结合属性与角色的访问控制模型综述

周 超,任志宇

(解放军信息工程大学,郑州 450001) (数学工程与先进计算国家重点实验室,郑州 450001) E-mail :zacharyvic@163.com

1 引 言

访问控制是允许或拒绝主体对客体的访问,或是限制主体访问能力及访问范围的一种方法,是保护资源被正确使用的重要措施.通过对受保护资源进行访问控制,可以防止非法用户入侵,将合法用户不慎操作所造成的破坏降到最低,从而保证受保护资源被合法地、受控地使用.访问控制模型则是一种描述安全系统并建立安全模型的方法,它从访问控制角度出发形式化地描述了主体、客体以及主体对客体的操作,决定了授权策略的表达能力和灵活性.

RBAC是目前广泛采用的访问控制模型,已经成为近二十年来的研究热点.RBAC96模型是最为经典的基于角色的访问控制模型,模型的基本思想是引入角色的概念,将用户与权限的直接关联取消,先将权限绑定到角色上,再将角色分配给用户,从而达到给用户分配权限的目的[1].这种方法使得审计某个用户拥有的权限更加简便,同时也使得策略管理的任务更加轻松,因为角色中每一次权限的改变,与之相关联的用户所拥有的权限不必逐个去更改也会随之发生改变.

基于角色的访问控制使得权限管理更加简便,降低了系统复杂度,在访问控制发展过程中取得了巨大进步.然而,随着云计算的出现,物联网时代的到来,访问决策需要根据访问需求来进行,这就使得授权与访问控制更加复杂.访问需求中的信息是一些可度量的信息,包含用户、客体以及环境等相关的信息.RBAC已经难以适应这种需要根据访问需求才能判断用户是否能被赋予访问权限的场景.其次,RBAC按照客体标识而非客体属性进行授权,不适用于拥有成千上万客体的场景,极有可能产生角色-权限爆炸的问题,此时,基于属性的访问控制应运而生.

2005年,Eric等人面向Web服务提出一个基于属性的访问控制框架[2],该框架是ABAC模型中最为常用的访问控制框架.在ABAC中,主体请求策略执行点(Policy Enforcement Point,PEP)对资源进行访问,PEP转发请求给策略判定点(Policy Decision Point,PDP),PDP向主体属性权威(Subject Attribute Authority)、资源属性权威(Resource Attribute Authority)、环境属性权威(Environment Attribute Authority)查询主体属性、客体属性、环境属性,并查询策略权威(Policy Authority)判定访问的合法性,返回决策结果给PEP执行控制.ABAC能够克服RBAC存在的缺点,而且ABAC更加灵活,因为它能将属性作为访问控制参数,将访问场景中的因素都考虑在内.然而,ABAC在策略审计方面相较于RBAC也更加复杂,因为分析策略以及查看或是改变用户权限是十分繁重的任务.同时,ABAC模型仍处于研究阶段,暂时还没有成熟的可实施模型.

正如上面提到的,RBAC和ABAC都有它们各自独特的优点与缺点,同时他们的特点还能互补,因此整合RBAC与ABAC已经成为了一个重要的研究领域.本文根据分布式大规模环境下用户规模庞大以及动态性强的特点,将现有的结合属性与角色的访问控制模型进行总结、归类、分析、比较,并展望其未来发展趋势,旨在为访问控制的发展做出贡献.

2 结合属性与角色的访问控制模型

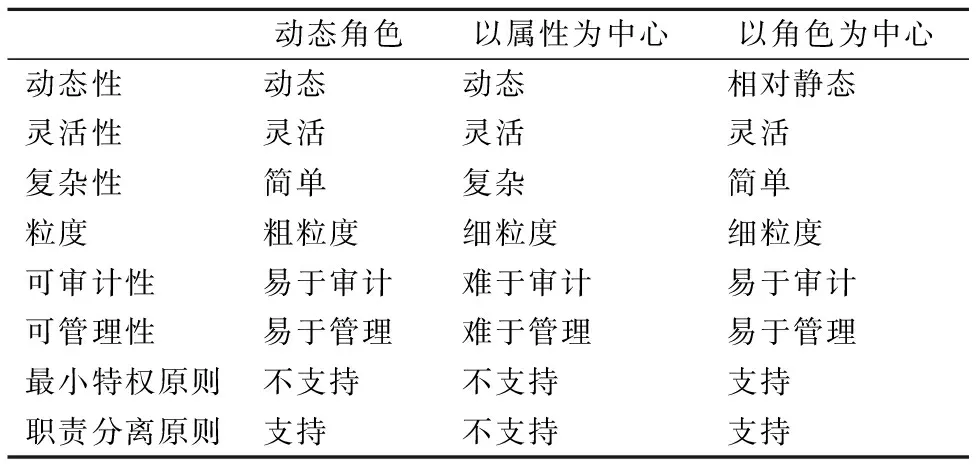

2010年,美国国家标准与技术研究院Kuhn及美国科学应用国际公司Coyne等人倡议将基于角色的访问控制和基于属性的访问控制中最优的特征融合起来[3],为分布式快速改变的应用系统提供有效的访问控制.该方案通过枚举定义了3种可能的将角色与属性结合使用的方法,分别是动态角色、以属性为中心和以角色为中心,如表1所示.动态角色的方法就是属性决定了一个用户应该被激活哪些角色.以属性为中心的方法就是角色不再和权限关联,而是将角色名称作为属性中的一员.以角色为中心的方法就是角色决定了一个用户拥有的权限最大集合,属性被用来限制权限.

随后,Coyne等人在文献[4]中将基于角色的访问控制和基于属性的访问控制进行了详细地对比.Coyne等人认为:RBAC已经广泛使用并具有管理方面和安全方面的优势,但其不能适应将实时环境状态作为访问控制参数的场景;ABAC更加新颖,容易实现,能够适应实时环境状态作为访问控制参数的场景,但它难以审计一个给定的权限能被哪些用户访问或者一个给定的用户能够访问哪些权限.因此,结合两者的优势能够提供一个灵活的、可扩展的、可审计的、可理解的访问控制模型.

表1 结合属性与角色的访问控制模型[3]Table 1 Access control models combined attribute with role [3]

表中U表示用户,An表示属性,R表示角色,perm表示权限

2.1 动态角色的访问控制

动态角色的访问控制模型将属性应用到基于角色的访问控制模型中实现用户-角色以及权限-角色的自动分配,旨在解决传统RBAC无法动态授权的问题.随着系统规模的增长、数据量的增加,系统中用户和权限数量激增的同时有可能出现临时的用户和权限,静态地为用户和权限指派角色是十分困难的,动态角色就是实现用户-角色的动态分配以及权限-角色的动态分配,减轻安全管理员的负担.

早期,为了解决拥有大规模动态用户的企业手动进行用户-角色分配困难的问题,Al-Kahtani等人提出了一种基于规则自动进行用户-角色分配的模型(RB-RBAC)[5],模型基于用户拥有的属性和企业预置的约束条件,使用规则有限集动态地将角色分配给用户.但是,模型只是考虑到了用户属性,没有考虑到客体属性和环境属性,缺乏一定的灵活性;其次,属性是由命题逻辑表达,相较于使用一阶谓词逻辑表达力不足;另外,这种方法有可能产生大量的角色,造成角色爆炸问题;更重要的是,角色是根据优先级来构建而不是基于特定的岗位职能,这就容易违背最小权限原则.和文献[5]类似,唐金鹏等人提出了一种面向用户属性的 RBAC 模型[6],将属性及属性构成的约束条件应用到RBAC中,实现用户与角色的动态分配,并将模型中角色层次关系、用户分配关系、权限分配关系及角色属性约束一一进行了讨论.陈娟娟等人扩展了RBAC96模型,将动态角色切换的方法应用到用户-角色分配中[7],系统将角色切换条件和职责分离策略作为依据,自动处理用户-角色分配关系变化,降低了授权操作工作量,提高了授权管理工作效率,增强了系统安全性.

当权限规模也十分庞大时,也会产生权限-角色分配困难的问题,权限-角色自动分配相较于用户-角色自动分配更加复杂.洪帆等人在文献[5]的基础上对RB-RBAC模型进行了扩展[8],增加了对基于属性的权限-角色分配模型的描述,将基于属性的用户角色分配(URA)模型和基于属性的权限角色分配(PRA)模型相结合应用于分布式环境下的访问控制中,提出了多域环境下基于属性的RBAC框架,减少了安全管理员的管理工作.Yong等人使用角色属性这一概念对RBAC2004标准模型进行了扩展[9],通过在角色和权限之间引入属性,增强了角色的概念,增加了角色的灵活性,可以实现角色的隐私保护.文献对属性类型进行了详细地分类,对属性操作进行了详细地描述,形式化描述了属性和客体、用户、权限以及角色之间的关系,并对照RBAC2004标准分别对核心RBAC模型、层次RBAC模型以及约束RBAC模型扩展前后进行了对比,扩展了其中的操作和定义.

将用户-角色自动分配和角色-权限自动分配结合起来能够实现RBAC的自动化构建.Huang等人提出了一种将属性策略集成到基于角色的访问控制中的框架[10],该框架分为两层,分别是上层(aboveground)和下层(underground).上层是传统的引入环境属性的RBAC模型,保留了RBAC模型的简易性,能够支持RBAC模型的验证与审计;下层凭借属性策略来描绘安全知识,从而自动地完成用户-角色的分配和角色-权限的分配.使用该框架能够解决大规模应用中权限分配困难的问题,同时,由于引入属性,使得系统能容易地建立RBAC模型并且能灵活地适应用户和客体的改变.通过比较RBAC和ABAC的优缺点,Aftab等人提出结合属性和角色优点的访问控制模型[11].模型的实现以客体、权限、角色以及用户的属性为基础,通过引入客体容器(Object Containers)将属性类型相同的客体进行分类,引入行为等级(Action Levels)对该类客体可执行的操作划分等级,实现了权限的自动化构建,并将客体的属性转嫁到自动生成的权限中,然后使用属性表达式,将权限自动分配给角色,角色就拥有了客体的属性,根据角色的属性和用户的属性使用属性表达式就能将角色自动分配给用户,从而实现了RBAC模型的自动化构建.

针对不同环境中的不同需求,学者们也做出了不少的工作.a)针对web资源多元化、动态化的特点,文献[12]提出一种基于属性和角色的访问控制模型(ACBAR).利用属性描述用户和资源,再将用户属性和资源属性与角色相关联,实现用户-权限分配.文献提出“元权限”概念,制定了相应的分配规则和合成规则并证明其正确性,以此达到细粒度授权和动态授权的目的,满足职责分离原则和最小特权原则.b)针对协同环境中用户-角色分配不够灵活的特点,文献[13]提出了一个基于属性和约束的动态角色分配安全框架.在该框架中用户不是被预先标识的,用户的访问行为由用户属性值和资源属性值动态决定,用户到角色的分配以及角色到权限的分配由具有一定偏序关系的约束条件决定.通过探索语义Web技术,文章采用OWL本体语言实现了该框架.c)针对物联网中实时、动态以及拥有大规模用户的特点,文献[14]提出了一种基于属性和角色的混合访问控制模型(ARBHAC).该模型集成了RBAC和ABAC的优点,解决了RBAC不能适用于大规模用户访问的问题,简化了传统ABAC权限分配和策略管理的复杂性.d)针对web服务中访问量大、资源类型不统一的问题,文献[15]提出了一种结合属性和角色的访问控制模型(ARBAC).模型依据服务请求者向服务提供者提供的用户属性断言,自动生成角色集,进而完成用户-角色以及权限-角色的自动分配,能够支持环境条件约束及职责分离约束,降低了授权操作工作量,统一了Web服务及其数据资源的访问控制.e)针对面向服务的架构中分布式开放的特点,文献[16]也提出了一种基于属性和角色的访问控制模型,在该模型中服务作为客体,服务的请求者作为活动主体代表着远程用户,调用的服务方法被视为权限,基于属性条件自动为服务角色分配用户,支持组合服务的访问控制,使用机制独立的访问控制策略.f)针对云计算环境中大规模、分布式的特点及其对数据安全和隐私保护的需求,文献[17]提出了一种分层的属性驱动的基于角色的访问控制模型,能使用属性策略自动地构建用户-角色分配关系,减轻了数据拥有者的负担,解决了云存储系统中拥有大规模用户的问题.同时,采用基于属性的加密技术和角色的分层,解决了分布式环境下密钥管理困难的难题.

动态角色的访问控制模型解决了传统的基于角色的访问控制模型不能动态授权的问题,但依然存在“角色爆炸”或是无法实现细粒度授权的问题.

2.2 以属性为中心的访问控制

以属性为中心的访问控制将角色名称视作众多属性中的一员.与传统RBAC相反,角色不再是权限的集合,只是一种名称叫做“角色”的属性.

Jin等人一直致力于对以属性为中心的访问控制的研究.在文献[18]中提出了一个采用RBAC来管理用户属性的框架,将ARBAC97模型中的用户角色分配模型URA进行推广,得到GURA模型,该模型将角色作为用户的一类属性来对用户属性进行管理.其主要方法就是首先为每个管理角色分配其所管理的用户属性范围,然后将这些管理角色分配给各个管理用户,从而达到属性管理的目的.在文献[19]中将身份、安全级别、敏感度、角色以及其它用户、主体及客体的特性都当作属性,建立基于属性的访问控制模型ABACα,并从策略角度形式化验证了ABACα对DAC、MAC和RBAC策略的支持.但其只支持核心RBAC模型,不支持RBAC模型的扩展模型.其后,在文献[20]中基于ABACα模型提出了ABACβ模型,该模型能够覆盖大部分的RBAC扩展模型.考虑到角色层级和动态职责分离,把角色当作用户和主体的一种属性,属性值的偏序关系能够表达角色层级,在一次会话中角色能否被同时激活的策略能够表达动态职责分离.文献对RBAC扩展需要的特征进行了总结,最终引入5种扩展特征将RBAC模型及其扩展模型用ABACβ来表示.

为解决如何为云存储服务构建一种兼容RBAC的基于属性的访问控制的问题,文献[21]提供了一种用户友好型的易于管理的安全的ABAC机制.通过比较RBAC与ABAC之间的异同,将角色映射为多个属性的集合,将角色间的层次关系映射为属性表达式间的偏序关系,将用户-角色的分配映射为规则,从而实现了从RBAC到ABAC的迁移.

Fatima等人对以属性为中心的访问控制进行了论证[22],通过分析RBAC扩展模型以及ABAC模型两种模型克服问题的效率,最终得出结论:基于属性的方法是访问控制的未来.但其仅仅考虑到了RBAC扩展模型和单一的ABAC模型,没有考虑到真正将两者结合起来是否能产生更好的效果.

以属性为中心的访问控制失去了RBAC易于管理的优势,其本质是一个ABAC模型,权限审计依然是一个难题.

2.3 以角色为中心的访问控制

以角色为中心的访问控制模型目的在于解决RBAC模型不能很好地支持细粒度授权和ABAC模型权限审计困难的问题.扩展的RBAC模型解决细粒度授权问题往往是采用角色层次的方法不断地细分角色,这样就会带来“角色爆炸”的问题,增加模型的管理成本和复杂度.而ABAC模型能够很好地支持细粒度授权,但其权限审计过于困难,难以证明其安全性.以角色为中心的方法就是以RBAC为基本框架,通过引入属性来实现细粒度授权.

Jin等人第一次提出了以角色为中心的访问控制模型概念(RABAC)[23].文献使用用户属性和客体属性对RBAC进行了扩展,并且在会话处添加了一个叫做权限过滤策略(Permission Filtering Policy,PFP)的组件到RBAC2004标准模型中.该方法很好地解决了角色爆炸的问题,从而也促进了用户角色分配,同时也保留了角色和权限之间的静态关系,从而保留了RBAC授权操作简单、权限审计容易、策略管理简便的优点.然而,这种方法没有引入环境属性,不能适用于系统中频繁发生改变的属性,例如,位置和时间.Qasim等人提出了一个属性增强的基于角色的访问控制模型(AERBAC)[24],综合考虑到了用户属性、客体属性以及环境属性.AERBAC中的权限由客体属性表达式和操作方式组成,权限不再是赋予单一的客体而是拥有相同属性的一组客体,同时,将由用户属性表达式和环境属性表达式组成的约束直接与权限绑定.在用户请求访问时会将用户请求作为输入,checkAccess函数对每个请求进行处理并返回判决结果.为了更好地实现访问目的,该模型将访问分为基于身份的访问和基于属性的访问两种访问形式[25],分别对两种访问形式进行了说明.模型依然是以RBAC为主要框架,因此继承了RBAC的优点,同时由于引入属性作为约束,能够在不发生角色爆炸的情况下就实现细粒度的访问控制.熊厚仁等人将属性与角色相结合,将角色作为核心,提出了两者结合的混合扩展访问控制模型(HARBAC)[26].模型通过引入用户属性、资源属性及环境属性实现用户-角色及角色-权限动态分配,通过引入属性规则实现角色激活及权限继承,通过引入权限过滤策略进一步研究基于属性的会话权限缩减方法,有效实现了最小特权原则,以角色为中心的访问控制方法进一步得到了完善.

为解决不同环境下对于细粒度的要求,学者们提出了不同的以角色为中心的访问控制模型.a)由于Web Services具有很强的动态性和分散性,文献[27]提出了基于角色和属性的访问控制模型(RABAC).该模型把角色和属性看作同一层级,在授权时先后对角色和属性进行访问控制,因此同时具有角色访问控制和属性访问控制的双重优点,能够实现细粒度访问控制,准确性更高,安全性更强.b)文献[28]仔细研究RBAC2004标准模型,提出了一种适用于云服务带属性策略的RBAC模型(A-RBAC).与传统RBAC模型相比,通过加入属性策略,实现了细粒度访问控制,使得访问控制更加灵活、简便.c)为解决Web应用具有不同粒度等级的元素的访问控制需求,文献[29]提出了一种细粒度基于角色和属性的访问控制模型,并对模型进行了验证.d)为保证多租户云环境下数据的完整性及数据访问的安全性,文献[30]提出了一种结合属性和角色的访问控制机制,使用角色属性减少了系统的匹配规则,加速系统的响应时间.

以角色为中心的方法实现了细粒度授权,解决了RBAC中容易存在的“角色爆炸”问题,但原始RBAC模型的构建依然是一个难题.

3 存在问题及发展趋势

到目前为止,结合属性与角色的访问控制方法往往只考虑了单一的属性与角色相结合的方式,没有实现二者的全面结合.如表2所示,目前属性与角色结合的3种方式在大规模环境下依然各自存在一定的问题:

1)动态角色的访问控制

动态角色的访问控制保留了RBAC模型设计简单、易于审计、易于管理的优点,同时增强了模型的动态性,但在粒度控制与最小特权原则的支持上还存在问题.

2)以属性为中心的访问控制

以属性为中心的访问控制实现了RBAC到ABAC的迁移,其核心是ABAC,引入细粒度控制的同时也带来了难于审计的劣势.

3)以角色为中心的访问控制

以角色为中心的访问控制使用属性作为约束限制权限范围,能够很好地支持最小特权原则,也能支持细粒度授权,但是在动态性方面还是存在不足.

因此,可以考虑结合现有的三种方式,实现两种模型的完全融合:

1)将属性应用到RBAC中,以改善RBAC动态授权以及细粒度授权困难的问题;

2)将角色应用到ABAC中,以解决ABAC权限审计复杂的问题;

3)将两者有机结合起来,角色和属性交叉使用,形成一个能够完全结合两者优点的新型访问控制模型,在未来越来越复杂的网络环境中更好地实施访问控制.

特别地,属性还能应用到角色挖掘中,用来挖掘具有语义

表2 大规模环境下属性与角色结合特征比较Table 2 Comparison of attribute and role combination in large-scale environment

信息的角色;角色也能应用到属性策略中,用来优化属性策略,提高策略执行的效率.

4 总 结

自1996年以来,对于RBAC的基本研究已经趋于完善并在对其扩展模型的研究上取得了长足的进展,对于ABAC的研究也有所突破.但两种模型都有各自的特点及应用场景,计算机应用的普及、云计算网络的出现、物联网时代的到来给访问控制研究带来了新的挑战,传统单一的访问控制模型已经不能满足大规模环境下的现实需求.未来一段时间的研究主要是对现有ABAC与RBAC的扩展、完善、改进和应用以及对ABAC与RBAC多个方面特征互补的探索、融合及应用.本文以RBAC及ABAC的发展为线索,总结了属性与角色在某几个方面结合的模型,同时对属性与角色结合的未来研究趋势进行了展望,为未来大规模环境下的访问控制提供新的研究思路.

[1] Sandhu R S,Coynek E J,Feinsteink H L,et al.Role-based access control models [J].IEEE Computer,1996,29(2):38-47.

[2] Yuan E,Tong J.Attributed based access control (ABAC) for web services[C].IEEE International Conference on Web Services (ICWS'05),2005.

[3] Kuhn D R,Coyne E J,Weil T R.Adding attributes to role-based access control[J].IEEE Computer,2010,43(6):79-81.

[4] Coyne E,Weil T R.ABAC and RBAC:scalable,flexible,and auditable access management[J].IT Professional,2013,15(3):14-16.

[5] Al-Kahtani M A,Sandhu R.A model for attribute-based user-role assignment[C].Computer Security Applications Conference,18th Annual.IEEE,2002:353-362.

[6] Tang Jin-peng,Li Ling-lin,Yang Lu-ming.User attributes oriented RBAC model [J].Computer Engineering and Design,2010,10:2184-2186.

[7] Chen Juan-juan,Cheng Xi-jun.Extended RBAC model supporting dynamic role switching [J].Journal of Computer Application,2008,28(4):924-926.

[8] Hong Fan,Rao Shuang-yi,Duan Su-juan.A model for attribute-based permission-role assignment [J].Journal of Computer Application,2004,24(B12):153-155.

[9] Yong J,Bertino E,Roberts M T D.Extended RBAC with role attributes[J].PACIS 2006 Proceedings,2006.

[10] Huang J,Nicol D M,Bobba R,et al.A framework integrating attribute-based policies into role-based access control[C].Proceedings of the 17th ACM Symposium on Access Control Models and Technologies,2012:187-196.

[11] Aftab M U,Habib M A,Mehmood N,et al.Attributed role based access control model[C].2015 Conference on Information Assurance and Cyber Security (CIACS),IEEE,2015:83-89.

[12] Zhang Bin,Zhang Yu.Access control model based on attribute and role [J].Computer Engineering and Design,2012,33(10):3807-3811.

[13] Cruz I F,Gjomemo R,Lin B,et al.A constraint and attribute based security framework for dynamic role assignment in collaborative environments[C].International Conference on Collaborative Computing:Networking,Applications and Worksharing,Springer Berlin Heidelberg,2008:322-339.

[14] Kaiwen S,Lihua Y.Attribute-role-based hybrid access control in the Internet of things[C].Asia-Pacific Web Conference,Springer International Publishing,2014:333-343.

[15] Liu Miao,Li Peng,Tang Mao-bin,et al.Access control for web services combining attributes with roles[J].Computer Engineering & Design,2012,33(2):484-487.

[16] Wei Y,Shi C,Shao W.An attribute and role based access control model for service-oriented environment[C].Control and Decision Conference (CCDC),IEEE,2010:4451-4455.

[17] Abo-Alian A,Badr N L,Tolba M F.Hierarchical attribute-role based access control for cloud computing[C].The 1st International Conference on Advanced Intelligent System and Informatics (AISI2015),November 28-30,2015,Beni Suef,Egypt.Springer International Publishing,2016:381-389.

[18] Jin X,Krishnan R,Sandhu R.A role-based administration model for attributes[C].Proceedings of the First International Workshop on Secure and Resilient Architectures and Systems,ACM,2012:7-12.

[19] Jin X,Krishnan R,Sandhu R.A unified attribute-based access control model covering DAC,MAC and RBAC[C].IFIP Annual Conference on Data and Applications Security and Privacy,Springer Berlin Heidelberg,2012:41-55.

[20] Jin X.Attribute-based access control models and implementation in cloud infrastructure as a service[M].The University of Texas at Santonio,2014.

[21] Zhu Y,Huang D,Hu C J,et al.From RBAC to ABAC:constructing flexible data access control for cloud storage services[J].IEEE Transactions on Services Computing,2015,8(4):601-616.

[22] Fatima A,Ghazi Y,Shibli M A,et al.Towards attribute-centric access control:an ABAC versus RBAC argument[J].Security and Communication Networks,2016,9(16):3152-3166.

[23] Jin X,Sandhu R,Krishnan R.RABAC:role-centric attribute-based access control[C].International Conference on Mathematical Methods,Models,and Architectures for Computer Network Security,Springer Berlin Heidelberg,2012:84-96.

[24] Rajpoot Q M,Jensen C D,Krishnan R.Integrating attributes into role-based access control[C].IFIP Annual Conference on Data and Applications Security and Privacy,Springer International Publishing,2015:242-249.

[25] Rajpoot Q M,Jensen C D,Krishnan R.Attributes enhanced role-based access control model[C].International Conference on Trust and Privacy in Digital Business,Springer International Publishing,2015:3-17.

[26] Xiong Hou-ren,Chen Xing-yuan,Fei Xiao-fei,et al.Attribute and RBAC-based hybrid access control model[J].Application Research of Computers,2016,33(7):2162-2169.

[27] Sun Cui-cui,Zhang Yong-sheng.Research of role-and-attribute based security model of the web services[J].Microcomputer Information,2011,27(2):148-150.

[28] Li Wei-guan,Zhao Feng-yu.RABC permission access control model with attribute policy[J].Journal of Chinese Computer Systems,2013,34(2):328-331.

[29] Ghotbi S H,Fischer B.Fine-grained role-and attribute-based access control for web applications[C].International Conference on Software and Data Technologies,Springer Berlin Heidelberg,2012:171-187.

[30] Lo N W,Yang T C,Guo M H.An attribute-role based access control mechanism for multi-tenancy cloud environment[J].Wireless Personal Communications,2015,84(3):2119-2134.

附中文参考文献:

[6] 唐金鹏,李玲琳,杨路明.面向用户属性的 RBAC 模型[J].计算机工程与设计,2010,(10):2184-2186.

[7] 陈娟娟,程西军.支持动态角色切换的 RBAC 模型[J].计算机应用,2008,28(4):924-926.

[8] 洪 帆,饶双宜,段素娟.基于属性的权限-角色分配模型[J].计算机应用,2004,24(B12):153-155.

[12] 张 斌,张 宇.基于属性和角色的访问控制模型[J].计算机工程与设计,2012,33(10):3807-3811.

[15] 刘 淼,李 鹏,汤茂斌,等.结合属性和角色的 Web 服务访问控制[J].计算机工程与设计,2012,33(2):484-487.

[26] 熊厚仁,陈性元,费晓飞,等.基于属性和 RBAC 的混合扩展访问控制模型[J].计算机应用研究,2016,33(7):2162-2169.

[27] 孙翠翠,张永胜.基于角色和属性的 Web Services 安全模型研究[J].微计算机信息,2011,27(2):148-150.

[28] 李唯冠,赵逢禹.带属性策略的 RBAC 权限访问控制模型[J].小型微型计算机系统,2013,34(2):328-331.