一种跨策略域的林业资源访问控制模型设计

魏秀英,刘鲁滨,李魏巍,龚文涛

1.青岛西海岸新区(黄岛区)自然资源局,山东青岛,266400;2.青岛西海岸新区胶南第一高级中学,山东青岛,266400;3.中国石油大学(华东)信息化建设处,山东青岛,266580

0 前言

林业工程是研究森林资源培育、开发使用及林业产品培育和加工理论与技术的工程技术领域,其以森林资源的高效利用和可持续发展为原则,将各种工程技术应用于森林资源培育、开发利用及林产品加工的活动。伴随信息化深度发展和融合,国家对林业信息化日益重视,早在2009年就发布《全国林业信息化建设纲要(2008-2020年)》《全国林业信息化建设技术指南(2008-2020年)》,提出要构建功能齐备、互通共享、高效便捷、稳定安全的林业信息化体系,助力实现林业决策科学化、办公规范化、监督透明化和服务便捷化,提升林业信息化水平;2016年又印发《“互联网+”林业行动计划——全国林业信息化 “十三五”发展规划》旨在通过8个领域、48项重点工程建设,有力提升林业治理现代化水平,全面支撑引领“十三五”林业各项建设。

随着林业信息化的深入发展,林业工程相关的各类信息资源变得日益重要和丰富[1-3],各类林业相关的信息系统、基础数据、使用标准日益完备,具体包括林区规划、森林培育森林保护、森林开采、木制品设计加工、开采设备的设计制造、木制品加工设备的设计制造、林区防火技术和装备等各种相关信息资源,基础资源还包括区域的森林资产、湿地资源等信息,分布在区域离散机房及信息存储区域。在林业数据治理和使用中,数据离散分布、资源封闭、策略异构等问题制约了行业应用和信息化发展,尤其是信息存储区域中访问控制策略不一致导致其无法相互信任合和交互。如何高效获取全方位的各个区域间的林业资源对推进地区现代林业建设、生态建设、产业发展、森林资源保护工作,提升林业治理现代化、实现林业工程管理高质量发展变得日益重要[4-5]。

1 传统访问控制模型概述

传统的访问控制模型针对特定的需求,结合应用场景的实况,进行安全访问控制策略的制定,相关的安全策略也较好地承接了访问控制的安全需求,完成网络信息安全的相关策略配置,但是随着应用驱动和经济发展,传统的访问控制模型中的MAC和DAC等主要是面向封闭的小型的访问控制群体,在交互性广、应用对象多的背景下,如何做好访问控制策略制定和访问控制模型架构设计是一个研究热点和难点[6-7],由于不同访问控制领域中的访问控制模型不同,访问控制策略不一致,如何完成跨域访问控制也是一个研究热点。UCON是近年来学者提出的一种新型访问控制模型,具备强大的表达力和扩展力,特别是基于授权、义务及条件的多种子模型能表达权限的授权连续性和属性的可变性[8-11],能够较好兼容传统的访问控制模型,本文将UCON使用控制模型引入到林业资源访问控制中,并将其扩充应用在跨不同林业资源访问控制策略域,结合信任度和不同访问控制域的差异性,提出一种基于信任度的跨林业信息资源访问策略域C-UCON(Cross-Usage Control Model)模型,以实现不同访问控制模型的抽象化描述及信任度评估和计算,最终实现跨林业数字资源策略域的访问控制模型构建和访问控制流程设计,为实现林业信息资源跨区域的共享和动态协同提供思路借鉴。

1.1 DAC访问控制模型研究

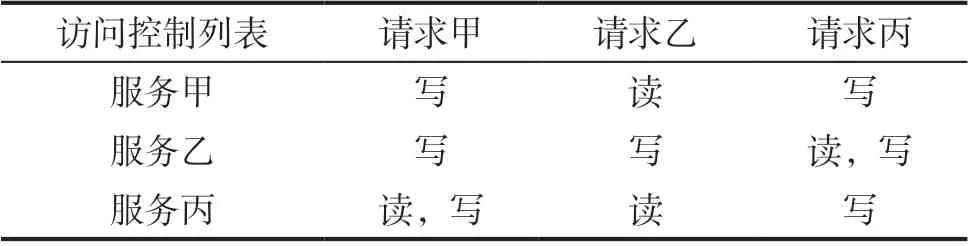

基于访问控制模型的研究,代表性的有MAC、DAC及RBAC等及衍生模型,基于这些模型配置相应的安全访问控制策略,或者基于这些模型,对属性和相应的访问控制的主体和客体进行抽象和扩展,以满足特定区域的访问控制需求,基于DAC的访问控制模型来说,其本质是一个二维矩阵,这个二维矩阵之中,矩阵的行和列分别是设定了访问控制的主体和客体,而访问控制的主体对客体的访问权限就存储在二维矩阵的值中,访问控制请求发出的时候,DAC访问控制域的管理者对照DAC的二维比对其对应的行和列对应的值以决定其是否拥有访问控制的权限,反之则拒绝访问控制请求,如表1所示。

表1 基于访问控制列表的自主访问控制模型

1.2 MAC访问控制模型研究

基于MAC的访问控制中,是一个基于格的访问控制策略,将访问控制的主体、客体限定在特定的范围内,并且赋予一定的级别,比较访问控制的主体、客体的级别来判别是否拥有访问控制的权限。当服务请求者对服务提出访问控制请求的时候,MAC域的管理者通过比较请求者主体和访问的客体之间的安全级别,如果其级别高,则访问控制请求被通过,否则拒绝。在mac的访问控制域中的访问控制行为是一个封闭行为,需要域管理员设定好各自的安全级别和访问控制需求的等级。基于MAC的访问控制适应于群体小、访问控制安全级别要求严的对象。

1.3 RBAC访问控制模型研究

基于RBAC的访问控制模型中,借助角色对应个体,权限对应角色的衍射来完成访问控制的策略管理。授权过程中,需要将访问控制的请求者赋予相应的角色,再通过角色激活权限,分配相应的访问控制策略和对客体的具体授权,来完成访问控制策略的行为。

2 基于信任度和UCON访问控制模型分析

2.1 基于信任度的访问控制

基于信任度的访问控制策略,是近来比较成熟和应用广泛的访问控制方法,其通过信任度为重要的评价指标,寄托信任度对访问控制请求者和服务之间的量化比较,以决定是否拥有访问控制权限,对每个访问控制的请求者和客体分别赋予信任度初始值和信任度阈值,只有访问控制请求者的信任度值超过客体的信任度阈值,才能提供访问控制的请求,并且更改相应的属性,为加强基于信任度的访问控制管理深度,相关信任度和反馈机制的融合研究,甚至为访问控制行为制定出诚信和不诚信的评价,通过评价再进一步更改相应的信任度值,以达到赏罚措施。但其对访问控制模型的研究较少,需要一种新型的访问控制模型来完成跨域访问控制策略制定,并要灵活性和安全性兼得。

2.2 UCON的使用控制模型

UCON的访问控制模型是近年来学者提出的一种新型的访问控制模型,这种访问控制模型主要依托主体、主体属性、客体、客体属性、条件、授权、义务等核心元素来完成对访问控制模型的抽象化和架构设计,依据这些抽象的元素,又将访问控制子模型进行细分,结合时间和授权的特性,细分为使用前授权、使用中授权等子类,细分为16个子模型,这些子模型可以较好兼容传统的各种访问控制模型。但是其偏重于理论研究层面,缺乏相应的可操作性的安全策略和属性制定,相对而言,仅靠逻辑化形式描述,其对传统的访问控制兼容性不够,难以适应开放背景下的新型访问控制需求。

3 基于信任度的跨林业资源策略域访问控制模型设计

3.1 基于信任度的跨域C-UCON访问控制模型

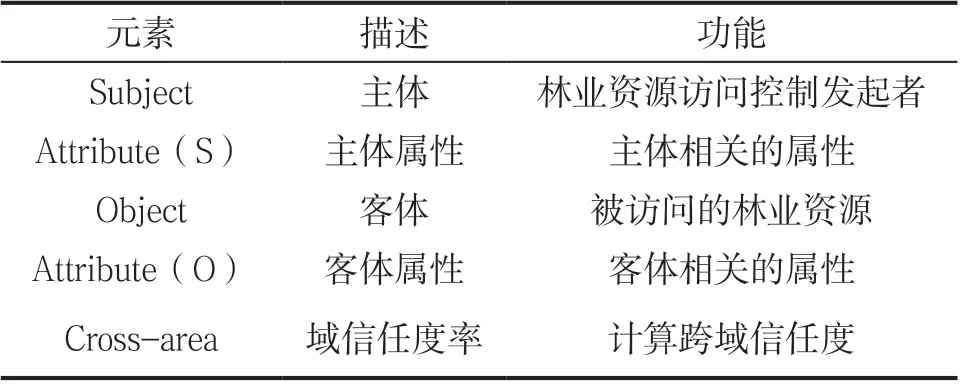

在基于信任度的跨林业资源策略域UCON的访问控制模型中,主要包括主体、主体属性、客体、客体属性、条件、授权、义务等组成元素,在多访问控制域的语境下面,增加一个新的核心元素为访问控制域标示,通过这个标示来确定访问控制林业资源中的主体和客体所在的资源访问控制域,以此来建立和区别访问控制的流程设计和策略制定。

跨域C-UCON访问控制架构如图1所示,抽象出的各种属性,如表2所示。其中的访问控制领域的标示符,在本文中有三种典型的标示,分别是MAC、DAC及RBAC等。不同的访问控制域的信任度价值是不等价的,有的访问控制域的总体信任度较好,则赋予其较高的信任度价值,这一个值的设定,引入类似货币的汇率的概念,称为域信任度率,简称Cross-area。

图1 跨域C-UCON访问控制架构

表2 跨域C-UCON核心元素

3.2 基于MAC模型的跨域访问信任度评估

在基于MAC访问模型的林业资源策略域中,主要基于一种格的访问控制模式,将访问控制的对象和请求者设定在基于格的计算流程中,分别基于相应的安全级别,在跨域 C-UCON访问控制模型中,将其基于格的访问控制设定为一个二维矩阵,并且引入信任度,将其授予一定的初始值,这样将MAC访问控制中的信任度属性进行赋值,并为将来的跨域访问控制做好准备。

其核心的转化算法流程设计如下:

输入:MAC矩阵中详细的规模N及分配策略;

输出:MAC矩阵中各个林业资源主体的信任度;

转化流程:

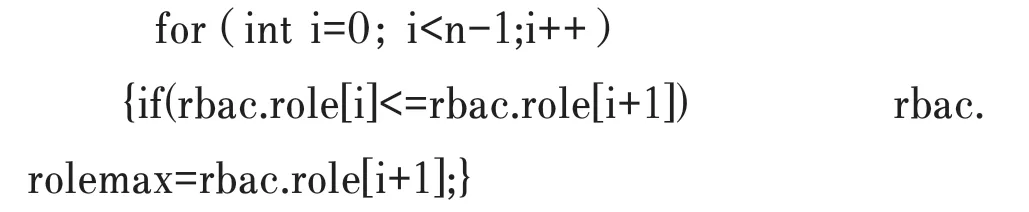

for(int i=0;i { dac[i].power =1-i/n;} 最终信任度乘以域信任度率: Smac.power= dac.power*cross-area。 假设强制访问举证是一个4*4的矩阵,也即是有A、B、C、D四个主体,分别按照信任度依次降低,则按照算法得到其分别按照等价的最高是1、0.75、0.5、0.25,设定cross-area=0.8,则其最终跨域的信任度值分别是0.8、0.6、0.4、0.2。 DAC访问控制中,主要是基于自主的访问控制流程设计,将访问控制的对象和请求者在一个二维矩阵中,二维矩阵中的访问控制行为对应着的是相应的请求者对访问控制对象的访问控制权限,同样,在跨域 C-UCON访问控制模型中,将其基于格的访问控制设定为一个二维矩阵,这个二维矩阵中分别对访问控制行为赋予一个初始值,将信任度归一化处理,并设定在一个合理范围内,其核心的转化算法流程设计如下: 其核心的转化算法流程设计如下: 输入:DAC矩阵中详细的矩阵值及信任度值; 输出:DAC矩阵中各个林业资源主体的信任度; 转化流程: for(int i=0;i {if(dac.power[i]<=dac.power[i+1]) dac.powermax=dac.power[i+1];} 最终信任度乘以域信任度率: Sdac.power= dac.power*cross-area。 假设自主访问控制矩阵是一个4*4的矩阵,也即是有A、B、C、D四个主体,A对应的权限量化考核分别是{0.9,0.8,0.7,0.5}则其计算出来的信任度值是0.9,设定cross-area=0.8,则其最终跨域的信任度值分别是0.72,B、C、D等主体的信任度值计算方法也类似。 在RBAC访问控制模型中,其访问控制的流程主要是通过角色、权限进行映射和控制,在跨域 C-UCON访问控制模型中,将其基于格的访问控制设定多个二维矩阵,第一个二维矩阵,是针对某一个角色对所有访问控制权限取其最大值;第二轮的角色对应个体中,取其最大的角色赋予初值,将信任度归一化处理,并设定在一个合理范围内,其核心的转化算法流程设计如下: 输入:RBAC对应关系矩阵及信任度值; 输出:RBAC中各个林业资源角色的信任度; 转化流程: 在获得rolemax的基础上面 最终信任度乘以域信任度率: Sr.power= rbac.rolepowermax*cross-area。 假设A对应的信任度值是0.9,而其跨域信任度率是0.8,则其最终跨域的信任度是0.72。 设定分别有三个林业资源访问控制域,分别是MAC、DAC及RBAC访问控制域,同时发起访问需要的有Am、Bd、Cr等三个请求访问林业资源的访问控制主体,则按照前面算法分别计算其信任度为0.8、0.9、0.7;如果其域信任度率分别为0.9、0.7、1则其跨域的信任度分别是0.72、0.64、0.7。 假设有一个信任度阈值为0.7的林业资源访问对象,则通过比对满足条件的只有Am和Cr。通过量化计算和域信任度率转化,方便让不同访问控制策略的林业资源库彼此互联互通,互相访问。 本文总结和研究传统的访问控制模型的组成、发展历史及访问控制策略特性,针对林业资源的共享与访问需求,结合信任度管理机制和UCON访问控制模型的基础上,提出一种基于信任度的跨域C-UCON访问控制模型,并且给出不同访问控制域的信任度评价流程和方法,并将其赋予访问控制中的主体,通过跨域访问控制中对不同域的信任评价及反馈机制,以融合不同访问控制策略下的跨域访问控制流程,进一步提升不同策略访问控制域中的信息资源互通与共享。3.3 基于DAC模型的跨域访问信任度评估

3.4 基于RBAC模型的跨域访问信任度评估

3.5 跨域访问测试小案例

4 结论