一种基于射频指纹的通信个体识别方法

黄少驰,朱晓蕾

(1.中国人民解放军91404部队,河北 秦皇岛 066001; 2.哈尔滨工程大学,黑龙江 哈尔滨 150001)

0 引言

随着无线通信和网络技术的发展,无线网络在人们的生活中扮演着越来越重要的角色。相对于传统有线传输方式,无线网络的开放性能够为未认证设备提供更多的入侵机会,因此,无线移动网络中的隐私性与安全性尤为重要。传统的无线网络安全方法通常是在OSI模型上通过数据链路层、网络层等上的机制来实现的。但这种机制往往存在很多缺陷,设备标识很容易被复制,可以通过此种方法来获得未经授权的网络访问。因此,近20 年来,基于物理层的安全机制得到了广泛的研究,以提高无线网络的安全性。在过去的十几年中,无线通信设备的射频指纹提取与识别在国内外都受到了广泛的关注。它可以用于无线网络中的接入控制,防止入侵设备克隆认证设备信息。无线设备通信信号的射频指纹就像人的指纹一样是独一无二的,由于硬件的差异,不同的设备有着不同的指纹。这些硬件的差异将会表现在信号的幅度、相位以及频率上。虽然这些差异是微小的,但对设备的认证是很有用的。无线设备的射频指纹的提取与识别方法发生在物理层,所以是易于实现的,能够提高无线网络中的安全性。本文主要利用通信设备的射频指纹对其识别,其中包括一些降维方法的比较,以及针对本文问题的分类器选取。通过实验,验证此方法能够获得较好的效果。

1 识别方法理论研究

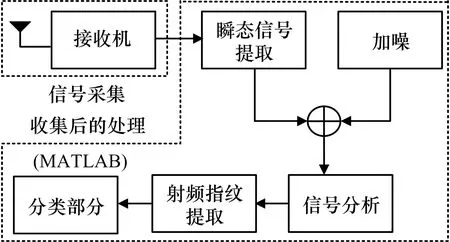

本文主要研究入侵检测问题中无线通信设备的个体识别。图1为信号采集及后续处理的一个框图。首先,从接收机收集到信号,根据能量检测方法提取出瞬时信号,为了模仿信道干扰, 加上了高斯白噪声。在经过希尔伯特变换之后,利用降维方法来提取后续的射频指纹特征。最后,分类器给出最终的分类结果。本文中所有的仿真均在MATLAB 2014a上完成。

图1 通信个体识别系统总体框图

1.1 信号采集

待识别的信号采集自10个不同的无线通信设备。为确保收集到的信号无环境噪声干扰,直接将无线设备与接收机用线连接。采集信号之后人为添加噪声。

1.2 射频指纹提取

首先利用希尔伯特变换对信号进行初步特征提取。为了减少希尔伯特变换之后的冗余信息,利用降维方法来对初始特征进行进一步特征提取。本文选用三种降维方法进行比较与选择。

1.2.1主成分分析法

主成分分析(PCA)算法是一种实现特征降维的方法。对于一个待测量矩阵M∈R(n1×n2),其中n1是样本个数,n2是样本维数(特征数),PCA借助于一个正交变换,将其分量相关的原随机向量转化成其分量不相关的新随机向量,在几何上表现为将原坐标系变换成新的正交坐标系,使之指向样本点散布最开的若干个正交方向,然后对多维变量系统进行降维处理。在统计学中,PCA是一个线性变换。这个变换把数据变换到一个新的坐标系统中,使得任何数据投影的第一大方差在第一个坐标(称为第一主分量)上,第二大方差在第二个坐标(第二主分量)上,依次类推。PCA经常用于减少数据集的维数,同时保持数据集的对方差贡献最大的特征,这是通过保留低阶主分量、忽略高阶主分量做到的。

1.2.2鲁棒主成分分析法

鲁棒主成分分析(RPCA)算法的主要思想是将一个矩阵M∈R(n1×n2)分解成一个低秩矩阵L∈R(n1×n2)和一个稀疏矩阵S∈R(n1×n2),通过求解凸优化问题,问题可描述为:

式中,‖·‖*表示矩阵的范数,‖·‖1表示矩阵的L1范数,λ是调节参数。鲁棒PCA算法直接在原始数据上进行操作,对任意足够大的数据来说找到它的低秩估计。

无线电台发出的瞬态信号具有特定的结构信息,由于样本组成的矩阵行或列是线性相关的,可以假设这是一个低秩矩阵。而由于传输过程中噪声的存在,噪声是稀疏的,就可以假设噪声是一个稀疏矩阵。通过RPCA,将样本矩阵分解成低秩的信号矩阵和稀疏的噪声矩阵,最后,利用传统PCA对低秩矩阵进行降维。

1.2.3核主成分分析法

核主成分分析(KPCA)算法的基本思想是将输入数据M通过一个非线性映射Φ映射到高维特征空间F,然后在空间F上做传统PCA降维。

一般来讲,PCA对线性数据能有实现很好的降维,但是当观测数据是非线性的时候,PCA不一定能够有较好的降维效果。这些数据可以被映射到更高的维度空间中,这种空间叫做特征空间(F)。KPCA通过简单的内核函数找到一个计算上易于实现的解决方案,该函数本质上构建了从输入空间到特征空间的非线性映射。因此,KPCA是在输入空间中执行一种非线性的PCA。

1.3 分类器选取

机器学习在近几年来蓬勃发展,而机器学习作为分类器也能够很好地展现优异的性能。随机森林(RF)是由Leo Breiman于2001年提出的一个分类器融合算法,可以很好地解决多分类问题。它的基本思想是基于统计学信息熵这一信息增益标准对信息进行划分和学习,得到若干个树形分类器,具有快速有效的优点。

随机森林是由多个相互独立的随机决策树组成的,期望得到一个最“公平”的集成学习方法。这些决策树在得出自己的判断之后,经过多数投票得到最终结果。构建随机森林首先需要构建多个随机决策树,训练每棵树时的训练集都是从总的训练集中放回采样出来的,这意味着,总的训练集中的有些样本可能多次出现在一棵树的训练集中,也可能从未出现在一棵树的训练集中。除此之外,每个决策树在训练的过程中,每个节点只针对其中部分特征维数进行训练。

除了随机森林之外,支持向量机(SVM)、人工神经网络(ANN),以及灰色关联分析(GRA)也是经过人们证实的具有不错分类效果的分类器。

2 仿真实验

本文中的原始信号来自10台设备发出的500次观测信号,每台设备在没有噪声的情况下观测50次。将这500个观测信号分成2部分,300个作为训练样本,200个作为测试样本。训练样本集和测试样本集均来自希尔伯特变换之后的信号,经希尔伯特变换之后每个样本的维数都是3187。为了提高识别精度,为每个观测量上多次加上了高斯白噪声,信噪比变化范围设定为0~20dB,训练样本集和测试样本集均包含54000个样本。

2.1 降维效果分析

为了验证利用对希尔伯特变换后的特征降维结果能够提高个体识别的精度,首先利用RPCA降维方法和随机森林分类器对其进行初步实验。信噪比环境选择10dB,因为此信噪比下的识别效果并不是十分卓越,对于比较结果能够更加清晰地显示。降维之后的维数随机选为4。

图2比较了是否以降维作为分类特征的识别结果,可以看出,降维之后的识别结果比不降维的识别准确率更高,在10台设备的综合识别率上,不降维时识别率为62.83%,RPCA降4维的识别率为95.47%。从理论上讲,原始不降维的特征虽然有着完整的指纹信息,但同时也包含了很多冗余与噪声信息,这可能对识别产生了干扰。另一方面,没有降维的样本之间也会存在着相关性,这也可能会对识别产生误导。而RPCA将原始特征映射到彼此相互正交的新坐标系中,这样就减少了特征间的相关性和冗余。同时,少的特征输入也能简化分类器的复杂程度,降低运算时间。

2.2 降维方法选取

前面已经证明降维能够提高识别精度,但哪种降维方法能够表现最佳的降维性能是接下来要研究的内容。此处比较前面介绍的三种降维方法PCA、RPCA、和KPCA。

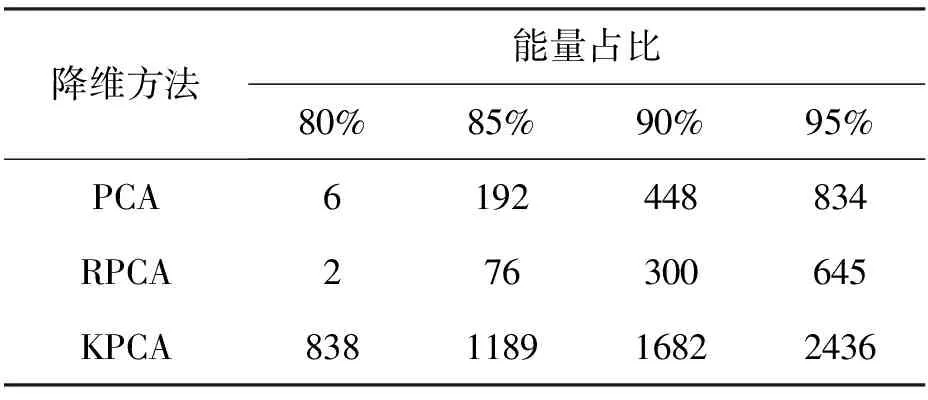

利用三种降维方法,对20dB下的训练样本集和测试样本集进行降维处理,取剩余维数特征占总特征包含能量的比值处作为比较点,比较三种方法降到相同能量时所对应的维数。从表1可以看出,在四个能量占比之处,RPCA都降到了最少的维数,也就是说这种降维方法最有效。而从另一个角度想,就是当三种方法降到同一个维数的时候,RPCA会保留最多的能量信息。所以后续实验采取RPCA降维方法进行特征提取处理。

表1 三种降维方法降维效果比较 维数

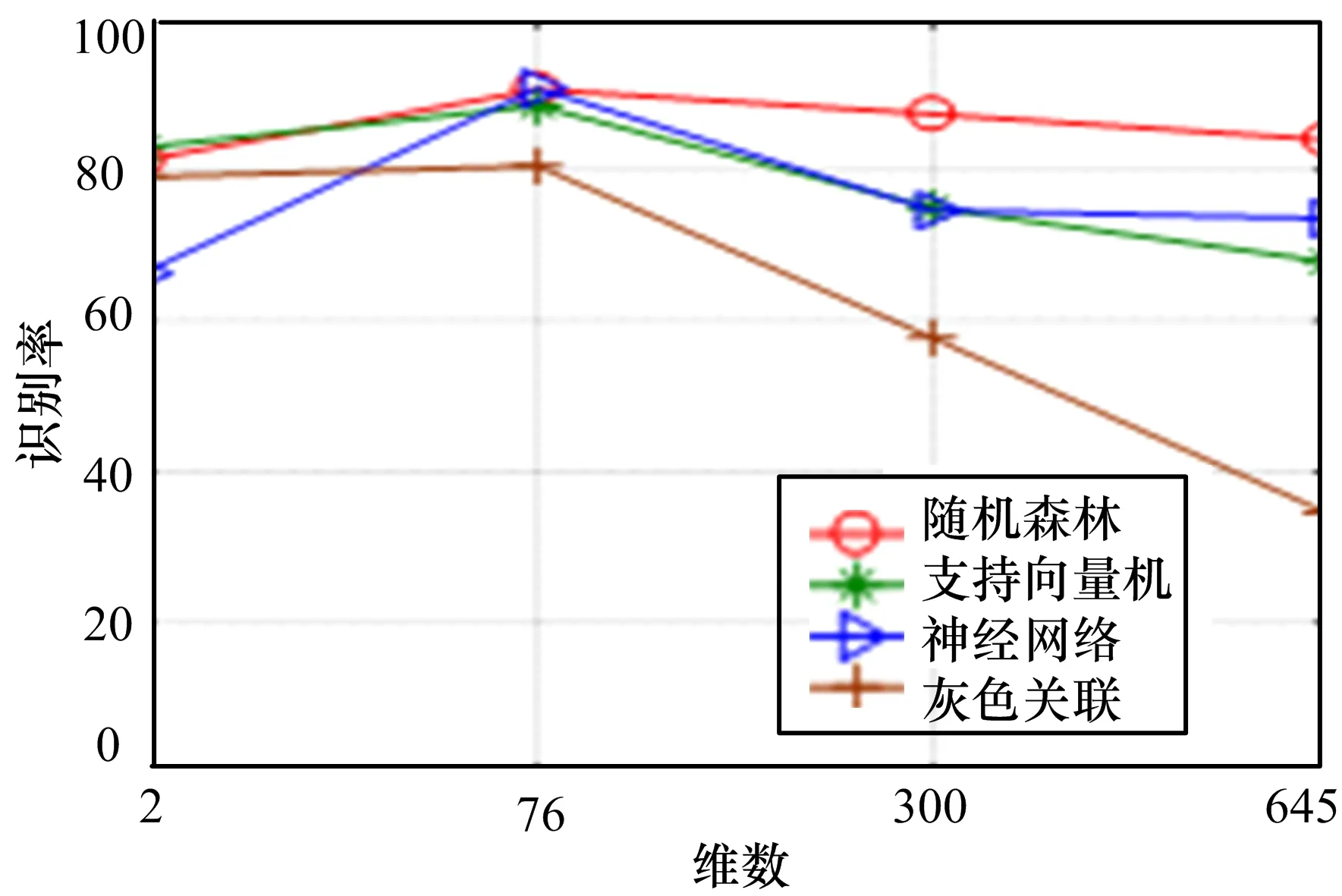

2.3 分类器选取

在信噪比为10dB(此信噪比下识别率不高,比较效果明显)条件下进行分类器对比实验。降维方法选择RPCA,维数根据能量占比分别从3187维降到了2维、76维、300维和645维。随机森林的参数设置同前面相同,创建1000个决策树。BP神经网络设置一个隐层,隐层节点数根据经验公式稍加修改调整。图3展示了四种分类器在不同位数下的分类结果比较,可以看到,当维数较高时,随机森林分类器的识别率相比于其他三种最高,而在同种分类器的维数比较上,76维(能量保留到85%)时,识别效果最好。

图3 利用四种分类器的通信个体识别结果

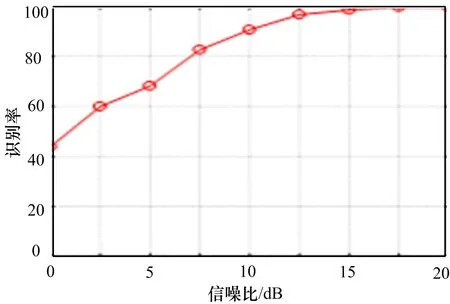

通过以上实验结果,选择随机森林作为分类器,特征维数选择为76来进行不同信噪比下的通信个体识别。图4是利用RPCA降维作为特征输入的识别结果,可以看到,当信噪比大于10dB时,系统的识别率已经大于90%,信噪比大于15dB时,识别率大于 98%,完全能够保证实际情况的使用。

图4 基于RPCA和随机森林的通信个体识别结果

3 结束语

无线设备在商业和军事基础设施中的应用增加了提高保护的紧迫性。尤其是冒用授权设备的流氓设备的攻击可能是毁灭性的。文中,射频指纹用于识别被认证的设备,是入侵检测的重要组成部分。本文的成果主要包括:1)三种维数降低方法的比较。通过保留相同能量下所对应的维数,选择出最佳的降维方法RPCA。 2)比较四个分类器的识别结果。对于所有实验,使用随机森林作为分类器,当输入特征为76维时,识别效果最好。而且在信噪比大于15dB时,识别率大于98%。总结来说,本文提出了一种最佳个体识别系统模型,能够保证无线设备身份认证的安全性。■

[1] 罗军舟, 杨明, 凌振, 等. 网络空间安全体系与关键技术[J]. 中国科学: 信息科学, 2016, 46(8): 939-968.

[2] Maged Elkashlan, Wang LF, Duong TQ, et al. On the security of cognitive radio networks[J]. IEEE Trans. on Vehicular Technology, 2015, 64(8):3790-3795.

[3] Sharma RK, Rawat DB. Advances on security threats and countermeasures for cognitive radio networks: a survey[J]. IEEE Communications Surveys and Tutorials, 2015, 17(2):1023-1043.

[4] Polak AC, Goeckel DL. Identification of wireless devices of users who actively fake their RF fingerprints with artificial data distortion[J].IEEE Trans. on Wireless Communications, 2015,14(11):5889-5899.

[5] 张子平, 郭道省, 张亚军. 无线通信物理层安全技术研究与展望[J]. 通信技术, 2016,49(6):649-655.

[6] Wang W, Sun Z, Piao S, et al. Wireless physical-layer identification: modeling and validation[J]. IEEE Trans. on Information Forensics & Security, 2015,11(9):2091-2106.

[7] 俞佳宝,胡爱群,朱长明,等.无线通信设备的射频指纹提取与识别方法[J].密码学报,2016,3(5):433-446.

[8] Ureten O,Sefinken N.Wireless security through RF fingerprinting[J].Canadian Journal of Electrical and Computer Engineering , 2007,32(1):27-33.

[9] 王文俊.基因表达数据的相似性度量和特征提取研究[D].西安:西安电子科技大学, 2011.