对指定验证者签名方案的安全性分析

何琪芬

(1.杭州师范大学理学院,浙江杭州 310036;2.杭州师范大学东城实验学校,浙江杭州 310019)

对指定验证者签名方案的安全性分析

何琪芬1,2

(1.杭州师范大学理学院,浙江杭州 310036;2.杭州师范大学东城实验学校,浙江杭州 310019)

为了解决签名者的隐私问题,Jakobsson等提出指定验证者签名方案.针对最近一些学者提出的指定验证者的签名方案,文章给出其安全性分析,并指出它们是不安全的,均不满足不可伪造性.

指定验证者;伪造攻击;安全性分析

0 引 言

在1996年欧密会议上,Jakobsson、Sako和Impagliazzo[1]首次提出了指定验证人签名的概念.指定验证者签名方案使得指定验证者能验证签名的有效性,验证者可以生成一个与原签名不可区分的签名,那么签名者和验证者无法使得第三方能够相信这是签名者所产生的合法签名,因而指定验证者签名方案具有不可转移性的性质.文献[1]还给出了强指定验证者签名,在这种签名方案中,在验证阶段需要使用指定验证者的私钥,因而只有指定的验证者才能验证签名的有效性.2003年,Saeednia等[2]形式化了强指定验证者签名方案,并且提出一个高效的强指定验证者签名方案.Steninfeld等[3]提出广义指定验证者签名的概念,在这种签名方案中,签名持有者可以指定一个验证者来验证签名的有效性,但是任何其他的第三方是不能够相信这个事实的.2008年,Zhang等[4]提出一个基于身份的指定验证者签名方案,吴云天等[5]指出该方案未知指定验证者私钥可验证签名,并且提出一个改进方案.文献[6]以文献[7]为基础,提出一个基于身份的指定验证者代理签名方案.李明祥等[8]也提出一个高效的基于身份的强指定验证者签名方案.

本文详细分析了文献[5-6,8]的方案,发现这3个方案均存在安全缺陷,攻击者可以伪造出有效的签名,所以这些方案不能满足不可伪造性.

1 吴等[5]提出的指定验证者的签名方案

1.1 系统初始化

密钥生成中心选取一个q阶加法群(G1,+)和一个同阶的乘法群(G1,*),其中,q为一个大素数.设P是G1的一个生成元,映射e:G1×G1→G2为双线性映射.随机选取s∈作为系统私钥,计算相应的系统公钥Ppub=sp.选取3个安全Hash函数,即H1():{0,1}*→G1,H2():{0,1}*×G1×G1×G1→G1,H3():G1→,公开系统参数{G1,G2,e,q,p,ppub,H1,H2,H3}.

1.2 密钥生成

1)用户U随机选取tU∈Z*q,计算并发送给TU=tUP给PKG.

2)PKG计算cU=H3(TU),QU=cUH1(IDU),SU=sQU,将QU作为用户U的公钥,将SU作为其私钥发送给用户U.用户U计算QU=cUH1(IDU),当等式e(SU,P)=e(QU,Ppub)成立时接受私钥SU,否则认为PKG未遵守协议产生私钥.

1.3 签名过程

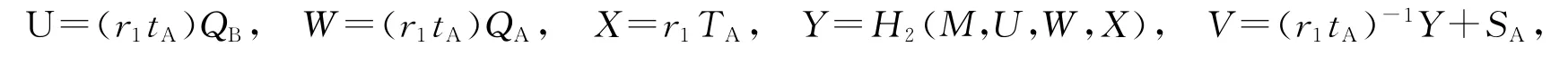

当签名者A需要对指定验证者B完成对消息M的签名时,其签名过程如下:随机选取r1∈,并计算

将(U,W,V,X)作为消息M的签名发送给指定验证者B.

1.4 验证过程

指定验证者B收到消息M的一个签名(U,W,V,X),计算Y=H2(M,U,W,X),当且仅当等式e(U,V)=e(QB,Y)e(SB,W)成立时接受该签名.

1.5 模拟过程

2 对吴等[5]的指定验证者的签名方案的攻击

吴等的指定验证者的签名方案不满足不可伪造性,分析如下:

敌手可以伪造任意消息m*的签名

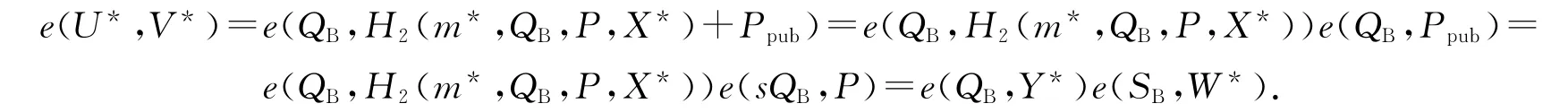

则可以验证σ*满足验证式

也即意味着签名σ*=(U*,W*,V*,X*)有效,敌手可以成功伪造出能通过验证者验证的签名,说明原方案不安全,其不满足不可伪造性.

3 张[6]提出的指定验证者签名方案

3.1 系统设置

设(G1,+)和(G2,×)是阶为大素数q的循环群.P为G1的生成元.定义G1上的一个双线性映射e:G1×G1→G2,其满足双线性性、非退化性和可计算性,同时定义密码学上3个强无碰撞安全单向Hash函数:

mw:授权信息,包括指定代理签名人的身份ID,签名授权的有效期限,需要签名的信息范围.最后密钥生成中心PKG选择系统主密钥s∈,并计算系统公钥Ppub=sp,将s秘密保存,公开其系统参数:{G1,G2,e,q,p,ppub,H1,H2,H3}.

3.2 密钥提取

原始签名人A,代理签名人B,指定验证人C分别将各自的身份信息IDA,IDB,IDC提交给PKG,PKG计算QIDA=H1(IDA),QIDB=H1(IDB),QIDC=H1(a)作为公钥,SIDA=sQIDA,SIDB=sQIDB,SIDC=sQIDC作为私钥,并通过安全信道将它们分别发送给A,B,C.

3.3 代理密钥的生成

1)原始签名人A利用私钥对mw进行签名,同时指定可信的签名验证人C.首先,原始签名人A随机选取rA∈,计算

将授权信息(mw,SW,VA)通过安全信道发送给代理签名人B.

2)代理签名人B收到授权信息后后,计算hA=H3(mw,QIDC,VA),并且验证等式是否成立.如果成立,则B随机选取rB∈,计算代理密钥Sp=SW+rB和验证公钥Qp=hA+VA+VB.

3.4 签 名

3.5 验 证

4 对张的指定验证者签名方案的攻击

张的指定验证者签名方案不满足不可伪造性,分析如下:

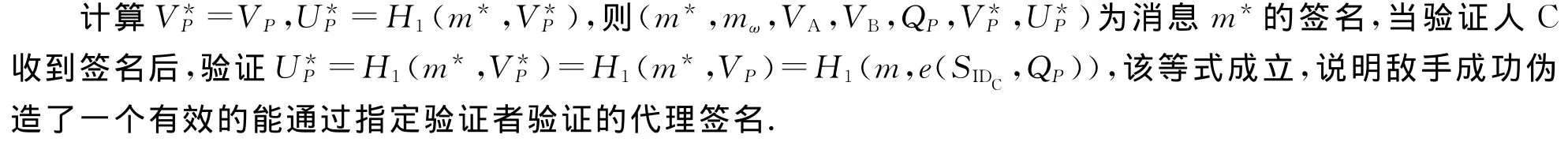

张的方案声称其满足不可伪造性,因为要求解s相当于求解离散对数问题,但是若敌手获得一个有效签名(m,mω,VA,VB,QP,VP,UP),则可以获得VP,然后敌手可以伪造任何消息的代理签名.

5 李等[8]提出的指定验证者的签名方案

5.1 系统设置

PKG选择阶为素数q的循环群G,G1.选择双线性映射e:G×G→G1和任意的生成元p∈G,选择安全Hash函数:

PKG选择系统主密钥s∈Zq,并计算系统公钥Ppub=sp,将s秘密保存,公开其系统参数:{G,G1,e,q,p,ppub,H1,H2}.

5.2 密钥提取

给定身份ID,PKG计算skID=sH1(ID)并将它发送给用户ID,而用户ID的公钥QID=H1(ID).

5.3 签 名

已知签名者Alice的私钥,指定验证者Bob的公钥和消息M,Alice随机选择r∈,并计算U=,则Alice在消息M上的签名σ=(U,V).

5.4 验 证

指定验证人Bob的私钥、签名者Alice的公钥、消息M和签名σ=(U,V),Bob验证下面的等式是否成立,如果成立,则签名σ是有效的.

6 对李等提出的指定验证者的签名方案的攻击

李明祥等[8]提出的指定验证者的签名方案是不安全的,不满足不可伪造性,分析如下:

当敌手获得一个身份为ID*对消息m有效的签名σ=(U,V),则敌手能够生成消息m*有效签名σ*.计算

U*=r*QIDB,V*=e(r*H2(m*),QIDB)e(skIDA,QIDB),

而e(skIDA,QIDB)可以从等式V=e(H2(m),U)e(QIDA,skIDB)计算出,其中e(QIDA,skIDB)=e(skIDA,QIDB).则消息m*的签名为σ*=(U*,V*).可以通过验证式:V*=e(r*H2(m*),QIDB)e(skIDA,QIDB)=e(H2(m*),U)e(QIDA,skIDB).也即敌手只要获得一个有效签名,就能伪造对任意消息m*的有效签名.

7 结 语

本文分别分析了文献[5-6,8]提出的指定验证者的签名方案的安全性,发现它们均不满足不可伪造性.目前,很多的数字签名方案都不能满足不可伪造性,如何设计一个安全的指定验证者的签名方案仍是一个值得研究的问题.

[1]Jakobsson M,Sako K,Mpagliazzo R.Designated verifiers proofs and their applications[C]//Lecture Notes in Computer Science 1070:Advances in Cryptology-Eurocrypt'96.Berlin:Springer-Verlag,1996:143-154.

[2]Saeednia S,Kramer S,Markovitch O.An efficient strong designated verifier signature scheme[C]//ICISC 2003.Berlin:Springer-Verlag,2003:40-54.

[3]Steinfel R,Bull L,Wang H,etal.Universal designated-verifier signatures[C]//AsiaCrypt 2003,LNCS 2894.Berlin:Springer-Verlag,2003:523-543.

[4]Zhang J H,Mao J.A novel ID-based designated verifier signature scheme[J].Information Sciences,2008,178(3):766-773.

[5]吴云天,吴铤.具有高安全性的指定验证者签名方案[J].计算机工程,2009,35(23):141-143.

[6]张慧.基于身份的指定验证人代理签名方案[J].杭州师范大学学报:自然科学版,2010,9(1):30-32.

[7]刘慧鹏,蓝才会,丁永军,等.一个基于身份的代理签名方案[J].兰州交通大学学报,2008,27(1):120-123.

[8]李明祥,郑雪峰,朱建勇,等.一种高效的基于身份的强指定验证者签名方案[J].四川大学学报:工程科学版,2009,41(4):176-180.

Security Analysis on Designated Verifier Signature Scheme

HE Qi-fen1,2

(1.College of Science,Hangzhou Normal University,Hangzhou 310036,China;

2.Dongcheng Experimental School,Hangzhou Normal University,Hangzhou 310019,China)

In order to solve signers'privacy problems,Jakobsson,et al.first introduced the notion of designated verifier signature scheme.This paper analyzed the security of the designated verifier signature schemes proposed by some researchers recently,and pointed out they were insecure,which had no characteristic of unforgeability.

designated verifier;forgery attack;security analysis

TP309 MSC2010:96A30

A

1674-232X(2012)01-0067-04

11.3969/j.issn.1674-232X.2012.01.015

2010-09-03

何琪芬(1985—),女,应用数学专业硕士,主要从事数论及其应用研究.E-mail:marcia1111@sina.com