一种支持隐私保护的网络自动化系统设计∗

潘小琴 尹 慧 姜 凌 段康容

(1.西南科技大学工程技术中心 绵阳 621010)(2.中国船舶集团有限公司第七二二研究所 武汉 430205)

1 引言

近年来,随着大数据和云计算、“云边端”协同一体化和网络虚拟化等技术的发展,网络变得高度动态,网络流量与日俱增。因此,网络控制与管理(Network Control and Management,NC&M)面临着诸多新的挑战[1]。例如,用户对敏感型业务的服务质量(Quality of Service,QoS)要求不断提高,这使得NC&M 对带宽、时延、抖动等业务的支持更加复杂。此外,网络服务商对网络业务与物理设备之间的灵活性需求更大,这增加了NC&M中网络故障检测/定位的难度。SNMP、sFlow 和NetFlow 等传统NC&M方案基于“Sever-Client”模式,使用带外方式轮询网元并收集状态数据,存在着粗粒度和非实时性等不足[1]。

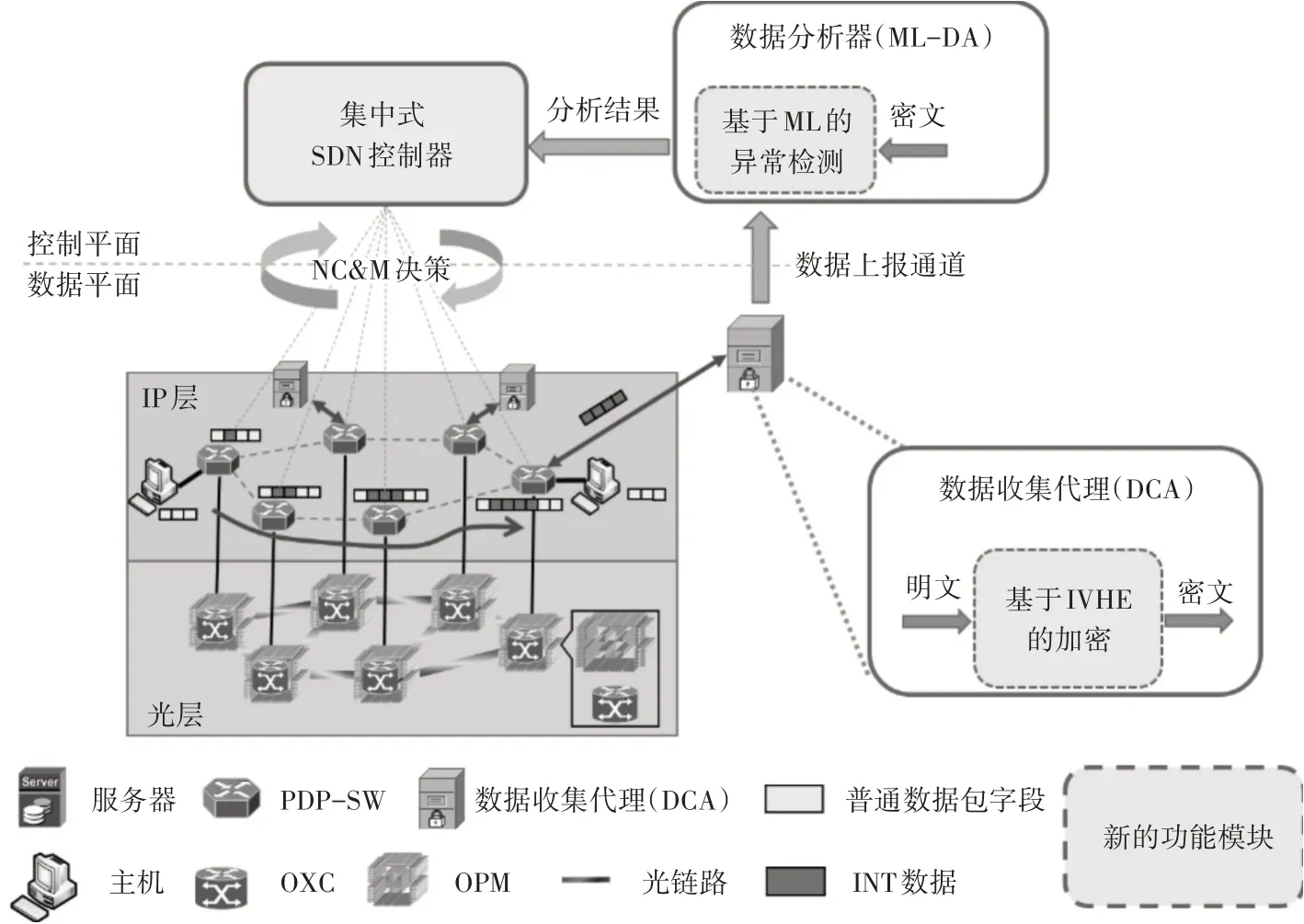

网络遥测技术可实时地感知各网元的物理运行情况,向控制平面提供细粒度的网络配置和状态监控数据,为解决上述难题带来了希望。目前,带内网络遥测(In-band Network Telemetry,INT)[3]已成为主流遥测方式,可实现端到端、实时、细粒度的网络监控。如图1所示,在IP流的路由路径上,INT将网元的遥测数据依次插入用户数据包,在目的主机导出遥测数据并汇报至控制平面。

图1 支持隐私保护的网络自动化系统架构

基于软件定义网络(Software-Defined Networking,SDN)[4]架构,INT 的遥测数据需要从数据平面上报至控制平面,其控制通道通过基于传输层安全(Transport Layer Security,TLS)连接实现。然而,已有研究表明该通道容易受中间人攻击[5~7],给遥测数据带来被窃听的风险,继而引发隐私泄露的安全问题。假如恶意方窃听控制通道并获得了明文遥测数据,即可推导出关于底层网络(特别是光层网络)的配置和运行状态信息,并利用这些隐私信息发起物理层或网络层攻击[8~9]。因此,提高遥测数据在数据上报通道中的安全性和隐私性,对生产网络中NC&M的顺利实施起着重要作用。

目前,关于INT 的研究集中在如何提升遥测性能[10,17]和降低系统开销(数据上报带宽开销[11]、遥测数据采集开销[12]和交换机处理开销[10,13])等方面。然而,这些研究均未关注遥测数据在控制通道中由窃听引发的隐私泄露问题。基于网络自动化概念,研究人员将网络遥测和基于机器学习的数据分 析(Machine Learning-based Data Analytics,ML-DA)相结合,用来快速且准确地获得全局网络视图,为控制平面做出智能的NC&M 决策提供依据。例如,2018 年Hyun 等[14]提出了基于SDN 架构的自动驾驶网络,可利用INT 和深度学习(Deep Learning,DL)实现网络自动管控。同时,Yao 等[15]提出了另一种类似的架构(NetworkAI),在SDN 中实现INT辅助的自学习控制策略。随后,Lu等[16]针对光电混合数据中心,提出一种DRL 辅助的网络自动化架构来管理电/光交换网络。Tang等[17]通过实验展示了在SDN 网络中利用INT 和DL 实现网络的异常检测。尽管这些方案都取得了成功,但上述研究都忽略了遥测数据在上报过程中的安全漏洞。

为解决遥测数据在数据上报通道中存在的由窃听带来的隐私和安全问题,本文提出了一种支持隐私保护的网络自动化系统。

2 支持隐私保护的网络自动化系统

图1 是一种典型的网络自动化系统架构,其工作流程如下:1)利用ML-INT(Multilayer INT)[18]技术实现多层网元(光层和IP 层)的遥测,并将ML-INT 数据汇聚到数据收集代理(Data Collection Agent,DCA),DCA 对数据进行预处理并上报至控制平面;2)由ML-DA 对ML-INT 数据进行实时分析,并将分析结果转发给SDN 控制器;3)由SDN 控制器做出智能的NC&M 决策来自动处理检测到的网络异常。

系统中通常有多个DCA 通过数据报告通道以明文方式将遥测数据上报到控制平面。且IP-over-Optical 多层网络常用于骨干、核心网络,各网元跨越较大的地理空间。因此,ML-DA 和DCA通常属于不同的地理区域,这使得基于TLS连接的数据上报通道存在安全隐患,恶意方可发起中间人攻击[7]来窃听明文遥测数据,给网络带来严重的隐私泄露和安全问题。

为了解决上述问题,本文在DCA 和ML-DA 中分别开发了新模块,将其转变为支持隐私保护的系统。如图1 所示,首先DCA 从接收到的ML-INT 字段提取出遥测数据,根据时间戳将其组织为一个明文向量(包括IP层的转发延时、入口/出口带宽和光层的光功率、OSNR、色散等遥测数据)。然后,利用基于IVHE[19~20]的加密模块对明文向量加密,将密文向量上报至控制平面。ML-DA 利用基于ML 的异常检测模块直接操作密文向量,实现密文的异常分类。

3 关键设计

3.1 基于IVHE的加密模块

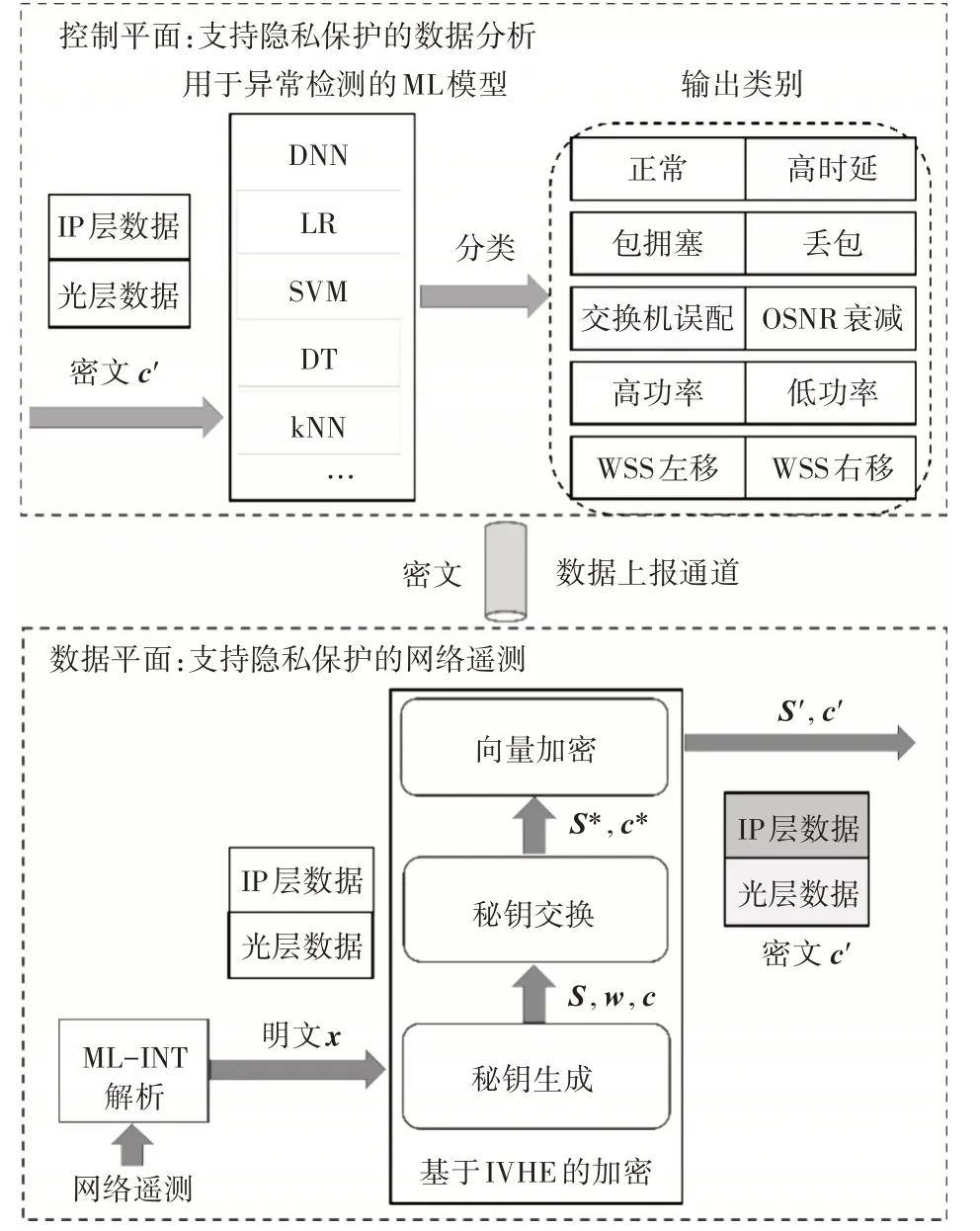

数据平面支持隐私保护的网络遥测如图2 所示,其中基于IVHE的加密算法包括密钥生成、密钥交换和向量加密三个阶段[19~20]。本文将一个ML-INT 数据样本的明文向量定义为x∊Zm,其中x的所有元素都是整数,m 表示向量的长度。同时,将x对应的密文向量定义为c∊Zn,且n≥m。x和c满足如下关系:

图2 隐私保护的操作流程

其中S∊Zm×n是初始秘钥,e∊Zm是随机生成的噪声向量,w 是预设权重。基于IVHE 的加密流程如下:

1)在秘钥生成阶段,通过设置初始噪声向量e=0 和密文向量c=w∙x,获得初始秘钥S=I,其中I是一个m×m的单位矩阵。

2)在秘钥交换阶段,产生临时的密钥-密文对{S*,c*}。首先选择ℓ 满足如下公式:

(iv)设为专家=N)的个体决策矩阵,其中N)是专家(xy)=N)从评价等级集合H={H1,H2,…,Ht}选取某一等级对有属性值ui∈U的方案aj∈A进行评价的结果。个体决策矩阵

其中,ci是c中的第i 个元素,通过将ci转换为双极表示形式来构造新的密文向量c*。例如,将ci转变为ci=bi0+bi1∙2+…+bi(ℓ-1)∙2ℓ-1,即=[bi0,bi1,…,bi(ℓ-1)] ,bik∊{-1,0,1} ,因 此,c*=[,…,。同理,将S 的每个元素Sij转换为二进制相关的向量来构造新的秘钥S*,即Si*j=[Sij,2 ∙Sij,…,2ℓ-1∙Sij],可以验证:

3)在向量加密阶段,获得最终的密钥-密文对{S′,c′}。定义n′是最终密文向量c′的预设长度,首 先 随 机 生 成 三 个 整 数 矩 阵E∊Zm×n∙ℓ,Α∊Z(n′-m)×n∙ℓ和T∊Zm×(n′-m),构 造 秘 钥 交 换 矩 阵M∊Zn′×n∙ℓ(即公钥):

接着,构造最终的秘钥S′=[I,T],满足:

最后,可得到密文向量c′=M∙c*。

基于extended-LWE 问题的困难假设[21],上述加密算法的安全性依赖于公钥M。由于E具有随机性,攻击者很难根据S*和M从式(5)中推导出S′。因此,在合理的计算时间内破解IVHE加密算法难度非常大。

3.2 基于ML的异常检测模块

控制平面支持隐私保护的数据分析如图2 所示,控制平面将接收到的密文向量送入ML-DA 中的ML 模型进行异常检测。ML 模型通过学习带标签的训练集,建立一个从遥测数据到离散的分类类别的映射关系。模块的输入可以包括IP 层的转发延时、入口/出口带宽和光层的光功率、OSNR 等遥测数据。除正常类别以外,输出类别还包括光层的WSS 左移、WSS 右移、OSNR 衰减和IP 层的高时延、交换机误配等异常情况。

本文设计了DNN 模型来实现密文异常检测,并将结果推广到其他模型结构。DNN 模型采用7层全连接架构,输入层和输出层的神经元数量分别对应于密文向量c′的元素个数和输出类别数,中间隐藏层的神经元数量分别设置为{256,128,64,32,16},并添加批归一化处理。输出层使用Softmax 作为激活函数,其余使用ReLU 函数。通过离线训练的方式最小化分类交叉熵函数,并用它来描述分类准确性。此外,使用sklearn 库函数中的标准模块来构建SVM、DT、LR 和kNN 模型,通过调整超参数来优化分类器的准确性。

4 实验设置

本文使用商用设备搭建真实的测试平台,实现了支持隐私保护的网络遥测和数据分析系统原型,并进行了异常检测实验,验证和评估了该系统的性能。

4.1 实验平台设置

数据平面是一个IP-over-EON 多层网络。光层由带宽可变光收发器(BV-T)、带宽可变波长选择交换机(BV-WSS)、掺饵光纤放大器(EDFA)和光纤搭建。IP 层由可编程交换机(PDP-SW)、客户端主机和DCA组成。

BV-T 采用商用的Juniper BTI7800 平台实现,可支持不同的调制格式(如PM-QPSK 和16-QAM)和不同的线速率(如[100,400]Gbps)。实验使用了色散补偿模块、放大的自发辐射噪声发生器(ASE)、可调光衰减器来模拟光信号在长距离光纤中的传输情况。BV-WSS 是具有1×9 个配置的商用产品,其工作范围为[1528.43,1566.88]nm,频谱分配粒度为12.5GHz。光性能监视器(OPM)由商用的光信道监视器(OCM)实现,采集光链路的光功率、OSNR、中心波长等参数,同时利用BV-T 内部的DSP 模块监视光信号的误码率(BER)。PDP 交换机采用支持ML-INT 功能的OVS-POF 软件交换机[10]实现,可遥测交换机输入/输出端口带宽、转发延时等IP 层参数。每台客户端主机由商用的流量发生/分析器模拟。DCA 由运行在高性能Linux 服务器上自研的软件实现,用来完成ML-INT 数据的实时收集和加密。

4.1.2 控制平面

控制平面基于开放网络操作系统(Open Network Operating System,ONOS)平台开发,ONOS 控制器可同时监控和管理IP 层和光层网元,ML-DA是自研软件,二者均运行在独立的Linux 服务器上。ML-DA 通过TCP 连接向SDN 控制器报告数据分析结果,同时通过socket连接接收DCA上报的密文ML-INT数据,执行隐私保护的数据分析。

4.2 实验数据采集

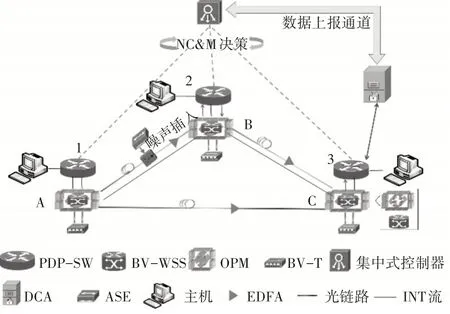

本文利用测试平台搭建异常检测场景,如图3所示,设置连接到PDP-SW1的主机将10 Gbps的IP流传输到PDP-SW3上的主机。流在多层网络中的路由路径如图3 中↓所示。即PDP-SW1→BV-WSSA→BV-WSSB→PDP-SW2→BV-WSSB→BV-WSS C→PDP-SW3。因此,路由路径包括两条光纤链路和3个PDP交换机。

图3 实验场景

实验通过设置光层的路由和频谱分配、接收功率调整、ASE 噪声插入和EDFA 设置等操作来模拟异常,而IP 层异常则通过改变流的路由和带宽、PDP-SW 的流表配置等操作来模拟,本文不考虑同时发生多种异常的小概率事件。然后,利用ML-INT 采 集 光 层/IP 层 参 数,DCA 收 集 并 加密-95000 个ML-INT 向量作为数据样本。根据不同的原因(例如目标主机上的接收带宽低于实际带宽的90%或者光层BER 超过0.01 等),将异常类别标记为高功率、低功率、OSNR衰减、WSS左移、WSS右移、高时延、包拥塞、丢包、交换机误配。最后,将样本按照9∶1的比例来划分训练/测试集。

5 结果与分析

5.1 隐私保护性能验证

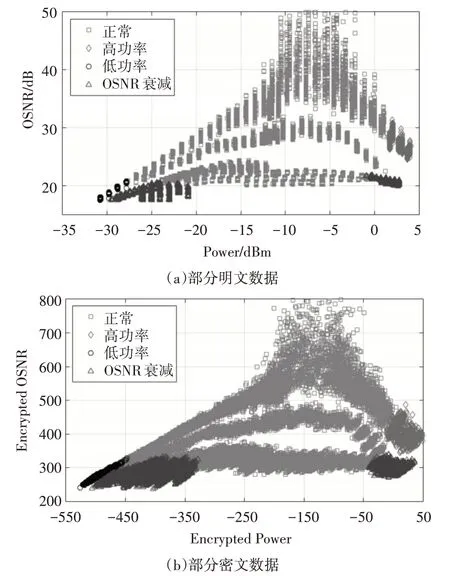

首先,验证DCA 的隐私保护性能。本文以光路的接收功率(Power)和OSNR 之间的相关性为例来展示IVHE的加密效果。

使用基于IVHE 的加密算法对图4(a)中的明文数据样本加密,得到对应的密文样本如图4(b)所示。结果显示Power和OSNR 的密文均不具有任何物理意义,可避免恶意方直接分析密文样本以获取有关网络的隐私信息。对比图4(a)和图4(b),因为式(4)引入了随机矩阵E、A、T,所以每个明文样本对应一个密文样本集合,这意味着在不同的加密轮次中,算法将同一个明文样本加密为不同的密文样本。尽管密文样本和明文样本之间没有简单的对应关系,但二者具有相似的数据分布,这说明基于IVHE 的加密算法保留了Power 与OSNR 之间的相关性,这一特性使得ML 模型能够实现密文异常检测。

图4 基于IVHE的加密结果

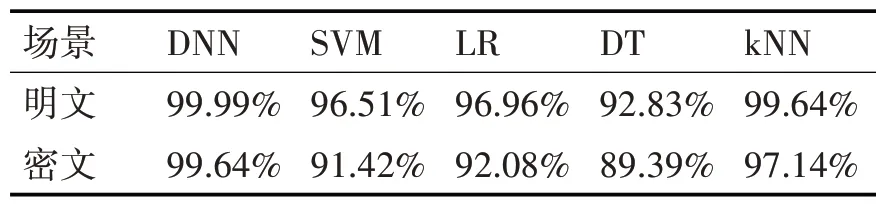

接下来,验证ML-DA的隐私保护性能。首先,针对明文和密文数据样本,分别训练两个相同结构的DNN 模型,其训练时间分别为4666.37s 和4658.73s,在测试集上的准确性分别是99.99%和99.64%,这说明加密操作并没有降低ML 模型的分类性能或带来额外的计算开销。随后,本文验证其他模型的性能,依然按照上述方式训练两个模型(kNN 无需训练)。表1 展示了不同结构的ML 模型在测试集上的分类准确性,结果表明所有的ML 模型均能够进行准确的分类,验证了ML 模型可直接操作密文数据实现异常检测。对同一种ML模型结构,无论是明文还是密文数据,模型均提供了类似的分类准确性,这进一步验证了隐私保护的数据分析的可扩展性。

表1 不同结构的ML模型异常检测性能

5.2 系统压力测试

为了验证所提出的隐私保护系统在实际场景中不会带来显著的可扩展性和实时性问题,本文进行了压力测试以评估其计算开销。所有测试均在独立的高性能Linux服务器上进行,ML模型均采用DNN结构。

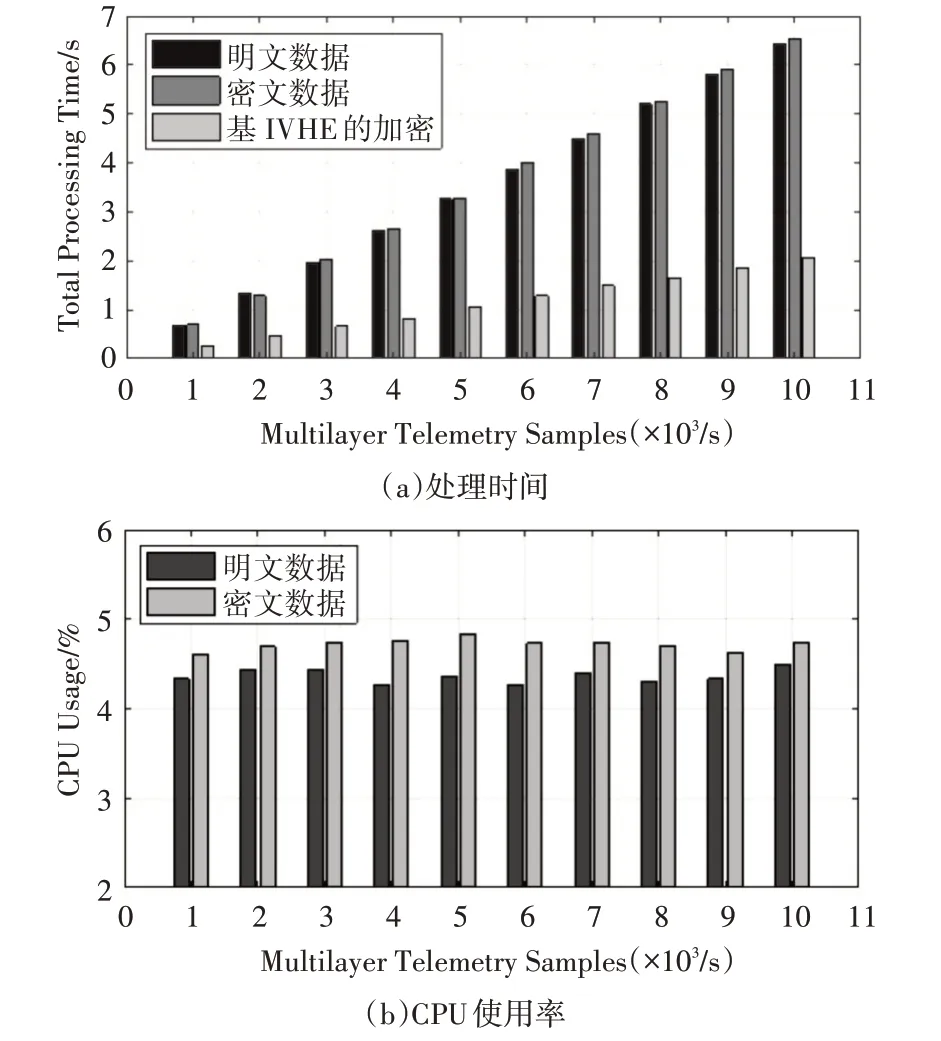

首先,对DCA 施加压力,让它在一秒钟内收集并加密大量ML-INT 向量,准备一个批报告上报给ML-DA。假设DCA 在一秒内获得[1000,10000]范围内的ML-INT 向量,基于IVHE 的加密时间可近似为线性关系,如图5(a)所示。例如,当加密10000 组ML-INT 样 本 时,DCA 的 处 理 速 度 是0.21ms/组,这说明加密算法是轻量级的,并不会给DCA带来过多的负担。

图5 压力测试

然后,对ML-DA 施加压力,在1s 内向ML-DA发送一个ML-INT 向量批报告,等待它接收并执行异常检测,测试处理时间和CPU使用情况。处理时间包括数据上报通道的传输时间和异常检测时间,图5(a)的结果表明,针对明文和密文ML-INT 向量,ML-DA的处理时间几乎相同,而图5(b)显示处理明文和密文的CPU 使用率仅相差0.2%。因此,实验结果说明隐私保护的数据分析不会给控制平面造成过大的计算开销或降低处理速度。

6 结语

本文提出并实现了一种支持隐私保护的网络自动化系统。首先,开发了基于IVHE 的加密算法用于对ML-INT 数据进行加密,弥补了由窃听带来的隐私泄露的安全漏洞,并保留了ML-INT 数据内部的相关性。然后,构建了ML 模型直接操作密文ML-INT 数据进行异常检测,实现隐私保护的数据挖掘,并将结果推广到多种ML模型。最后,在一个真实的由商用设备搭建的IP-over-EON 多层网络测试平台上实现了系统原型,并进行了实验验证。实验结果表明,所提出的隐私保护方案能够有效解决由窃听带来的隐私和安全问题。