5G异构网络中基于群组的切换认证方案

张应辉,李一鸣,李怡飞,郑 东,3

1.西安邮电大学 网络空间安全学院,西安710121

2.无线网络安全技术国家工程实验室,西安710121

3.卫士通摩石实验室,北京100070

随着5G(5th-generation mobile communication technology)网络的发展和普及,出现了一些如自动驾驶、云电脑、5G 物联网设备等一些低延迟要求的服务。但与此同时,网络异构性和网络复杂度也在持续增加。其中,5G 异构网络包括5G 网络、3GPP 的LTE(long term evolution)网络、非3GPP 网络以及属于不同运营商的5G网络。多种类型的网络共存会带来一系列的安全隐患和挑战。在5G 安全研究领域,全球各大通信组织和通信设备厂商如:3GPP、5G PPP、NGMN、Huawei 和Nokia 等都发布了自己的5G 安全需求及标准[1-5]。为了给用户提供安全高效的网络服务,需要对接入网络的每个用户进行认证。通常情况下,一个认证场景由用户(user,UE)、接入点(access point,AP)以及具有认证、授权和计费功能的服务器(authentication,authorization and accounting,AAA)组成。用户在多种网络间进行切换时,需要与不同的接入点执行切换认证。近年来,一些切换认证方案为了更好地适用于5G 异构网络,在解决相互认证和密钥协商、隐私保护、匿名可追溯性以及抵抗各种攻击等方面做出了大量研究。此外,对于5G异构网中存在的各种类型网络,需要引入一个全局可信的实体来解决全局切换认证问题。

区块链是由多个区块相互连接组成的,它包含一个完整的交易记录列表,类似传统的公共账本。区块链上交易的合法性验证就是通过在脚本机制中使用操作码OP_CODE 来实现的。且操作码OP_CODE 中OP_RETURN[6]的功能是对区块链上的交易进行备注,可以将任意信息写入交易账本中。由于区块链具有全局一致性[7]、抗篡改和去中心化的特性,结合时间戳系统可以建立某个确定时间段内某信息的存在性证明。由此可以解决上述方案中缺乏全局可信实体的问题。

此外,在实际场景中,接入点通常要面临多个用户发来的接入请求。多数切换认证方案未考虑群组用户切换的情况,当接入点对这些用户进行逐一认证时,不仅会加大接入点的计算开销,还会大幅度增加整个认证流程所需的认证时间,进而降低服务质量。因此,在提升多设备认证效率的同时还能保证其安全性亟待进一步研究。

本文的主要贡献总结如下:

(1)结合聚合签名技术和区块链技术提出了一个5G 异构网络中基于群组的切换认证方案,使得用户可以在不同的网络间进行无缝切换。并且,该方案针对群组用户接入的情况还可以执行批量验证。

(2)对所提出的协议进行规范化建模,并利用形式化分析软件AVISPA 进行了安全性分析。根据分析结果,该方案不仅满足相互认证和密钥协商,还可以抵抗伪装攻击、中间人攻击、重放攻击和被动攻击。

(3)利用仿真实验和理论分析对所提出协议的性能表现进行了系统地评估。通过对比和分析,表明该方案是安全高效的。

1 相关工作

随着5G 网络近年来的发展与普及,研究者们提出了一系列基于5G网络的认证和密钥协商(5G authentication and key agreement,5G-AKA)方案[8-9]。5G 异构网络中还包含其他网络:如LTE、LTE-A(LTE-advanced)、WLAN(wireless local area network)和WiMax(world interoperability for microwave access)等。针对目前移动通信网络中用户数目较多的LTE网络,文献[10]和文献[11]提出了相关的认证和密钥协商方案。然而,随着5G 网络复杂性与异构性的提升,无线网络环境中也出现了更多的安全隐患与挑战。

消息在无线网络中传输可能会暴露用户的身份信息和其他隐私,研究者们针对于此提出了一些隐私保护方案。文献[12-13]方案利用假名代替真实身份进行消息传输,可以防止真实身份等信息泄露所带来的损失。Chaum等人在1991年首次提出了群签名方案[14],群签名技术可以有效地保护群成员的身份隐私。验证者可以通过群公钥验证群成员的签名,间接验证了其身份的合法性。根据这一思想,Lai 等人提出了一个基于群签名的接入认证和密钥协商方案[15]极大程度地简化了群组设备的接入认证过程,该方案首先对首个接入网络的群成员执行完整认证过程,该成员再代替一组内的其他成员获得临时密钥和群身份验证信息,其他群组成员在接入网络时只需要执行简单的验证过程。但整个认证过程是匿名进行的,一些用户可能会利用匿名身份破坏系统。为了解决这个问题,He 等人提出了一种条件隐私保护的切换认证方案[16],该方案可以在匿名用户出现违法行为时揭露其真实身份,实现了条件隐私保护。为进一步提升认证效率并减少传输开销,Mo 等人提出的匿名认证和密钥协商协议[17]通过两次消息交换就可以实现相互认证和密钥协商。

为了更好地适用于5G异构网络,一些方案[18-19]实现了域间切换认证,但需要依赖两个接入节点之间的信任关系。而Sharma 等人提出的方案[20]需要服务器参与整个切换过程来实现域间切换。为了减轻系统复杂度和传输开销,需要引入一个全局可信的实体。

区块链以其全局一致性和抗篡改等特性可以作为一个全局受信的实体,在认证过程中引入区块链技术就可以解决上述的问题。许多研究者基于此进行了研究。Almadhoun 等人提出的方案[21]利用雾节点和以太坊智能合约对接入用户进行身份验证,可以减轻用户端设备的计算开销。Lin等人提出了一个分布式用户验证方案[22],用户将其身份和加密后的个人信息分别存储在区块链和分布存储系统中,并附加一个智能合约。服务器采用挑战应答协议来验证用户身份,然后从分布存储系统中检索用户的个人信息。在Wang 等人提出的方案[23]中,证书授权中心将用户证书的哈希值存入区块中,验证者通过比较用户所提供的参数和区块链上存储的数据是否一致完成对用户的认证。为了进一步降低系统复杂度,Li 等人在2018 年提出了一个基于区块链的安全认证方案[24],将每个用户的身份信息记录到区块链中,在不借助任何可信中心的情况下实现了接入认证。Cai等人提出了一个区块链辅助认证系统[25]用于身份验证,并利用智能合约实现了细粒度的访问控制。

此外,利用区块链的共识机制也可以实现跨域认证。Chen 等人提出了一个5G 超密集网络下的认证方案[26],该方案中接入点群组通过使用联盟链共享认证结果来减少认证时延。为了满足隐私保护的特性,Yao等人提出的方案[27]同样引入联盟链在不同接入点间共享认证结果,但结合密码学技术实现了跨数据中心的匿名认证。Zhang 等人提出了一个适用于5G 异构网络的切换认证方案[28],该方案利用OP_RETURN码在区块链上存储变色龙哈希函数值作为验证用户身份的公钥,不仅满足相互认证和密钥协商的基本要求,还实现了全局切换认证。Wang等人基于区块链技术提出了一个多服务器边缘计算架构的切换认证方案[29],利用区块链技术和服务器的协助实现快速切换认证。但上述方案均没有考虑多个设备接入时的情况。

考虑到实际应用场景中,一个访问域的服务器可能会收到多个用户的接入请求消息。进行批量验证可以缩短认证时延,从而保证服务的连续性与实时性。Wang等人提出了一个基于条件隐私保护的伪身份批量认证方案[30],实现了匿名批量验证。Tzeng 等人提出了一个改进的的批量验证方案[31],进一步提升了安全性。Thumbur 等人提出了一个基于无证书聚合签名的认证方案[32],该方案中的密钥由用户和授权中心合作生成,解决了密钥托管问题。由于这些方案中都引入密钥生成中心作为可信第三方,在进行切换认证时,系统复杂度高且通信开销大,不适用于5G异构网络。

综上所述,引入区块链技术可以解决全局切换认证问题。而针对于实际场景中多设备接入的情况,如何在提升效率的同时还能保证整个系统的安全性是本文需要解决的主要问题。

2 系统模型与安全模型

2.1 系统模型

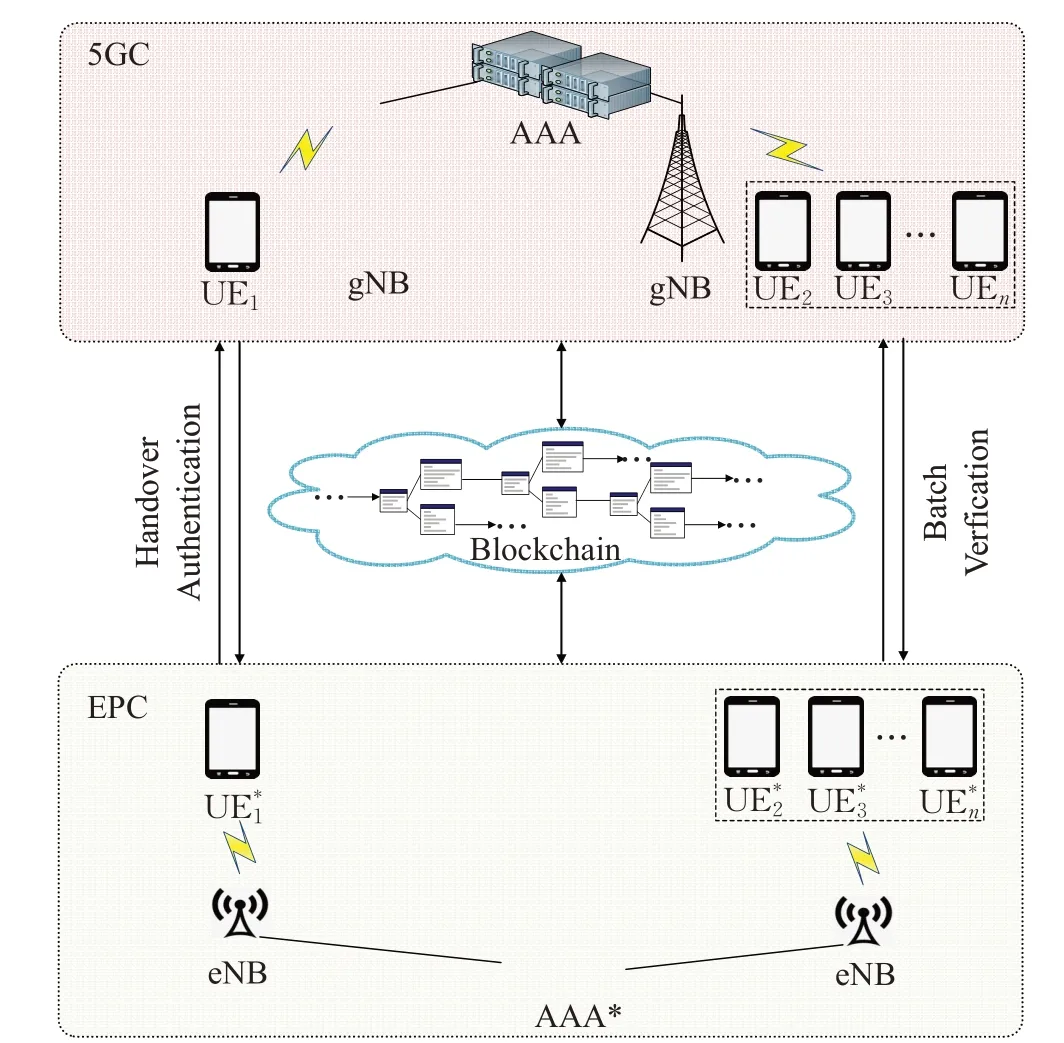

系统模型如图1 所示,系统共包含以下四类实体:用户UE、接入点gNB(5G new radio node B)和eNB(evolved node B)、服务器AAA和AAA*以及全局部署的区块链。此外,根据网络架构的不同分为两个域:EPC(evolved packet core)和5GC(5G core network)。

图1 系统模型图Fig.1 System model

为了获取网络服务,UE 首先要与本地服务器进行初始认证和密钥协商。而对于切换场景,根据用户数目的不同,系统分别对单个用户和群组用户执行切换认证和批量验证。具体过程如下:

(1)本地用户接入。在使用5G 新空口技术的网络中,UE通过gNB接入到5GC网络,且用户、接入点和服务器之间执行5G-AKA 协议[9]。而对于3GPP 的LTE 网络,每个UE 通过eNB 连接到EPC 网络,执行EPS-AKA(evolved packet system authentication and key agreement)协议[10]。

(2)切换认证。每个UE 首先通过本地服务器在区块链上存入一个切换“通行证”供其他实体下载以验证UE 的身份。UE 同时从区块链上获取目标接入点的相关信息,用于对接入点进行认证。

(3)批量验证。将属于同一个域的多个用户称为群组用户。当属于5GC(或EPC)域内的群组用户需要同时切换至EPC(或5GC)域内时,EPC(或5GC)域内的接入点结合区块链上获得的多个“通行证”对群组用户执行批量验证。

2.2 安全模型

在所提出的系统模型中:假设每个UE 都通过gNB或eNB 在其所属的服务器完成了注册;接入点gNB 和eNB 都是诚实而好奇的;属于不同信任域的服务器AAA和AAA*并非是全局可信的;而模型中引入的区块链类型为公共链。此外,UE 与其他接入点间的通信信道是公开信道。

在上述条件下,攻击者可能会利用用户发送的消息发起各种攻击:重放攻击、伪装攻击、中间人攻击。由于使用公共链的原因,任何实体都可能利用区块链上存入的数据攻破认证系统。此外,在进行密钥协商时,若用于计算会话密钥的随机数被泄露,攻击者也可能得知该会话密钥,导致通信双方传输的消息被泄露,这种攻击方式属于被动攻击,难以被发现和排除。为了实现安全高效地切换认证。需要借助区块链设计一个基于群组用户的安全切换认证方法。那么,该协议需要满足以下安全特性:

(1)相互认证:不仅要实现接入点对用户的接入认证,用户也需要对接入点进行认证。

(2)密钥协商和已知随机性安全:当用户和接入点完成相互认证后,还需要协商一个会话密钥保证后续通信的机密性。此外,在随机数泄露的情况下,也能够保证当前会话不被泄露。

(3)匿名性和可追溯性:为了保证每个用户的身份和其他敏感信息等隐私不被泄露,需要在整个切换过程中使用伪身份代替真实身份。此外,可追踪性是系统对匿名用户行为的约束。当匿名用户进行恶意行为时,该用户注册域服务器能够揭露其真实身份。

(4)抵抗各种攻击:在公开信道上进行消息传输时,能够有效抵抗伪装攻击,保证认证参数不可被伪造;抵抗中间人攻击,防止消息被随意篡改;抵抗被动攻击,会话密钥的机密性足以抵御被动攻击;抵抗重放攻击,防止攻击者重播消息而欺骗系统。

(5)鲁棒性:当注册到服务器的合法用户被服务器陷害时,可以向其他任何实体证明自己的合法性。

(6)全局切换认证:由于各个服务器并非全局可信,系统需要引入一个全局可信的实体使用户在不同域间进行无缝切换。通过建立域间信任关系,属于不同域的用户和接入点之间能够实现切换认证。

3 方案提出

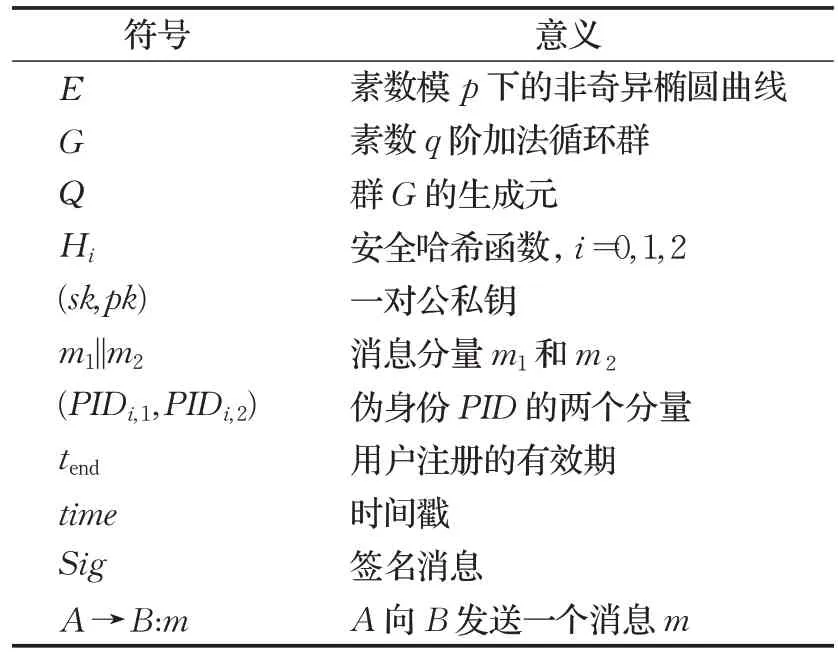

该部分主要对方案中的算法进行描述,算法中一些符号的具体含义如表1所示。算法共包含四个阶段:初始化阶段、注册阶段、切换认证阶段和批量验证阶段。具体算法流程如下。

表1 符号含义Table 1 Symbol of notation

3.1 初始化阶段

设置系统安全参数λ。再选取一个大素数p,生成一个非奇异椭圆曲线E:y2+ax+bmodp和一个素数阶加法群G。其中,q为G的阶,Q为G的生成元。最后选择三个安全哈希函数:H0=G→{0,1}λ,H1=G3→和H2=G3×{0,1}λ→。接着,以AAA 为例,各个服务器执行以下步骤:

(1)AAA 秘密选取一个随机数x0∈作为主密钥,再计算Y=x0Q作为对应的公钥。

(2)AAA 利用数字签名算法[33]生成密钥对(skAAA,pkAAA)用于签名和在区块链中发布交易。

(3)最后,AAA 公布系统参数{p,q,G,Q,H0,H1,H2,Y,pkAAA},并秘密保存skAAA。

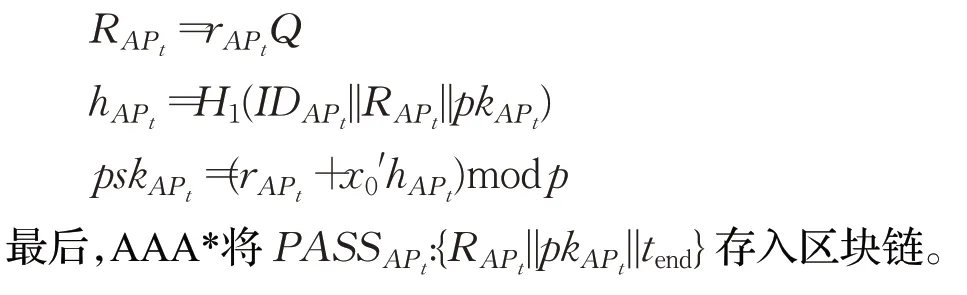

3.2 注册阶段

在该阶段,服务器利用区块链的全局一致性和抗篡改特性为每个注册用户建立存在性证明,使UE 可以凭借该证明进行切换。通过引入区块链技术设置切换认证凭证,消除了对第三方可信中心的依赖,并建立了域间信任关系。具体地,UEi首先通过本地的初始接入点(original access point,APo)与AAA 进行初始接入认证,建立安全信道。对于5G 网络和3GPP 的LTE 网络,分别应用5G-AKA 协议和EPS-AKA 协议。接着,执行以下步骤:

(1)用户部分密钥生成:UEi选取一个随机数ski∈作为用户部分私钥,并计算pki=skiQ作为对应的公钥。

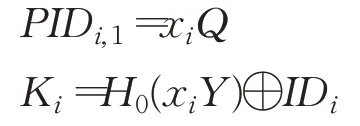

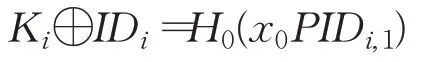

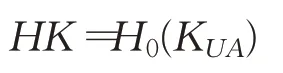

(2)用户伪身份申请:UEi选取一个随机数xi∈,接着计算:

其中,IDi为UEi的真实身份。最后,UEi向AAA发送消息:{IDi||PIDi,1||Ki||pki}。

(3)用户伪身份生成:AAA根据UEi的消息验证以下等式是否成立:

若成立,则设置注册有效期tend以及PIDi,2=Ki。最后生成伪身份PIDi={PIDi,1,PIDi,2,tend}。

(4)服务器部分密钥:AAA 选取一个随机数ri∈,再进行以下计算:

最后,将pski作为服务器生成的部分密钥,Ri作为对应的公钥。

(5)切换通行证生成:AAA首先在区块链上创建一个交易,将这笔交易的标识信息记为TXUEi。并且分别以pkAAA和skAAA作为锁定脚本和解锁脚本,使得该笔交易中的资产不可被花费。接着,使用OP_RETURN码在该交易区块上存入一个数据PASSi:{Ri||pki||tend}。之后,AAA利用skAAA对{IDi||PASSi}进行签名得到Sig,并将{PIDi||TXUEi}保存至本地。最后,AAA向UEi发送消息:{PID||pski||TXUEi||Sig}。

(6)用户验证:UEi收到消息后,首先根据TXUEi定位到交易所在的区块,并检查该交易的输出脚本是否与pkAAA相关。检验通过后,获取该区块上存入的数据PASSi。接着,UEi利用pkAAA、IDi和PASSi检查Sig的正确性。若验证通过,则UEi可以确定PASSi是由AAA存入区块链的。最后UEi保存{PID||pski||TXUEi||Sig}。用户注册阶段完成。

与用户注册阶段类似,每个接入点也执行上述步骤。以目标接入点(target access point,APt)为例,APt以真实身份IDAPt注册到AAA*服务器。APt先选取随机数

最后,UEi向APt发送切换请求消息:

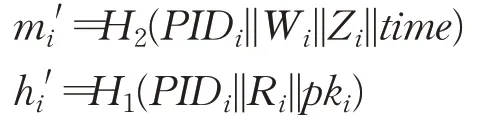

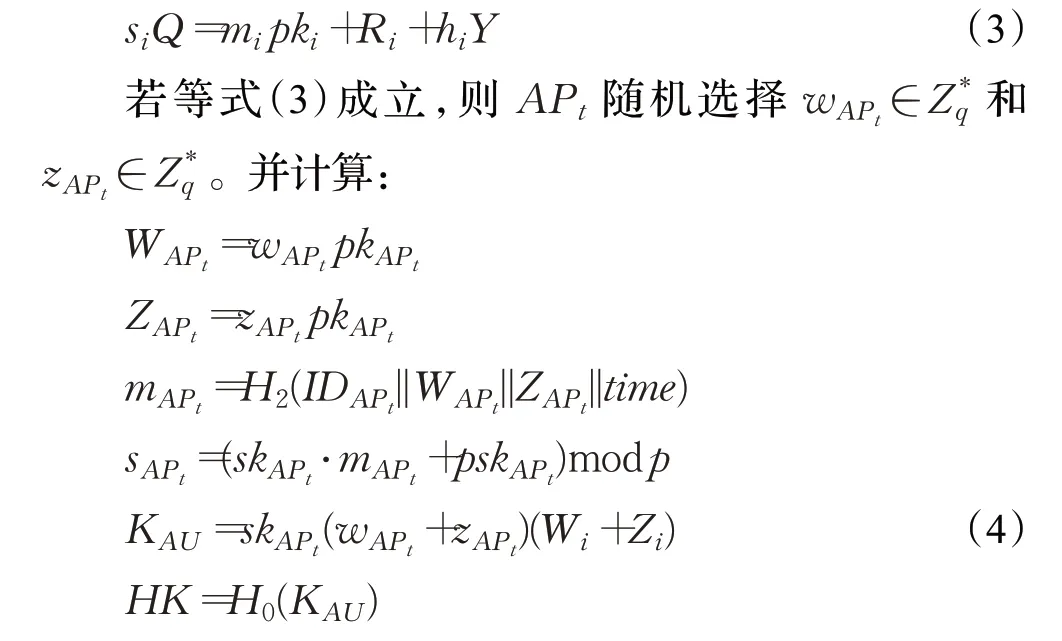

(2)APt收到REQ后先验证time的新鲜性,再验证PIDi中的tend是否过期。验证均通过后,APt根据TXUEi由本地检索出PASSi,再计算:

3.3 切换认证阶段

在完成注册后,各UE 可以进行切换认证。切换认证过程中,各验证节点对于切换用户的验证也是依赖于区块链的共识机制。在该阶段各验证节点从区块链上获取相关参数不仅可以降低通信开销,还可以提升切换认证效率。在UEi移动到APt覆盖范围前,首先要获取AAA*的公钥Y′和PASSAPt。为了简化这一过程,通过引入合作通信技术[34]实现上述步骤。接着,UEi向各个邻居接入点广播TXUEi。各个接入点根据TXUEi获取并保存PASSi至本地。完成上述步骤后,开始执行切换认证过程,具体如下:

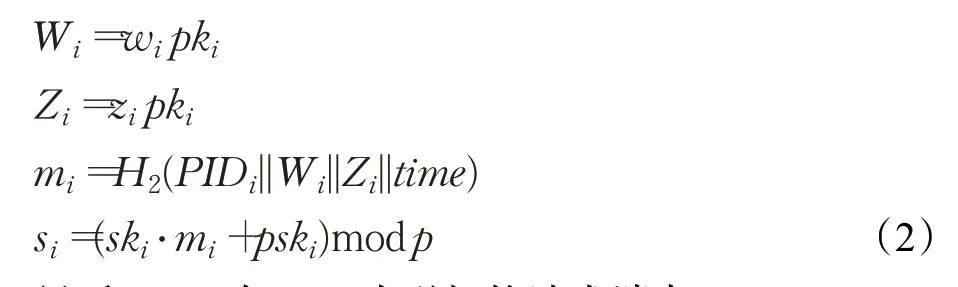

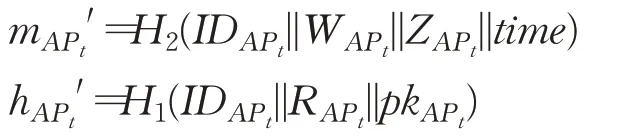

(1)UEi首先选取两个随机数wi∈和zi∈,接着计算:

最后,APt向UEi发送回复消息:

(3)UEi收到REQ后先验证time的新鲜性。验证通过后,进行以下计算:

并检验以下等式是否成立:

若成立,则计算:

并验证以下等式是否成立:

若成立,则UEi与APt之间会话密钥建立,切换认证完成,且共享一个会话密钥K。其中:

3.4 批量验证阶段

针对于群组用户的切换接入请求,所提出的方案可以对群组用户进行批量验证。具体是由聚合签名技术的思想设置可聚合的认证参数,使得验证者能够对多个接入请求执行批量验证。从而减少逐一认证所需的认证时延,极大提升了群组设备的切换效率。

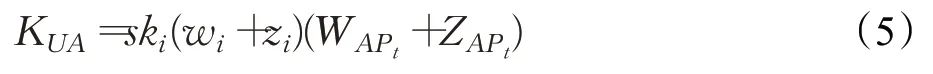

与单个用户切换情况类似,当短时间内AAA 服务器域中的n个用户:UE1,UE2,…,UEn准备切换到另一个域时,每个用户首先获取另一个域内服务器的系统公钥和APt的认证参数。接着,这些用户分别广播自己的交易标识:TXUE1,TXUE2,…,TXUEn至附近所有邻居接入点。最后,APt对这n个用户执行批量验证的过程如下:

(1)与切换认证阶段类似,这n个用户分别选择n个随机数:w1,w2,…,wn∈和z1,z2,…,zn∈。并计算:W1,W2,…,Wn,Z1,Z2,…,Zn,m1,m2,…,mn和s1,s2,…,sn。最后,分别以伪身份PID1,PID2,…,PIDn发送n个切换请求消息:REQ1,REQ2,…,REQn。

(2)当APt收到这些切换请求后,首先检查每个PID中的tend是否过期。验证通过后,根据TXUE1,TXUE2,…,TXUEn检索本地存储的多个PASS。若检索过程中出现重复的TXUE或PASS,则根据时间顺序,拒绝重复参数所对应的两个消息中最新的一个。接着,继续对剩余的用户执行批量验证。否则,待检索完成后分别计算最后,根据以上参数验证等式:和

若成立,则APt接收这些消息,并分别与他们建立会话密钥,群组切换完成。否则,拒绝这些消息。

4 安全性分析

在该部分,首先对所提出的协议进行规范化建模,并利用形式化分析软件AVISPA 对其进行形式化分析。接着,对该方案所满足的安全性要求进行了进一步的具体描述。

4.1 基于AVISPA的安全性分析

在该部分对所提出的协议进行规范化建模,并通过形式化分析软件AVISPA对所提出协议的安全性进行分析。AVISPA 是对安全协议进行自动化验证的工具[35],它提供了一种高级协议语言(high level protocol specification language,HLPSL)[36],可以模块化地描述协议和模拟入侵者模型。此外,该工具还集成了如OFMC等各种不同的自动分析后端,可以对协议进行自动分析。

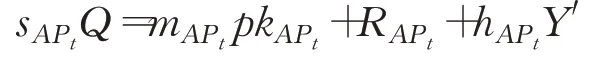

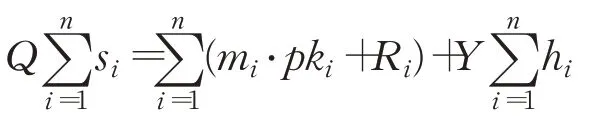

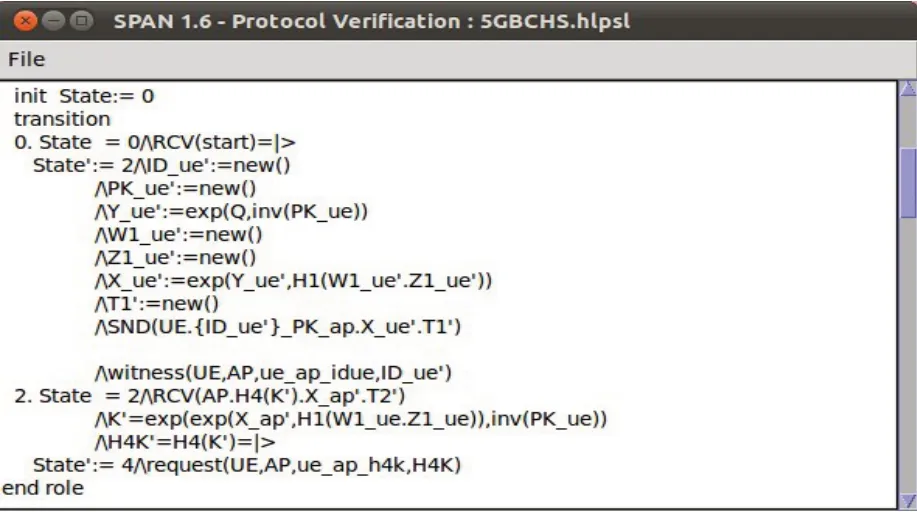

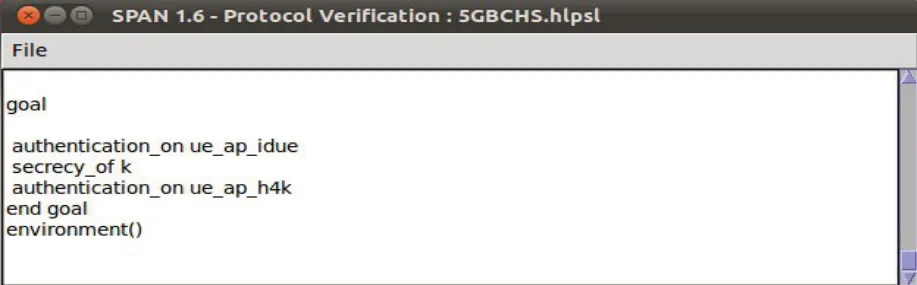

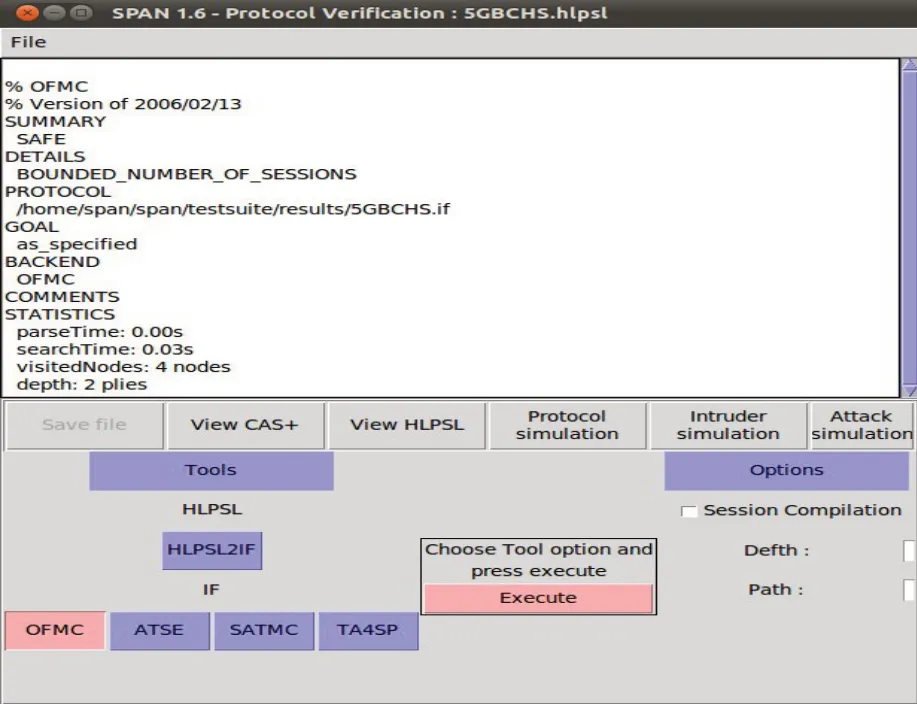

整个分析过程是在虚拟机环境下使用形式化自动验证工具SPAN 和高级协议建模语言HLPSL 对所提出的协议进行规范化描述,图2 和图3 分别是对角色UEi和APt会话过程的建模。通过对这两个角色的规范化建模,可以分析该协议是否满足相互认证和密钥协商的安全特性。接着,根据图4中三个安全目标对所提出的协议进行分析。其中,所设立的第一个和第三个目标是为了检验UEi和APt间是否能够实现相互认证;第二个目标可以检测他们之间共享会话密钥的机密性。

图2 用户角色的建模Fig.2 Model of UEs

图3 接入点角色的建模Fig.3 Model of APs

图4 安全目标模型Fig.4 Model of security goals

最终,使用OFMC技术对协议进行自动分析得到的结果如图5 所示。OFMC 通过模拟整个协议的运行流程,检查每次会话是否受到重放攻击。图中结果显示,该协议满足预先设立的两个强认证目标和一个秘密性安全目标。综上,通过对协议进行规范化建模和形式化分析,表明所提出的协议满足相互认证和密钥协商的安全特性,并能够抵抗重放攻击和中间人攻击。

图5 分析结果Fig.5 Analysis results

4.2 进一步分析

在该部分,对算法中一些等式的正确性进行了分析,并进一步分析了该协议还满足的其他安全特性。

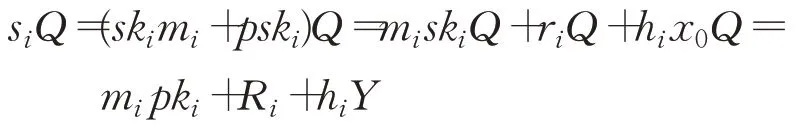

(1)相互认证。由于双方认证过程类似,这里以APt对UEi的认证过程为例,APt根据PASSi和REQ检查等式(3)是否成立,该等式的正确性如下:

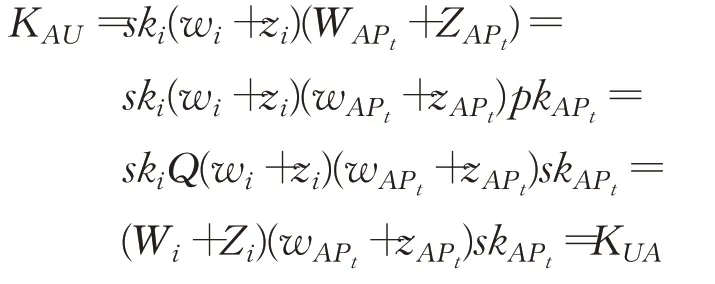

(2)密钥协商。APt和UEi在切换认证阶段共享的会话密钥为K。其中,等式(6)的正确性如下:

(3)已知随机性安全。所提出的协议利用D-H(Diffie-Hellman)密钥交换协议的思想进行密钥协商。假设选取随机数的方法被暴露,攻击者利用该方法得到了用于协商会话密钥的随机数。但得益于等式(4)和(5),攻击者无法利用这些随机数得知会话密钥K,从而实现了已知随机性安全,并保证了认证双方之间消息传输的机密性。

(4)匿名性。UEi只有在注册阶段以真实身份与服务器进行通信,在整个切换认证阶段都使用伪身份PIDi代替真实身份IDi进行通信。且除了用户的注册服务器以外,任何实体都无法得知用户的真实身份。

(5)可追溯性。假设UEi利用匿名身份进行非法行为或发布虚假的信息扰乱整个系统的运作时。其注册域服务器AAA执行以下操作:首先,根据UEi发送的接入请求消息REQ检索区块链上创建的相关交易TXUEi,并获取注册阶段存入的数据PASSi。接着,验证等式(3)是否成立。若成立,则根据本地存储的{PIDi||TXUEi}计算:

最后,由AAA揭露恶意用户的真实身份IDi。

(6)抵抗被动攻击。由公式(4)和(5)可知,会话密钥K是由APt和UEi根据对方所发送的消息,并分别利用各自的私钥和ski进行计算而得。会话密钥K的安全性基于椭圆曲线上的离散对数困难问题。因此,所提出的协议可以有效地抵抗被动攻击。

(7)抵抗伪装攻击。所提出的方案还可以抵抗伪装攻击。在该协议中,相互认证是利用椭圆曲线上的离散对数问题结合区块链的抗篡改特性而实现的。其中,任何实体都不能伪造si,等式(2)中包含了UEi的用户部分私钥ski和服务器部分私钥pski,而等式(1)中包含AAA 的私钥x0。通过伪造si扮演合法用户进行接入认证需要攻破离散对数问题。所以,该认证参数具有不可伪造性。此外,对用于验证和进行密钥协商的参数Wi和Zi进行伪造需要解决椭圆曲线上的离散对数问题。综上,所提出的方案可以抵抗伪装攻击。

(8)鲁棒性。假设AAA 被攻破,并根据消息REQ陷害一个诚实的用户。由于本方案引入了区块链技术,可以公开自己的身份信息以及签名Sig。任何第三方实体都可以通过区块链下载PASSi,并结合REQ验证等式(3)是否成立。接着,利用AAA的公钥pkAAA验证签名Sig的正确性。若以上验证都通过,则可以确定UEi′是注册到服务器的合法用户。

(9)全局切换认证。所提出的方案可以实现全局切换认证,使得用户可以在不同类型的网络间进行切换。通过引入区块链作为一个全局可信的“实体”,验证者可以利用区块链上存储的PASSi计算等式(3)实现对切换用户合法性的验证。此外,PASSi是由注册域服务器AAA在区块链上存入的,以区块链的全局一致性、抗篡改特性和共识机制可以在不同信任域的实体间建立域间信任关系,从而实现全局切换认证。

5 性能分析

在该部分,对所提出的方案与文献[12]方案、文献[16]方案、文献[17]方案、文献[28]方案和文献[29]方案进行了性能分析和比较。

5.1 传输开销分析

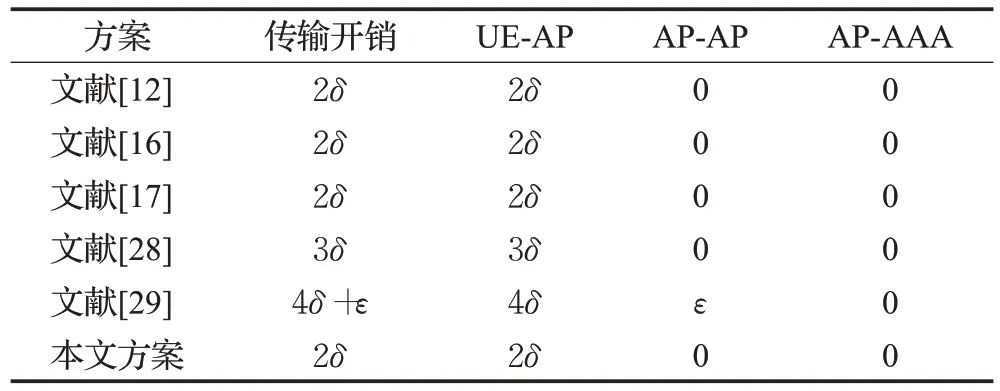

所提出的方案与文献[12]方案、文献[16]方案、文献[17]方案、文献[28]方案和文献[29]方案之间的传输开销对比如表2 所示。本文用δ(0<δ<1)表示UE 和AP之间进行一次消息传输所需的传输开销,用ε(0<ε<1)来表示两个AP 间的传输开销,而AP 和AAA 之间的传输开销用θ(0<θ<1)表示。其中,δ、ε和θ分别代表三个不同的单位。

表2 传输开销对比Table 2 Comparison of transmission overhead

结果表明,本文方案在传输开销方面优于文献[28]方案和文献[29]方案。虽然文献[12]方案、文献[16]方案和文献[17]方案与所提出方案的传输开销相同,但在进行相同通信次数的情况下,这些方案不能满足一些安全特性。因此,在满足一定安全性的前提下,本文方案具有传输开销低的优势。

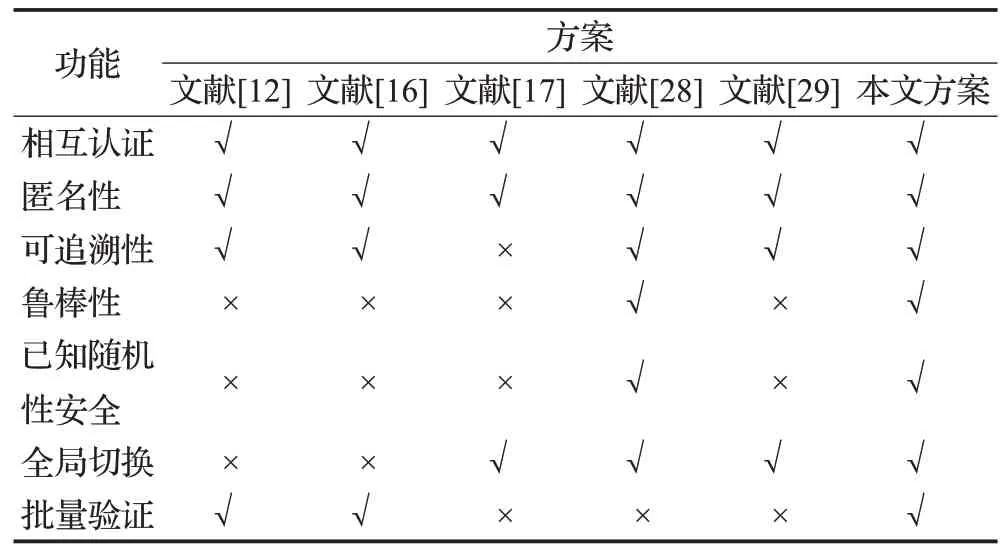

5.2 功能比较

针对上述方案中存在的安全和效率方面的问题,在该部分对比了各方案所满足的安全性要求和功能。

其中,所提出的方案与文献[12]方案、文献[16]方案、文献[17]方案、文献[28]方案和文献[29]方案之间的比较如表3所示。考虑到用户隐私保护的问题,上述方案均有针对于匿名性的设计,但文献[17]方案没有实现对匿名用户的追踪。而在系统安全性方面,只有文献[28]方案和本文方案实现了鲁棒性和已知随机性安全。在场景适用性方面,文献[17]方案、文献[28]方案、文献[29]方案及本文方案可以实现域间切换认证。对于多设备接入场景,文献[12]方案、文献[16]方案和本文方案还可以实现批量验证功能。综上所述,本文方案相较于上述的方案,不仅具有更强大的安全性保证,并且能适用于更广泛的应用场景。

表3 安全性及功能对比Table 3 Comparison of security and function

5.3 效率分析

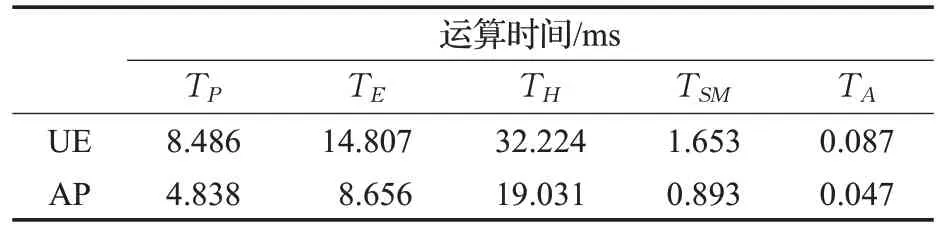

在进行效率分析时,只考虑各个方案在切换认证过程中的双线性对运算、模指数运算、映射到群G上一点的哈希运算、群G上的标量乘法运算和群G上的点加运算。并分别以TP、TE、TH、TSM和TA来表示它们的运算时间,而总时间以Ttot表示,其他的运算时间均忽略不计。通过JAVA 编译器调用JPBC 库进行仿真得到以上各个运算时间。为了体现接入点和用户之间的计算能力差距,分别以Intel i5-8500 CPU@3.00 GHz 8.00 GB memory 的台式机模拟接入点,Intel i5-5200U CPU@2.20 GHz 4.00 GB memory的笔记本电脑模拟用户端。以上各个运算在仿真环境下的运行时间如表4所示。

表4 各个运算运行时间Table 4 Running time of different operations

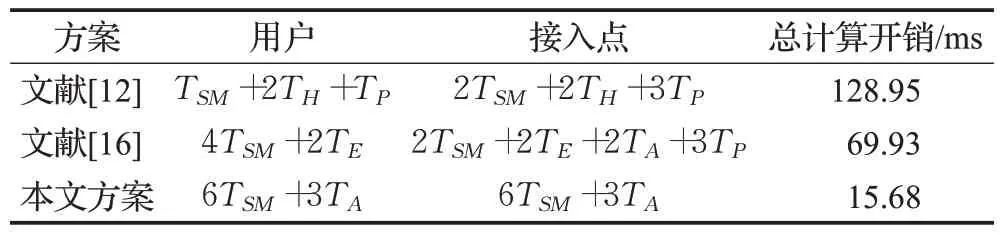

在进行效率分析时,由于文献[17]方案,文献[28]方案以及文献[29]方案没有批量验证功能,所以与批量验证方案对比多设备接入时的认证时延不具备优势。因此,在该部分本文方案与具有批量验证功能的文献[12]方案和文献[16]方案在切换认证阶段的计算开销和批量验证时间进行了对比。各批量验证方案中每个用户和接入点在切换认证阶段所需的计算开销如表5所示,通过对比可以得出本文方案所需的总计算开销低于文献[12]方案和文献[16]方案。

表5 计算开销对比Table 5 Computational cost comparison

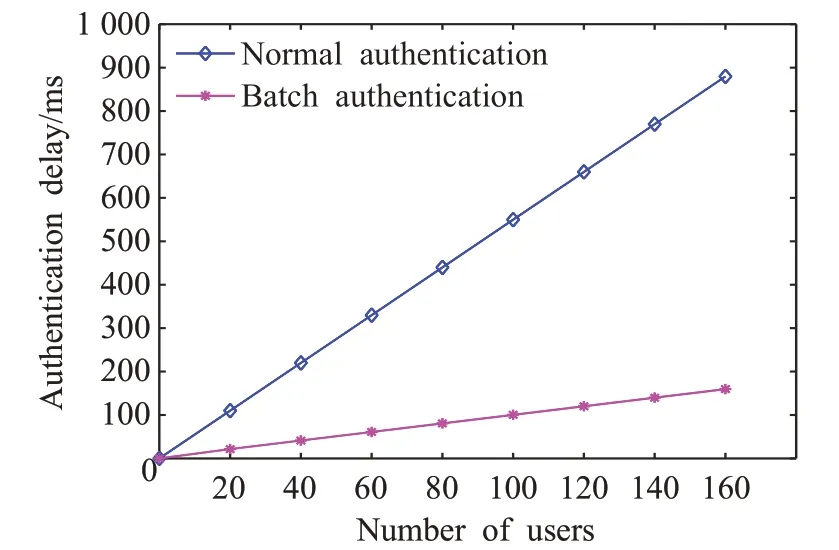

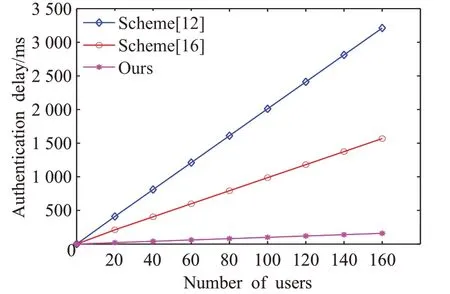

当群组用户接入时,本文方案可以对多个用户执行批量验证。如图6 所示,是本文方案执行批量验证和一般认证流程的对比情况。由对比结果可知,本文方案在群组用户接入的情况下执行批量验证更加高效。为了进一步分析上述方案在进行批量验证时所需认证时延的差距,对文献[12]方案、文献[16]方案以及本文方案的效率进行了对比和分析。如图7 是随着用户数目的增加,各方案执行批量验证所需时间的变化情况。根据分析结果,所提出的方案相较于其他批量验证方案具有计算开销低的优势,且在批量验证方面的效率至少提升了89.8%,能够很好地适用于5G 网络环境。

图6 认证时延对比Fig.6 Comparison of authentication delay

图7 各批量验证方案认证时延对比Fig.7 Comparison of authentication delay of various schemes

6 结束语

考虑到实际场景中群组用户切换的情况,为了在提升效率的同时还能够保证认证过程的安全性,本文提出了一个5G异构网络中基于群组的切换认证方案。该方案相较现存方案的优势在于:实现全局切换认证且未增加切换流程的复杂度,通过引入区块链技术和聚合签名技术实现了群组用户的切换认证,并减少了逐一认证的认证时延,利用D-H密钥交换思想实现了已知随机性安全。通过使用AVISPA工具对所提出的协议进行形式化分析以及进一步安全分析,结果表明该协议是安全的。最后进行了性能分析,结果显示本文方案在效率表现上相较于现存的一些切换认证方案具有明显优势,并且功能更加完善。