LTE-A网络中基于动态组的有效的身份认证和密钥协商方案

杜心雨,王化群

(南京邮电大学计算机学院,南京 210023)

(∗通信作者电子邮箱whq@njupt.edu.cn)

0 引言

随着移动互联网业务和物联网(Internet of Things,IoT)业务的发展,LTE(Long Term Evolution)网络逐渐难以适应新业务的需求或者网络运营的新需求。近几年来,LTE 的标准化组织3GPP(3rd Generation Partnership Project)一直致力于LTE 网络的演进和增强,即LTE-A(Long Term Evolution-Advanced)网络。相较于LTE 网络,LTE-A 网络在网络容量、数据传输效率、信令开销以及网络的运营能力上都有了显著的优化[1]。

机器类通信(Machine Type Communication,MTC),也称为机器对机器(Machine to Machine,M2M)通信,被视为未来无线通信的下一个复杂技术,已经引起了3GPP等标准化组织的广泛关注。与当前无线网络中设计的传统人与人(Human to Human,H2H)通信不同,MTC 是实体之间的一种特殊类型的数据通信,它可以交换和共享数据,而无需任何形式的人为干预。由于MTC 不需要人工干预、低功耗和低成本的特点,因此它将成为下一代实时网络应用的市场变革力量(例如公共安全、智能交通系统、环境监控、智能电网和医疗保健服务)。由于高吞吐量和低传输延迟,MTC被认为是LTE-A网络中的一种重要的移动通信技术[2]。

相对于普通用户设备(User Equipment,UE)而言,MTC设备(Machine Type Communication Device,MTCD)的通信带来了一些新的挑战,包括更低的功耗和大规模的设备传输。根据Fadlullah 等[3]的研究可知,MTCD 的数量将是普通UE 数量的1 000 倍;根据ABI 研究机构在万物互联(Internet of Everything,IoE)中的数据可知,到2020 年,无线连接设备数量超过300亿[4]。虽然LTE-A网络在性能上有了显著的优化,但是由于LTE-A网络的设计原则和网络中基本的工作机制决定了LTE-A 网络并不能完全地解决信令拥塞问题[1]。3GPP为MTC 设备标准化了协议——演进的分组系统认证和密钥协 商(Evolved Packet System Authentication and Key Agreement,EPS-AKA)实现认证和密钥协商(Authentication and Key Agreement,AKA)[5-6]。但是,由于MTCD 数量的日益增长[3-4],EPS-AKA 协议面临着信令拥塞的挑战。当大量设备在短时间内请求访问网络时,用户将遭受较高的网络访问延迟和身份认证信令拥塞。因此,LTE-A 网络仍然需要一种更安全高效的身份认证和密钥协商方案,用于避免大量设备连接的拥塞。

近些年来,很多学者致力于研究家庭网络(Home Network,HN)中的MTCD 和服务网络(Service Network,SN)中的高效的身份认证与密钥协商方案。文献[7]中提出了一种新的避免拥塞的MTCD 分组算法,可以极大减少网络流量负载;然而,该方案研究的是数据的传输,并没有涉及到身份认证过程。文献[8]中采用双线性配对技术和聚合签名方案对LTE 网络中的MTC 组进行身份认证,该认证方案使MTC 服务器可以同时信任一组MTCD,并与每个MTCD 生成会话密钥;然而,该方案的计算成本比较大,这不适用于移动设备。文献[9]中提出了一种新颖的分组方式为大量的MTCD 分组,以降低认证的复杂性;但是该方案的分组方法具有局限性,并不适用于通用的LTE-A网络。文献[10]中基于线性多项式和文献[11]中基于对称二元多项式分别提出了两个基于组的认证方案,可以有效地实现组认证;但是,该类方案在认证过程中无法实现密钥协商,而且容易受到重放攻击和中间人攻击。文献[12]在文献[10]研究的基础上提出了一种基于线性多项式的组认证和密钥协商方案,可以减少信令的拥塞,但是该方案通过在认证消息中加入了时间戳,以减少重放攻击的可能,还是不能完全避免重放攻击。

针对网络中大规模机器通信设备的身份认证过程中信令拥塞和密钥协商安全问题,在文献[11]方案的基础上,本文提出了一种基于动态组的有效身份认证和的密钥协商方案。本文方案的主要特点如下:

1)本文所提出的方案实现了MTCD 组和SN 的相互认证与密钥协商,极大地减少了由于网络中并发大规模访问请求而引起的信令拥塞,并且本文方案支持多次身份认证。

2)在本文方案中,MTCD 可以自主完成身份认证和密钥建立,而无需任何其他受信任的密钥生成中心(Key Generator Center,KGC),并且在身份认证过程中保证了LTE-A 网络中MTCD的隐私。

3)本文所提出的方案中,当组内MTCD 动态加入或者离开时,通过合理的计算和LTE-A 网络中少量的传输成本更新访问策略。

4)本文方案可确保抵抗多种现有的安全攻击,例如:重定向攻击(Redirection Attack)、拒绝服务(Denial of Service,DoS)攻击等。本文对现有的攻击进行了分析,验证了本文方案在几种恶意攻击下的安全性。

1 预备知识

1.1 Shamir秘密分享方案

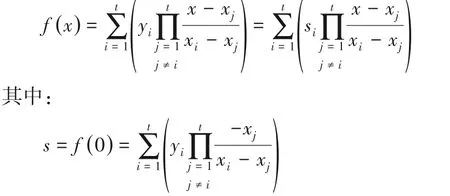

Shamir[13]基于线性多项式提出了(t,n)门限秘密分享方案,在有限域上的t-1次多项式f(x)构造秘密分享的(t,n)门限秘密分享方案,可以描述如下。

1)选择随机素数q>max(s,n),其中s是秘密值,s在有限域GF(q)中,n是系统内参与者个数,Ui(i=1,2,…,n)是组内成员,公开随机数q。

2)在有限域GF(q)上随机选取t-1 次多项式f(x),其系数为a1,a2,…,at-1,这些系数在生成秘密份额前是秘密值,生成秘密份额后可以销毁。

3)使用ai和秘密s生成如下所示t-1次多项式:

多项式满足s=f(0)。

4)通过计算多项式f(x)对n个不同点的xi取值可以得到成员Ui的秘密份额yi=f(xi)modq(i=1,2,…,n)。每个点(xi,yi)对应二维平面上的曲线y=f(x)的一个点,每个yi对应着xi的秘密份额si。由于t个点可以唯一确定t-1次多项式,所以秘密s可以从t个秘密份额重构。给定t个秘密份额s1,s2,…,st,由Lagrange内插公式重构的多项式为:

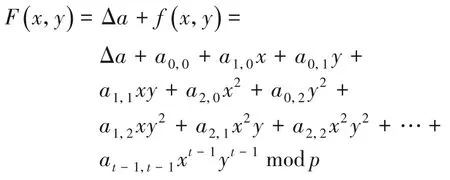

1.2 二元多项式

许多可验证的秘密分享方案[11,14-15]使用了二元多项式。t-1次二元多项式可以表示为:

当系数满足ai,j=aj,i,∀i,j∈[0,t-1],则二元 多项式f(x,y)是对称的多项式。

通过计算多项式f(x,y)对n个不同点的xi取值可以得到成员Ui的秘密份额f(xi,y)modq(i=1,2,…,n)。对于成员Ui,每个份额f(xi,y)是度为t-1的线性多项式。对于对称多项式,由于系数满足ai,j=aj,i,∀i,j∈[0,t-1],所以f(xi,xj)=f(xj,xi)。因此,使用对称二元多项式可以为成员Ui和成员Uj建立成对的共享密钥。

1.3 (t,m,n)组认证方案

(t,m,n)组认证方案(Group Authentication Scheme,GAS)中:t是秘密分享方案的阈值,m是参与身份认证过程的成员数量,n是组内成员数量,三者满足关系t≤m≤n。该方案是由Harn[10]提出,可以有效地实现异步组认证,并且可以抵御t-1个成员合谋,文献[10]中方案描述如下:

1)组管理员(Group Manager,GM)选择一组t-1 的线性多项式,利用这些多项式计算并公开验证参数h(s),并通过对多项式的计算,为组内成员Ui计算隐私的令牌tokeni(i=1,2,…,n)。

2)当组内有m个成员需要进行身份认证时,每个成员都根据自己的令牌tokenj计算得到拉格朗日分量Lcj(j=1,2,…,m)。

3)通过将拉格朗日分量Lcj的聚合计算的结果与验证参数h(s)进行对比,对m个成员身份认证。

但是,该方案在认证过程中无法实现密钥协商,容易受到重放攻击和中间人攻击。本文将该方案融合了对称二元多项式,提出了组认证和密钥协商方案,以实现LTE-A 网络中MTCD的安全认证和密钥协商。

2 系统模型

根据3GPP 提出的场景,图1 展示了当前机器类通信的网络架构。该体系结构由三部分组成:MTC设备域、LTE-A网络域和MTC应用程序域。

图1 机器类通信网络架构Fig.1 Architecture of MTC network

1)MTC设备域中包括各种各样的MTCD,MTCD基于现有的分组方法和某些原理(例如具有相同的特征或行为,存在于相同区域中并且属于相同用户)组成一组。

2)LTE-A网络域中,MTCD通过基站与LTE-A网络进行通信。MTCD 接入LTE-A 网络后,包含所有网络运营商的用户信息的归属用户服务器(Home Subscriber Server,HSS)通过移动管理实体(Mobile Management Entity,MME)对MTCD 组进行身份认证。

3)MTC 应用域 中 MTC 服务器(Machine Type Communication Service,MTCS)通过LTE-A 网络与MTCD 通信,MTC 用户通过可访问的接口与MTCS 通信。当MTCD 连接到LTE-A 网络时,授权的MTC 用户可以使用一个或多个MTC服务器提供的服务操作大量MTCD。

为了保证网络中的安全,MME 与MTCD 建立安全的会话密钥之前,必须通过HSS 对MTCD 进行身份认证。为了避免攻击,在每次组身份认证和组内成员有变化时,本文方案可以更新所有MTCD 的访问权限。本文提出的基于动态组的有效身份认证和密钥协商方案中的实体描述如下:

1)MTCD:MTC设备。只有具有访问权限的MTCD才能接入网络,为了保证系统安全和通信安全,接入网络之后MTCD必须进行身份认证和密钥协商。

2)组长。根据组内每个MTCD 的通信能力、存储状态和电池状态,选出性能最好并且可信的MTCD 作为该组的组长。组长将大量请求聚合到一个请求中,以减少核心网络上的信令开销。

3)MME:移动管理实体。MME 负责控制与MTCD 有关的信令,管理身份认证,并在设备切换信令中扮演重要角色。

4)HSS:归属用户服务器。HSS 是一个主数据库,用于存储设备信息,该信息用于设备触发、授权和认证。

5)GM:组管理员。组管理员在注册过程中为组内成员分配用于成员身份认证和组密钥建立的令牌,在更新访问策略时为网络生成更新参数。

3 本文方案

本章将详细描述LTE-A网络中基于动态组的有效身份认证和密钥协商方案,以及动态访问策略更新。本文方案包括三个阶段:1)准备和注册阶段;2)基于组的身份认证和密钥协商阶段;3)更新阶段。

3.1 准备和注册

这个阶段中,要先对MTCD 进行初始化操作,设置安全参数,并为每个组内MTCD分配基于身份的认证令牌(token)。

3.1.1 初始化MTCD

将网络中的MTCD 基于现有的分组方法和某些原理分成几个MTC 组,每个组共享一个秘密身份认证参数s。设集合{MTCD1,MTCD2,…,MTCDn}表示组Grp1中MTCD 成员,每个MTCD被分配唯一的组身份标识符IDMTCDi(i=1,2,…,n)。选择一个性能好的且可信的设备作为每个组的组长Grp1⁃leader,并为其分配了唯一的组身份标识符IDleader1。

3.1.2 初始化安全参数

GM 为组内的MTCD 分配组认证令牌,用于成员身份认证和组密钥建立。只有首次向网络注册时,GM才需要执行以下操作:

步骤1 GM 首先选择并公开两个安全大素数p和q,其中p是q-1 的大素数因子。GM 选择并公开一个哈希函数h,用于认证实体在认证过程中生成消息认证码(Message Authentication Code,MAC)。

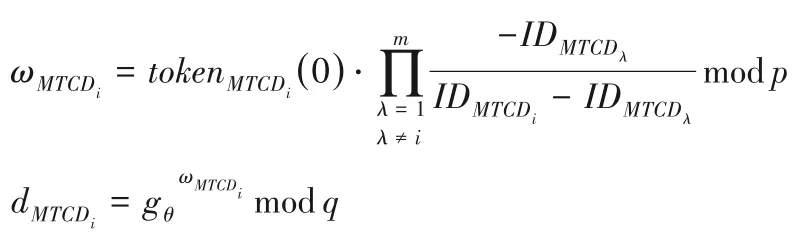

步骤2 GM选择一个t-1次对称多项式f(x,y):

令f(0,0)=s,q>max(s,n),t≤n,参 数ai,j∈GF(p),并且系数满足ai,j=aj,i,∀i,j∈[ 0,t-1 ]。

步骤3 GM 为参与认证的实体计算认证令牌。GM 用对称多项式f(x,y)对身份标识符进行计算,得到MTCDi的认证令牌modp。MME 和HSS 的认证令牌也是用这种方法计算,tokenMME(y)=f(IDMME,y)modp,tokenHSS(y)=f(IDHSS,y)modp。GM将令牌以安全的方式发送给相应的实体。

3.1.3 计算认证参数

本文方案支持多次组认证,在每次组认证之前,GM 为该次组认证生成一个新的认证参数给HSS。

步骤4 GM 在GF(p)中选择一个生成元gθ,认证参数GM 选择一个哈希函数H,公开参数{gθ,H(sθ)},θ=1,2,…,k,其中k是方案中可支持的安全组通信的数量。

3.2 基于组的身份认证和密钥协商阶段

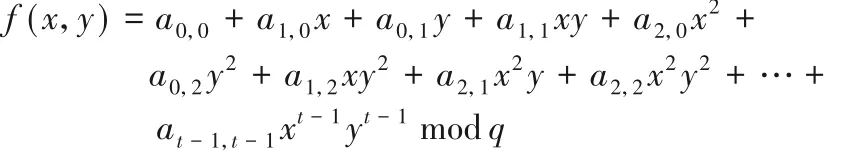

在此阶段,假设组长、MME 和HSS 是诚实可信的,HSS 通过MME 对请求访问LTE-A 网络的MTCD 进行身份认证,并建立MTCD 和MME 之间的会话密钥。该过程在图2 中给出,详细描述如下:

图2 本文方案中基于组的身份认证和密钥协商过程Fig.2 Group based identity authentication and key agreement process in proposed scheme

步骤1 设在Grp1组内有m个参与认证的MTCD 成员,集合为{MTCD1,MTCD2,…,MTCDm},t≤m≤n。m个MTCD 成员通过组长Grp1⁃leader发送访 问请求,Grp1⁃leader将请求转发给MME。

步骤2 MME向组长Grp1⁃leader发送身份认证请求。

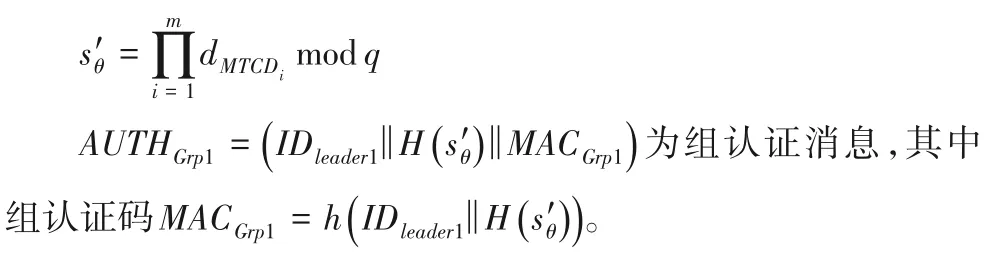

步骤3 组长Grp1⁃leader计算组认证消息AUTHGrp1,并发送给MME,具体过程如下:

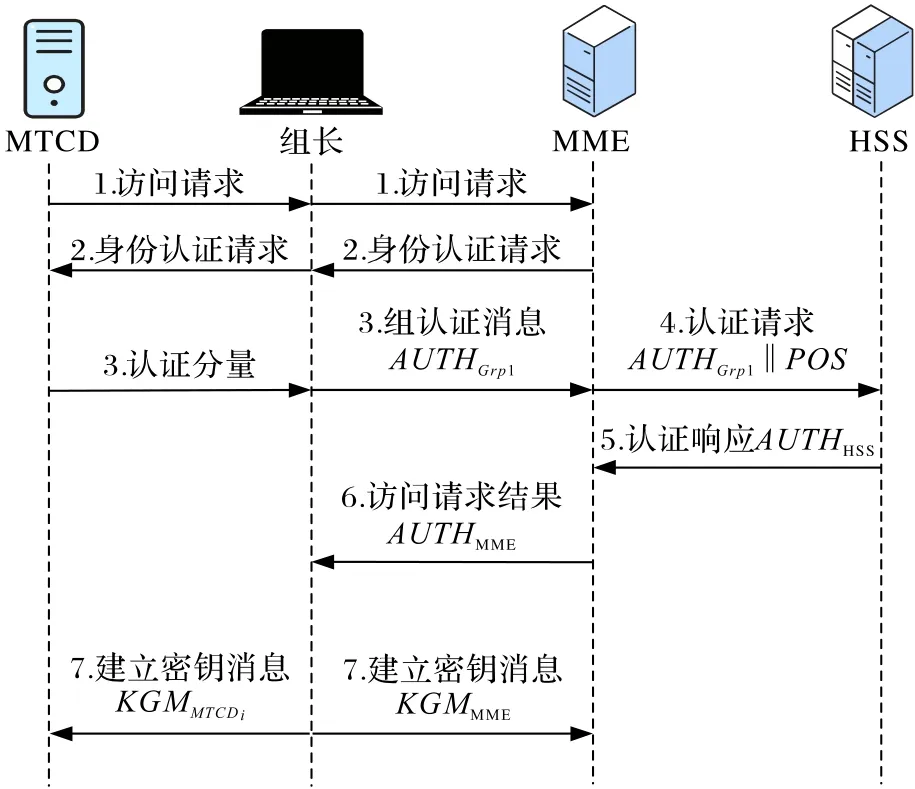

1)MTCDi(i=1,2,…,m)用认证令牌(y)计算认证分量,并发送给组长Grp1⁃leader:

2)组长Grp1⁃leader对认证分量dMTCDi(i=1,2,…,m)进行计算,生成组认证参数

步骤4 MME 将组认证消息AUTHGrp1发送给HSS,并且为了检查基站的真伪性,MME 将基站的位置信息(POSition informations,POS)一起发送给HSS。

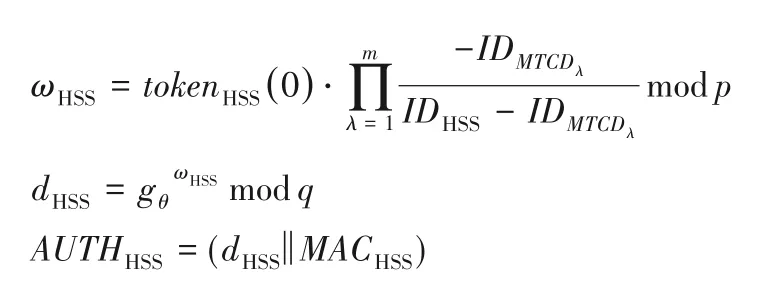

步骤5 HSS 收到认证信息,先进行验证,再计算HSS 的认证消息:

1)首先通过检验MACGrp1验证接收到的消息的完整性,接着检验组认证消息。若H≠H(sθ),则组内存在不合法的MTCD,或者AUTHGrp1是已经认证过的消息,则HSS 拒绝此次组身份认证请求;反之,通过验证说明AUTHGrp1是有效的,并且组内所有MTCD都是合法的,HSS接受此次组身份认证。

2)HSS用令牌tokenHSS(y)计算:

AUTHHSS=(dHSS‖MACHSS) 为HSS 的认证消息,其 中MACHSS=h(dHSS)。把认证消息AUTHHSS作为认证响应发送给MME。

步骤6 组内成员身份都通过HSS 的认证之后,MME 将认证消息AUTHMME=(IDMME‖AUTHHSS)发送给组长Grp1⁃leader。

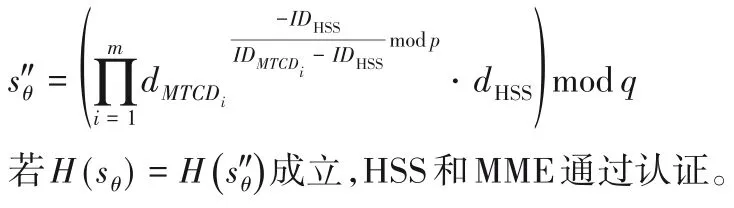

步骤7 收到AUTHMME=(IDMME‖dHSS‖MACHSS),组长使用dHSS通过如下计算式得到

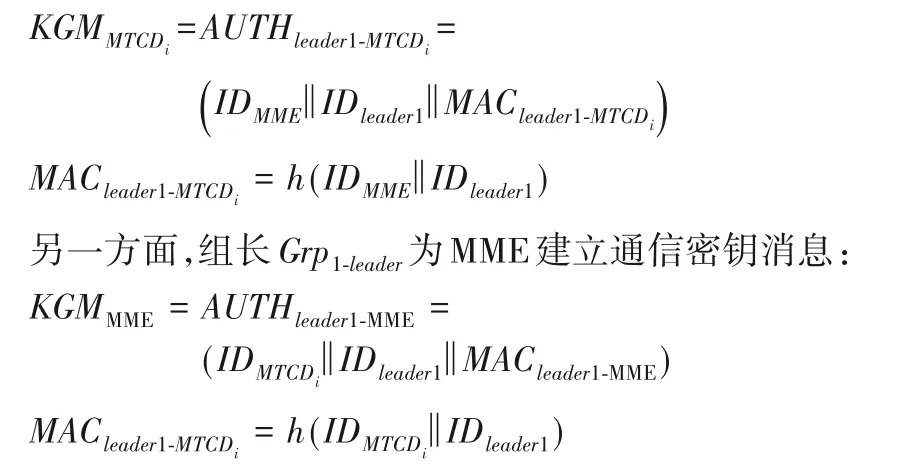

通过验证后,组长Grp1⁃leader将为组内成员建立通信时的密钥生成消息(Key Generation Message,KGM):

步骤8 当MME 需要和Grp1组内某个MTCDi建立回话时,需要检查AUTHleader1⁃MME,MME 计算与MTCDi的对话密钥为需要检查MME 的认证消息,MTCDi计算与MME 的对话 密钥为

3.3 更新策略

在此阶段,当MTCD 加入或离开LTE-A 网络时,访问策略将动态更新。在本文方案中可以通过简单的方式实现此目标,并且不需要再次初始化每个MTCD 成员。具体细节描述如下:

步骤1 当有MTCD 离开组Grp1,GM 首先选择一个更新参数Δa,并将(Δa‖MACGM)发送给MME,MACGM=h(Δa)。此时,多项式f(x,y)更新为:

步骤2 MME先对(Δa‖MACGM)验证,通过验证的Δa,使用通信密钥加密,将发送给组内相应MTCD成员。

若新成员加入了组Grp1,则访问策略更新过程遵循相同的步骤,并为新成员MTCDnew分配新的更新令牌

4 安全性分析

4.1 正确性

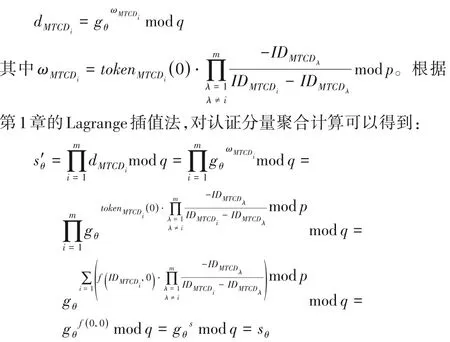

4.1.1 组内成员身份认证

在3.2节的步骤3中MTCDi用认证令牌计算得到认证分量:

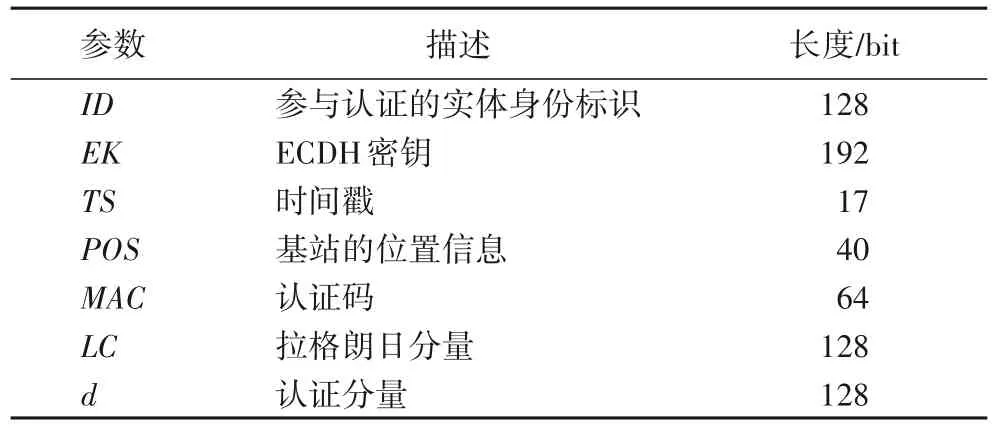

4.1.2 HSS身份认证

在3.2 节的步骤5~步骤7 中,HSS 用令牌tokenHSS(y)计算得到ωHSS=tokenHSS(0)·为了方便理解,本文在对HSS 进行身份认证计算时,将HSS 作为第m+1个参与认证的MTCD成员:

4.2 安全性

根据文献[16-21]中定义的安全要求,在本节中将对方案进行安全目标分析,以验证所提出的方案能够满足所要求的安全。

4.2.1 相互认证

在本文方案中,MTCD 通过批量的组认证形式与HSS 相互认证。为了认证组内MTCD 的身份,MTCDi需要根据隐私的令牌计算得到认证分量,再由组长计算出组认证参数HSS通过验证H≠H(sθ)是否成立认证组内MTCD 的身份。另一方面,HSS的认证信息AUTHHSS中包含由HSS 的令牌tokenHSS(y)计算得到的dHSS,组长通过对dHSS的计算对HSS进行身份认证。

4.2.2 密钥协商

每个MTCD 都将与MME 协商不同的会话密钥。每个会话密钥由MTCD 和MME 分别利用双方隐私的令牌计算得到,而无需通过通信通道进行传输,这可以防止这些密钥被拦截或泄露。

4.2.3 信令拥塞的优化

在本文方案中,为了优化信令拥塞,通过现有的分组方法和某些原理将大量的MTCD 分成几个组,并选择一个性能好且可信的MTCD 作为领导者,即组长。组内的MTCD 需要根据秘密的令牌生成认证分量,聚合认证分量得到组认证消息,组长Grp1⁃leader只需要向MME 发送一个组认证消息。另一方面,MME 将组认证消息AUTHGrp1发给HSS,HSS 能够通过AUTHGrp1同时对一组MTCD 进行统一身份认证,并通过向组长Grp1⁃leader发送单个信令与每个MTCD 建立不同的会话密钥。因此本文方案通过将大量请求聚合到组认证消息中,以减少通信开销并减轻MTCD、MME和HSS之间通信的负担。

4.2.4 访问策略更新

在本文方案中,当MTCD 加入或离开该组时,不需要再次初始化组内每个MTCD。本文方案通过更新多项式,以更改身份认证令牌和此时对应的组身份认证参数,从而更新访问策略。

4.3 抵御攻击

在本文方案中,HSS、MME和组长是可信任的。本文针对攻击者可能假冒MTCD 和基站发起的重放攻击(Replay Attack)、重定向攻击、中间人攻击(Man-in-the-Middle Attack)、模拟攻击(Impersonate Attack)和DoS 攻击[22]进行了安全分析。

本文方案可以抵抗以下攻击:

1)重放攻击。在本文方案中,下次组认证之前,GM 会在GF(p)中选择并公开一个新的生成元gθ′,gθ′≠gθ(θ′,θ=1,2,…,k),计算得到新的认证参数。按照3.2 节中的计算步骤,参与身份认证的实体在使用隐私令牌计算认证分量时,都会用modq进行计算。这样,攻击者无法在新的身份认证过程中再次使用上一次的认证消息。不仅如此,每个认证消息都可以通过认证码验证是否被伪造。

2)中间人攻击。在本文方案中,每个MTCD 和MME 在本地通过密钥协商方案计算相应的会话密钥。由于本文密钥协商方案是安全的,即使攻击者能够通过通信信道拦截和窃取所有身份认证消息,它们仍然无法计算MTCD 和MME 的会话密钥,具体分析见4.2.2 节。所以,本文方案可以抵抗中间人攻击。不仅如此,在本文方案中,每次认证时,GM会重新生成认证参数,这可以防止认证消息被重用。

3)重定向攻击。攻击者可以通过伪装成基站向MTCD 发起重定向攻击,并假冒合法的MTCD 向MME 发起重定向攻击,这种攻击也称为伪基站攻击。在本文方案中将基站信息附加到认证信息中给HSS 验证抵抗重定向攻击,这种方法已被广泛采用[12,23-25]。如果基站信息未能通过HSS的认证,则身份认证请求被拒绝。因此,攻击者无法伪装成合法的MTCD。

4)模拟攻击。假设在同一个组中的两个MTCD 分别为MTCDi和MTCDj,恶意的MTCDi想要冒 充MTCDj与MME 通信。虽然同一个组中的成员共享同一个身份认证参数sθ和同一个MME 身份标识IDMME。但是,由于不知道,因此无法构造与MME的会话密钥skMME⁃MTCDi=tokenMTCDi(IDMME)。

5)DoS 攻击。假设恶意的攻击者在运营商的基础架构上造成严重的过载,从而聚集合法用户访问网络。本文方案中,组长将大量请求聚合到一个组认证消息中,避免了核心网络中大量访问请求,可以有效抵御非法MTCD 的访问申请,避免了核心网络的信令拥塞,可以有效地抵御DoS攻击。

5 性能分析

本文方案的应用场景和参与认证的实体与文献[12]方案相似,并且都是采用(t,m,n)组认证方案。在本章中将本文所提的基于对称二元多项式的方案和文献[12]中的基于线性多项式的方案进行了性能对比分析。

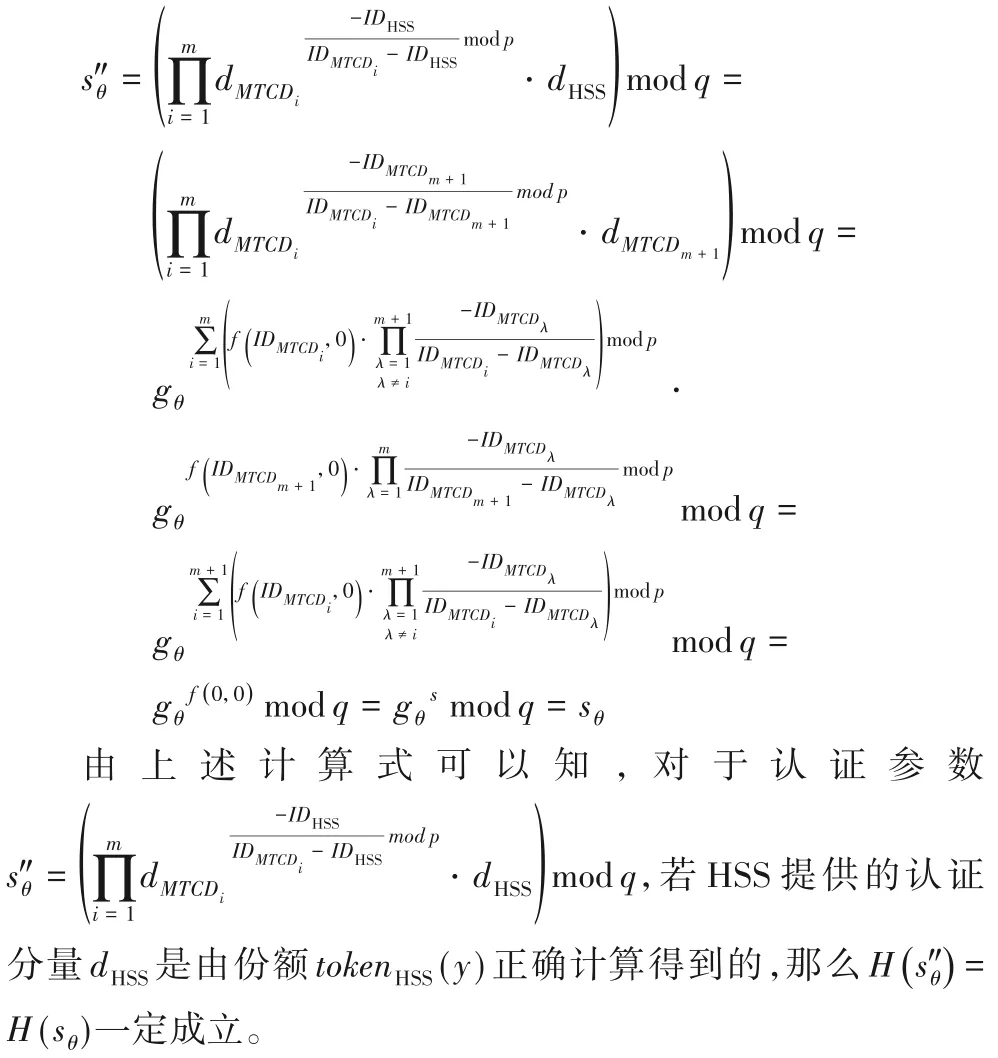

5.1 带宽分析

为了分析带宽消耗,假设当前有x个MTCD 分配给y个组。为了更直观地对比两个方案的带宽消耗,对两个方案中相同参数的长度进行了统一,表1给出了带宽相关参数。

表1 带宽相关参数Tab.1 Bandwidth related parameters

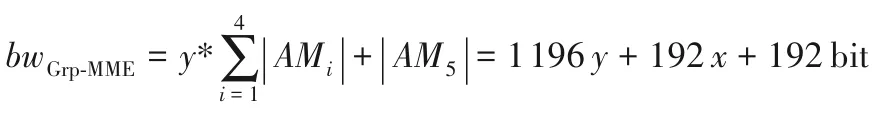

5.1.1 文献[12]方案的带宽分析

文献[12]方案中组长和MME 之间(HN 和SN 之间)的每个认证消息(Authentication Message,AM)的大小计算如下:

1)身份响应:|AM1|=|ID|+2∗|MAC|+|TS|=273 bit。

2)认证数据请求:|AM2|=|AM1|+|POS|=313 bit。

3)认证数据响应:|AM3|=|LC|+|TS|+|MAC|=209 bit。

4)访问响应:|AM4|=|AM3|+|EK|=401bit。

5)MME 的通信密钥的认证消息:|AM5|=x∗|EK|+|ID|+|MAC|=192x+192 bit。

文献[12]方案中组长和每个成员之间(HN 内)的身份认证消息的大小计算为:

1)成员向组长发送认证请求:|AM6|=|LC|+|EK|=320 bit。

2)组长向成员发送认证响应:|AM7|=|EK|+|ID|+|MAC|=384 bit。

在组长和MME 之间y次组认证中,对x个MTCD 进行身份认证的带宽为:

组长和每个成员之间的认证带宽为:

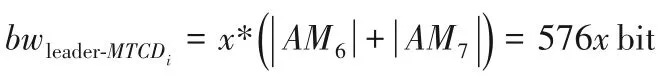

5.1.2 本文方案的带宽分析

本文方案中组长和MME 之间(HN 和SN 之间)的每个认证消息的大小计算如下:

1)身份响应:|AM1|=|ID|+2∗|MAC|=256 bit。

2)认证数据请求:|AM2|=|AM1|+|POS|=296 bit。

3)认证数据响应:|AM3|=|d|+|MAC|=192 bit。

4)访问响应:|AM4|=|AM3|+|ID|=320 bit。

5)MME 的通信密钥的认证消息:|AM5|=(x+1)∗|ID|+|MAC|=128x+192 bit。

本文方案中组长和成员之间(HN 内)的身份认证消息的大小计算为:

1)成员向组长发送认证请求:|AM6|=|d|+|ID|=256 bit。

2)组长向成员发送认证响应:|AM7|=2∗|ID|+|MAC|=320 bit。

在组长和MME 之间y次组认证中,对x个MTCD 进行身份认证的带宽为:

组长和每个成员之间的认证带宽为:

通过带宽分析,在每次组认证过程中,相较于文献[12]方案,本文方案在HN 和SN 之间的带宽消耗降低了132 bit,在HN内的带宽消耗降低了18.2%。

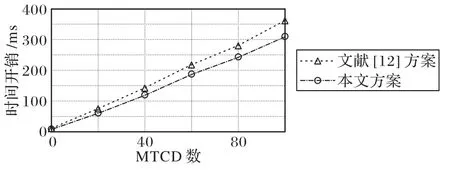

5.2 计算成本分析

在本节中,为了更直观地展示计算的时间开销,假设每次只认证一个组,组内有x个MTCD。用于估算计算成本的主要耗时的操作及其说明如下:TL为计算拉格朗日分量的时间;Td为计算认证分量的时间;Tp⁃mul为执行点乘法运算的时间;Tmul为执行模乘运算的时间;TH为执行哈希运算的时间;Texp为执行模幂运算的时间。

将本文方案中的身份认证和密钥协商阶段与文献[12]方案的身份认证和密钥协商阶段进行对比,对涉及到的实体进行了计算成本的评估,对比结果如表2所示。从表2中可以看出,本文方案中组长将大量请求聚合到一个请求中,以减少核心网络上的计算成本,但是由于组长的计算性能要比组内MTCD 的计算性能更优[12,24],因此在实际实验中,本文方案的总的计算成本并不高。

表2 不同方案计算成本对比Tab.2 Comparison of computational cost of different schemes

基于现代计算技术,实现了所提出的方案,并给出了方案的计算性能。在模拟实验中用到了GMP(GMP-6.1.2)和PBC库(pypbc-1.0.0),基于Python 语言实现了本文方案,实验环境配置如下:1)CPU 为Intel Core i7-4870HQ CPU @2.50 GHz;2)内存为16 GB DDR3 1 600 MHz;3)操作系统为macOS 10.14.6 Mojave。

图3 给出了网络中身份认证和密钥协商阶段的计算成本。组内参与认证的MTCD 数量为x,阈值为t。在图3 中,假设两个变量的关系为x=t。根据图3 可知,随着组内MTCD数量的增加,本文方案的计算成本要比文献[12]方案的计算成本低。

图3 不同方案计算时间对比Fig.3 Comparison of calculation time of different schemes

通过模拟实验可知,本文所提出的方案的计算成本低于文献[12]方案的计算成本;且通过带宽分析可知,不管是HN和SN 之间的消息传输还是HN 中的消息传输,本文所提出的方案的带宽消耗远低于文献[12]方案。综合带宽分析和模拟实验分析可知,本文所提出的方案是有效可行的。

6 结语

针对LTE-A 网络,本文提出了一种基于动态组的有效身份认证和密钥协商方案。与现有的身份认证方案相比,本文方案不仅可以同时对多个MTCD 进行身份认证,还可以支持动态更新其访问策略,以适应动态场景,而且本文方案还支持多次组身份认证。安全分析结果表明本文方案是正确且安全的,在认证过程中能保证MTCD 隐私且能够抵抗各种典型攻击。性能分析通过带宽消耗和模拟实验验证了本文方案的性能,表明本文方案的带宽消耗和计算成本远低于文献[12]方案,有效缓解了信令拥塞的问题。本文方案是基于组长可信的前提条件下提出的,如何在组长不可信的情况下保证群组内用户身份认证和密钥协商的安全,还需要进一步研究。