基于安全云计算的大数据信息管理框架研究

刘 静

(吕梁学院 汾阳师范分校,山西 汾阳 032200)

从某种意义上来说,云计算和大数据是相辅相成的。云计算出现较早,是一种带有共享属性的基于高速网络的计算方式,本质上是硬件资源的虚拟化[1];大数据出现较晚,是一种带有三层架构体系的海量数据处理技术,本质上是海量数据的高效率存储。云计算更加关注资源分配,大数据则侧重资源处理,简单说就是云计算为大数据提供数据支撑并给大数据提供处理平台[2]。

目前,大数据技术已经可以完成从数据采集到数据发布的完整数据处理生命周期,已经实现了完整链条流水化作业,但是随之而来的是整个链条各个环节安全问题的凸显,安全问题至关重要[3],直接影响到大数据技术发展的前景和实用性。安全问题会给用户和企业造成不可估量的损失,而且一旦遭受攻击,恢复起来十分耗时耗力,这一点在2010年的谷歌账号泄露事件中表现的淋漓尽致,该事件不但使谷歌公司的声誉受损,据不完全统计,造成直接损失的达数亿美元[4],事件发生后,谷歌公司技术人员花费了接近一周时间才完全恢复[5]。基于上述背景,设计了一种基于安全云计算的大数据信息管理框架,可以实现大数据安全存储、高速加密处理、较小的数据存储空间,对实现云计算环境下的大数据安全存储机制具有积极意义[6]。

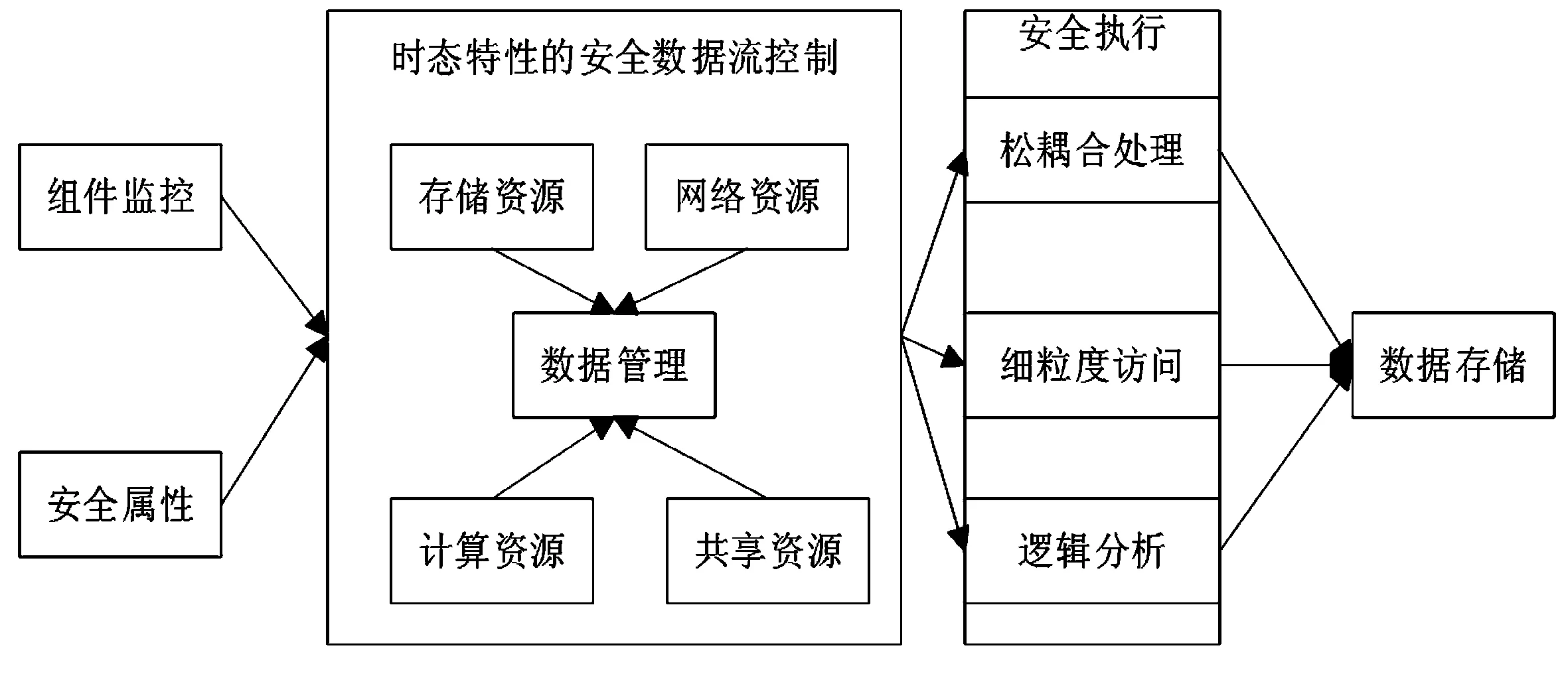

1 基于松耦合下的细粒度访问控制架构模型设计

云计算数据存储本身固有的虚拟化、用户多样性、动态扩展性等特点成为设计云计算环境下大数据安全保护模型的关键。

图1基于松耦合下的细粒度访问控制架构模型图

为了保证大数据处理完整生命周期的链条完整性,需要在云计算环境下进行统一的数据安全保护建模,基于此,提出了一种基于松耦合下的细粒度访问控制架构模型,该模型以组件交互上下文为基础,将组件之间访问的依赖关系转化为数据流的流向问题。在松耦合关系的基础上,从信息流向的始末端之间的联系、组件之间的访问依赖组合、组件访问有效期控制等方面实现具有时态特性的基于安全云计算的大数据安全访问模型,较好地解决了大数据之间的交叉访问安全问题。该模型立足云计算环境下的时态特性,把交互访问中的双方抽象为受控对象,实现耦合组件数据访问的动态授权,进而保证了基于安全云计算的大数据交叉访问的安全性。基于松耦合下的细粒度访问控制架构模型如图1所示。

2 基于安全云计算的大数据信息管理框架设计

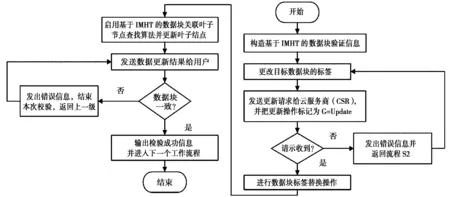

2.1 基于松耦合下的细粒度访问控制架构模型的数据写入流程设计

根据上文给出的基于松耦合下的细粒度访问控制架构模型,进行动态数据写入操作,如流程图2所示。详细流程如下:S1:首先构造基于IMHT的数据块验证信息以满足高效的实时动态数据更新需求;S2:更改目标数据块的标签,发送更新请求给云服务商(CSR),并把更新操作标记为G=Update;S3: 云服务商(CSR)收到请求后,依次进行数据块标签替换操作、启用基于IMHT的数据块关联叶子节点查找算法并更新叶子结点、发送数据更新结果给用户;S4:当用户接收到更新操作结果数据后,进一步校验该数据块与用户需要修改的数据块是否一致,如果校验失败,发出错误信息,结束本次校验,否则输出校验成功信息。

图2 动态数据写入工作流程示意图

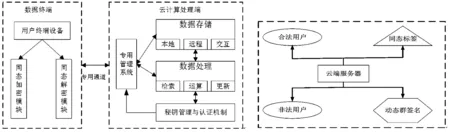

2.2 基于同态加密机制的可信云存储架构设计

由于大数据数据量巨大,所以仅选择对敏感数据进行加密,即使这些数据被窃取,得到的也只是加密的密文,不会对用户造成威胁。一般来说,密钥由用户单独保存,数据云端仅存储数据和加密算法,这种空分操作很大程度上保证了数据安全,此外,由于同态加密机制具有同态性,在云端可以对密文进行数据处理,可以很好地协调加密机制与数据操作效率之间的矛盾问题,也一定程度上缓解了资源浪费和错位问题。基于上述介绍,根据实际情况,设计了基于同态加密机制的安全云计算框架,具体如图3所示。

图3基于同态加密机制的可信云存储架构示意图图4基于实时动态群签名的大数据共享方案示意图

其中,用户端可以云终端与系统进行人机交互,可以发送用户请求到云端服务器、对数据进行加密或者解密操作等;云端服务器人机交互系统、数据处理机密系统、秘钥管理与认证模块等,可以实现大数据处理整个生命周期的所有操作。

2.3 基于实时动态群签名的大数据共享方案

基于大数据固有属性,采用基于实时动态群签名的大数据共享方案,该方案不仅可以较好地保护用户的数据隐私,还利用追踪功能实现用户的身份隐私保护。为了尽可能实现用户自由共享自己的合法数据,该算法支持所有合法用户独立进行数据的共享操作,由于该算法的秘钥是由用户本身和群管理员共同生成的,进一步保护了用户的隐私,可以防止群管理员内部的攻击。采用群签名和同态标签相结合的方式来对抗非法用户和云服务器内部的合谋攻击,该方案的系统模型如图4所示。

3 仿真验证

为了更加直观地展示论文所提算法的有效性和优越性,实际验证云计算环境下大数据存储的安全性能,在Matlab2015b环境下采用典型的数据攻击工具进行了测试,攻击数据随机产生,本测试主要从虚拟机攻击、共享数据内存攻击、Dos攻击等方式验证攻击是否得逞并统计恶意攻击的次数。与上述介绍相对应,仿真流程如下:首先进行数据的初始化,对数据进行预处理,然后进行大数据文件的完整性校验,如果校验通过进入下一个步骤,接下来进行基于同态加密机制的安全云计算,得出加密后的数据块文件,最后采用基于实时动态群签名的大数据共享方案进行大数据共享和访问,仿真验证主要针对加密的数据块文件和经过同态算法和群签名算法处理后的数据访问安全性能,基于此,Matlab2015b环境下的核心仿真代码如下:

SJ=[];

for i=1:24

Ni=N(i);

SJi=['0000',Tong2bin(hex2dec(Mi))];

sji=sji(end-3:end);

sii=[str2num(sii(1)),str2num(sii(2)),str2num(siji(3)),str2num(MBi(4))];

SJ=[SJ,SJi];

end

VLR=VLR(si);

HE=[1];

for i=1:16

Ki=K(i);

HEi=['0000',dec2bin(hex2dec(Ki))];

HEi=KBi(end-3:end);

HEi=[str2num(HEi(1)),str2num(HEi(2)),str2num(HEi(3)),str2num(HEi(4))];

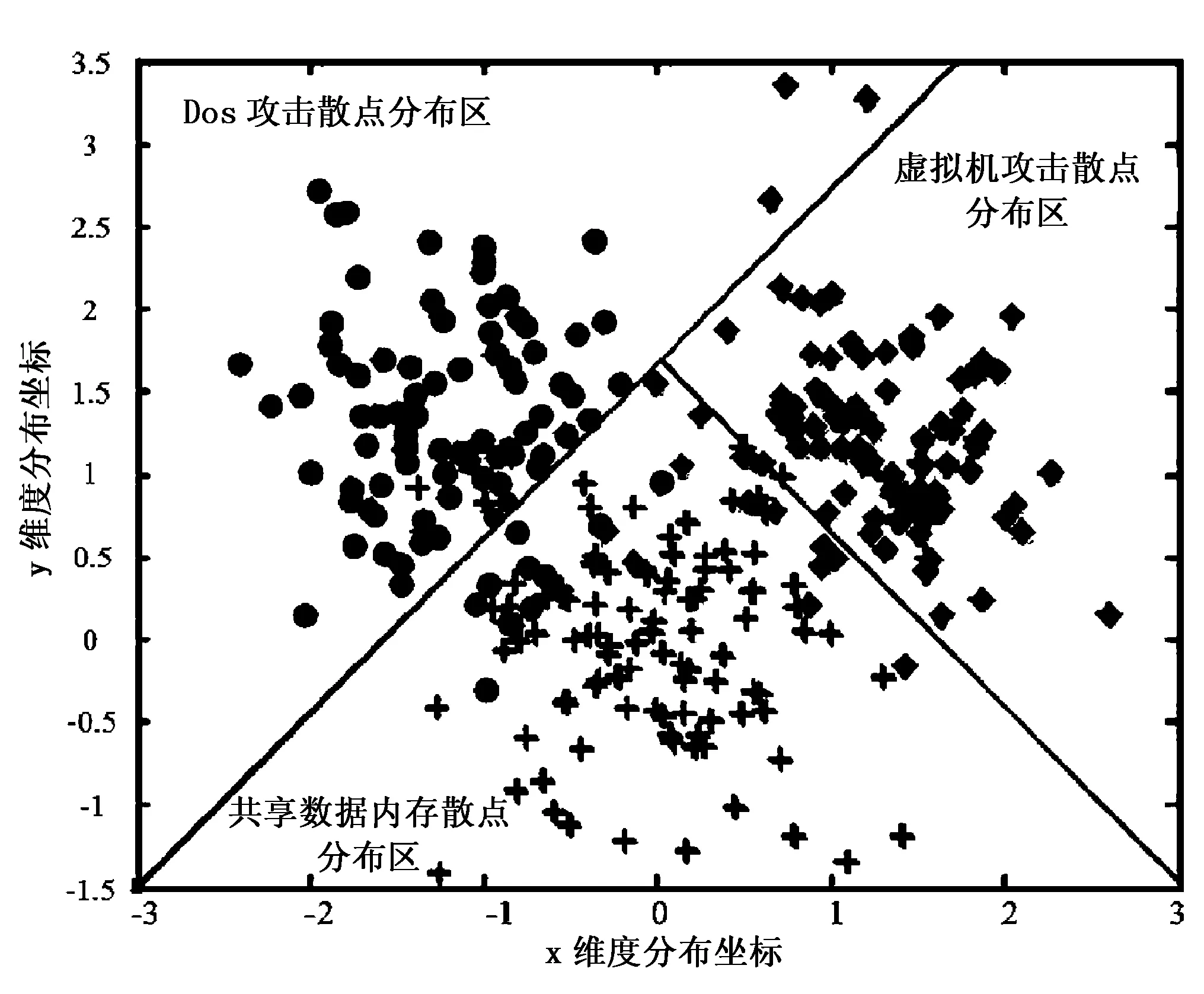

图5基于随机攻击数据的抗攻击散点分布图

如图5所示(图中,方块代表虚拟机攻击分布散点、圆点代表Dos攻击分布散点、“+”号代表共享数据内存分布散点),测试结果表明,本文所提的基于同态加密机制的安全云计算和基于群签名的大数据安全共享机制性能可靠,可以很大程度上避免虚拟机和Dos攻击,在攻击的大多数时间,虚拟机攻击和Dos攻击无法进入数据内部,从而无法破坏数据;由于Windows系统本身固有的安全缺陷,因此共享数据内存攻击可以不同程度地进入数据内部,从而破坏数据结构完整性,但是本文所提算法可以最大限度地阻止这种破坏。

4 结论

针对云计算环境下大数据安全管理问题,提出了一种基于松耦合下的细粒度访问控制架构模型,把交互访问中的双方抽象为受控对象,实现耦合组件数据访问的动态授权,进而保证了基于安全云计算的大数据交叉访问的安全性。在此基础上,设计了云计算环境下的大数据安全管理通用模型,从基于松耦合下的细粒度访问控制架构模型的数据写入流程设计、基于同态加密机制的可信云存储架构设计、基于实时动态群签名的大数据共享方案算法设计等方面构建了基于安全云计算的大数据信息管理框;为了实际验证论文所提框架的有效性和优越性,在Matlab2015b环境下通过仿真验证论文所提框架对三种典型数据攻击的抵抗性得出,所提框架实用有效,在大数据交叉访问安全性、加密处理速度、数据存储空间等方面具有较为明显的优势。