基于离散小波变换和感知哈希的加密医学图像检索算法

张春艳,李京兵,王双双

(1.海南大学 信息科学技术学院,海口 570228; 2.南海海洋资源利用国家重点实验室(海南大学),海口 570228)(*通信作者电子邮箱jingbingli2008@hotmail.com)

0 引言

随着大数据时代的到来,企业机构对云计算平台的应用愈加广泛。当数据,尤其是包含了个人隐私信息的数据被上传到云存储服务器中后,信息拥有者便失去对数据的直接控制权,这引发人们对自身隐私信息安全性的担忧。随着现代医学成像技术的推广,医疗机构每天都会产生大量各种各样的医学图像,如电子计算机断层扫描(Computed Tomography,CT)、核磁共振成像(Magnetic Resonance Imaging,MRI)、彩超等不同的影像数据。医学图像是医生判断病情的主要依据,但大容量医学图像的冗余使得各个医疗机构和医学院的存储和分享成本急剧上升。同时国家医学体制的改革使得强调共享医学信息的在线医疗和移动医疗成为研究热点,如何确保医学图像传输过程中的安全性和机密性是亟待解决的问题。

常见的图像加密方法可以分为基于像素位置置乱的加密方法和基于随机序列的加密方法。由于医学图像所需的容量较大,而基于位置置乱的加密方法[1-3]往往需要对图像进行多次迭代置乱操作才能完成加密操作,时间效率低,不利于对医学图像进行实时加密。基于随机序列的加密方法对混沌序列进行一系列的处理后,与明文数据进行点乘、异或等操作完成加密。混沌序列具有非周期性、伪随机性和对初始值以及系统参数极度敏感的特点,其统计特性等同于白噪声,是现代图像加密技术研究的一大热点[4]。相比一维混沌序列,高维混沌序列具有两个或两个以上的初始值以及多个系统参数。利用高维混沌序列[5-7]对图像进行加密操作产生密钥空间具有较高的鲁棒性。Henon映射是高维离散的混沌系统,它具有设计简单、运算速度快和解密准确的特点。2008年,郑凡等[8]提出了利用改进的Henon序列分别对图像的像素位置和像素灰度值作多轮置乱处理以得到加密图像方法;2012年,黄冬梅等[9]又提出了一种利用Henon混沌序列对图像的像素位置进行多轮迭代置乱的图像加密技术。上述文献中提出的加密算法均需要对图像的像素位置或图像的像素灰度值进行多次迭代才能完成加密操作,算法的时间复杂度较高。

检索的效率和精准度直接影响医生和医学研究员们是否能够有效利用相似病例进行辅助诊断或者研究教学。传统的基于文本信息的医学图像检索[10]是通过人为地解释描述图像,形成检索的 “关键字”,但由于每个医生对同一幅医学图像的主观解释往往是不一样的,同时还可能存在着用词不规范不准确等情况,在很大程度上降低了检索的效率。基于内容的医学图像检索(Content-Based Image Retrieval, CBIR)[11-12]是医学图像检索发展的必然趋势,其工作原理是:先对图像进行相关的处理分析,提取能代表图像的特征向量,并建立图像特征向量库。感知哈希技术是CBIR至关重要的一部分。它是从多媒体数据不可逆地映射为多媒体感知特征的一种过程,且可将一幅大容量的医学图像数据简化为几十或者几百比特的二值序列,简化图像处理过程,提高检索效率。目前大部分的感知哈希算法研究都是基于图像数据的某种变换域系数的鲁棒性特征来实现的,如离散余弦变换(Discrete Cosine Transformation, DCT)[13-15]、Radon变换[16]、离散小波变换(Discrete Wavelet Transform, DWT)等。

云存储服务中的隐私安全问题一直备受关注,是影响其发展和进一步推广应用的主要因素。当用户在云服务器中检索所需的加密图像时,需要解密才能进行,这将增加隐私信息泄露给不可信云服务器的可能性[17]。倘若云服务器能够自主地完成对加密图像的检索,将是云存储服务器发展的一大里程碑。使用基于同态加密方法加密的图像不仅可以直接在密文域对图像实现检索操作,还允许对加密图像进行任意的操作,其结果等同于对未加密的图像作同样操作。李美云等[18]提出一种同态加密算法,并在此算法的基础上提出了基于密文域数据的检索方案;Zekeriya等[19]提出了基于加法同态加密技术的人脸识别技术。

本文提出了基于DWT的频域乘法同态加密算法,加密后的图像可以由频域感知哈希序列进行相似性检索。实验表明,加密图像的频域感知哈希序列具有较强的鲁棒性,不仅可以抵抗高斯噪声、JPEG压缩和中值滤波等常规攻击,还可以抵抗扭曲、缩放等几何攻击。

1 相关研究

1.1 离散小波变换

几乎所有自然界中的信号都是非平稳的信号,但傅里叶变换只能关注整个时域内的整体特征,不能兼顾到局部特征,因而可能两个时域相差很大的信号,其频谱图是一样的。而短时傅里叶变换采用固定的窗口伴有分析不准确、分辨率低的情况。此时,小波变换应运而生。小波变换可以分为连续小波变换和离散小波变换,但在实际应用中, 离散小波变换(DWT)是最常被使用的,所以本文只介绍离散小波变换。DWT能够产生一个随频率变换的“时间-频域”窗口,是对不平稳信号进行时-频分析处理的理想方法。

设j,k∈Z,离散小波函数为:

(1)

离散小波变换系数为:

(2)

重构信号为:

(3)

其中C是一个与信号无关的常数,重构信号需要选择适合的j和k来保证f(t)的精度。小波变换对信号具有变焦距的作用,即可以通过改变j的大小来放大、缩小信号,因而被称为信号分析显微镜。小波变化可以将图片分解成不同频率范围的子带图,且子带图可以进一步分解成更小的子图。小波分解常用于压缩图像、消除噪声和增强细节。

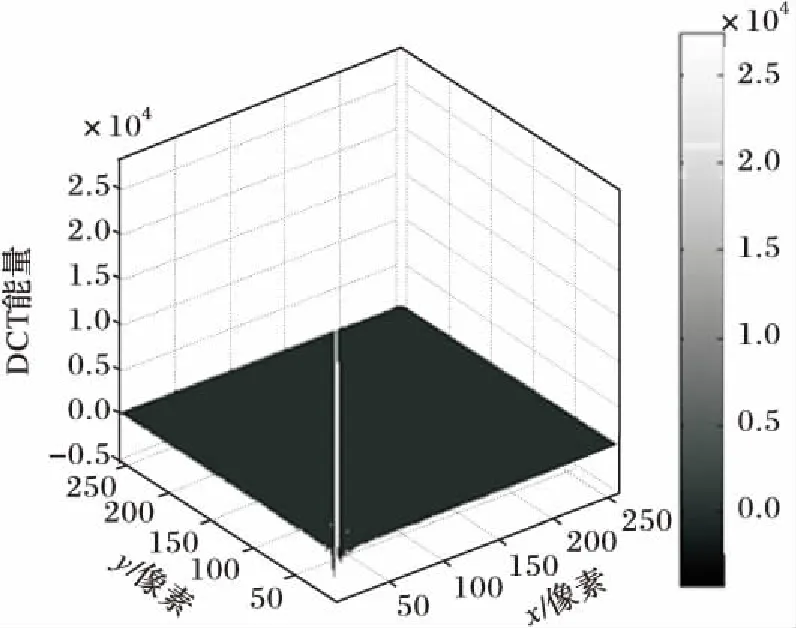

1.2 离散余弦变换

离散余弦变换(DCT)用于对实信号进行傅里叶变换,与离散傅里叶变换(Discrete Fourier Transform, DFT)相比,DCT可以减少一半以上的计算量。DCT具有能量集中特性,即大多数自然信号(如声音、图像)在DCT后,其能量都集中在图像的低频部分(如图1所示),因而DCT在图像压缩领域内被广泛地使用。其数学表达式如下:

(4)

逆离散余弦变换(Inverse DCT,IDCT)的数学表达式为:

(5)

图1 DCT能量图Fig. 1 DCT energy map

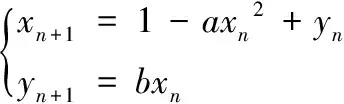

1.3 Henon映射

Henon映射是二维非线性混沌系统,数学表达式如下:

(6)

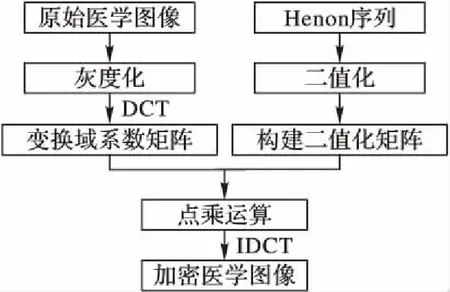

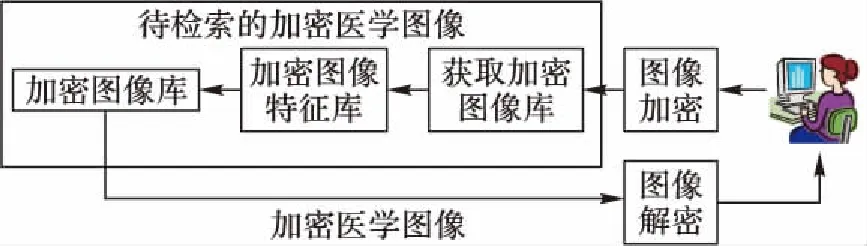

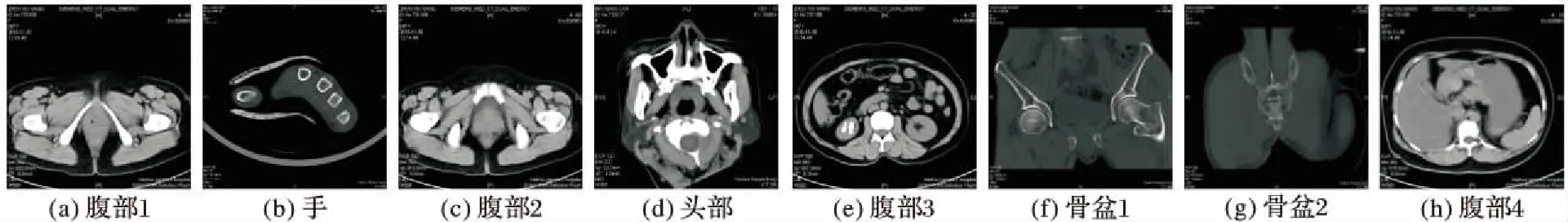

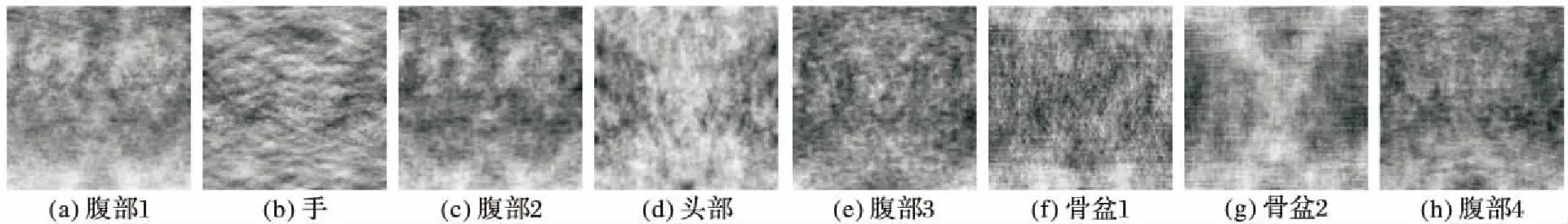

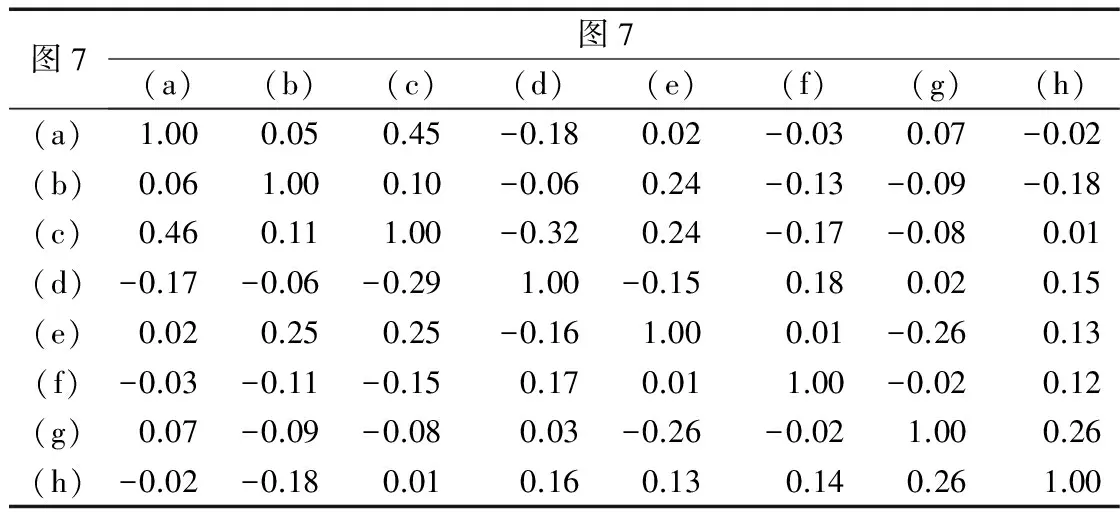

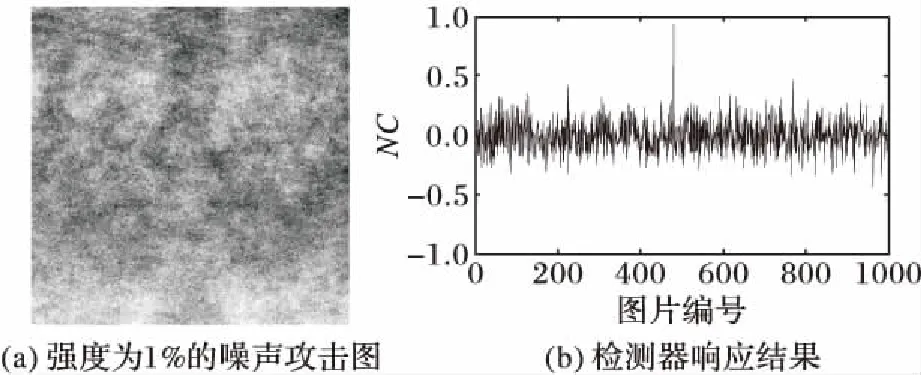

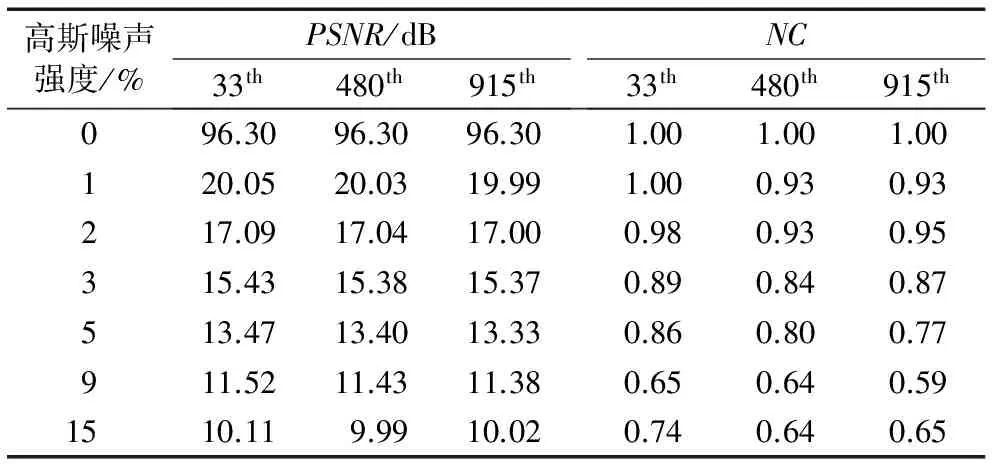

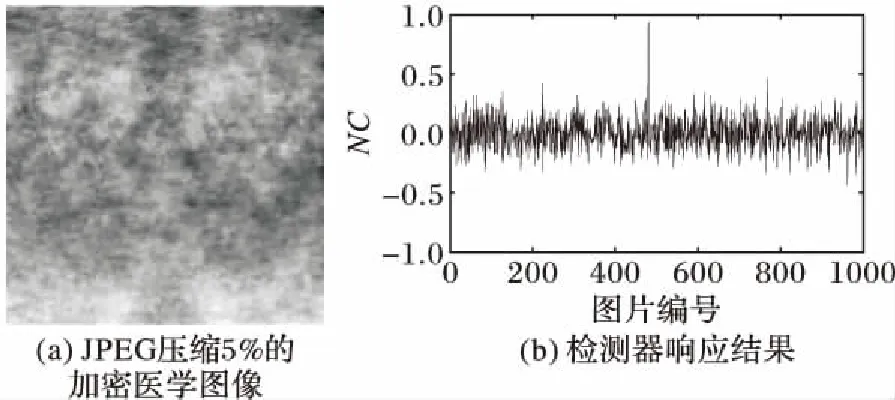

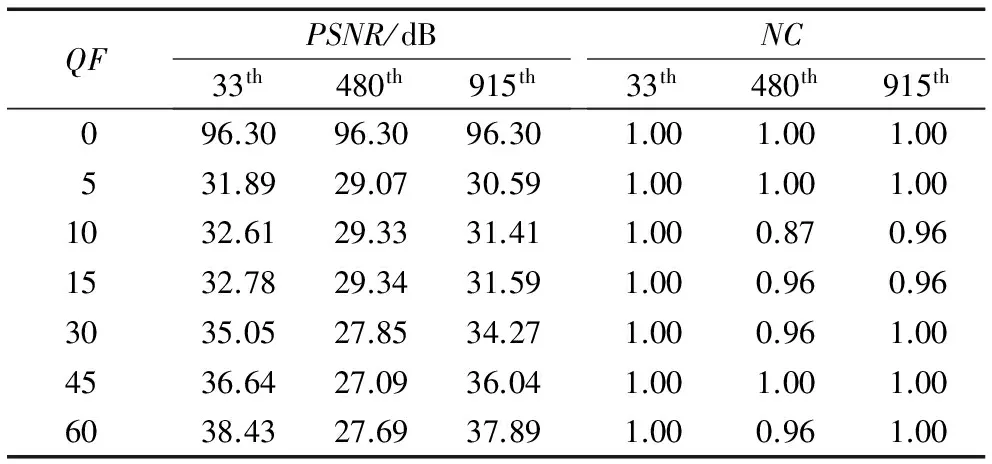

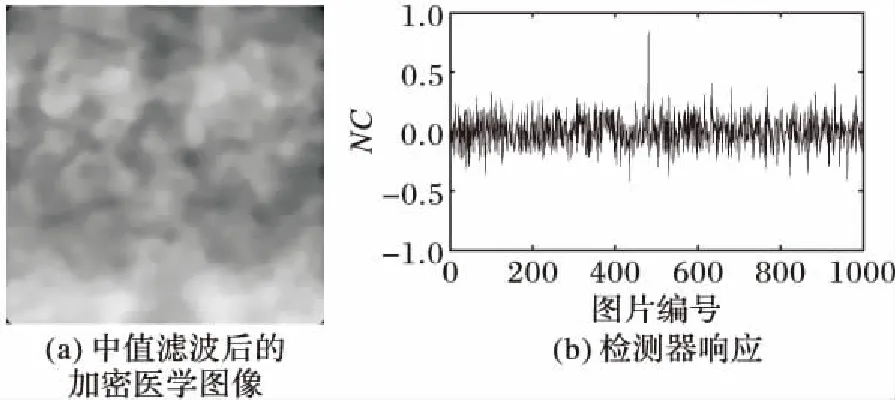

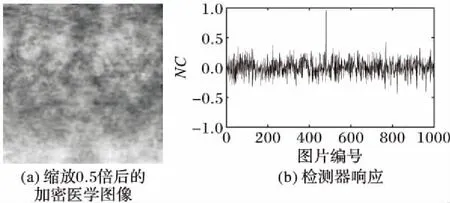

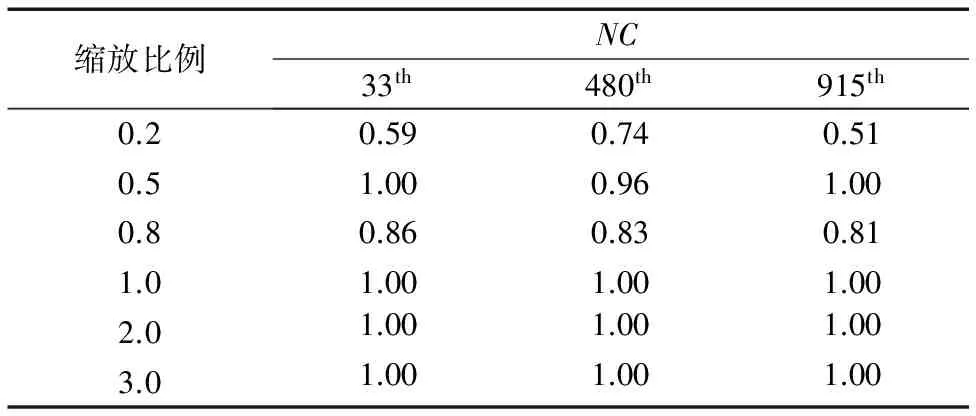

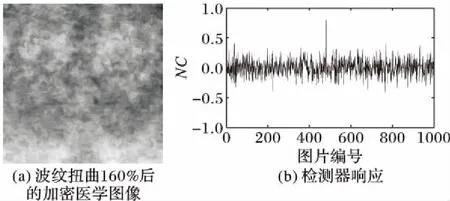

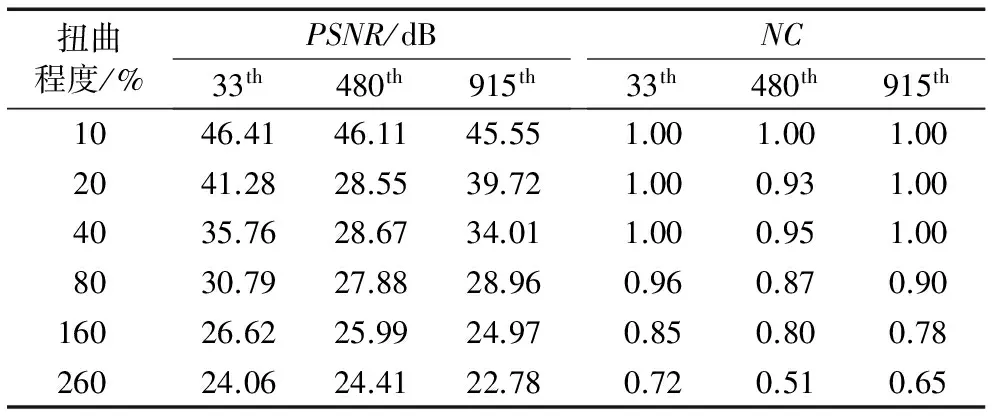

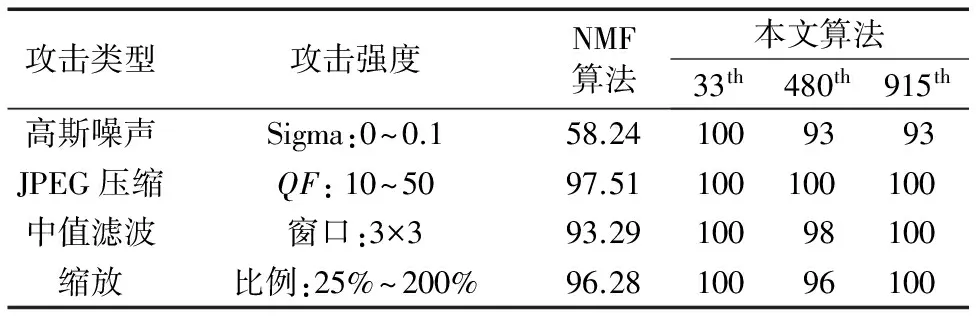

研究表明,当0.54 图2 Henon映射仿真图Fig. 2 Simulation diagram of Henon mapping 加流流程如图3所示,具体步骤如下: 步骤1对原始医学图像O(i,j)进行灰度判断和灰度化处理; 步骤2对上述步骤所得的灰度医学图像进行DCT,获得频域系数矩阵D(i,j); 步骤3规定Henon映射的初始值以及系统参数,生成Henon序列; 步骤4对上述生成的混沌序列进行二值化处理,并构建一个与图像大小一致的二值矩阵H(i,j); 步骤5将D(i,j)分别与H(i,j)进行点乘运算,完成灰度值加密操作; 步骤6将上述获得的矩阵进行IDCT,得到空间域的加密医学图像E(i,j)。 图3 医学图像的加密流程Fig. 3 Flow chart of medical image encryption 步骤1对加密医学图像进行小波分解,选择逼近原图的子图作为特征提取的对象DL(i,j)。 步骤2将DL(i,j)均分为四部分,对每一部分都进行DCT,根据DCT的特性提取图像左上角的8×8的系数矩阵DCn(i,j)(1≤n≤4),对DCn(i,j)(1≤n≤4)进行IDCT变化得到Dn(i,j)(1≤n≤4)。 步骤3Dn(i,j)(1≤n≤4)的每个系数与Dn(i,j)(1≤n≤4)的中值比较,大于中值的设为1,反之为0,得到代表每部分主要成分的二值序列Sn(i)(1≤n≤4),Sn(i)(0≤n≤5)两两异或得到加密医学图像的特征向量FD(i)。 步骤1把尺寸不一的RGB医学图像OD(i,j)进行灰度化等一系列预处理; 步骤2按照上述步骤对原始的灰度医学图像进行加密操作,建立加密医学图像库; 步骤3提取加密医学图像的特征向量FD={FD1,FD2,…,FDn},建立加密医学图像特征库。 加密图像检索流程如图4所示,具体步骤如下: 步骤1用户提交待检索的医学图像,经过灰度化等一系列处理后,在本地处理器对医学图像进行加密操作; 步骤2把待检索的加密医学图像上传到云端服务器提取特征向量FD′; 步骤3将提取到的特征向量与存储在云服务器中加密医学图像特征库中的向量FD两两计算归一化相关系数(Normalized Cross-correlation, NC)值,返回最大的NC值; 步骤4返回根据上述步骤求得最大NC值所对应的加密医学图像; NC常用于衡量两幅图像的相似性,其数学表达式如下所示: (7) 步骤5利用密钥对返回的医学解密,获得所需的医学图像。 图4 加密医学图像检索流程Fig. 4 Flow chart of encrypted medical image retrieval 本文所有实验都在Windows 7下的Matlab 2014a环境实现。不同尺寸的原始图像经过一系列预处理后统一输出为256×256的灰度医学图像。这里要特别说明的是,本文对图像进行该预处理操作是为了方便后期批量处理1 000张原始灰度医学图像,但算法本身是可以对不同尺寸的图像进行加密和检索操作的。 利用本文提出的加密算法对原始的灰度医学图像进行加密,Henon映射是一个对系统初始值以及系统参数极度敏感的高维混沌映射,细微的偏差将会产生两个完全不同的混沌序列,从而导致解密失败。高维混沌序列有多个系统参数和初始值,因而高维混沌序列的密钥空间比较复杂,安全性更好。本文中设定Henon混沌序列的初始值x0=0.4,y0=0.4;系统参数a=1.4,b=0.3,对医学图像进行加密(图5(b))和解密(图5(d));当改变x0=0.400 01,其他三个参数不变时,解密结果如图5(c)所示。 对加密医学图像进行检索的关键是加密前后图像特征之间的距离不变[20]。从表1可以发现,图像自身特征向量之间的NC值为1;加密前的原始医学图像越相似,加密后相似医学图像特征向量之间的NC值就越大,这表明本文所提取出来的特征向量具有同态性。从图7中可以看出,加密后的医学图像已经无法用肉眼辨别形状、纹理和颜色等空间域特征,传统的CBIR已经无法适用于检索加密图像。 图5 加解密算法验证结果Fig. 5 Verification results of encryption and decryption algorithms 图6 不同的原始医学图像Fig. 6 Different original medical images 图7 不同的加密医学图像图Fig. 7 Different encrypted medical images 表1 图7不同加密图像间DWT-DCT系数符号序列相关度(64 bit)Tab. 1 DWT-DCT coefficients symbol sequence correlation of different encrypted images in Fig. 7 (64 bit) 本文对1 000张医学图像采用上文提出的加密算法以及对应的特征提取算法建立了一个加密医学图像特征向量数据库,分别选取第33张(如图5 (d)所示,后面记为33th),第480张(如图5(a)所示,后面记为480th)和第915张(如图5 (b)所示,后面记为915th)加密医学图像作为实验对象。通过比较攻击前后加密医学图像之间的峰值信噪比(Peak Signal-to-Noise Ratio, PSNR)和NC值来证明该特征向量具有抗常规攻击和几何攻击的鲁棒性。 PSNR常用与表示图像的失真程度,其数学表达式如下所示: (8) 其中:I(i,j)表示原始加密医学图像,I′(i,j)表示攻击后的加密医学图像,1≤i≤256,1≤j≤256。 3.3.1常规攻击 1)高斯噪声。采用Matlab 2014a自带的imnoise()函数给加密医学图像加入不同强度的高斯噪声。观察表2中的实验数据可以发现,随着加入高斯噪声强度的增加,图像的失真程度逐步增加,且与原始加密图像的相似性逐渐降低,当噪声强度高达15%时,原始图像与高斯噪声攻击后的图像的特征向量相比NC值在0.6左右,此时可以检索到所需图像。如图8(a)所示,当第480张加密医学图像中被加入1%的高斯噪声,与原始医学图像(图5(b))相比,已经可以明显看出不同,图像的失真程度较大,此时PSNR=20.05 dB。把图8(a)作为检测器的输入,进行相似度检测,得到图8(b),此图像与原始加密医学图像的NC为0.93。由此说明,本文算法具有抗高斯噪声攻击的能力。 图8 加入强度为1%的高斯噪声后的实验结果Fig. 8 Experimental results obtained by adding Gaussian noise with an intensity of 1% 2)JPEG压缩攻击。图9(a)为第480张加密医学图像JPEG压缩5%后的加密图像,与原始加密医学图像(图5(b))进行对比,可以发现此时的图像已经出现了细微的方块效应,但从图9(b)中可以看到,在图片编号为480时,NC值达到峰值,此时NC=1,可以检索到所需的医学图像。 QF表示图像压缩程度,值越小表示压缩程度越高。观察表3中的实验数据,对加密的医学图像进行JPEG压缩攻击,随着压缩的质量因子的减小,图像的失真率PSNR逐步降低,NC值总体变化较小。因此,本文算法具有较好的抗JPEG压缩攻击的鲁棒性。 表2 不同强度高斯噪声攻击下的PSNR和NC对比Tab. 2 PSNR and NC comparison under Gaussian noise attack with different intensity 图9 JPEG压缩5%后的实验结果Fig. 9 Experimental results of 5% JPEG compression 表3 JPEG攻击下的PSNR和NC对比Tab. 3 PSNR and NC comparison under JPEG attack 3)中值滤波攻击。图10(a)是第480张原始加密医学图像经过[5×5]中值滤波窗口10次滤波后得到的实验结果,可以看到图片已经有了明显的模糊。把图10(a)输入到检测器中,得到图10(b)。从图10(b)可以看到,在图像编号为480的位置,NC值达到了峰值,此时NC=0.84。 图10 中值滤波的实验结果(中值滤波窗口[5×5])Fig. 10 Experimental results of median filter with window of [5×5] 从表4中的实验数据可以看出,中值滤波的窗口大小和滤波次数对加密医学图像的NC值和PSNR都会产生影响,成反比的变化趋势。但总体而言,NC大都大于0.5,可以正确地检索到所需医学图像。综上所述可得本文算法具有较强的抗中值滤波攻击的鲁棒性。 表4 中值滤波攻击下的PSNR和NC对比Tab. 4 PSNR and NC comparison under median filter attack 3.3.2几何攻击 1)缩放攻击。本文采用Matlab自带的imresize()函数对图像进行缩放攻击,由于该方法是对图像进行插值运算来完成缩放运算,因而会对图像的质量产生一定的影响。图11(a)是对第480张加密医学图像进行了0.5倍的缩放攻击,图像的大小变为原来的1/2;把图11(a)加入检测器中得图(b)。观察图11(b)可以发现,图像间的NC值在图片编号为480时达到峰值,由表5可知此时NC值为0.96。这说明本文算法有较强的抗缩放攻击的鲁棒性。 图11 缩放攻击的实验结果(缩放0.5倍)Fig. 11 Experimental results of scaling attacks (zoom 0.5 times) 表5 缩放攻击下的NC对比Tab. 5 NC comparison under scaling attack 2)波纹扭曲攻击。对第480张加密医学图像进行160%的波纹扭曲攻击,如图12(a)所示,从图中已经可以很清晰地看到波纹的痕迹,此时图像已经有较高程度的失真,PSNR=25.99 dB。把图12(a)加入检测器中,可以发现此图仍可以较准确地检索到原始医学图像,NC=0.8。 分析表6中的数据可以发现,当波纹扭曲高达260%时,图像的失真较大,此时PSNR=24.41 dB,仍可以检索到原始医学图像,表明本文算法具有较强的抗波纹扭曲攻击的鲁棒性。 图12 波纹扭曲160%后的实验结果Fig. 12 Experimental results after 160% ripple distortion 表6 波纹扭曲下的PSNR和NC对比Tab. 6 PSNR and NC comparison under ripple distortion 3.3.3算法性能比较分析 表7中给出了本文算法与文献[21]提出的非负矩阵分解(Non-negative Matrix Factorization, NMF)哈希算法图像检索的准确性对比。从表中数据来看:在强度为10%以下的高斯噪声攻击下时,本文算法检索的准确性远远高于NMF算法;而当受到QF在10~50的JPEG压缩攻击时,本文算法检索的准确性可与NMF相提并论;当中值滤波窗口为3×3和缩放比例在25%~200%时,本文检索算法的准确性也与NMF相差不大。 表7 本文算法与NMF算法检索的准确性对比 %Tab. 7 Rretrieval accuracy comparison of the proposed algorithm and NMF algorithm % 本文提出了基于频域的Henon加密算法以及加密医学图像的感知哈希检索方案,结合了同态加密的思想使用户可以在不解密的前提下完成对加密医学图像的检索操作,这不仅有效地降低了病人隐私泄露的可能性,还减少了检索操作的计算量。图像检索算法结合了小波变换、DCT变化以及感知哈希技术提取出来的特征向量能够充分代表图像的特征,通过进行大量的不同类型的攻击实验分析,表明该特征向量具有较强的鲁棒性可以抵抗高斯噪声、中值滤波和JPEG压缩等常规攻击以及缩放、扭曲等几何攻击。如何提高算法抵抗裁剪、旋转和平移攻击的鲁棒性,将是下一步工作的重点。 参考文献: [1]陈储培,李晶,邓洪敏.基于图像像素值改变和位置置乱的混沌加密[J].计算机应用,2015,35(S1): 47-49. (CHEN C P, LI J, DENG H M. Chaotic encryption algorithm based on image pixel values change and position scrambling [J]. Journal of Computer Applications, 2015, 35(S1): 47-49.) [2]侯文滨,吴成茂.基于Arnold变换的图像分存加密方法[J].计算机应用,2011,31(10):2682-2686. (HOU W B, WU C M. Image encryption and sharing based on Arnold transform [J]. Journal of Computer Applications, 2011, 31 (10): 2682-2686.) [3]刘祝华,曾高荣,谢芳森.像素值复合置乱的混沌图像加密方法[J].计算机工程与应用,2012,48(25):122-126. (LIU Z H, ZENG G R,XIE F S. Chaotic image encryption method based on pixel value composite scrambling [J]. Computer Engineering and Applications, 2012, 48(25): 122-126.) [4]KOEAREV L, MAGGIO G M, OGORZALEK M, et al. Introduction to the special issue [J]. IEEE Transactions on Circuits and Systems — I: Fundamental Theory and Applications, 2001, 48(12): 1385-1388. [5]WANG X-Y, YANG L, LIU R, et al. A chaotic image encryption algorithm based on perceptron model [J]. Nonlinear Dynamics, 2010, 62(3): 6l5-621. [6]潘辉,郑刚,胡晓惠,等.基于感知哈希的图像内容鉴别性能分析[J].计算机辅助设计与图形学学报,2012,24(7):925-931. (PAN H, ZHENG G, HU X H, et al. Performance analysis of image content identification on perceptual hashing [J]. Journal of Computer-Aided Design & Computer Graphics, 2012, 24(7): 925-931.) [7]肖烈虹,江贵平.基于高维混沌序列的医学图像加密[J].中国医学物理学杂志,2009,26(3):1180-1183. (XIAO L H, JIANG G P. Medical image encryption based on high dimension chaotic sequences [J]. Chinese Journal of Medical Physics, 2009, 26(3): 1180-1183.) [8]郑凡,田小建,范文华,等.基于Henon映射的数字图像加密[J].北京邮电大学学报,2008,31(1):66-70. (ZHENG F, TIAN X J, FAN W H, et al. Image encryption based on henon map [J]. Journal of Beijing University of Posts and Telecommunications, 2008, 31(1): 66-70.) [9]黄冬梅,耿霞,魏立斐,等.基于Henon映射的加密遥感图像的安全检索方案[J].软件学报,2016,27(7):1729-1740. (HUANG D M, GENG X, WEI L F, et al. A secure query scheme on encrypted remote sensing images based on Henon mapping [J]. Journal of Software, 2016, 27(7): 1729-1740.) [10]哈米提·阿斯艳, 哈米提·阿不都热西提提. 基于文本的图像检索与基于内容的图像检索技术的比较研究[J].首都师范大学学报(自然科学版),2012,33(4):6-9. (HAMITI ASIYAN, HAMITI ABUDOUREXITI. Comparative research of image retrieval based on text and content [J]. Journal of Capital Normal University (Natural Science Edition), 2012, 33(4):6-9.) [11]冯伍,曹晓莉.医学图像检索技术的应用研究[J].中国医疗设备,2011,26(10):25-26. (FENG W, CAO X L. Application research of medical image retrieval technology [J]. China Medical Devices, 2011, 26(10): 25-26.) [12]沈晔,李敏丹,夏顺仁.基于内容的医学图像检索技术[J].计算机辅助设计与图形学学报,2010,22(4):569-578. (SHEN Y, LI M D, XIA S R. A survey on content-based medical image retrieval [J]. Journal of Computer-Aided Design & Computer Graphics, 2010, 22(4): 569-578.) [13]王阿川,陈海涛.基于离散余弦变换的鲁棒感知图像哈希技术[J].中国安全科学学报,2009,19(4):91-96. (WANG A C, CHEN H T. Robust image perceptual hashing technology based on discrete Cosine transform [J]. China Safety Science Journal, 2009, 19(4): 91-96.) [14]李云,韩凤英.基于高维混沌系统组合的图像加密新算法[J].计算机工程与应用,2009,45(1):103-104,107. (LI Y, HAN F Y. New image encryption algorithm based on combined high-dimension chaotic system [J]. Computer Engineering and Applications, 2009, 45(1): 103-104, 107.) [15]张维克,孔祥维,尤新刚.安全鲁棒的图像感知哈希技术[J].东南大学学报(自然科学版),2007,37(Z1): 188-192. (ZHANG W K, KONG X W,YOU X G. Secure and robust image perceptual hashing [J]. Journal of Southeast University (Natural Science Edition), 2007, 37(Z1): 188-192.) [16]LEFEBVRE F, CZYZ J, MACQ B. A robust soft hash algorithm for digital image signature [C]// ICIP 2003: Proceedings of the 2003 IEEE International Conference on Image Processing. Washington, DC: IEEE Computer Society, 2003, 3: 495-498. [17]苗新宇.面向人口信息系统的云计算中隐私保护技术研究[D].北京:北京邮电大学,2012:51. (MIAO X Y. The research of facing the information system of the population in the cloud computing privacy protection technology [D]. Beijing. Beijing University of Posts and Telecommunications, 2012: 51.) [18]李美云,李剑,黄超.基于同态加密的可信云存储平台[J].信息网络安全,2012,(9):35-40. (LI M Y, LI J, HUANG C. A credible cloud storage platform based on homomorphic encryption [J]. Netinfo Security, 2012, (9): 35-40.) [19]ZEKERIYA E, FRANZ M, GUAJARDO J, et al. Privacy-preserving face recognition [C]// PETS 2009: Proceedings of the 2009 International Symposium on Privacy Enhancing Technologies, LNCS 5672. Berlin: Springer, 2009: 235-253. [20]朱远毅,董道国,金城.一种基于多特征签名的图像检索系统[J].计算机应用与软件,2011,28(7):82-85. (ZHU Y Y, DONG D G, JIN C. A multi feature signature based image retrieval system [J]. Computer Applications and Software, 2011, 28(7): 82-85.) [21]MONGA V, MIHCAK M K. Robust and secure image hashing via non-negative matrix factorizations [J]. IEEE Transactions on Information Forensics and Security, 2007, 2(3): 376-390.

2 算法实现过程

2.1 加解密算法过程

2.2 提取加密图像特征

2.3 建立加密图像特征库

2.4 加密图像检索过程

3 实验数据分析

3.1 安全性分析

3.2 特征向量的同态性分析

3.3 特征向量的鲁棒性分析

4 结语