一个高效的无证书代理盲签名方案

文佳骏,左黎明,李 彪

(华东交通大学基础科学学院,江西 南昌 330013)

一个高效的无证书代理盲签名方案

文佳骏,左黎明,李 彪

(华东交通大学基础科学学院,江西 南昌 330013)

结合多篇文献发现现有的方案并不高效,在文献[5]的基础上提出了一种高效的无证书代理盲签名方案。本方案通过对部分密钥的适当修改来减少双线性对运算;同时,由于网络服务的不断提升,利用通讯耗时替代运算耗时同样能够提升效率。与多种方案的签名算法与验证算法作效率分析对比得出,该方案在效率上具有极大的提升,且方案满足不可伪造性、不可否认性、可鉴别性和盲性等性质。

无证书代理盲签名;DLP困难问题;效率分析

1 引言

代理签名[1]在1996年由Mambo M等提出,它是在原签名者由于特殊原因无法进行签名时,将自己的签名权授权给代理签名者,使之能够代替原签名者执行签名,且验证者能够验证该签名的合法性。盲签名的概念[2]是在1982年美国密码学会议上由Chaum D提出的,它的特点是签名者无法获知签名消息的具体内容,且签名后无法链接该消息,因此特点而广泛应用在电子支付、电子投票等领域。结合代理签名和盲签名的特点提出了代理盲签名。

无证书公钥密码体制CL-PKC(Certificateless Public Key Cryptography)[3]是在2003年亚密会上由Al-Riyami和Paterson提出的。它的特点在于不存在密钥托管问题和证书管理耗费,由密钥生成中心KGC(Key Generate Center)依据参与者的身份生成对应的部分私钥,通过安全信道传递给参与者,然后参与者再通过随机选取秘密值与部分密钥结合成自己的私钥。

研究人员将代理盲签名和无证书公钥体制的优点相结合,提出了无证书代理盲签名方案。分析近几年关于无证书代理盲签名方案的相关文献得出:该类方案主要是基于离散对数困难问题DLP(Discrete Logarithm Problem)和双线性对分叉问题提出的,文献[4]中的签名方案是基于多线性映射的概念提出的,能够防止由于密钥生成中心不诚信行为而产生的伪造签名。

本文基于离散对数困难问题提出了一个无证书代理盲签名方案,通过对比文献[5~9]说明本方案在性能上具有极大的提升。

2 预备知识

2.1 双线性映射

(2)非退化性:存在P∈G1,满足e(P,P)≠ρ,其中ρ是G1的幺元;

(3)可计算性:对所有的Q、R∈G1,存在有效算法可以计算e(Q,R)。

2.2 数学困难问题假定

(2)计算性Diffie-Hellman问题:若已知aQ、bQ、Q∈G1,在a、b未知的情况下,计算abQ是困难的。

(3)逆计算性Diffie-Hellman问题:若已知P、aP∈G1,计算a-1P是困难的。

(4)双线性对分叉问题:若已知Q、R∈G1,U∈G2,找到满足等式U=e(Q,R)的R∈G1是困难的。

3 代理盲签名的特点

一个安全可靠的代理盲签名通常满足五个特点:

(1)不可伪造性:原签名者授权给代理签名者后,除了代理签名者以外的任何人(包括原签名者)都无法进行代理签名。

(2)不可否认性:如果代理签名者产生了一个合法有效的代理签名,则无法否认其合法性和有效性。

(3)可鉴别性:任何人都可以通过合法方式鉴别出该代理签名所对应的代理签名者。

(4)盲性:代理签名者进行签名时无法获知该签名的任何信息。

(5)不可链接性:签名消息公布后,代理签名者无法从签名消息准确得知该签名所对应的原始消息。

4 无证书代理盲签名方案

4.1 原签名方案

文献[5]中的无证书签名方案是基于无证书密码体制和代理盲签名提出的。方案涉及的成员包含:密钥生成中心KGC、原签名者A、代理签名者B、用户C和验证者。方案由如下六个算法组成:系统参数的生成、部分密钥提取、用户密钥生成、代理密钥生成、代理盲签名和验证。该方案可以描述如下:

(1)系统参数的生成。

(2)部分密钥提取。

设原签名者A和代理签名者B的身份信息分别为IDA和IDB,KGC计算UA=H1(IDA)和UB=H1(IDB),并为其生成部分密钥pskA=sUA和pskB=sUB,将pskA、pskB通过安全信道分别传送给A、B。

(3)用户密钥的生成。

(4)代理密钥的生成。

①原签名者A建立一个用于说明双方身份、授权范围期限等内容的授权许可证信息mw,然后计算UB=H1(IDB),生成一个短签名Sw=xAH3(mw)UB+pskA,并将(mw,Sw)通过安全信道发送给B。

②代理签名者B首先验证等式:

(1)

是否成立。如果不成立则终止代理过程,否则计算代理签名密钥:Sp=Sw+xBH3(mw)UA+pskB。

(5)代理盲签名的生成。

④C首先计算UA=H1(IDA)和UB=H1(IDB),然后验证:

e(V′,Ppub)={[e(UB,PKA)e(

UA,PKB)]H3(mw)e(UA+UB,Ppub)}h′U

(2)

是否成立。若不成立,拒绝V′,否则计算V=αV′+βP,则消息m的代理盲签名方案为σ=(V,U′,mw)。

(6)代理盲签名的验证。

验证者首先计算UA=H1(IDA)和UB=H1(IDB):

U″=e(V,Ppub){[e(UB,PKA)e(

UA,PKB)]H3(mw )e(UA+UB,Ppub)}-h

然后验证:

h=H2(m,U″)

(3)

是否成立。如果等式成立接受签名,否则拒绝签名。

4.2 新签名方案

本文的无证书代理盲签名方案是在原签名方案的基础上做了一些改进,本节所给出方案在签名阶段无需过多双线性配对运算。

本方案的成员包含:密钥生成中心KGC、原签名者A、代理签名者B、用户C和验证者。方案由系统参数的生成、部分密钥的生成、用户密钥的生成、代理密钥的生成、代理盲签名的生成和代理盲签名的验证六个部分组成。方案具体描述如下:

(1)系统参数的生成。

(2)部分密钥的生成。

定义原签名者A和代理签名者B的身份信息分别为IDA和IDB,KGC计算UA=H1(IDA)和UB=H1(IDB),由此生成其部分密钥pskA=s-1UAP和pskB=s-1UBP,并将(pskA,UA)和(pskB,UB)通过安全信道分别传送给A和B。

(3)用户密钥的生成。

(4)代理密钥的生成。

①原签名者A如果要将签名权限授权给代理签名者B,首先需要生成一个用于说明双方身份信息、代理权限、授权范围和期限等内容的授权许可证书mw;然后生成Sw=xAH3(mw,PKA)UB+pskA,并计算EAB=e(UA,PKB);最后将(mw,Sw,EAB)通过安全信道发送给B。

②代理签名者B收到(mw,Sw,EAB)后首先验证等式:

(4)

是否成立。如果等式不成立,拒绝接受代理授权,反之则计算代理签名密钥:Sp=Sw+xBH3(mw,PKB)UA+pskB,并计算EBA=e(UB,PKA)。

(5)代理盲签名的生成。

④C首先计算UA=H1(IDA)和UB=H1(IDB),然后验证等式:

e(V′,Ppub)=

(5)

是否成立。如果等式不成立,拒绝V′接受代理授权;反之,则先计算V=αV′+βP,得出消息m的代理盲签名方案为σ=(V,U′,mw)。

(6)代理盲签名的验证。

验证者首先计算UA=H1(IDA)、UB=H1(IDB)、EAB和EBA:

U″=e(V,Ppub)

然后验证:

h=H2(m,U″)

(6)

是否成立。如果等式不成立,拒绝签名,否则接受签名。

5 方案分析

5.1 正确性分析

(1)生成代理密钥阶段的验证等式(4)的证明。

e(Sw,Ppub)=e(xAH3(mw)UB+pskA,Ppub)=e(xAH3(mw)UB,Ppub)e(pskA,Ppub)=e(UB,xAPpub)H3(mw)e(s-1UAP,sP)=e(UB,PKA)H3(mw)gUA

(2)生成代理盲签名阶段的验证等式(5)的证明。

(3)验证签名阶段的验证等式(6)的证明。

首先对e(V,Ppub)进行恒等变换:

由此U″=e(V,Ppub){[e(UB,PKA)e(UA,PKB)]H3(mw)gUA+UB}-h=U′

因此得证h=H2(m,U″)。

5.2 安全性分析

(1)不可伪造性。

(2)不可否认性。

在前文提到,mw是一个包含说明双方身份信息、代理权限、授权范围和期限等内容的授权许可证书,并且在生成短签名中利用安全强碰撞的Hash函数对其进行了散列,因此攻击者无法伪造该授权许可证书和短签名。所以,代理签名者B一旦代理盲签名成功,则无法否认该签名。

(3)可鉴别性。

由于mw是一个包含说明双方身份信息的授权许可证书,所以任何人都可以通过该授权许可证书鉴别出对应的代理签名者B。

(4)盲性。

由于用户C对消息m使用Hash函数进行了散列,而且随机选取了一对盲因子α和β,这使得代理签名者B要想获得消息m的内容,必须得到这对盲因子且对Hash函数求逆,代理签名者B无法获得消息m的真实内容。因此,该方案是具有盲性的。

(5)不可链接性。

公布签名消息σ=(V,U′,mw)后,由于V=αV′+βP,而α和β是用户C随机选取的盲因子,签名者无法得知,进而也就无法得出V和V′的关系。因此,该方案是具有不可链接性的。

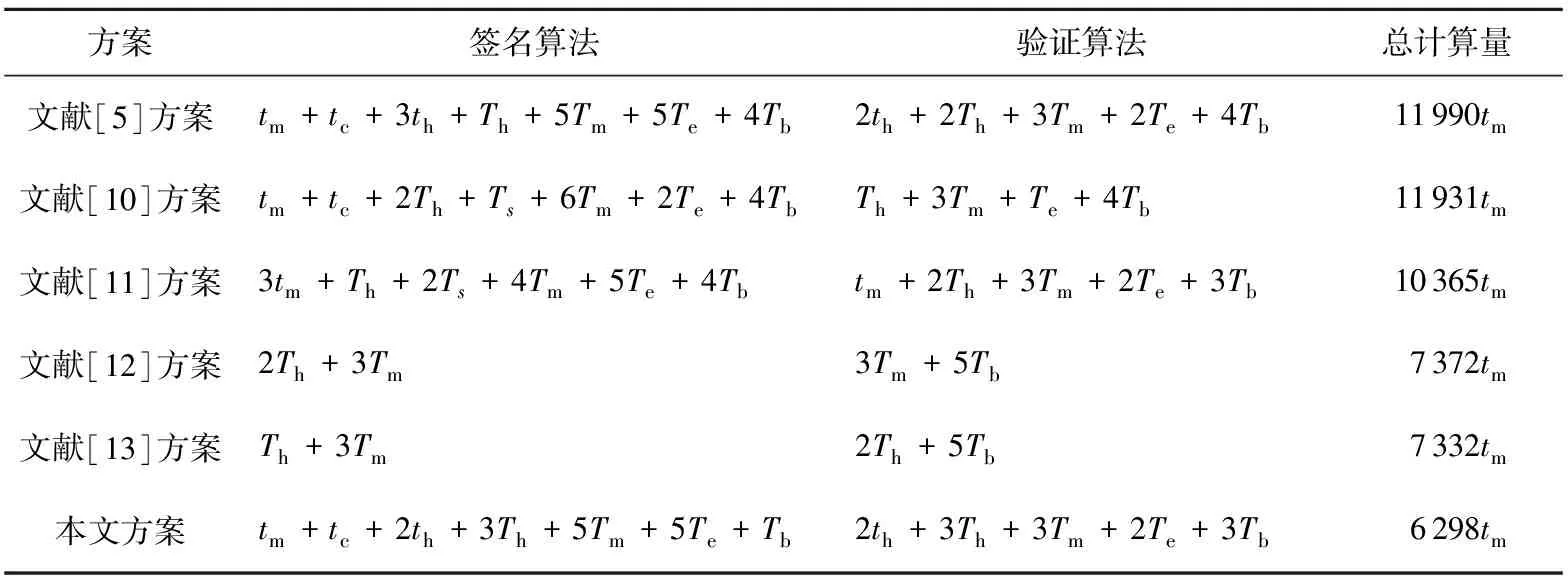

6 性能分析

下面列出各文献中方案的签名表达式和验证等式,并对各文献的方案性能进行分析,最后与本方案作一个对比,如表1所示。结果表明本方案在性能上有极大的提升。

文献[5]方案签名表达式为:

文献[5]方案验证等式为:

文献[10]方案签名表达式为:

文献[10]方案验证等式为:

e(V,Ppup)=U[e(QA,PA)e(QB,PB)e(

rA,H2(w,rA))]H3(m,U)

文献[11]方案签名表达式为:

文献[11]方案验证等式为:

e(S,P)=Ke(QB,PKA)H3(mw)H2(M,K)e(

QA,PKB)H3(mw)H2(M,K)e(QA+QB,Pub)H2(M,K)

文献[12]方案签名表达式为:

文献[12]方案验证等式为:

e(T,P)=e(QA+QB,P0)e(U,PA)e(V,PB)e(W,R)

文献[13]方案签名表达式为:

文献[13]方案验证等式为:

e(T′,P)=e(QA+QB,P0)e(

U,PA)e(V,PB)e(W′,R′)

7 结束语

本文基于无证书公钥密码体制提出一种无证书代理盲签名方案,该方案是安全有效的,它不依赖于证书,摆脱了密钥托管的限制,且是在数学DLP困难问题的基础上建立起来的,安全性更高,表1中的数据说明该方案在性能上有极大的提升。

[1]MamboM,UsudaK,OkamotoE.Proxysignature:Delegationofthepowertosignmessage[J].IECETransactionsonFundamentals, 1996,E79-A(9):1338-1353.

[2]ChaumD.Blindsignaturesforuntraceablepayments[C]∥ProcofCrypto’82, 1982:199-203.

[3]Al-riyamiS,PatersonK.Certificatelesspublickeycryptography[C]∥ProcofAsiacrypt’03, 2003:452- 473.

[4]TangPeng-zhi,LiBiao,LiXiao-xiong.Thecertificatelessproxyblindsignatureschemebasedonmultilinearpairing[J].JournalofHefeiUniversityofTechnology, 2012,35(5):613-616.(inChinese)

[5]WeiChun-yan,CaiXiao-qiu.Newcertificatelessproxyblindsignaturescheme[J].JournalofComputerApplications,2010,30(12):3341-3342.(inChinese)

[6]FanCI,SunW,HuangVS-M.Provablysecurerandomizedblindsignatureschemebasedonbilinearpairing[J].ComputersandMathematicswithApplications, 2010, 60(2):285-293.

[7]KoblitzN,MenezesAJ,VanstoneSA.Thestateofellipticcurvecryptography[J].Design,CodesandCryptography, 2000,19(2-3):173-193.

[8]MenezesA,vanOorschotP,VanstoneCS.Handbookofappliedcryptography[M].Florida:BocaRaton,CRCPress, 1997.

[9]ZhangY,LiuW,LouW,etal.Securingmobileadhocnetworkswithcertificatelesspublickeys[J].IEEETransactionsonDependableandSecureComputing, 2006,3(4):386-399.

[10]ZhangJian-zhong,PengLi-hui,XueRong-hong.Certificatelessproxyblindsignaturescheme[J].ComputerEngineering,2011,37(14):122-123.(inChinese)

[11]ZhangJian-zhong,YangLi.Cryptographyanalysisandimprovementoncertificatelessproxyblindsignaturescheme[J].ComputerEngineeringandApplications,2013,49(22):100-103.(inChinese)

Table 1 Certificateless of proxy blind signature scheme efficiency analysis

[12] Chen Hu,Song Ru-shun. Certificateless proxy signature and proxy blind signature schemes[J]. Computer Engineering and Applications,2009,45(10):92-97.(in Chinese)

[13] Wu Chen-huang,Liang Hong-mei,Chen Zhi-xiong.Improvement of certificateless proxy blind signature schemes[J]. Computer Engineering and Applications,2011,47(1):89-91.(in Chinese)

[14] Cai Guang-xing, Chen Hua. New ID-based proxy blind signature scheme from bilinear pairings[J]. Computer Engineering,2007,33(9):145-147.(in Chinese)

[15] Chen Ling-ling, Kang Bao-yuan, Zhang Lei. A kind of high efficient identity-based proxy blind signature scheme[J]. Journal of East China Jiaotong University,2008,25(1):113-116.(in Chinese)

附中文参考文献:

[4] 汤鹏志,李彪,李晓雄.基于多线性映射的无证书代理盲签名方案[J]. 合肥工业大学学报(自然科学版), 2012,35(5):613-616.

[5] 魏春艳,蔡晓秋.新的无证书代理盲签名方案[J].计算机应用,2010,30(12):3341-3342.

[10] 张建中,彭丽慧,薛荣红. 一个无证书代理盲签名方案[J]. 计算机工程,2011,37(14):122-123.

[11] 张建中,杨丽.无证书代理盲签名方案的密码学分析与改进[J]. 计算机工程与应用,2013,49(22):100-103.

[12] 陈虎,宋如顺. 无证书代理签名和代理盲签名方案[J]. 计算机工程与应用,2009,45(10):92-97.

[13] 吴晨煌,梁红梅,陈智雄.一个无证书代理盲签名方案的改进[J].计算机工程与应用,2011,47(1):89-91.

[14] 蔡光兴,陈华. 一种新的基于身份的代理盲签名方案[J]. 计算机工程,2007,33(9):145-147.

[15] 陈玲玲,亢保元,张磊. 一种高效的基于身份的代理盲签名方案[J].华东交通大学学报,2008,25(1):113-116.

WEN Jia-jun,born in 1990,MS candidate,his research interest includes information security.

左黎明(1981-),男,江西鹰潭人,硕士,讲师,CCF会员(E200013632M),研究方向为信息安全和非线性系统。E-mail:Limingzuo@126.com

ZUO Li-ming,born in 1981,MS,lecturer,CCF member(E200013632M),his research interests include information security, and nonlinear system.

李彪(1988-),男,江西南昌人,硕士生,研究方向为信息安全。E-mail:175413481@qq.com

LI Biao,born in 1988,MS candidate,his research interest includes information security.

An efficient certificateless proxy blind signature scheme

WEN Jia-jun,ZUO Li-ming,LI Biao

(School of Basic Science,East China Jiaotong University,Nanchang 330013,China)

Considering that multiple references found that the existing scheme is not efficient, based on reference[5], it proposes a certificateless proxy blind signature scheme with high efficiency. The scheme is based on the appropriate modification of partial key to reduce the operation time of bilinear pairings. Meanwhile, due to the continuous improvement of the network service, replacing the operation time by the communication time can improve the efficiency. By comparing the proposal with various signature algorithms and verification algorithms, it is proved that our scheme improves the efficiency greatly and satisfies unforgeability, nonrepudiation, identification, blindness, etc.

certificateless proxy blind signature;DLP difficult issues;efficiency analysis

2012-08-10;

2012-12-21

国家自然科学基金资助项目(11061014);江西省教育厅科研项目(GJJ11675,GJJ11678);华东交通大学校立科研基金资助项目(11JC04)

1007-130X(2014)03-0452-06

TP309.7

A

10.3969/j.issn.1007-130X.2014.03.013

文佳骏(1990-),男,江西萍乡人,硕士生,研究方向为信息安全。E-mail:wen_jxpx@me.com

通信地址:330013 江西省南昌市华东交通大学基础科学学院

Address:School of Basic Science,East China Jiaotong University,Nanchang 330013,Jiangxi,P.R.China