高效的基于身份的签密方案

邓伦治,王祥斌,瞿云云

(贵州师范大学数学与计算机科学学院,贵州 贵阳 550001)

高效的基于身份的签密方案

邓伦治,王祥斌,瞿云云

(贵州师范大学数学与计算机科学学院,贵州 贵阳 550001)

签密能够以较低的通信成本同时完成认证和加密两种功能。提出了一个新的基于身份的签密方案,并在随机预言模型下证明了其安全性。本方案在签密阶段不需要双线性对的计算,解密阶段也只需要两次双线性对计算,与以往方案比较,该方案的运算量更低。

基于身份的密码;签密; 双线性对;随机预言模型

1 引言

公钥密码是实现网络和信息安全的重要技术,传统的公钥设施需要一个可信的第三方,由其向成员发放证书,将成员的身份和公钥邦定。由此,也导致了证书管理问题的出现。为了取消公钥证书的使用,Shamir A[1]提出了基于身份的密码体制思想,它也需要建立一个可信的第三方,将用户的个人信息(如姓名、身份证号、E-mail地址等)作为用户的公钥,根据用户的公钥,向其发放私钥,从而使用户不再需要公钥证书,提高了管理效率。

随着网络的普及,电子商务、电子货币等方式的大量出现对网络安全提出更高要求,公开网络中传输的数据必须同时实现保密和认证。传统方法采用对数据先签名后加密的方法。为了提高效率,Zheng Y L[2]提出签密概念,其基本思想是在一个逻辑步骤中同时完成签名和加密功能,因此计算代价比先签名后加密方法的低。Baek J等人[3]给出了签密的安全模型,并对文献[2]的方案给出了严格的安全证明。

公钥密码的一个研究方向就是将基于身份的密码与签密方案融合,设计出安全、高效的基于身份的签密方案。Malone-Lee J[4]提出了第一个基于身份的签密方案,并定义了基于身份的签密方案的安全模型。然而,Libert B和 Quisquater J J[5]指出Malone-Lee J的方案是不安全的,并利用双线性对构造了一个新的方案。随后,许多安全高效的基于身份的签密方案被提出[6~14]。Jin Z P等人[15]给出了在标准模型下的基于身份的签密方案。

2 准备工作

双线性映射在密码学理论中是一个重要的工具,设G1和G2是两个素数q阶循环群,P是群G1的一个生成元。e:G1×G1→G2是一个满足下列要求的映射:

(1)任取P1、P2∈G1,a、b∈Zq,则e(aP1,bP2)=e(P1,P2)ab;

(2)存在P1、P2∈G1使e(P1,P2)≠1G2;

(3)存在一个高效的计算方法,对于任意P1、P2∈G1,可计算e(P1,P2)。

3 安全模型

定义3(不可区分性) 如果没有多项式有界的敌手以一个不可忽略的优势赢得以下的游戏,那么称一个基于身份的签密方案在适应性选择密文攻击下具有密文不可区分性(IND-IBSC-CCA2)。

系统初始化:挑战者C输入安全参数k,运行参数设置算法,并将系统参数params发送给敌手A。

第一阶段:敌手A执行多项式次数的适应性查询,即每次查询可以根据前一次查询所得的结果而作出。

Hash函数查询:敌手A可以查询任何的Hash函数值。

私钥查询:敌手A选择身份ID,挑战者C运行私钥生成算法得到SID,并将其发送给敌手A。

签密查询:敌手A选择签密者身份IDs、接收者身份IDr、消息M,并把它们发送给挑战者C。挑战者C运行签密算法得到密文σ,并将其发送给敌手A。

解签密查询:敌手A选择接收者身份IDr、密文σ,并把它们发送给挑战者C。挑战者C运行解密算法得到明文M或者“⊥”(如果σ是无效的密文)。

响应:敌手A输出μ′∈{0,1},如果μ′=μ,则在游戏中获胜。

敌手A的优势定义为:

定义4(不可伪造性) 如果没有多项式有界的敌手以一个不可忽略的优势赢得以下的游戏,那么称一个基于身份的签密方案在适应性选择密文攻击下具有密文不可伪造性(UNF-IBSC-CCA)。

系统初始化:与不可区分性游戏中一样。

查询阶段:与不可区分性游戏中一样,敌手A执行多项式次数的适应性查询。

4 提出的方案

(3)签密:IDr是指定的接收者,M是给定的消息,IDs按下列步骤给出密文:

步骤3 输出密文σ=(C,T,Z,V)。

(4)解签密:接收者IDr收到密文σ=(C,T,Z,V)后,按下列步骤解密:

步骤1 计算B=e(T,SIDr),M=H2(B)⊕C,h=H3(M‖B‖Z‖IDr‖IDs)。

步骤2 检查e(V,Ppub+dIDsP)=ZYh是否成立,如果等式成立,则接受σ是有效密文;否则,认定σ是无效的。

(5)方案的正确性:

5 安全分析

定理1 在随机预言模型下,设A是一个自适应的选择密文攻击者,在时间t内,至多做qH1次H1查询,qH2次H2查询,qH3次H3查询,qE次私钥查询,qS次签密查询,qU次解密查询,如果A能有ε的优势区分密文,则存在挑战者C,能有ε/qH1的概率解决n-DBDH问题。

参数设置:C设置Y=e(P,P),params={G1,G2,e,P,Ppub=aP,Y,H1,H2,H3}。

第一阶段:敌手A将对挑战者C作多项式次数的各种查询。不失一般性:总假定每次的查询互不相同;A将身份ID用作其他查询前,必先对ID做了H1查询;A不会把签密查询的结果拿来做解密查询。

H1查询:C以(IDi,di)的格式设置列表L1。当A查询H1(IDi)时,C按下列方法回答A的查询:

在A的第j次查询,C设定H1(ID*)=b回答A。当i≠j时,C设定H1(IDi)=di。并将(IDi,di)储存在L1中。注意这里n>qH1。

H2查询:C以(U,α)的格式设置列表L2。当A查询H2(U)时,C随机选择α∈{0,1}l,设定H2(U)=α,并把(U,α)储存在L2中。

签密查询:当A对消息M、指定的签密者IDs和接收者IDr做签密查询时,C按下列方法回答A的查询:如果IDs≠ID*,C调用签密算法回答A;如果IDs=ID*,C按下列步骤给出密文:

步骤3 存储h=H3(M‖Yt‖Z‖IDr‖IDs)到列表L3,若发生碰撞,重新执行步骤1~步骤3。

步骤4 输出密文σ=(C,T,Z,V)。

解密查询:当A对密文σ=(C,T,Z,V)、接收者IDr做解密查询时,如果IDr≠ID*,C计算SIDr,然后调用解密算法回答A;如果IDr=ID*,C告诉A密文σ是无效的。注意IDr=ID*且σ是合法密文的概率不超过1/2k。

挑战:A做了多项式次的查询后,选择两个等长的明文M0、M1∈Ω,指定的签密者IDs和指定的接收者IDr,并将这些信息发送给C,要求A在第一阶段并未查询IDr的私钥。如果IDr≠ID*,C失败;否则,C选择μ∈{0,1}并按下列步骤计算Mμ的密文σ*:

步骤1 设定T=X,C=H2(Yc)⊕Mμ。

步骤3 输出密文σ*=(C,T,Z,V)。

第二阶段:A像第一阶段一样,做多项式次查询。他依然不能查询接收者IDr的私钥并且不能对密文σ*做解密查询。

响应:A输出μ′∈{0,1}。若μ′=μ,则C输出1;若μ′≠μ,则C输出0。如果X=c(aP+bP),则σ*是有效密文,因而A有优势ε区分μ。因此:

Pr[C→1|X=c(aP+bP)]=

如果X≠c(aP+bP),则当μ=0或μ=1时,密文各部分具有相同的分布概率,因而A在区分μ上不具有任何优势。因此:

Pr[C→1|X≠c(aP+bP)]=

□

参数设置:C设置Y=e(P,P),params={G1,G2,e,P,Ppub=aP,Y,H1,H2,H3}

查询阶段:与定理1中第一阶段所做的查询完全一样。

伪造:A给出一个伪造签密σ*=(C,T,Z,V),A没有查询过签密者IDs的私钥。

□

6 效率分析

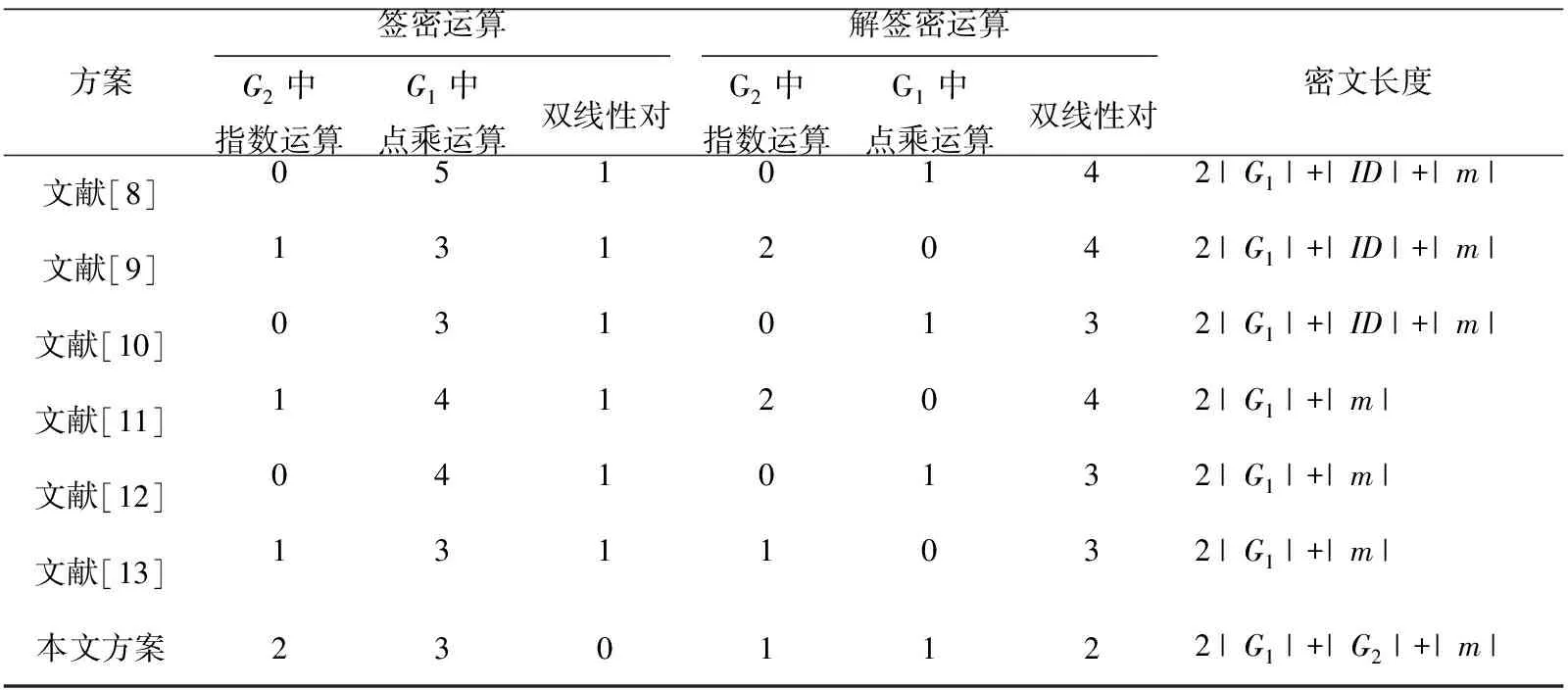

将本文方案与已经提出的效率较高的签密方案进行比较,结果如表1所示。尽管许多学者在分析双线性对的复杂性和加速双线性对的计算方面做了很多工作,减少双线性对的运用,降低运算成本,构造高效的密码方案依然是人们关心的问题。从表1中可见,以往方案中,最少也要用四次双线性对的计算,而本方案仅需两次双线性对的计算,因此其效率更高。

Table 1 Comparison between our scheme and other schemes

7 结束语

本文提出了一个新的基于身份的签密方案,并在随机预言模型下证明了其安全性,与其他方案的比较结果说明该方案是高效的,其通信成本低、计算量少,因此具有更高的实用价值。

[1] Shamir A. Identity-based cryptosystems and signature schemes[C]∥Proc of CRYPTO’84, 1984:47-53.

[2] Zheng Y L. Digital signcryption or how to achive cost (signature & encryption)《cost (signature)+cost(encryption)》[C]∥Proc of CRYPTO’97, 1997:165-179.

[3] Baek J, Steinfeld R, Zheng R. Formal proofs for the security of signcryption[J]. Journal of Cryptology,2007,20(2):203-235.

[4] Malone-Lee J. Identity-based signcryption[EB/OL].[2009-01-22].http://eprint.Iacr. Org/ 2002/098.

[5] Libert B, Quisquater J J. A new identity based signcryption scheme from pairings[C]∥Proc of the IEEE Information Theory Workshop, 2003:155-168.

[6] Chow S S M, Yiu S M, Hui L C K, et al. Efficient forward and provably secure ID-based signcryption scheme with public verifiability and public ciphertext authenticity[C]∥Proc of Information Security and Cryptology, 2004:352-369.

[7] Boyen X. Multipurpose identity-based signcryption:A swiss army knife for identity-based cryptography[C]∥Proc of CRYPTO’03, 2003:383-399.

[8] Barreto P S L M, Libert B, McCullagh N, et al. Efficient and provably-secure identity-based signatures and signcryption from bilinear maps[C]∥Proc of ASIACRYPT’05,2005:515-532.

[9] Lal S, Kushwah P. ID-based generalized signcryption[R]. Report 2008/084 Cryptology Eprint Archive,2008.

[10] Yu G, Ma X, Shen Y, et al. Provable secure identity based generalized signcryption scheme[J] Theoretical Computer Science, 2010,411(40-42):3614-3624.

[11] Chen L, Malone J L. Improved identity-based signcryption[C]∥Proc of 2005 Public Key Cryptography 2005, 2005:362-379.

[12] Li Fa-gen, Hu Yu-pu, Li Gang. An efficient identity based signcryption scheme[J]. Chinese Journal of Computers, 2006, 29(9):1641-1647.(in Chinese)

[13] Li Xiao, He Ming-xing, Luo Da-wen. ID-based signcryption scheme[J]. Computer Engineering, 2009, 35(22):144-146.(in Chinese)

[14] Li Shun, Zeng Chao, Li Jun. Identity-based signcryption scheme[J]. Computer Engineering, 2010, 36(8):135-137.(in Chinese)

[15] Jin Z P, Wen Q Y, Du H Z. An improved semantically-secure identity-based signcryption scheme in the standard model[J]. Computers and Electrical Engineering,2010,36(3):545-552.

附中文参考文献:

[12] 李发根,胡予濮,李 刚. 一个高效的基于身份的签密方案[J].计算机学报, 2006, 29(9):1641-1647.

[13] 李虓,何明星,罗大文. 基于身份的签密方案[J]. 计算机工程,2009, 35(22):144-146.

[14] 李顺,曾超,李军. 一种基于身份的签密方案[J]. 计算机工程, 2010, 36(8):135-137.

DENG Lun-zhi,born in 1979,PhD,associate professor,his research interest includes algebra and information security.

王祥斌(1979-),男,贵州桐梓人,硕士,副教授,研究方向为算法与数据挖掘。E-mail:40162855@qq.com

WANG Xiang-bin,born in 1979,MS,associate professor,his research interests include algorithm, and data mining.

瞿云云(1983-),男,贵州金沙人,硕士,讲师,研究方向为信息安全。E-mail:1074708656@qq.com

QU Yun-yun,born in 1983,MS,lecturer,his research interest includes information security.

High-efficient signcryption scheme based on identity

DENG Lun-zhi,WANG Xiang-bin,QU Yun-yun

(School of Mathematics and Computer Science,Guizhou Normal University,Guiyang 550001,China)

Signcryption offers authentication and confidentiality simultaneously with a lower cost. A new identity based signcryption scheme is proposed, which is proved to be secure under the random oracle model. The proposed scheme does not require pairing operation in signcryption, and only have 2 pairing operations in unsigncryption. Compared with the previous schemes, the computation cost of the proposed scheme is less.

identity-based cryptography;signcryption;bilinear pairings;random oracle model

2012-08-24;

2013-01-04

贵州师范大学2013年博士科研基金资助项目;贵州省科学技术基金资助项目(黔科合J字LKS[2013]02号);贵州省科学技术基金资助项目(黔科合J字[2013]2214)

1007-130X(2014)03-0441-05

TN918.4

A

10.3969/j.issn.1007-130X.2014.03.011

邓伦治(1979-),男,贵州桐梓人,博士,副教授,研究方向为代数与信息安全。E-mail:denglunzhi@163.com

通信地址:550001 贵州省贵阳市贵州师范大学数学与计算机科学学院

Address:School of Mathematics and Computer Science,Guizhou Normal University,Guiyang 550001,Guizhou,P.R.China