支持虚拟车辆辅助假名更新的混合区位置隐私保护方案

何业锋 刘闪闪 刘妍 权家辉 田哲铭 杨梦玫 李智

摘 要:在车载通信系统中,车辆的位置信息泄露会危及驾驶员的隐私安全,而基于混合区中,车辆的假名更新是实现位置隐私保护的一种有效方法。然而,现有的一些混合区方案忽略了车辆密度变化对位置隐私保护效果的影响。针对此问题,提出了一种支持虚拟车辆辅助假名更新的混合区位置隐私保护方案。该方案旨在根据周围合作车辆的密度不同来动态调整生成所需的虚拟车辆,并广播它们的踪迹,使攻击者无法区分虚拟车辆和真实车辆,从而实现车辆的位置隐私保护。仿真实验结果表明,该方案通过引入虚拟车辆信息,使攻击者无法区分虚拟车辆和真实车辆,有效降低了车辆真实位置或轨迹泄露的可能性,同时提高了交通密度较低情况下的位置隐私保护效果。

关键词:车联网;位置隐私保护;混合区;假名更新;虚拟位置

中图分类号:TN915;TP309 文献标志码:A 文章編号:1001-3695(2024)01-043-0272-05

doi:10.19734/j.issn.1001-3695.2023.04.0201

Mix zone location privacy protection scheme supporting virtual vehicle assisted pseudonym changes

Abstract:In the vehicle communication system,location information leakage of vehicles can endanger the privacy and security of drivers,and pseudonym changes based on vehicles in the mixed zones are an effective way to achieve location privacy protection.However,some existing mixed zone schemes ignore the impact of vehicle density changes on location privacy protection.To solve this problem,this paper proposed a mix zone location privacy protection scheme that supported virtual vehicle-assisted pseudonym changes.The scheme aimed to dynamically adjust the generation of required virtual vehicles according to the density of surrounding cooperative vehicles and broadcast their tracks,so that attackers couldnt distinguish between virtual vehicles and real vehicles,thereby achieving location privacy protection of vehicles.The simulation results show that the scheme introduces virtual vehicle information to make it impossible for attackers to distinguish between virtual vehicles and real vehicles,effectively reducing the possibility of leakage of the real location or trajectory of vehicles,and enhancing the location privacy protection effect under low traffic density.

Key words:vehicular Ad hoc network;location privacy protection;mix zone;pseudonym change;virtual location

0 引言

近年来,由于道路上的车辆呈指数增长,交通安全已经成为人们关注的一个重要问题。道路事故的频繁发生,夺去了许多人的生命。智能交通系统(intelligent transportation systems,ITS)作为解决上述问题的一种有效技术,可以为道路使用者提供安全应用[1]。而车载自组织网络(vehicular Ad hoc network,VANET)是无线通信技术(如IEEE 802.11p、蓝牙)和定位技术(如全球定位系统)发展的产物,是实现ITS的关键组成部分。在VANET中,车辆通过合作感知消息(cooperative awareness message,CAM)来感知周围环境。为了共享关键的驾驶信息,VANET建立了两种通信方式,即车辆对车辆(vehicle to vehicle,V2V)和车辆对基础设施(vehicle to infrastructure,V2I)的通信[2]。在V2V通信中,车辆通过与附近车辆通信来交换信息;在V2I通信中,车辆直接与路侧单元(roadside unit,RSU)通信。

在实际通信中,每辆车需要定期广播一些基本安全消息(basic security messages,BSM)(通常每100 ms左右广播一条消息),消息中一般含车辆ID、时间、位置和速度等信息。虽然这些安全消息有助于预防和防止事故的发生,但它们也可能被攻击者用于未经授权的车辆跟踪。通过使用符合IEEE 802.11的外部无线网络,攻击者可以窃听所有广播消息,并确定车辆(或用户)在一段时间内访问的位置信息。这些位置历史信息(或目标车辆的移动轨迹)与车辆用户感兴趣的地点相关联,因此,这些信息可以用来监视车主的活动,甚至它们还可能被用于犯罪行为,如绑架或汽车盗窃。因此,保护车辆的位置信息或运行轨迹尤其重要。

在VANET中,利用混合区方案来保护车辆的位置隐私一直是人们研究的热点,其中混合区包括静态混合区[3~5] 和动态混合区[6~11] 。在基于动态混合区的策略中,车辆在行驶过程中不断检测周围环境,并与邻居协调,同时更换假名。Buttyn等人[12]提出在VANET中缓慢地保持位置隐私,该方案无须通过车辆之间的同步来进行假名更改。其关键思想是,当车速低于给定阈值(如30 km/h)时,车辆应进入静默期(不应发送信标或警告消息),并在每个静默期内更换假名。该方案保证了静默周期和同步假名在时间和空间上的变化。Song等人[13]提出了一种基于车辆密度的DLP方案,其基本思想是当目标车辆的通信范围内至少存在k-1(k≥1)辆车时,目标车辆及其邻居可以更新其假名,但更新假名的位置隐私保护水平取决于道路交通状况。2021年Zhang等人[14]提出了一种闪烁的基于上下文的混合策略,该策略将进入混合区内遇到的新车辆添加到流程中,以增加匿名集的大小,可提供比传统的动态混合区策略更高的隐私级别,但其忽略了在车辆密度较低的情况下,因很难遇到实际车辆而无法增加匿名集大小的问题。随后,Kalaiarasy等人[15]提出一种激励合作的混合区隐私保护策略,然而在交通密度较低的情况下,该方案对目标车辆的隐私保护效果相对较弱。

对于静态混合区设计,Lu等人[16]把社会公共区域作为更新假名的混合区,如停车场和十字路口,但大量的车辆在此区域同时更新假名会提高其匿名性。Boualouache等人[17,18]引入了车辆位置隐私区(vehicular location privacy zone,VLPZ)更新假名,它可以通过某些路边基础设施来实现,如路边加油站、收费站等。车辆聚集在该区域时停播信标、更新假名,然后选择一条随机的车道驶出该区域。但在现实中,仅仅为了改变假名而在道路沿线建造许多VLPZ是不可能的。Boualouache等人[19]选择红色交通灯前面的区域作为静音混合区,车辆可以通过RSU替换其假名或与邻居交换假名。Ravi等人[20]提出了一个k-匿名的混合区模型,该模型考虑了每个移动用户在混合区的停留时间,在一定程度上提高了位置隐私的安全性。Li等人[21]考虑到行车安全问题,将混合区定义在红绿灯前车辆非常缓慢甚至停车的地方。根据红绿灯周期内预测的实时交通流量动态配置混合区长度,但是,在低交通流量情况下,区域范围没有明确说明,不能完全保证轨迹隐私保护的效果。

本文旨在提高低密度区域车辆的隐私保护水平,同时平衡车辆在行驶过程中不同车辆密度对隐私保护效果的影响。为此,本文提出了一种支持虚拟车辆辅助假名更新的混合区位置隐私保护方案。该方案在广播信标时即告知协作者所需匿名集k的大小,并且在合作者搜索结束后,根据协作者的数量和匿名集大小k来判断是直接进行假名更新,还是通过产生虚拟位置来满足低密度区车辆用户所需的隐私保护效果后再进行假名更新。即该方案利用匿名集大小和协作者数量进行比较和判断,从而平衡了车辆在行驶过程中不同时间点因车辆密度不同对隐私保护效果的影响。仿真实验结果表明,本文方案不仅增强了混合区的匿名性,而且使攻击者对目标车辆的追蹤变得模糊,同时解决了在低交通流量情况下的隐私泄露问题,从而更好地实现了对真实车辆的位置隐私保护。

1 系统模型与问题描述

1.1 系统模型

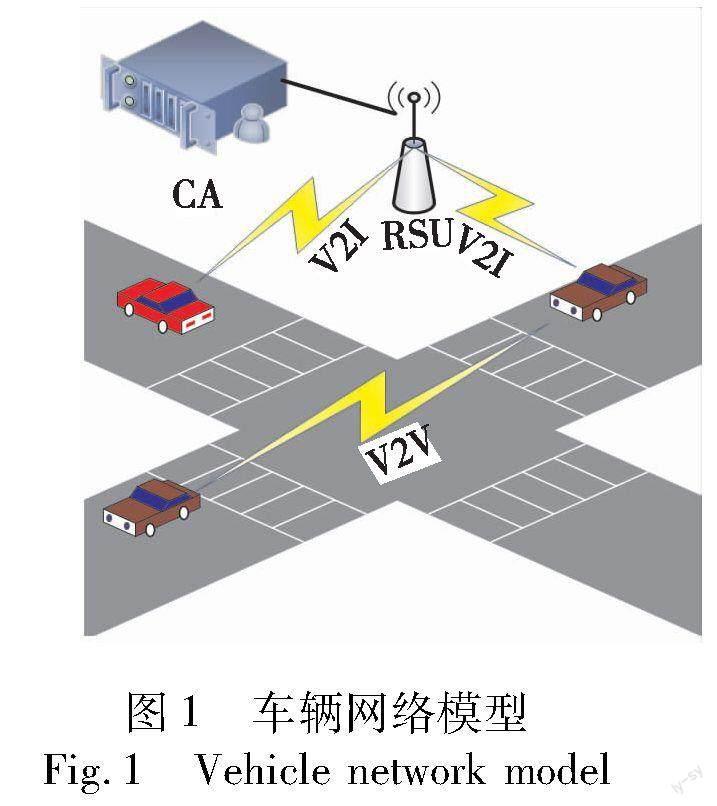

车辆网络模型由三个实体组成,如图1所描述的证书颁发机构(certificate authorities,CA)、RSU和车载单元(on board unit,OBU)。

1)CA 一组证书颁发机构,构成车辆公钥基础设施(vehicular public-key infrastructure,VPKI),为合法车辆提供证书。本文假设一个VPKI具有长期CA(long term CA,LTCA)和假名CA(pseudonym CA,PCA)[22,23]。LTCA向注册车辆提供长期证书(long term certificate,LTC),用于授权从PCA获得假名[22]。

2)RSU RSU为路侧单元,它可以通过无线信道传输消息。从CA获得授权后,RSU能为OBU生成一组与其假名等效的虚拟假名。最先进的VPKI部署可以及时地提供假名[23]。

3)OBU OBU是安装在车辆上的车载单元,车辆可以通过它与其他车辆或基础设施通信。假设所有OBU和RSU都拥有一个硬件安全模块(hardware security module,HSM),存储在HSM中的私钥无法提取,对于OBU来说,一次只能激活一个假名。

车辆用户使用OBU中存储的私钥对消息进行签名,在检测到故障行为的情况下,已通过认证的OBU可由决议机构(resolution authority,RA)追踪其长期身份[22]。针对行为不端的OBU,RA通过将它添加到撤销列表[24]中来取消其参与系统的权利。除非撤销,否则OBU和RSU被认为是受信任的。

在系统初始化阶段,当车辆需要进入网络时,它先向CA注册,CA为其生成一组公钥/私钥对{pubki,prvki}Mk=1预加载到车辆的OBU中,用来实现加/解密和签名等功能。

1.2 问题描述

车辆在道路上行驶需要广播安全信息,外部攻击者可能会沿道路放置无线网络接收器窃听车辆通信,如监听车辆的物理地址或假名,通过分析能够跟踪和识别车辆,从而获取车辆的隐私信息。

当道路上行驶的车辆中仅有一辆改变假名时,攻击者可以很容易地链接车辆的新旧假名,以此获取车辆的运行轨迹等敏感信息。针对这种类型的攻击,可以使用一些同步车辆同时更新假名来实现保护。然而,根据周围车辆密度情况,在k-匿名混合区内进行假名更新来保护车辆位置隐私时,车辆合作假名更新会出现以下问题。首先,当车辆行驶在低密度区域时,周围车辆较少,无法达到k-匿名的效果,因此更新假名前,需要确保车辆在低密度区域仍然能够实现k-匿名的效果;其次,在不同时刻,因车辆密度不同,会对隐私保护效果产生不平衡影响。这些因素促使本文提出了一种结合虚拟位置的混合区位置隐私保护策略,旨在解决上述问题,使用户能够在不同时间和交通状况下都能够保护其位置隐私。

2 方案设计

针对低密度区合作车辆较少,造成攻击者易关联车辆新旧假名而引起位置泄露的问题,提出了对交通密度变化有弹性的隐私保护方案。通过在混合区内广播虚假信标消息,引入冗余的假名和位置信息来混淆和隐藏目标车辆的假名和位置信息,阻止攻击者链接目标车辆的新旧假名。

本文方案使用目标车辆附近的RSU来创建混合区,以实现车辆的假名更新。RSU负责建立和维护对称密钥、生成虚假信标消息并确保虚假消息不干扰车辆间的正常信息交互。为了保证正常信息交互,RSU需为车辆提供识别虚拟信息的功能。因此,它会保留一个CF[25],并分发给OBU。该数据包括虚拟信息指纹,用于标记混合区内的虚拟消息。对于每个混合区,RSU管理虚拟车辆的产生和邻近车辆的密钥分配。

本文方案的基本思想是在目标车辆通信范围内先找出协作车辆,即真实节点,并生成至少k-n个虚拟节点,将真实节点和虚拟节点相结合,实现混合区内k-匿名的效果。为了防止女巫攻击和重播攻击,生成的虚拟节点仅在混合区的预定义范围MIX内有效。图2给出了算法的运行示例,其中每个实心点表示真实节点,虚心点表示生成的虚拟节点。在图2中,目标车辆L0将协作者搜索请求广播到通信范围内的其他车辆,合作进程在t1时刻结束。在图3中,通过虚拟位置技术生成一部分虚拟节点,并为其分配相应的假名。假名分配结束后,RSU将匿名位置集(包含真实节点和虚拟节点的位置及其假名)发送给目标车辆和所有协作者,并在t2时刻开始广播这些消息。然后,在图4中,在t2时刻的混合区MIX内真实/虚拟节点同时进行假名更新。其过程包括混合区协作者搜索、混合区虚拟节点搜索和混合区触发三个阶段。

2.1 混合区协作者搜索阶段

此阶段由车辆完成,利用频繁交换的信标消息中未使用的比特作为方案的一个定制比特位RTC(ready to change)。这个位用于是否想要更新假名的标志,并判断车辆是否愿意进行同步假名更新。当车辆想要更新假名时,即假名的最小稳定寿命即将到期,它将信标中更新假名的标志设置为1并广播此信标,同时在RSU通信范围内广播假名更新的协作请求。该请求包括中心posi和半径ri的混合区域MIX、响应过期时间t1、混合区启动时间t2以及请求的协作者数量k,即

算法1 混合区协作者搜索算法

输入:协作请求Req。

输出:协作者数量n。

a)车辆的假名即将过期,将信标消息Beason中的RTC设置为1;

b)广播信标消息Beason;广播请求Req;/*通信范围内假名更新协作请求的消息被命名为Req*/

c)车辆N接收到的消息中RTC为1,则协作者的数量n=n+1;

d)反复执行步骤c),直到到达响应过期时间t1为止。

2.2 混合区虚拟节点搜索阶段

完成协作者的搜索后,对比协作者的数量和需要的匿名条件k的大小。如果n≥k,目标车辆和协作车辆共同创建一个独立的k-匿名混合區直接进行假名更新;否则,需要RSU利用虚拟位置技术生成部分虚拟节点(步骤c))来帮助其生成匿名混合区。这些虚拟节点相对于posi的位置符合均匀分布,其中posi是虚拟圆中心坐标,即混合区的中心坐标,生成的虚拟节点全部包含在混合区的范围内。将生成的m个虚拟节点作为候选位置集CLS(candidate location set):

CLS={L1,L2,L3,…,Lm}(1)

RSU从位置集CLS中筛选出k-n个虚拟节点,并为其分配假名,从而构成虚拟匿名集VAS(virtual anonymous set):

VAS={(L1,psd1),(L2,psd2),(L3,psd3),…,

(Lk-n,psdk-n)|k-n≤m}(2)

然后,RSU将k-n个虚拟节点和n个真实节点组成车辆节点匿名集NAS(node anonymous set):

NAS={(L1,psd1)(L2,psd2),…,

(Lk-n,psdk-n),…,

(Lk,psdk)}(3)

最坏的情况是只有一个真实节点,此时方案也可以建立一个匿名混合区。

对于每个真实节点对应的车辆,RSU分别使用它们的公钥加密匿名集,并将加密后的匿名集发送给对应车辆,加密的匿名集表示为

算法2 混合区虚拟节点搜索算法

输入:协作者的数量n,旋转角度θ,初始化候选位置集CLS,初始化空数组NAS。

输出:车辆节点匿名集NAS。

a)在该区域内混合区满足k-匿名的要求,即n≥k时,直接进入混合区触发阶段,执行算法3的步骤c);

b)若合作车辆不满足匿名要求,即n<k时,以RSU的位置坐标posi作为虚拟圆的中心位置点,选择角度θ,随机选择一个协作者的位置作为旋转起始位置;

c)依次判断该角度上是否有真实节点存在,若存在则跳过此角度;若不存在,则在该角度上生成一个虚拟节点并加入CLS中;/*初始时刻角度θ为0,每次判断结束后角度增加2π/k*/

d)重复步骤c),直到角度θ等于2π为止;

e)在CLS中挑选出k-n个虚拟节点,为其分配假名,构成VAS;

f)将虚拟节点和真实节点组成k-匿名位置集NAS,将NAS加密并发送给参与者,位置分配结束。

2.3 混合区触发阶段

计时器用于触发混合区内的所有协作车辆同时更新假名。当时间到达t2时,每个参与节点开始以随机顺序广播其收到的匿名位置集NAS。从攻击者的角度来看,这k个标识符是无法区分的。因此,每个节点的新假名被其他k个真实或虚拟节点的假名隐藏了。混合区中的所有协作车辆在此时同时更新假名,并在成功更新假名后将其标志位RTC设置为0,这意味着该车辆成功更新了假名。

算法3 混合区触发算法

输入:匿名集。

a)协作者接收到NAS,且时间到达t2;

b)每个协作者在混合区内按随机顺序广播NAS;

c)所有车辆在此时进行假名变更,直到检测到车辆的RTC为0,该车辆假名变更结束;

d)退出混合区后利用新假名广播消息。

2.4 正确性分析

在通信过程中,RSU能够对数据进行加密处理,以确保通信内容的机密性和安全性。同时,RSU具备较高的计算和存储能力,可以对数据进行处理和转发,以满足车辆和服务提供商之间的通信需求。通过使用加密技术,可以有效地防止未授权的第三方对通信过程中的数据进行窃听和入侵。

在生成虚拟节点时,考虑到对道路交通安全的影响,会对这些节点进行标记以区别于真实节点。参与合作的车辆会了解生成的虚拟节点集,并且只有在混合区内的部分虚拟节点才会有效。这种设计可以确保合作车辆对虚拟节点的掌握,并限制虚拟节点的使用范围,从而更好地保护车辆的位置隐私和道路交通安全。

综上所述,通过利用RSU的计算和存储能力,并采用加密通信方式,可以在用户与RSU之间以及RSU与服务提供商之间建立安全的通信环境。同时,在生成虚拟节点时,考虑到道路交通安全的因素,使用标记来区分虚拟节点,并确保其仅在混合区内有效。这些措施旨在提升系统的安全性和隐私保护水平,以满足实际需求。

3 仿真实验和性能分析

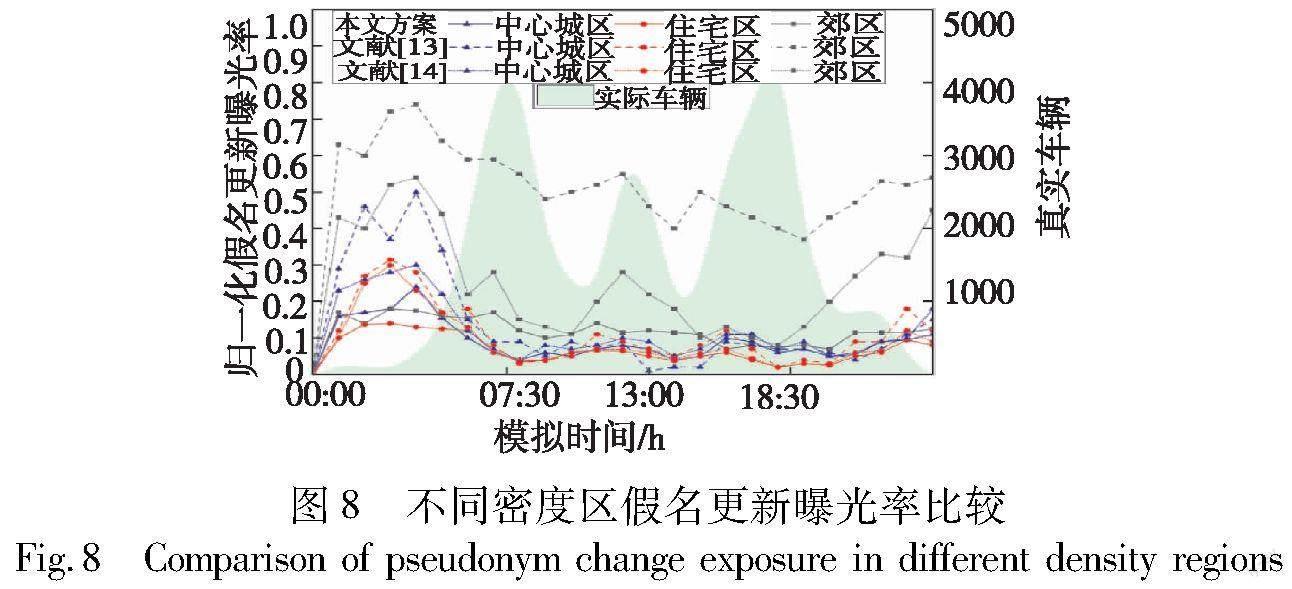

通过交通仿真实验,分别研究了不同车辆密度下该方案的隐私保护效果,并将本文方案与已有研究工作进行了比较。

3.1 仿真实验

使用SUMO交通模拟器和LUST数据集[26],对卢森堡城市的车辆轨迹进行了模拟仿真。在模拟实验中,车辆速度是周期性变化的且其取值在10~20 m/s。根据不同的交通密度,将交通场景分为中心城区(高密度区)、住宅区(中密度区)、郊区(低密度区)三种类型。

图5给出了在不同车辆密度场景下的某个十字路口获得的匿名集熵,熵值越大,位置隐私保護效果越好。从图5中可以看出,本文方案的位置隐私保护效果随交通拥挤度和车辆密度的变化而变化。当在中心城区和住宅区时,匿名规模随着时间的增加而迅速增长,匿名集的熵也随时间的增加而迅速增长。当车辆行驶在郊区时,由于虚拟车辆的加入,本文方案依旧能够保持匿名集熵随着时间的增加而增长。图6显示了攻击者成功跟踪车辆的概率。 攻击者成功跟踪的概率是指在一个混合区内成功跟踪的车辆数与车辆总数的比值。随着熵的增加,攻击者正确跟踪车辆的概率会降低。

虚拟车辆的数量随实际车辆数的变化而变化。已知参与合作的实际车辆数和所需匿名集大小,可以计算出所需虚拟车辆的数量。直观地说,虚拟车辆的数量与交通密度成反比。图7是对三种场景进行的全天模拟。如预期的那样,随着高峰时段(7:30、13:00、18:30左右)真实车辆密度的增加,只需要较少的虚拟车辆就可达到相同的隐私保护效果。

3.2 性能比较

通过对三个方案在三种不同场景下的全天模拟,得到了如图8所示的结果。从图8中可以看出,隐私暴露程度与真实车辆密度呈负相关。尤其从高峰时间7:30、13:00和18:30左右可以明显看到,随着车辆密度的增加,隐私暴露值逐渐降低。但由于午夜至凌晨5点的交通密度非常低,这段时间对车辆的隐私保护最少,且中心城区和住宅区之间的区域差异也会导致隐私暴露程度的差异。三个方案都是利用周围的车辆作为匿名混合区内的节点,通过在混合区内进行假名更新来实现对目标车辆的位置进行隐私保护。在中心城区和住宅区,本文方案与文献[13,14]有着相近的隐私保护效果,但在郊区,本文方案在利用周围车辆进行合作假名更新的同时引入虚拟位置,解决了低密度区域因车辆密度不足而导致的隐私保护效果下降的问题。因此,本文方案在隐私保护上表现更好。此外,本文方案根据协作者的数量和匿名集大小k来判断需要生成多少虚拟位置,从而提供更具弹性的隐私保护效果,以适应不同时间段车辆数量的波动。换言之,本文方案能够对在不同密度下的车辆提供相同的隐私保护效果,均衡车辆行驶在道路上因密度不同导致的隐私保护效果不稳定的问题,为车联网系统提供更强大的安全保障,让车主更加放心地享受智能出行服务。

通过与文献[13,14]进行比较发现,本文方案在许多方面具有明显的优势,如表1所示。文献[13]根据周围车辆密度进行假名更新,但没有考虑到周围车辆是否愿意合作。在车辆密集区,假名更新较容易实现,因为有许多车辆存在,然而,在自私节点不愿意合作的情况下,位置隐私保护无法实现。尤其是在低密度区,为了满足匿名条件,需要增加等待时间;而且所需的等待时长是不确定的,最坏的情况是在假名到期时仍然无法满足匿名条件,导致位置隐私的泄露。文献[14]考虑了周围车辆是否愿意合作,确保了节点在混合区内的参与,并在进入静默期内要将遇到的新邻居加入到混合区内来增加对位置隐私的保护,这一动作增加了混合区内的等待时长,因此假名更新所需时间较长。

本文方案保证节点在混合区内参与的基础上,当混合区参与节点数量不足时,引入部分虚拟节点来保证所需的隐私保护效果。在高密度区,由于车辆密集分布,在搜索到足够数量的协作者后,可以直接进行假名更新。这一过程只需要搜索协作者,无须其他操作,因此在这种情况下,假名更新所需的时间很短。在中密度区,可能只需要生成少量虚拟节点即可满足匿名要求。然而,在低密度区由于道路上车辆较少,很难达到k-匿名的要求,所以需要在有协作者的基础上生成一部分虚拟节点,以混淆攻击者的监听。在这种情况下,假名更新所需的时间会增加,由于将生成虚拟节点的任务交给计算能力强大的RSU,所以本文方案在低密度区的时间开销仍然相对较低。

综上所述,通过比较不同方案的指标发现,本文方案具有明显的优势。文献[13]在低密度区可能导致假名更新失败,而文献[14]在低密度区需要增加搜索时间。相比之下,本文方案在各种区域都能够保证节点在混合区内的参与,并在高密度区和中密度区的假名更新时间上具有优势;且在低密度区,通过引入虚拟位置来提高隐私保护效果,并将虚拟位置生成任务交给计算能力强大的RSU,从而减少了时间开销。

4 结束语

本文基于k-匿名的基本思想,提出了一种支持虚拟车辆辅助假名更新的混合区位置隐私保护方案。该方案通过在低密度区引入虚拟位置来构建k-匿名混合区,以此混淆和隐藏目标车辆的假名和位置信息,从而提高了目标车辆在低密度区的位置隐私保护效果。通过对该方案进行流量仿真实验,从多个隐私度量的角度对其性能进行了分析,并与已有的文献[13,14]进行了性能比较。结果显示,本文方案在位置隐私保护方面更具有弹性,在高密度区和低密度区都能实现较好的隐私保护效果。然而,由于本文方案目前未考虑周围车辆的攻击对隐私保护效果的影响,接下来将研究如何改进此方案以抵御这类攻击,同时平衡位置服务和位置隐私保护之间的需求。

参考文献:

[1]

Sheikh M S,Liang J.A comprehensive survey on VANET security services in traffic management system[J].Wireless Communications and Mobile Computing,2019,2019:2423915.

[2]Dey K C,Rayamajhi A,Chowdhury M,et al.Vehicle-to-vehicle(V2V) and vehicle-to-infrastructure(V2I) communication in a heterogeneous wireless network-performance evaluation[J].Transportation Research Part C:Emerging Technologies,2016,68:168-184.

[3]Memon I,Memon H,Arain Q A.Pseudonym changing strategy with mix zones based authentication protocol for location privacy in road networks[J].Wireless Personal Communications,2021,116(4):3309-3329.

[4]Kalaiarasy C,Sreenath N,Amuthan A.An effective variant ring signature based pseudonym changing mechanism for privacy preservation in mixed zones of vehicular networks[J].Journal of Ambient Intelligence and Humanized Computing,2020,11(4):1669-1681.

[5]侯慧莹,廉欢欢,赵运磊.面向自动驾驶的高效可追踪的车联网匿名通信方案[J].计算机研究与发展,2022,59(4):894-906.(Hou Huiying,Lian Huanhuan,Zhao Yunlei.An efficient and trace-able anonymous VANET communication scheme for autonomous driving[J].Journal of Computer Research and Development,2022,59(4):894-906.)

[6]Saini I,Saad S,Jaekel A.A comprehensive pseudonym changing scheme for improving location privacy in vehicular networks[J].Internet of Things,2022,19:100559.

[7]Ye Xin,Zhou Jin,Li Yuedi,et al.A location privacy protection scheme for convoy driving in autonomous driving era[J].Peer-to-Peer Networking and Applications,2021,14(3):1388-1400.

[8]Yamazaki R,Yoshida M,Shigeno H.A dynamic mix-zone scheme considering communication delay for location privacy in vehicular networks[C]//Proc of IEEE International Conference on Pervasive Computing and Communications Workshops and other Affiliated Events.Piscataway,NJ:IEEE Press,2021:245-250.

[9]Babaghayou M,Chaib N,Lagraa N,et al.A safety-aware location privacy preserving IoV scheme with road congestion-estimation in mobile edge computing[J].Sensors,2023,23(1):531.

[10]張海波,兰凯,陈舟,等.车联网中基于环的匿名高效批量认证与组密钥协商协议[J].通信学报,2023,44(6):103-116.(Zhang Haibo,Lan Kai,Chen Zhou,et al.Ring-based efficient batch authentication and group key agreement protocol with anonymity in Internet of Vehicles[J].Journal on Communications,2023,44(6):103-116.)

[11]楊少杰,郑琨,张辉,等.基于博弈论与区块链融合的k-匿名位置隐私保护方案[J].计算机应用研究,2021,38(5):1320-1326.(Yang Shaojie,Zhang Kun,Zhang Hui,et al.k-anonymous location privacy protection scheme based on game theory and blockchain fusion[J].Application Research of Computers,2021,38(5):1320-1326.)

[12]Buttyán L,Holczer T,Weimerskirch A,et al.SLOW:a practical pseudonym changing scheme for location privacy in VANETs[C]//Proc of IEEE Vehicular Networking Conference.New York:ACM Press,2009:1-8.

[13]Song J H,Wong V W S,Leung V C M.Wireless location privacy protection in vehicular Ad hoc networks[J].Mobile Networks and Applications,2010,15(1):160-171.

[14]Zhang Zhixiang,Feng Tianyi,Sikdar B,et al.A flickering context-based mix strategy for privacy protection in VANETs[C]//Proc of IEEE International Conference on Communications.Piscataway,NJ:IEEE Press,2021:1-6.

[15]Kalaiarasy C,Sreenath N.An incentive-based co-operation motivating pseudonym changing strategy for privacy preservation in mixed zones in vehicular networks[J].Journal of King Saud University-Computer and Information Sciences,2022,34(1):1510-1520.

[16]Lu Rongxing,Lin Xiaodong,Luan T H,et al.Pseudonym changing at social spots:an effective strategy for location privacy in VANETs[J].IEEE Trans on Vehicular Technology,2012,61(1):86-96.

[17]Boualouache A,Senouci S M,Moussaoui S.VLPZ:the vehicular location privacy zone[J].Procedia Computer Science,2016,83:369-376.

[18]Boualouache A,Senouci S M,Moussaoui S.Towards an efficient pseudonym management and changing scheme for vehicular Ad hoc networks[C]//Proc of IEEE Global Communications Conference.Pisca-taway,NJ:IEEE Press,2016:1-7.

[19]Boualouache A,Moussaoui S.Urban pseudonym changing strategy for location privacy in VANETs[J].International Journal of Ad hoc and Ubiquitous Computing,2017,24(1/2):49-64.

[20]Ravi N,Krishna C M,Koren I.Enhancing vehicular anonymity in its:a new scheme for mix zones and their placement[J].IEEE Trans on Vehicular Technology,2019,68(11):10372-10381.

[21]Li Youhuizi,Yin Yuyu,Chen Xu,et al.A secure dynamic mix zone pseudonym changing scheme based on traffic context prediction[J].IEEE Trans on Intelligent Transportation Systems,2022,23(7):9492-9505.

[22]Khodaei M,Jin H,Papadimitratos P.SECMACE:scalable and robust identity and credential management infrastructure in vehicular communication systems[J].IEEE Trans on Intelligent Transportation Systems,2018,19(5):1430-1444.

[23]Noroozi H,Khodaei M,Papadimitratos P.VPKIaaS:a highly-available and dynamically-scalable vehicular public-key infrastructure[C]//Proc of the 11th ACM Conference on Security & Privacy in Wireless and Mobile Networks.New York:ACM Press,2018:302-304.

[24]Khodaei M,Papadimitratos P.Efficient,scalable,and resilient vehicle-centric certificate revocation list distribution in VANETs[C]//Proc of the 11th ACM Conference on Security & Privacy in Wireless and Mobile Networks.New York:ACM Press,2018:172-183.

[25]Fan B,Andersen D G,Kaminsky M,et al.Cuckoo filter:practically better than bloom[C]//Proc of the 10th ACM International on Conference on emerging Networking Experiments and Technologies.New York:ACM Press,2014:75-88.

[26]Codeca L,Frank R,Engel T.Luxembourg sumo traffic(LuST) scenario:24 hours of mobility for vehicular networking research[C]//Proc of IEEE Vehicular Networking Conference.Piscataway,NJ:IEEE Press,2015:1-8.