信息通信网络中拟态防御机理与关键技术分析

杨哲 陈云柯 夏立强

摘要:科学技术的发展,使信息通信网络的发展规模越来越大,在信息通信网络中有诸多复杂因素,尤其是信息技术在全球范围内大面积应用,为信息通信网络带来更多的“毒化污染”,促使各个网络节点或者链路出现诸多漏洞,影响信息通信网络的安全性。本文针对信息通信网络中拟态防御机理进行分析,继而讨论拟态防御技术在信息通信网络中的应用策略以及未来展望,以供参考。

关键词:信息通信网络;拟态防御;网络安全

一、引言

现阶段,信息通信网络已经从传统的消费系统转变为促进社会发展的重大基础设施,信息通信网络对人们的生产和生活方面带来便利的同时,也为人们带来一定风险,对各个国家的经济、政治以及军事方面具有深刻影响,由此可见,信息通信网络的安全对社会诸多领域发展具有重要作用。

二、信息通信网络中拟态防御机理分析

(一)拟态防御原理

拟态防御创造灵感主要源于自然界,按照自然的机理作为拟态伪装,其保持本质功能不变的情况下,将不确定的纹理、色彩以及形状变化为捕猎者造成错觉。在信息通信网络中,也是同样的道理,在不影响信息通信网络的服务功能情况下,以及保证信息通信网络正常运行的条件下,将系统架构以及运行机制或者尚未明确的弱点,按照拟态伪装的方式进行隐藏,继而实现干扰或者阻隔網络攻击的目的。在这种信息通信网络空间中,就会被称为拟态防御,拟态防御技术将网络空间中未知的病毒或者漏洞以及木马等病毒全部隔绝在外。

拟态防御技术利用动态异构防御思想进行信息通信网络防护,所谓异构冗余就是将信息通信网络中的众多元素,实现成一个等价功能机制,不管是单独使用的元素,还是组合使用的元素,都可以组成一个等价功能机制,其目的就是改善冗余元素中的缺陷或者故障,拟态防御等价功能机制中的冗余结构,详细如图1所示。

在信息通信网络中,要想避免遭受攻击,就要利用异构、冗余架构以及动态作为安全防御结构,促使拟态防御技术能够将潜在的威胁控制,促使信息通信网络具备安全性与稳定性。

DHR(冗余架构)的作用就是保证异构冗余的前提下,增加动态性或非动态性因素,使得信息通信网络具备不确定性,继而干扰攻击者的信息,为网络攻击增加一定难度,最大限度地降低攻击发生的概率。

(二)预防数据攻击的拟态防御架构

拟态防御在信息通信网络应用过程中,可以对不同程度数据攻击进行防御,并且在数据攻击拟态防御架构中,也可以进行防御,在本文中拟态防御架构,主要是利用DHR构建拟态防御机制,促使拟态防御形成一个独特的架构,预防数据攻击的拟态防御机制。

本段主要以ACL为背景,下面详细来讲MDADA(防数据攻击的拟态防御架构)工作机制:

1.功能组件

在异构冗余执行过程中,需要对异构冗余的执行区域进行明确,因为异构冗余执行需要对各项业务数据增加加密功能,这样可以提升异构冗余执行的有效性。另外,在分发器过程中,由于分发器共分为两种,一种是分发器,另一种是加密分发器,因此,需要进行详细识别。同时,裁决器方面,在进行裁决之前,需要确定裁决结果的重点输出或输入。

2.组件式过程

组件式过程包括多个环节,下面详细来讲组件式过程:

第一,加密式过程中,需要根据ACL的相关规定对分发器进行复杂配置,以保证复制的数据和异构执行的数据保持一致性。在ACL和上线执行过程中,需要和异构的执行体之间产生差距,进行详细标记,并进行配对。第二,解密过程中,主要是利用ACL分发器,将编辑后的执行体与异构执行体完成配对。第三,裁决过程中,应该基于数据中的指纹进行反复对比,确定指纹比对正确后,在封装中进行裁决。另外,解密完成后,需要利用Hash算法,计算出冗余后指纹的矢量,如果冗余指纹的矢量和原本的矢量差距较大,就说明ACL出现问题,应该及时进行处理,避免决策器出现问题。

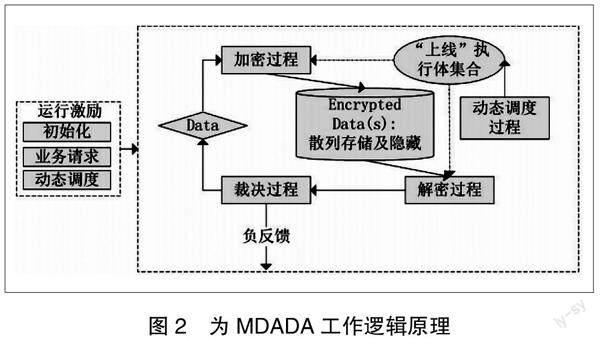

3.运行激励

针对运行激励,在初始化运行激励过程中,应该保证MDADA系统能够在初始化完成后再进行下一步操作,其主要激励流程为d→a。另外,针对拟态防御的控制层激励,应该对所有的访问进行严格拦截。和ACL进行比较,这个激励流程主要为b→c→ACL。针对控制修改激励,应该保证ACL合法的情况下进行适当的修改,在这个环节中,MDADA的激励流程为b→c→ACL。针对动态调度过程中,应该在保证异构冗余执行体中进行调整,这个构成的激励流程为b→(c,d)→a以及c 和 d 同时进行。详细工作原理如图2所示。图2为MDADA工作逻辑原理。

三、信息通信网络中拟态防御关键技术应用策略

(一)拟态防御目标分析技术

在信息通信网络中,网络在某个时间遭遇攻击或者冲突时,如果攻击者以及防御者所具备的网络技术水平没有较大差距,那么,攻击者和防御者双方的网络技术水平直接决定后续产生的后果,这也和信息通信网络的安全发展有直接关系。那么,如果攻击者和防御者双方的网络技术水平存在较大差距,这二者之间就会选择决策的方式,制定科学合理的策略,促使二者之间都能够享受到最大的经济利益。基于此,在信息通信网络遭受到冲突或者攻击时,应该根据自身网络技术水平,明确与对方的网络技术差距,再详细分析拟态防御目标分析技术,继而针对拟态防御目标针对性提升信息通信网络的拟态防御方法。同时,信息通信网络在选择拟态防御目标技术时,应该秉持着最优性原则,并且在拟态防御目标技术选择过程中,应该对各个攻击类型进行综合判断,促使防御者能够享受到最大的经济效益。另外,在选择拟态防御目标分析技术时,需要保证选择过程具备清晰性,为后续的拟态防御目标分析技术实施奠定基础,拟态防御的对象主要是通过选择后,在服务现实生活中通信网络场景,因此,在开展防御攻击时,应该对相关攻击数据进行详细研究与分析,继而选择高效的拟态防御技术策略[1]。

(二)感知网络攻防技术

在信息通信网络中,如果遭遇到网络攻击,应该熟练掌控感知网络攻防技术方法,因为网络攻防感知,主要是通过信息通信网络拟态防御为基础进行构建的,在网络攻防感知技术中,主要负责收集相关攻击类型与拟态防御行为的相关数据,促使防御者能够在短时间明确网络攻击中的具体行为,以及接下来应该如何应对,防御者便可以拟定最优的信息通信网络拟态防御,这也是收集攻击类型和攻击行为数据的主要原因。另外,防御者通过攻击行为数据,就可以对信息通信网络中产生的漏洞进行详细分析,继而明确攻击行为和信息通信网络系统之间的关系。现阶段,信息通信网络中,由于扫描的工具各不相同,要想更好开展相关数据收集工作,就要将信息通信网络中产生扫描漏洞分为两种方式,一种是通过网络漏洞扫描方式,一种是通过主机漏洞的扫描方式。这两种扫描方式具体的流程有以下几点:第一,在对信息通信网络进行检查过程中,防御者需要对网络中的攻击行为数据包搭建模型,模拟攻击行为发生时,信息通信网络会产生怎样的反应,获得相关的数据,防御者便可以对本次攻击行为在信息通信网络中产生的漏洞进行检查与修复。第二,通过主机漏洞的扫描方式,防御者对主机中的漏洞进行全面检查,并根据本地信息通信网络的不同场景进行检查,主要包括系统扫描、本文文件以及其他涉及的安全配置,这能够更好应用感知网络攻击技术。

(三)信息通信网络安全风险综合研判技术

如果要想更好运用信息通信网络安全风险综合预判技术,就要掌握正确的方法,并且将信息综合判断作为信息通信网络安全风险综合研判的重点。另外,由于信息通信网络中的众多数据,都是通过链路在整个通信网络中高效传输,因此,在开展总体决策过程中,应该将网络安全风险排除在外,因为网络安全风险,会直接影响最终的总体决策结构。基于此,在进行信息通信网络安全風险研判技术时,应该全面掌握信息通信网络运行的详细情况,继而针对性选择安全风险研判技术方法。正常情况下,网络安全风险研判技术主要有以下几个类型包括定性判断技术类型、定量判断技术类型以及定量和定性判断相结合的技术类型。需要注意的是,在选择定量和定性判断技术相结合时,应该尽快找到一个判断节点,再对信息通信网络中安全风险各个节点进行判断。

另外,在检查风险节点过程中,如果周围的节点和相邻的节点之间存在平衡环,就要避开这个节点,前往下一个区域检查,如果没有平衡环,就要停下来,在判断的节点之间增加平衡环,判断两个节点之间是否存在风险。同时,在通信网络中的各个判断节点中,应该对每个相近的节点找到相应的备份,继而保证在前往下一个节点,能够通过备份节点跳转到下一个,这样一来,在节点跳转过程中,就可以针对风险判断的结果传输数据,不仅可以节省网络风险研判的时间,还会避免全部堵塞在同一个节点中,避免发生节点不可以进行数据传输的情况。如果当信息通信网络中的节点发生堵塞,出现阈值的情况,就要在信息通信往来中找到可以数据传输的节点,促使这个节点暂停发送数据,再促使周围的节点和相邻的节点执行删除或者卸载的命令,有助于保证数据的安全。如果流量的阈值达到顶峰,就要判断信息通信网络中的节点是否可以对本地文件进行搜索,通过搜索后,可以将堵塞的节点进行转发。因此,通过信息通信网络安全风险研判技术,能够最大限度保证信息通信网络的安全性[2]。

(四)构建信息通信网络虚拟防御技术

构建信息通信网络虚拟防御技术过程中,应该利用信息通信网络中的公共网络,因为公共网络主要是利用虚拟网络访问服务和路由器的,或者移动通信设备,这些都可以在公共网络中建立专门的网络。另外,数据传输具有单向的特点,简单来讲,数据传输就是只可以被动接受,不可以主动获取,基于此,在构建信息通信网络虚拟防御技术过程中,应该利用网络虚拟隧道,促使虚拟隧道在网络中高效传输,并且还可以保证虚拟网络数据传输的隐秘性与安全性。与此同时,在数据传输中,需要将传输的数据进行分组,并且在传输中需要构建公共网络空间,在构建过程中,可以对各个风险信息有效拦截,将不法分子的数据进行拦截,提升信息通信网络中的安全性。基于此,利用网络虚拟防御技术,在公共网络中进行数据传输时,能够有效避免两台计算机发生数据泄露与丢失的风险,最大限度降低数据传输的费用成本,全面提升信息通信网络的安全性与稳定性[3]。

四、基于拟态防御的控制层安全机制

拟态防御架构作为一种技术,应该在拟态防御技术中增加SDN,促使拟态防御技术功能增加,并且通过控制器的形式开展信息通信网络风险防御工作。多个控制器可以汇总网络中的数据并与传输的数据进行详细对比。与此同时,通过控制器能够对信息通信网络中的多个板块进行处理。

在拟态防御的控制层增加控制器代理,就可以有效将控制层和数据层之间的消息进行传输与交互,控制层中主要是由多个异构等价控制器组成。在设置相应的传输异流表后,可以将主控制器的流表进行转换,使主控制器的流表转变为交换机。从而拦截其他控制器中的流表,并将各个控制器中的流表进行详细对比。

拟态防御控制层为了保证监督的有效性,应通过主控制器对不同流量表进行传输。例如,基于POX和ODL算法,对拟态防御控制层的路由功能进行计算,再利用Python和Java实现,从而提升拟态防御控制层的安全性。此外,控制器代理主要包括以下几个方面:第一,消息分发,主要是在代理控制器接收到数据信息后,利用复制或转发,将代理主控制器进行控制,以确保他们能够接收到清晰的网络视图。第二,响应汇集,主要负责代理控制器的配置消息,如Switch configuration等,这些数据消息主要由拟态防御控制层进行转发与控制,并需要重点监控,以避免出现安全风险。第三,流表裁决,主要是通过语义之间相对对比,再由控制器来严格控制流表,以避免控制器的流表之间产生问题,从而提升信息通信网络的安全性[4]。

针对性能方面,在拟态防御控制层安全机制中,不需要改变原本的SDN网络结构以及其他协议,并且无需对原本的信息通信网络控制器进行处理,继而提升信息通信网络中的安全性。另外,在代理主控制器的网络视图方面,需要增加相应的通信延迟装置,代理主控制器中的周围,要想保证性能不受影响,就要在网络主控制器中扩大资源开销,有助于提升安全性能。因为代理主控制类似于网桥,该区域一般情况下,不会产生故障或者出现网络攻击行为,代理控制器还可以充当监督功能,一旦出现异常,也不会对信息通信网络造成安全威胁。在代理主控制中,无需使用大量的接口,就可以防止攻击行为的发生,继而保证信息通信网络的安全[5]。

五、结束语

总的来讲,社会在不断发展,人们的生产和生活方式已经发生了变化,信息通信网络的规模越来越大,并且在社会经济中占据重要地位。特别是随着新兴网络技术的不断增加,信息通信网络面临着一定的风险,因此,加强拟态防御技术以增强信息通信网络安全性至关重要。拟态防御技术能够避免信息通信网络遭遇攻击,并提升信息通信网络的安全性。

参 考 文 献

[1]杭杰,吴月梅,胡心盈. 网络安全新平衡-拟态防御原理综述[J]. 工业信息安全,2022,(05):25-34.

[2]倪晓波,刘进芬. 拟态防御技术在无人机飞控领域的应用与分析[J]. 网络安全技术与应用,2022,(02):128-129.

[3]郁晨. 结合拟态防御的可信车联网直接匿名认证技术研究[D].东南大学,2021.

[4]羊子煜. 面向拟态防御的可信安全认证技术研究[D].东南大学,2021.

[5]赵海宁. 拟态防御系统中的同态技术应用研究[D].东南大学,2021.

杨哲(1987.08-),男 ,回族,天津,本科,工程师,研究方向:数据通信、网络关键技术研究;

陈云柯(1994.06-), 男,汉族,北京,本科,工程师,研究方向:数据通信、SRv6创新技术

夏立强(1988.06-),男,汉族,天津,本科,助理工程师,研究方向:数据通信、网络安全