雾化零信任组件的5G 电力失陷终端威胁检测

顾智敏,王梓莹,郭静,郭雅娟,冯景瑜

(1.国网江苏省电力有限公司电力科学研究院,南京 211103;2.西安邮电大学 无线网络安全技术国家工程实验室,西安 710121)

0 概述

5G 技术在电力行业的广泛应用解决了散布于各个区域的电力终端的孤立性问题,使得海量电力终端成功接入网络,但电力信息系统的建设规模不断扩大,导致其复杂程度提高,接入网络的设备种类和数量大幅增加,系统提供的服务和功能呈现多样化、优质化和精准化特性[1]。越来越多的电力终端暴露在互联网中,造成5G 电力物联网的安全边界越来越模糊,对传统以边界隔离为特征的网络安全防御体系提出了严峻的挑战[2],如何保证电网安全已成为电力系统迫切需要解决的问题[3]。

在5G 环境下,智能电表、巡检无人机/机器人、电能计量器、高清摄像头、智能有序充电桩等接入电力物联网后失去了物理隔离的天然保护。对于大部分电力终端,往往其自身的计算与存储资源有限,同时存在安全漏洞,所处的位置与状态复杂多变[4]。因此,攻击者可以先入侵脆弱的电力终端进行远程控制,在绕过强大的边界网络安全防御体系后,以失陷终端作为跳板纵向渗透到5G 电力物联网内部的主站,通过用户凭证滥用、APT 攻击、供应链攻击等方式构成窃取敏感数据的失陷终端威胁。

零信任能够采用最小权限策略和严格执行访问控制策略来减少恶意访问和攻击[5]。零信任假设失陷是不可避免的或已经发生的,采取“永不信任,始终验证”的原则,主要防止敏感数据的窃取威胁。为了弥补边界网络安全防御体系的不足,业界对零信任的关注度越来越高。谷歌、微软、思科、腾讯、中兴、奇安信等国内外知名企业已经陆续推出了相应的解决方案[6]。工业和信息化部在《关于促进网络安全产业发展的指导意见(征求意见稿)》中,将零信任等网络安全新理念首次列入需要“着力突破的网络安全关键技术”中。

面对攻击者控制失陷终端渗透到5G 电力物联网内部窃取敏感数据的威胁,本文提出一种雾化零信任组件的检测方案。采用分布式多点的零信任组件雾化部署,将检测失陷终端威胁的压力分散到各个雾区域,并引入策略监管器,通过区块链辅助数据共享方法保障分布式零信任安全架构的可用性。构建一种突发信任评估模型,持续性地收集终端行为因素以提取突发因子,从而实现失陷终端的快速检测。对雾层认证信息进行签密,使其安全传输到云层,电力云控制中心(Power Cloud Control Center,P3C)验证认证信息的有效性并提供相应服务,从而降低对抗失陷终端威胁的处理负载。

1 相关工作

零信任的理念和相关技术正在快速推动网络安全行业的发展和变革,所有的实名访问场景都可以逐步升级到零信任网络的安全架构下[7]。美国国家标准技术研究院(NIST)发布的《Zero Trust Network Architecture》标准草案[8]指出,零信任安全架构是一种端到端的网络/数据保护方法,包括身份、凭证、访问管理、运营、终端、主机环境、互联的基础设施等多个方面,其核心由策略引擎(Policy Engine,PE)、策略管理器(Policy Administrator,PA)、策略执行点(Policy Enforcement Point,PEP)等组件构成。

在NIST 所提架构的基础上,结合相关应用场景的零信任安全架构研究方案已经出现。文献[9]提出一种基于零信任网络的用户上下文共享方法,通过用户控制上下文共享机制来保护用户隐私。文献[10]针对分布式系统建立零信任架构,同时提出一种共识算法,确保了访问过程中数据的安全性。文献[11]基于Elastic Stack 构建零信任网络模型,保密单位可以在保证机密性的同时提高工作效率。文献[12]为5G 智能医疗平台提出一种零信任医疗安全架构,实现了实时网络安全态势感知和细粒度的访问控制。然而,现有零信任安全架构研究方案默认零信任组件为中心化部署,无法直接应用于海量电力终端接入和分布广泛的5G 电力物联网场景中,在面向海量电力终端的频繁访问请求认证时容易延迟认证时间,甚至导致中心化的零信任组件单点失效。

在零信任安全架构中,信任评估是发现失陷终端的关键技术,是识别网络中异常行为的重要工具[13]。文献[14]通过节点内存的内在属性建立信任评估机制,保证了无线传感网络的可信目标节点和源节点的可信度。文献[15]使用加权求和方法获得具有推荐和反馈的间接信任值,通过模糊逻辑和贝叶斯推理计算信任级别,据此判断网络节点的可信度。文献[16]针对电力物联网环境提出一种基于模糊的信任评估机制,使用贝叶斯和DS 证据理论计算电网路由的综合信任值,确保了电网路由的安全性。文献[17]基于车联网的感知层提出一种考虑节点周围环境因素的信任评估模型。但是,现有信任评估模型较少考虑突发性问题,计算出的信任值滞后于终端行为,难以快速预警和检测行为突发异常的失陷终端威胁。

2 系统架构

5G 技术在电力行业的快速普及促使接入网络的电力终端数目众多且覆盖范围较广[18],给零信任组件的中心化部署带来了巨大挑战,减缓了零信任在5G 电力物联网中的应用。因此,需要一种分布式架构来提升失陷终端威胁的检测效率,规避中心化部署的单点失效问题。

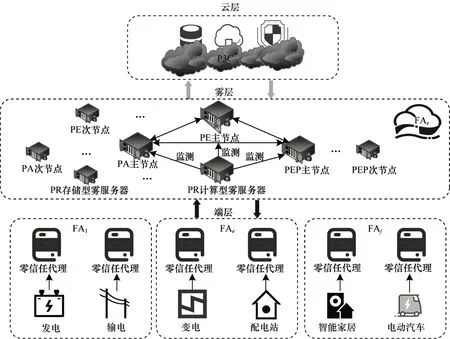

雾计算是一种系统性的水平计算架构,其部分计算、存储、通信、控制和决策由接近用户的边缘网络设备完成[19],可以有效缓解云计算中存在的时延问题,因此,其在智慧城市、智能医疗、智能电网等对低时延需求较高的领域被广泛应用[20]。鉴于此,可以将零信任组件部署于电力终端周围的雾区域,在“端”“雾”“云”系统架构上实现5G 电力物联网场景下的失陷终端威胁检测。如图1 所示,失陷终端威胁检测系统架构包括端层、雾层和云层。

图1 失陷终端威胁检测系统架构Fig.1 Threat detection system architecture of compromised terminals

端层、雾层和云层具体功能如下:

1)端层。接入5G 电力物联网“发、输、变、配、用”五大环节的电力终端构成端层。每个连接互联网的电力终端配置零信任代理,负责监控电力终端的网络活动和资源访问请求。对于控制命令篡改、恶意代码注入等可疑行为,零信任代理监控发现后直接告知零信任网关(PEP)进行拦截;对于无法确定可疑情况的资源访问请求,则需要提交给零信任组件。

2)雾层。根据5G 电力物联网的业务范围,可以将雾层划分为m个雾计算区域,定义为集合Ъ={FA1,…,FAe,…,FAm}。每个区域中分配n个雾服务器,定义为集合€={SEF1,…,SEFf,…,SEFn},主要包括:实现PR监测职能的1 台计算型雾服务器和3 台存储型雾服务器;构成PE、PA、PEP 主节点的3 台计算型雾服务器,并为每个主节点搭配用于次节点的(n-7)/3 台计算型雾服务器。主节点负责响应零信任代理发来的认证请求,对于通过综合分析研判出的可疑行为,可直接拦截阻断,而对于涉及敏感数据访问的请求,需要将授权结果提交给云层,方便电力终端接入云层。当负责某个零信任组件的主节点宕机或瘫痪时,相关次节点立即启动,从而保障零信任组件的监控职责正常运行。

3)云层。零信任组件产生的认证信息若是明文状态,则在传输过程中容易被攻击者篡改和伪造。因此,系统对雾层认证信息进行无证书签密,确保其安全传输到云层。电力云控制中心P3C 解签密认证信息,结合访问权限进行验证:若验证通过,则返回验证有效性和访问许可给雾层的相关零信任组件,对主体提供相应的数据类型;若验证未通过,则返回验证无效和访问拒绝消息。

3 方案设计

为满足5G 电力物联网场景下海量终端的认证和监控需求,本文提出一种失陷终端威胁检测方案,主要包括雾化零信任组件、突发性信任评估和签密传输雾层认证信息部分。

3.1 雾化零信任组件

本文系统采用分布式多点方式将零信任组件雾化部署到电力终端周围,同时,提出一种宕机组件应急响应流程,用于及时发现单点失效的零信任组件,此时立即启用相关雾服务器次节点,避免一个零信任组件停止运转而导致整个零信任安全架构失效。

3.1.1 分布式多点雾化部署

PEP、PE 和PA 这3 个零信任组件相互协作构成了零信任安全架构的运行机制。雾化部署主要包含5 个步骤:

1)主体在5G 电力物联网内部活动发出的数据和资源访问请求,都会被零信任代理打包成认证需求上报给PEP。

2)PEP 通常称为零信任网关,转发上报的认证需求给PE。

3)PE 根据主体的认证情况,通过突发信任评估模型计算其信任值,对网络活动和访问请求进行认证,并将认证结果发给PA 和PEP。

4)对于认证通过的主体,PA 生成访问授权凭据交给PEP。

5)PEP 将认证结果和授权凭据打包签密后发送给P3C,若收到P3C 返回的验证有效性和访问许可,则转发给主体。

为了防止零信任组件的单点失效故障,在雾化部署过程中,PEP、PE 和PA 这3 个零信任组件不仅需要分布式多点部署,还要分别部署在不同的雾服务器上,独立运行相关职能,从而降低其宕机风险,保障零信任安全架构的有效性。

本文引入策略监管器PR 对PEP、PE 和PA 这3 个组件的雾服务器主节点运行情况进行实时监测。PR可以访问和关联分析所有零信任组件的运行数据,当发现某个主节点宕机时,在相关雾服务器次节点集合中选取新的主节点继续工作。

在一个雾计算区域内,定义零信任组件节点集合为Γ={ZCPEP,ZCPE,ZCPA}。图2 所示为平等随机选取算法的执行过程。

图2 平等随机选取算法流程Fig.2 Procedure of equal random selection algorithm

平等随机选取算法执行步骤具体如下:

步骤1初始时刻,PR 为3 个零信任组件分配含有g个不重复整数的随机数集合R1、R2和R3,集合R1中的随机数分别一对一匹配给PEP 组件的g个雾服务器。

步骤2按随机数大小排列,形成PEP 组件集合ZCPEP={PEP1,…,PEPb,…,PEPg},其中,PEP1为初始PEP主节点,其余为处于依次待命状态的g-1个PEP次节点。按类似方式,可得到PE组件集合ZCPE={PE1,…,PEb,…,PEg}和PA 组件集合ZCPA={PA1,…,PAb,…,PAg}。

步骤3PR 监测到某个组件主节点(比如PEP1)宕机时,向排在其后的PEP2发出上线通告。PEP2属于优先待命的次节点,一直等待来自PR 的上线通告,同时实时关注PEP1的运行状况。若PEP2在上线通告来临之前发现PEP1即将宕机,应及时向PR 申请正式上线通告。

步骤4处于优先待命状态的次节点(比如PEP2)接到上线通告后成为新的主节点,并向其后的PEP3发送优先待命指令,接替PEP2的位置。

步骤5PR 向雾区域内所有电力终端的零信任代理广播PEP2上位消息,后续的认证需求将发给PEP2。

步骤6PEP1重新恢复后排入集合ZCPEP,成为最后一个PEP 次节点。

3.1.2 零信任组件宕机应急响应

针对零信任的全网监控职责,攻击者控制一些失陷终端产生大量的正常数据包,经由零信任代理自动流向零信任组件。攻击者没有在这些数据包中注入任何攻击代码和指令,主要目的是致瘫零信任引擎。维持零信任安全架构的各组件都被分别部署在不同的雾服务器上,如果其中一台宕机,零信任安全架构就会失效,无法对电力终端的网络活动行为进行监控,从而给予失陷终端潜在的窃取敏感数据的机会。

对于分布式多点部署,为确保次节点上线后能快速进入工作状态,通过区块链辅助方法,在零信任组件的主节点和次节点之间实现运行数据共享。区块链是新型信息基础设施的重要支撑技术,在电力系统中被广泛应用[21]。

如图3 所示,对PE、PA、PEP 生成3 种类型的区块链,分别为Per-blockchain、Par-blockchain 和Peprblockchain,它们都具有联盟区块链去中心化、可追溯、防篡改和预定共识节点的特点。Per-blockchain由PR 和集合ZCPEP中的所有节点共同维护。PEP 主节点充当Per-blockchain 共识头的角色,将其固定时间内新产生的运行数据创建成一个新区块,广播给PR 和其余次节点。按类似方式,可得到Parblockchain 和Pepr-blockchain 的共同维护和区块产生机制。进一步地,为保障PR 的正常运转,PR 除了由1 台计算型雾服务器和3 台存储型雾服务器构成外,只负责监测PE、PA 和PEP 这3 个组件的主节点运行数据,不接收和处理来自其他用户、设备、终端的任何交互和通信数据,具有更好的抗宕机性。

图3 策略监管器的可视化架构Fig.3 Visual architecture of the policy regulator

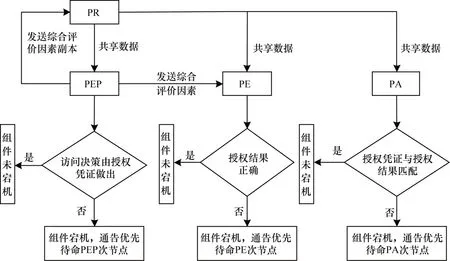

区块链可以在弱信任或无信任网络中进行数据共享[22]。结合区块链辅助的零信任组件运行数据共享方法,PR 可以发现被攻击者致瘫的宕机组件。如图4 所示,一旦出现宕机组件,应急响应流程如下:

图4 宕机组件应急响应流程Fig.4 Emergency response procedure of downed component

1)当PEP 接收到电力终端发起的访问请求时,同步触发PR 的实时监视。

2)PEP 将综合评价因素发送给PE,同时向PR 提交一份综合评价因素的副本。

3)PE 的授权结果通过Per-blockchain 共享给PR,如果PR 发现授权结果错误,则PE 可能是失陷组件。

4)PA 生成的授权凭证通过Par-blockchain 共享给PR,如果PR 发现授权凭证与授权结果不匹配,则PA 可能是宕机组件。

5)PEP 的访问决策通过Pepr-blockchain 共享给PR,如果PR 发现访问决策不是由授权凭证所做出,则PEP 可能是宕机组件。

6)当PR 发现某个组件发生宕机,立即通告相关组件的优先待命次节点进行替换。

3.2 突发信任评估

信任评估是零信任网络的核心部分,维护整个零信任网络的正常运转[23]。检测失陷终端威胁的关键在于信任评估需要快速捕捉到突发行为,并量化反映到信任值。在5G 电力物联网中,结合零信任组件的雾化部署,本文建立一种突发信任评估模型,以快速发现具有突发异常行为的失陷终端。

定义雾区域FAe内的电力终端集合Ђ={PT1,…,PTk,…,PTp}。终端行为因素是信任评估模型的数据输入来源,充分利用零信任代理监测雾区域FAe内电力终端的行为,持续性地收集终端行为因素,将其提交给所属雾区域的Per-blockchain 链上存储。

以PTk为例,终端行为因素集合,。当电力终端PTk通过认证,则视为连接成功,加1;否则,连接失败,加1。为提取出的突发因子。若零信任代理监测出现恶意提权、横向越权、纵向越权等行为时,设置=1。在零信任组件中,PE 调用Per-blockchain 链上的£,从而计算电力终端的信任值。

贝叶斯信任具有简洁有效的特点,是目前主流的信任评估方案之一。贝叶斯分布概率密度函数Beta(α,β)[24]如下:

其中:τ表示电力终端行为的可能性,0<τ<1,α>0,β>0。

在5G 电力物联网中,使用和计算信任值。当PTk连接 成功,α=+1;否则,β=+1。PTk的信任值计算公式为:

显然,α和β都为正整数,因此,根据Beta 分布函数的期望值,进一步得到PTk的信任值计算公式为:

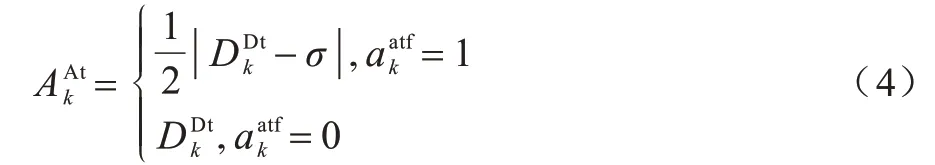

属于静态评估方式,存在一定的滞后性,难以及时反映失陷终端的突发异常行为。当电力终端PTk失陷后,攻击者可以控制失陷终端窃取敏感数据。因此,本文引入突发因子进一步优化信任值计算,及时实现突发的信任评估。当=1时,PTk的突发信任值计算公式为:

显然,和都在[0,1]区间范围内,门限值σ可以取为一个中间值0.5。根据式(4),当出现=1时,会迅速衰减其信任值到门限值以下。

根据门限值σ,可以给出关于PTk的认证结果。当≥σ时,=1,表示认证通过;当<σ时,=0,表示认证不通过。最后,PE将发送给PA 和PEP。

3.3 无证书签密雾层认证信息

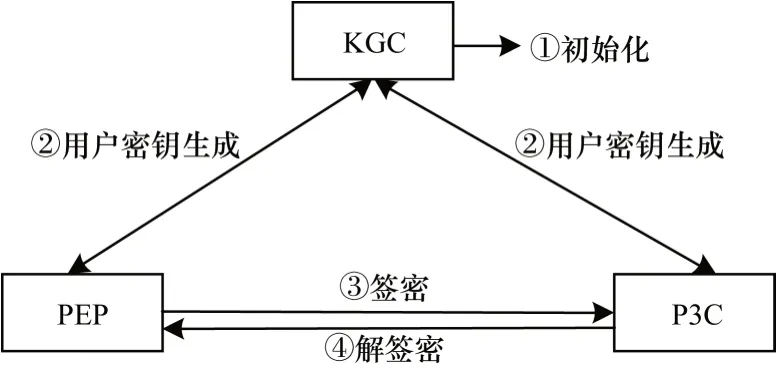

若=0,则PEP 快速认定PTk为失陷终端,拦截其访问请求;若=1,PA 则生成访问授权凭据并发送给PEP。PEP 打包雾层认证信息mk={PTk,,},传输到云层的P3C。为防止雾层认证信息在传输过程中被篡改和伪造,对mk进行无证书签密,以保障mk的安全性。无证书签密过程如图5 所示。

图5 雾层认证信息的签密过程Fig.5 Signcryption process of fog layer authentication information

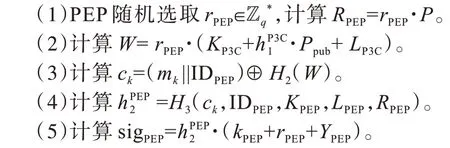

无证书签密具体由以下4 个步骤组成:

1)初始化

2)用户密钥生成

3)签密

计算出P3C 的完整公钥PKP3C=(KP3C,LP3C),完整私钥SKP3C=(kP3C,YP3C)。PEP 发送消息mk给P3C 时的签密过程如下:

PEP 生成签密后的密文δk=(RPEP,ck,sigPEP)并发送给P3C。

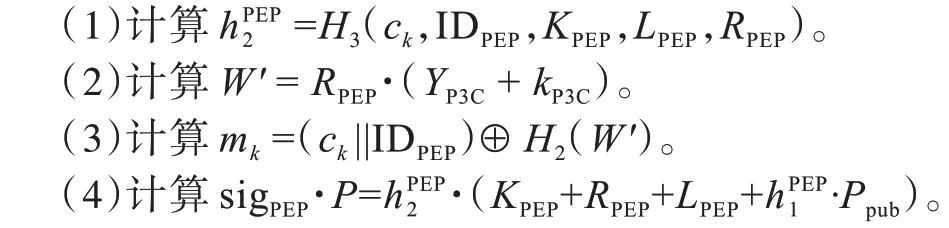

4)解签密

P3C 在收到签密消息δk后,使用相应的私钥SKP3C和PEP 的公钥PKPEP进行解签密,过程如下:

通过第3 步恢复明文mk。如果第4 步成立,则签名有效,接收mk;否则,拒绝接收mk。

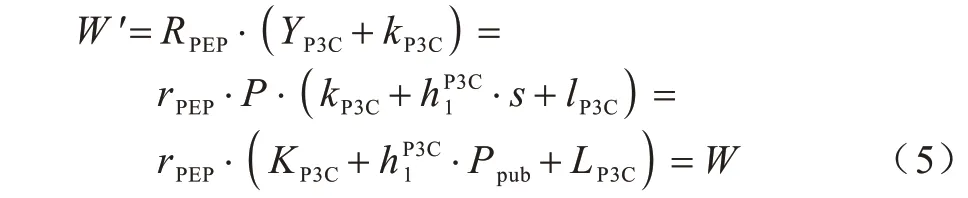

对上述签密方案进行正确性分析,如下:

1)验证消息的真实性。由式(5)可知W′=W,因此,可以正确解密出明文mk||IDPEP=ck⊕H2(W′)。

2)验证签名的正确性,验证过程为:

在本文签密方案中,PEP 和P3C 的密钥由自身及KGC 共同生成。PEP 通过计算进行签名,P3C 通过计算mk=(ck||IDPEP)⊕H2(RPEP·(YP3C+kP3C))解密密文。假设攻击者成功获取PEP 或P3C 的身份信息,但是计算其私钥属于椭圆曲线离散对数困难问题,因此,本文方案可以抵抗雾层认证信息的篡改和造假攻击。

4 仿真分析

4.1 仿真环境设置

本文使用Python3.9 搭建仿真环境,对检测方案进行实验分析,验证失陷终端威胁的抑制效果。仿真环境参数设置如表1 所示。

表1 仿真环境参数设置 Table 1 Simulation environment parameters setting

4.2 仿真结果分析

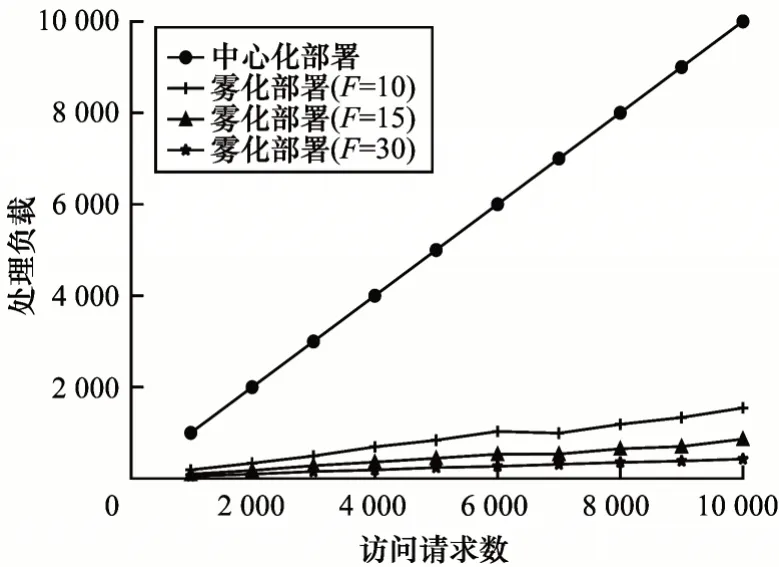

本文方案将零信任赋予的认证和全网监控职责下沉到5G 电力物联网边缘,对零信任组件进行雾化部署。在仿真中,首先对比分析中心化和雾化部署后零信任组件的处理负载。如图6 所示,随着访问请求的不断增加,中心化部署所面临的处理负载呈线性增长趋势,雾化部署则会分解掉这些处理负载。当雾区域数量F=10时,每个雾区域承担的处理负载明显降低。特别地,随着雾区域划分数量的增加,分摊到每个雾区域的处理负载降低。

图6 处理负载对比Fig.6 Processing load comparison

设置雾区域数量为10,采用循环仿真的方法进行100 轮仿真,通过3 组仿真实验观察本文方案对抗失陷终端威胁的效果。

在本文方案中,信任值可用于快速识别失陷终端。第一组仿真实验中随机选择一个失陷终端,观察其信任值变化情况,并与贝叶斯方案[25]进行对比。假设该终端在前35 轮未失陷,从第36 轮开始被攻击者控制而失陷。如图7 所示,在前35轮,该终端在2 种方案下的信任值都不断增加,从第36 轮开始,该终端出现突发异常行为,在贝叶斯方案下信任值缓慢衰减,而在本文方案中极速衰减。贝叶斯方案未在信任值计算中考虑对突发异常行为的量化,难以迅速衰减信任值,本文方案充分借助零信任代理的监测功能,当发现=1时,触发突发信任值计算,在图7中,直观表现为信任值在第36 轮极速衰落到门限值以下。

图7 失陷终端的信任值变化情况Fig.7 Changes of trust values of compromised terminal

本文方案的主要设计目的在于检测失陷终端。在第二组仿真实验中,深入到一个雾区域,观察失陷终端的检测率情况。以其中一个雾区域FAm为例,电力终端数量为300,失陷电力终端比例为20%,设置失陷终端从第36 轮开始统一出现突发异常行为。如图8 所示,贝叶斯方案难以检测出失陷终端,本文方案引入突发信任评估机制,具有快速的失陷终端检测效率,在第36 轮有效检测出92.3%的失陷终端,到第39 轮则检测出了所有的失陷终端。

图8 失陷终端检测率Fig.8 Compromised terminals detection rate

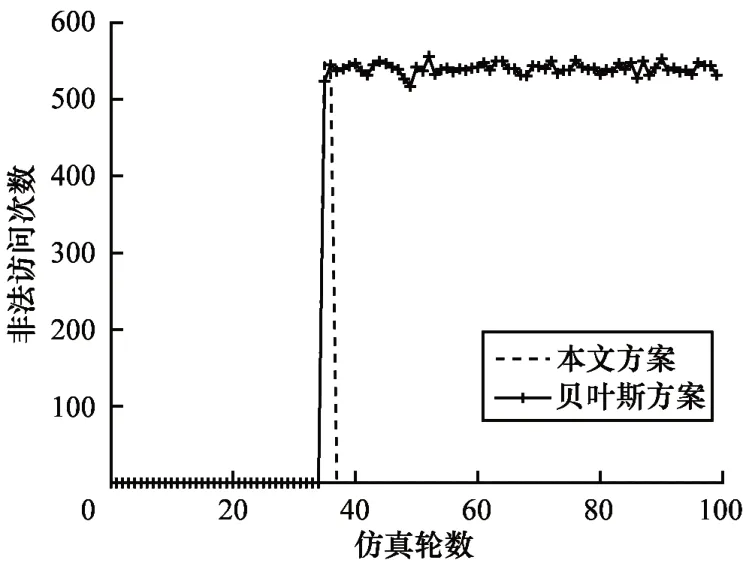

阻断敏感数据的窃取威胁表现为限制失陷终端的非法访问次数。第三组仿真实验延续上一组仿真参数,进一步观察本文方案抑制失陷终端发出的非法访问次数的效果。如图9 所示,贝叶斯方案难以抑制该雾区域产生的非法访问次数,而本文方案能及时发现失陷终端,迅速将非法访问次数降至零。

图9 非法访问次数的抑制情况Fig.9 Suppression of the number of illegal access

5 结束语

在5G 电力物联网环境下,越来越多的电力终端暴露在互联网中,提高了攻击者控制失陷终端从而纵向渗透的可能,因此,需要更加有效的数据安全保障机制。为满足海量电力终端接入网络的敏感数据保护需求,本文提出一种雾化零信任组件的失陷终端威胁检测方案。通过分布式多点方式对围绕密集的电力终端进行零信任组件雾化部署,并设计一种宕机组件的应急响应流程。建立突发信任评估模型,快速检测出具有突发异常行为的失陷终端,同时采用签密方案保障雾层认证信息传输过程的安全性。仿真结果表明,雾化部署能够分摊中心化模式下零信任组件的处理负载,该方案可以有效检测失陷终端威胁。下一步将结合深度学习算法,建立基于卷积神经网络的动态信任评估模型,以实现更优的失陷终端抑制效果。