基于数字签名的车联网安全体系研究

杨正球,郑一帆,修佳鹏

北京邮电大学 计算机学院,北京100876

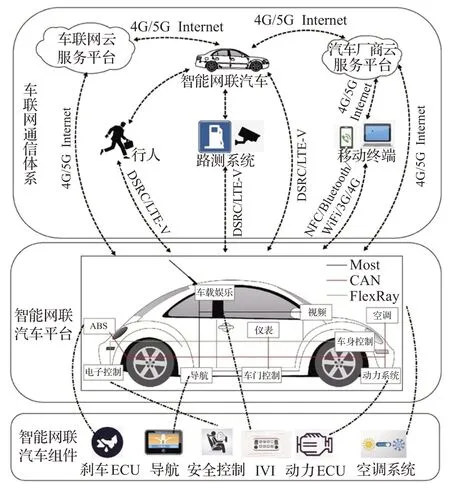

随着车辆智能化的发展以及通信技术的快速演进,车联网开始以支持车载信息服务为主向,以智能化和网联化为基础的辅助驾驶、自动驾驶和智慧交通的应用发展[1]。随着5G 时代的到来,车辆网迎来新的生机与活力,成为当下主流热点。如图1所示即为新的网络技术背景下智能网联汽车框架图,涉及智能网联汽车平台、智能网联汽车组件、车联网通信体系三部分[2-3]。

图1 智能网联汽车框架图Fig.1 Intelligent connected vehicles frame diagram

作为整个车联网架构的核心,智能网联汽车平台包括车载娱乐系统,对应汽车组件中的IVI(in-vehicle infotainment)系统,主要负责车身与外界进行娱乐互动;电子控制单元对应安全控制组件,主要通过嵌入安全芯片来存储通信密钥和证书,保证车身安全。整个车端通过T-BOX 与外部互联网的通信主体进行沟通,内部T-BOX 与网关互联对车内部ECU(electronic control unit)组件进行通信。

车联网通信体系即为上述所叙的V2X(vehicle to everything)模式。目前用于V2X 通信的主流技术包括专用短程通信DSRC(dedicated short range communication)技术和基于蜂窝移动通信系统的C-V2X(cellular vehicle to everything)技术(包括LTE-V2X 和5G NRV2X),其中LTE-V2X(long term evolution-V2X)是基于4G 技术实现通信,以LTE蜂窝网络为V2X 基础的车联网专有协议。LTE-V 技术采用广域蜂窝式(LTE-VCell)通信与短程直通式(LTE-V-Direct)通信相结合的方式,前者基于现有的4G-LTE技术,主要承载广域覆盖的车联网业务,后者引入LTE-D2D(device to device)实现车对车、车辆对基础设施的直接通信。其中车云通信指智能网联汽车通过蜂窝网络、卫星通信等与车联网服务平台通信,传输车辆数据,接受服务平台下达指令;车车通信指智能网联汽车通过LTE-V2X等方式与邻近车辆进行信息传递;车路通信指智能网联汽车通过LTE-V2X、射频通信等方式与路侧设施进行通信;车人、车与移动终端通信指车端通过NFC(near field communication)、蓝牙、WIFI、蜂窝移动通信技术与人或手机端进行交互。

为保障智能车联网通信体系的正常运行,安全问题则需要贯穿于车联网的各个环节,车联网安全成为5G时代下车联网体系的一个至关重要部分。车联网所面临的攻击包括虚假消息攻击、窃听攻击、消息篡改攻击、拒绝服务攻击、重放攻击等[4]。在车联网使用的各种安全机制中,通过认证来确保的安全性是至关重要的部分。同时由于车辆的高速移动性,一个理想的认证方案必须是高效并且实用的,此外车辆网安全系统需要保护用户、车辆信息隐私,因此提出保护用户信息隐私安全且高效的车联网身份认证方案十分重要。

现有的身份认证主要包括基于嵌入式安全模块的身份认证和基于加密机制的身份认证[5]。前者通过在移动终端上集成安全模块如防篡改装置TPD(tamper proof device)构建可信架构辅助完成认证,用硬件确保方案的安全性和认证效率,但是不同厂家构建安全模块的标准不一,安全性难以统一。后者则是验证移动终端是否掌握正确的密钥和口令,对硬件的要求低,但是需要较高的计算开销。目前为止,国内外学者对车联网中如何保障通信安全与身份认证做出大量研究。

IEEE1609.2 标准初次将PKI(public key infrastructure)认证技术应用于车联网环境中保障安全通信[6-7]。2007 年,Raya 等人[6]提出借助CA(certificate authority)中心获得大量数字证书和密钥库中密钥对,车辆发送者借助密钥对进行数字签名,并通过证书加密信息,接受者通过对应密钥对中公钥验证签名并解密信息,然而大量证书存储造成资源浪费。2010 年,Lu 等人[8]对上述PKI算法进行优化,并对发送者身份认证和保障消息准确性提出更好的措施,然而其问题是当证书进行撤销更新过程会十分繁琐。2011 年,Verma 等人[9]对证书更新和撤销时间做出改进,进一步提高认证效率。2012年,Almeida等人[10]提出了一种车联网中基于PKI密钥分发协议,该协议较传统的PKI 体制具有更低的能耗,然而每辆车的OBU 都存储很多不同类型密钥导致证书存储、撤销麻烦。2017年,Das等人[11]通过在车辆、路边单元、移动终端嵌入安全芯片方式进行各端通信身份认证技术,然而未考虑通信各端自身安全防护,存在信息泄露风险,同时该方案未考虑各端身份认证方案,存在中间人攻击等风险。2018年,美国交通部牵头[12]提出安全凭证管理系统SCMS(security credential management system),通过小规模试点探索V2X 证书管理中的安全流程。同年,以汽车厂商主导的欧盟[13]提出协作式智能交通系统安全证书管理系统CCMS(cooperative ITS security certificate management system),在设计上加强根证书准入机制管理,关注V2X 功能全部部署情况下技术限制及系统性能要求。2020年,Li等人[14]基于LTEV2X 技术特点和道路交通管理体系,通过分析V2X 证书管理体系实际需求,提出面向LTE-V2X的全新PKI架构,但对于实际上车方案细节并未给出相应描述。

基于上述研究基础,本文以面向车联网通信最新的IEEE1609.2[15]协议为基础,在借鉴国外SMCS、CCMS体系基础上,提出面向LTE-V2X的全新数字证书身份认证架构,并实际应用于本研究承担课题的LTE-V2X 业务部署及车联网安全系统开发设计。身份认证技术采用数字证书对通信各端的公钥进行管理,利用第三方可信机构CA将节点上传的身份标识以及公钥信息捆绑,利用TSP 交通管理部门验证用户身份。车联身份可以通过CA认证中心颁发的证书进行认证,再辅以数字签名加密算法,保障数据传输中的机密、完整、不可抵赖性。

本论文研究工作是基于2017国家重点研发计划项目“智能电动汽车电子电气架构研发”和2019工信部工业互联网创新发展项目“车联网安全加密技术及产品”开展的,进行基于数字签名的车联网安全体系研究与应用,搭建车联网数字签名加密认证体系,实现智能网联汽车的安全通信和规模化示范。本论文对基于数字签名车联网安全体系进行研究,希望对项目设计与规模化应用提供理论基础和指导。也希望该研究对我国未来智能车联网安全发展提供一定的参考。

1 基于数字签名车联网安全架构总体设计

为了确保车联网业务中消息来源的真实性、内容的完整性,并防止消息重放,本研究设计车联网安全加密及认证体系,利用数字证书通过数字签名、验签等密码技术对V2X业务消息进行保护。通过设计车联网安全管理系统并借助CA认证中心来实现证书颁发与撤销、终端安全信息收集、数据管理、异常分析等一系列功能;通过嵌入式安全模块,以芯片、硬件、固件安全为基础,以安全的方式生成随机数及密钥,实现密码运算,对密码公私钥对、数字证书等敏感参数进行安全存储。

本文设计基于LTE-V2X安全架构保障车通信过程高效性,同时保障用户通信中的安全。与目前主流的DSRC技术相比,基于4G/5G技术LTE-V2X系统中的蜂窝通信技术大幅度提高了V2X设备与后台系统交互能力。在DSRC技术中,设备与数字签名系统之间的证书管理消息与V2X 应用消息需要竞争相同的通信资源,因此之前的研究通常采用批证书颁发、处理方式降低与PKI系统交互频率。在LTE-V2X体系下,Benalia等人[16]提出设备通过独立的Uu 接口与PKI 证书系统交互,不会与V2X应用消息竞争通信资源,保障通信高效性。

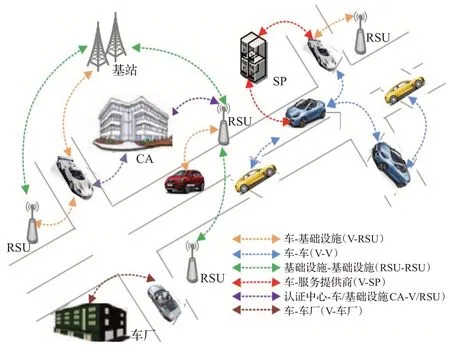

如图2[5,17]所示为车辆实际通信环境,CA 代表身份认证中心,负责证书的生成和发放工作;SP(service provider)代表运营服务商,是与车辆、移动终端相关云端基础数据库,由相应车厂提供,为CA中心提供用户基本信息等相关服务所需数据,为汽车和手机提供内容与流量转发服务;RSU(road side unit)代表路侧设施,向上可与运营商数据库、云服务器相连接,向下基于自适应安全信息消息广播等算法,采用广播模式向管辖区域内车辆发布信息,并作为中继节点协助V2V通信和跨区域网络区域通信;OBU(on board unit)代表车载单元,通过采用LTE-V2X技术,与RSU进行通讯的微波装置。

图2 车联网实际通信环境Fig.2 Actual communication environment of Internet of Vehicles

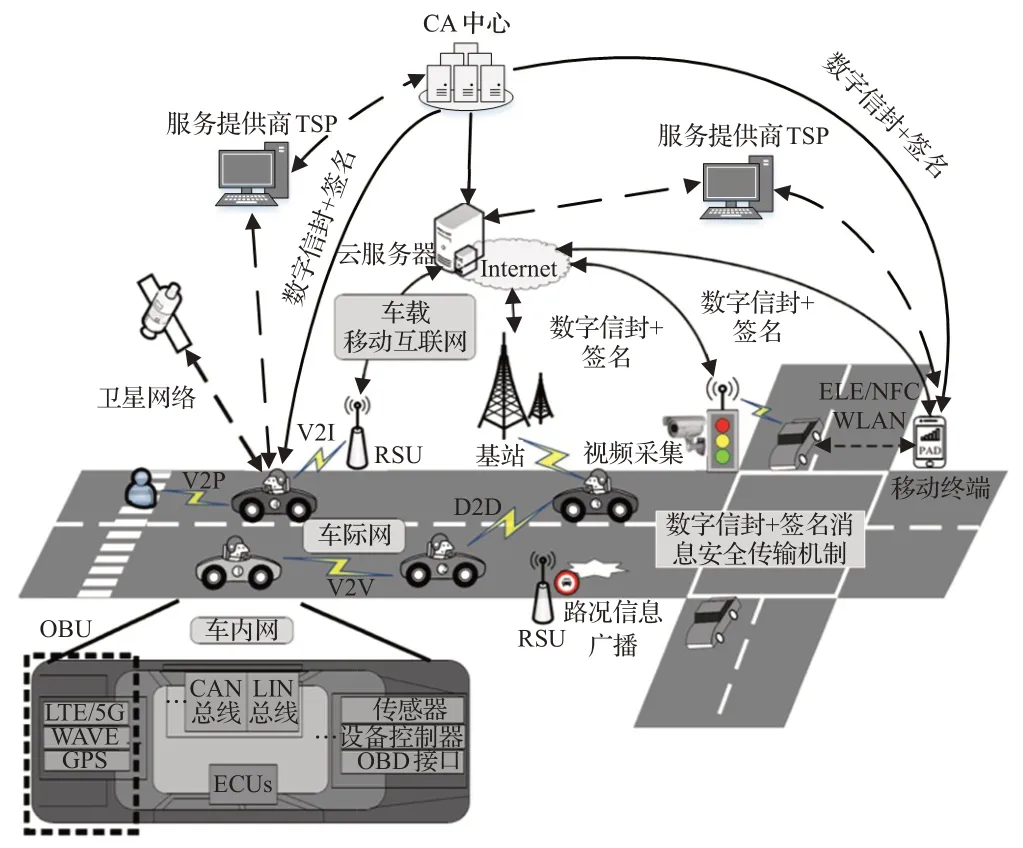

如图3 所示是基于数字签名车联网安全架构总体设计,车联网安全架构主要由CA 安全中心、OBU 车内网、RSU 车际网、车载移动互联网等部分构成[18]。其中CA 认证中心为车端、云端、路侧设施、移动终端颁发数字证书保障通信安全[19]。

图3 基于数字签名车联网安全架构Fig.3 Network security architecture based on digital certificate

OBU 车内网是一种基于成熟总线技术(CAN、LIN总线等)形成标准化整车网络。OBU 与车内网直接相连,通过T-BOX保障车辆内部与外界信息安全交互,通过嵌入安全芯片,来存储通信过程中产生的私钥、参数、CA中心颁发的数字证书来完成与外界消息安全传输。

RSU车际网主要的通信包括V2V车与车通信、V2I车与路侧设施通信。在V2I 中,OBU 接受RSU 发送的交通状况信息、安全警告信息、交通协调指令等。在V2V 中,车辆终端不受限于固定式基站的通信技术,彼此直接交换无线信息。

车载移动互联网实现车端、云端、移动终端的信息交互。车端通过自带蜂窝通信设备,利用蜂窝网络与云服务器通信,也可以通过RSU间接接入云服务器,完成与云端通信。移动终端与云端交互完成如OTA(over the air)空中下载、车辆信息查询等功能。车端与移动终端通过NFC、蓝牙等通信方式完成车辆可锁、控制等功能。

2 基于数字签名车联网安全架构详细设计

在上文中通过对现有的车联网环境进行总体分析,设计出基于证书车联网安全总体架构。本章进一步对该架构具体分析,通过对各个端所面临安全问题进一步分析总结,对各个端安全框架进行详细设计。

车联网体系安全主要包括智能网联汽车安全、车联网通信安全、车联网TSP 交通管理部门安全、云平台安全、路侧设施安全、APP 安全[20]。智能网联汽车安全包括两个方面,其一是CAN总线安全,CAN总线作为汽车神经网络连接汽车控制单元ECU,可通过在ECU 单片机嵌入加密算法保障汽车内部通信安全,同时在T-BOX内部嵌入恶意代码监测组件,防止恶意代码进入汽车内部,顺利通过中央网关对ECU组件进行攻击;其二车载安全,汽车OS 主要分为直接控制车身各项行驶部件的电子控制系统、车载娱乐信息系统和T-BOX模块等,通过配备隐私保护和强大的车载防火墙,完成车载OS 的安全保障。

车联网通信安全包括车端、移动终端、云端、路侧设施端安全通信,通过借助CA认证中心颁发数字证书,并存储在各端硬件、芯片中,进行各端安全通信。

车联网TSP 交通管理部门为CA 认证中心、移动终端、汽车端提供用户信息、流量转发服务,因此保障TSP安全,防止服务平台数据丢失同样重要。

云平台安全通常代表云端数据隐私、完成、可恢复性,通过云端防火墙系统防止恶意代码入侵,通过数字证书进行通信数据加密完成与其他端的信息交互。

APP安全一般指恶意方向移动终端植入恶意代码、后门软件、终端提权等手段获取车辆控制权限,因此通过终端防火墙防止恶意行为发生,搭建基于移动终端可信执行环境,借助CA中心完成安全信息传输。

路侧设施安全通常针对非法路侧单元的广播干扰、恶意重放攻击,攻击者截获路侧单元广播信息后实施转发式干扰,导致车辆在行驶中获取不真实道路信息,因此通过加密传输数据,在路侧设备端内置安全防护系统,有效防止外来入侵攻击和保障传输信息安全性。

2.1 云端详细设计

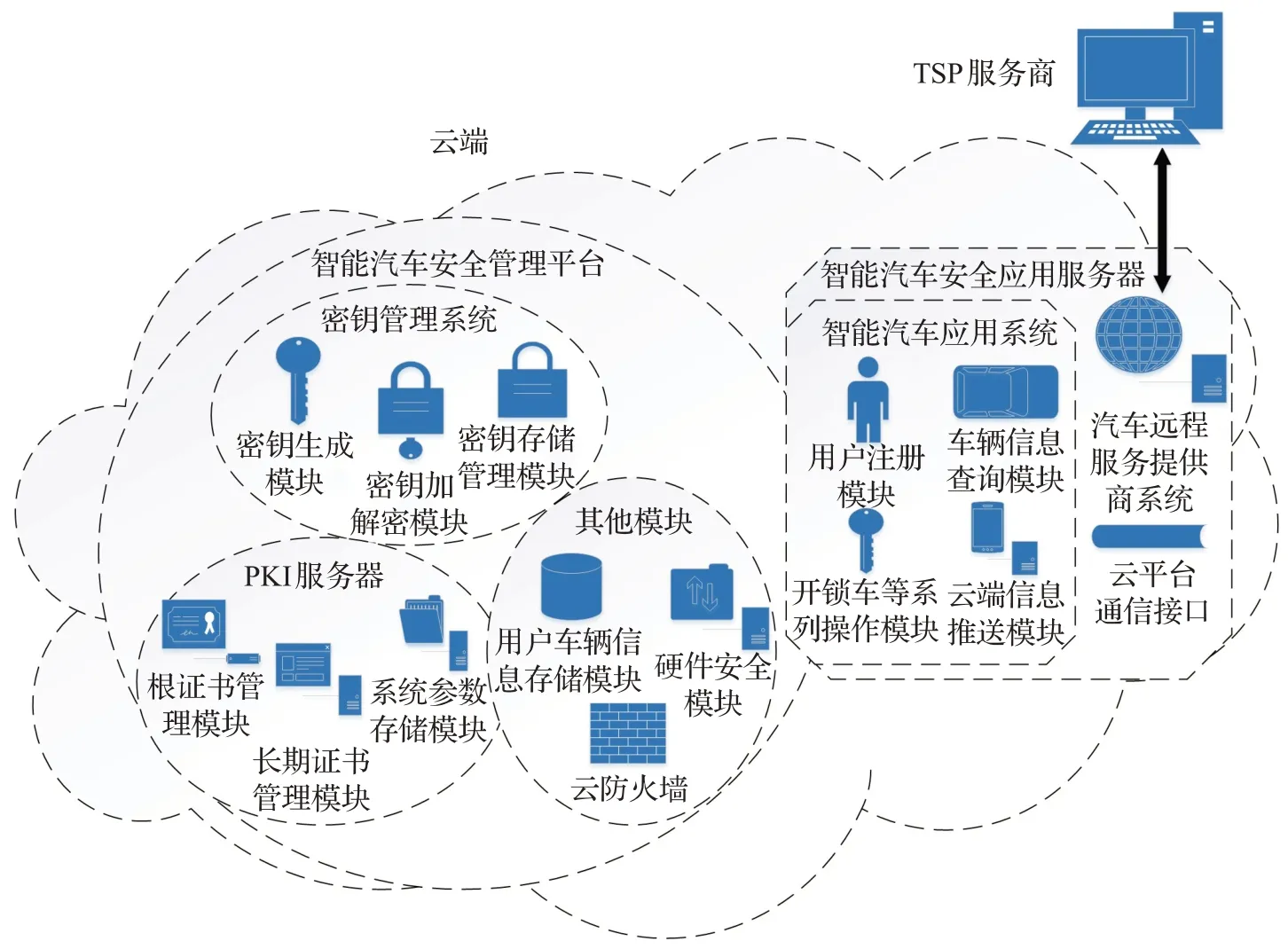

如图4所示,车联网安全体系云端架构主要由智能汽车安全管理平台和智能汽车安全应用服务器构成。

图4 车联网安全体系云端架构Fig.4 Cloud architecture of security system of Internet of Vehicles

(1)智能汽车安全管理平台

智能汽车安全管理平台由密钥管理系统、PKI服务器、其他模块构成。密钥管理系统主要由密钥生成模块、密钥加解密模块、密钥存储管理模块构成。其中密钥生成模块负责云端通信密钥对产生,公钥发送给CA中心形成数字证书,私钥解密经数字证书加密后的信息;密钥加解密模块负责对接受到的密钥信息进行签名认证和解密处理;密钥存储管理模块存储与数字证书匹配的私钥信息。通过对车端、移动终端、路侧设施端通信消息进行加密处理,确保云端消息可靠传输。

PKI服务器主要由根证书管理模块、长期证书管理模块、系统参数存储模块构成。根证书管理模块负责存储CA 中心下发的根证书,根证书是使用CA 中心时从其下载的内容,代表通信主体对CA中心的信任;长期证书管理模块存储CA中心为通信主体下发的数字证书,包括设备证书DC、注册证书EC、通信证书CC;系统参数存储模块负责存储通信中加密算法所使用的各种参数。通过对CA认证系统颁发的证书、通信参数进行存储、管理,使得CA中心作为受信任第三方,承担通信中公钥加密的合法性检验。

其他模块包括用户车辆信息存储模块、硬件安全模块、云防火墙模块。硬件安全模块是专为保护加密密钥生成、存储和管理而设计的专用加密处理器,为世界上具有最高安全意识的组织保护其加密基础设施,其作为PKI 服务体系的一部分,实现证书加密的高可用性;云防火墙为用户提供互联网边界网络访问控制,同时基于流量嵌入多种安全能力,实现访问管控与安全防御的集成化与自动化。

(2)智能汽车安全应用服务器

智能汽车安全应用服务器由智能汽车应用系统、汽车远程服务提供商系统、云平台通信接口构成[21]。智能汽车应用系统为车辆提供车辆信息查询、车辆开车锁车服务、云端信息推送等服务。

汽车远程服务提供商系统主要负责与原始设备厂商进行沟通的接口,上接汽车、车载设备制造商、网络运营商,下接内容提供商,为云端提供用户信息,确保注册用户身份真实性。

云平台通信接口作为云端与外界进行消息通信端口,云端可以通过基站向手机端下发信息,也可以通过RSU 与车辆间接消息转发。用户可通过车载移动蜂窝网络直接与云端通信,也可通过所属区域内的路侧设施接入云端完成与云端互联。

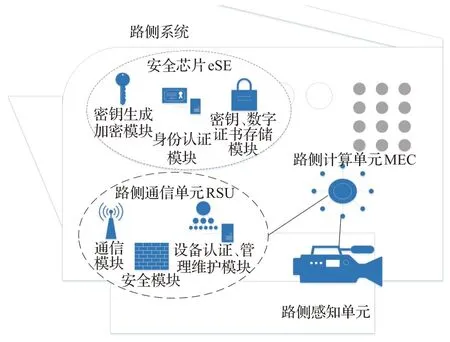

2.2 路侧系统端详细设计

如图5 所示,车联网安全体系路测系统RSS(road side system)架构由路侧感知单元、路侧计算单元(multiaccess edge computing)MEC、路侧通信单元RSU、安全芯片eSE构成。路侧计算单元MEC处理来自路侧感知单元信息,并将处理结果发送给路侧通信单元,将感知结果传输给云端、车端、移动终端[22-23]。路侧系统嵌入安全芯片加密通信过程,确保信息不会被泄露和恶意篡改。

图5 车联网安全体系路侧系统Fig.5 Roadside system of security system of Internet of Vehicles

(1)路侧感知、计算、通信单元

路侧感知单元感知现场状况记录信息。路侧计算单元MEC 对接收到的信息进行分析、处理、识别,并及时将信息发送给RSU并最终传输到其他端[24]。

路侧通信单元RSU分为通信模块、安全模块、设备认证与管理模块。通信模块负责消息传输工作,RSU接收来组MEC 信息后,通过广播形式传输给管辖范围内车载单元,通过蜂窝移动网络、蓝牙等方式将信息上传至云端平台;安全模块负责RSU设施安全,防止恶意行为入侵导致处理信息泄露;设备认证、管理模块对上述基础设施进行维护和管理工作。

(2)安全芯片eSE

路侧系统安全芯片负责维护消息传递的机密性,防止非法分子窃听机密信息。密钥生成加密模块通过加密算法生成公、私钥密码对;密钥、证书存储模块对CA下发证书与私钥进行存储;身份认证模块负责验证证书合法性,利用CA中心生成的公钥进行证书签名认证。

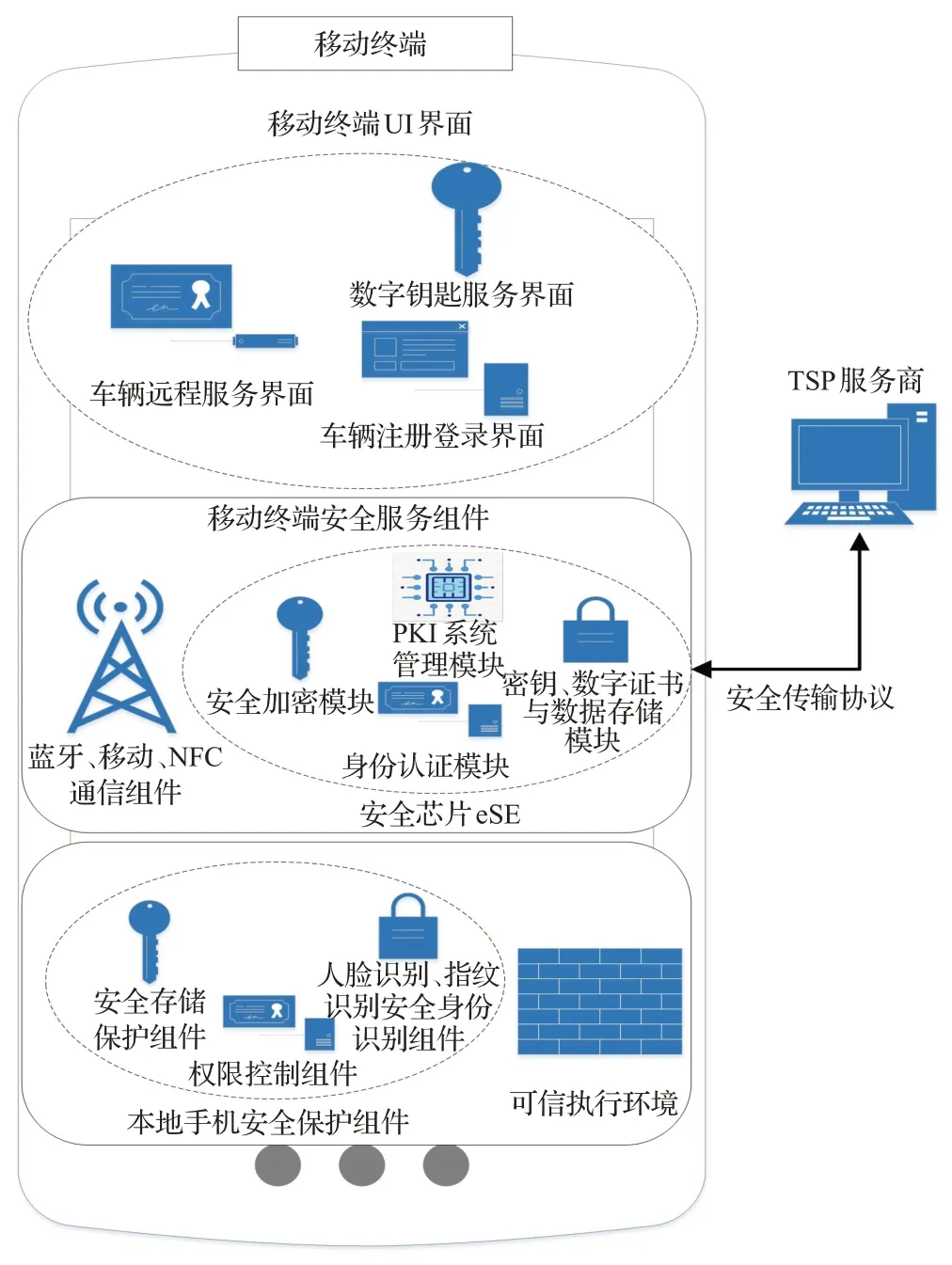

2.3 移动终端详细设计

如图6所示,车联网安全体系移动终端架构主要由移动终端UI界面、移动终端安全服务组件、本地手机安全保护组件、可信执行环境构成。通过为移动终端内置安全服务组件,保障手机与各端通信消息机密性,通过在手机端运行可信执行环境,确保手机系统漏洞和恶意软件的入侵。

图6 车联网安全体系移动终端架构Fig.6 Mobile terminals of security system of Internet of Vehicles

(1)移动终端UI界面

手机移动UI 界面是智能手机设备与云端进行交互、提供车辆服务的接口,负责手机端APP 注册、登陆、车辆信息查询操作。用户向手机端提供本人身份信息,并与TSP交通管理部门所记录数据进行比对,验证通过即可完成账号注册,并利用指纹、人脸、短信等手段进行用户登陆。

(2)移动终端安全服务组件

移动终端安全服务组件由蓝牙、移动、NFC 通信组件和安全芯片eSE 构成。蓝牙、移动、NFC 通信组件完成手机端与外界通信方式手段,其中移动通信适合远距离联网通信,蓝牙常用于中近距离通信,而NFC常用于手机端与其他端近场通信,主要应用于无互联网环境下的消息传输。

安全芯片eSE 负责保障手机端安全通信。特别说明其中PKI 系统管理模块完成根证书、数字证书下载,证书信息查询,协助CA中心完成手机端传输信息加密工作。

(3)本地手机保护组件和可信执行环境

本地手机保护组件与可信执行环境保障手机处于安全运行环境之中。权限控制组件限制访问者查看权限,防止恶意用户随意操作系统;人脸识别、指纹识别、安全识别软件确保只有通过身份认证用户登陆系统;可信执行环境TEE(trusted execution environmen)针对移动设备的开放环境,通过硬件隔离技术以保证TEE系统运行在独立的环境中并且与现有的操作系统并行运行,确保移动设备处于安全环境之中。

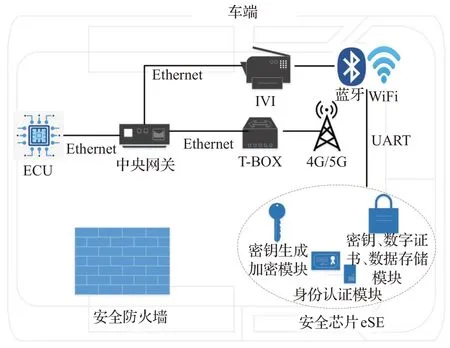

2.4 车端详细设计

如图7所示,车联网安全体系车端架构主要由车身单元、安全防火墙、安全芯片eSE构成,通过在车端内置安全芯片保障车端与其他各端通信安全,通过筑造车端防火墙,严格遵守全球车辆信息安全标准,为车主隐私安全保驾护航。

图7 车联网安全体系车端架构Fig.7 Car end architecture of security system of Internet of Vehicles

(1)车身单元

车身单元核心为T-BOX 组件,其作为车内部和外界互联的接口,T-BOX实现车辆内部元件与外界各端互联[25]。T-BOX 对外消息传输通过蓝牙、WIFI、4G/5G 方式与外界进行双向通信;对内通信主要通过CAN 的BUS 总线,以Ethernet 协议形式向内传输外界消息,消息在经过中央网关后通过CAN 总线最终下发到各个ECU 单元,ECU 单元根据消息信息对车辆开展指令操作[26]。IVI是车载娱乐系统,能够实现车辆故障检测、辅助驾驶等功能。

(2)安全芯片eSE与安全防火墙

车端安全芯片eSE与其他端安全芯片构造类似,负责车端信息安全加密、处理、存储与身份认证。安全芯片通过UART 接口与蓝牙、WIFI 等通信模块传输数据与指令;蓝牙、WIFI等通信模块通过SPI总线与T-BOX、IVI传输数据与指令。

安全防火墙保障车内部处于可信环境中,防止不法用户入侵车辆内部盗取机密数据。

3 LTE-V2X数字签名体系详细设计

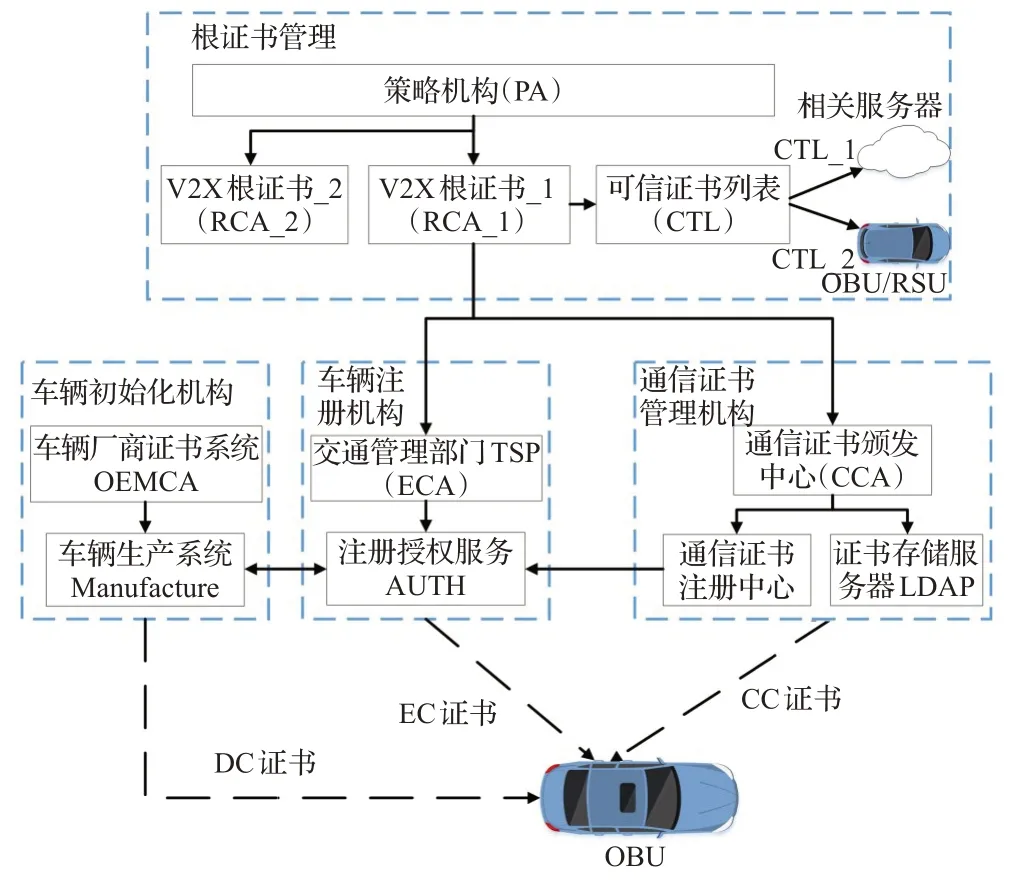

作为全球化产业体系,本课题所涉及各家单位需要与国际技术接轨,因此本研究车联网数字签名系统以IEEE1609.2 为基础,结合最新LTE-V2X 通信标准的技术特点和大规模商用的实际需求来进行规划。本研究基于欧盟的CCSM架构和美国的SCMS框架为背景,在结合国内管理体统同时充分考虑LTE-V2X技术的网联能力实现对V2X数字签名体系高效管理。基于LTE-V2X数字签名系统架构如图8所示。

图8 基于LTE-V2X数字签名系统架构Fig.8 Architecture of digital signature system based on LTE-V2X

3.1 数字证书类型

基于LTE-V2X 车联网通信证书包括根证书RC、注册证书EC、匿名通信证书CC和设备证书DC:

(1)根证书(root certificate):根证书是整个V2X 数字签名系统的可信基点,每一个EC、CC和DC证书都使用EC私钥签名,保障证书可信性。

(2)设备初始化证书(device certificate):此证书为传统X.509格式证书,用于车辆与注册系统之间身份认证及通信保护,同时为车联网系统提供可信的车辆身份信息和参与通信所需的参数配置。

(3)注册证书(enrollment certificate):IEEE1609.2格式证书,由注册CA 颁发机构生成,定义V2X 体系中车辆业务权限,用于通信证书CC的申请。

(4)通信证书(communication certificate):IEEE1609.2格式证书,V2X 数组签名系统在下载注册证书EC 后会向通信授权证书颁发机构CCA 申请通信证书,此证书即为后续各端通信过程中用于加解密消息,进行身份认证的数字证书。

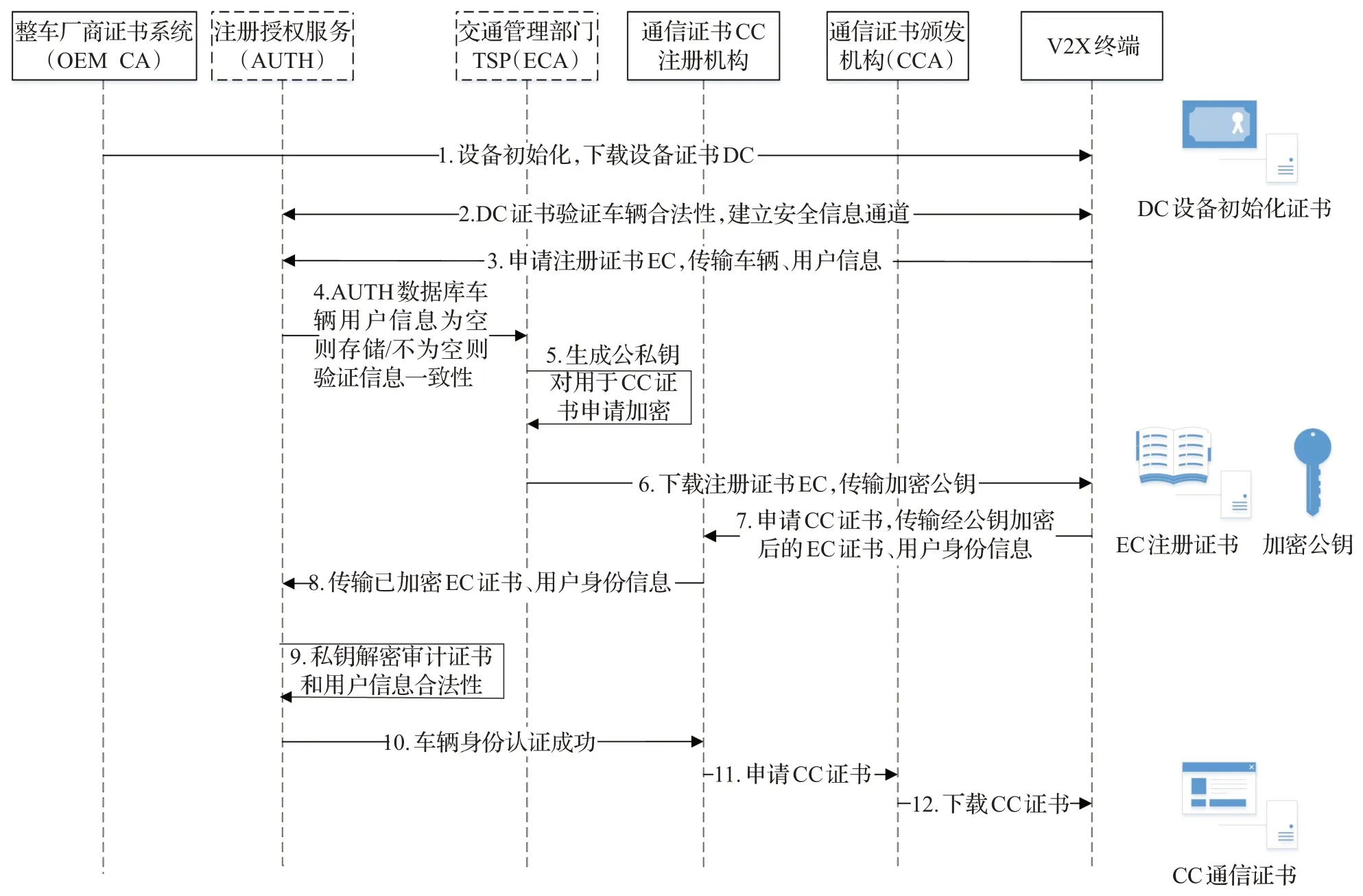

设备证书由汽车厂商负责初始化与更新维护,注册证书由交通管理部门TSP 负责,通信证书由CA 中心即证书颁发中心负责。三种证书相互配合工作如图9 所示,详细说明见3.3与3.4节。

图9 证书类型及下载流程Fig.9 Certificate type and its download process

3.2 根证书管理

根证书作为整个V2X 数字签名系统的可信基点,道路交通管理的参与各方需要根据实际的管理流程建立共同信任的根证书系统。国内的道路交通管理部门采用全国集中式管理模式,虽然不同管理部门可能会使用不同的根证书,但同一管理部门内部可以建立单一跟证书系统。由于国内管理车辆信息的架构基本是确定的,不会频繁增加或删除V2X数字签名根证书信息,因此国内的LTE-V2X 系统可能为单一根证书系统,或者包含有限相互信任的多根证书模式。在本研究中LTEV2X根证书管理可以简化为三个主要机构,具体如图8所示:

(1)策略机构(policy agency):策略机构PA由V2X根证书组成,负责各个根证书安全策略的管理与协调,为各个根证书之间建立互信机制。

(2)根证书(root CA):不同交通管理部门不同根证书通过策略机构PA建立互相机制,每个RCA代表自己负责范围内子证书的可信基点。

(3)可信证书列表CTL:可信证书列表记录被信任的数字证书。PA 定期将CTL 推送给各个RCA,并签发给各个RCA域内设备或服务器站点。根据数字证书等级不同,可信列表分为CTL_1 和CTL_2,CTL_1 负责记录各个服务器的根证书,CTL_2记录OBU、RSU或基站的根证书或次级数字证书。

根证书管理部门作为最高安全级别模块,在本课题中处在一个不提供联网功能的高安全环境中。

3.3 车辆初始化、注册管理

(1)车辆初始化

车联网通信中,数字证书是通信节点身份的唯一凭证,每一个节点在通信之前需要创建证书[27]。实际车辆管理过程中,整车厂商负责车辆生产和初始化,远程服务提供商TSP(本车联网体系中TSP 为交通管理部门)负责车辆注册,为车辆分配V2X业务权限。

车辆初始化过程见图8,OEMCA 为独立于V2X 数字签名系统的设备证书DC 签名系统,整车厂商基于OEMCA 为车辆颁发包含车辆V2X 业务属性等信息在内的设备证书DC,DC 为后续V2X 业务流程提供初始信任凭证。DC 证书颁发是一个定制化过程,车厂采用极高安全级别保障初始化流程安全可信,并在车辆生命周期内完成DC证书维护与撤销。

(2)车辆注册

车辆注册过程见图9 的1~6 所示,车辆注册机构见图8 所示。为了确保OEMCA 根证书被V2X 数字签名系统信任,策略机构PA 相应RCA 会对OEMCA 进行审计。认证通过后会将OEMCA 根证书加到可信证书列表CTL 并发布到对应区域内的注册授权服务(AUTH)。

CTL 添加可信的OEMCA 根证书后,车辆通过LTE网络Uu 接口向AUTH 发送DC 证书并根据根证书审计其合法性,建立安全通道。如果用户初次申请EC,交通管理部门记录发送的用户、车辆基本隐私信息到AUTH数据库,为车辆颁发注册证书EC。如果已经存在与之对应用户信息则验证新发送的信息与存储信息一致性,相同则更新或重新发放EC证书。

(3)安全性分析

DC 证书在车辆出厂时配置完成,因此在初次申请EC证书时DC证书绝对保密,存储到AUTH数据库中用户车辆信息隐私性得以保护。EC证书的更新撤销基于DC 证书重复上述流程,即使遭遇中间人攻击导致DC证书泄露,攻击者也需要获得隐私性极高的车辆用户信息才可通过一致性检测,因此该方案有效防止中间人攻击。

由于EC 证书申请或者更新周期较长,且此过程需要保护用户、车辆信息隐私,因此初始化系统、注册系统在本课题中布置在高安全防护能力的私有云部署,仅提供可信用户的访问。

3.4 通信证书CC颁发、撤销管理

(1)CC颁发过程

通信证书CC作为车联网安全体系中使用最频繁的证书,负责通信各方传递信息的加密工作。采用通信证书完成数字信封打包工作,实现通信双方身份认证工作;通过通信证书CC 提供的公钥和各端存储的私钥完成消息的安全传输,防止非法行为发生。

通信证书颁发过程如图9的6~12所示,通信证书管理机构如图8 所示。由于通信证书颁发中心安全性相较交通管理部门TSP 较低,为了保护用户车辆信息隐私,申请、更新CC 证书过程中身份认证步骤由TSP 负责,阻止非法越权的证书申请行为,同时避免通信证书管理系统对车辆隐私信息的访问和处理。如图9所示,为保障EC 证书和用户车辆信息隐私,TSP 会生成一对公私钥用于CC证书申请中车辆身份认证过程。其中公钥加密EC 证书和用户车辆身份信息,TSP 利用私钥解密信息审计EC证书合法性,判断用户信息一致性,完成CC证书申请工作。CC证书由于频繁的更新和使用,因此通常使用LDAP服务器记录证书存储信息。

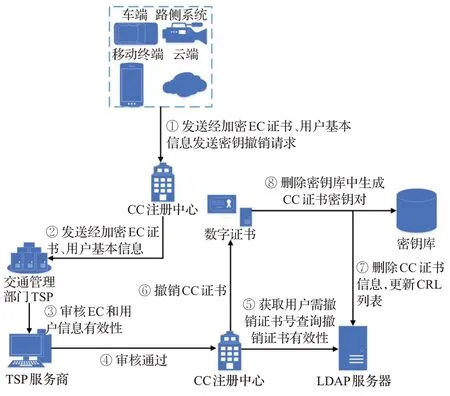

(2)CC撤销过程

当用户私钥遗忘、泄漏、过期时,用户身份信息发生变更时,通信证书CC需要进行撤销过程[28],具体如图10所示。

如图10 中⑤所示,在审核通过后,CC 注册中心获取原CC 证书标识序号,通过查询LDAP 数据库判断原证书有效性。在确认有效性后,CCA中心将原CC证书标识号更新为撤销状态,并更新LDAP 数据库中CRL(certificate revocation list)列表和证书信息,同时将CCA中心密钥库中生成原CC证书密钥对删除。

图10 通信证书CC撤销阶段Fig.10 Revocation phase of digital certificate

(3)安全性分析

在DSRC技术体系中,由于证书申请和下载需要与V2X 应用消息竞争无线通道资源,导致业务上相互干扰。LTE-V2X技术所提供的网联能力优势,使得对大量CC 证书安全颁发成为可能,利用LTE 网络高速可靠的处理能力,完成对CC证书生命周期内安全管理[29]。

由于通信证书CC 频繁注册、更新、撤销特性,在分布式混合云的部署架构中,通信证书管理系统应性能优先,部署在分布式的公有云上。

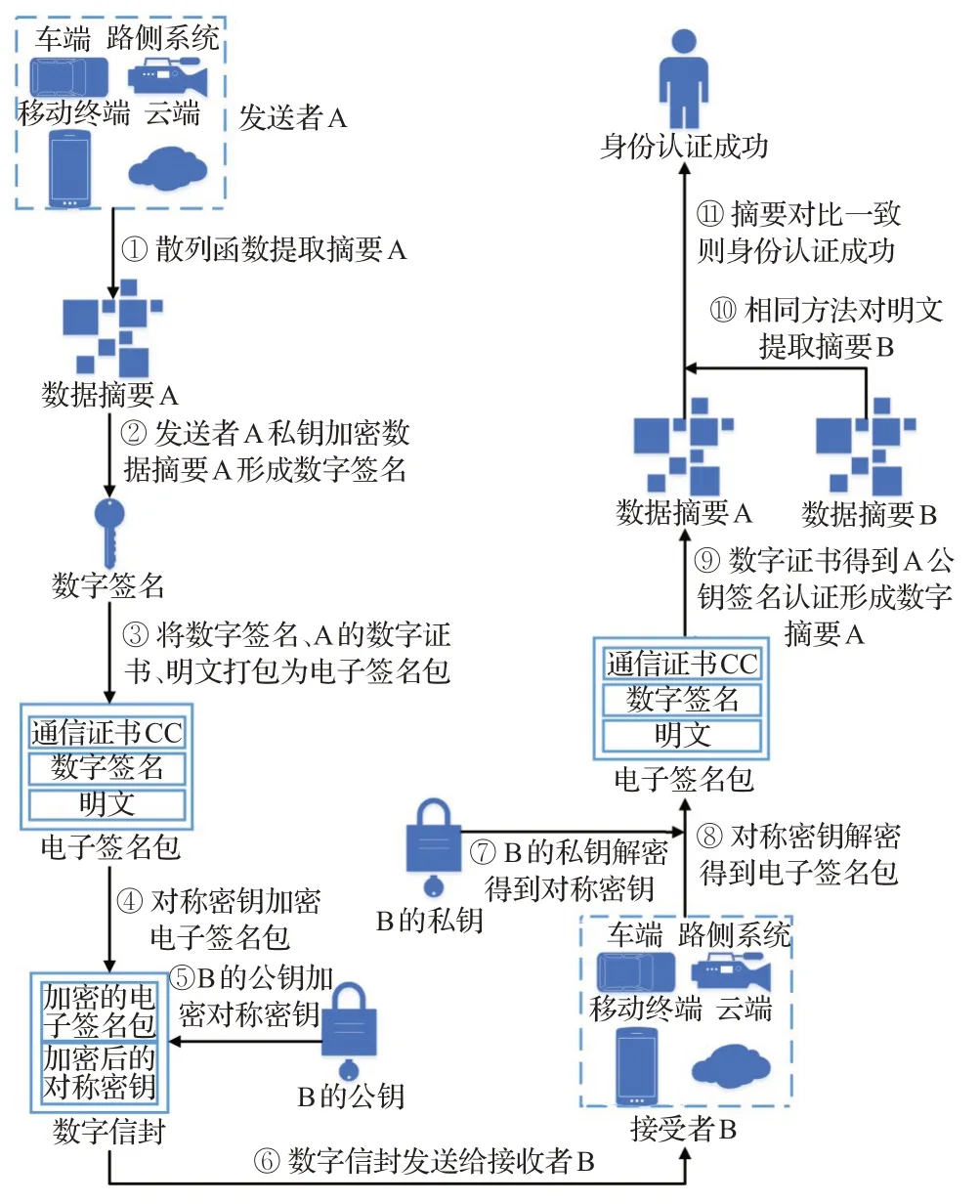

4 安全性分析

4.1 基于CC证书车联网各端身份认证保障

当车辆获得CC 证书与其他端进行信息交互时,被CA认证过的合法车辆在接受消息之前会验证消息发送方的CC证书,本文设计身份认证过程,通过非对称密钥加密技术与数字摘要技术[30-32],保障通信双方身份真实性。如图11所示,数字签名是保证发送信息的完整性,认证发送者身份防止抵赖行为发生。发送方通过散列函数从发送数据中提取出摘要并利用自己私钥加密形成数字签名,通过将数字签名、A的证书、明文进行打包形成电子签名包。发送者利用对称密钥加密电子签名包,同时利用接收方公钥加密对称密钥,加密后的电子包和对称密钥组合形成数字信封并发送给接收方。接收方利用自己私钥解密对称密钥并利用对称密钥得到电子签名包。接收方利用签名包中A的通信证书CC中公钥进行签名认证得到发送方的数字摘要A。接收方对数据包中明文通过同样散列函数得到的摘要B 并与摘要A 进行对比,来判断消息是否被篡改,最终进行高效身份认证保障。

图11 通信各端身份认证保障流程Fig.11 Identity authentication stage

4.2 基于CC证书数据防篡改性保障

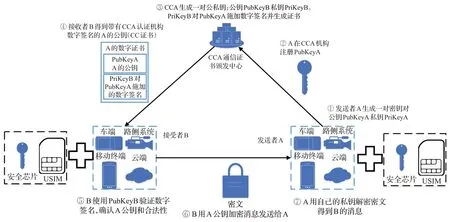

由于CC证书在整个数字签名体系中起到至关重要地位,CC证书自身安全性分析和基于CC证书数据防篡改性保障十分重要。如图12 为通信证书CC 的初始安全配置与加密通信过程所示。图中①~④过程为通信证书CC安全生成过程。在经过EC证书身份认证后,发送方A 生成一对公私钥。其中UISM 安全芯片存储私钥PriKeyA、通信证书CC,完成车端公私钥生成功能,PubKeyA生成A的CC证书。利用PriKeyB对PubKeyA签名形成CC证书数字签名,PubKeyB验证签名确保CC证书合法性[33-34]。

图12 通信证书CC初始安全配置与加密通信过程Fig.12 Initial security configuration phase and encrypted communication process

图中⑤~⑦为基于通信证书CC 加密通信过程。接受者B 利用CC 证书中公钥加密信息,发送者A 利用PriKeyA解密信息完成安全通信过程。通信证书CC格式按照IEEE1609.2 标准制定,包括用户公开密钥、用户名、签发机构名称和签发机构数字签名。

整个过程中PriKeyA、PriKeyB安全存储在各端,用于解密和验证签名,因此有效保障通信安全,防止各种中间人、中继攻击等。

5 结束语

与DSRC 系统相比,LTE-V2X 技术特点在车辆与云端的高可靠以及低时延的连接能力,因此可以利用云平台计算能力在简化系统架构的同时为V2X业务提供较高安全防护能力。本文以分布式的混合云架构作为LTE-V2X 数字签名系统基础架:CTL 与根证书处在一个不提供联网功能的高安全域;整车厂商的安全系统及V2X注册系统处于一个具有严格访问控制的私有云系统,为车辆及用户的隐私信息提供全生命周期的高安全保护;通信证书颁发系统以公有云或边缘云的方式为车辆提供短时有效的通信证书授权服务,基于LTE 的高可靠网络能力确保海量通信证书处理的服务质量。

通过设计基于LTE-V2X 数字签名车联网安全架构,分别从车端、云端、移动终端、路侧系统端、CA 认证中心端详细阐述消息通信主体,为本研究承担课题的各家合作厂商提供加密通信方案与各端架构设计。通过将全生命周期安全保障机制融于架构设计中,有效保障各端对恶意行为安全防护与通信安全。基于身份认证、加密通信的C-V2X车联网体系成为未来车联网发展的趋势与主流,车联网体系需进一步探寻安全、可信加密认证环境,加强与安全产业合作,推动形成安全可信、深度融合、智能创新的车联网通信体系。