一种改进的WSN源位置隐私保护路由算法*

陈 宜,蒋朝惠,郭 春,谢非佚,吴鸿川

(1.贵州大学大数据与信息工程学院,贵阳 550025;2.贵州大学计算机科学与技术学院,贵阳 550025;3.电子科技大学通信抗干扰技术国家级重点实验室,成都 611731)

一种改进的WSN源位置隐私保护路由算法*

陈 宜1,3,蒋朝惠2*,郭 春2,谢非佚3,吴鸿川1

(1.贵州大学大数据与信息工程学院,贵阳 550025;2.贵州大学计算机科学与技术学院,贵阳 550025;3.电子科技大学通信抗干扰技术国家级重点实验室,成都 611731)

在无线传感器网络通信中,针对已有幻象路由协议可能因失效路径而降低源节点安全时间的问题,提出了一种基于最短距离路由的无线传感器网络源节点位置隐私保护路由算法。该路由算法包括初始化过程、改进的源节点幻象路由策略和避开源节点可视区的最短距离路由策略。理论分析和实验结果表明,与已有的幻象路由协议相比,该路由算法生成的幻象节点能较好地远离源节点,并且提高了源节点的安全时间,可以较好地保护源节点位置的隐私安全。

无线传感器网络;源节点;位置隐私保护;局部流量攻击;最短距离路由

随着新兴的网络技术和下一代通信技术的蓬勃发展,物联网IOT(The Internet of Things)将是下一个推动世界高速发展的“重要生产力”[1]。当前,物联网已经被列入了国家的“十三五”规划中,“十三五”规划明确指出要“促进云计算、大数据、物联网广泛应用”。无线传感器网络WSN(Wireless Sensor Network)作为IOT的重要组成部分,在未来的科技发展和众多不同的学科领域中,WSN将会有极其广阔的发展和应用前景。WSN可用于监测有价值的人员或物体,如应用于国防军事、航空航天、生物医疗、目标跟踪、智能家居和交通管理等领域。然而,当应用WSN去监控这些对象的信息时,不仅要在监控中获取它们的有用信息,还需保护这些对象的安全,最直接的就是保护它们的位置隐私安全。在许多场合下,节点是通过随机方式散布于相对恶劣的目标监测区域中,这让WSN非常容易遭受各种攻击,从而使网络中重要信息面临着泄漏的风险,甚至是网络的瘫痪。因此,无线传感器网络通信中源节点的位置隐私保护LPP(Location Privacy Protection)也显得相当重要。

在针对无线传感器网络节点位置隐私安全的攻击中,比较常用和经典的攻击则属于全局流量攻击GTA(Global Traffic Attack)和局部流量攻击LTA(Local Traffic Attack)。GTA的攻击强度大,其拥有众多监控网络的设备,可长期监控整个网络的通信数据流量并实时分析。在无线传感器网络中,参与数据通信的节点和不参与数据通信的节点表现出的数据流量是不同的,特别是源节点,需要经常向汇聚(基站)节点(Sink Node)发送数据,故它周围节点的通信流量明显要高于其他节点,攻击者通过这个现象就能迅速推断出源节点的具体位置。虽然GTA的攻击强度大,但是GTA也有局限。GTA对设备要求高,当网络监控的面积较小时,GTA比较容易实现。而对监控面积较大的网络进行GTA时,相应的攻击网也需要大范围布置,这种情况下如果还长时间监听网络流量,就容易被用户发现并采取相应措施防御GTA,故GTA不适用于监控面积广阔的WSN。但在实际应用中,GTA一旦攻击成功,对WSN造成的损害也是巨大的。为了防御GTA,文献[2]提出的方法主要是向网络注入虚假报文,使网络总体上表现出均衡的流量,攻击者就很难在全局流量分析中推算出源节点的具体位置,但是这一策略也带来了大量的额外网络能耗。K.Mehta等人在文献[3]中,提出了防御GTA的周期性采集数据方案PC(Periodic Collection)和源节点模拟方案SS(Source Simulation)。在PC方案中,不管WSN节点是否监听到目标事件,都在相同的周期内生成数据包并发送出去,从而保护源节点的位置隐私安全。SS方案,则通过传递先前预设的令牌来触发源节点发送事件报文,在网络通信能耗、时延和节点隐私保护性能之间达到平衡。而LTA通常是在不影响网络正常运行的情况下,默默监听某些节点的通信流量并进行分析,在追踪报文的过程中定位节点的位置。LTA对监控设备的要求低,且大多数的LTA都不会触发网络的安全机制,这对网络而言,LTA的危险性更大。

WSN的LPP包括汇聚节点和源节点的LPP。对源节点位置的保护意味着保护事件发生的位置。Celal Ozturk等人在2004年初次提出了关于WSN源节点的LPP问题[4],他们提出的幻象路由协议主要包括两个步骤:步骤一,源节点数据随机h跳到达一个幻象节点;步骤二,幻象节点以洪泛或单路径路由的方式把报文转发到Sink节点。然而,源节点根据h跳随机路由得到的幻象节点会聚集在真实源节点附近,并且洪泛的路由方式大量增加了网络的通信开销和能量消耗。但Ozturk提出的这个幻象路由协议,使人们从此开始注意到WSN的LPP问题。之后,Kamat等人根据WSN源节点LPP的问题提出了熊猫-猎人博弈模型[5],在这个模型中,攻击者则从Sink节点附近出发,通过逆向逐跳追踪报文的方式来追踪并攻击熊猫。熊猫-猎人博弈模型对WSN的LPP研究有重大的影响。后来,有大量的研究人员紧跟着研究源节点位置隐私保护,比如文献[6]中针对WSN某些特殊区域“早熟”现象提出的一种自调整定向随机漫步路由协议,避免“早熟”现象发生的同时,也保护了节点和目标对象的安全。

此外,为了让幻象节点与源节点的距离足够远,文献[5,7]提出有向随机路由协议。在该协议中,依据节点到Sink跳数值Δhop的大小,把它的邻居节点分别归类到子、父节点集,当邻居节点的Δhop小于自己时,将该邻居节点列入自己的父节点集,子节点集则同理反之。在源节点需要发送数据报文时,则从父或子节点集合中选定一个并固定该参数,然后把报文随机转发至Sink节点。但后来,文献[8]论证了根据文献[5,7]的方法得到的幻象节点会聚集于某些固定区域,即文献[5,7]的方法不能达到真正的地理位置多样性幻象路由的目的。文献[8]针对该问题提出了基于源节点有限洪泛的源位置隐私保护协议PUSBRF(Source Location Privacy Preservation Protocol in Wireless Sensor Network Using Source-Based Restricted Flooding)。PUSBRF能很好地解决文献[5,7]中出现的问题,但是源节点的有限洪泛势必会增加能量的消耗。特别是源节点位置的每一次改变,都需要重新洪泛一次,而实际中WSN监控的目标对象可能经常移动,则节点需要频繁洪泛信息,这将会大量浪费网络的能量。为了进一步提高对源节点位置隐私的保护性能,文献[9]在PUSBRF协议基础上提出了多幻象节点的幻影单径路由PSRMPN(Phantom Single-Path Routing with Multi Phantom Nodes)协议,PSRMPN协议对PUSBRF协议的h跳有向路由阶段做了改进,使幻象节点更好地远离源节点,以达到提高源节点位置隐私保护性能的效果,但是PSRMPN协议还是没有解决源节点洪泛带来的能耗问题。

为了解决洪泛幻象路由的延迟大和高能耗问题,Jianbo Yao等人提出了有向随机行走路由协议DROW(Directed Random Walk)[10],该协议保证了路由多样性并节约了洪泛的能耗。但是基于有向随机行走的路由策略所产生的幻象节点会聚集于某些区域[8],也容易泄露源节点的方位信息。为了解决有向随机行走路由容易暴露方位信息的问题,文献[11-12]提出了随机选择中间节点的路由协议RRIN(Randomly Selected Intermediate Node)。RRIN协议的中间节点类似于幻象节点,首先由源节点计算其与中间节点的随机距离,然后源节点将数据包发送给中间节点并由中间节点把数据包发送到Sink节点。RRIN路由协议的不足之处是随机选择中间节点的方式有可能使相邻报文生成的中间节点的距离过近[13],这也会缩短源节点的安全时间。

为了控制网络能量消耗,文献[14]提出了一种可控能耗的信贷路由(Credit Routing)策略和一种混合路由(Hybrid Routing)策略。虽然Credit Routing和Hybrid Routing有效降低了网络的能量消耗,但是Credit Routing和Hybrid Routing都没有考虑到源节点“可视区”的问题,并且都是以随机的方式来转发数据报文,如果存在网络攻击,则无法有效地保障源节点的位置隐私安全。针对文献[14]存在的问题,刘学军等人提出了基于最小能耗路由的源节点位置隐私保护协议LPBMR(Source-Location Privacy Protec-tion Based on the Minimum Cost Routing)[15]。LPBMR的最小能耗实际上就是数据报文传输的最短距离。虽然LPBMR协议在一定程度上解决了文献[14]的问题,但是LPBMR在幻象路由阶段随机选择下一跳节点的方式,使幻象节点区域也包含了源节点的可视区域,这将导致在幻象路由之后的最小能耗路由传输路径中无法完全避开源节点的可视区域,即依然存在“失效路径”。鉴于现有WSN源节点的LPP研究还存在一定的局限,为了进一步提高源节点的位置隐私安全性能,需要继续研究WSN源节点LPP的问题。

本文针对现有幻象路由协议可能因失效路径而降低源节点安全时间的问题,提出了一种基于最短距离路由的WSN源节点LPP的改进路由算法,算法借鉴了PUSBRF、PSRMPN和LPBMR协议的优势并对源节点幻象路由策略作了改进,新算法生成的幻象节点能更好地远离源节点。理论分析和实验结果表明,在能耗变化不大的情况下本文算法较好地提高了源节点的安全时间。

1 系统模型

为了便于研究和分析,本章主要介绍本文算法采用的网络模型和攻击模型。

1.1 网络模型

本文采用的WSN模型参考Kamat在文献[5]提出的“熊猫-猎人博弈”模型,把节点均匀布置于监控区域中,用于监控目标的位置活动等信息。当目标进入传感节点的监测范围,距离目标最近的节点把采集到的信息周期地发送给Sink节点。本文算法对WSN作如下假设:①传感器节点均匀分布于整个网络,并且节点一经布置,节点位置将不再改变,即网络为静态网络。节点的感知范围能够覆盖其通信半径内的监控区域,节点之间能够以单跳或多跳的方式进行无线通信,但是需要通信的节点间的距离不能大于节点的通信半径do[8]。②WSN只有一个Sink且位置固定。文中假定攻击者无法攻破Sink。③网络中只有一个源节点。④每个节点(Sink除外)的初始能量、存储能力、通信半径、计算能力等初始参数均相同。⑤网络中每个节点的ID号唯一。Sink存储并管理节点的ID号。⑥Sink和每个传感节点共享密钥。源节点采集到监控目标的信息后,用公钥加密该消息,Sink通过私钥解密源节点发来的密文消息,但是本文不讨论具体密钥的生成和管理,也不讨论数据加解密的算法。

1.2 攻击模型

本文主要研究抗LTA的源节点LPP问题。根据已有的数据追踪攻击策略,可把攻击者归类为谨慎攻击者和耐心攻击者。根据文献[5]的实验数据可知,耐心攻击者对数据的追踪能力更强大。所以本文采用耐心攻击者模型,并对攻击者作如下假设:①攻击者硬件设备优良,其计算能力、数据存储能力、能源等需求均不受限制。②攻击者只需监听WSN的局部流量就能够判断出数据消息的发送方位。攻击者的监听半径不大于do;攻击者可迅速移动但只能逐跳地进行。③攻击者处于被动流量监测,不会主动攻击网络。④攻击者初始位于Sink附近,一旦监测到新报文发送给Sink,攻击者就迅速移动至发送节点。⑤攻击者不会回跳,采用耐心的方式监听网络数据。⑥攻击者能在一定范围内发现源节点。

2 基于最短距离的源位置隐私保护路由算法

本章描述了本文提出的WSN源位置隐私保护路由算法,具体包括路由算法的初始化、改进的源节点幻象路由策略和避开源节点可视区的最短距离路由策略。

2.1 路由算法的初始化

(1)

将Hu和Hv+duv作比较,若Hu>Hv+duv,则更新Hu=Hv+duv,然后转发广播报文,反之则不转发,其中Hu和Hv分别是节点u、v到Sink的最短路由距离。采用同样的方法,经过一段时间的广播报文转发,WSN中的每个节点都知道了Sink的位置,也得到了自己的相对坐标位置和到Sink的最短路由距离以及邻居节点的信息。与此同时,依据节点到Sink的最短路由距离,把它的邻节点划分为两类:路由距离小于自己的邻节点归入子节点集合node(i).child,路由距离大于自己的邻节点则归入父节点集合node(i).parent。由于WSN是静态网络,所以每个节点i的邻居节点表node(i).neighbor也是不变的。

2.2 改进的源节点幻象路由策略

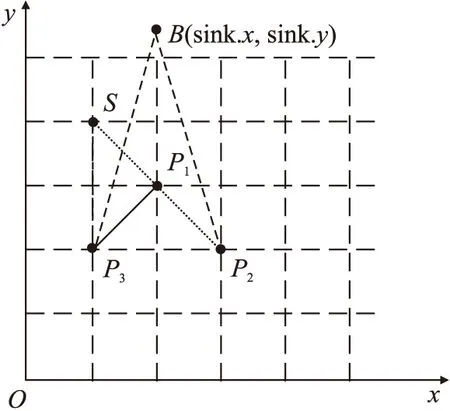

当目标进入传感器节点的监测范围时,该节点成为源节点并采集目标的相关信息,然后把采集到的信息报文以有向随机的方式迅速地向幻象节点转发。报文在有向随机幻象的过程中,从node(i).parent中随机地选一个节点作为报文的下一跳转发节点,并且下一跳节点必须比前一跳节点远离源节点。源节点在生成数据报文时,也随机产生一个概率值ρ并装入数据报文头部中,转发数据时选择下一跳幻象节点示意图如图1所示,假如源节点为S[node(s).x,node(s).y],幻象节点P2[node(p2).x,node(p2).y]为P1[node(p1).x,node(p1).y]的下一跳节点,为了满足P2朝着远离S的方向,则需满足式(2)和式(3)。

图1 选择下一跳幻象节点示意图

当ρ<0.5时,

(2)

当ρ>0.5时,

(3)

此外,为了进一步提高源节点的安全时间,在源节点每次发送数据报文之前,都先产生一个动态随机路由值hx并把它和源节点的位置信息一起植入报文的头部。其中,hx为报文在有向随机幻象路由阶段能传输的距离值,报文每转发一次都减去相应的传输距离,当hx约为零时,结束报文在幻象路由阶段的转发。源节点发出的数据报文在经过随机幻象路由之后到达一个幻象节点P。为了不让攻击者轻易定位到源节点,P应尽量远离源节点。如果P与源节点的路由距离至少应取hmin,又因网络能耗受限而假定hmax为P与源节点的最大路由距离[9],则:

{hx}⊆{hmin,…,hmax}

(4)

2.3 避开源节点可视区的最短距离路由策略

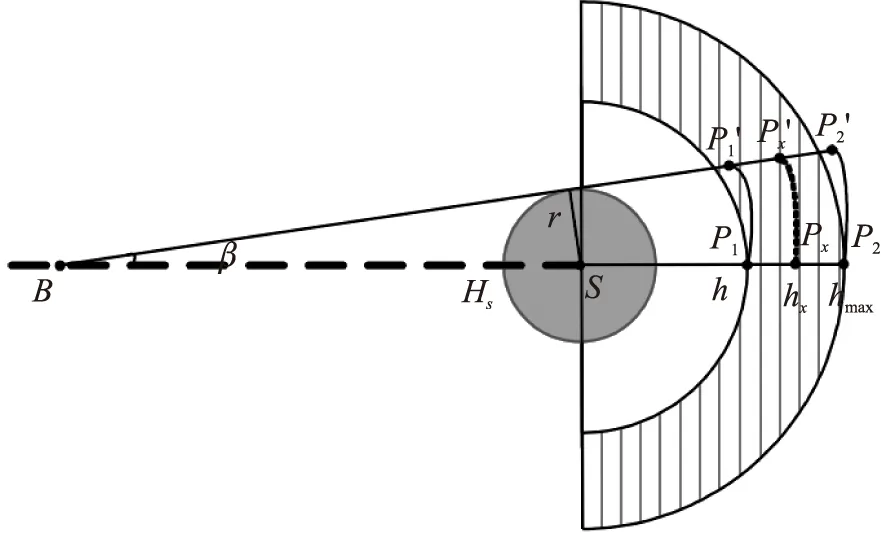

为了增强对源节点位置的隐私安全保护,本文算法还给报文增加了避开源节点可视区的传输路径。在最终的幻象节点的数据报文头部,记录着源节点S的信息和路由距离值H,如式(5)所示,其中Hp为幻象节点P到基站B的最短路由距离,Ψ是为避开源节点S的可视区而附加的能耗值。避开S可视区的最大路由距离示意图如图2所示,当P与B和S在同一直线上,并且S到P的路由距离为Hsp时,为了使报文在转发时能够更好地避开S的可视区,Ψ的取值如式(6)所示。

H=Hp+Ψ

(5)

Ψ=(Hs+Hsp)arcsin(r/Hs)

(6)

图2 避开源节点可视区的最大路由距离示意图

在避开源节点可视区的路由过程中,从子节点集合中随机抽取一个节点作为下一跳节点,同时依据报文头部记录的源节点信息,计算选中的节点与S之间的距离。为了满足数据报文能在允许的路由距离内传输以及在远离源节点的同时朝着基站转发,规定报文的每次转发需满足以下条件[15]:①选距离S较远的节点作为报文的下一跳转发节点;②由该节点向基站传输的路由距离小于当前数据报文中标记的剩余路由距离值;③当报文转发到节点u且u到基站的最小路由距离Hu≤Hs-r时,为了安全,需丢弃存放在报文头部的源节点信息,然后报文沿着最短距离路由转发至基站。因为当Hu≤Hs-r时,报文的转发路径将不再经过S的可视区,无需再计算节点到S的距离,故可丢弃存放在报文头部的源节点信息。

3 算法的理论分析

源节点位置隐私保护路由算法无法绝对阻止攻击者发现源节点,要是能在预计的时间内不让攻击者定位到源节点的位置,就可认为源节点的位置隐私得到了保护[15]。文献[5]是这样定义协议的安全时间:在反向追踪报文过程中,攻击者发现源节点时共耗费的时间。由于WSN节点的能量有限,在实际应用中,需考虑在有限能量的前提下尽量提高源节点位置安全的时间,所以本文提出抗LTA的最短距离路由的源节点LPP改进算法。下面将本文路由算法与PUSBRF[8]、PSRMPN[9]、LPBMR[15]进行理论比较分析。

3.1 安全性能分析

本文的幻象路由策略参考了PSRMPN设置随机路由跳数的处理方式以及LPBMR的邻节点到基站最小路由能耗的策略,并借鉴了它们的优势,然后对LPBMR的幻象路由转发规则作了改进。首先,在幻象路由之前源节点先随机产生一个概率值并作为幻象路由节点选择的判断,这可以使每个不同的源节点数据报文有不同的幻象路由方向,保证了幻象节点选择的随机性。其次,在每次选择下一个幻象节点时增加了式(2)和式(3)的判断,这可以使得节点在转发相同的源节点数据包时,所选择的每个幻象节点都是朝着同一个方向,确保幻象节点尽量远离源节点。根据本文路由算法得到的随机幻象节点近似分布于S为圆心、半径为[h,hmax]的半环形区域内,幻象节点分布示意图如图3所示。

图3 幻象节点分布示意图

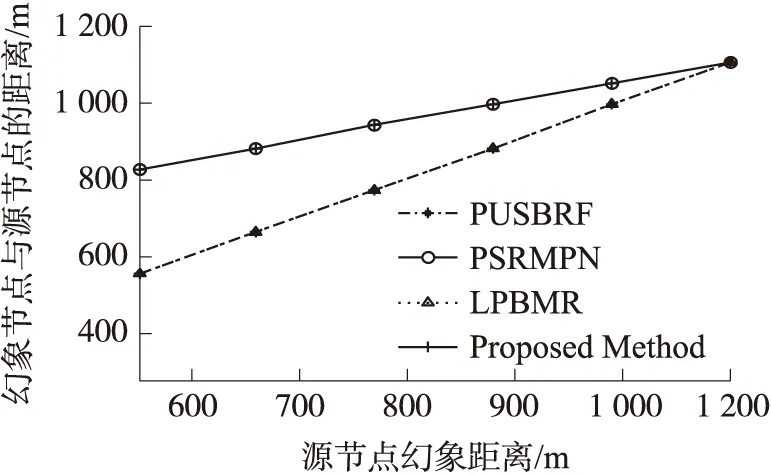

根据文献[8-9],如果PUSBRF和PSRMPN的每一跳都是最大传输距离,并把跳数转为距离值时,PUSBRF产生的随机幻象节点集中于S为圆心、半径为h的圆周上。PSRMPN协议得到的随机幻象节点均匀分布于S为圆心、半径为[h,hmax]的环形区域内[9]。LPBMR协议得到的随机幻象节点近似分布于距离源节点为h的半圆区域内。若幻象路由的跳数取h=5,hmax=10,将跳数转为距离值,假设每一跳都是最大的传输距离do=110m,并假设LPBMR的每一跳幻象路由都是最大地远离源节点,则这4种协议产生的随机幻象节点与源节点的距离示意图如图4所示,可见,本文算法和PSRMPN得到的幻象节点可以更好地远离源节点。

图4 幻象节点与源节点的距离示意图

此外,为了避开源节点可视区,本文路由算法规定,数据包在避开源节点可视区最短距离路由传输阶段转发时,设置的条件与LPBMR相似,所以在源节点LPP方面,相比于PSRMPN和PUSBRF,本文路由算法和LPBMR具有更好的优势。

从图3和图4以及上述分析可知,一般情况下,由PUSBRF和PSRMPN得到的幻象节点都能很好地远离源节点,依据本文路由算法产生的幻象节点基本可以跳出可视区并远离源节点。本文协议与PSRMPN协议所得到的幻象节点与源节点之间的距离是相似的,但是由于PSRMPN协议和PUSBRF协议在源节点幻象路由之前都需要洪泛,而本文无需源节点洪泛,故本文算法在此阶段的能耗比PSRMPN和PUSBRF要小很多。而LPBMR协议的幻象节点域包含了可视区,故LPBMR协议产生的幻象节点不能很好地远离源节点,在保护源节点位置隐私安全方面还存在一定的局限。

3.2 计算能耗分析

在网络初始化阶段,PUSBRF、PSRMPN、LPBMR和本文的路由算法都有基站向全网节点广播建立路由的过程,在建立路由的过程中,也都有将邻节点区分为父节点和子节点的操作,这一部分的计算能耗基本相同。

在幻象路由阶段,由于PUSBRF和PSRMPN不考虑可视区,所以它们没有引入多余的计算开销。LPBMR虽然考虑了可视区,但在这个阶段,它也没有引入多余的计算开销。本文协议虽然增加了一个判断,但是这一判断所消耗的能量,相比于源节点洪泛时发送数据包所消耗的能量,完全可以忽略。相比于LPBMR,本文算法虽引入了额外的计算开销,用于判断下一跳幻象节点的方向,但相比于网络节点收发数据报文的能量消耗,本文算法引入的这个判断所消耗的能量几乎微不足道,且本文算法产生的幻象节点基本可以跳出源节点的可视区,这明显可以提高源节点位置的隐私安全时间。

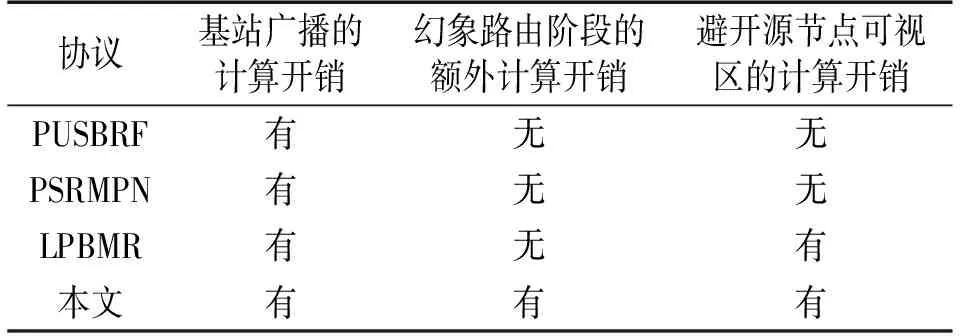

在避开源节点可视区的最短距离路由传输阶段,本文算法和LPBMR都增加了一个附加的计算开销,用于计算避开可视区的最短路由距离,本文算法和LPBMR在这一阶段的计算开销是一样的。但该额外开销只在一个节点计算一次,相比于PUSBRF和PSRMPN虽有增加计算开销,但是该开销微乎其微。综上所述,本文算法虽然增加了微小的计算开销,但是可以更好地提高源节点位置的隐私安全。PUSBRF、PSRMPN、LPBMR和本文路由算法的计算能耗对比如表1所示。

表1 4种协议的计算能耗对比

3.3 通信能耗分析

PUSBRF[8]、PSRMPN[9]、LPBMR[15]和本文路由算法都有基站向全网节点广播建立路由的过程,因此,网络初始化建立路由时,PUSBRF、PSRMPN、LPBMR

和本文路由所需的通信能耗是相似的。

(7)

图5 本文算法通信开销示意图

Px与B之间的距离为HPx:

(8)

(9)

则本文算法的平均通信开销为:

(10)

对于PUSBRF协议,其平均通信开销为[8]:

(11)

PSRMPN协议的平均通信开销为[9]:

(12)

LPBMR协议的平均通信距离开销为[15]:

(13)

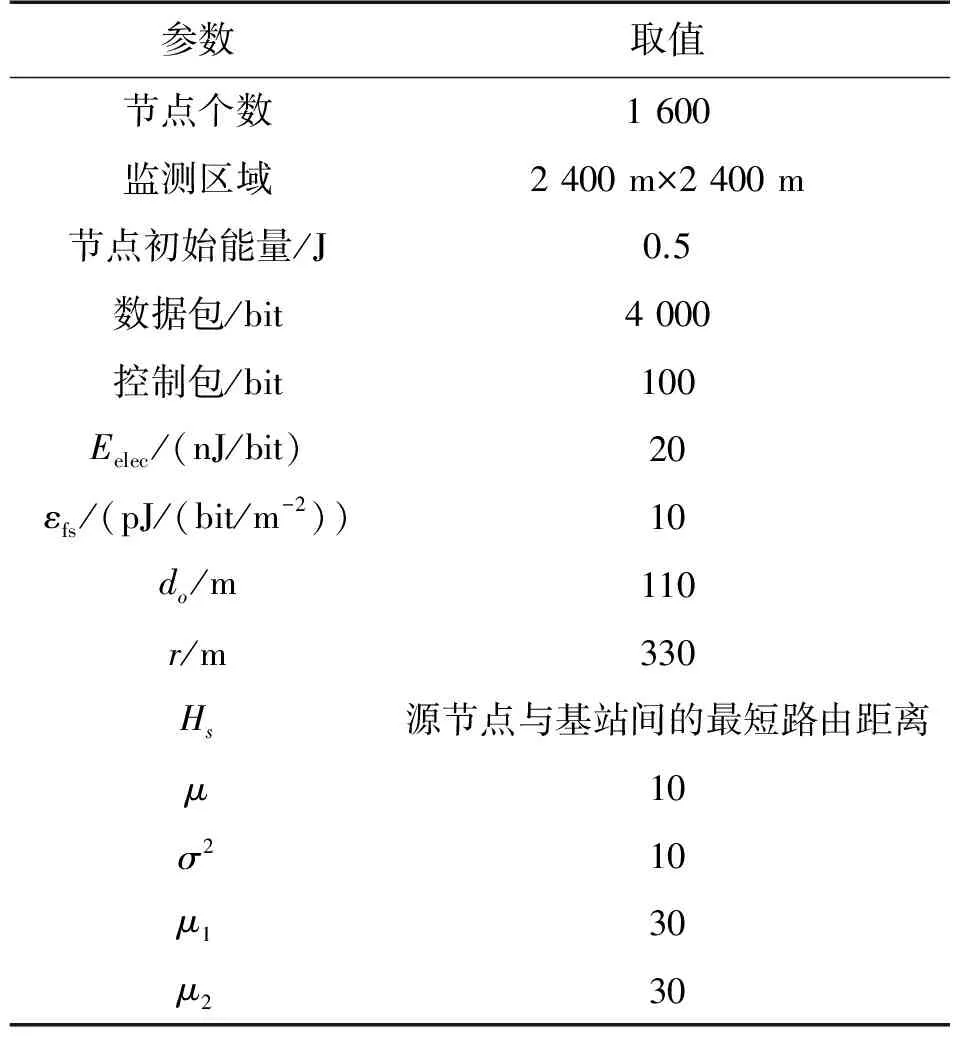

根据式(10)~式(13),在预先设定的环境下,假设源节点到基站的距离为固定值9跳,幻象路由的最小跳数为5跳,最大跳数为10跳,并将PSRMPN协议和PUSBRF协议的跳数转为距离值,如果它们的每一跳都是节点最大的传输距离do,暂时不考虑PSRMPN协议和PUSBRF协议的源节点洪泛通信开销和4种协议的基站广播能耗,则4种协议的平均通信开销如图6所示,从图中可知,本文算法的平均通信开销高于LPBMR、PSRMPN和PUSBRF。节点的平均通信能耗也就是节点的通信传输路径,该值越大也间接表明数据传输路径越复杂,则可以更好地提高源节点的位置隐私安全时间。当然该值也间接与数据传输延时相关,平均通信距离越大,数据传输延时可能也越大。但在WSN能耗允许的范围内,本文协议有效地避开了可视区和增加了幻象节点与源节点之间的距离,可以更好地提高源位置隐私保护的性能。

图6 4种协议平均通信开销示意图

然而,PSRMPN和PUSBRF不仅没有考虑到“失效路径”的问题,还存在源节点的洪泛过程,节点洪泛过程的能耗不可控制且能耗最大,所以,综合整个WSN工作过程来看,本文算法在对源节点位置的隐私保护还是有一定的优势。

4 算法仿真实验

本章主要介绍在MATLAB环境下对算法进行仿真,分别对LPBMR[15]、PSRMPN[9]、PUSBRF[8]和本文算法进行实验模拟,并从源节点安全时间和网络剩余平均能量进行了比较。源节点安全时间和网络剩余平均能量的定义如下:①源节点安全时间:在攻击者捕获源节点之前,Sink接收到源节点发出的数据报文总个数。②网络剩余平均能量:WSN在转发一定量的数据报文之后,网络所有节点剩余能量的平均值。

仿真实验中,传感器节点的部署参考文献[8,15],假设将1 600个传感器节点均匀分布于2 400 m×2 400 m的区域内。为了实现节点随机均匀分布,本文先将监控区均匀划分为网格,节点起初布置在网格的中心位置,接着给这些节点的位置添加一个服从正态分布的随机扰动值ε,且ε~N(μ,σ2)。该拓扑生成方法既保证了每个网格内有一个传感节点,又可确保每个网格内的节点位置各不相同。基站节点的位置固定在(1 200,2 400)处,攻击者的监听半径为do,节点间的通信半径为do,源节点的可视区半径设为r。为了方便对比分析,实验中将PUSBRF协议和PSRMPN协议的幻象跳数转为幻象距离,也就是将PUSBRF协议和PSRMPN协议在幻象路由阶段经过的距离作为本文算法和LPBMR协议的幻象路由距离。此外,为了进一步对比本文算法和LPBMR协议的性能,本文算法分别采用PUSBRF协议和PSRMPN协议的幻象距离值作为自己的幻象距离值,而LPBMR协议则固定采用PUSBRF协议的幻象距离。

能耗模拟实验所用的模型,参考文献[16-17]的能量模型。假定节点通信功率可调。如果节点间的距离大于do,节点间不能进行数据报文的收发。式(14)中d为传输距离,ETx(k,d)表示传感器节点发送kbit报文通过d时的能耗,由发射电路耗损和功率放大耗损构成,Eelec为发射电路的耗损能量,εfs表示自由空间信道模型下功率放大耗损所需能量。式(15)中ERx(k)表示接收kbit数据的能量耗损,仅由电路耗损引起。

ETx(k,d)=kEelec+kεfsd2d≤do

(14)

ERx(k)=kEelec

(15)

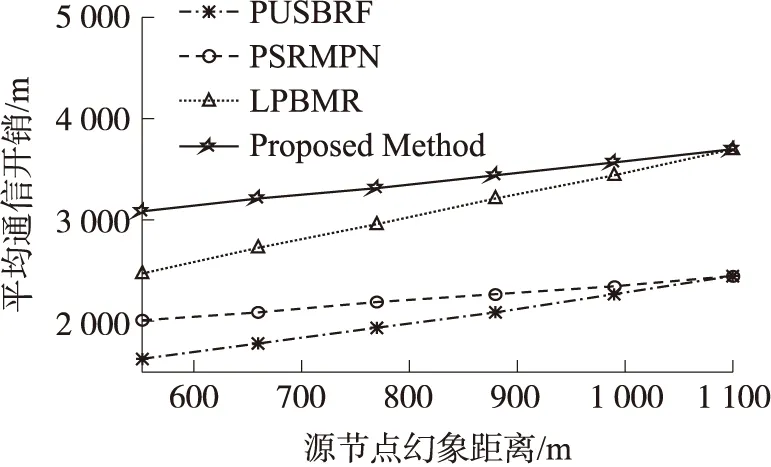

仿真实验中的具体参数设置如表2所示。

表2 实验参数设置

4.1 安全时间对比分析

衡量WSN安全性能的其中一个重要指标就是节点安全时间。为了更好地对4种协议进行对比分析,本文算法分别采用PUSBRF[8]协议和PSRMPN[9]协议的幻象距离进行实验。

4.1.1 采用PUSBRF协议的幻象距离

为了对比源节点安全时间随源节点与Sink节点距离的变化关系以及安全时间随源节点幻象距离的变化关系,分别采用了不同的实验。

①实验1:安全时间随源节点与Sink节点距离变化的实验

实验中,网络拓扑结构生成后则固定不变,分别选取距离Sink节点不同位置的源节点,4种路由协议均从相同的源节点开始发送数据。设置PUSBRF的随机有向幻象跳数为5跳,PSRMPN的随机定向幻象跳数在5跳~10跳内随机选取。为了便于对比,本文算法和LPBMR的幻象距离值均为PUSBRF在随机定向幻象5跳内行走的总幻象距离值,进行50次仿真实验并取平均结果,PUSBRF协议随机幻象的平均距离值大约为378 m,采用PUSBRF协议幻象距离的安全时间随Hs(Hs为源节点与Sink节点的距离)的变化关系图如图7所示。

图7 采用PUSBRF幻象距离的安全时间随Hs的变化关系图

从图7可知,随着Hs的变化,源节点的安全时间均有波动,但总体而言,在相同的Hs和同样的幻象距离下,PUSBRF和PSRMPN的安全时间都较低,这是因为PUSBRF和PSRMPN都没有考虑源节点可视区的问题,当数据报文在最短路径路由传输阶段,报文可能经过源节点可视区,这将缩短了攻击者的跟踪时间。而本文算法的安全时间总体上略高于LPBMR的安全时间,这是因为本文算法在幻象路由阶段做了改进,在相同的源节点幻象能耗下,相比于LPBMR,本文算法得到的幻象节点可以更好地远离源节点,所以本文路由算法对源节点的安全保护时间更好。

②实验2:安全时间随源节点幻象距离变化的实验

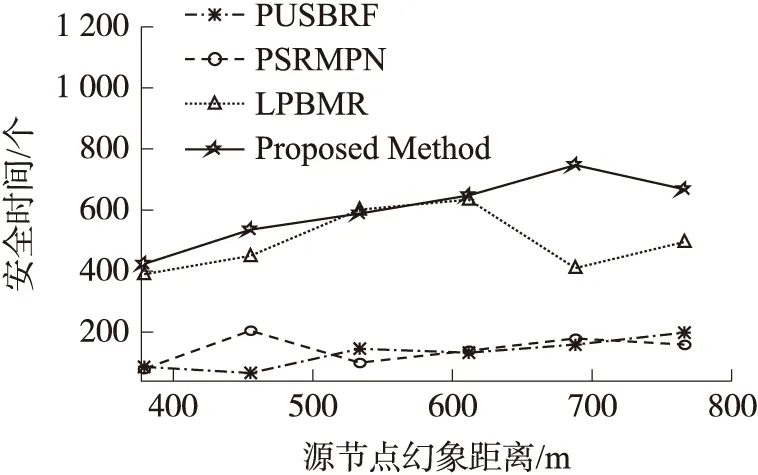

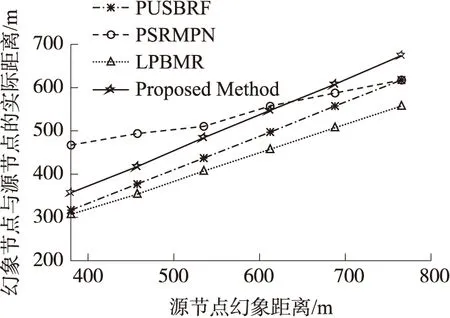

实验中,选取距离Sink节点1 320 m~1 430 m的节点作为源节点,4种协议均从相同的源节点开始发送数据。设置随机有向幻象跳数hmin=5跳,hmax=10跳,PUSBRF协议的有向幻象跳数h逐跳递增,PSRMPN协议的随机定向幻象跳数在[h,hmax]之间随机选取,本文算法和LPBMR的幻象距离值均为PUSBRF在随机定向幻象阶段内行走的总幻象距离值,采用PUSBRF幻象距离的安全时间随Hsp(Hsp为源节点的幻象路由距离)的变化关系图如图8所示,以及采用PUSBRF幻象距离的Dsp(Dsp为幻象节点与真实源节点的实际平均距离)随Hsp的变化关系图如图9所示。

图8 采用PUSBRF幻象距离的安全时间随Hsp的变化关系图

图9 采用PUSBRF幻象距离的Dsp随Hsp的变化关系图

从图8可知,随着源节点幻象路由距离Hsp的变化,所有协议的源节点安全时间都有波动,这主要是由于网络节点随机部署,不同位置的节点有不同的传输路径,而且数据报文在网络中都有随机选择下一转发节点的操作,随机选择下一跳节点的不同会使攻击者有不相同的攻击路径,故节点的安全时间也不相同。但总体而言,在相同的源节点幻象路由距离下,本文算法的安全时间略高于其他协议。

从图9可知,当Hsp大约小于600 m时,依据PSRMPN协议得到的幻象节点与源节点的实际平均距离要大于其他协议;当源节点的幻象路由距离Hsp大约大于600 m时,依据本文路由算法得到的幻象节点与源节点的实际平均距离甚至大于PSRMPN协议。这是因为PSRMPN采用了随机选择的可变化的幻象路由区间值[h,hmax],而其他协议采用的是固定的幻象路由值h,当幻象路由h较小时,PSRMPN协议的源节点平均幻象路由距离则要大一些,所以最终的幻象节点与源节点的实际平均距离也要大一些。但是在相同的源节点幻象路由距离下,依据本文路由算法得到的幻象节点与真实源节点的实际平均距离要略大于LPBMR协议,这表明了本文算法在幻象路由阶段的改进策略确实可以让幻象节点更好地远离真实源节点。

4.1.2 采用PSRMPN协议的幻象距离

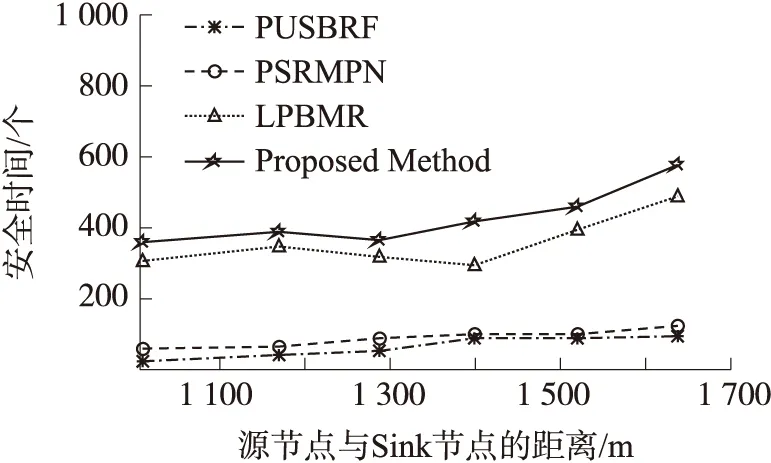

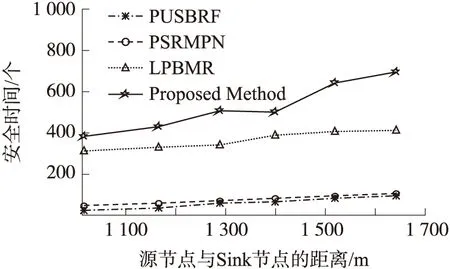

①实验3:安全时间随源节点与Sink节点距离变化的实验

在本次实验中,LPBMR的幻象距离值为PUSBRF在源节点幻象路由阶段内走过的总距离值,本文算法的幻象距离值则为PSRMPN在源节点幻象路由阶段内经过的总距离值,其他实验参数与实验1相同。在50次仿真实验的平均结果中,PSRMPN在源节点随机幻象路由阶段行走的平均距离值大约为535 m,采用PSRMPN幻象距离的安全时间随Hs的变化关系图如图10所示。

图10 采用PSRMPN幻象距离的安全时间随Hs的变化关系图

从图10中可知,本文算法的安全时间明显高于其他协议,这是由于本文算法采用了PSRMPN的幻象策略,即增加了幻象路由的距离,相比于实验1采用PUSBRF的幻象路由距离和实验结果图7,本文算法在实验3里面得到的幻象节点离源节点更远,所以本文算法的源节点安全时间更好。

②实验4:安全时间随源节点幻象距离变化的实验

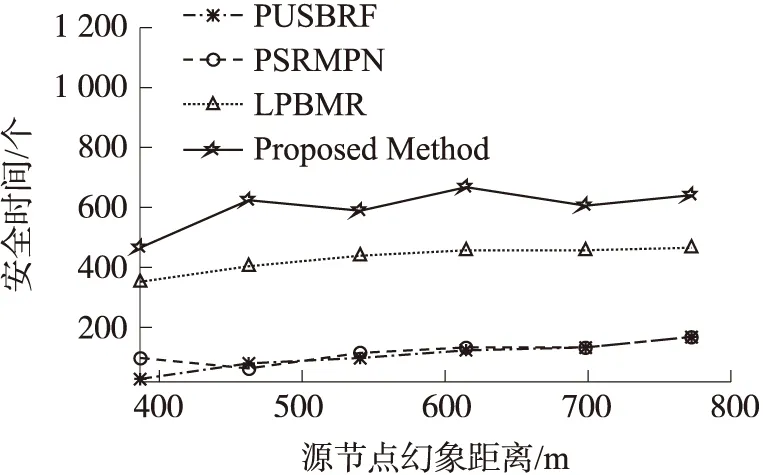

在本次实验中,LPBMR的幻象距离值为PUSBRF在源节点幻象路由阶段内走过的总距离值,本文算法的幻象距离值则为PSRMPN在源节点幻象路由阶段内经过的总距离值,其他实验参数与实验2相同。采用PSRMPN幻象距离的安全时间随Hsp的变化关系图如图11所示,以及采用PSRMPN幻象距离的Dsp随Hsp的变化关系图如图12所示。

图11 采用PSRMPN幻象距离的安全时间随Hsp的变化关系图

图12 采用PSRMPN幻象距离的Dsp随Hsp的变化关系图

从图11可知,随着源节点幻象距离的变化,本文算法的源节点安全时间虽然有微小波动,但明显高于其他协议的安全时间,这表明本文算法在采用PSRMPN变化且增加的源节点幻象路由距离之后,可以有效地提高源节点的安全时间。

从图12可知,随着Hsp的增加,依据本文路由算法得到的Dsp也逐渐增大,并且大于其他协议,这是因为本文算法采用了PSRMPN可变化的幻象路由区间值[h,hmax],并且本文算法改进了幻象路由选择下一节点的策略,根据式(2)和式(3),可以使幻象节点离源节点更远。与实验结果图9相比,在采用PSRMPN的幻象路由距离之后,根据本文路由算法得到的幻象节点与真实源节点的实际平均距离也明显大于采用PUSBRF的幻象路由距离。幻象节点远离源节点,将利于源节点在避开源节点可视区的路由阶段更好地避开可视区的失效路径。因此,为了进一步提高源节点的位置隐私安全保护性能,本文算法根据式(2)和式(3)改进源节点幻象路由策略的同时,也参考了PSRMPN增加幻象路由距离的策略,根据实验结果,本文算法的改进策略可以明显提高源节点的安全时间。

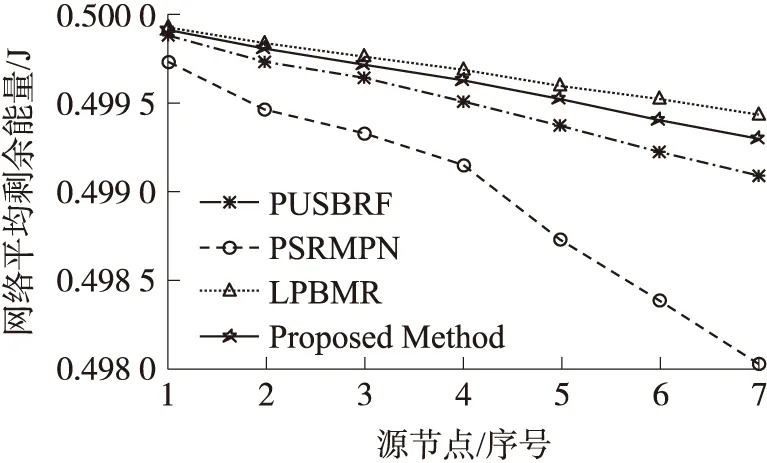

4.2 通信能耗对比分析

在3.3节中已经从理论上分析了协议的平均通信能耗,但是没有考虑PUSBRF和PSRMPN的源节点洪泛通信消耗。为了更好地分析协议,本文在无网络攻击的情况下做了通信能耗模拟实验,其性能评价指标为网络剩余平均能量。

4.2.1 源节点位置固定不变

实验中,网络拓扑结构生成后则固定不变,随机选取距离Sink节点大约1 320 m的某一个节点作为源节点,然后不再更改源节点,4种协议均从相同的源节点开始发送数据,其他参数与实验1相同,能量模型的参数设置如表2所示。

①实验5:采用PUSBRF幻象距离的能耗模拟实验

在该实验中,本文算法和LPBMR都采用PUSBRF的源节点幻象路由距离,当源节点连续发送一定量的数据报文并被Sink节点接收之后,采用PUSBRF幻象距离且固定源节点的ΔE(ΔE为网络剩余的平均能量)图如图13所示,从图13可知,在网络运行的初始阶段,传输数据报文较少的时候,采用本文算法的网络剩余平均能量较多;PUSBRF和PSRMPN的网络剩余平均能量较少。这是因为在网络传输源节点数据报文之前,PUSBRF和PSRMPN进行了一次源节点的有限洪泛,而本文算法和LPBMR没有洪泛,所以开始阶段本文路由算法和LPBMR的网络剩余平均能量较多。

图13 采用PUSBRF幻象距离且固定源节点的ΔE图

从图13中还可知,当传输的源节点数据报文较多以后,PUSBRF协议的网络剩余平均能量最多,其次是LPBMR协议,然后就是本文协议,PSRMPN协议的网络剩余平均能量最少。这是因为PUSBRF协议传输数据报文的路由距离最短,而PSRMPN协议的平均幻象距离都大于其他协议,PSRMPN数据报文的总路由距离最长,实验中采用的是模拟实际使用场景的可自动调节发射功率的能量模型,数据报文传输能耗与传输距离紧密相关,所以PSRMPN协议最耗费能量。此外,本文算法的网络剩余平均能量略少于LPBMR,这是因为本文算法对源节点的幻象路由策略作了改进,在相同的幻象路由能耗下,本文算法使幻象节点离源节点更远,在避开源节点可视区的最短距离路由传输阶段,根据式(5)计算的路由距离也稍微大于LPBMR协议,因此,随着网络传输数据报文的增多,本文算法的网络剩余平均能量略少于LPBMR。

②实验6:采用PSRMPN幻象距离的能耗模拟实验

在该实验中,本文路由算法采用PSRMPN的源节点幻象路由距离,LPBMR协议则采用PUSBRF协议的源节点幻象路由距离。当源节点连续发送一定量的数据报文并被Sink节点接收之后,采用PSRMPN幻象距离且固定源节点的ΔE图如图14所示,从图中可知,所有协议的网络剩余平均能量的规律和图13相似。不同的是,当网络传输的源节点数据报文较多以后,本文算法的网络剩余平均能量相对最少,这是因为本文算法采用了随机的幻象距离,即与PSRMPN的幻象策略相同,并对源节点的幻象路由策略作了改进,使幻象节点更好地远离源节点,数据传输的路径也更加复杂,根据式(5)和式(6)计算的通信路由开销稍微大于其他协议,但是这略微增加的开销却可显著提高源节点的安全时间,可见这略微增加的能耗是可以接受的。然而,源节点位置一直固定不变的这种情景在实际应用中并不常见,因此,本文还做了随机选取源节点的实验7和实验8。

图14 采用PSRMPN幻象距离且固定源节点的ΔE图

4.2.2 随机选取源节点

实验中,随机选取与Sink节点距离大于1 000 m的某一个节点作为源节点,源节点连续发送10次报文之后,重新选取源节点,如果前后选取的源节点不相同,则PUSBRF协议和PSRMPN协议需重新进行源节点的有限洪泛,如果前后选取的源节点相同,就无需重新进行源节点有限洪泛。

①实验7:采用PUSBRF幻象距离的能耗模拟实验

在本实验中,本文算法和LPBMR都采用PUSBRF的源节点幻象路由距离,当网络运行一段时间后,采用PUSBRF幻象距离且随机源节点的ΔE图如图15所示,从图中可知,PUSBRF和PSRMPN的网络剩余平均能量较少,而LPBMR和本文算法的网络剩余平均能量较多。这是因为PUSBRF和PSRMPN协议在每次重新选取源节点之后,如果前后选取的源节点不相同,则需重新进行源节点的有限洪泛,这也表明了洪泛方式的路由是耗能且能耗不可控的。但相比于本文算法,LPBMR的网络剩余平均能量略多,这是因为本文算法在幻象路由阶段做了改进,在相同的幻象路由能耗下,相比于LPBMR,本文算法产生的幻象节点离源节点更远,在根据式(5)计算避开可视区的路由距离时,本文算法需要传输更远的距离,故本文算法的能耗略高于LPBMR。但是从实验1可知,当网络存在攻击时,本文算法略微增加的能耗却可以明显提高源节点的安全时间。

图15 采用PUSBRF幻象距离且随机源节点的ΔE图

②实验8:采用PSRMPN幻象距离的能耗模拟实验

在该实验中,本文路由算法采用PSRMPN的源节点幻象路由距离,LPBMR则采用PUSBRF的源节点幻象路由距离。当网络运行一段时间后,采用PSRMPN幻象距离且随机源节点的ΔE图如图16所示。

图16 采用PSRMPN幻象距离且随机源节点的ΔE图

从图16中可知,PUSBRF和PSRMPN的网络剩余平均能量较少,表明了洪泛方式的路由是耗能且能耗不可控的。而LPBMR的网络剩余的平均能量比本文算法多,这还是因为本文算法采用PSRMPN的幻象路由距离策略以及改进了幻象路由阶段的策略,使本文算法产生的幻象节点离源节点更远,数据报文传输的路径相对而言更远、更复杂,根据式(14)可知,网络传输数据报文的能量消耗与传输距离有关,所有本文路由算法比LPBMR的能耗略高。但是从实验3可知,当网络存在攻击时,本文算法可以有效地提高源节点位置隐私的安全时间。因此,为了提高源节点位置隐私安全保护的能力又兼顾网络能耗方面的问题,本文路由算法略微增加的能耗是可以接受的。

5 结束语

本文从WSN源节点位置隐私安全的问题入手,分析了目前LPP的研究现状,针对已有幻象路由协议因失效路径而缩短源节点的安全时间和洪泛路由能耗较高的问题,提出了一种基于最短距离路由的WSN源节点LPP的改进算法。文中先介绍WSN源节点LPP的系统模型,然后详细描述了改进路由算法的初始化过程、改进的源节点幻象路由策略和避开源节点可视区的最短距离路由策略,再对改进算法的计算开销、通信开销和安全性能进行了理论分析并对算法进行了实验仿真,结果表明,当耐心攻击者进行局部流量攻击时,相比于PUSBRF、PSRMPN和LPBMR协议,在能耗变化不大的情况下本文算法明显提高了源节点的安全时间,算法可用于保护WSN源节点位置的隐私安全。

[1] 代成斌,万功伟. 运营商逐步理清发展模式及策略抢占物联网产业竞争一席之地[J]. 世界电信,2015,28(10):45-49.

[3] Mehta K,Liu D,Wright M. Location Privacy in Sensor Networks Against a Global Eavesdropper[C]//Proceedings of the IEEE International Conference on Network Protocols,ICNP 2007. Beijing,China. October 16-19,2007:314-323.

[4] Ozturk C,Zhang Y,Trappe W. Source-Location Privacy in Energy-Constrained Sensor Network Routing[C]//Proceedings of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks,SASN 2004,Washington,DC,USA,October 25,2004,4:88-93.

[5] Kamat P,Zhang Y,Trappe W,et al. Enhancing Source-Location Privacy in Sensor Network Routing[C]//25th International Conference on Distributed Computing Systems(ICDCS 2005). Columbus,OH,USA. June 6-10,2005:599-608.

[6] Zhang L. A Self-Adjusting Directed Random Walk Approach for Enhancing Source-Location Privacy in Sensor Network Routing[C]//Proceedings of the 2006 International Conference on Wireless Communications and Mobile Computing.ACM. Vancouver,Canada. July 03-06,2006:33-38.

[7] Kang L. Protecting Location Privacy in Large-Scale Wireless Sensor Networks[C]//International Conference on Communications. IEEE,2009:1-6.

[8] 陈娟,方滨兴,殷丽华,等. 传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J]. 计算机学报,2010,33(9):1736-1747.

[9] 陶振林,刘宴兵,李昌玺. WSNs中基于幻影单径路由的源位置隐私保护策略[J]. 重庆邮电大学学报(自然科学版),2013,25(2):178-183.

[10] Yao J,Wen G. Preserving Source-Location Privacy in Energy-Constrained Wireless Sensor Networks[C]//28th IEEE International Conference on Distributed Computing Systems Workshops(ICDCS 2008 Workshops). Beijing,China. June17-20,2008:412-416.

[11] Li Y,Ren J. Source-Location Privacy through Dynamic Routing in Wireless Sensor Networks[C]//Proceedings IEEE INFOCOM,2010:1-9.

[12] Li Y,Lightfoot L,Ren J. Routing-Based Source-Location Privacy Protection in Wireless Sensor Networks[C]//IEEE International Conference on Electro/Information Technology. Washington:IEEE Computer Society,2009:29-34.

[13] 赵泽茂,刘洋,张帆,等. 基于角度和概率的WSN源位置隐私保护路由研究[J]. 山东大学学报(理学版),2013,48(9):1-9.

[14] Lu Z,Wen Y. Credit Routing for Source-Location Privacy Protection in Wireless Sensor Networks[C]//2012 IEEE 9th International Conference on Mobile Ad-Hoc and Sensor Systems(MASS 2012). IEEE Computer Society,2012:164-172.

[15] 刘学军,李江,李斌. 基于最小能耗路由的源节点位置隐私保护协议[J]. 传感技术学报,2014,27(3):394-400.

[16] 刘伟强,蒋华,王鑫. 无线传感器网络中PEGASIS协议的研究与改进[J]. 传感技术学报,2013,26(12):1764-1769.

[17] 蒋畅江,石为人,唐贤伦,等. 能量均衡的无线传感器网络非均匀分簇路由协议[J]. 软件学报,2013,34(5):1222-1232.

陈 宜(1986-),男,广西合浦人,硕士,在读博士研究生,主要研究方向为通信网络与信息安全,chenyi1309@126.com;

蒋朝惠(1965-),男,四川广安人,教授,硕士生导师,主要研究方向为通信网络与信息安全,本文通信作者,jiangchaohui@126.com;

郭 春(1986-),男,贵州贵阳人,讲师,博士,主要研究方向为网络安全、数据挖掘、风险评估等;

谢非佚(1990-),男,四川绵阳人,在读硕士研究生,主要研究方向为物理层安全;

吴鸿川(1995-),男,四川成都人,在读本科生,主要研究方向为通信网络与信息科学。

An Improved Routing Algorithm for Source Location Privacy Protection in Wireless Sensor Network*

CHENYi1,3,JIANGChaohui2*,GUOChun2,XIEFeiyi3,WUHongchuan1

(1.College of Big Data and Information Engineering,Guizhou University,Guiyang 550025,China;2.College of Computer Science and Technology,Guizhou University,Guiyang 550025,China;3. National Key Laboratory of Science and Technology on Communications,University of Electronic Science and Technology of China,Chengdu 611731,China)

After introducing the background and significance of the research on the source location privacy protection in wireless sensor network,an improved routing algorithm for wireless sensor network source node location privacy protection based on the minimum path routing is proposed on the problem of low security time of source node in PUSBRF,PSRMPN and LPBMR. And then,the initialization process,the improved strategy of source node phantom routing and the minimum path routing strategy to avoid the visual area of source node about the new routing algorithm are detailedly explained. Theoretical analysis and experimental results show that the improved routing algorithm has higher security time of source node and does better in protecting source location privacy in wireless sensor network.

wireless sensor network;source node;location privacy protection;local traffic attack;the minimum path routing

项目来源:贵州省基础研究重大项目(黔科合JZ字[2014]2001-21);国家自然科学基金项目(61540049);贵州大学研究生创新基金项目(研理工2015085)

2016-07-11 修改日期:2016-10-10

TN918.91

A

1004-1699(2017)03-0438-12

C:7230

10.3969/j.issn.1004-1699.2017.03.018