基于SABL的抗DPA攻击可重构加法器设计

钱浩宇, 汪鹏君, 张跃军, 丁代鲁

(宁波大学电路与系统研究所,浙江宁波 315211)

基于SABL的抗DPA攻击可重构加法器设计

钱浩宇, 汪鹏君, 张跃军, 丁代鲁

(宁波大学电路与系统研究所,浙江宁波 315211)

差分功耗分析(Differential Power Analysis,DPA)通过分析密码器件处理不同数据时的功耗差异来盗取密钥。运用具有功耗独立特性的灵敏放大型逻辑(Sense Amplifier Based Logic,SABL)设计密码器件可以有效防御DPA攻击。通过对SABL电路与传统加法器原理的研究,提出了一种能够抗DPA攻击的可重构加法器设计方案。首先,结合SABL电路特点得到具有抗DPA攻击性能的加法器电路;然后利用控制进位方式构成可重构加法器,支持4个8位数据或2个16位数据的加法运算。Spectre模拟验证表明,该加法器逻辑功能正确,与传统加法器相比功耗独立性能提升了97%,防御DPA攻击性能明显。

抗DPA攻击; SABL; 可重构加法器; 信息安全

随着集成电路和计算机技术的发展,密码器件广泛应用于智能卡、电子商务等领域,极大地保证了系统的安全。然而,密码器件在处理不同数据时,其能量消耗、运行时间和电磁辐射等物理信息与所处理的数据具有一定的相关性。于是,攻击者常利用这些物理信息攻击密码器件获取密钥信息,此方法被称为旁道攻击(Side Channel Attack,SCA)[1-2]。在一系列旁道攻击技术中,差分功耗分析(Differential Power Analysis,DPA)技术是一种常见且很有效的旁道攻击方法,严重威胁到密码器件的安全性[3-4]。近年来人们提出了许多差分动态双轨预充逻辑实现抗DPA攻击,例如三态双轨预充逻辑(Three-Phase Dual-Rail Pre-charge Logic,TDPL)[5-6]、绝热动态差分逻辑(Adiabatic Dynamic Differential Logic,ADDL)[7-8]和灵敏放大型逻辑(Sense Amplifier Based Logic,SABL)[9-10]等。相比SABL,TDPL通过引入额外的放电阶段平衡功耗,使其能量消耗增大,若攻击者修改时钟生成单独的放电阶段功耗,则大大降低TDPL抗DPA攻击性能;ADDL时序控制复杂,且与CMOS电路交互时需设计复杂的接口电路。由于具有很好的抗DPA攻击性能、与CMOS电路兼容性好等优点,SABL逐渐成为防御DPA攻击的主要方法。

加法运算是最常用的运算操作,理论上乘、减和除运算都能转化为加法运算[11]。加法器是组成算术运算器的最基本部件,广泛应用于各种数字加密系统中处理不同字长的数据[12]。由于静态互补CMOS电路只有在输出信号发生0→1翻转时才消耗能量,这种不对称的功耗特征为差分功耗分析成功破解传统密码器件提供了突破口。鉴此,本文利用SABL消耗能量与所处理数据相互独立的特征,提出了一种能够防御DPA攻击的可重构加法器设计方案。首先分析静态互补CMOS电路与SABL电路功耗特性,然后根据4位超前进位加法器的原理,采用SABL逻辑门电路设计该加法器电路,再利用4位超前进位加法器电路构成可重构超前进位加法器电路,最后在TSMC 65nm CMOS工艺下,用Spectre工具模拟验证所设计加法器逻辑功能的正确性和抗DPA攻击性能。

1 SABL电路

静态互补CMOS电路的总功耗由静态功耗Pstat、动态功耗Pdyn和短路电流功耗Pdp三部分构成[13],如式(1)所示。

(1)

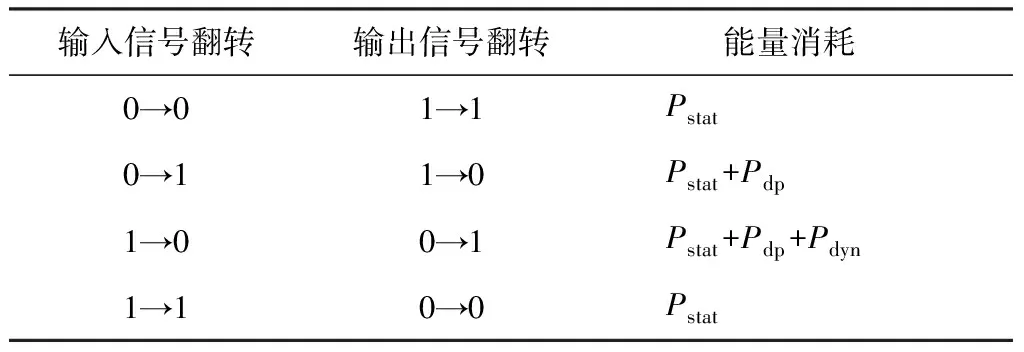

其中:Ptotal为CMOS电路的总功耗;Pstat为漏电流引起的功耗;Pdyn为对负载电容充放电引起的功耗;Pdp为电路导通一瞬间直流通路短路引起的功耗。一般情况下,Pstat和Pdp都很小,而Pdyn占据了Ptotal的主要部分。表1给出了静态互补CMOS反相器的功耗特性,可得,输出信号只有在0→1翻转时,电源才对负载电容进行充电,消耗能量,而在0→0、1→0、1→1 的情况下,并不对负载电容进行充电。由此可见,静态互补CMOS电路功耗与所处理的数据具有一定的相关性,这也成为展开差分功耗分析的基础。

表1 静态互补CMOS反相器功耗特性

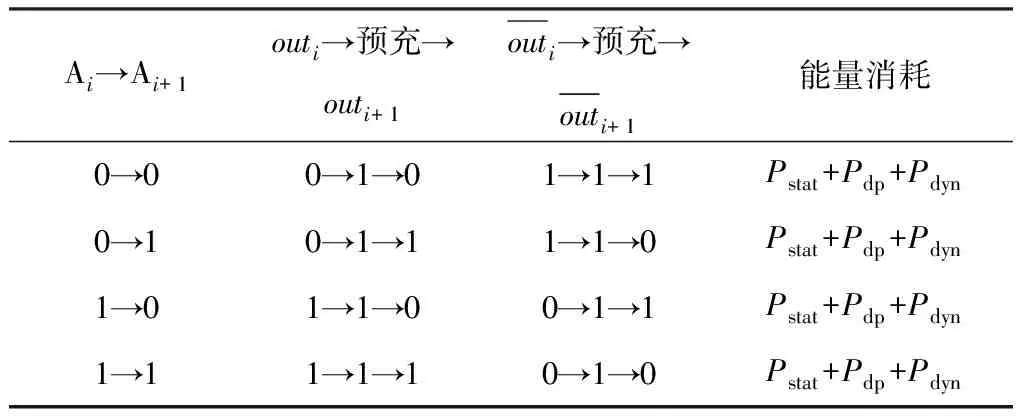

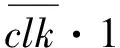

SABL首先由Tiri于2002年提出[14],其逻辑单元结构如图1(a)所示,由求值管M1、差分下拉网络(Differential Pull-Down Network,DPDN)、交叉耦合反相器、预充管M2、M3和常导通管M4构成。它是一种动态双轨预充逻辑,工作过程分为预充和求值两个阶段。当时钟控制信号clk=0时,电路进入预充电阶段,两个输出都被预充至高电平;当时钟控制信号clk=1后,电路工作在求值阶段,无论输入信号如何,一个输出保持高电平,一个输出降为低电平。图1(b)给出了SABL非门的电路图,当时钟控制信号clk=0时,预充管M2和M3导通,互补输出都被置为高电平;之后时钟控制信号clk=1,求值管M1导通,差分下拉网络根据输入信号为交叉耦合反相器中的一个提供接地通路,从而对应的反相器输出发生跳变,实现非门的逻辑功能。

表2 SABL非门功耗特性

图1 SABL单元结构(a)及非门(b)电路图

图2 SABL逻辑门

2 基于SABL电路可重构加法器设计

2.1 基于SABL电路加法器设计

加法器是数字加密系统中非常重要的运算部件,它直接影响着加密系统的安全性。特别是随着攻击技术的发展,具有抗DPA攻击的加密系统对加法器的各项性能提出了更高的要求。

(2)

(3)

(4)

(5)

由表3加法器在求值阶段进位情况可知,当A·B=1时,进位输出C0=1;而当A⨁B=1时,进位输出C0=C-1,即进位只由A和B决定,而与低位的进位无关,故定义两个中间信号:进位产生信号G和进位传输信号P,其逻辑关系如式(6)、式(7)所示。

(6)

(7)

则式(2)~ 式(5) 可以分别表示为

(8)

(9)

表3 防御DPA攻击的加法器真值表

(10)

(11)

式(8)~式(11)即为1位超前进位加法器的逻辑表达式,式(8)、式(9)为和产生部分,式(10)、式(11)为进位产生部分。由式(10)、式(11)类比可得4位超前进位加法器的进位产生部分逻辑表达式如下:

(12)

(13)

(14)

(15)

clk·(G2+P2G1+P2P1G0+

(16)

(17)

clk·(G3+P3G2+P3P2G1+

P3P2P1G0+P3P2P1P0C-1)+

(18)

(19)

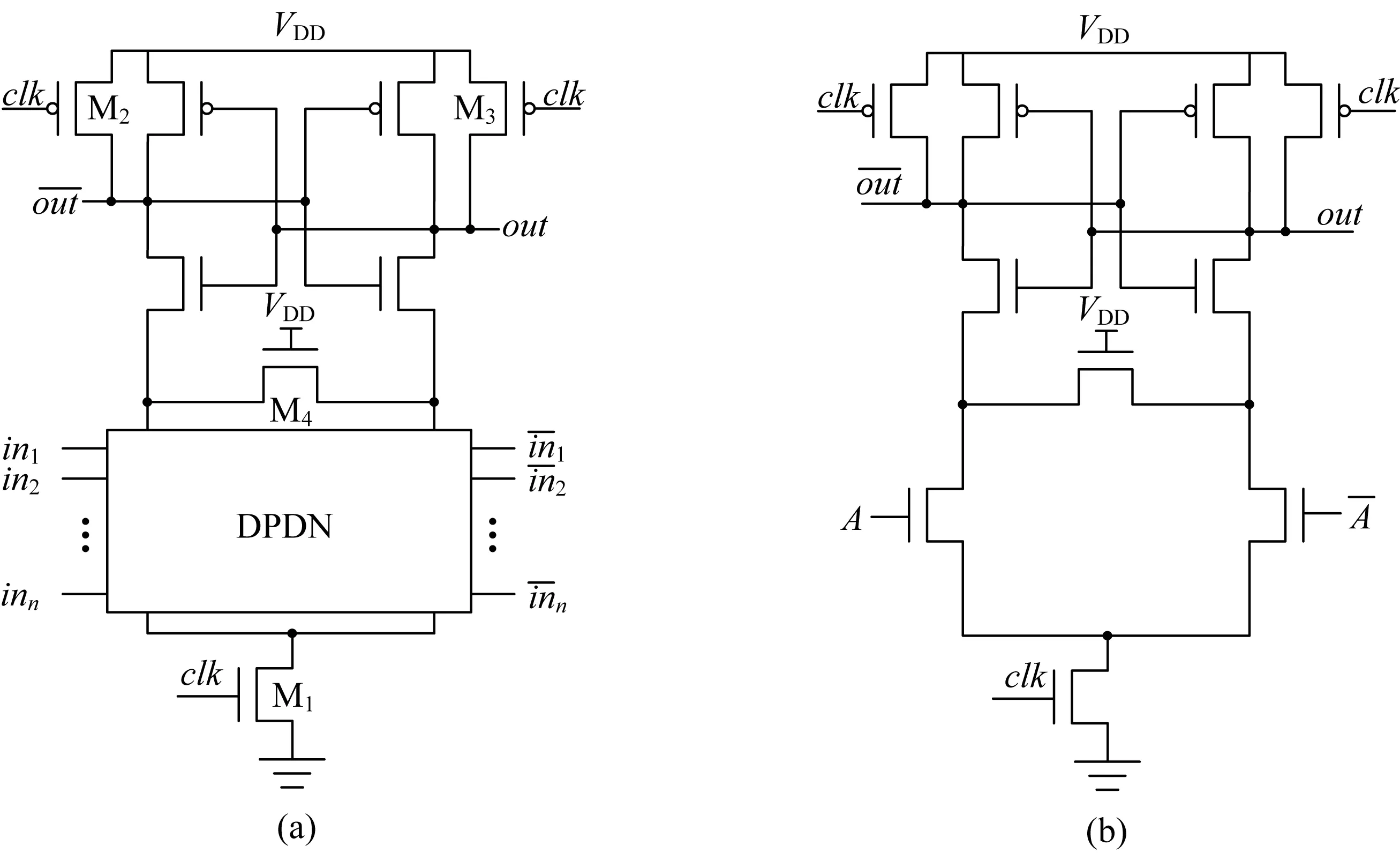

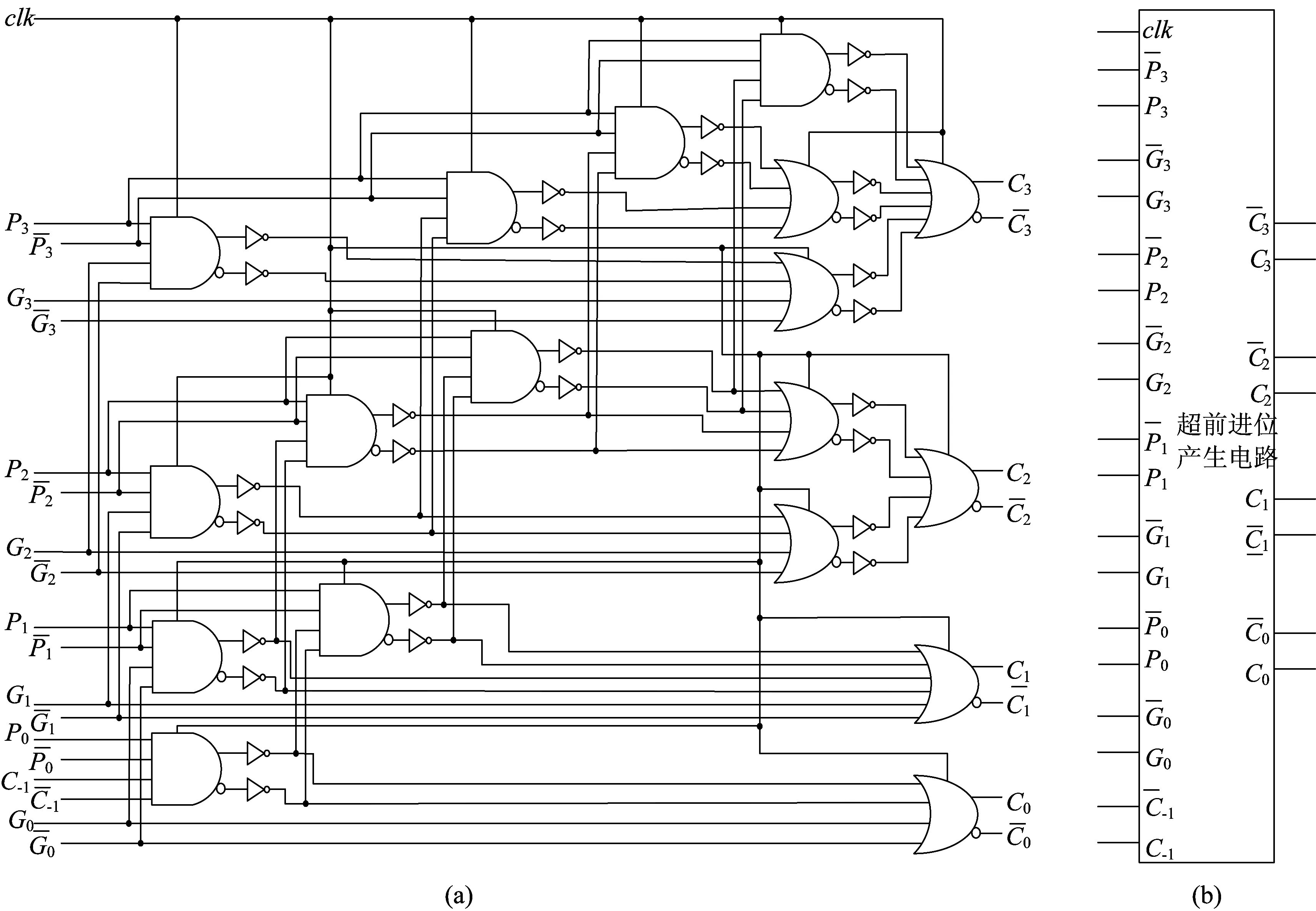

结合SABL电路的结构特点,由式(12)~ 式(19)可得到4位超前进位产生电路及符号如图3所示。由文献[15]可知,动态电路对输入存在单调性的要求,即当动态门进入求值阶段后,它的输入只能单调上升或保持不变。由于SABL电路级联时上一级输出存在从高电平变为低电平的情况,违反单调性要求,故可在两级SABL门之间插入静态CMOS反相器,把单调下降的信号变成单调上升的信号,从而能够直接输入到下一级门中。同时由于插入的反相器在电路中是对称的,充电、放电的总电容保持平衡,故不会破坏整体电路功耗的独立性。

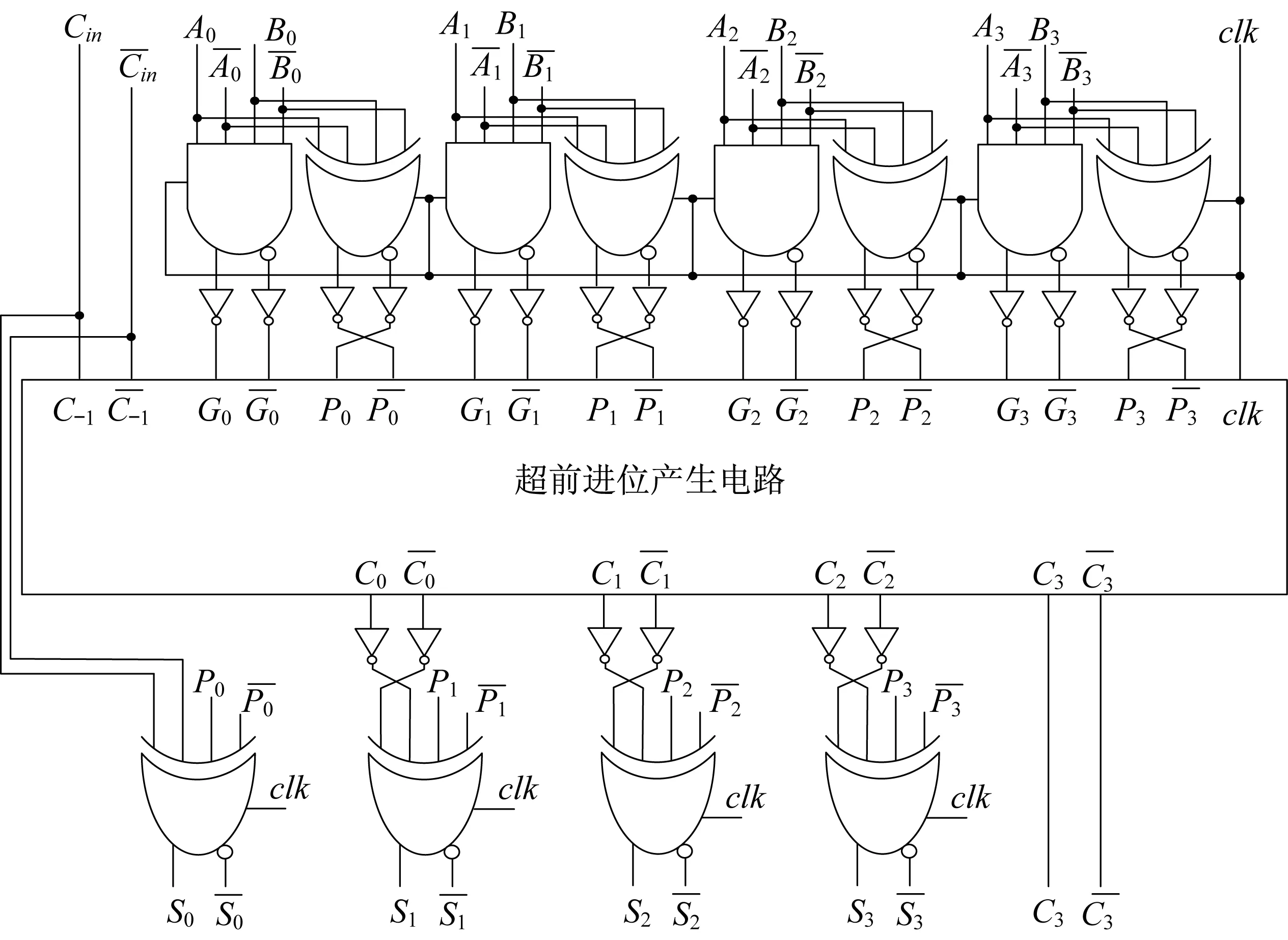

综合式(6)~式(9)和图3可得基于SABL电路具有抗DPA攻击性能的4位超前进位加法器电路,如图4所示。当时钟控制信号为低电平时,加法器电路各模块进入预充电阶段,互补的4位和输出与进位输出都被置为高电平;当时钟控制信号变为高电平后,加法器电路各模块处于求值阶段,根据互补输入得到正确的互补输出信号。

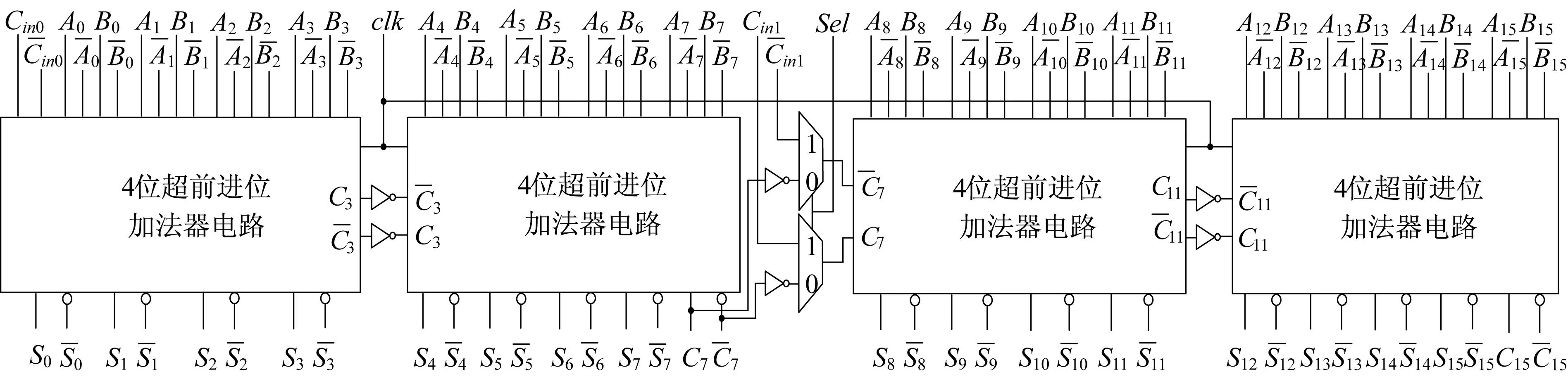

2.2 支持可重构加法器设计

图3 4位超前进位产生电路(a)及符号(b)

图4 4位超前进位加法器电路

图5 支持可重构加法器电路

3 实验结果与分析

采用TSMC 65 nm CMOS工艺器件参数,使用Spectre工具对设计的基于SABL电路的4位超前进位加法器电路进行仿真分析。其中SABL各逻辑门的PMOS宽长比为120 nm∶60 nm,晶体管M4宽长比为120 nm∶60 nm,其他NMOS宽长比均取240 nm∶60 nm;静态反相器选用TSMC标准单元库中的INVD0。图6给出了该加法器的部分模拟波形,其中工作频率为100 MHz,输入被加数A3A2A1A0、加数B3B2B1B0和进位Cin分别为“10100001…”、“11000010…”和“01101011…”。从图6可以看出,当clk=0时,加法器处在预充电阶段,各输出信号均被预充至高电平;当clk=1时,加法器进入求值阶段,输出C3S3S2S1S0为“10110…”,与实际结果一致,证明所设计的电路逻辑功能正确。

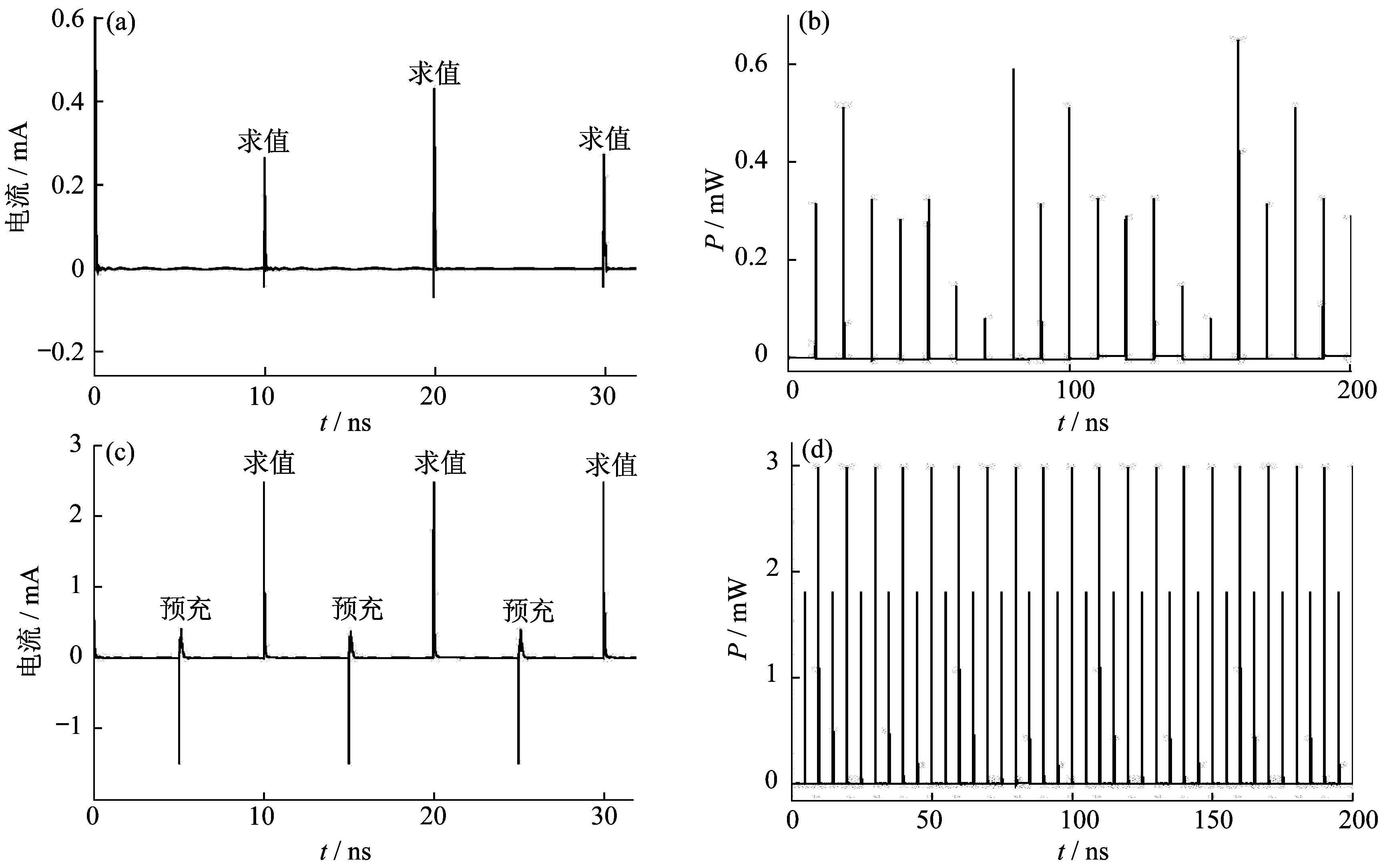

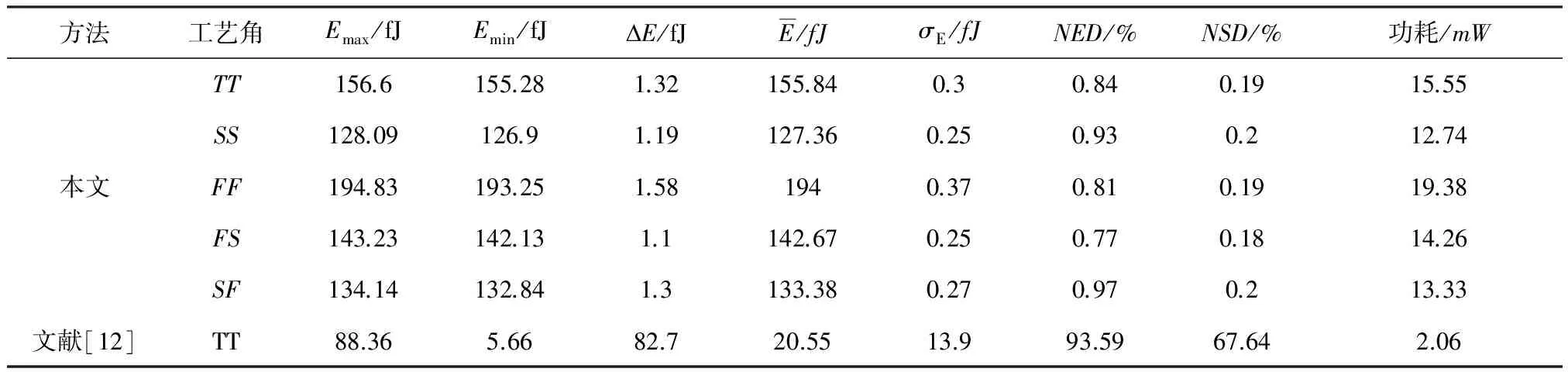

将所设计的4位超前进位加法器与传统4位超前进位加法器[12]进行比较,以不同时钟周期内的电源电流、功耗的差异来反映电路的抗DPA攻击性能,Spectre仿真结果如图7所示。比较图7(a)、图7(c)可知,文献[12]加法器电源电流特性依赖输入信号,在不同输入信号时会产生相对应的电流,而本文设计的加法器在每一个时钟周期内,无论输入信号如何,都具有大致相同的电源电流特性。同理,比较图7(b)、图7(d)可知,本文设计的加法器在不同的时钟周期内都具有一致的功耗曲线,具有功耗独立于输入信号的特性,能够有效抵御DPA攻击。

归一化功耗差(Normalized Energy Deviation,NED)和归一化标准差(Normalized Standard Deviation,NSD)是衡量电路抗DPA攻击性能的常用标准[16],其定义如下:

(20)

(21)

图6 基于SABL电路的4位超前进位加法器部分模拟波形

图7 文献[12]加法器电流曲线(a)及功耗曲线(b);本文设计的加法器电流曲线(c)及功耗曲线(d)

方法工艺角Emax/fJEmin/fJDE/fJE—/fJσE/fJNED/%NSD/%功耗/mW本文TT156.6155.281.32155.840.30.840.1915.55SS128.09126.91.19127.360.250.930.212.74FF194.83193.251.581940.370.810.1919.38FS143.23142.131.1142.670.250.770.1814.26SF134.14132.841.3133.380.270.970.213.33文献[12]TT88.365.6682.720.5513.993.5967.642.06

4 结束语

由于差分功耗分析在实际应用中易于实现且成功率高,对密码器件的安全性构成了极大的威胁。本文通过将具有功耗独立特征的灵敏放大逻辑和传统的超前进位加法器原理结合起来,提出了一种能够有效抵御DPA攻击性能的可重构加法器设计方案。采用TSMC 65 nm CMOS工艺,通过Spectre工具对电路进行仿真分析,实验结果表明,该设计具有正确的逻辑功能,相比传统加法器电路,其功耗独立性能提升了97%,能够有效地抵御差分功耗分析。

[1]KOCHER P,JAFFE J,JUN B.Differential power analysis[C]//Proceedings of the 19th Annual International Cryptology Conference on Advances in Cryptology.New York:Springer-Verlag,1999:388-397.

[2]MCCANN D,EDER K,OSWALD E.Characterising andcomparing the energy consumption of side channel attack countermeasures and lightweight cryptography on embedded devices[C]//IEEE International Workshop on Secure Internet of Things.Vienna:IEEE,2015:65-71.

[3]XIE Jun,SUN Wei,GU Dawu,etal. Research on differential power analysis of HMAC-SM3[C]//International Conference on Computer Science and Intelligent Communication.Zhengzhou,China:IEEE,2015:103-106.

[4]王晨旭.密码芯片抗功耗攻击技术研究[D].哈尔滨:哈尔滨工业大学,2013.

[5]AKKAYA N E C,ERBAGCI B,CARLEY R,etal.A DPA-resistant self-timed three-phase dual-rail pre-charge logic family[C]//IEEE International Symposium on Hardware Oriented Security and Trust.Washington,DC:IEEE,2015:112-117.

[6]MOUNIKA K,RAJENDAR S,NARESH R.A charge recycling three phase dual rail pre-charge logic based flip-flop[J].International Journal of VLSI Design & Communication Systems,2014,5(6):35-42.

[7]MONTEIRO C,TAKAHASHI Y,SEKINE T.Charge-sharing symmetric adiabatic logic in countermeasure against power analysis attacks at cell level[J].Microelectronics Journal,2013,44(6):496-503.

[8]MORRISON M A,RANGANATHAN N,LIGATTI J.Design of adiabatic dynamic differential logic for DPA-resistant secure integrated circuits[J].IEEE Transactions on Very Large Scale Integration Systems,2014,23:1-9.

[9]WANG Pengjun,ZHANG Yuejun,ZHANG Xuelong.Design of two-phase SABL flip-flop for resistant DPA attacks[J].Chinese Journal of Electronics,2013,22(4):833-837.

[10]郝李鹏,汪鹏君,张跃军.具有抗差分能量攻击性能的JK触发器设计[J].电路与系统学报,2012(6):117-123.

[11]汪鹏君,郝李鹏.基于MSMV的抗差分能量攻击电路设计及其应用[J].电路与系统学报,2012(5):98-103.

[12]阎石.数字电子技术基础[M].第5版.北京:高等教育出版社,2006:160-214.

[13]JAN M R,ANANTHA C,BORIVOJE N.数字集成电路:电路、系统与设计[M].第2版.北京:电子工业出版社,2008:155-167.

[14]TIRI K,AKMAL M,VERBAUWHEDE I.Adynamic and differential CMOS logic with signal independent power consumption to withstand differential power analysis on smart cards[C]//European Solid-state Circuits Conference.Florence,Italy:IEEE,2002:403-406.

[15]NEIL H E W,DAVID H.CMOS超大规模集成电路设计[M].第3版.北京:中国电力出版社,2006:278-290.

[16]BONGIOVANNI S,OLIVIERI M,SCOTTI G,etal.A flip-flop implementation for the DPA-resistant delay-based dual-rail pre-charge logic family[C]//Mixed Design of Integrated Circuits and Systems.Gdynia:IEEE,2013:163-168.

Design of Resistant DPA Attack Reconfigurable Adder Based on SABL

QIAN Hao-yu, WANG Peng-jun, ZHANG Yue-jun, DING Dai-lu

(Institute of Circuits and Systems,Ningbo University,Ningbo 315211,Zhejiang,China)

Differential power analysis (DPA) steals the secret key by analyzing the power consumption of the cryptographic device in dealing with different data.By the SABL (Sense Amplifier Based Logic) with power dissipation independent characteristics to design the cryptographic devices,DPA attacks can be effectively prevented.By analyzing the SABL circuit and the traditional adder principle,this paper proposes a reconfigurable adder design scheme capable of resisting DPA attack.Firstly,the adder circuit with resisting DPA attack performance is obtained by combining the characteristics of SABL circuit.And then,the reconfigurable adder is constructed by using the control carry method,which can support four 8 bit operands or two 16 bit operands.The results via Spectre simulation show that the proposed scheme has correct logic function,whose power independent performance increases by 97% and performance of resistant DPA attack is significant,compared with the traditional adder.

resistant DPA attack; SABL; reconfigurable adder; information security

1006-3080(2017)01-0097-08

10.14135/j.cnki.1006-3080.2017.01.016

2016-05-25

国家自然科学基金(61274132)

钱浩宇(1991-),男,硕士生,主要从事低功耗集成电路和信息安全芯片理论及设计方面的研究。

汪鹏君,E-mail: wangpengjun@nbu.edu.cn

TN918.4

A