单窃听双跳协作网络的中继选择方案及其性能分析

阳俐君,曹张华,张士兵,吉晓东

(1.南通职业大学 电子信息工程学院,江苏 南通 226007;2.南通大学 电子信息学院,江苏 南通 226019)

单窃听双跳协作网络的中继选择方案及其性能分析

阳俐君1,曹张华2,张士兵2,吉晓东2

(1.南通职业大学 电子信息工程学院,江苏 南通 226007;2.南通大学 电子信息学院,江苏 南通 226019)

研究了安全通信意义下,单向译码转发(decode-and-forward,DF)协作无线网络的中继选择问题。针对窃听者既能获得信源发出的信号,又能窃取中继节点转发数据的通信系统,提出了3种中继选择方案来对抗窃听者,增强系统物理层安全性。其中,方案一选择到窃听者信噪比(signal-to-noise ratio, SNR)最小的中继节点;方案二为最大最小(max-min)选择方案,即选择信源到中继节点和中继节点到信宿的较差信噪比中最大值所对应的中继节点;方案三根据窃听信道和主信道的瞬时信道状态信息(channel state information, CSI)选择使得窃听网络有最大保密容量的中继节点。在对各方案的性能分析过程中,得到了各中继选择方案拦截概率的闭式表示,进一步对拦截概率作渐近分析,获得了各中继选择方案的分集阶数。具体地,方案一的分集阶数为1,另外2个中继选择方案的分集阶数均为中继节点个数M。数值结果验证了理论分析得到的结论。

中继选择;物理层安全性;译码转发;拦截概率;分集阶数

0 引 言

协作中继技术能够显著地提高通信系统的有效性、可靠性和稳健性。Laneman等[1]从协作分集的角度研究了无线网络的协作中继技术,结论表明单向译码转发(decode-and-forward,DF)协作和放大转发(amplify-and-forward, AF)协作机制可以提高通信系统的性能。中继选择可以避免中继节点之间的相互干扰,进一步增加通信系统的效率。Bletsas等[2]在讨论了DF和AF协作方式下的最优中继选择方案,并证明了中继选择可使中断概率最小化。文献[3]研究了使用机会中继和选择协作这2种中继协作方式的双跳DF通信网络,并利用中断概率和误比特率描述了不同中继协作方式的性能。对于中继节点和信宿节点受干扰的协作无线网络,文献[4-5]研究了此类通信系统的中继选择问题。文献[6]针对设备间 (device-to-device, D2D)中继通信系统,基于瞬时信道状态信息(channel state information, CSI),提出了一种最佳中继选择方案。

由于无线信号的广播特性,抗窃听安全通信一直是无线通信理论的一个重要方面。Wyner等[7]首先提出了物理层安全性,并定义了物理层安全意义下窃听信道的保密容量。文献[8]分析了窃听信道保密容量的中断概率。Lai等[9]研究了经典的3节点协作中继网络的安全通信,并求出了AF和DF协作机制下信道保密容量的界。如文献[2-6]所述,中继选择可以提升无线网络的性能。同样地,如何选择合适的中继节点来提升保密容量,增大空间分集增益,增强网络物理层安全性是窃听中继网络中要研究的一个重要课题。Krikidis[10]考虑了物理层安全意义下的协作通信,对采用机会中继策略的协作网络,提出了2种中继选择方案,并分析了各中继选择方案对应保密容量的中断概率。文献[11-12]也考虑了无线协作网络的安全通信问题,并针对AF和DF协作方式,提出了多种中继选择方案,同时应用拦截概率及其分集阶数描述了中继选择方案的性能。Bao等[13]研究了双跳、多窃听中继协作网络,并提出了3种中继选择方案,分析了各方案中断概率和渐近保密容量。Kundu等[14]研究了双跳再生多中继窃听协作网络的中继选择问题,描述了单中继窃听网络的保密中断概率,给出了3种中继选择方案,并求得了各中继选择方案所对应的保密中断概率。

文献[10-14]考虑了窃听者只能窃听中继节点转发信号的两跳协作网络的中继选择问题,文献[15-18]讨论了窃听者既可以窃听信源发送的消息,又可以获取中继节点所发信号的协作网络的中继选择问题。具体地,Sun等[15]研究了窃听者可以窃取信源和中继节点所发消息的两跳协作网络的中继选择问题,并得到了各中继选择方案的保密中断概率和渐进保密容量。文献[16]推广了文献[15]中的窃听模型,所考虑的双跳中继网络的信源和信宿之间存在一条直接链路,并研究了该窃听网络的中继选择。Fawza等[17]考虑了与文献[16]中相同的窃听通信系统,研究了中继节点使用DF协作机制时,不同分集组合方式的中继选择方案。文献[18]考虑了有单个和多个窃听者的认知中继网络的中继选择对物理层安全性的影响,并描述了不同中继选择方案对应的保密中断概率。

文献[10-14]研究了窃听者仅可以窃取中继节点转发消息的协作通信系统,文献[15-18]研究了窃听者既可窃听信源发出的消息,又可截获中继节点转发信号的窃听网络,并基于第2阶段的保密容量提出了多个中继选择方案。但是,不考虑窃听者对信源的窃听,会削弱通信系统的实际应用价值;文献[15-18]中仅假设中继节点正确解码,就认为第1阶段通信完成,是不妥的,因为窃听者若能在第1阶段的通信中正确解码,那么物理层安全意义下的保密通信也就中断了。针对已有文献的这些不足,此文研究了双跳窃听协作网络的中继选择问题,系统中的窃听者既可以窃取信源发出的消息,又可以截获中继节点转发的信号,并根据窃听通信系统两时隙的保密容量给出了3种中继选择方案。

1 系统模型

无线中继协作通信系统如图1所示,该通信系统由一个信源节点S,M个中继节点R1,…,RM,一个信宿节点D和一个窃听者E组成,且通信系统中的任一节点只有一根天线接收和发送信号。信源S到各中继节点Ri和窃听者E的信道,中继节点Ri到信宿D和窃听者E的信道是瑞利(Rayleigh)衰落的,且各信道相互独立。称信源S到中继节点Ri,中继节点Ri到信宿D的信道为主信道,信源S和中继节点Ri到窃听者E的信道称为窃听信道。同时,通信系统各节点受均值为0的加性高斯白噪声干扰。与文献[10-14]中方法相似,此文主要考虑中继节点怎样协助信源将消息安全的传输到信宿,因此,也假设协作网络中信源到信宿之间没有直接信道。

图1 系统模型Fig.1 System model

图1中协作网络信息传输分为2个时隙。在第1时隙中,信源S发送消息x,中继节点Ri和窃听者E接收到的信号分别为

(1)

(2)

由于该文主要考虑通信系统的物理层安全性,因此,与文献[13]一样,假设中继节点能够正确译码。在第2时隙中,中继节点Ri转发译码所得信号x,则信宿和窃听者所获得的信号分别为

(3)

(4)

使用DF中继协作方式经中继节点Ri转发信号时,与文献[18-19]相同,设窃听者使用最大比值合并(maximal ratio combining, MRC)方式处理窃听到的数据。根据中继节点Ri,信宿节点D和窃听节点E处的第1和第2时隙信噪比,应用文献[19]中的(11)式,直接可得窃听中继信道保密容量的表达式为

(5)

2 中继选择方案

在有窃听者的协作通信网络中,中继选择方案需要同时考虑主信道和窃听信道的瞬时状态信息,而传统的无窃听者协作网络的中继选择方案只受主信道这一个因素影响[3-6]。与文献[10-18]不同,对图1所示的窃听通信网络,下文的中继选择方案是基于第1阶段和第2阶段的保密容量提出的。假设通信网络中的各节点可以获取相关信道的瞬时状态信息,并对图1所示的窃听通信网络提出了3种中继选择方案,具体如下。

方案一基于最小窃听容量的中继选择方案。在此中继选择方案中,仅考虑了窃听信道的瞬时状态信息这一因素,所选中继节点Ri*可使得窃听者窃取信息的能力尽量小,即

(6)

(6)式中:γiE表示中继节点Ri到窃听者E的信噪比;符号arg表示求最优解;i*即为所选中继节点的下标。

方案二最大最小(max-min)中继选择方案。最大最小中继选择方案仅考虑了协作网络主信道的瞬时信道信息,所选中继节点Ri*可使得经主信道传送到信宿的信源消息尽量多,所选中继节点Ri*满足

(7)

(7)式中,γSi和γiD分别表示信源S到中继节点Ri,以及中继节点Ri到信宿D的信噪比。

方案三最优中继选择方案。与上面2种中继选择方案不同,最优中继选择方案同时考虑主信道和窃听信道的瞬时信道信息,所选中继节点Ri*将使得窃听协作网络的保密容量尽量大,即Ri*满足

(8)

如上所述的3种中继选择方案,最小窃听容量中继选择方案主要考虑尽量地削弱窃听者的窃取信息的能力;最大最小中继选择方案考虑通过中继选择尽量地提高主信道传输信息的能力;最优中继选择方案综合考虑了主信道和窃听信道这2个方面,选择能使秘密容量尽量大的中继节点。

3 性能分析

在有窃听者的通信系统中,物理层安全意义下保密容量的大小是衡量系统性能的一个重要指标[7-9]。而保密容量是否大于0,直接决定了窃听通信系统能否安全地传输消息数据。Zou等[11-13]将保密容量小于0的概率,即协作通信系统无法安全传输任何消息数据的概率称为拦截概率,下文中也使用拦截概率来描述各中继选择方案的性能。

3.1基于最小窃听容量中继选择方案的性能分析

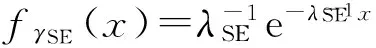

对基于最小窃听容量的中继选择,设所选中继节点为Ri*,固定此中继节点,对应保密容量的拦截概率为

Pint1=1-Pr{Ci*>0}=

1-Pr{γSi*>γSE,γi*D>γSE+γi*E}=

(9)

(9)式中,x为函数自变量。

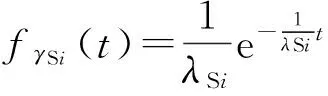

(10)

(10) 式中,t为函数自变量。

(11)

3.2最大最小中继选择方案性能分析

设所选中继节点为Ri*,则对应的拦截概率为

(12)

(13)

(14)

(15)

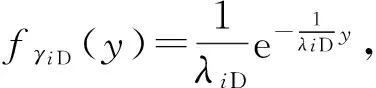

(15)式中,y为函数自变量。

(16)

(17)

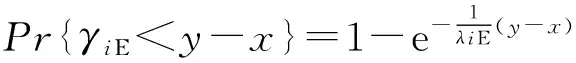

随机变量γSE和γiE分别服从均值为λSE和λiE的指数分布,从而随机变量γSE+γiE对应的分布函数为

(18)

(19)

(20)

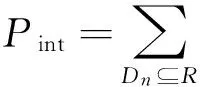

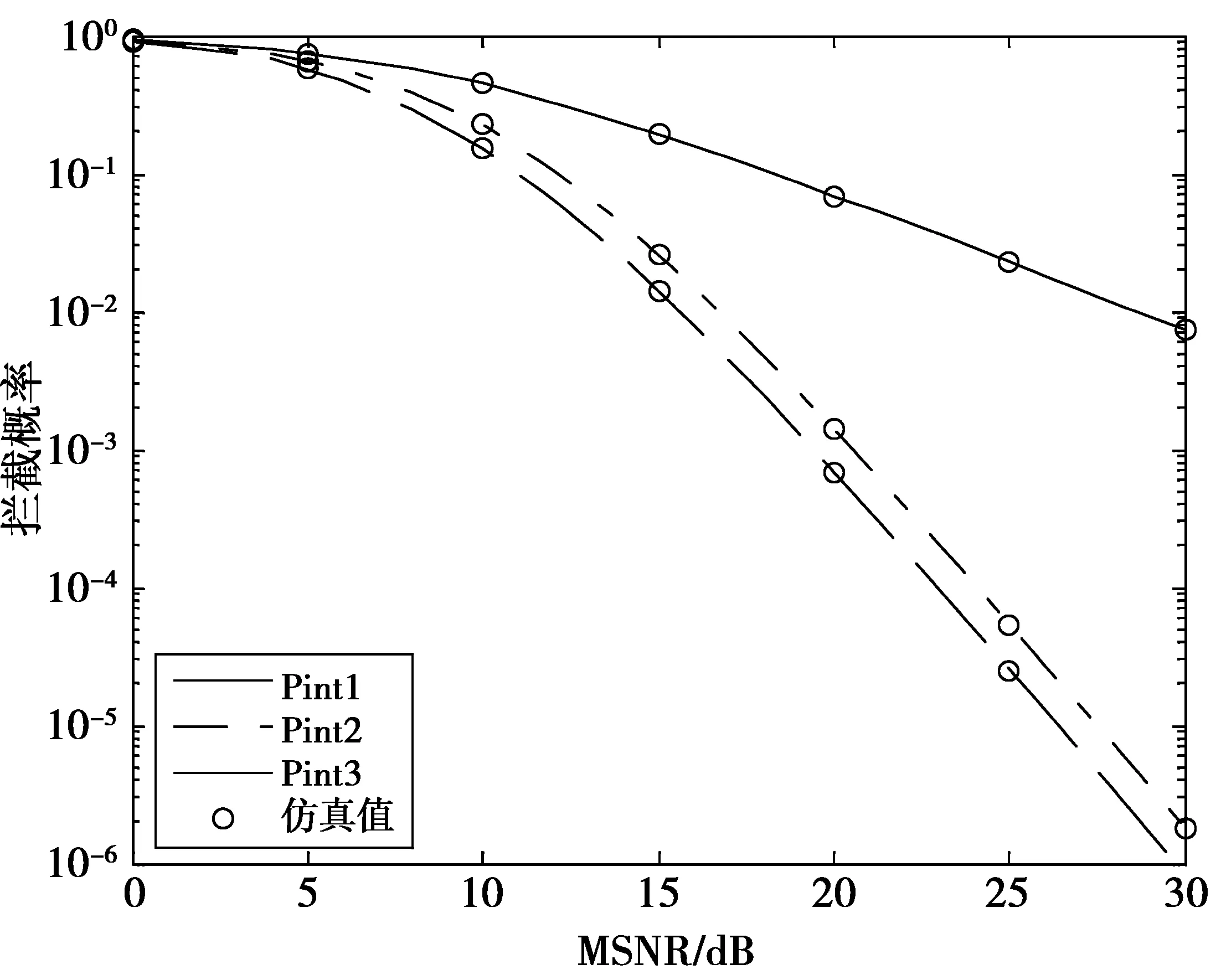

由于各信道相互独立,从而事件{γSi>x,Ti<γSi (21) (22) 根据(17)式,可得 (23) (24) 根据(12)式,(19)式和(24)式,可得最大最小中继选择方案对应的拦截概率为 (25) 3.3最优中继选择方案性能分析 最优中继选择方案对信源到信宿的信息传输能力和窃听者获取信息的能力进行综合考虑。设所选中继节点为Ri*,则对应的拦截概率为 (26) 由于γiD和γiE服从指数分布,且相互独立,从而随机变量γiD-γiE的分布函数为 (27) (28) 分集阶数是描述通信系统性能的一个重要指标。如文献[1]所述,在无窃听者的通信网络中,通常将分集增益定义为 (29) (29)式中;SNR表示信噪比,而Pe(SNR)为误比特率函数。但是,窃听中继协作网络保密容量的拦截概率由主信道和窃听信道的信噪比共同决定,传统分集增益的定义不再适用。这里将采用文献[11-13]中分集增益的广义定义,将拦截概率的分集阶数定义为 (30) 4.1最小窃听容量中继选择方案的分集阶数 根据拦截概率(11)式,经化简可得 Pint1= (31) 由(30)式可知,基于最小窃听容量中继选择方案的拦截概率分集阶数为 (32) 4.2最大最小中继选择方案的分集阶数 注意到最大最小中继选择方案对应的拦截概率公式比较复杂,直接由拦截概率(25)式获得最大最小中继选择方案的分集阶数是一件困难的事情,下文将从另一个角度解决这一问题。 (33) 计算可得,拦截概率的上界为 (34) 使用与获得(17)式相同的方法,可以得到随机变量min{γSi*,γi*D}的概率分布函数为 (35) (35)式中,R={1,…,M}。根据(18)式,可得随机变量γSE+γi*E的概率密度函数为 (36) (37) (38) (39) 再利用(33)式,可以得如下不等式 (40) 结合(39)式和(40)式可知,最大最小中继选择方案对应拦截概率的分集阶数为dint2=M。 4.3最优中继选择方案的分集阶数 (41) (42) 根据(30)式和(42)式,可知最优中继选择方案对应拦截概率Pint3的分集阶数为 (43) 这一节将对上文提出的3种中继选择方案对应的拦截概率进行数值分析。仿真实验采用蒙特卡罗(Monte-Carlo)法,每个实验仿真106次。仿真实验过程中,直接考虑主信道和窃听信道的平均增益对拦截概率的影响。 3种中继选择方案保密容量拦截概率随主信道信噪比(main channel’s signal-to-noise ratio, MSNR)的变化规律如图2所示。其中,窃听信道的平均增益为5 dB,而MSNR的变化为0~30 dB,系数αSi,αiD,αSE,αiE取值均为1,中继节点数M=3。从图2可以看到,由(11)式,(25)式和(28)式所得的拦截概率曲线和仿真值相吻合,这表明文中给出的拦截概率表达式是精确的。图2中的数值结果表明,基于最小窃听容量中继选择方案的拦截概率最大,而最优中继选择方案的拦截概率最小,且3种中继选择方案对应拦截概率均随主信道平均增益的增大而减小。这表明,最优中继选择方案的安全性最强,而基于最小窃听容量中继选择方案的安全性最弱,同时,主信道信噪比的增加可有效提升各中继选择方案的抗窃听攻击能力。对图2进一步观察可以看到,主信道平均增益较大时,最大最小和最优中继选择方案对应拦截概率曲线的斜率基本相同,这印证了最优中继选择方案和最大最小中继选择方案拦截概率的分集阶数相同这一结论。 图2 M=3时,3种中继选择方案对应保密容量的 拦截概率与主信道信噪比的数值关系Fig.2 Intercept probability versus the MSNR of the proposed relay selection schemes with M=3 中继节点个数分别为M=2和M=6时,3种中继选择方案的数值结果如图3所示。图3描述了中继节点个数M对拦截概率的影响,图3中,除了中继节点个数M外,其余参数的取值与图2相同。首先可以看到,M=2和M=6时,仿真值和拦截概率曲线严格吻合,M=6时,各中继选择方案对应拦截概率比M=2的拦截概率小。这表明,增加中继节点的个数可以增强系统的物理层安全性。进一步对比图3中M=2和M=6的2组数值结果,可以发现,基于最小窃听容量的拦截概率减小幅度较小,而另外2种中继选择方案的拦截概率减小非常明显。这和前面的理论分析一致,对基于最小窃听容量的中继选择方案,其对应拦截概率分集阶数为1,增加中继节点个数对其性能影响较小,而对于拦截概率分集阶数为M的最大最小和最优中继选择方案,增加中继节点个数可以有效提高通信系统的安全性。 图3 M=2,6时,3种中继选择方案对应保密容量 的拦截概率与主信道信噪比的数值关系Fig.3 Intercept probability versus the MSNR of the proposed relay selection schemes with M=2,6 各中继选择方案保密容量的拦截概率随窃听信道信噪比(eavesdropping channel’s signal-to-noise ratio, ESNR)的变化情况如图4所示。其中,主信道的平均增益为20 dB,系数αSi,αiD,αSE和αiE取值均为1,中继节点个数为M=3,窃听信道信噪比的变化范围为0~30 dB。图4的数值结果表明,仿真值和由(11) 式,(25) 式和(28) 式所得的拦截概率曲线完全吻合,这印证了理论分析的正确性。数值分析同时表明,各中继选择方案的拦截概率随ESNR的增大而增加,即窃听者获取信息的能力越强,系统的安全性越弱。图4的数值结果还表明,最优中继选择方案的物理层安全性最强,基于最小窃听容量的中继选择方案的物理层安全性最弱。最大最小中继选择方案性能比最优中继选择方案性能略差,当窃听信噪比远小于主信道信噪比时,这2种方案对应的拦截概率曲线的斜率很接近,这与最优中继选择方案和最大最小中继选择方案拦截概率的分集阶数相同完全对应。 中继节点个数分别为M=2和M=6时,各中继选择方案拦截概率的数值结果如图5所示。除中继节点个数M的取值与图4不同外,其余参数取值与图4中的参数相同。图5的数值结果表明,各中继选择方案拦截概率曲线和仿真结果相接近,这说明了理论分析是正确的。图5的数值结果还表明,基于最小窃听容量中继选择方案的拦截概率,随中继节点个数增加而减小的幅度非常有限,这与理论分析结果dint1=1相一致。而最大最小和最优中继选择方案的拦截概率,随中继节点个数的增加而显著地减小,这表明2种中继选择方案通过增加中继节点个数可有效增强系统的物理层安全性,这与2种中继选择方案拦截概率分集阶数为M相一致。 图4 M=3时,3种中继选择方案对应保密容量的 拦截概率与窃听信道信噪比的数值关系Fig.4 Intercept probability versus the ESNR of the proposed relay selection schemes with M=3 图5 M=2,6时,3种中继选择方案对应保密容量 的拦截概率与窃听信道信噪比的数值关系Fig.5 Intercept probability versus the ESNR of the proposed relay selection schemes with M=2,6 在有窃听者的协作网络中,通过中继选择来提高系统物理层安全性是当前的一个研究热点。近年来,已有研究成果中,文献[10-18]主要考虑了双跳协作通信系统,并基于第2时隙的保密容量来进行中继选择,提高系统物理层安全性。本文研究了中继节点采用DF协作策略时,窃听者不但能窃取信源发出的消息,还能获得中继节点所转发数据的窃听通信系统。并根据窃听系统中信源到中继节点、中继节点到信宿这2个时隙的保密容量,提出了3种中继选择方案,对不同中继选择方案进行了性能分析。在性能分析过程中,求出了不同中继选择方案对应保密容量拦截概率的闭式表达,同时还对拦截概率进行了渐近分析,获得了拦截概率的分集阶数。具体地,当中继节点个数为M时,基于最小窃听容量中继选择方案拦截概率的分集阶数为1,而最大最小和最优中继选择方案拦截概率的分集阶数为M。数值分析结论表明,最优中继选择方案物理层安全性略优于最大最小中继选择方案,而基于最小窃听容量中继选择方案的安全性最弱。随着中继节点个数的增加,各种中继选择方案的抗窃听攻击能力均增强,但是,最大最小和最优中继选择方案性能显著增强,而最小窃听容量中继选择方案性能提高有限。 [1]LANWMAN J N, TSE D N C, WORNELL G W. Cooperative diversity in wireless networks: efficient protocols and outage behavior[J]. IEEE Transactions on Information Theory, 2004, 50(12): 3062-3080. [2]BLETSAS A, SHIN H, WIN M Z. Cooperative communications with outage-optimal opportunistic relaying[J].IEEE Transactions on Wireless Communications, 2007, 6(9): 3450-3460. [3]MICHALOPULOS D S, KARAGIANNIDIS G K. Performance analysis of single relay selection in Rayleigh fading[J].IEEE Transactions on Wireless Communications, 2008, 7(10): 3718-3724. [4]JU M C, HWANG K S, SONG H K. Relay selection of cooperative diversity networks with interference-limited destination[J]. IEEE Transactions on Vehicular Technology, 2013, 62(9): 4658-4665. [5]WU N,LI H. Performance analysis of SNR-based decode-and-forward opportunistic relaying in the presence of co-channel interference[J].IEEE Transactions on Vehicular Technology,2014, 63(2): 621-713. [6]李方建.D2D通信系统中的最优中继选择及功率分配策略研究[J]. 重庆邮电大学学报:自然科学版,2014,26(5): 605-610. LI Fangjian. Optimal relay selection and power allocation method for device-to-device communication[J].Journal of Chongqing University of Posts and Telecommunications: Natural Science Edition, 20144, 26(5): 605-610. [7]WYNER A D. The wiretap channel[J].Bell System Technical Journal, 1975, 54(8): 1355-1387. [8]BARROS J, RODRIGUES M R D. Secrecy capacity of wireless channels[C]//IEEE.IEEE International Symposium on Information Theory. Seattle, USA:IEEE Press, 2006: 356-360 [9]LAI L, El GAMAL H. The relay-eavesdropper channel: cooperation for secrecy[J].IEEE Transactions on Information Theory,2008,54(9): 4005-4019. [10] KRIKIDIS I. Opportunistic relay selection for cooperative networks with secrecy constraints[J].IET Communications,2010,4(15): 1787-1791. [11] ZOU Y,WANG X,SHEN W. Intercept probability analysis of cooperative wireless networks with best relay selection in the presence of eavesdropping attack[C]//IEEE.IEEE International Conference on Communications (ICC).Beijing, China:IEEE Press, 2013: 2183-2187 [12] ZOU Y,WANG X,SHEN W. Optimal relay selection for physical-layer security in cooperative wireless networks[J].IEEE Journal on Selected Areas in Communications, 2013, 31(10): 2099-2111. [13] BAO V N Q,LINH T N,DEBBAH M. Relay selection schemes for dual-hop networks under security constraints with multiple eavesdroppers[J].IEEE Transactions on Wireless Communications, 2013, 12(12): 6076-6085. [14] KUNDU C,GHOSE S,BOSE R. Secrecy outage of dual-hop regenerative multi-relay system with relay selection[J].IEEE Transaction on Wireless Communications,2015,14(8): 4614-4625. [15] SUN X, XU W, ZHAO C. Opportunistic selection for decode-and-forward cooperative networks with secure probabilistic constraints[J].Wireless Personal Communications, 2013, 70(4): 1633-1652. [16] SON P N, KONG H Y. Exact outage probability of a decode-and-forward scheme with best relay selection under physical layer security[J].Wireless Personal Communications, 2014, 74 (2): 325-342. [17] AL Q F S, ZHONG C J, ALNUWEIRI H M. Opportunistic relay selection for secrecy enhancement in cooperative networks [J]. IEEE Transactions on Communications, 2015, 63(5): 1756-1770. [18] SAKRAN H, SHOKAIR M, NASR O, et al. Proposed relay selection scheme for physical layer security in cognitive radio networks[J]. IET Communications, 2012, 6(16): 2676-2687. [19] LIU Y,LI J,PETROPULU A. Destination assisted cooperative jamming for wireless physical layer security[J].IEEE Transactions on Information Forensics and Security, 2013, 8(4): 682-694. 阳俐君(1980-),女,湖南衡阳人,讲师,硕士,主要研究方向为协作通信和物理层安全。E-mail:5218348@qq.com。 曹张华(1982-),男,江苏南通人,讲师,博士,主要研究方向为网络编码、协作通信和物理层安全。E-mail: cryptocaozhanghua@126.com。 张士兵(1962-),男,江苏南通人,教授,博士,研究方向为宽带数字通信、通信信号处理、物理层安全和认知无线电。E-mail: zhangshb@ntu.edu.cn。 吉晓东(1979-),男,江苏南通人,副教授,博士,主要研究方向为网络编码、协作通信、物理层安全和认知无线电。E-mail: jixiaodng@aliyun.com。 (编辑:王敏琦) s:The National Natural Science Foundation of China(61371111,61371112,61371113,61401238,61401241);The Natural Science Foundation of Jiangsu Province(BK20140433);The Science and Technology Program of Nantong (BK2014063) Relay selection schemes for dual-hop cooperative networks with an eavesdropper and their performance analysis YANG Lijun1, CAO Zhanghua2, ZHANG Shibing2, JI Xiaodong2 (1.School of Electronics, Information and Engineering, Nantong Vocational University, Nantong 226007, P.R.China;2.School of Electronics and Information, Nantong University, Nantong 226019, P.R.China) The problem of relay selection for one-way decode-and-forward(DF) cooperative wireless networks with secrecy constraints is investigated. In this paper, we propose three relay selection schemes to improve physical layer security against the eavesdropper who can eavesdrop on both the source and the relays. The first scheme chooses the relay having the lowest instantaneous signal-to-noise ratio(SNR) to the eavesdropper. The second one is the max-min approach, which opts the relay has the best worse end-to-end SNR of the relays and destination. The third scheme assumes the instantaneous channel state information(CSI) of the wiretap channels and the legitimate channels, and maximizes the achievable secrecy rate. Afterwards, the closed-form expressions of intercept probability for the proposed selection schemes were derived. Furthermore, we carry out an asymptotic analysis of intercept probability to evaluate the diversity order performance of the proposed relay selection schemes. Specifically, the diversity order of the first scheme is 1, and other two relay selection schemes achieve the diversity orderM, whereMis the number of relays. Finally, numerical results are provided to corroborate the analytical results. relay selection; physical-layer security; decode and forward; intercept probability; diversity order 10.3979/j.issn.1673-825X.2016.05.007 2016-03-16 2016-09-12通讯作者:曹张华cryptocaozhanghua@126.com 国家自然科学基金 (61371111,61371112,61371113,61401238,61401241);江苏省自然科学基金(BK20140433);南通市科技计划资助(BK2014063) TN92 A 1673-825X(2016)05-0648-10

4 分集阶数

5 数值实验及分析

6 结束语