WSN中基于伪正态分布的幻影路由隐私保护方案

孙美松,刘宴兵,黄 俊

(1. 重庆邮电大学 计算机科学与技术学院,重庆 400065;2. 重庆邮电大学 通信与信息工程学院,重庆 400065)

WSN中基于伪正态分布的幻影路由隐私保护方案

孙美松1,刘宴兵1,黄俊2

(1. 重庆邮电大学 计算机科学与技术学院,重庆 400065;2. 重庆邮电大学 通信与信息工程学院,重庆 400065)

摘要:为提高无线传感器网络中的源节点隐私保护安全性能,提出一种基于伪正态分布的幻影路由隐私保护(source-location privacy protection strategy through pseudo normal distribution-based phantom routing,PNDBPR)方案。该方案的实施过程为利用随机数机制计算幻影节点的随机有向游走跳数,通过该机制可以增加幻影节点的位置分布多样性与动态性,经概率转发路由机制将数据包从幻影节点转发至汇聚节点,目的是降低重合路径产生的可能性。从隐私保护性能和通信开销两方面对PNDBPR方案和基于源节点有限洪泛的源节点隐私保护(source location privacy preservation protocol in wireless sensor network using source-based restricted flooding,PUSBRF)方案进行了理论对比分析,并在MATLAB仿真平台上对PNDBPR方案与PUSBRF方案做了仿真分析。理论和仿真分析表明,PNDBPR方案产生的幻影节点位置分布更广泛,传输路径更复杂,增加了安全时间,能明显提高源节点位置隐私保护的安全程度。

关键词:无线传感器网络(WSN);源节点隐私保护;伪正态分布;多样性与动态性

0引言

无线传感器网络(wireless sensor network,WSN)常用于不易架设有线网络的目标追踪、环境监测和军事侦察等环境[1],恶劣的工作环境和自身的无线通信方式都使得这类应用易遭受各种安全隐私威胁。WSN的安全隐私威胁问题可以分为2类[2]:①面向数据的隐私威胁;②面向上下文的隐私威胁。源节点隐私安全威胁是属于面向上下文的威胁问题。面向数据的隐私威胁可通过数据包加密[3]、认证机制实现隐私保护。而对于面向上下文的隐私威胁问题,会使数据包位置等信息泄漏,从而给网络带来安全威胁,仅仅依靠对数据包内容的加密已不能保证网络的安全,此类安全隐私问题给WSN大规模发展应用带来极大挑战。本文致力于对面向上下文的隐私威胁中的源节点位置隐私保护问题进行研究。

1相关工作

Ozturk等[4]首次提出传感器网络中源节点隐私保护问题, Kamat[2]针对此问题首次提出了熊猫-猎人博弈模型。文献[5]证明了现有的源节点隐私保护协议中幻影路由产生的幻影节点集中于某些特定区域,路径也集中于某些区域,基于此问题提出了基于源节点有限洪泛的源节点隐私保护(source location privacy preservation protocol in wireless sensor network using source-based restricted flooding,PUSBRF)协议,该协议不但可以保证产生的幻影节点尽可能地远离真实源节点,同时可使路径更具多样性。文献[6]在文献[7]的基础上概括了以幻影路由技术为基础的源节点隐私保护协议的几种性能衡量标准,根据这些标准分析了现存的一些众所周知的源节点隐私保护方案的缺陷。文献[8]提出了一种称之为迷惑区域的方案(confused areas scheme),该方案可以有效降低数据包被追踪的几率,缺点是很难确定网络中应部署的迷惑区域的数量及每个区域应包含的传感节点数目。文献[9]提出路径扩展方案(path extension method,PEM)。PEM方案虽然在源节点距离汇聚节点较近的情况下仍能提供很好的隐私保护,但是产生的多条虚假路径明显增加了网络通信开销。

与以上现有的以路由技术为主的方案不同,基于伪正态分布的幻影路由隐私保护(source-location privacy protection strategy through pseudo normal distribution-based phantom routing,PNDBPR)方案采用随机数机制实现幻影节点的随机有向游走,并且引入了概率路由策略,在增加幻影节点分布多样性的同时也增大了转发路径的随机性。

文献[10-13]摒弃了路由机制,而使用假数据包与真实数据包混合的策略。然而,这些方案资源消耗严重,尤其在网络中只有少数真实数据包时,大量的资源用于发送假的数据包,增加了网络负担,降低了网络生存时间。

由于无线传感器网络规模通常很大,假设攻击者可以监控全网流量是不现实的。因此,文中针对局部攻击者模型中的有耐心的攻击者模型进行研究。

2PNDBPR方案

2.1系统模型

文章采用的系统模型类似于文献[2]中的熊猫-猎人模型。在大面积的自然保护区域中随机部署大量的传感器节点,这些节点通过自组织多跳方式组成无线通信网络,用来监测保护区域中的熊猫。首先监测到熊猫的节点成为源节点,源节点定期向汇聚节点传输包含被监测对象信息的数据包。网络中有且仅有一个汇聚节点,汇聚节点的位置信息是公开的。攻击者为捕获到熊猫往往配备有天线和频谱分析仪等先进设备,拥有充足的能量、强大的计算能力和存储能力。开始时,攻击者位于汇聚节点附近位置,可以监测到汇聚节点附近的数据包流量,并且在检测到由源节点发送的数据包时开始逐跳反向追溯。

2.2网络初始化

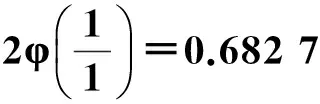

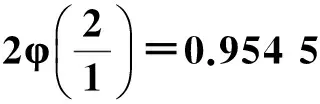

网络的初始化阶段主要实现邻居节点的发现和记录每个节点到汇聚节点的最小跳数信息。网络中每个节点拥有全网唯一的身份标识信息(identification,ID),汇聚节点通过洪泛的方式向全网广播一个全局sink_inf消息,sink_inf消息包括:{ID,Coor_pos,sink_hop}。Coor_pos是相应节点的坐标位置信息,sink_hop用于记录每个节点到汇聚节点的跳数值。初始化时,sink_hop值为0,节点在第1次收到sink_inf消息时,将其中的sink_hop增加1,并记录下发送节点的ID,Coor_pos信息和对应的sink_hop值,并将此消息转发给其他的相邻节点;否则,直接将sink_inf信息丢弃。所有节点重复此过程,直到网络中所有节点获得了sink_inf信息。每个节点u根据其邻居节点距离汇聚节点的跳数大小,将相邻节点分为2个集合:u.parent和u.child。其中,u.parent中节点到汇聚节点的最小跳数值 1. if (Nodeureceives the message for the first time) then 2. Record the information included in the message and broadcast it; 3.else 4. Record the information included in the message then drop it; 5.end if 6. Every nodeuin the network divides its neighbours into two sets: u.parent and u.child. 2.3幻影节点集的产生 节点监测到熊猫后成为源节点。类似于网络初始化阶段的洪泛过程,源节点在ρdmin(dmin是网络初始化阶段预先载入网络的固定值,它是网络所设定的幻影节点距离源节点的最小跳数值)范围内广播source_inf消息,source_inf消息包括:{ID,Coor_pos,source_hop}。ID,Coor_pos与初始化中的参数含义相同,source_hop用于记录每个节点到源节点的跳数值。洪泛结束后,每个节点u根据其邻居节点距离源节点的跳数值大小,将节点分为2个集合:u.parent和u.child。其中:H(v,S)≤H(u,S),v∈u.parent;H(v,S)>H(u,S),v∈u.child。源节点有限洪泛算法如下。 1.if (ρdmin>0) then 2.if (Nodevreceives the message for the first time) then 3.Record theρdminin the message; 4.Update theρdminin the message:ρdmin=ρdmin-1; 5.Broadcast the modied message; 6.else 7. Drop message; 8.end if 9. else 10.Stop flooding; 11. end if 12.Every nodevin the random walk area divides its neighbors into two sets: v.parent and v.child. 在节点均匀分布的传感器网络中,用两节点间的跳数值表示欧式距离值[5]。假设源节点的相对坐标位置是(x0,y0),与幻影节点的跳数值表示为dps。源节点每产生一个数据包,随机数发生器同时产生一个随机数x,X服从正态分布N(0,σ),x∈X。源节点根据x计算随机有向游走跳数为 (1) (1)式中,dmin是以源节点为中心的最小随机有向游走跳数。 假设幻影节点的相对坐标位置用(x1,y1)来表示,则它与源节点的欧式距离满足 (2) 用这种方法产生的dps可以保证幻影节点与源节点的距离至少为dmin,达到远离源节点的目的。同时,由(1)式可得出,dps落在[dmin,ρdmin)的概率为 (3) 源节点发送数据包时,将source_hop标志设置为dps,如果dps>ρdmin,则取dps=ρdmin。数据包到达每个转发节点u时,值减1,从u.child节点集中随机选择下一节点进行数据包转发,直到dps值为0,则此节点成为幻影节点。每一次均从u.child中选择下一跳的转发节点,保证了前dps跳均是朝着远离源节点的方向进行。每一次从u.child中随机选择转发节点增加了幻影路径的动态性与多样性。 2.4幻影节点到汇聚节点的概率转发路由 为了在最短时间内将数据包发送到汇聚节点,同时减少重合路径的产生,在节点中增加参数flag,当一个节点参加了数据包的转发后,将其flag设置为True。节点u选择下一跳转发节点之前,首先检查其邻居节点的flag标志,如果节点v的flag标志为False,直接将数据包转发给节点v,节点v转发数据包之后将其flag设置为True。如果节点v的flag标志为True,将其更新为False,并选择其他任意一个邻居节点作为下一跳转发节点。 数据包从源节点转发到汇聚节点的整个过程算法描述如下。 1.RandomNum=dps 2.if(dps>ρdmin)then 3. dps=ρdmin 4.else 5.Selectanodefromu.childasthenextnodeandtransmitthemessage; 6. dps=dps-1 7.endif 8.while(dps=0)do 9.SendthemessagetoSinkalongtheprobabilisticforwardingpath; 10.endwhile 3性能分析 源节点的隐私保护性能与通信开销是衡量保护策略的重要指标,下面将从2个方面对提出的PNDBPR方案与PUSBRF方案进行对比分析。 3.1隐私保护性能 幻影路由技术是WSN源节点隐私保护的有效策略之一,其中,幻影节点的分布至关重要。下面将从幻影节点距离指数(phantomnodedistanceindex,PNDI)[14]和源节点位置空间指数(sourcelocationspaceindex,SSI)[6]来评价该策略的隐私保护性能。 3.1.1幻影节点距离指数(PNDI) 苏秋琴方寸大乱,也不知出于什么样的心态,她狠狠地抓了把直翘翘的东西,大骂道:“操你娘的……”癞阿小终于忍不住笑出声来。他的笑声自然激怒了柳红和苏秋琴。好呀,这畜生坯果然在装死,还有心思耍她们玩呢。苏秋琴和柳红犹如下山的猛虎,将癞阿小的头塞进了他的裤裆里,照苏秋琴的话说,吃你自己的小鸡巴去吧! 在统计次数足够多的情况下,PUSBRF路由策略产生的幻影节点的平均跳数值为dPUSBRF=h。 在PNDBPR方案中,幻影节点与源节点的跳数值dps随着随机数x的改变而改变,取值集合是[dmin,ρdmin)。当等概率选取集合[dmin,ρdmin)中的值作为随机跳数值dps时,在统计次数足够多的情况下PNDBPR方案产生的幻影节点距离源节点的跳数值为 (4) (5) 2dmin×(1-0.682 7)=1.66dmin (6) 3dmin×(1-0.954 5)=2.05dmin (7) 3.1.2源节点位置空间指数(SSI) 源节点位置空间指数指的是传输一个数据包的过程中参与的节点集合或是经过的网络区域。对于某一种路由方案,如果SSI很大,意味着可能参与传输的节点数目多,经过的网络区域大,路由方案的安全性高。PUSBRF路由策略产生的幻影节点的分布情况根据文献[5]相关引理和定理可以得出分布在以源节点为中心,第h圆和第h-1个圆组成的环形区域内,如图1所示。 图1 PUSBRF幻影节点分布区域Fig.1 Domain of phantom nodes generation of PUSBRF 同理可以证明,PNDBPR协议能够随机均匀地分布在以S为圆心,半径为[(dmin-1),ρdmin)的圆环形区域内。其幻影节点的分布区域如图2所示。图2中,S表示源节点,ρdmin是以源节点为中心的最大随机有向游走跳数,np是距离源节点dps跳的幻影节点,灰色部分表示幻影节点的分布区域。 图2 幻影节点分布区域Fig.2 Domain of phantom nodes generation 3.2通信开销分析 通信开销以参与传输的节点发送与接受数据包的次数来衡量。PNDBPR协议的通信开销包括:汇聚节点广播,基于源节点的有限洪泛,源节点随机游走,幻影节点至汇聚节点的概率转发路由4个部分。文献[5]中亦有汇聚节点的广播阶段且开销相同,不再作分析。源节点洪泛参与节点数小于网络节点数,其开销可以忽略不计。文中分析的通信开销仅包括随机游走和幻影节点至汇聚节点的路由开销2个部分。 为方便对路由能耗进行分析,建立了路由能耗理论分析模型。如图3所示,a为源节点S与任意幻影节点np的连线和源节点S与汇聚节点B连线的夹角,其中,a∈(0,2π]。np(p=1,2,…,k)为幻影节点。B为汇聚节点,H为源节点到汇聚的距离值。 (8) 对于PNDBPR协议,数据包随机游走dps跳到达幻影节点np,然后,从np通过概率转发路由到达汇聚节点B。 PNDBPR协议经此2个阶段转发后的平均通信开销为 (9) 根据 (8)—(9)式,计算得出PUSBRF方案和PNDBPR方案的通信开销理论值如表1所示,假设H=100。 表1 通信开销理论值 4实验仿真 在MATLAB仿真平台上对PNDBPR方案与PUSBRF方案进行安全性仿真分析。WSN随机部署网络1和网络2分别为300个节点和600个节点,部署在1 000m×1 000m的区域内,源节点的坐标位置是(500,500)。 分别在2种网络环境下,实验针对不同的ρ值,在不同dmin取值下各进行500次的数据包发送,根据所产生的随机数计算出的幻影节点与源节点间的平均随机有向跳数如图4所示。 分析图4a中的数据可得,当ρ=2时,2种网络部署情况下,PNDBPR方案平均随机跳数值比PUSBRF方案分别高出38%和31%。图4b中的数据显示,ρ=3时,2种网络部署情况下,PNDBPR方案的平均随机有向跳数值比PUSBRF方案分别高出71%和54%。 假设节点一跳的距离为单位量1,图5表示的是dmin=10时,2种方案各发送500次数据包产生的500个幻影节点的空间分布区域大小。其中,图5a和图5b分别是ρ=2时PUSBRF方案和PNDBPR方案幻影节点的空间分布区域情况,图5c和图5d分别是ρ=3时PUSBRF方案和PNDBPR方案幻影节点的空间分布区域情况。由3.1.2节分析可知,幻影节点分布区域越大,即SSI越大,路由安全性能越高,在ρ值相同的情况下,PNDBPR方案幻影节点的网络分布区域明显要大于PUSBRF方案幻影节点的网络分布区域,意味着PNDBPR方案幻影节点的分布更广泛,可传输路径更复杂多变,因此,PNDBPR方案比PUSBRF方案安全性更高。 图5 幻影节点分布空间区域Fig.5 Space of phantom nodes distribution region 5结束语 源节点隐私保护问题制约着WSN的大规模部署与应用。针对有耐心的攻击者模型,文中提出了一种称为基于伪正态分布的幻影路由隐私保护方案,此方案不仅可以保证产生的幻影节点均匀分布在真实源节点的周围,还能明显增加幻影节点的分布多样性与动态性。根据理论和仿真分析,得出以下3点结论:①dps是根据x计算的,其中x是服从正态分布的随机数。PNDBPR方案不仅可以保证幻影节点均匀地分布在源节点周围,还能增加幻影节点分布的动态性与多样性。②概率转发路由的引入减少了重合路径的产生。③理论与仿真分析表明,PNDBPR方案比PUSBRF方案隐私保护性能更高。 论文的进一步工作是进行大量实验仿真工作,对协议做通信开销、安全时间等多方面地分析。 参考文献: [1]CONTIM,WILLEMSENJ,CRISPOB.ProvidingSourceLocationPrivacyinWirelessSensorNetworks:ASurvey[J].CommunicationsSurveys&Tutorials,IEEE,2013.15(3): 1238-1280. [2]KAMATP,ZHANGY,TRAPPEW,etal.Enhancingsource-locationprivacyinsensornetworkrouting[C]//IEEE.DistributedComputingSystems, 2005.ICDCS2005.Proceedings. 25thIEEEInternationalConferenceon.Columbus,OH:IEEEPress, 2005: 599-608. [3]马海英, 曾国荪, 王占君, 等. 高效可证明安全的基于属性的在线/离线加密机制[J]. 通信学报, 2014, 35(7): 104-112. MAHaiying,ZENGGuosun,WANGZhanjun,etal.Efficientandprovablysecureattribute-basedonline/offlineencryptionschemes[J]JournalofCommunication,2014, 35(7): 104-112. [4]OZTURKC,ZHANGY,TRAPPEW.Source-locationprivacyinenergy-constrainedsensornetworkrouting[C]//Proceedingsofthe2ndACMworkshoponSecurityofadhocandsensornetworks.NewYork:ACM, 2004: 88-93. [5]陈娟, 方滨兴, 殷丽华, 等. 传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J]. 计算机学报, 2010,33(9): 1736-1747. CHENJuan,FANGBingxing,YINLihua,etal.Asource-locationprivacypreservationprotocolinwirelesssensornetworksusingsourcebasedrestrictedflooding[J].JournalofComputers, 2010,33(9): 1736-1747. [6]LIY,RENJ,WUJ.Quantitativemeasurementanddesignofsource-locationprivacyschemesforwirelesssensornetworks[J].ParallelandDistributedSystems,IEEETransactionson, 2012, 23(7): 1302-1311. [7]LIY,RENJ.Source-locationprivacythroughdynamicroutinginwirelesssensornetworks[C]//INFOCOM, 2010ProceedingsIEEE.NewYork,USA:IEEEPress, 2010: 1-9. [8]ZHOUL,WENQ,ZHANGH.Protectingsensorlocationprivacyagainstadversariesinwirelesssensornetworks[C]//ComputationalandInformationSciences(ICCIS), 2013FifthInternationalConferenceon.NewYork,USA:IEEEPress, 2013: 1384-1387. [9]TANW,XUK,WANGD.Ananti-trackingsource-locationprivacyprotectionprotocolinWSNsbasedonpathextension[J].InternetofThingsJournal,IEEE, 2014,1(5):461-471. [10]MEHTAK,LIUD,WRIGHTM.Protectinglocationprivacyinsensornetworksagainstaglobaleavesdropper[J].MobileComputing,IEEETransactionson, 2012, 11(2): 320-336. [11]XIAOW,ZHANGH,WENQ,etal.PassiveRFID-supportedsourcelocationprivacypreservationagainstglobaleavesdroppersinWSN[C]//BroadbandNetwork&MultimediaTechnology(IC-BNMT), 2013 5thIEEEInternationalConferenceon.NewYork,USA:IEEEPress, 2013: 289-293. [12]PARKH,SONGS,CHOIBY,etal.PASSAGES:PreservingAnonymityofSourcesandSinksagainstGlobalEavesdroppers[C]//IEEE.INFOCOM, 2013ProceedingsIEEE.Turin:IEEEPress, 2013: 210-214. [13]CUELLARJ,POOVENDRANR.TowardaStatisticalFrameworkforSourceAnonymityinSensorNetworks[J].IEEETransactionsonMobileComputing, 2013, 12(2):248-260. [14] 陶振林, 刘宴兵, 李昌玺.WSNs中基于幻影单径路由的源位置隐私保护策略[J]. 重庆邮电大学学报:自然科学版,2013, 25(2):178-183. TAOZhenlin,LIUYanbing,LIChangxi.Strategyofsource-locationprivacypreservationinWSNsbasedonphantomsingle-pathrouting[J].JournalofChongqingUniversityofPostsandTelecommunications:NaturalScienceEdition,2013, 25(2):178-183. Source-location privacy protection strategy through pseudo normal distribution-based phantom routing in WSN SUN Meisong1, LIU Yanbing1, HUANG Jun2 (1. College of Computer Science and Technology, Chongqing University of Posts and Telecommunications, Chongqing 400065,P.R.China;2. School of Communication and Information Engineering, Chongqing University of Posts and Telecommunications, Chongqing 400065,P.R.China) Abstract:In order to improve the security of the source-location privacy in wireless sensor network (WSN), a Source-location Privacy Protection Strategy through Pseudo Normal Distribution-based Phantom Routing (PNDBPR) protocol is proposed in this paper. Specifically, this protocol is composed of two steps: The PNDBPR protocol calculates the directional random walk by using a series of random numbers; this mechanism can increase the diversity and the dynamicity of phantoms node positional distribution; and then we send the data packets from the phantom nodes to the sink by the probability of forwarding routing mechanism, which can reduce the generated possibility of overlapping path. Theoretical analysis and simulation results show that, compared with PUSBRF, PNDBPR can dramatically improve the diversity and the dynamicity of the phantom nodes distribution and prolong the safety period. Thus it can significantly improve the safety of the source-location privacy protection. Keywords:wireless sensor network (WSN); source-location privacy protection; pseudo normal distribution; diversity and dynamicity DOI:10.3979/j.issn.1673-825X.2016.01.017 收稿日期:2015-01-14 修订日期:2015-10-12通讯作者:孙美松sunmeisong@foxmail.com 基金项目:国家自然科学基金(6127400) Foundation Item:The National Natural Science Foundation of China(6127400) 中图分类号:TP393 文献标志码:A 文章编号:1673-825X(2016)01-0113-07 作者简介: 孙美松 (1990-),女,山东菏泽人,硕士研究生,主要研究方向为物联网安全。E-mail:sunmeisong@foxmail.com。 刘宴兵 (1971-),男,四川遂宁人,博士,教授、博士生导师,主要研究方向为无线网络管控和网络信息安全。 黄俊(1982-),男,湖北汉川人,副教授,硕士生导师,主要研究方向为网络优化与安全等。 (编辑:王敏琦)