一种SOAP泛洪攻击效能模糊评估方法

冯永新,赵运弢,苏广楠,黄迎春

(沈阳理工大学信息科学与工程学院,辽宁沈阳110159)

一种SOAP泛洪攻击效能模糊评估方法

冯永新,赵运弢,苏广楠,黄迎春

(沈阳理工大学信息科学与工程学院,辽宁沈阳110159)

鉴于SOAP协议本身固有的安全脆弱性可致网络及服务面临泛洪攻击的威胁,在深入研究提供网络系统安全及可靠性建设所需的效能评估技术基础上,针对灰色评估法的局限性,将模糊评估法引入SOAP泛洪攻击效能评估,建立SOAP泛洪攻击效能模糊评估模型,其核心为攻击评判矩阵的确立、隶属度矩阵的定制、指标权重的配置以及综合评估的实施。基于建立的攻击效能模糊评估模型,利用采集测量的样本数据进行了实例验证。验证结果表明:该方法更具适用性,不仅可以提供攻击效能的确定性评估结论,而且可以合理地区分攻击的有效程度。

计算机科学技术基础学科;模糊评估;SOAP泛洪;攻击效能

0 引言

以网络对抗为基本支柱的信息战逐渐成为现代战争中的重要组成部分,因而网络系统的安全问题也愈发成为研究的热点[1-2]。鉴于Web Service本身所具有的跨平台、易集成等独有技术优势,使其成为网络系统开发所依赖的主要技术之一[3],诸多的基于Web service的军用及民用网络系统不断建设和发展[4-5]。SOAP协议,即简单对象访问协议,是网络服务的核心协议,然而其在设计时致力于简单传输,而忽略了相应的安全机制,尽管在实际应用中可以赋予一定的安全保障措施,但协议本身固有的安全脆弱性导致基于网络服务的网络系统面临被攻击的威胁。攻击者可配置符合期望的SOAP报文对目标进行泛洪攻击,使其产生拒绝服务的效果[6-7]。

对网络攻击进行效能评估,就是对处于复杂网络环境中的系统安全性及稳定性做出定性或者定量的评价,指导网络系统的建设和完善,进而提高其可靠性、安全性、适应性,并具有一定的抗毁自愈能力。在现有评估方法中,灰色评估法是一种应用较广的评价方法[8-11],其核心思想是通过计算样本数据与选定最优集间的灰色关联度,利用关联度对样本数据进行排序,进而对样本数据进行评价。但将灰色评估法应用于SOAP泛洪攻击时,只能根据关联度对攻击的效果进行定量的排序,而不能明确地对SOAP泛洪攻击所达到的效能做出确定性的结论,因此将灰色评估法应用于SOAP泛洪攻击存在一定的局限性。

相对于灰色评估法,模糊评估法不仅可以通过隶属度的计算来对样本数据进行排序,并且可以通过建立评判指标集来对样本数据做出定性的结论;同时,由于网络系统在受到SOAP泛洪攻击时,存在着评估数据少、信息不完全和不确定的问题,而模糊评估法正是一种对此类问题有较好评价结果的评估方法,因此本文将模糊评估技术引入SOAP泛洪攻击的效能评估中,研究其适用性,建立攻击模糊评估方法,实施效能评估。

1 SOAP泛洪攻击效能评估指标

SOAP协议的设计,是以一种简单快速的方式进行信息传输,其内部实现并未涉及相应的信息校验等安全措施,这就导致了SOAP协议的安全性存在一定的缺陷,尽管在随后的WS-Security中已经对SOAP协议的安全性进行了扩展,但对框架的使用是非强制性的,且尚存处理方式的局限等,势必导致攻击者利用SOAP协议或系统漏洞[12],实施攻击,而SOAP泛洪攻击又是最大的潜在威胁。即通过截获或伪造SOAP报文,并以较为庞大的数量发送至攻击目标服务器或系统,耗费其主机资源和网络资源,从而导致目标服务器或系统无法对所有报文进行处理,进而拒绝响应一切报文。

SOAP泛洪攻击属于暴力拒绝服务攻击的一种,目标服务器或系统在受到SOAP泛洪攻击时,由于主机要对SOAP报文进行处理,因此主机的CPU利用率与内存利用率变化明显;同时,数量较为庞大的报文也会造成网络拥堵,故将导致带宽占用耗费。由于SOAP泛洪攻击报文的直接攻击目标为Web服务,服务的可用性也会受到影响,可表现为服务拒绝,甚至终止,并且需要一定的时间服务才可恢复到可用状态。因此,为更好地进行SOAP泛洪攻击效果评估,结合网络攻击效能评估指标体系[11],确定SOAP泛洪攻击效能评估指标集。

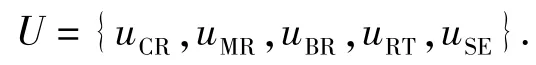

定义1 攻击效能模糊评估指标可由集合U={ui|i=1,…,m}来表示,其中|U|=m,m∈N为集合元素个数,针对SOAP泛洪攻击的作用性以及样本数据的采集贡献,模糊评估指标集亦可表示为

这里m=5,集合元素分别对应CPU利用率、内存利用率、网络带宽利用率、恢复时间、服务效果;如考虑其他影响因素,该评估指标集可以进行扩展。

2 攻击效果模糊评估模型

模糊评估法是一种针对不确定性问题进行评价的方法[13-14],该方法以模糊数学为基础,应用模糊关系合成的原理,对受到多种因素制约的事物或对象,将一些边界不清、不易定量的因素定量分析,按多项模糊的准则参数对待评方案进行综合评估的一种方法。利用模糊评估法进行SOAP泛洪攻击效能评估时,应在确定评估指标的基础上,建立评估模型,其核心为SOAP泛洪攻击评判矩阵的确定、隶属度矩阵的定制、指标权重的配置以及综合评估的实施。

2.1 SOAP泛洪攻击评判矩阵

定义2 评判集V表示对应特定指标攻击效能评估因素的评价结果选择范围;若将攻击评估结果划分为n个评判等级,则该评估指标对应的评判集可记作:V={vj|j=1,…,n},这里|V|=n,n∈N.

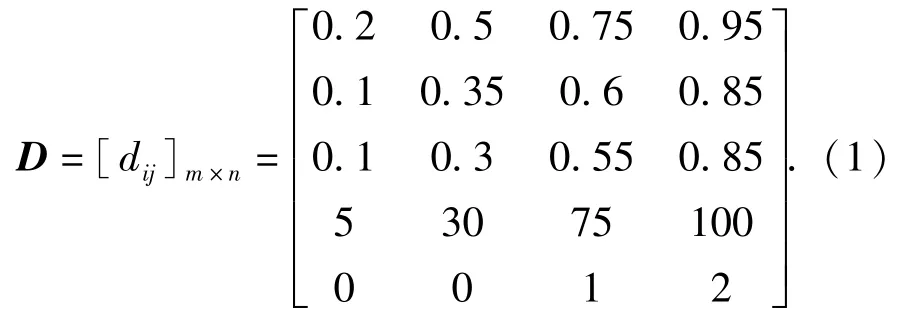

定义3 依据攻击评估指标集U及其对应的评判集V,确立SOAP泛洪攻击效能模糊评估综合评判矩阵D=[dij]m×n,该综合评判矩阵用于进行攻击效能模糊评估中隶属度矩阵的定制生成。

为实现SOAP泛洪攻击模糊评估所需的综合评判矩阵参数的确立,可以根据网络攻击效能评估主机性能指标以及QoS对网络性能的要求[15-16],特别是要结合具体的待评估目标系统来设置。

就U={uCR,uMR,uBR,uRT,uSE}而言,uCR和uMR是攻击发生前后目标主机CPU和内存资源消耗量的表征,值越大,表明目标系统的计算资源及关键存储资源被侵占越多,即攻击的效果越好;uBR是攻击发生后泛洪报文对网络带宽侵占量的表征,值越大,表明网络带宽被侵占的越多,导致其提供服务的能力就越低,即攻击的效果就越好;uRT则是攻击结束后系统恢复到原有正常状态并提供服务所需的时间,单位可以为秒,其值越大,表明攻击影响越持久,即攻击的效果越好;uSE是服务可用性的表征,其值表示为攻击对服务本身的影响,即服务可用、服务拒绝、服务终止。

这里,为实现D=[dij]m×n参数确立,不妨设定评判等级为4级且对应U={uCR,uMR,uBR,uRT,uSE}的各评估指标元素的评判范围,分别用[d1j]1×4、[d2j]1×4、[d3j]1×4、[d4j]1×4和[d5j]1×4表示。即

为实现D的确立和表示,针对区间表示的评判可以根据需要选取等级划分标准的中间值或临界值,对于单值表示的可直接选取,对应uSE的0、1、2分别表示服务的“可用”、“拒绝”和“终止”。于是,对应评判等级为4级的SOAP泛洪攻击效能模糊评估综合评判矩阵D=[dij]m×n可表示为(1)式:

2.2 SOAP泛洪攻击效果隶属度矩阵

定义4 SOAP泛洪攻击效能模糊隶属度矩阵R=[rij]m×n由综合评判矩阵D获得,即对应评估指标而所应隶属评判等级的程度,这里0<rij<1且,m为评估指标集元素数量,n为评判集元素数量。

针对SOAP泛洪攻击选取的指标集及确立的4级评判集,结合相关隶属度转换算法[17],建立了面向SOAP泛洪攻击模糊评估的隶属度函数(3)式~(6)式,依据确立的隶属度函数,可以计算攻击效果模糊隶属度矩阵。

2.3 评估权重

定义5 为综合且客观实现SOAP泛洪攻击效能的模糊评估,确定评估权重集W={wi|i=1,…,m},这里0<wi<1且及|W|=|U|=m.

考虑本文设置的U={uCR,uMR,uBR,uRT,uSE},其对应权重亦可记为:,0<wi< 1}。鉴于熵值法是一种较为理想的权重确定方法,为更好地客观建立SOAP泛洪攻击效能模糊评估模型,利用熵值对数据进行处理可以很好地反映同一指标在不同形式攻击时的变异程度,为此可以采用熵权法[18]对相关评估指标进行权重计算,即

式中:Hi为SOAP泛洪攻击中所选取的各指标对应熵值,其源于对指标分量无量纲化处理后的熵值计算。

2.4 SOAP泛洪攻击综合评估

定义6 在确定对应SOAP泛洪攻击指标集的权重集W以及攻击效能模糊隶属度矩阵R的基础上,进行模糊评估的合成,即E=W°R,这里“°”为模糊合成算子。考虑SOAP泛洪攻击效果模糊评估的适应性及实际应用可操作性,对于具有|U|=m及|V|=n时,确立如(8)式所示的模糊评估合成。

模糊评估合成算子为“取小取大”型算子,顺序为在评估权重与隶属度矩阵对应元素中选择较小值,再接续选择较大值作为最终评价结果。进一步,依据模糊评估合成的结果完成归一化处理,作为最终的评估决策。

3 验证实例

3.1 攻击效能模糊评估

为了清晰地展现所建立的SOAP泛洪攻击效能模糊评估模型及应用,根据所确立的模糊评估指标集U,针对不同SOAP报文数据量泛洪的SOAP攻击进行了对应指标分量的采集,其中A1~A4次SOAP泛洪攻击的样本数据,如表1所示。

表1 SOAP泛洪攻击样本数据Tab.1 Sample data of SOAP flooding attack

依据所确立的评判集V构建的综合评判矩阵D,结合建立的隶属度函数,分别计算出对应A1~A4的SOAP泛洪攻击模糊隶属度矩阵R=[rij]5×4.即

进一步对采集的样本数据进行无量纲化处理后得到数据矩阵为X,由此计算出SOAP泛洪攻击的U={uCR,uMR,uBR,uRT,uSE}所对应的熵值H;进而依据具体的熵值,获得用于综合评估合成的权重集W.

依据模糊隶属度矩阵R=[rij]5×4及权重集W,进行模糊评估合成,即

归一化后,可得泛洪攻击A1效能的模糊评估结果为

同理,依次得到SOAP泛洪攻击A2~A4的效能评估结果:

如果把4级评判集设置为攻击效能的“差”、“中”、“良”和“优”,于是通过上述的评估结果可以得出:A1的SOAP泛洪攻击得到“差”的概率最高,明显高于得到“中”与“良”的概率,且“优”的概率为0;A2的SOAP泛洪攻击得到“差”的概率最高,但得到“中”与“良”的概率均高于A1,因此A2的SOAP泛洪攻击效果相对A1而言要显著;A3和A4的SOAP泛洪攻击得到“良”的概率相对要高,且二者均取得了一定的效能为“优”的概率,因此A3和A4的攻击效果又明显优于A2;进一步分析A3和A4的攻击效能,可以发现A4的SOAP泛洪攻击得到“中”的概率要高于A3,因此A4的SOAP泛洪攻击效能好于A3.为此,依据建立的SOAP泛洪攻击效能模糊评估模型和数值分析,可以得到最终的评估结果为:A4>A3>A2>A1.

3.2 评估分析

为了验证模糊评估的适应性及优越性,采用灰色评估技术[19]对SOAP泛洪攻击进行效能评估。目前,灰色评估技术在网络攻防效能评估领域得到了较为广泛的应用,其通过关联矩阵获得灰色关联度,从而用于效能的排序及分析。为此,将其应用于SOAP泛洪攻击效能评估,测试中选取相同的样本数据,即表1中所测量采集的样本数据。

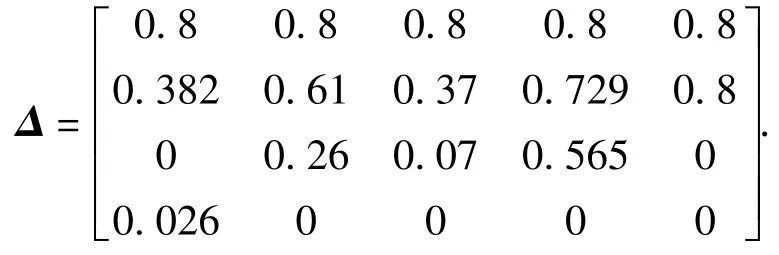

依据灰色评估方法对样本数据进行归一化处理获得的数据矩阵以及选定指标的最优集F′={0.9,0.9,0.9,0.9,0.9},得到各指标与最优指标集的差值矩阵Δ:

根据关联度计算规则,可确定SOAP泛洪攻击A1~A4的灰色关联度,即

进而采用本文在执行SOAP泛洪攻击效果模糊评估中所确定的相同权重集,计算SOAP泛洪攻击A1~A4与指标最优集的关联度,可得r1=0.333,r2= 0.410,r3=0.791,r4=0.989,因此利用灰色评估法得到的结果为r4>r3>r2>r1,因此可确定SOAP泛洪攻击A1~A4的效果为A4>A3>A2>A1.

通过对比,可看出SOAP泛洪攻击效能模糊评估与利用灰色评估法得到的结果是一致的,表明了应用建立的模糊评估模型进行SOAP泛洪攻击效能评估的结果正确性和方法适应性;同时,应用灰色评估法进行SOAP泛洪攻击效能评估时,通过关联度只能获得排序的结果,并没有对攻击的有效性做出相对确定的结论,而模糊评估在对攻击效果进行排序的同时,还可以提供攻击效果按等级划分呈现的概率,即可以明确地给出攻击效果的确定性结论,因此建立的攻击效能模糊评估模型可以更清楚地区分攻击的有效程度;相对灰色评估方法而言,建立的面向SOAP泛洪攻击效能模糊评估方法,其依据隶属度原则的评定可以更好地解决判断的模糊和不确定性,且结果信息较为丰富。

4 结论

本文在深入研究网络对抗及攻击效能评估技术的基础上,针对SOAP协议本身固有的安全脆弱性导致基于Web Service的网络系统面临被攻击的威胁,建立了SOAP泛洪攻击效能模糊评估模型,并实施了模糊评估。研究表明,该模型不仅适用于泛洪攻击的效能评估,通过建立的评估指标集、攻击评判矩阵、隶属度矩阵以及基于权重的综合评估方法可以对攻击的有效性给出确定性评估结论,并可以更合理地区分攻击的有效程度,相对灰色评估法,具有更好的适用性。该模型可以扩展至其他网络攻击的效果评估,从而更好地指导网络应用系统的建设,提供网络的可靠和安全保障。

(

)

[1] 杨艳萍,叶锡庆,张明安,等.战场网络战基本模型研究[J].系统仿真学报,2011,23(5):1015-1020,1038. YANG Yan-ping,YE Xi-qing,ZHANG Ming-an,et al.Research on basic models for battlefield network war[J].Journal of System Simulation,2011,23(5):1015-1020,1038.(in Chinese)

[2] McCune J,Haworth D.Securing America against cyber war[J]. International Journal of Cyber Warfare and Terrorism,2012,2(1):39-49.

[3] 岳昆,王晓玲,周傲英.Web服务核心支撑技术:研究综述[J].软件学报,2004,15(3):428-442. YUE Kun,WANG Xiao-ling,ZHOU Ao-ying.Underlying techniques for web services:a survey[J].Journal of Software,2004,15(3):428-442.(in Chinese)

[4] 聂凯,汪厚祥,井小沛,等.面向服务的海战场指挥信息系统体系结构框架[J].现代防御技术,2013,41(3):88-93,110. NIE Kai,WANG Hou-xiang,JING Xiao-pei,et al.Architecture framework of service oriented C4ISR system on the naval fields[J]. Modern Defence Technology,2013,41(3):88-93,110.(in Chinese)

[5] 余洋.基于Web Service的车辆导航系统管理机制研究[J].计算机测量与控制,2010,18(4):944-946.YU Yang.Technology of web service based vehicle navigation system[J].Computer Measurement&Control,2010,18(4):944-946.(in Chinese)

[6] Loukas G,Oke G.Protection against denial of service attacks:a survey[J].The Computer Journal,2010,53(7):1020-1037.

[7] Bi X,Zheng Q.Study on network safety strategy against DDoS attack[C]∥IEEE International Conference on Advanced Management Science.Chengdu,China:IEEE,2010:623-627.

[8] 林云,司锡才,周若琳.改进灰色关联算法在辐射源识别中的应用[J].通信学报,2010,31(8):166-171. LIN Yun,SI Xi-cai,ZHOU Ruo-lin.Application of improved grey correlation algorithm on radiation source recognition[J].Journal on Communications,2010,31(8):166-171.(in Chinese)

[9] 胡方,黄建国,褚福照.基于粗糙集的武器系统灰色关联评估模型[J].兵工学报,2008,29(2):253-256. HU Fang,HUANG Jian-guo,CHU Fu-zhao.Grey relation evaluation model of weapon system based on rough set[J].Acta Armamentarii,2008,29(2):253-256.(in Chinese)

[10] 柯宏发,陈永光,夏斌.电子战装备作战效能灰色评估模型和算法[J].系统仿真学报,2005,17(3):760-762. KE Hong-fa,CHEN Yong-guang,XIA Bin.Grey evaluation model and algorithm of combat effectiveness[J].Journal of System Simulation,2005,17(3):760-762.(in Chinese)

[11] 王会梅,江亮,鲜明,等.计算机网络攻击效果灰色评估模型和算法[J].通信学报,2009,30(11A):17-22. WANG Hui-mei,JIANG Liang,XIAN Ming,et al.Grey evaluation model and algorithm of network attack effectiveness[J]. Journal on Communications,2009,30(11A):17-22.(in Chinese)

[12] 吴明锋,张永胜,李圆圆,等.Web服务攻击技术研究[J].计算机技术与发展,2012,22(1):213-216. WU Ming-feng,ZHANG Yong-sheng,LI Yuan-yuan,et al.Research of web services attack technology[J].Computer Technology and Development,2012,22(1):213-216.(in Chinese)

[13] Ma S,He J,Shuai X.Application of fuzzy comprehensive evaluation method in trust quantification[J].International Journal of Computational Intelligence Systems,2011,4(5):768-776.

[14] 陈希祥,邱静,刘冠军.基于层次分析法与模糊综合评判的测试设备选择方法研究[J].兵工学报,2010,31(1):68-73. CHEN Xi-xiang,QIU Jing,LIU Guan-jun.Research on the method of test-equipment selection based on analytic hierarchy process and fuzzy comprehensive assessment[J].Acta Armamentarii,2010,31(1):68-73.(in Chinese)

[15] Nortel Networks.QoS performance requirements for UMTS[R/ OL].[2014-05-24].http:∥www.3gpp.org/ftp/tsg sa/WG1 Serv/TSGS1(3GPP).

[16] 苏鹏.典型攻击的攻击效果评估技术研究[D].郑州:解放军信息工程大学,2008. SU Peng.Research on attack impact assessment of representative attacks[D].Zhengzhou:The PLA Information Engineering University,2008.(in Chinese)

[17] 刘开第,庞彦军,栗文国.多指标决策中隶属度转换算法及其应用[J].自动化学报,2009,35(3):315-319. LIU Kai-di,PANG Yan-jun,LI Wen-guo.Membership transforming algorithm in multi-index decision and its application[J]. Acta Automatica Sinica,2009,35(3):315-319.(in Chinese)

[18] 张堃,周德云.熵权与群组AHP相结合的TOPSIS法多目标威胁评估[J].系统仿真学报,2008,20(7):1661-1664. ZHANG Kun,ZHOU De-yun.Application of TOPSIS based on entropy and GD-AHP in evaluating sequences of air target threat[J]. Journal of System Simulation,2008,20(7):1661-1664.(in Chinese)

[19] Liu S F,Xie N M.New grey evaluation method based onreformative triangular winterization weight function[J].Journal of Systems Engineering,2011,26(2):244-250.

A Fuzzy Efficiency Evaluation Method for SOAP Flooding Attack

FENG Yong-xin,ZHAO Yun-tao,SU Guang-nan,HUANG Ying-chun

(School of Information Science and Engineering,Shenyang Ligong University,Shenyang 110159,Liaoning,China)

In view of SOAP flooding attack threats to networks and services with the inherent protocol security vulnerability,especially the limitations of grey evaluation technology,the fuzzy evaluation method is studied according to the efficiency evaluations for the demand on network system security and reliability.Therefore,a fuzzy efficiency evaluation model for SOAP flooding attack is proposed,the focus of which is on attack evaluation matrix description,membership degree matrix selection,weight configuration and comprehensive evaluation.Moreover,the evaluation example with the SOAP flooding attack samples is presented on the basis of the proposed attack efficiency evaluation model.The results show that the fuzzy efficiency evaluation method for SOAP flooding attack has better adaptability than grey evaluation,and can draw the certain evaluation conclusions,as well as supply the scientific and sensible discrimination of attack efficiency.

basic discriplines of computer science and technology;fuzzy evaluation;SOAP flooding;attack efficiency

TP393.08

A

1000-1093(2015)11-2203-06

10.3969/j.issn.1000-1093.2015.11.028

2014-05-29

国家自然科学基金项目(60802031);新世纪优秀人才支持计划项目(NCET-11-1013);辽宁省教育厅科学技术研究项目(L2012065、L2013085);辽宁省科技厅科学技术研究项目(20121038)

冯永新(1974—),女,教授。E-mail:fengyongxin@263.net