基于CFA 插值的图像篡改检测算法*

彭 双,彭圆圆,肖昌炎

(湖南大学 电气与信息工程学院,湖南 长沙410082)

0 引 言

数字图像盲取证技术的研究是一个热点问题,国内外学者对其进行深入研究,并取得了一些很好的成就。但是面对错综复杂的图像篡改方式,很多方法的鲁棒性很差甚至失效。同时,图像编辑软件功能越来越强大,且人机交互越来越好,使得人们可以随意对图片进行篡改操作,部分篡改图片给个人甚至社会带来巨大损失,并产生非常恶劣的影响。因此,对于数字图像盲取证技术的研究迫在眉睫,并且急需对图像的真实性和完整性进行鉴别。

针对数字图像盲取证技术的研究,近年来已有大量算法被提出并应用于现实生活中。左菊仙等人[1]提出了几种典型的图像篡改检测方法,其优点是在图像压缩质量因子很低的情况下也能够很好地定位并检测图像篡改区域。Hsu Yu 等人[2]利用图像篡改区域与未篡改区域数码相机响应函数不一致性来定位图像篡改区域。Johnson M K 等人[3]提取图像中光照条件不一致性的特征来检测拼接篡改区域。Bianch T 等人[4]对JPEG 图像压缩过程进行建模,然后用后验概率的方法估计量化步长,最后利用篡改区域与未篡改区域量化表不一致定位篡改区域。彭等人[5]从理论上证明图像经过双重JPEG 压缩后第一次压缩量化表与第二次压缩量化表之间的关系,并利用块效应定位篡改区域并取得很好的效果。Fillatre L 等人[6]提出一种自适应的隐写分析方法检测图像最低位隐写率。魏为民等人[7]利用一种简单的方法来检测图像重采样率和图像旋转角度,但是图像经过JPEG 压缩后,检测图像重采样率和图像旋转角度准确率会降低。Chen Chenglong 等人[8]利用图像经过中值滤波后图像统计特性改变来检测图像是否经过篡改。王波等人[9]通过分析利用模糊润饰处理操作对于图像中相应异常色调率的影响,探讨了一种模糊润饰痕迹检测方法。周琳娜等人[10]提出利用同态滤波和形态学相结合的方法实现模糊润饰操作检测。王伟等人[11]通过对待侧图像进行二次模糊处理并利用图像模糊前后的相关性实现模糊润饰痕迹检测。Fan Jiayuan 等人[12]利用图像头文件参数经过篡改操作后的变化程度来检测图像是否经过篡改操作。Kee E 等人[13]则利用图像篡改后特征不一致性来检测图像是否经过篡改。汪然等人[14]提出一种基于直方图局部平滑度的方法来检测图像最低位隐写率的方法有一定效果,但检测准确率不是很高。Ferrara P 等人[15]利用CFA 插值效应来检测图像篡改操作,但是对图像模糊篡改操作失效。

本文提出一种基于CFA 插值的图像篡改检测算法,实验结果表明:本文方法对图像拼接篡改检测、图像模糊篡改检测均具有良好的效果。

1 CFA 插值

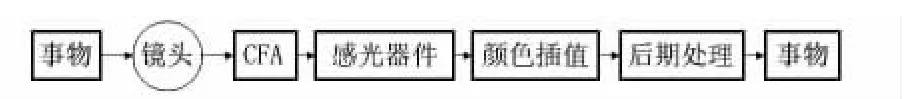

图像经过CFA 插值后三颜色分量具有很强的相关性。图像篡改区域CFA 插值效应减少,而未篡改区域却有很强的CFA 插值效应,从而可以利用CFA 插值效应来检测图像篡改。CFA 插值过程如图1。

图1 数码相机成像一般模型Fig 1 General model for digital camera imaging

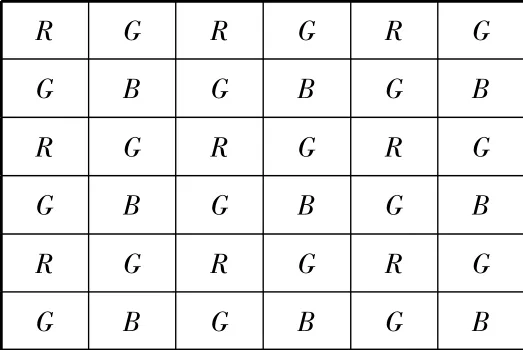

从数码相机成像一般模型中发现CFA 插值算法与相机采用的CFA 阵列有非常密切的联系。这里主要介绍Bayer CFA,如图2 所示。

图2 Bayer CFAFig 2 Bayer CFA

图中,R,G,B 颜色分量概率分布为1/4,1/2 和1/4。其中绿色分量具有大部分亮度信息,并且人眼对绿色分量最为敏感,而蓝色和红色分量主要代表了色度分量。

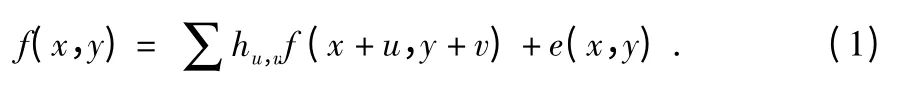

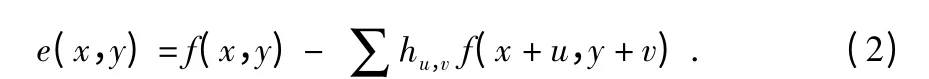

Ferrara P 等人[15]认为三颜色分量间具有非常紧密的联系,因此,可以对Bayer 矩阵进行建模

其中,u,v 分别为像素f(x,y)周围像素的横纵坐标,hu,v为加权系数,将上式变形处理如下

2 方法介绍

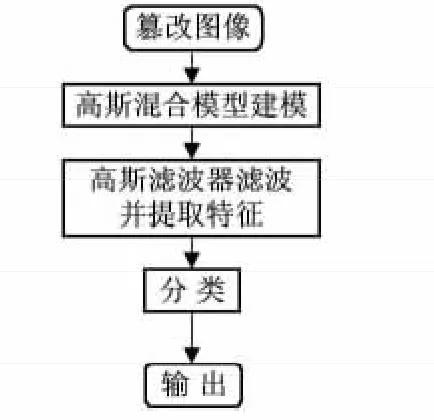

如图3 所示,图像篡改检测流程主要分为三个阶段:首先,对CFA 插值效应利用参数模型估计法对其进行建立模型;然后利用高斯滤波器对其进行滤波并提取特征;最后对其进行分类估计其期望方差,从而定位篡改区域。流程图如图3。

图3 图像篡改检测流程图Fig 3 Flowchart of image tampering detection

2.1 高斯混合模型建模

利用参数模型估计法估计系数h,从而得到噪声e。将图像分为两类:

第一类(M1):表示待测图像中像素存在CFA 插值效应;

第二类(M2):表示待测图像中像素不存在CFA 插值效应。

利用参数模型估计法可估计出待测图像中每个像素属于M1类的后验概率。该算法的实现包括以下两个步骤:

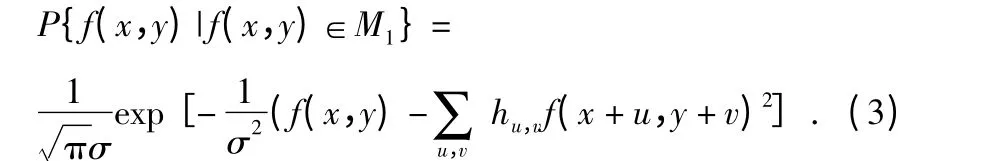

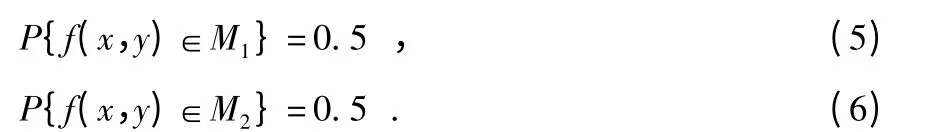

1)E 步:估计待测图像中每个像素属于M1的后验概率

待测图像中每个像素S(x,y)属于M1的条件概率可用下列关系式表示

由最大似然估计方法可得S(x,y)属于M1的后验概率为

其中,先验概率为常数,其值设置为0.5,则

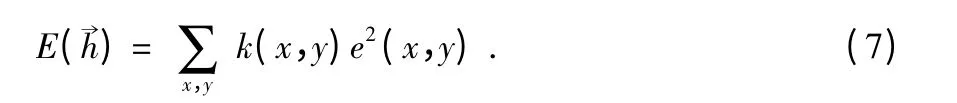

2)M 步:估计图像像素之间是否符合CFA 插值模型,得到误差函数

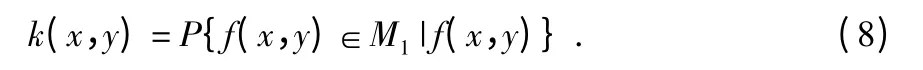

其中,加权系数k(x,y)为像素f(x,y)属于M1的后验概率,即

为了使误差函数最小,可对向量→h 中的元素hu,v求偏导,并令,从而得到

E 步和M 步循环迭代执行,设n 为迭代次数,如未达到稳定,则n=n+1,直到时,迭代完成,其中ε 为无穷小数。经过上述操作后可以准确估计CFA 插值产生的噪声。

2.2 高斯滤波并提取特征

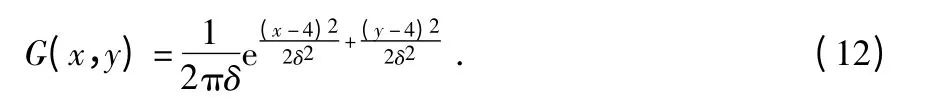

经过上述处理后得到噪声图像E,将噪声图像经过7×7 高斯窗函数进行滤波,高斯窗函数表达式如下

其中,x,y 为窗函数位置,滤波器图像如图4 所示。

图4 归一化高斯滤波器Fig 4 Normalized Gaussian filter

滤波后的图像为S,将S 分类如图5 所示。

图5 图像SFig 5 Image S

同理,对A 提取特征

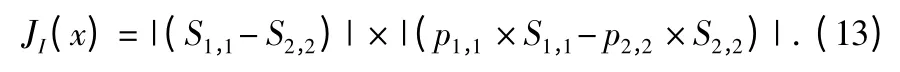

得到特征矩阵L

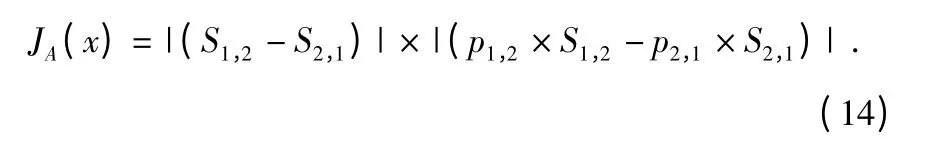

篡改图像与未篡改图像特征矩阵L 统计直方图如图6所示。

图6 特征矩阵L 统计直方图Fig 6 Staticstics histogram of features matrix L

2.3 定位篡改区域

从L 统计直方图中可以发现篡改图像的统计直方图与未篡改图像的统计直方图有明显区别,从而可以利用参数模型估计法对其进行分类并定位篡改区域。因此,可以将特征矩阵L 分为两类:

第一类(N1):特征矩阵L 具有CFA 效应;

第二类(N2):特征矩阵L 没有CFA 效应;利用参数模型估计的方法得到其期望和方差如下

得到特征矩阵T 如下

将特征矩阵T 通过3×3 中值滤波后得到篡改结果。

3 实验结果与分析

本文的实验软件为MatlabR 2012a,实验电脑配置为64 位Windows 7 操作系统、CPU 主频2.5 GHz,8.0 GB 内存。实验所用图像均来源于文献[15]。

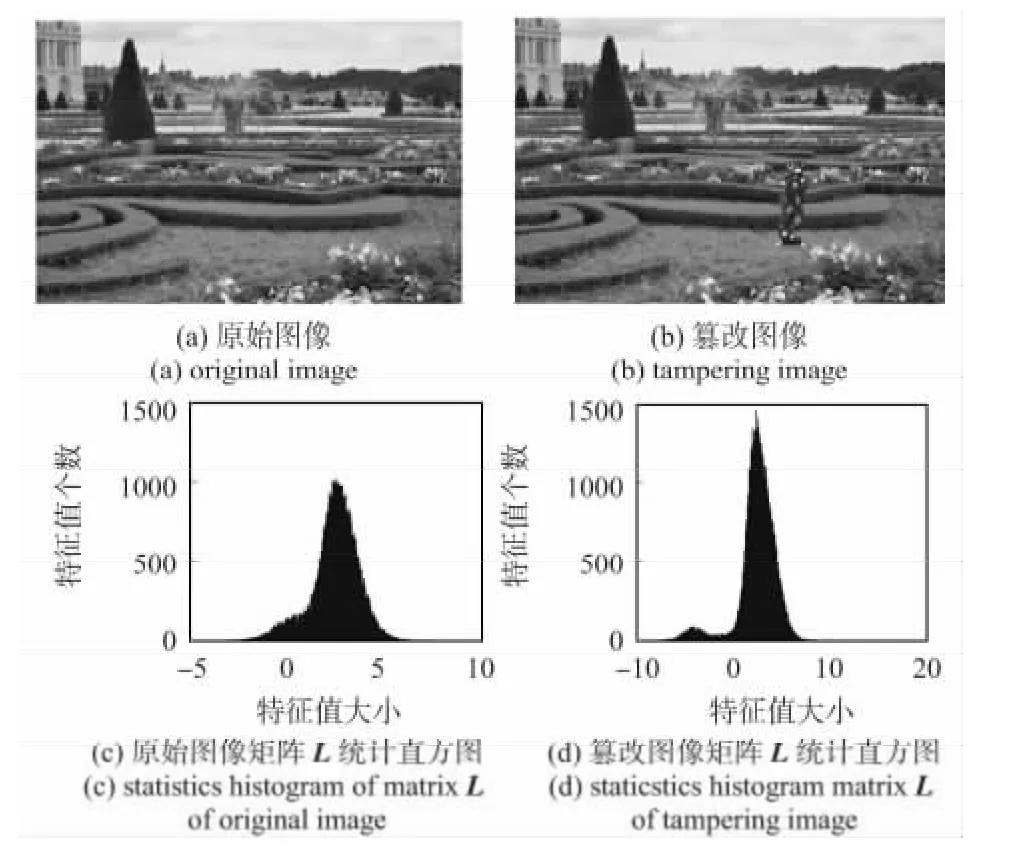

为了验证所提算法的有效性,图7、图8 为本文方法与文献[15]方法的实验结果的对比图。

两种方法都能够很准确地定位图像篡改区域,但是文献[15]方法对篡改区域边界污染比较严重,即将未篡改区域检测为篡改区域。从图像篡改区域的边缘处更能够看出所提方法的效果要优于文献[15]的方法。

图7 定位篡改区域Fig 7 Localization of tampering area

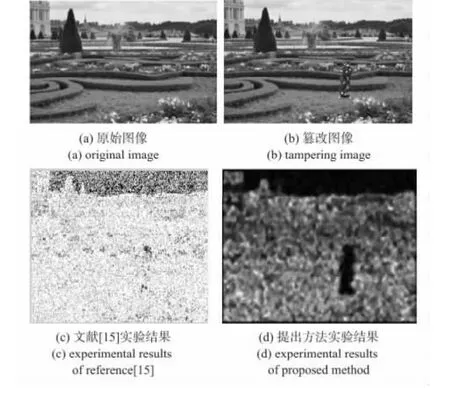

为了进一步说明算法的有效性,本文将经过拼接篡改后的图像进行模糊操作,实验结果如图8 所示。实验结果表明:本文方法能够准确检测出图像的篡改区域,但文献[15]的方法却不能有效的定位篡改区域。

图8 定位篡改区域Fig 8 Localization of tampering area

4 结束语

针对图像盲取证技术,本文提出一种利用CFA 插值特征来定位图像篡改区域的方法。首先利用后验概率的方法对各颜色通道进行建模,然后利用高斯滤波器对其进行滤波并提取特征,最后对得到的特征进行分类并定位篡改区域。实验结果表明:该算法能够有效地对篡改的图像进行检测和定位。但是对图像进行模糊篡改检测时,图像中较平滑区域的检测存在一定的误差,这将是后续工作中重点要解决的问题。

[1] 左菊仙,刘本永.伪造图像典型篡改操作的检测[J].中国图像图形学报,2012,17(11):1367-1375.

[2] Hsu Yu,Chang Shih Fu.Camera response functions for image forensics:An automatic algorithm for splicing detection[J].IEEE Transactions on Information Forensics and Security,2010,5(4):816-825.

[3] Johnson M K,Farid H.Exposing digital forgeries by detecting inconsistencies in lighting[C]∥Proceeding of the 7th Workshop on Multimedia and Security,New York:2005:1-10.

[4] Bianchi T,Piva A.Image forgery localization via block-grained analysis of JPEG artifacts[J].IEEE Transactions on Information Forensics and Security,2012,7(3):1003-1017.

[5] Peng Yuanyuan,Liu Benyong.Accurate estimation of primary quantisation table with application to tampering[J].IET Electron Lett,2013,49(23):1452-1454.

[6] Fillatre L.Adaptive steganalysis of least significant bit replacement in grayscale natural images[J].IEEE Trans on Signal Processing,2012,60(2):556-569.

[7] WeI Weimin,Wang Shuozhong,Zhang Xinpeng.Estimation of image rotation angle using interpolation-related spectral signatures with application to blind detection of image forgery[J].IEEE Trans on Information Forensics and Security,2010,5(3):507-517.

[8] Chen Chenglong,Ni Jiangqun,Huang Jixu.Blind detection of median filtering in digital images:A difference domain based approach[J].IEEE Trans on Image Processing,2013,22(12):4699-4710.

[9] 王 波,孙璐璐,孔祥维,等.图像伪造中模糊操作的异常色调率取证技术[J].电子学报,2006,34(12A):2451-2454.

[10]周琳娜,王东明,郭云彪,等.基于数字图像边缘特性的形态学滤波取证技术[J].电子学报,2008,36(6):1047-1051.

[11]王 伟,方 勇.基于二次模糊相关性的单通道置换图像盲分离[J].应用科学学报,2011,29(2):169-175.

[12]Fan Jiayuan,Cao Hong,ALEX C.Estimating EXIF parameters based on noise features for image manipulation detection[J].IEEE Transactions on Information Forensics and Security,2013,8(4):608-618.

[13]Kee E,O'Brien J,FARID H.Exposing photo manipulation with inconsistent shadows[J].ACM Transactions on Graphics,2013,32(4):1-12.

[14]汪 然,平西建,郑二功.基于直方图局部平滑度的LSB 匹配隐写分析[J].应用科学学报,2012,30(1):96-104.

[15]Ferrara P,Bianchi T,Rosa D A,et al.Image forgery localization via fine-grained analysis of CFA artifacts[J].IEEE Transactions on Information Forensics and Security,2012,7(5):1566-1577.