基于子块区域分割和自嵌入技术的全盲多功能图像水印算法

叶天语

(浙江工商大学 信息与电子工程学院,浙江 杭州 310018)

1 引言

根据数字水印的顽健性,数字水印算法一般分为顽健水印算法、脆弱水印算法和半脆弱水印算法3类。顽健水印算法[1~8]用于对数字载体实现版权保护;脆弱水印算法[9~11]用于对数字载体实现内容认证;半脆弱水印算法[12,13]用于对数字载体实现一定程度的版权保护和内容认证。但是,半脆弱水印算法的局限性在于只嵌入一个半脆弱水印时很难同时具备很强的顽健性和很敏感的脆弱性。为了克服这一缺陷,多功能水印算法[14]被提出来以同时具备很强的顽健性和很敏感的脆弱性,从而能够同时实现版权保护和内容认证。

顽健图像水印算法[1~8]在嵌入端将外在的水印嵌入到原始图像,在检测端通过计算原始水印和提取的水印之间的相关度来鉴别版权。虽然提取水印时不需要用到原始图像的任何信息,盲无意义顽健水印算法[1]还是要通过借助密钥产生原始伪随机数水印序列来计算与提取水印之间的相关度以鉴别版权,盲有意义顽健水印技术[2~8]还是需要将原始水印从嵌入端传输到检测端来计算与提取水印之间的相关度以鉴别版权。本文认为一个实用的顽健图像水印算法应该做到全盲检测,即检测端不需借助原始图像和原始水印的任何信息,可以节省传输成本和防止互联网上的被动攻击。然而,目前的盲顽健水印算法[1~8]和多功能水印算法[14]仍需要借助原始水印或其相关信息,无法达到全盲检测。

脆弱数字水印领域的自嵌入技术是指嵌入端提取原始载体的某种特征量产生水印并将其自嵌入到原始载体,而不是将外在的水印嵌入到原始载体。自嵌入技术的 2个关键要素是:1)水印是通过提取原始载体的特征产生;2)水印被自嵌入原始载体用以建立一定的映射关系。自嵌入脆弱水印算法[9~11]可以达到全盲检测,其原因在于采用了自嵌入技术。然而,目前自嵌入技术仅仅被运用到脆弱水印领域。

综合以上分析,本文的研究目的是将自嵌入技术引入顽健水印领域以设计一种全盲多功能水印算法,达到既能同时实现版权保护和内容认证,又能实现全盲检测的目的。实验结果表明,本文算法既能同时实现版权保护和内容认证,又能达到全盲检测。

2 基于子块区域分割和自嵌入技术的全盲多功能图像水印算法

2.1 算法原理

以一个8 8×图像子块为例说明图像子块区域分割的原理。一个8 8×图像子块共包含64个像素。为描述方便,将该8 8×图像子块记为R。R由64个小方块组成,每个小方块由细线条围成,代表一个像素,如图1所示。将R分割成区域1和区域2两部分,区域1由前3行前3列的小方块组成,区域2由剩余部分的小方块组成,区域1和区域2的边界都用粗线条表示。显然, R =区域1 ∪ 区域2,而且 区 域1 ∩ 区域 2 =Ø 。这样就完成了对R进行的区域分割。

图1 图像子块区域分割

将原始图像划分成互不重叠的子块,对每个子块进行DCT,然后将每个子块DCT矩阵按照上述子块区域分割方法分割成区域1和区域2。从区域1中提取特征产生特征水印,再自嵌入到区域2中。

对每个子块DCT矩阵进行区域分割使得区域1和区域2不重叠的目的是:保证特征水印自嵌入到区域2且不会对区域1有任何影响,进而不会对检测端从区域1提取特征水印造成任何影响。只要区域 1产生特征水印的算法具有很强的抗攻击顽健性,检测端就能从区域1中以与原始特征水印很高的相关度提取出特征水印。另外,只要区域2的特征水印自嵌入算法具有很强的抗攻击顽健性和达到盲提取,检测端就能从区域2中以与原始特征水印很高的相关度盲提取出认证水印。这样,检测端只需要攻击图像就可以分别从区域1和区域2中提取出特征水印和认证水印,实现全盲检测;检测端通过计算提取出的特征水印和认证水印之间的相关度就可以进行版权鉴别,通过判断每比特提取的特征水印和认证水印之间的一致性就可以进行内容认证,从而实现多功能。

2.2 算法描述

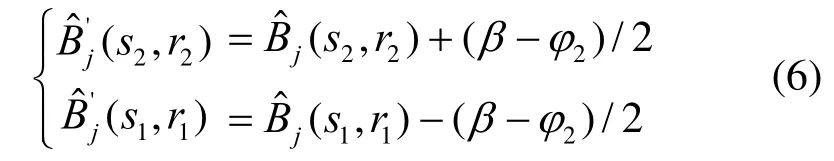

2.2.1 特征水印产生

本文算法结合DCT的能量集中特性和SVD的奇异值稳定性产生特征水印。对原始图像每个子块进行DCT,由每个子块DCT矩阵的直流系数和低频交流系数构成区域1,再对区域1进行SVD,通过判断奇异值均值的最高位奇偶性产生特征水印。具体步骤如下。

步骤1 将大小为N×N的原始载体图像B划分为不重叠的n×n子块,每个子块记为Bj,

步骤2 对 Bj进行DCT,将得到的DCT矩阵记为 Bˆj。

步骤4 判断 vj的最高位数字奇偶性产生特征水印W。如果 vj的最高位数字为奇数,则 wj=1;否则, wj= 0 , wj为W的第j比特。例如:如果vj= 6 2,最高位为6,此时 wj= 0 。

2.2.2 特征水印自嵌入

为了增强本文算法的安全性,特征水印自嵌入前先利用混沌映射对其进行加密处理。Logistic混沌映射定义为

其中, y0为初值,ν为分支参数。本文算法通过调整每个子块DCT矩阵区域2的2个DCT系数自嵌入区域1产生的特征水印。具体步骤如下。

步骤1 利用Logistic映射对W进行加密,加密过程说明如下。

1) 选定初值 y0和分支参数ν,利用式(2)产生混沌序列 Y ={ y1, y2, y3,…}。

其中,sgn(⋅)为符号函数,lj为L的第j比特,混沌序列最初的随机数往往不大稳定,所以式(3)舍去混沌序列的前t个随机数。将 y0和ν作为本文算法的2个密钥。

3) 利用序列L对特征水印W进行加密,即

步骤2 将B划分为不重叠的n×n子块,每个子块记为 Bj。

步骤3 对 Bj进行DCT,将得到的DCT矩阵记为 Bˆj。

步骤4 将W˜自嵌入每个DCT矩阵 Bˆj的区域2,即

2.2.3 特征水印提取

检测端从大小为N×N的攻击图像B'提取特征水印的过程与嵌入端从原始载体图像B产生特征水印的过程类似。具体步骤如下。

步骤1 将 B'划分为不重叠的n×n子块,每个子块记为

检测端提取认证水印、进行版权鉴别和内容认证的过程分解为以下6个过程。

步骤1 将 B'划分为不重叠的n×n子块,每个子块记为

步骤4 利用Logistic映射对认证水印 W"进行解密。解密过程说明如下。

1) 利用 y0和ν 2个密钥根据式(2)产生混沌序列 Y ={ y1, y2, y3,…} ,舍弃前t个随机数,将第t+1到第个随机数通过式(3)二值化为{0,1}序列L。

2) 对认证水印 W"进行解密,即

由以上过程可知,检测端提取认证水印的过程是嵌入端自嵌入特征水印的逆过程,而且提取认证水印实现盲提取。 W"解密后用于版权鉴别和内容完整性认证,所以被称为认证水印。

由2.2.3节和2.2.4节可知,检测端在无需借助原始图像和原始水印任何信息的前提下,只利用攻击图像就可以分别提取特征水印和认证水印进行版权鉴别和内容完整性认证。因此,本文算法既具有多功能,又可达到全盲检测。

3 实验结果

采用512×512大小的256级灰度Goldhill.bmp、Peppers.bmp、Couple.bmp 3幅图像作为原始载体图像,分别如图 2(a)、图 3(a)和图 4(a)所示。原始载体图像的分块大小为8× 8,对每个子块DCT矩阵的前 3行前 3列元素组成的区域 1进行 SVD;Logistic映射的初值 y0为0.208 8,分支参数ν为2,舍弃前300个混沌随机数;自嵌入特征水印的位置为每个子块DCT矩阵的区域2中处于(5,1)和(4,1)2个系数;3幅图像的水印嵌入强度β分别为 30、35和 25。含水印 Goldhill、Peppers、Couple图像分别如图2(b)、图3(b)和图4(b)所示,与图 2(a)、图 3(a)和图 4(a)之间的 PSNR分别为36.662 5dB、36.265 8dB、36.133 9dB,所以此时本文算法具有很好的不可见性。不存在攻击时,从图2(b)、图3(b)和图4(b)提取的特征水印 W'和解密的认证水印都完全一致,它们之间的NC值都为 1,此时没有发现遭到任何篡改,定位出的遭篡改子块为0个。

图2 Goldhill图像

图3 Peppers图像

图4 Couple图像

3.1 篡改检测实验

3.1.1 恶意篡改检测实验

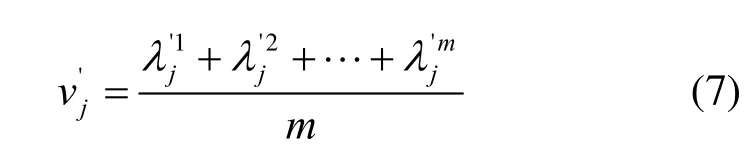

按照篡改目的,篡改可分为无意篡改和恶意篡改,前者一般指添加噪声、JPEG压缩等常规信号处理,后者一般指剪切—粘贴、叠加等操作。对Goldhill、Peppers、Couple 3幅图像进行恶意篡改检测实验。将原始载体图像作为背景,检测到的遭篡改子块用黑色标识。限于篇幅,这里只列出Goldhill图像的篡改检测实验结果图。

A1:将图5的3232×hand.bmp二值图像每个像素乘以50再分别叠加到图2(b)、图3(b)和图4(b)的(189:220,165:196) 区域,Goldhill图像的篡改图像和篡改定位图像分别如图6(a)和图6(b)所示。此时本文算法可准确定位出篡改区域。

图5 Hand图像

图6 Goldhill图像的A1实验结果

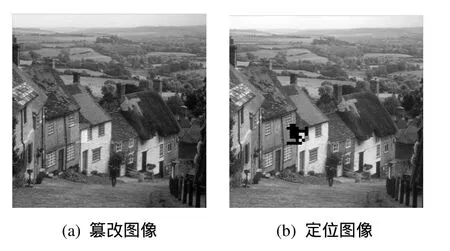

A2:将图 2(b)、图 3(b)和图 4(b)的(290:340,155:205)区域每个像素数值加上 30,Goldhill图像的篡改图像和篡改定位图像分别如图7(a)和图7(b)所示。此时本文算法可准确定位出篡改区域。

图7 Goldhill图像的A2实验结果

A3:将图8的6464×Kids.bmp灰度图像替换图 2(b)、图 3(b)和图 4(b)的(60:123,23:86) 区域,Goldhill图像的篡改图像和篡改定位图像分别如图9(a)和图 9(b)所示。可见此时本文算法可准确定位出篡改区域。

图8 Kids图像

图9 Goldhill图像的A3实验结果

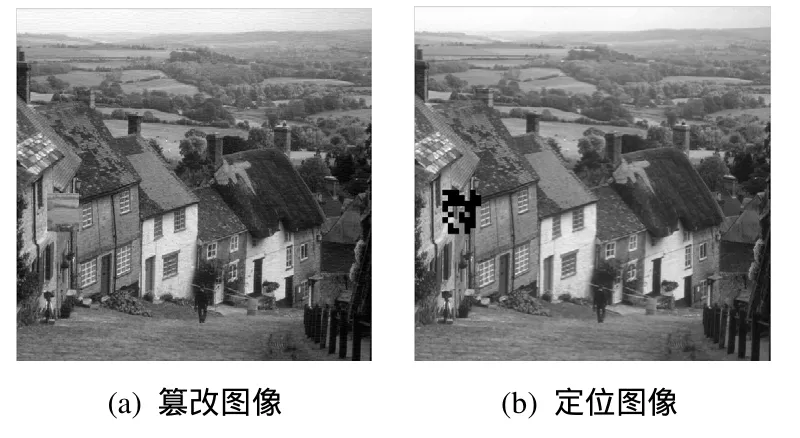

A4:剪切图 2(a)、图 3(a)和图 4(a)的(367:416,326:385)区域替换图2(b)、图3(b)和图4(b)的相同区域,Goldhill图像的篡改图像和篡改定位图像分别如图 10(a)和图 10(b)所示。由于本文算法具有良好的不可见性,所以从图 10(a)无法利用肉眼发现篡改。可见此时本文算法可准确定位出篡改区域。

图10 Goldhill图像的A4实验结果

A5:将图 2(b)、图 3(b)和图 4(b)的(69:124,45:90)区域替换自身的(121:176,121:166)区域,Goldhill图像的篡改图像和篡改定位图像分别如图 11(a)和图 11(b)所示。可见此时本文算法可准确定位出篡改区域。

图11 Goldhill图像的A5实验结果

从 A1~A5可以看出,本文算法能够较好地实现内容的完整性认证。

3.1.2 篡改类型区别

为了定量地度量遭篡改程度,定义篡改评估函数(TAF, tamper assessment function)为

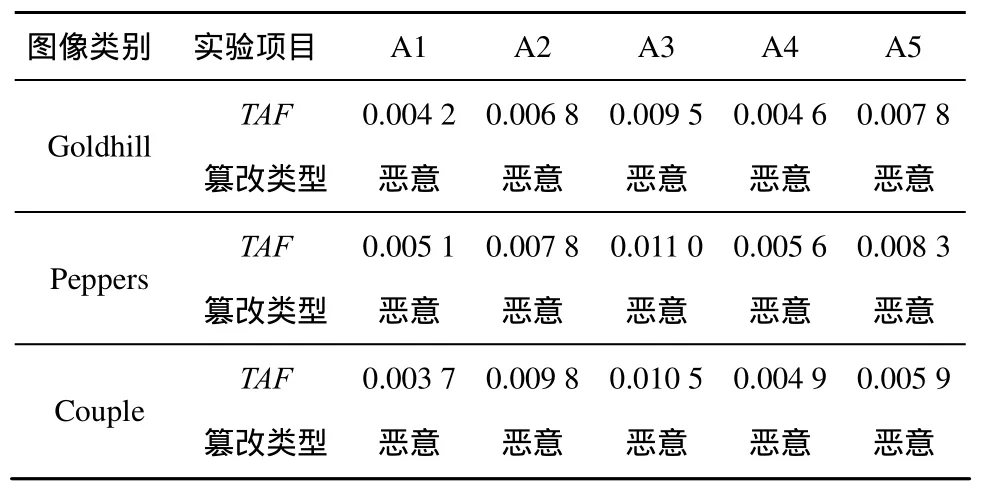

其中,k为检测到的遭篡改8 8×子块的总数。k越大,TAF也越大,表示篡改的越厉害。表1列出了3幅图像A1~A5恶意篡改实验的TAF。可见,对于3幅实验图像,A3篡改的最为厉害。

利用TAF定量度量本文表2~表4各种常规信号处理的篡改程度,实验结果如各表中的“TAF”栏所示。

为区分恶意篡改和无意篡改,设定阈值ε,如果TAFε≤,则认为含水印图像遭到恶意篡改;反之,则认为遭到无意篡改。ε的取值根据实际应用对图像内容完整性的要求而定。本文将ε取值为0.012 5,表1~表4“篡改类型”栏列出此时各种情形下的篡改类型,本文算法能正确区分不同的篡改类型。

表1 恶意篡改检测评估函数

3.2 抗攻击顽健性实验

表2~表4分别列出了3幅图像抗攻击顽健性测试实验结果。尺度缩放都采用最近插值法。随机删除列是指从被删除列的右边第一列开始逐列向左移动,空余列补全黑。各表中 2个水印所在栏的数据为它们之间的NC。由表2~表4的“ W'和”栏可知,在各种攻击下,3幅图像的 W'和之间的NC都较高。因此,本文算法此时具有较强的顽健性。

3.3 实验结果讨论与分析

1) 特征水印嵌入位置选择

每个8 8×子块DCT矩阵的前3行前3列元素组成的区域构成区域 1,特征水印产生于区域 1;剩余区域为区域2,特征水印嵌入在区域2中。根据图像JPEG压缩原理,DCT交流系数按照Zigzag扫描的顺序衰减,所以区域2内处于(4,1)和(5,1)的系数是该区域具有最多能量的2个系数,具有更大的感觉容量。因此,本文算法将特征水印嵌入在这2个系数中有利于提高算法的抗攻击顽健性。

2) 特征水印嵌入强度选择

特征水印嵌入强度β的大小与抗攻击顽健性和不可见性相关。β越小,顽健性越弱,不可见性越好;β越大,不可见性越差,但顽健性越强。因此,β的选择是在顽健性和不可见性之间的一个折中。不同的原始图像可能具有较大的差异,所以无法用统一的公式来确定β,一般根据实际应用对顽健性和不可见性的要求采用实验的方法确定。在本文中,当3幅图像的水印嵌入强度β分别为30、35和25时,从图2(b)、图3(b)和图4(b)可知此时本文算法具有良好不可见性;从表2~表4的“ W'和”栏可知,此时本文算法具有较强的顽健性。

表2 Goldhill图像抗攻击顽健性实验结果

表3 Peppers图像抗攻击顽健性实验结果

表4 Couple图像抗攻击顽健性实验结果

3) 顽健性分析

存在各种攻击时,由表2~表4的“W和 W'”栏可知,特征水印产生算法表现出很强的抗攻击顽健性;由表2~表4的“W和”栏可知,特征水印自嵌入算法也表现出很强的抗攻击顽健性;由表2~表4的“W和”栏可知,本文算法表现出较强的抗攻击顽健性。本文算法具有较强抗攻击顽健性的原因就在于特征水印产生和自嵌入算法本身就具有很强的抗攻击顽健性。

与文献[14]算法进行抗攻击顽健性比较。为了具有可比性,这里使 2个算法原始载体图像与含水印图像之间的PSNR基本相同。文献[14]算法设置如下:将图5的hand.bmp作为原始水印图像;Arnold 置乱次数为2次;对原始载体图像的每个大小为16× 16的子块进行SVD,将水印嵌入每个子块的后15个奇异值;将含顽健水印的图像分为大小为2×2的不重叠子块,产生并自嵌入脆弱水印;Goldhill、Peppers、Couple 3幅图像的水印嵌入强度α分别为 19、20和 23,此时原始图像和含双水印图像之间的PSNR分别为36.617 6 dB、36.149 5 dB和36.055 0 dB,与本文算法基本相同。对比表2~表4的“ W'和”栏和“文献[14]算法”栏可知,此时本文算法的抗攻击顽健性强于文献[14]的算法。

4) 安全性分析

本文算法在自嵌入特征水印W前先用Logistic混沌映射对其进行加密,共有0y和ν2个密钥。由于Logistic混沌映射具有初值敏感性,不知道0y和ν2个密钥的非法者是无法证实版权归属和内容真实性的。

4 结束语

本文提出了一种全盲多功能图像水印算法,算法采用子块区域分割思想和自嵌入技术,检测端只需要利用攻击图像就能进行版权鉴别和内容认证。实验结果验证了算法的有效性。所提算法具有很好的实用性和多功能性,有利于推动数字水印技术的实际应用。

[1] WANG X Y, HOU L M, WU J. A feature-based robust digital image watermarking against geometric attacks[J]. Image and Vision Computing, 2008, 26(7):980-989.

[2] 李旭东.抗几何攻击的空间域图像数字水印算法[J]. 自动化学报,2008, 34(7):832-837.LI X D. Geometric attack resistant image watermarking in spatial domain[J]. Acta Automatica Sinica, 2008, 34(7):832-837.

[3] 李旭东.基于小波变换和相对量化的图像数字水印算法[J]. 光电子.激光, 2010, 21(9):1378-1382.LI X D. Image digital watermarking algorithm based on wavelet transform and relative quantization[J]. Journal of Optoelectronics Laser, 2010,21(9):1378-1382.

[4] CHANG C C, LIN P Y, YEH J S. Preserving robustness and removability for digital watermarks using subsampling and difference correlation[J]. Information Sciences, 2009, 179(13):2283-2293.

[5] WU X Y, GUAN Z H. A novel digital watermark algorithm based on chaotic maps[J]. Physics Letters A, 2007, 365(5-6):403-406.

[6] WANG X Y, CUI C Y. A novel image watermarking scheme against desynchronization attacks by SVR revision[J]. Journal of Visual Communication and Image Representation, 2008, 19(5):334-342.

[7] BEI Y L, SAN S J. Color digital watermarking based on amplitude modulation and SVR[J]. Journal of Communication and Computer, 2010,7(2):37-42.

[8] LI L D, QIAN J S, PAN J S. Characteristic region based watermark embedding with RST invariance and high capacity[J]. International Journal of Electronics and Communications, 2011, 65(5):435-442.

[9] 张鸿宾,杨成.图像的自嵌入及窜改的检测和恢复算法[J]. 电子学报,2004, 32(2):196-199.ZHANG H B, YANG C. Tamper detection and self-recovery of images using self-embedding[J]. Acta Electronica Sinica, 2004, 32(2):196-199.

[10] 张宪海,杨永田.基于脆弱水印的图像认证算法研究[J]. 电子学报,2007, 35(1):34-39.ZHANG X H, YANG Y T. Image authentication scheme research based on fragile watermarking[J]. Acta Electronica Sinica, 2007, 35(1):34-39.

[11] 和红杰,张家树.对水印信息篡改顽健的自嵌入水印算法[J]. 软件学报, 2009, 20(2):437-450.HE H J, ZHANG J S. Self-embedding watermarking algorithm with robustness against watermark information alterations[J]. Journal of Software, 2009, 20(2):437-450.

[12] SCHLAUWEG M, PROFROCK D, PALFNER T, et al. Quantizationbased semi-fragile public-key watermarking for secure image authentication[A]. Proc of SPIE[C]. San Diego, California, USA, 2005.41-51.

[13] 李春,黄继武.一种抗 JPEG 压缩的半脆弱图像水印算法[J]. 软件学报, 2006, 17(2):315-324.LI C, HUANG J W. A semi-fragile image watermarking resisting to JPEG[J]. Journal of Software, 2006, 17(2):315-324.

[14] 叶天语,钮心忻,杨义先.多功能双水印算法[J]. 电子与信息学报,2009, 31(3):546-551.YE T Y, NIU X X, YANG Y X. A multi-purpose dual watermark algorithm[J]. Journal of Electronics & Information Technology, 2009,31(3):546-551.