基于秘密分享的DCT域数字图像水印算法

田红磊

(中国石油大学(华东)计算机与通信工程学院,山东 青岛 266580)

基于秘密分享的DCT域数字图像水印算法

田红磊

(中国石油大学(华东)计算机与通信工程学院,山东 青岛 266580)

在离散余弦变换(DCT)的基础上提出了一种基于秘密分享的数字图像水印算法。秘密分享方案在保证水印可认证性的前提下大幅度减少了信息嵌入量;在检测水印时无需使用原载体图像或原水印图像,有效实现了原始水印的盲检测,从而能够有效的应用于图像和视频信号的实时处理。实验结果表明,该算法对于JPEG压缩、各种噪声和滤波等攻击具有较强的鲁棒性。

离散余弦变换(DCT);秘密分享;盲检测;鲁棒性

近几年随着因特网和多媒体的快速发展,视频版权纠纷问题也日益严重。因此,作为视频版权保护的主要技术—数字图像水印受到越来越多的重视[1]。与钞票水印类似,数字图像水印是将特定的数字标记隐藏在数字图像中,用以证明版权所有者对作品的所有权,并作为起诉非法侵权者的证据,从而保护版权所有者的合法权益。

1979年,Shamir和Blakley[2-3]针对密钥等数据的安全保管问题,分别独立地提出了自己的(t,n)门限结构的数据分享方法。在秘密分享理论的发展中,一种秘密分享方案是否是完备的(Complete),即秘密分享的(t,n)门限结构是否同为完全的(Perfect)和理想的(Ideal),在信息安全上具有至关重要的作用。

由于数字图像是由像素值构成的,因此秘密分享也可用于数字图像[4-6],本文在离散余弦变换(DCT)的基础上提出了一种基于(n,n)秘密分享的有效数字图像水印算法,在检测水印时无需使用原载体图像或原水印图像。

1 基于秘密分享的DCT域数字图像水印算法

秘密分享体制自提出后,作为现代密码学的重要工具之一,在实际中有很多应用。在信息系统中使用的秘密分享,可以防止系统密钥的遗失、损坏和来自敌方的攻击,减小秘密保存者的责任。在(t,n)秘密共享体制中,秘密分发者将一个秘密信息分成n个秘密份额,分发给n个人,需要恢复秘密信息时,任意少于t个的秘密保存者都得不到该秘密的任何信息。

本文采用(n,n)的秘密共享方案,将水印图像进行秘密分享分解为n份影子,任选一份影子作为嵌入水印,其他n-1份影子作为验证密钥,从而使嵌入信息量变为原来的1/n,提高了水印图像的安全性。同时考虑到秘密分享用于水印图像,嵌入的信息量虽然仅为水印图像的1/n,但是当嵌入的信息量发生严重损坏时,将无法恢复水印图像;同时,根据秘密分享的特点,即使得到了嵌入的水印信息,没有其他n-1份影子作为秘密,也无法得到水印图像。因此,本文将嵌入的信息量进行冗余嵌入,以提高稳健性。

2 基于秘密共享的水印图像生成算法

对M1×M2大小的二值水印图像W,其基于秘密分享的水印图像生成算法的具体流程如下:

1)基于Arnold的置乱变换:在水印图像遭受到破坏后分散错误的分布,以提高水印的视觉效果来增强水印的鲁棒性,对水印图像进行Arnold变换,变换后水印图像记作W1={W1(i1,j1),W1(i1,j1)∈(0,1),1≤i1≤M1,1≤j2≤M2}。

2)秘密共享:对水印图像 W1进行(n,n)秘密共享,即可得到共享后的 n 份影子,记作 W2={W2(i),W2(i)∈(0,1),1≤i≤n},其中 W2(i)是 M1×M2大小的影子水印,选取一份影子水印作为嵌入信息,记作W3。

3)嵌入和提取:将选取的影子水印W3嵌入到载体图像中,经一系列处理后再将其提取出来,这部分内容将在下面一节详细描述。

3 DCT域的数字图像水印嵌入算法

考虑到人眼对图像的低频部分比较敏感,为了水印不易察觉,应将水印嵌入到较高频率段,但是通常图像的绝大部分能量集中在低频范围,嵌入到高频的水印很容易因量化等处理而丢失。为了解决低频和高频的矛盾,本文的水印算法考虑将水印嵌入到载体图像的中频段[7],算法思想是通过不同强度调整DCT域内的两个中频系数间的大小关系以自适应嵌入水印。

对大小为N1×N2的载体图像X1进行DCT域的数字图像水印,假设水印信息为经秘密分享后的影子水印W3,其大小为 M1×M2,取值范围为(0,1),其具体步骤如下:

1)DCT变换:对载体图像X1进行DCT变换,得到DCT域系数,记作 F={f(x,y),1≤x≤N1,1≤y≤N2}。

2)选取系数对:在DCT系数F中选取部分中频系数对F1(i,j){f(m1(i),n1(j))},F2(i,j)={f(m2(i),n2(j))},1≤m1(i),m2(i)≤N1,1≤n1(i),n2(j)≤N2,1≤i≤M1,1≤j≤M2,作为水印嵌入位置。

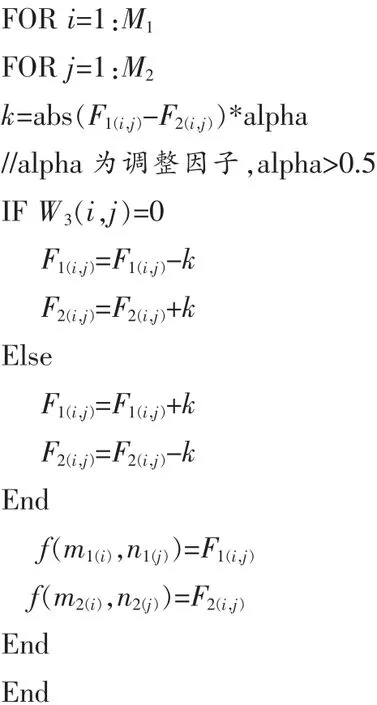

3)水印信息的嵌入:将由秘密分享得到的影子水印W3嵌入到选取的中频系数对上。

4)IDCT变换:将加入水印信息的DCT域系数F进行逆DCT变换,即可得到加入水印信息的图像X2。

5)冗余嵌入:考虑到水印图像进行了秘密分享,根据提取水印信息的正确率,可以重复步骤2)-4)的操作,直到提取出满意的效果。

4 DCT域的数字图像水印提取算法

在不需要原始载体图像的前提下,对大小为N1×N2的图像X2进行水印提取,其具体步骤如下:

1)DCT变换:对载体图像X2进行DCT变换,得到DCT域系数,记作

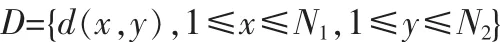

2)选取系数对:在DCT系数中选取与水印嵌入算法中选取 系 数对相 同位置的中频系数对 D1(i,j){d(m1(i),n1(j))},D2(i,j)={d(m2(i),n2(j))},1≤m1(i),m2(i)≤N1,1≤n1(i),n2(i)≤N2,1≤i≤M1,1≤j≤M2作为水印提取位置。

3)水印信息的提取:从选取的DCT域系数对提取水印信息。

M1×M2大小的二值图像Ws即为提取的水印信息。

4)重复提取:根据冗余嵌入的次数,重复步骤 2)、3),提取的水印信息根据0、1出现次数,提取出现次数较多的信息作为水印信息。

5)水印图像的恢复:将水印信息结合作为密钥的n-1份影子,通过拉格朗日插值算法恢复水印信息,并将其反置乱变换后即可得到水印图像W4。

5 实验结果

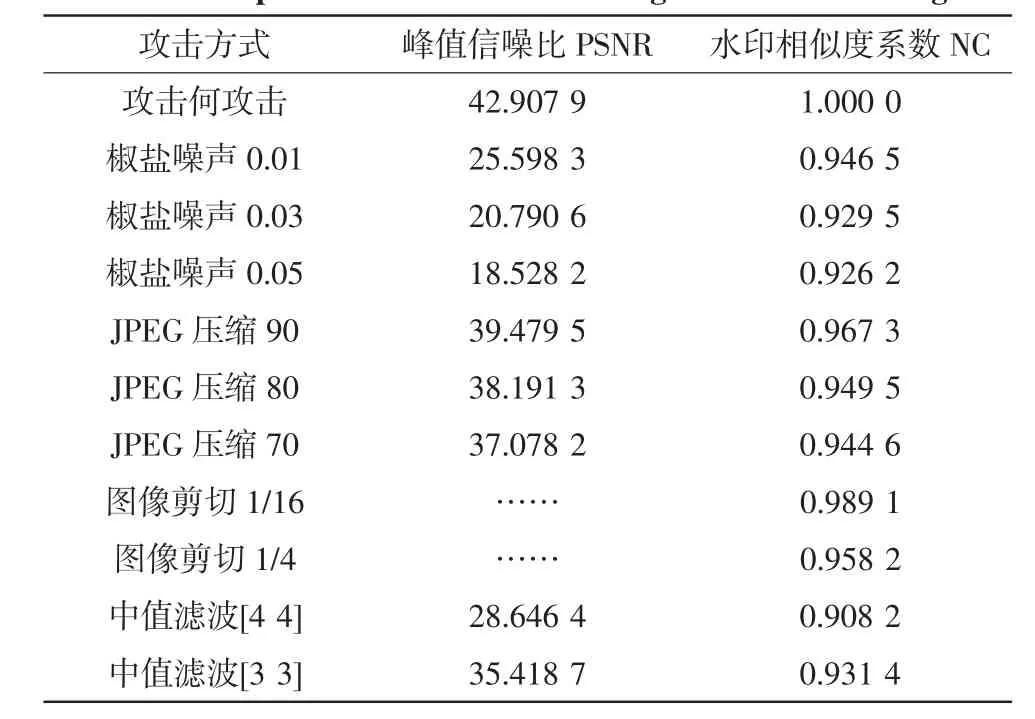

为了验证算法的有效性和可行性,现在Matlab7.0环境下以512×512大小的灰度图像Lena为载体图像、64×64大小的二值图像为水印图像进行测试,用峰值信噪比PSNR和水印相似度系数NC作为评价的客观准则对本文提出的算法进行比较,实验中对水印信息进行了两次嵌入,分别取0.8、1.2,实验结果如图1~图9所示。

图1 载体图像Fig.1 Carrier image

图2 水印图像Fig.2 Watermarking image

图3 嵌入水印后的图像Fig.3 Watermarked image

图4 未攻击提取的水印图像Fig.4 Extracted watermark

图5 80%JPEG压缩攻击Fig.5 80%JPEG compression

图6 剪切1/16攻击Fig.6 Cutting 1/16 attack

图7 中值滤波[1 3]攻击Fig.7 Median filtering[1 3]attack

图8 椒盐噪声0.01攻击Fig.8 Salt and pepper noise 0.01 attack

图9 随机生成的一份伪影子恢复的水印图像Fig.9 Extracted watermark from random shadow

表1 攻击载体图像实验结果Tab.1 Experiment results of attacking watermarked image

由图5~图8可知:本文算法对jpeg压缩、剪切、滤波、噪声等非恶意性攻击均有较好的鲁棒性;同时,若载体图像中没有嵌入水印信息,仅由n-1份影子也得不到原始水印图像的任何有效信息,如图9所示,因此,持有n-1份影子的人不能对无水印信息的图像声称拥有版权。表1给出了在各种攻击下,受攻击载体图像与原载体图像之间的峰值信噪比,提取水印图像与原水印图像之间的水印相似度系数NC,从表1可以看出,本文算法对一般的图像处理鲁棒性较好,同时具有较好的不可见性。

6 结 论

通过对秘密分享技术和DCT变换域的数字图像水印技术的深入研究,本文提出了一种基于秘密分享的DCT域数字图像水印算法。该算法将水印图像进行了(n,n)秘密分享,使嵌入载体图像的水印信息仅为原来的1/n,提高了水印信息的安全性;综合考虑了人眼视觉特性和DCT系数特点,通过调整因子在DCT域的中频段自适应嵌入水印;同时水印提取没有参考原载体图像或原水印图像,实现了盲检测。实验结果表明该算法对于常见的图像处理具有较强的鲁棒性。

[1]Tewfik A H.Algorithms for digital watermarking[D].A Thesis Submitted to the Faculty of the University of Minnesota,2003.

[2]Shamir A.How to share a secret[J].Communications of the ACM,1979,22(11):612-613.

[3]曹如冰,艾斯卡尔.多重秘密共享的DCT域二值图像隐藏方案[J].计算机科学,2011,38(10):270-284.

CAO Ru-bing,Askar.Binary image hiding algorithm based on multi-secret sharing and DCT[J].Computer Science,2011,38(10):270-284.

[4]徐甲甲,张卫明,俞能海.一种基于秘密共享与运动矢量的视频水印算法[J].电子学报,2012,40(1):8-13.

XU Jia-jia,ZHANG Wei-ming,YU Neng-hai.A video watermarking algorithm based on secret sharing and motion vectors[J].Acta Electronica Sinica,2012,40(1):8-13.

[5]付正欣,郁滨,房礼国.一种新的多秘密分享视觉密码[J].电子学报,2011,39(3):714-718.

FU Zheng-xin,YU Bin,FANG Li-guo.A new multi-secret sharing visual cryptography[J].Acta Electronica Sinica,2011,39(3):714-718.

[6]石润华,黄刘生,杨威.新型有效的秘密共享方案[J].通信学报,2012,33(1):10-16.

SHI Run-hua,HUANG Liu-sheng,YANG Wei.Novel and effective secret sharing scheme[J].Journal on Communication,2012,33(1):10-16.

[7]宁国强,刘媛媛,李凤堂.一种基于DWT-DCT变换强鲁棒性的数字水印算法[J].电子设计工程,2009,27(11):67-69.

NING Guo-qiang,LIU Yuan-yuan,LI Feng-tang.A robust digital watermarking algorithm based on DWT-DCT transformation[J].Electronic Design Engineering,2009,27(11):67-69.

An algorithm of DCT image watermarking based on secret sharing

TIAN Hong-lei

(College of Computer&Communition Engineering, China University of Petroleum, Qingdao 266580, China)

An image watermarking algorithm based on secret sharing is proposed under the Discrete Cosine Trans-form (DCT).The algorithm can dramatically reduce the amount of information bits embedded into image over while guaranteeing watermarking authentication; this watermarking detection has not reference to the original image or watermarking image, and it realizes effectively the blind detection of original watermarking,so it can be used in real time processing of image and video.The experimental results demonstrate that the proposed algorithm is robust to many attacks,such as JPEG,noise and filtering etc.

Discrete Cosine Transform(DCT); secret sharing; blind detection; robuseness

TP391.9

A

1674-6236(2013)04-0152-04

2012-10-27稿件编号201210181

田红磊(1980—),女,山东潍坊人,硕士,讲师。研究方向:信息处理、智能识别。