基于生成对抗网络的抗裁剪图像隐写方法

摘" 要: 现有的图像隐写方法大多数都聚焦在增加隐写容量和提升载密图像的不可检测性上,对于载密图像在遭受裁剪后信息提取完整性的研究相对较少。为解决载密图像遭受裁剪后无法恢复信息的问题,文中为图像隐藏任务提出一种基于生成对抗网络的抗裁剪图像隐写方法。该方法基于生成对抗网络构建一个编码⁃解码网络,被命名为ACIS。通过在网络结构中增加评价器,让评价器与编码器进行对抗训练,使得编码器生成的载密图像更具有真实性,并提高载密图像抗隐写分析能力。同时,在训练过程中通过添加噪声层模拟现实传输过程中遇到的图像裁剪攻击,以提高载密图像的鲁棒性,提升解码器的解码准确率。为减少梯度消失问题带来的影响,使用DenseNet连接并对ACIS网络结构进行调整以提升解码准确率。实验结果表明,ACIS生成的载密图像在被裁剪掉20%的区域后,仍有70%以上的载密图像能完整恢复出隐藏信息。同时,该方法还能保持较大的隐写容量(最高可达到1.37 bpp),是传统方法0.2~0.4 bpp容量的3~6倍,而且图像质量高,对于通用的隐写分析工具也有很好的隐蔽性。

关键词: 图像隐写术; 抗裁剪; 生成对抗网络; 信息隐藏; 自适应; DenseNet连接

中图分类号: TN911.73⁃34" " " " " " " " " " " " " 文献标识码: A" " " " " " " " " " " 文章编号: 1004⁃373X(2025)03⁃0081⁃06

Anti⁃cropping image steganography based on generative adversarial network

XU Shichuan1, 2, XU Yang1, 2, ZHANG Sicong1, 2

(1. Key Laboratory of Information and Computing Science of Guizhou Province, Guizhou Normal University, Guiyang 550001, China;

2. School of Cyber Science and Technology, Guizhou Normal University, Guiyang 550001, China)

Abstract: Most of the existing image steganography methods focus on increasing the steganography capacity and improving the undetectability of the encrypted image. There are relatively few studies on the integrity of information extraction after the encrypted image is cropped. It is unable to recover information after the encrypted image is cropped, so a crop⁃resistant image steganography method based on generative adversarial networks (GANs) is proposed for the task of image hiding. In this method, a GAN⁃based encoding⁃decoding network is built, and the network is named ACIS. By adding a critic to the network, the critic and encoder can conduct adversarial training, so as to improve the reality of the encoded images generated by the encoder and improve its anti⁃steganalysis capability. During the process of training, a noise layer is added to simulate image cropping attacks encountered during real process of transmission, so as to improve the robustness of the encrypted image and improve the decoding accuracy of the decoder. In order to reduce the impact of the vanishing gradient, DenseNet connection is used and the ACIS network structure is fine⁃tuned to improve the decoding accuracy. Experimental results show that more than 70% of the ciphered image can still completely recover the hidden information after 20% of the area of the ciphered image generated by ACIS is cropped. At the same time, this method can also maintain a large steganography capacity (the maximum can reach 1.37 bpp), which is 3~6 times the capacity (0.2~0.4 bpp) of the traditional method, and the image quality is high, and it is also very concealable for steganalysis tools.

Keywords: image steganography; anti⁃cropping; GAN; data hiding; self⁃adaption; DenseNet connection

0" 引" 言

在大数据时代,企业通过对大量客户的消费数据进行分析,可以为顾客提供大量个性化、定制化的服务,为人们的生活工作带来了诸多便捷。然而大数据的发展应用也带来了许多安全方面的问题,比如个人信息泄露、军事机要被窃取、非法出售个人信息等[1]。目前,保障数据安全的主流方法为:加密和信息隐藏[2]。隐写术是通过将一些机密数据嵌入到非机密的载体中来隐藏某些秘密数据的技术。不同于隐藏数据真实意义的密码学,隐写的最终目的是隐匿数据存在的痕迹以实现隐蔽通信[3],通过隐写方法生成的隐藏了秘密信息的新图像称为载密图像[4]。

图像隐写术本质上是一种强大的图像表示机制,该机制可以有效地将带有隐藏信息“噪声”的载密图像表示为与载体图像十分相近的形式[5]。另外,这个过程还要求是可逆的,因为在图像隐写术的解码过程中应该从载体图像中很好地重构出隐藏信息。传统方法通常将信息隐藏在空间域、变换域或某些自适应域中,应用最广泛的方法是将秘密信息写入到像素点的最低有效位(Least Significance Bit, LSB)中,这个位置对图像的影响最小[6]。

学术界对图像隐写已经进行了广泛的研究,在这里简要讨论一些图像隐写术的代表性工作以及神经网络与图像隐写术相关的一些技术。

传统图像隐写算法简要地分为三种类型:基于空间域的、基于频率域的和自适应的隐写算法。最常用的空间域隐写算法是LSB,但LSB隐蔽性较差,可以通过某些通用的隐写分析方法[7⁃8]轻松检测出来。其他空间域隐写算法还包括像素值差法[9](PVD)、直方图位移法、多位平面法、调色板法等。频率域隐写算法则在各种频率域中进行图像隐写[10],例如:文献[3]中使用DCT系数符号将秘密信息写入载体图像的离散余弦变换域中。

自适应隐写算法可以自动识别图像中适当的隐写位置(通常选取的区域是纹理较复杂的位置)。自适应算法虽然遵循了最小化嵌入偏差的策略,但是仍然没有完全消除载密图像存在的修改痕迹,隐写算法在信息写入过程中会对载体图像的统计特征造成改动,自适应隐写算法只能减少这种改动而不能完全消除。

近年来,相继提出了多种基于深度学习的图像隐写算法。文献[11]的模型在信息提取时需要额外的掩码。在基于映射关系式的方法中,文献[12⁃13]的模型会先建立隐藏信息与目标对象的映射关系,然后利用深度学习模型学习这种映射关系完成信息的隐藏和提取,虽然生成的图像没有写入痕迹,但也导致隐藏的秘密信息很难恢复。

在实际的使用中,载密图像在传输过程中会遭受各式各样的图像处理操作,这些操作会改变载密图像的一些特征,从而使得其中隐藏的信息受损而无法恢复。能抵抗这些攻击的隐写算法相对较少,大部分文献都致力于研究隐蔽性与有效负载容量。

因此,为提高隐写方法的效果,本文提出基于生成对抗网络的抗裁剪图像隐写方法(Anti⁃cropping Image Steganography Based on Generative Adversarial Network, ACIS)。

1" 本文方法

1.1" 网络结构

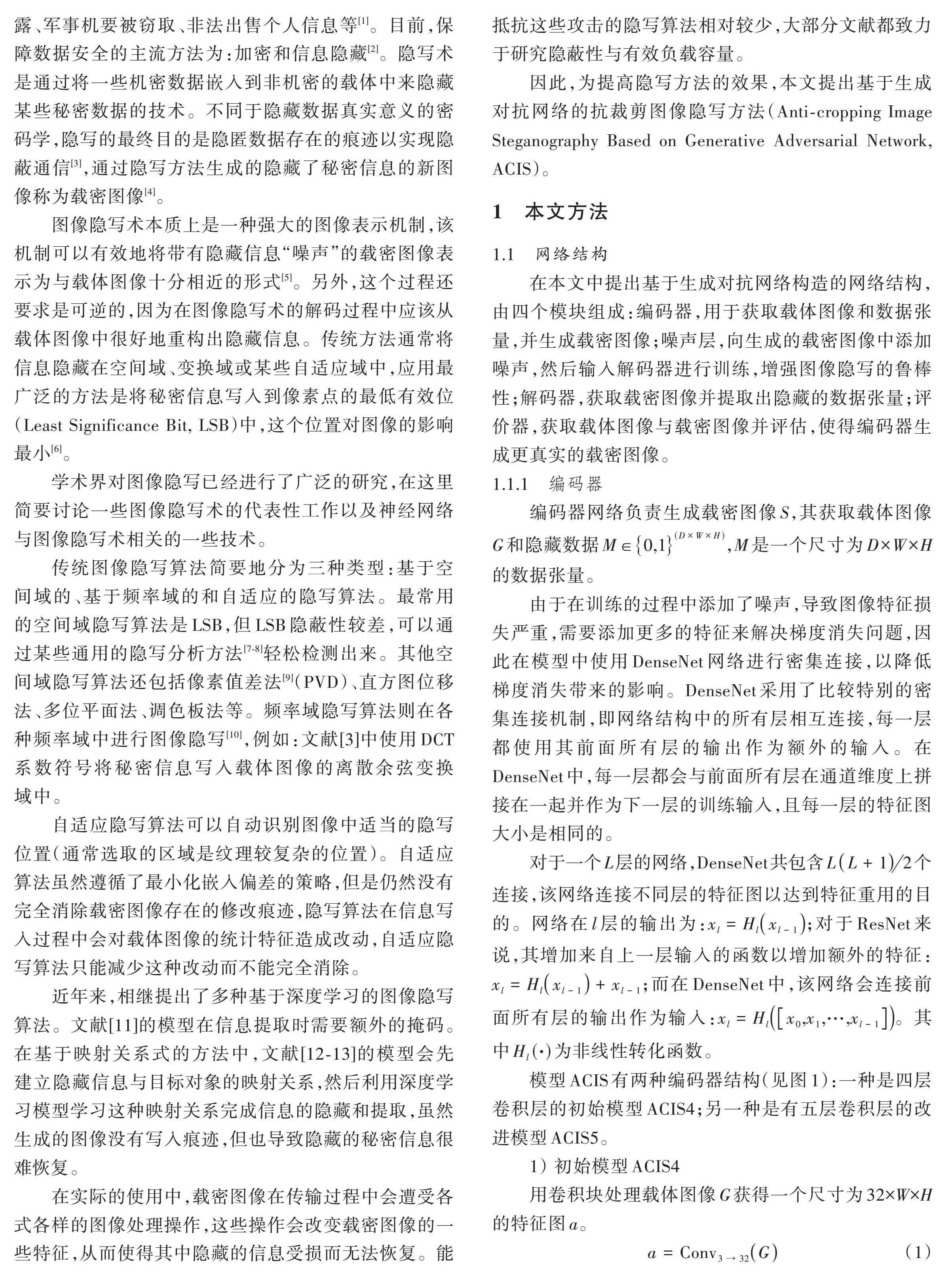

在本文中提出基于生成对抗网络构造的网络结构,由四个模块组成:编码器,用于获取载体图像和数据张量,并生成载密图像;噪声层,向生成的载密图像中添加噪声,然后输入解码器进行训练,增强图像隐写的鲁棒性;解码器,获取载密图像并提取出隐藏的数据张量;评价器,获取载体图像与载密图像并评估,使得编码器生成更真实的载密图像。

1.1.1" 编码器

编码器网络负责生成载密图像[S],其获取载体图像[G]和隐藏数据[M∈0,1(D×W×H)],[M]是一个尺寸为[D×W×H]的数据张量。

由于在训练的过程中添加了噪声,导致图像特征损失严重,需要添加更多的特征来解决梯度消失问题,因此在模型中使用DenseNet网络进行密集连接,以降低梯度消失带来的影响。DenseNet采用了比较特别的密集连接机制,即网络结构中的所有层相互连接,每一层都使用其前面所有层的输出作为额外的输入。在DenseNet中,每一层都会与前面所有层在通道维度上拼接在一起并作为下一层的训练输入,且每一层的特征图大小是相同的。

对于一个[L]层的网络,DenseNet共包含[LL+12]个连接,该网络连接不同层的特征图以达到特征重用的目的。网络在[l]层的输出为:[xl=Hlxl-1];对于ResNet来说,其增加来自上一层输入的函数以增加额外的特征:[xl=Hlxl-1+xl-1];而在DenseNet中,该网络会连接前面所有层的输出作为输入:[xl=Hlx0,x1,…,xl-1]。其中[Hl(·)]为非线性转化函数。

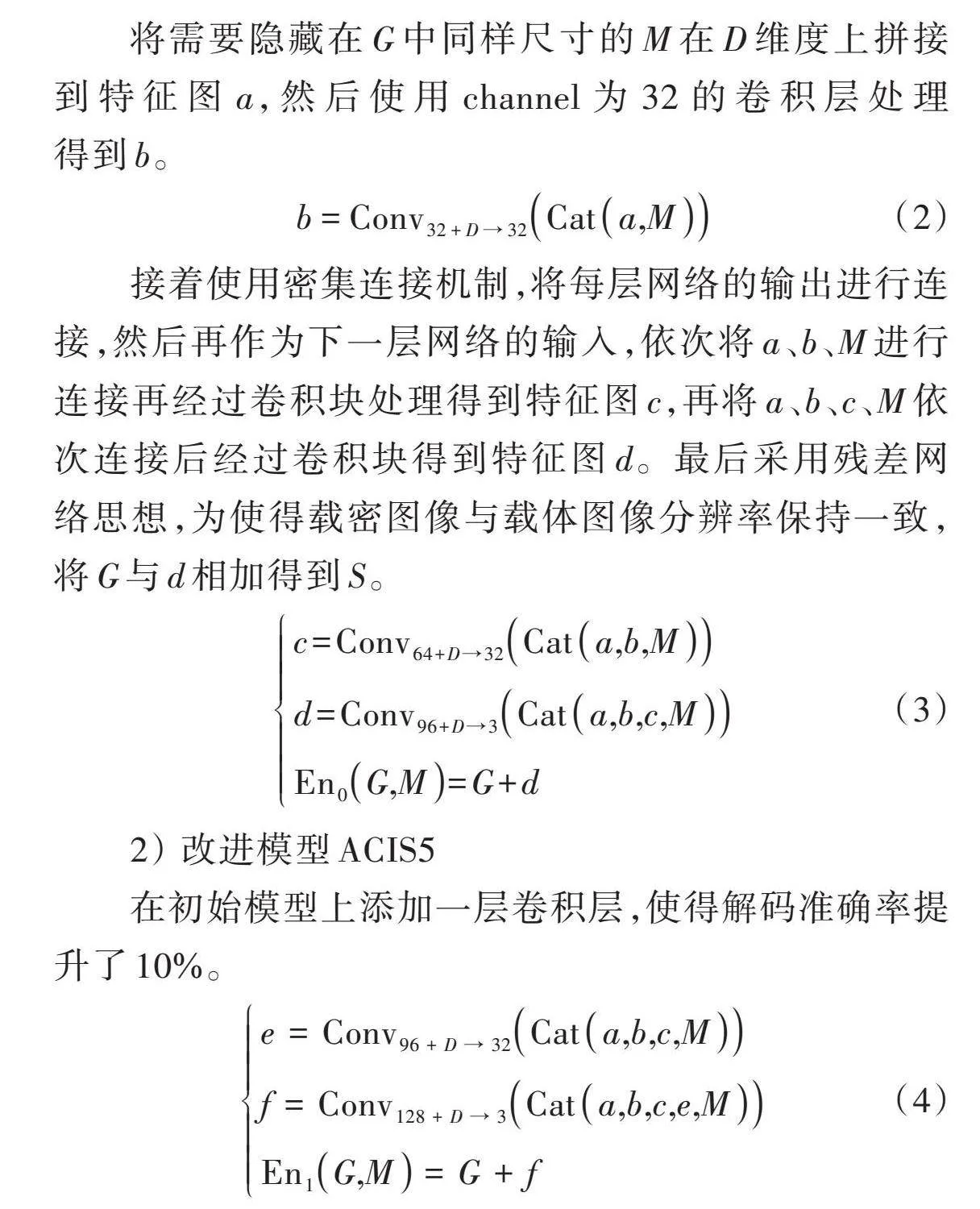

模型ACIS有两种编码器结构(见图1):一种是四层卷积层的初始模型ACIS4;另一种是有五层卷积层的改进模型ACIS5。

1) 初始模型ACIS4

用卷积块处理载体图像[G]获得一个尺寸为32×[W]×[H]的特征图[a]。

[a=Conv3→32G] (1)

将需要隐藏在[G]中同样尺寸的[M]在[D]维度上拼接到特征图[a],然后使用channel为32的卷积层处理得到[b]。

[b=Conv32+D→32Cata,M] (2)

接着使用密集连接机制,将每层网络的输出进行连接,然后再作为下一层网络的输入,依次将[a]、[b]、[M]进行连接再经过卷积块处理得到特征图[c],再将[a]、[b]、[c]、[M]依次连接后经过卷积块得到特征图[d]。最后采用残差网络思想,为使得载密图像与载体图像分辨率保持一致,将[G]与[d]相加得到[S]。

[c=Conv64+D→32Cata,b,Md=Conv96+D→3Cata,b,c,MEn0G,M=G+d] (3)

2) 改进模型ACIS5

在初始模型上添加一层卷积层,使得解码准确率提升了10%。

[e=Conv96+D→32Cata,b,c,Mf=Conv128+D→3Cata,b,c,e,MEn1G,M=G+f] (4)

式中:[M]为隐藏在[G]中的秘密信息,[M∈0,1(D×W×H)];[EnG,M]为编码器。最终载密图像[S]由这两个编码器之一输出,[S=En0,1}G,M],输出的图像与载体图像[G]具有相同的分辨率与隐藏数据位数[D]。该编码器的每层卷积层kernel大小为3,stride为1,padding为“same”,使用一个Leaky ReLU函数和BN层组成。初始模型ACIS4与改进模型ACIS5中[d]和[f]作为网络结构的最后一层,只需经过一次卷积操作就可得到载密图像,省略Leaky ReLU函数与BN层。

1.1.2" 噪声层

经过编码器生成的载密图像[S]会在这被添加随机噪声,去掉一部分图像特征后再送入解码器中去训练,提高解码器在复杂情况下的解码精度。随机噪声包含了Crop、Cropout、Drop、Dropout、Scale、Compression、Gaussian Noise,噪声层随机给载密图像[S]添加其中一种噪声得到噪声图像[SN]。噪声层表示如下:

[SN=Noise3→3S,n] (5)

式中:[n]为添加的噪声;[Noise]为噪声层。添加了噪声的载密图像[SN]会被送往解码器进行训练。

Crop表示裁剪,裁剪掉的区域使用NULL填充;Cropout裁剪后,使用载体图像的相应区域进行填充;Drop表示随机丢弃像素点,然后使用NULL填充;Dropout随机丢弃像素点后使用载体图像相应点位填充;Scale表示随机缩放,将载密图像等比例缩小为原来的80%~100%,原始图像与缩小后图像之间的空白区域使用NULL填充;Compression使用DCT变换来生成JPEG压缩,并将高频系数设置为零。Gaussian Noise表示对图像每个像素点添加高斯噪声,其标准差设置为2。

1.1.3" 解码器

解码器负责提取添加了噪声的载密图像[SN]中隐藏的信息[M],为解决梯度消失问题,解码器采用与编码器一样的密集连接。先将尺寸为3×[W]×[H]的图像[SN]输入解码器,经过一个输出channel为32的卷积层得到特征图[A];[A]再经过一次卷积操作得到特征图[B],将[A]、[B]连接后再卷积得到特征图[C];最后将[A]、[B]、[C]连接后进行一次卷积得到恢复数据[M],基本流程如下:

[A=Conv3→32SNB=Conv32→32AC=Conv64→32CatA,BDeSN=Conv96→DCatA,B,CM=DeSN] (6)

解码器最终得到恢复数据[M],其与隐藏数据[M]之间使用交叉熵损失函数计算损失值,解码器经过训练使损失值最小以提高解码的精度,力求让恢复数据[M]与隐藏数据[M]保持一致。

解码器共包含4个卷积层,每个卷积层kernel大小为3,stride为1,padding为“same”,前三层都使用了Leaky ReLU函数和BN层,最后一层省略Leaky ReLU函数与BN层。

1.1.4" 评价器

为了对编码器的性能进行评价并生成更具真实性的载密图像,引入一个评价网络[Cn(S)]。该网络由三个大小尺寸相同的卷积层组成,输出形状均为32×[W]×[H]的特征图,最后经过[Mean]操作得到一维张量score。在训练过程中,将载体图像的标签设为1,载密图像的标签设为0,经过多次迭代使评价器和编码器对抗训练,直到评价器无法识别图像是否为编码器生成的载密图像,即评价器对生成图像的判定值接近于1。

[p=Conv32→32Conv32→32Conv3→32SCnS=MeanConv32→1pscore=CnS] (7)

1.2" 损失函数

为了对编码器、解码器还有评价器进行迭代优化,设置了三个损失函数并共同进行优化。

1) 为提高解码的精度,使用了交叉熵损失函数,数据重构损失为[LM]。

[LM=CrossEntropyDeEnG,M,M] (8)

2) 为提高载密图像的质量,载体图像和载密图像之间的相似程度使用均方误差来分析,图像重构损失为[LE]。

[LE=13×W×HG-EnG,M22] (9)

3) 载密图像的真实性使用评价网络来评判。

[LR=CnEnG,M] (10)

在整个训练的过程中,目标是使损失值最小化,在图像质量、解码精度以及图像真实性之间找到一个平衡点:[Minimize(LM+LE+LR)]。

在每一次迭代过程中,将每个载体图像[G]和一个隐藏信息[M]进行匹配,[M]是一个形状为[D]×[W]×[H]的随机比特生成的序列,该序列服从伯努利分布[M~Ber0.5]。

2" 实验结果与分析

2.1" 实现细节

模型ACIS是通过PyTorch实现的,并使用NVIDIA GeForce RTX 3080 Ti显卡加速。在训练中用Adam优化器,学习率为0.001,梯度范数为0.25,critic权值范围为[-0.1,0.1],batch size为4。

实验在包含了大量人像、动物、人为和自然景观等场景的COCO数据集上对模型进行训练与测试,所使用的COCO数据集包含了80 000张训练图像和40 000张测试图像,这些图片全部应用到ACIS的模型训练中。在训练时随机裁剪360×360大小的图像块来进行训练,同时采用随机翻转和旋转进行数据增强。模型训练1个epoch的时间约为2 h,共训练10个epoch。

2.2" 对比实验

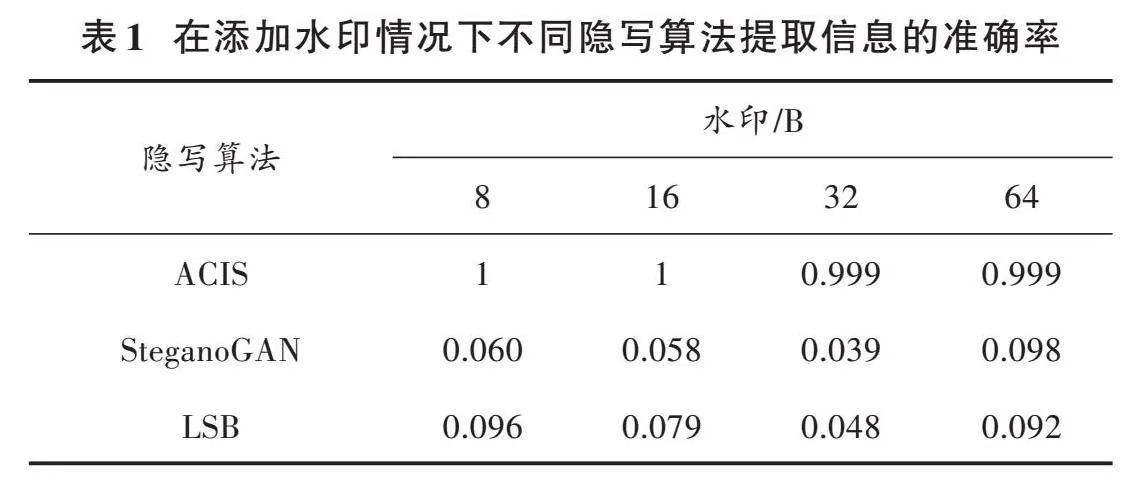

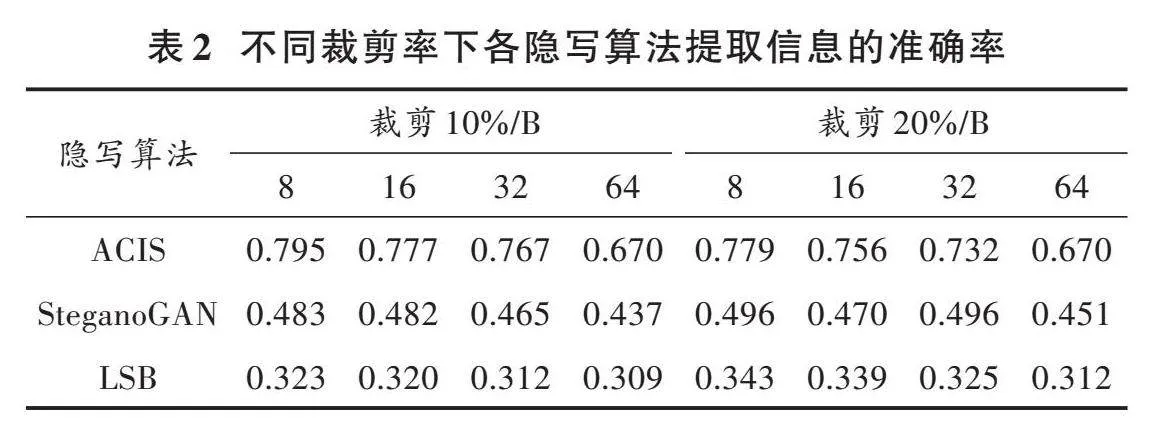

在本节中对ACIS进行了一些对比实验,选取文献[7]中LSB方法和文献[11]中SteganoGAN方法作为对比方法,从COCO中随机选取1 000张图片与所提方法展开对比实验,实验设置如下。

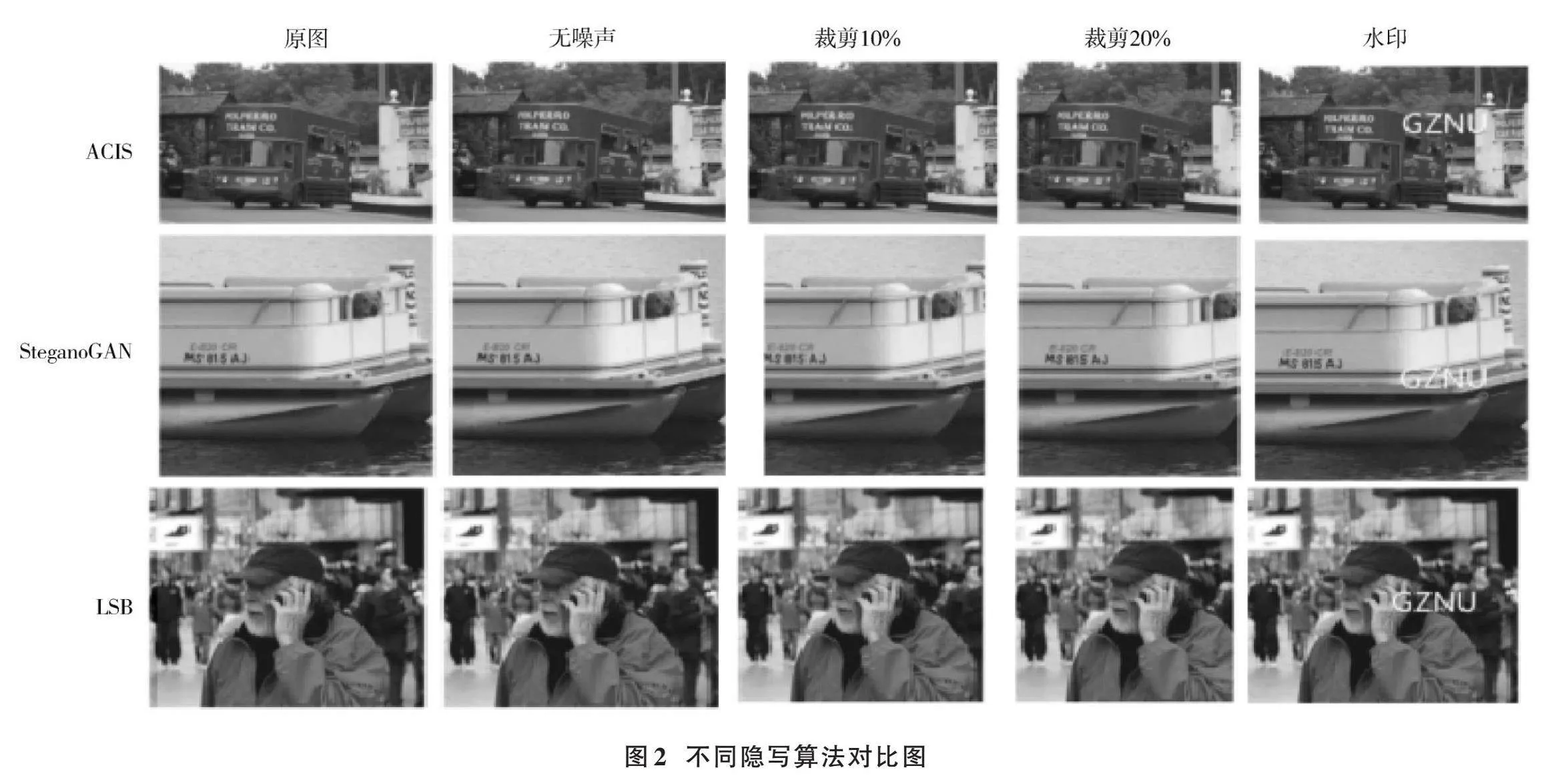

1) 对每个隐写算法都设置3种情形:裁剪10%、裁剪20%、添加水印。分别测试各隐写算法生成的隐写图片解码的准确率,在图2中展示无噪声、裁剪、水印的实施细节。

2) 为了模拟现实传输中的情况,不使用正确恢复的比特位数来计算准确率,因为当恢复出的比特位数不是8的整倍数时,无法还原成具体的文字信息。所以这里定义的准确率为:

[Acc=完整恢复信息的图片数总图片数] (11)

不同情况下的提取结果如表1、表2所示。

从表1与表2结果可以分析出,在遭受裁剪时,两种传统方法就会完全失效,解码准确率基本为0,几乎不能完整地恢复出隐藏信息以达到秘密传递消息的目的。而ACIS与SteganoGAN都是采用深度学习方法的隐写算法,具有一定的抗裁剪能力,但两者经对比,ACIS无论是在裁剪10%还是裁剪20%情况下的抗裁剪能力均高于SteganoGAN。在图2中,ACIS生成的载密图像质量较高,且从ACIS隐写效果图可以看出载密图像的质量较高。向隐写后的图片添加水印,并不会对隐写算法的解码造成太大的困难,所有隐写算法对应的解码准确率基本没有下降。

2.3" 隐写分析

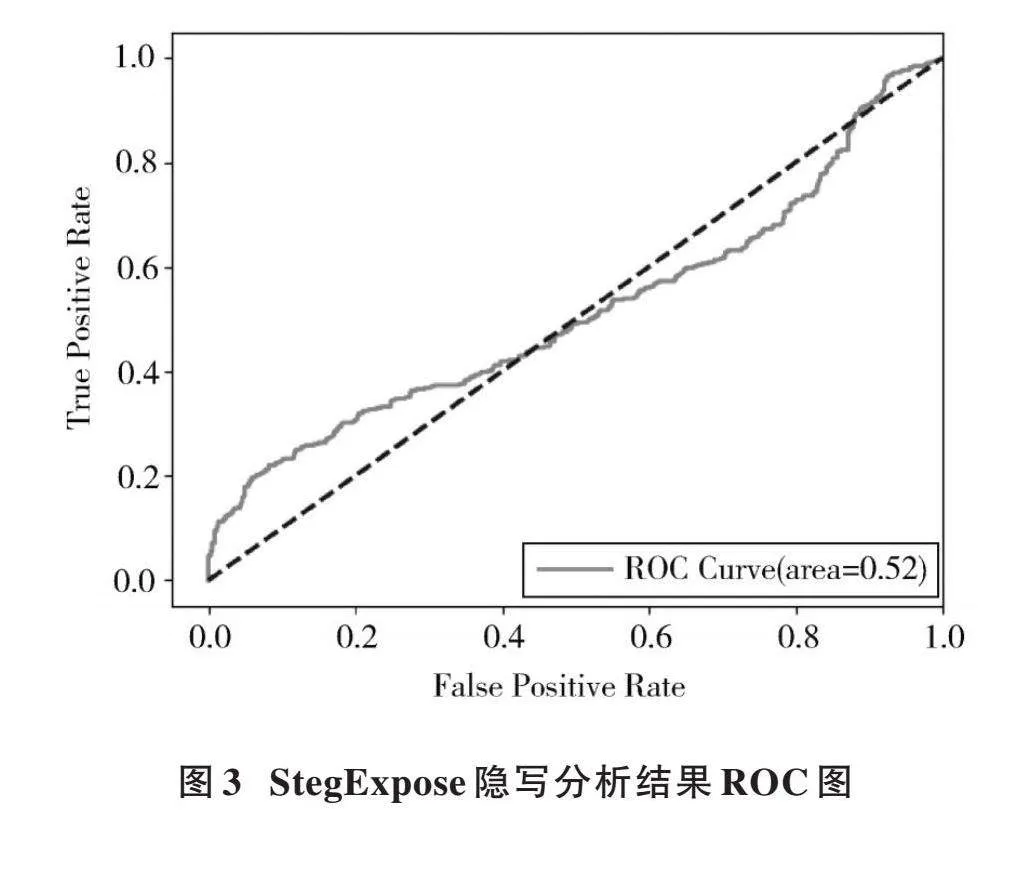

对于ACIS抗隐写分析能力的评估,采用广泛使用的开源工具StegExpose对ACIS生成的载密图像进行隐写分析测试。为了衡量ACIS规避这些隐写分析方法检测的有效性,从COCO数据集中随机选择1 000张图像,并向每张图像写入64 B的随机信息生成载密图像,然后使用StegExpose进行隐写分析,对隐写分析的结果进行统计并作出ROC曲线如图3所示。

ROC曲线下面积为0.52,说明ACIS生成的载密图像可以有效地规避该工具的隐写分析方法。

3" 结" 语

本文提出了一种基于生成对抗网络的抗裁剪图像隐写方法,在保证较大的隐写容量与较高的图像质量的前提之下,显著提高了模型抗裁剪的能力,同时还具有很强的隐蔽性。后续将继续改进模型,提出一种能抵抗更多噪声攻击的隐写方法。

注:本文通讯作者为徐洋。

参考文献

[1] 付章杰,王帆,孙星明,等.基于深度学习的图像隐写方法研究[J].计算机学报,2020,43(9):1656⁃1672.

[2] SETIADI DE R I M, RUSTAD S, ANDONO P N, et al. Digital image steganography survey and investigation (goal, assessment, method, development, and dataset) [J]. Signal processing, 2023, 206: 108908⁃108936.

[3] ZHU Z Q, ZHENG N, QIAO T, et al. Robust steganography by modifying sign of DCT coefficients [J]. IEEE access, 2019, 7: 168613⁃168628.

[4] MANDAL P C, MUKHERJEE I, PAUL G, et al. Digital image steganography: A literature survey [J]. Information sciences, 2022, 609: 1451⁃1488.

[5] LI L, ZHANG W M, CHEN K J, et al. Steganographic security analysis from side channel steganalysis and its complementary attacks [J]. IEEE transactions on multimedia, 2019, 22(10): 2526⁃2536.

[6] CHAN C K, CHENG L M. Hiding data in images by simple LSB substitution [J]. Pattern recognition, 2004, 37(3): 469⁃474.

[7] FRIDRICH J J, GOLJAN M, DU R. Detecting LSB steganography in color, and gray⁃scale images [J]. IEEE multimedia, 2001, 8(4): 22⁃28.

[8] HAWI T A, QUTAYRI M A, BARADA H. Steganalysis attacks on stego⁃images using stego⁃signatures and statistical image properties [C]// 2004 IEEE Region 10 Conference TENCON 2004. New York: IEEE, 2004: 104⁃107.

[9] HAMEED M A, HASSABALLAH M, ALY S, et al. An adaptive image steganography method based on histogram of oriented gradient and PVD⁃LSB techniques [J]. IEEE access, 2019, 7: 185189⁃185204.

[10] KADHIM I J, PREMARATNE P, VIAL P J, et al. Comprehensive survey of image steganography: Techniques, evaluations, and trends in future research [J]. Neurocomputing, 2019, 335: 299⁃326.

[11] LIU J, ZHOU T P, ZHANG Z, et al. Digital cardan grille: A modern approach for information hiding [C]// Proceedings of the 2018 2nd International Conference on Computer Science and Artificial Intelligence. New York: ACM, 2018: 441⁃446.

[12] HU D H, WANG L, JIANG W J, et al. A novel image stega⁃nography method via deep convolutional generative adversarial networks [J]. IEEE access, 2018, 6: 38303⁃38314.

[13] ZHANG Z, FU G Y, DI F Q, et al. Generative reversible data hiding by image⁃to⁃image translation via GANs [EB/OL]. [2019⁃09⁃11]. https://onlinelibrary.wiley.com/doi/10.1155/2019/4932782.