基于嵌入式及ASG技术的物联网节点捕获攻击检测系统

叶小波

(广东科学技术职业学院 教务部,广东 珠海 519090)

0 引言

物联网是以传统电信网络和应用互联网为基础,构建的新型信息承载体平台,可以将具有独立寻址能力的普通对象节点连接起来,从而在主机端模块中形成完整的互联网络。随着物联网运行速率的加快,网络内部数据信息样本的实时累积量也会不断增大,而其中所夹杂的风险性信息则会对其他数据文本造成攻击影响。因此,精准检测攻击节点所在位置,并对其进行定向化捕获,是保障物联网运行稳定性的必要条件。

文献[1]系统利用逻辑程序软件,判断攻击性节点对于数据信息样本的承载能力,再通过多次对比已定义节点与周围区域性节点组织之间差异性的方式,来判断节点对象大致所属区域。文献[2]系统借助OpenFlow软件,将节点对象与数据样本匹配起来,根据NC原则,判断攻击性节点对象在网络环境中所处运行位置。然而上述两种系统均不能精准检测攻击性节点位置信息,无法满足执行后续捕获处理指令的定向性需求。

物联网和嵌入式存在密不可分的关系,物联网就是嵌入式产品的网络化。嵌入式系统是由软件、硬件部分共同组成的应用体系平台,具有独立运行能力。其软件部分的组成情况相对较为简单,只包括基础运行环境与操作程序;硬件部分则包括处理器、通信模块、存储器等多个运行结构,可以在核心主机的调度下,响应终端平台发出的程序指令[3]。相较于常规的计算机处理系统,嵌入式系统虽然没有配置大容量的数据存储介质,但却可以借助多个开放的API接口组织,实现对运行数据的转存与处理。ASG技术的核心执行目的就是对蠕虫特征的提取过程进行自动化处理,从而在抑制蠕虫数据转发速率的同时,增强网络体系的运行稳定性[4]。为避免蠕虫数据在网络体系中占据大量存储空间,在实施信息计算之前,必须准确定义每一个蠕虫对象的传输特征,特别是在执行指令转发任务之前,必须确保已定义对象样本准确转存至目标数据库主机之中。基于上述分析,设计基于嵌入式及ASG技术的物联网节点捕获攻击检测系统。

1 物联网节点捕获攻击检测系统硬件设计

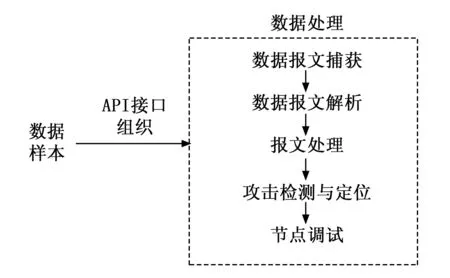

物联网节点捕获攻击检测系统硬件设计,包括对数据报文捕获模块、数据报文解析模块、报文处理模块等多个硬件应用结构的设计,本章节将针对具体设计方法展开研究,基于嵌入式及ASG技术设计物联网节点捕获攻击检测系统结构如图1所示。

图1 物联网节点捕获攻击检测系统结构图

在图1中,通过API接口组织转存数据信息,该结构利用数据报文捕获模块、数据报文解析模块、报文处理模块、攻击检测与定位模块和节点调试模块对数据样本进行处理,为建立防御机制、实现检测奠定基础。

1.1 数据报文捕获模块

数据报文捕获模块的实现主要借助Libpcap主机中的物联网信息调度函数,整个执行过程较长,需要多个设备元件的共同配合。NULL芯片负责提取物联网主机中存储的数据信息样本,并借助输出信道组织,将这些信息参量按需分配至下级负载节点,由于每一个节点对象都对应一个独立的数据库主机,所以在捕获数据报文的过程中,并不会出现信息错传、误传的现象[5]。ProcessPkt芯片具有较强的信息处理与信息辨别能力,可以对Libpcap主机捕获到的数据样本进行初步分类,在处理过程中,来源于攻击性节点的信息参量会被存储于嵌入式数据库设备中,而来源于常规节点的信息参量则可以经由信道传输组织,在系统核心数据库设备中形成长期记忆文件,以供检测主机的直接调取与利用。在物联网体系中,数据样本传输行为具有明显的方向性,所以为避免信息回传行为的出现,每一个目标节点都只能与一个独立数据库主机保持对应连接关系[6]。数据报文捕获模块结构如图2所示。

图2 数据报文捕获模块

在物联网节点捕获攻击检测系统中,数据报文捕获模块只负责采集信息样本,故为维持系统的稳定运行能力,所采集到的数据参量还必须随着信息流进入下级应用模块之中。

1.2 数据报文解析模块

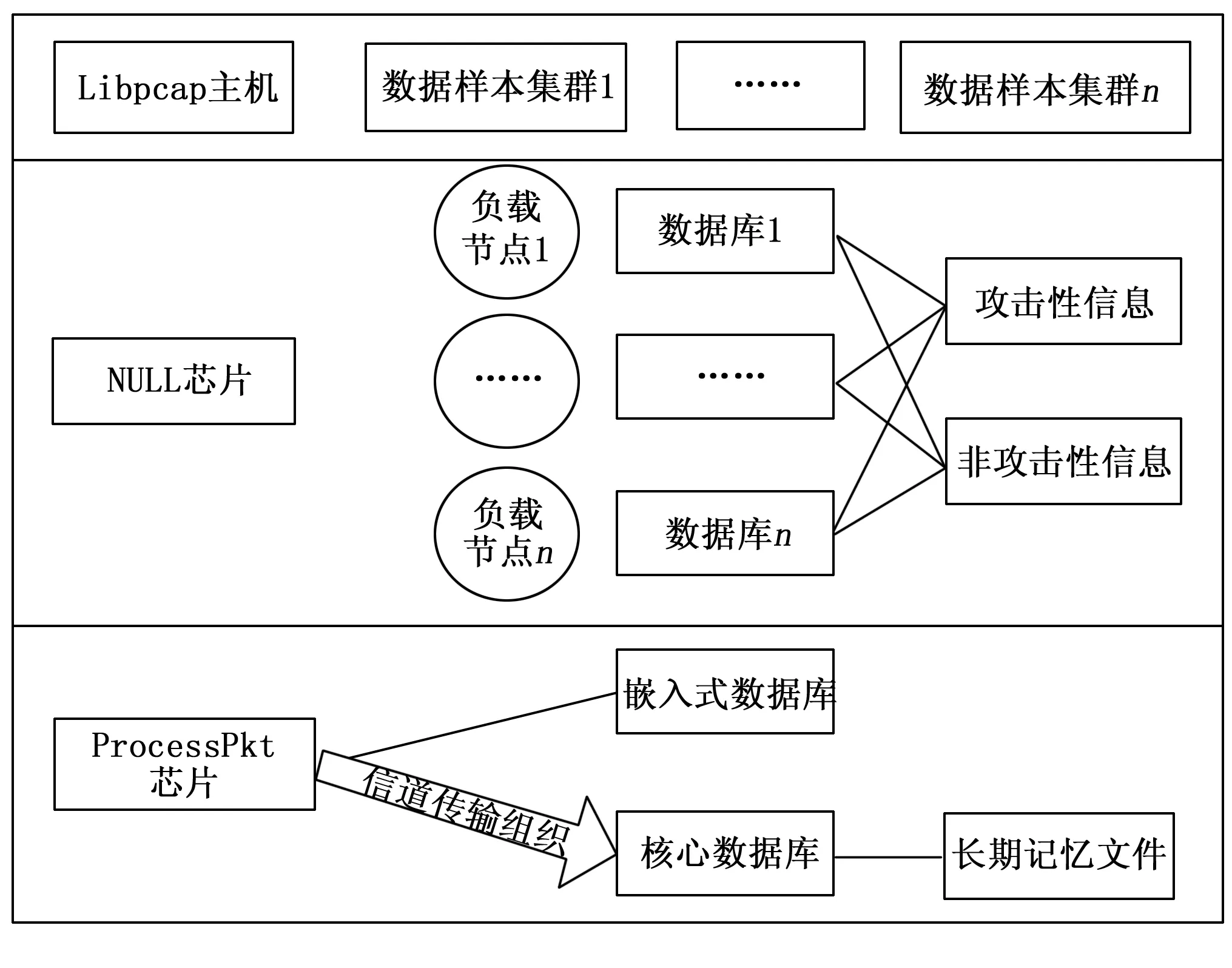

数据报文解析模块对于物联网信息样本的处理遵循的操作原则如图3所示。

图3 物联网数据报文解析格式

为使系统检测主机能够对攻击性节点对象进行精准捕获,数据报文解析模块对于信息样本的处理主要遵循如下四类原则:

1)CRC型:模块主机首先获取数据报文的目标地址,并根据源地址编码结果,判断数据信息所属类型,将完成解析的数据对象定义为样本信息,并为其添加.CRC后缀描述。

2)IP数据包:作为物联网环境中的主要数据类型,模块主机对其进行的前期解析处理行为与.CRC型数据样本相同,但在完成数据打包处理后,则必须将原样本与报文捕获模块所记录的数据样本进行对比。

3)RARP请求/应答:模块主机所能解析处理的主要数据报文类型,存储模式相对较为单一,在检测系统中的传输行为需要多个应用节点的共同配合[7-8]。

4)节点填充信息:对于数据报文解析模块而言,已提取到数据样本中节点填充信息的含量越大,就表示模块主机在单位时间内所需处理的数据样本越多,因此该类型信息参量实际存储情况直接影响系统主机对于物联网节点攻击性行为的检测与捕获处理能力。

1.3 报文处理模块

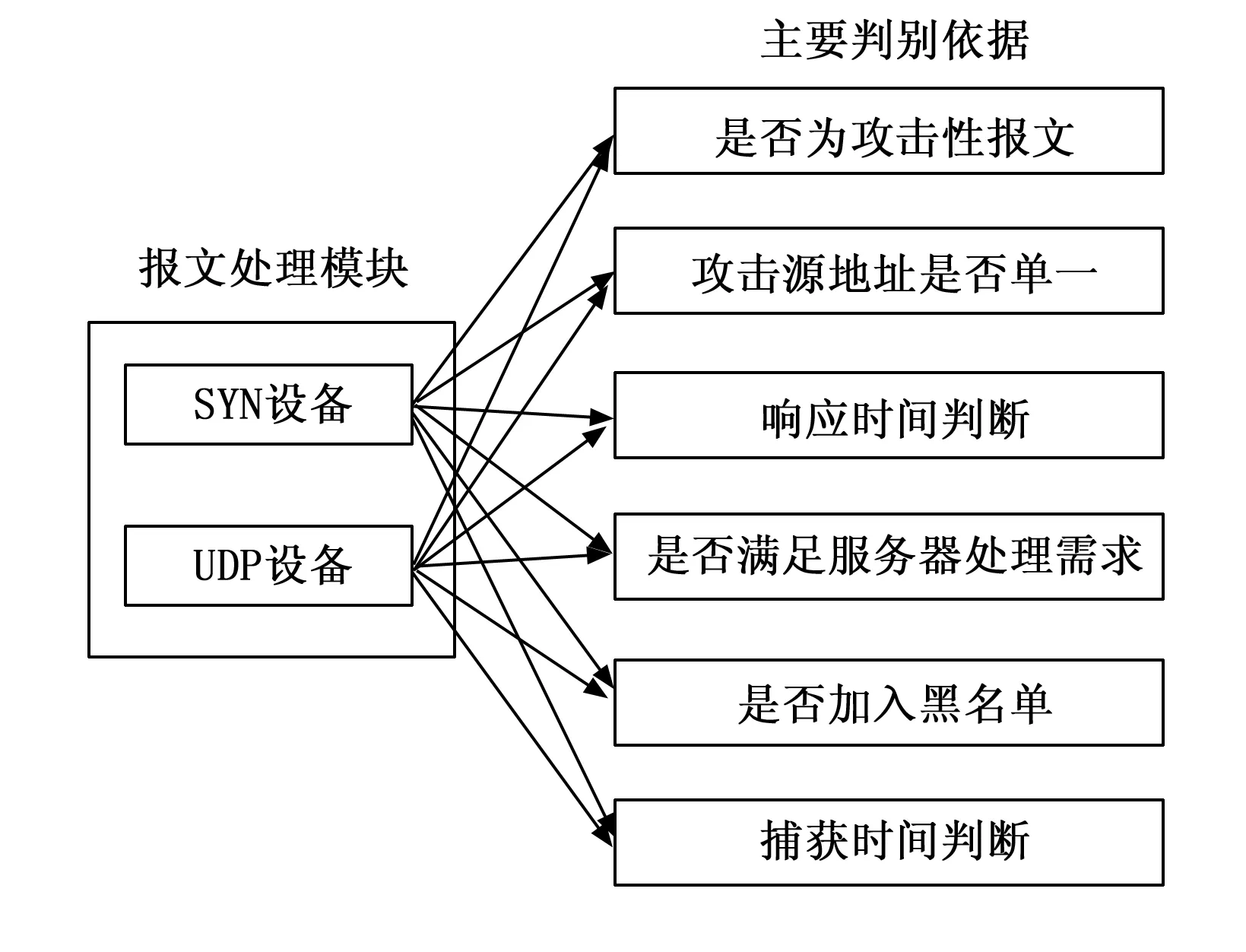

在报文处理模块中,系统主机将直接根据解析模块执行结果来判断当前样本是否符合实际检测需求。如果当前报文属于攻击性报文类别,则直接将其丢弃,同时将该类型信息收入系统黑名单之中,并再次捕获其他信息样本,以避免其对系统主机造成二次攻击[9]。在实现报文处理的过程中,对于可能发生的物联网节点IP错乱问题,系统主机可以按照报文处理模块运行原理进行处理,如图4所示。

图4 报文处理模块运行原理

图4中,报文处理模块主要有SYN设备和UDP设备,通过判断攻击性报文、攻击源地址、响应时间、黑名单等信息处理报文。发生IP错乱问题时,同一类型数据报文的攻击性等级、源地址信息等属性条件都会发生错乱,而SYN设备、UDP设备的存在,则可以在正式执行检测指令之间,对已发生属性错乱的信息样本进行复原处理。SYN设备、UDP设备作为报文处理模块的核心组成结构,对于报文捕获模块采集到的数据样本,可以同时判断其攻击性等级、源地址信息、响应时间等属性条件[10]。SYN设备的运行等级较高,在单位时间内所能处理的数据报文也就相对较多;UDP设备的运行等级较低,但由于其响应速率较快,故而在单位时间内可以对捕获到的数据报文进行多次识别。

1.4 攻击检测与定位模块

攻击检测与定位模块是包含两条执行路径的硬件应用结构,检测部分确定物联网节点所捕获信息样本的攻击性能力,定位部分负责对已捕获数据所处位置进行精准定位。

1)攻击检测部分:模块体系攻击检测能力的实现需借助Check主机。在物联网环境中,数据信息经由捕获模块、解析模块、处理模块进入该模块体系之中,其所包含攻击性信息对于网络节点的影响能力已经减弱。但对于核心网络执行设备而言,任何细小的攻击性行为都有可能导致系统运行出现偏差,故而该条执行路径的最主要运行职能就是为物联网节点提供绝对安全的数据信息样本[11]。

2)攻击定位部分:定位部分作为检测部分的下级附属结构,不具备捕获数据信息样本的能力,且该部分运行设备不与报文处理模块建立数据互传关系,其内部运行的所有信息全部来自模块体系内的上级执行结构[12]。由于信息样本在模块内传输依然存在一定程度的损耗,所以在设置攻击定位子模块时,要设置一个具有输出能力的数据库主机,以用于补充被攻击检测子模块消耗的信息参量。

1.5 节点调试模块

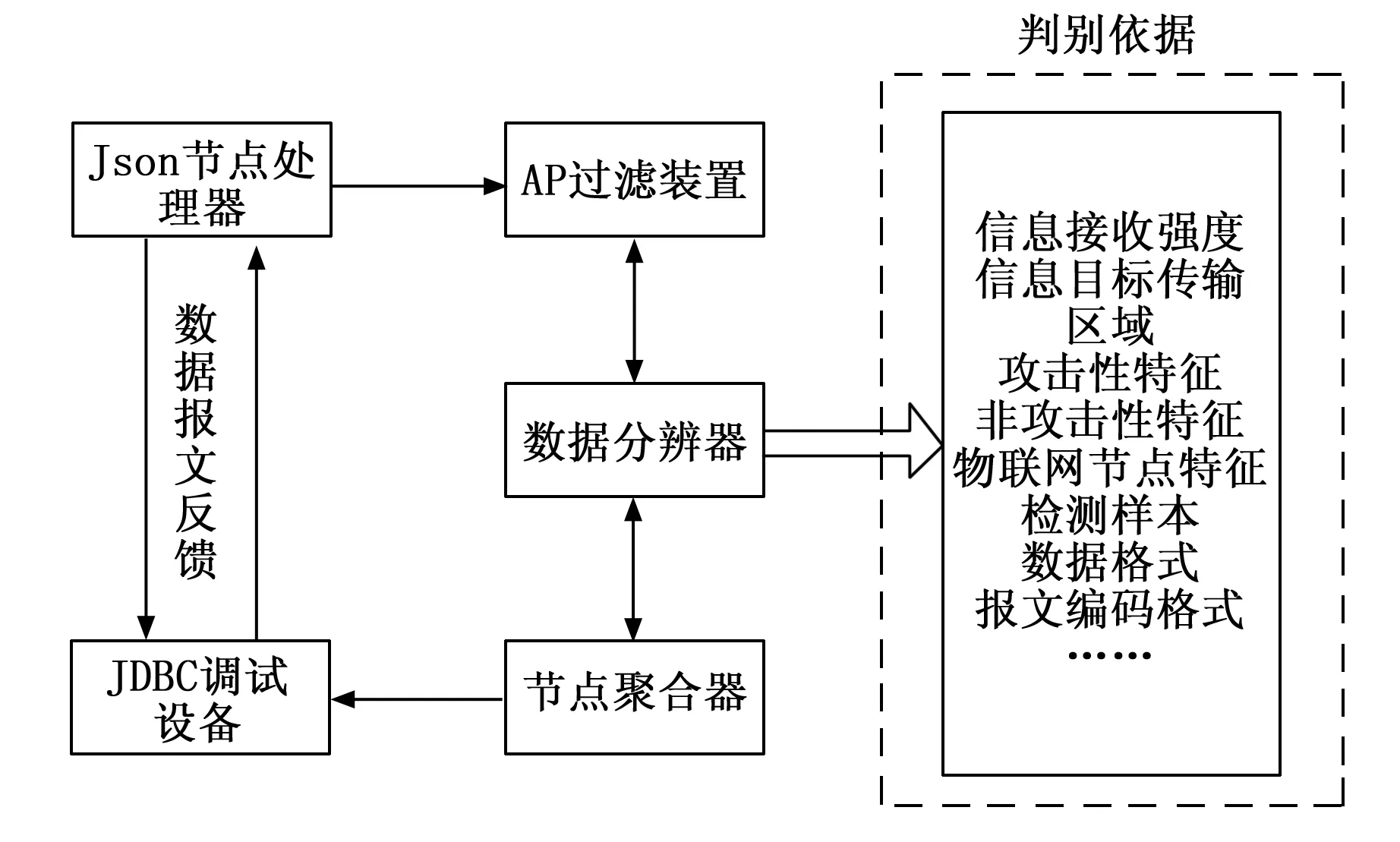

当物联网节点的位置发生变化时,节点调试模块能够精准感知到该变化,并能够及时更新攻击检测与定位模块中的数据报文特征,如信息接收强度、信息目标传输区域等。运行检测指令时,核心检测主机与物联网接入点间距离的变化可能会导致数据报文存储格式发生变化[13]。该模块在面对上述问题时,采取零散布局物联网节点的方式,为数据报文提供一个相对广泛的传输空间,使其在节点与节点之间的连接不受任何束缚,即便是在攻击性信息、非攻击性信息混杂的情况下,这些数据样本的源地址信息也不会改变,这也是该模块的最主要运行目的。具体的节点调试模块连接结构如图5所示。

图5 节点调试模块结构简图

由图5可以看出,通过AP过滤装置、数据分辨器、节点聚合器、Json节点处理器、JDBC调试设备五部分组成了节点调试模块的运行闭环。数据报文在Json节点处理器、JDBC调试设备之间来回反馈时,数据分辨器根据主要判别依据,确定当前捕获信息的攻击作用能力,若其行为能力过强,则经由AP过滤装置再次回到节点调试模块的前端运行部分,跟随未检测数据报文进行再次反馈传输;若其行为能力符合系统主机的检测需求,节点聚合器对这些数据报文进行打包处理,并将其回传至物联网节点之中[14]。

2 嵌入式物联网的基础防御机制

物联网防御机制对攻击性数据报文起到了一定的抵御作用,为实现系统主机对于攻击性节点的精准捕获与检测,完善防御机制构建原则,按照嵌入式物联网的运行需求,完成加密、解密、秘钥管理与检测节点认证。

2.1 加密、解密与秘钥管理

加密、解密、秘钥管理是3个完全独立的处理流程。加密就是借助密码模板定义物联网检测信息的编码格式;解密的执行流程则与加密完全相反,但两者对于物联网检测信息的处理遵循统一的密码模板;秘钥管理就是在物联网环境中开辟独立空间,以用于编写密码模板[15-16]。物联网节点捕获攻击检测系统对于加密、解密、秘钥管理表达式的求解满足如下公式。

加密表达式:

(1)

解密表达式:

(2)

秘钥管理表达式:

(3)

2.2 节点认证

节点认证就是系统主机基于加密、解密与秘钥管理思想所制定的防御机制考核原则,对于嵌入式物联网体系而言,数据报文捕获模块所提取到的信息不具有针对性,随着系统主机的持续运行,这些信息样本会传输至各个网络节点之中,这也增加了针对性检测指令的执行难度[17-18]。而节点认证原则可以有效避免上述问题的出现,处理数据报文捕获模块所提取到的信息样本之前,系统主机将能够承担攻击性风险的节点对象挑选出来,并对其进行重点检测,不但可以避免攻击性信息的扩散,还能够大大增强嵌入式物联网体系对于攻击性行为的防御能力。对于节点认证定义式的推导满足式(4):

(4)

3 基于ASG技术的检测指令实现方法

为增强物联网节点捕获攻击检测系统的精准检测能力,还需要在ASG技术的支持下,收集并检测嵌入式物联网环境中的蠕虫样本,计算其分发特征的具体数值。

3.1 基本蠕虫检测

实现ASG技术的第一步就是实施蠕虫检测,只有所收集到攻击性蠕虫信息的实例足够多,才能以此为基础制定物联网主机所遵循的检测执行指令[19-20]。规定d1、d2、…、dn表示n个随机选取的蠕虫行为特征,其定义式如下:

(5)

式中,γ1、γ2、…、γn为n个不相等的ASG执行系数,g1、g2、…、gn为随机选取的蠕虫信息实例标记参数。

根据式(4)、式(5),可将基于ASG技术的基本蠕虫检测表达式定义为:

(6)

其中:f为节点规划系数,φ为蠕虫行为在物联网环境中的嵌入式特征,φ为蠕虫样本定义特征。

在嵌入式物联网环境中,为准确捕获节点攻击行为,必须正确发现所有隐藏的蠕虫行为。衡量系统主机所执行检测指令是否具备可行性,应针对蠕虫行为特征进行甄别,以此精准捕获攻击性信息。

3.2 蠕虫样本收集

根据基本蠕虫检测标准,选定一个关键蠕虫信息,并针对该信息进行针对性运算的处理环节就是对蠕虫样本的收集。系统主机对于物联网节点攻击行为的捕获与检测必须遵循ASG技术原理,而判断所收集到蠕虫样本能否满足检测嵌入式物联网节点的应用需求,才是捕获攻击性信息样本的基础环节[21-22]。在集合空间中选定一个关键检测参量j,对其取值范围进行约束如式(7)所示:

(7)

(8)

若ιj>νj成立,表示攻击性信息样本累积量大于非攻击性信息样本,利用ASG技术检测蠕虫行为时,应利用相关硬件应用设备对物联网信息参量进行多次捕获。

3.3 特征生成与分发处理

特征生成与分发处理就是根据蠕虫样本收集结果,将必要检测特征提取出来,再遵循ASG技术应用原则,将这些信息样本反馈至系统主机中,以供其制定运行所需的捕获处理与检测执行指令[23-24]。设m1、m2、…、mn表示物联网节点中n个已经生成的蠕虫行为特征,b1、b2、…、bn表示与蠕虫行为特征匹配的信息分发系数,联立式(8),推导物联网节点捕获攻击检测系统的特征生成与分发处理表达式为:

(9)

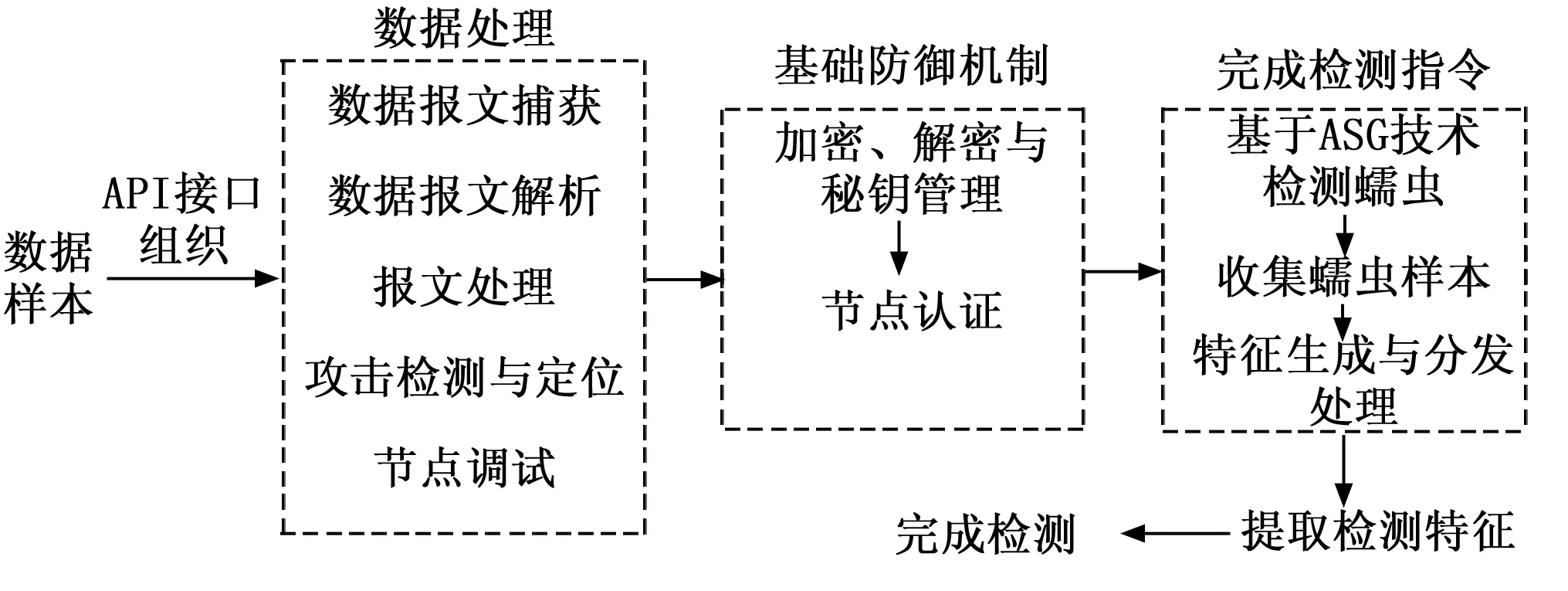

在不考虑其他干扰条件的情况下,联合相关软、硬件应用结构,完成基于嵌入式及ASG技术的物联网节点捕获攻击检测系统设计,具体设计步骤如图6所示。

图6 基于嵌入式及ASG技术设计物联网节点捕获攻击检测系统

由图6可知,通过API接口组织转存数据信息,利用数据报文捕获模块捕获节点攻击数据,采用数据报文解析模块、报文处理模块、攻击检测与定位模块和节点调试模块对数据样本进行处理,采用加密、解密与秘钥管理机制和节点认证机制完成基础的网络防御,检测蠕虫后收集蠕虫样本,生成样本特征,提取必要特征后完成检测。

4 实验分析

4.1 实验设置

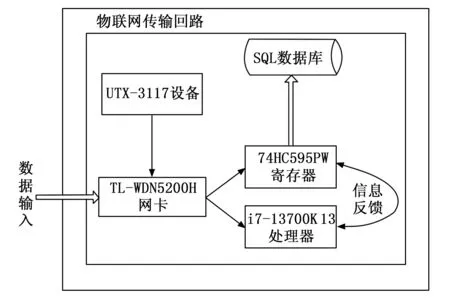

为验证基于嵌入式及ASG技术的物联网节点捕获攻击检测系统的有效性,利用如表1所示的实验设备选型搭建如图7所示的物联网实验环境。

表1 实验设备选型

图7 物联网实验环境

图7中,应用UTX-3117双网口设备为物联网边缘智能网关,将实验数据输入至TL-WDN5200H网卡中,再传输到74HC595PW寄存器和i7-13700K 13处理器中,完成信息反馈,将最终数据输出到SQL数据库中。

由于TL-WDN5200H网卡不能自主控制数据样本的输入与输出行为,所以实验过程中必须通过人工干预的方式,控制数据样本的传输方向。

将文献[1]系统和文献[2]系统作为对比系统,分析三组不同检测系统作用下,物联网主机对于攻击性信息样本的定向化捕获与处理能力。

4.2 实验步骤

物联网主机对于攻击性节点位置信息的检测准确性由数据样本检测长度、攻击性强度标记值两个指标共同决定。

首先,搭建如图6所示的物联网实验环境,分别利用所设计系统、文献[1]系统、文献[2]系统,对主机元件所捕获到的信息样本进行检测;

其次,分别记录三组不同检测系统作用下,数据样本检测长度与攻击性强度标记值指标的具体数值;

再次,按照式(10),对所得数据进行运算;

(10)

式中,η为检测精准度,σ1为数据样本实际长度,σ2为数据样本检测长度,ξ为攻击性强度标记值。

最后,统计所得计算结果,总结实验规律。

4.3 实验结果

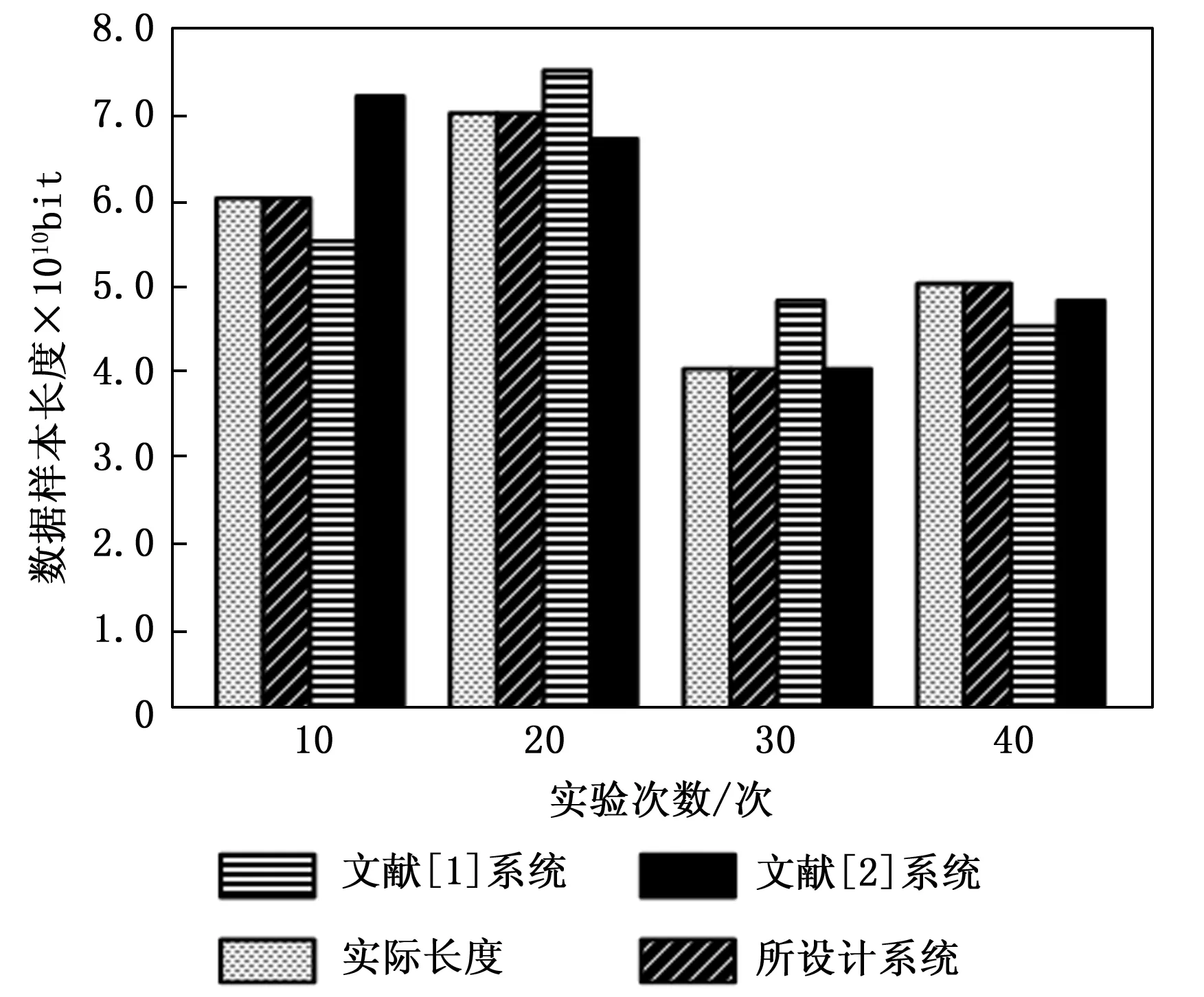

基于上述实验设置和实验步骤,得到三组不同检测系统作用下,数据样本的实际长度与检测长度如图8所示。

图8 数据样本长度

由图8可知,在检测过程中,所设计系统检测的数据样本长度与实际样本长度一致,证明所设计系统的检测能力更佳,而文献[1]系统和文献[2]系统检测的数据样本长度与实际样本长度存在一定的偏差,检测能力还需进一步提升。

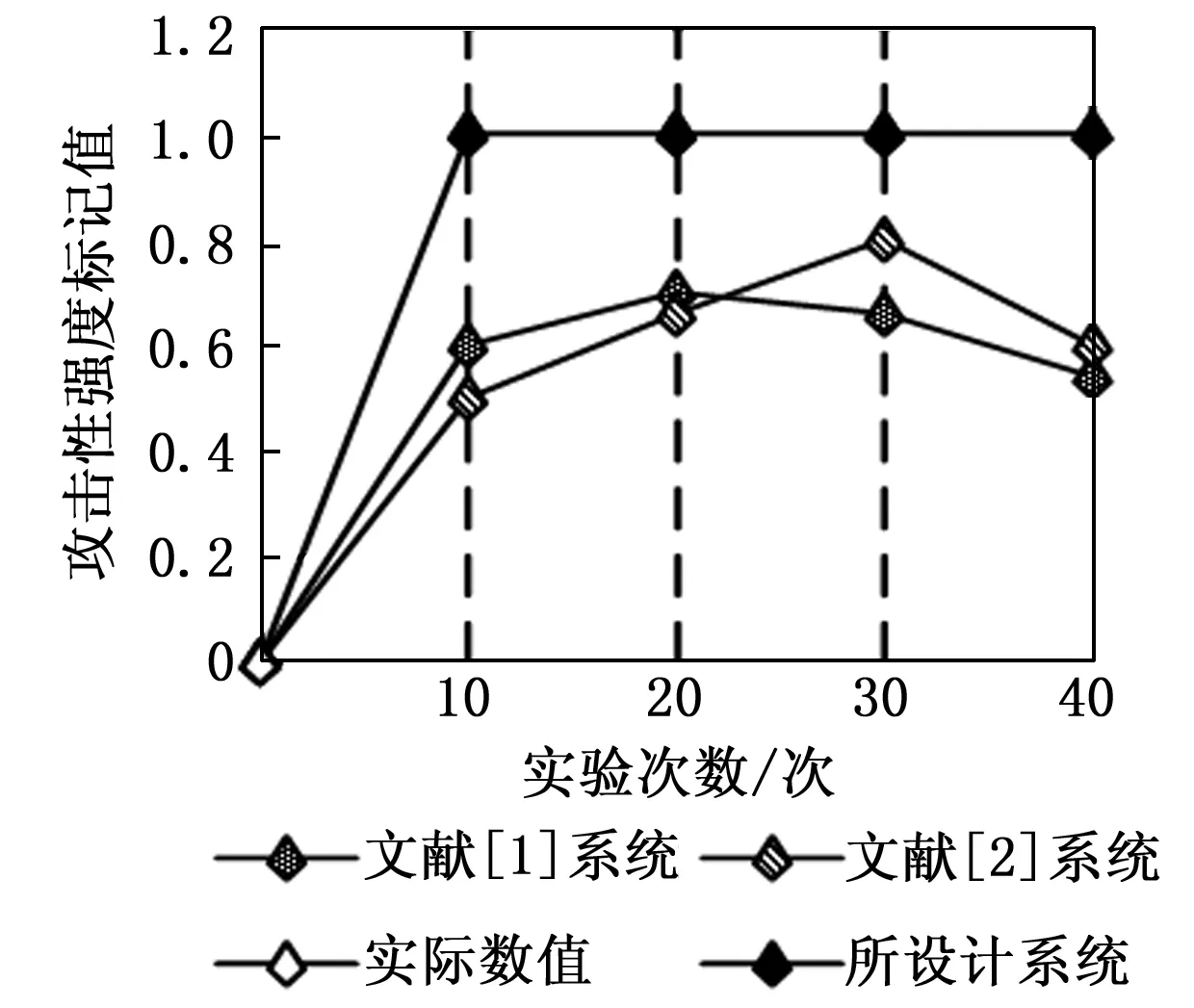

得到三组不同检测系统作用下,攻击性强度标记值的实验结果如图9所示。

图9 攻击性强度标记值

在图9中,所设计系统的攻击性强度标记值与实际数值的数据重合,证明所设计系统对攻击性强度的标记更加准确,检测效果更好。而文献[1]系统和文献[2]系统对攻击性强度的标记值较低,且与实际数据的差距较大,检测效果还需加强。

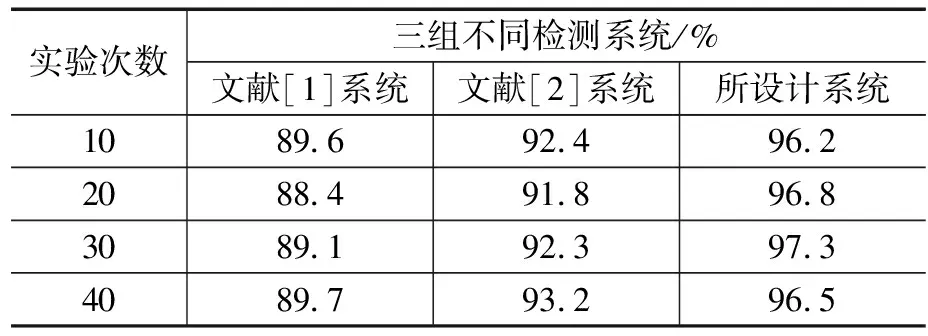

物联网主机对于攻击性节点所在位置的检测精确性,决定了该网络对于攻击性信息样本的定向化捕获与处理能力,通常情况下,检测精准度大于95%,表示网络体系对于攻击性信息样本的定向化捕获与处理能力较强。选择图7中的最大值实验结果,并对应该结果,确定当前情况下,攻击性强度标记指标的具体数值,按照式(10),对所设计系统、文献[1]系统、文献[2]系统的检测精准度进行计算,得到三组不同检测系统作用下的检测精准度对比结果如表2所示。

表2 三组不同检测系统的检测精准度对比结果

根据表2可知,当实验次数达到40次时,文献[1]系统和文献[2]系统的平均检测精准度分别为89.2%和92.4%,而所设计系统的平均检测精准度高达96.7%。由此可知,所设计系统的检测精确性较高。

实验结论:文献[1]系统、文献[2]系统的检测精准度均未达到95%,因此,这两类系统并不满足定向化处理物联网攻击信息的实际应用需求;而所设计系统的检测准确度达到了96.7%,能够精准检测攻击性节点所处位置,并对其实施定向化捕获处理。

5 结束语

本文设计了物联网节点捕获攻击检测系统,在ASG技术的支持下,针对嵌入式物联网主机不能精准检测攻击性节点所在位置的问题进行改进,联合解析模块、节点调试模块等多个硬件应用设备,在建立完整防御机制的同时,收集蠕虫样本,并对其分发特征进行计算。从实验结果可以看出,这种新型检测系统的应用,可以大幅提升物联网主机对于攻击性节点信息的检测准确性,在定向化捕获数据样本并对其进行深入检测方面,具有突出应用价值。