一种主动防御攻击诱捕系统在网络安全中的应用

宋 清

(天津工程职业技术学院,天津 300280)

随着互联网的广泛应用和电子商务的迅速发展,“十三五”时期,我国将大力实施网络强国战略,要求网络与信息安全有足够的保障手段和能力,云安全、物联网安全、工业互联网安全、计算机网络安全已成为日益引起世界各国政府和企业关注的重要问题。与此同时,网络安全技术水平也在与病毒、黑客等的较量中得到不断的提高。目前,国内的政府上网工程、企业信息化工程以及各行业信息化建设步伐日益加快,这就对网络安全技术提出了更高的要求。

如何确保内网安全也成为当前网络安全的一个重要研究领域。传统的网络防御技术,如防火墙、入侵检测、入侵防护、防病毒网关、漏洞扫描等,是静态的、被动的防御手段。传统的网络防御技术外置基于安全规则的防火墙达到安全防护,其结构和功能基本独立于防护目标。其实现精确防护建立在先验知识之上,适用于网络系统前期规模化部署以及增强安全性防护阶段。先验知识就是黑客攻破后,通过分析攻击行为和攻击流量,提炼出的攻击特征。将先验知识配置到防御产品上去从而实现网络安全。然而面对层出不穷的新型攻击手段,原有的被动的和静态的基于已知规则和先验知识的安全防护技术,已越来越无法满足行业和企业用户保障网络安全的需要。这是由于传统的网络防御技术的静态性,攻击者可以有充足的时间对目标进行侦查和打击;而防御者只能针对已知攻击部署防御措施或在攻击发生后被动地采取防御措施,这对网络防御者来说十分不利。为用户提供主动防御的网络安全解决方案,已成为安全产品生产厂商占据市场并取得可持续发展的重要手段。

主动防御攻击诱捕防渗透网络安全技术通过多样地、变化地构建、评价和部署机制及策略来增加攻击者的攻击难度和代价,有效地限制脆弱性暴露及被攻击的机会。具体来说,就是通过部署变化的地址、端口、路由、加密算法、协议等,构建一种动态的、不确定的网络来破坏攻击者的侦查和攻击,从而实现网络防御。

除了增加攻击难度,发现攻击者,还有必要对攻击者的攻击行为和攻击流程进行取证、还原,便于对攻击者进行法律追讨。知己知彼从而方便后续进一步有效防御。在发现攻击者后,主动将攻击者诱导至提前部署好的蜜罐网络中,通过蜜罐网络高保真与攻击者交互,记录保存攻击流程,作为以后取证和追溯的依据。

一、主动防御攻击诱捕系统构成

主动防御攻击诱捕系统分为两个部分,主动防御部分和攻击诱捕部分。主动防御可以通过海量的虚假和伪装的目标,达到将真实目标隐藏甚至移动起来的效果,能以防御者可控的方式进行动态变化,从而使得攻击者对攻击空间不可预知。主动防御可以提前防范威胁,将潜在的威胁扼杀在摇篮里,弥补了传统“特征码查杀”技术对新病毒的滞后性特点。攻击诱捕部分,将攻击者流量导入到高交互蜜罐网中进行记录和特征提取、取证、溯源,也可以在发现攻击源时即时掐断攻击路径。

二、主动防御攻击诱捕系统原理

攻击诱捕系统是一款基于欺骗防御技术的网络攻击诱捕系统,通过布置虚拟主机、诱饵、网络服务或者信息,从网络和主机两个层面诱使攻击者实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击工具与方法,推测攻击意图和动机,追溯攻击来源,最终在保护真实资产的同时使用户清晰地了解所面对的安全威胁。

攻击诱捕是欺骗防御技术,作为主动防御的可行落地方案,系统通过配置和自动学习的方式将网络拓扑中当前未使用的IP地址作为“虚主机”,未使用的端口作为“虚应用”,虚的意思是虚拟出来的,非实际存在的主机和应用,一个攻击诱捕系统可以虚化出成千上万的虚主机和虚应用。这些虚主机和虚应用作为诱饵,需要做到在攻击者看来与真实主机和真实应用一般无二,当攻击者碰触到虚假目标时,就可以判定发生了安全事件。

攻击者在进行网络杀伤时,需要首先进行对目标网络的扫描和探测,在真实主机同网段部署大量诱饵,攻击者就无法分辨哪台是真实主机,哪台是虚假的,这样就降低了真实主机被攻击的可能性。一旦攻击者尝试攻击虚拟主机,立即被引导至蜜罐环境。在攻击者不知道真实主机IP的时候,虚假主机和虚假应用能够很有效地捕抓到攻击行为。在攻击者知道真实主机IP的时候,可以对被防护主机洒饵,诱捕攻击行为。也可以对真实流量监控,发现攻击行为。

攻击诱捕系统的重点在于诱骗,让攻击者对网络拓扑和网络主机真假难辨,攻击者除非不动,一动就大概率会暴露。已经入侵边界防御体系的攻击者潜伏在网络中,首先侦听网络,通过分析侦听到的网络流量尝试找到有价值的攻击目标;然后发起扫描和探测,进一步试探攻击目标,尝试找到攻击目标的弱点和漏洞;发起后续攻击行为进行横向扩展。诱捕系统发起伪装流量让攻击者侦听,攻击者在侦听阶段难以分辨伪装流量和真实主机流量,这样真实主机就淹没在成千上万的虚假主机中,让攻击者难以侦测到明显的攻击目标,那么攻击者会尝试主动扫描和探测,一旦碰触到任意一个虚假主机和虚假应用,就会被引导到高交互蜜罐中,诱惑攻击者发起后续的攻击行为,这些行为被高交互蜜罐记录和捕获下来,成为攻击者攻击的证据,攻击者的位置和行为特征此时就已经暴露了。

三、主动防御主要功能

主动防御的主要功能包括:能虚假出大量主机和应用;能发起伪装流量;能响应TCP/IP网络协议,如ARP,ICMP,DHCP,DNS,NDP,ICMP6等;能将攻击流量导入高交互蜜罐网;能防止攻击流量横向逃逸至内网其他主机;主机通信流量深层检测,能够识别异常通信流量,进行智能封堵,支持主机,端口,API接口的微隔离;每个功能都支持白名单免除,避免干扰日常的安全扫描业务,所以每个功能构成都需要支持灵活适用的功能控制配置接口;告警及日志功能和对接外部日志服务器接口。

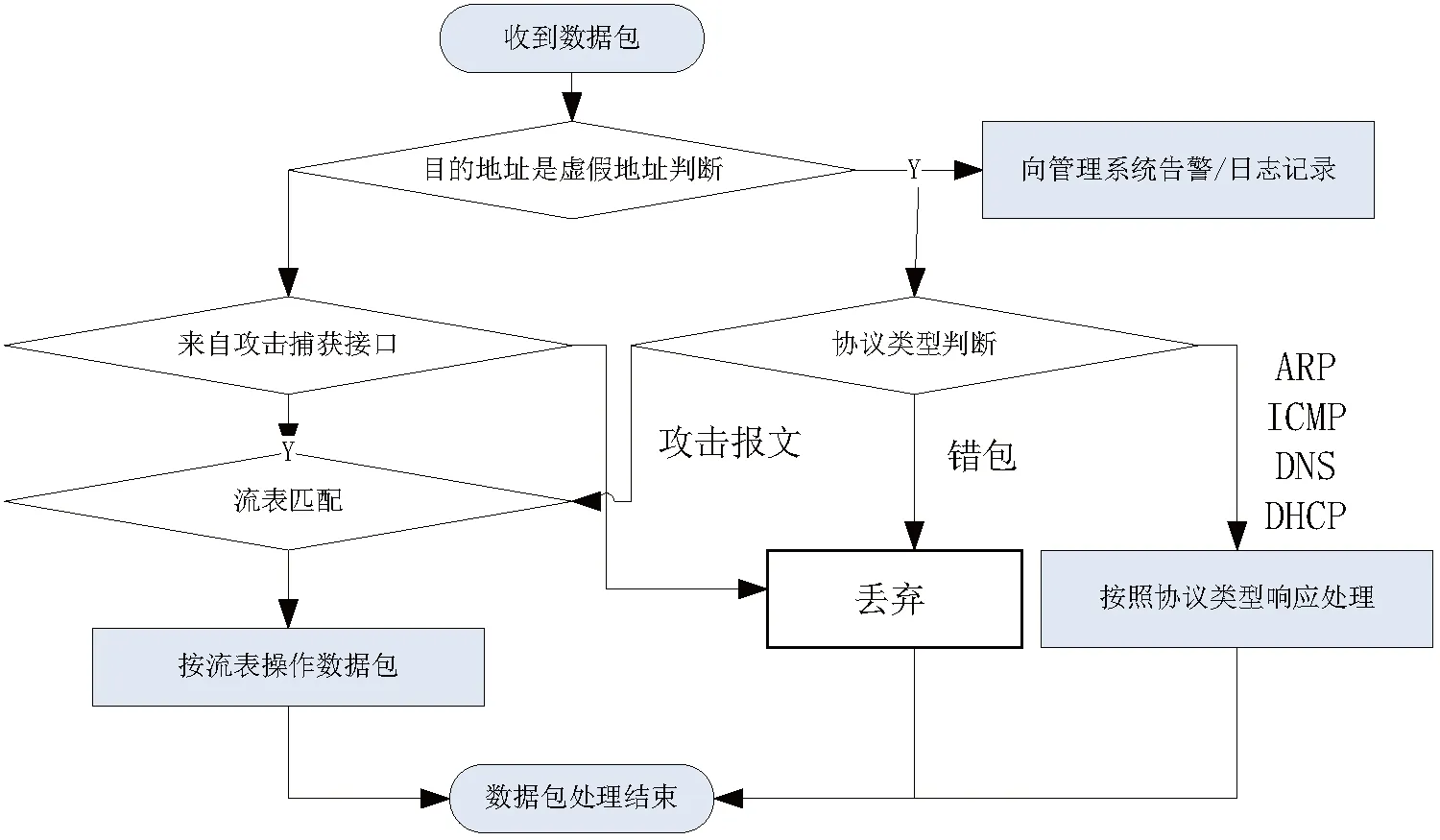

主动防御部分的算法(图1)如下:

1.管理员配置内网可用的私有地址范围;

2.管理员配置内网可用的虚假地址范围和端口范围;

3.管理员配置内网需要豁免的地址范围和端口范围,即白名单列表;

4.系统启动后进入学习阶段,发现内网在线真实主机名单;

5.在内网地址范围找出没有在线的空闲地址,作为虚假主机,随机发出免费ARP广播包,和DHCP请求报文,迷惑引诱攻击者发现自己;

6.如果收到目的为虚假地址的ARP请求,和DHCP响应报文,按照协议正常回复;

7.如果收到目的为虚假地址的ICMP请求,按照协议正常回复;

8.如果收到目的为虚假地址的端口探测报文,按照协议正常回复;

9.对上述虚假地址请求和探测的来源进行记录,向管理系统发出入侵告警,将涉及网络业务的报文转发至攻击捕获部分,并记录源地址;

10.透传攻击捕获部分的响应报文;

11.对来自捕获部分的响应报文目的地址进行检查,如果目的地址与记录的源地址不同,则说明攻击者想进行跳转,在内网内横向扩展,丢弃该报文,防止跳转,将攻击者约束在主动防御诱捕系统内。

图1 主动防御数据处理流程

四、攻击诱捕主要功能

攻击诱捕使用高交互蜜罐系统,部署在主动防御系统之后,作为网络黑洞,接收主动防御系统经NAT转换来的报文,高交互蜜罐系统一般按照企业重点防护的网络资产高保真模拟部署,使用的仿真数据为真实数据经过脱敏处理后的高度保真数据,可以做到真假难辨,可以认为攻击诱捕系统就是一个高保真蜜罐网络在主动防御攻击诱捕系统中的定制使用。

五、主动防御攻击诱捕系统在内网安全中的应用

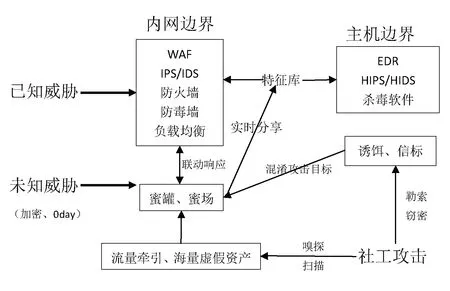

面对复杂的网络安全环境,单一产品无法彻底解决网络安全问题,攻击诱捕系统可作为传统安全产品(FW/IPS/IDS/WAF等)的一个有力补充(图2),共同构筑企业网络安全环境。

图2 主动防御的网络边界示意

虚假主机发现攻击行为后,将攻击者引导至蜜罐网,将流量特征与传统安全设备进行联动响应,进行实时监控和掐断攻击,并且将发现的未知威胁特征情报分享到特征库,丰富病毒和威胁特征库。与传统安全设备的联动响应接口一般需要用户协调进行定制开发。

六、主动防御攻击诱捕系统的部署方式

为了方便在用户网络中落地,通常要求安全设备尽量非侵入式部署,在不影响现网业务和较少干扰现有网络管理策略的情形下部署是最能让用户接受的一类部署方式,所以主动防御攻击诱捕系统主要是旁路部署,无损接入,即插即用,根据部署位置和配置不同,产生的防御效果侧重点不同。

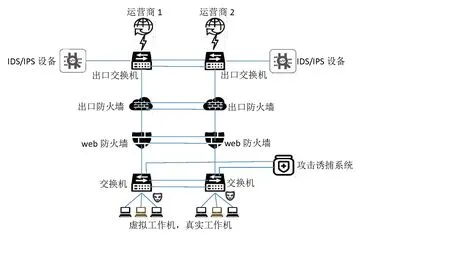

(一)公网边界部署

系统旁路部署于企业或者机构的互联网出口路由器/交换机(最外层、网络边缘设备),将路由器和交换机端口设置为Trunk模式与本系统互联(图3)。关键配置:配置有该企业代表性的公网IP,作为暴露面,公布在互联网上。客户价值:配置有企业代表性的公网IP,能够吸引攻击方进行攻击,当前网络环境无须任何调整;攻击环境隔离,内网不受干扰;由于攻击捕获系统没有任何真实服务,所以所有捕获的流量均为可疑流量,不会误报。该部署方案局限:只能捕获直接攻击该系统的攻击者,无法监测针对其他系统的攻击。系统部署价值:迷惑、诱捕攻击者、攻击隔离、延缓攻击进程、攻击预测、威胁感知、零误报、低漏报,可捕获来自网络边界的大量攻击行为,为网络边界的攻击进行统计和行为画像,可了解外部网络安全环境的态势,为后续完善安全防卫机制提供针对性参考。

图3 公网边界部署

(二)内网DMZ交换机部署

与公网边界部署类似,DMZ区域汇聚交换机trunk方式连接(图4)。关键配置:该系统针对真实主机网段做虚拟,迷惑攻击方;将虚拟主机映射至公网,近乎零的漏报和误报,0day攻击、未知威胁检测,是传统防御体系的有效补充。

图4 内网DMZ交换机旁路部署

(三)内网部署

来自外网的攻击可能被FW/IPS/WAF阻断,该系统部署在内网可能感知不到攻击,但是针对潜藏在内网等待时机爆发的漏洞和蠕虫病毒等未知威胁,可以将主动防御攻击诱捕系统部署在任何想要保护的区域,直接旁路挂接在该区域交换机上,部署模式类似图4。关键配置:管理员指定需要防护的网段,指定可以使用的虚假地址段,虚假端口段。部署效果:该系统能够自动产生大量虚假地址,迷惑潜藏在内部的攻击者,暴露给攻击者大量的虚假目标,一旦碰触,立即察觉,并且可以进一步引导攻击者进入诱捕系统发起攻击。能够有效检测潜在未知威胁,对内网东西向流量进行防护,能够检测蠕虫病毒在内网扩散,零误报,低漏报。

七、实现

当前安全行业构建高性能安全网关,网络边界安全的热门技术架构选型通常为VPP/DPDK套件。VPP中文译为矢量数据包处理器,是由Cisco公司开源的一种快速、可扩展的2-4层多平台用户态网络堆栈,可以运行在x86、ARM和Power等多种架构上;数据平面开发套件是DPDK的中文统称,大约10年前由英特尔创建,是一组用户空间库和驱动程序,可加速所有常见CPU架构上运行的网络数据包处理负载,现在已成为Linux基金会下的一个项目,广泛应用在企业数据中心、公共云及电信网络中。

主动防御攻击诱捕防渗透网络安全系统采用VPP/DPDK架构,实现主动防御子系统的数据面和控制面功能,基于Rest API机制做管理接口,通过Web浏览器发生API向系统发送配置信息。基于Linux系统根据主要典型服务器应用,部署数据库,Web server等作为攻击捕获系统,打开各个应用的详细日志,作为攻击者的攻击记录和取证回溯。分别部署在两台X86服务器上,主动防御子系统服务器Trunk模式挂接在内网交换机上,攻击捕获系统服务器与主动防御子系统通过另一个网口连接,攻击捕获系统服务器隐藏在主动防御系统之后,配置单独的IP地址,该地址对外不可见,主动防御系统对外使用虚假IP,通过NAT机制引导至攻击捕获IP。后端蜜罐网络可以基于目前热门的容器技术进行构建,也可选用成熟的商用蜜罐产品,进行集成部署,提供仿真度更高,安全追踪溯源更成熟的技术手段。