网络信息处理与安全方面的计算机应用研究

冯雷 房锐林

69235部队 新疆 乌苏 833000

引言

现阶段,伴随计算机网络的飞速发展,某种程度上保证了计算机信息处理模式的新颖以及多元化程度;不过,出于对网络病毒以及黑客问题缺乏关注的缘故,计算机网络极易出现各类安全隐患,为了从源头处理如上问题,应当强化网络信息安全的保护意识以及管理网络信息安全的手段。

1 基于网络信息处理的计算机应用

1.1 计算机处理信息

网络信息处理,指的便是经由处理数据信息的工作,来得到具备价值的数据信息或再整理获得的新数据信息。在互联网飞速发展的今天,对于采集以及处理网络信息的工作有了更上一层的需求,为了可以切实对繁杂的数据信息展开处理工作,尽最大努力对将网络信息处理的成效以及速率进一步提升,难以离开对于计算机技术以及网络技术的正确运用。现阶段,伴随计算机技术以及网络技术的不断发展以及广泛运用,计算机所具备的功能也逐渐更为强大起来,对于数据信息处理的角度上起到了难以替换的效果,所以,对于网络信息展开处理工作时,应当对计算机技术以及网络技术的运用提高重视程度[1]。只有如此,方可以有效地提升数据信息的传递速率,令数据信息于计算机技术以及网络技术的帮助之下,可以高速地共享以及传递。应用计算机技术以及网络技术对于提升处理网络信息工作的成效而言具备极其关键的用途,在其全面展开运用的过程中,具体在几个方面有所体现,首先,对于信息的采集角度而言,经由对计算机技术以及网络技术展开运用,使得信息采集方式得以明显的拓宽,另外,还使采集信息获得的准确程度、全面程度以及可信程度得到了提升[2]。其次,对于信息发表的角度而言,经由对计算机技术以及网络技术展开科学又适合的运用,能够稳定、迅速以及安全地将信息进行发表,此外,相关技术同时仍确切地将发布信息的类型进行了丰富,不仅可以发表基本的文字信息,还可以发表包含文字、图片或者视频的多媒体信息,可以令用户得以更为形象以及直观地查看所发表的信息;最后,对于信息管理角度而言,经由在管理企业的过程中运用计算机技术以及网络技术,可以帮助相关工作人员最大程度上提升自身的工作速率。

1.2 计算信息相似度

判断不同的信息向量能否合并成为同个信息种类,应当计算向量彼此之间的相似度。相似度指得便是不同信息之间相似的程度。当信息表示成向量后,便能够结合空间向量间的几何关系对不同信息向量的语义距离或者彼此语义的相似度展开判断。有效地判断不同向量之间相似程度的根据是:一旦不同向量在“距离”较近,它们彼此之间的相似度便可以确定较高。不同信息向量之间的距离能够经由相似度算法取得。相似度算法具体展开有较多的应用算式,其中较为多见的包含欧氏距离、曼哈顿距离以及余弦距离等。再次以欧氏距离算法为例来确认不同信息之间的相似程度。计算公式如下:

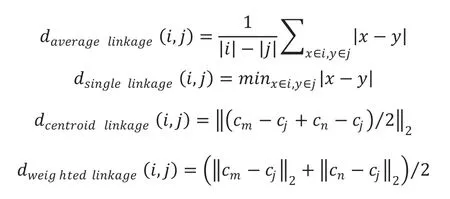

继续展开分析的过程中,会涉及层次聚类,对于簇合并时,应当计算簇同簇彼此之间的相似程度,也就是信息种类间的相似程度,其原理同信息间的相似程度没有太大的区别,也依靠对信息种类的向量的相似程度展开计算。一旦不同信息种类向量在“距离”上更近,那么彼此之间的相似度就更高。对于传统层次聚类而言,较为多用的距离计算算式包含:average linkage、single linkage、centroid linkage以及weighted linkage等。通过将m以及n信息种类簇合并生出的新信息种类簇i以及其他信息种类簇j之间的距离计算公式为:

式中:Cm、Cn以及Cj分别为信息种类簇m、n以及j的中心。

2 基于网络信息安全的计算机应用

现阶段,出于各类不同的原因,广大人民群众在处理互联网信息时,经常会遇到各种各样的安全问题,例如:黑客侵入、系统漏洞、木马攻击以及病毒攻击等,此类情况的产生极大地危害了个人或者企业的关键信息,为互联网信息的安全造成了负面影响,因此,应当选用有效合理的技术,提升互联网信息的安全程度,各类技术的具体讲述如下。

2.1 网络加密技术

在正常状态下,运用网络加密技术是网络信息安全管理工作进行实施的第一个步骤,经由对网络加密技术的应用,可以切实对网络信息进行加密,保证网络信息可以被有效、安全地传送,由此,能够更为有效地防止网络黑客攻击或者入侵网络信息情况的产生,进而大幅度地确保了网络信息有效性以及安全程度。所以,对网络加密技术展开运用时,应当从以下角度着手,首先,应用一系列的技术措施[3]。使得网络加密技术的运用同计算机控制技术进行有机而紧密的结合,令网络信息环境的稳固程度以及安全程度确切提高,为了保证网络信息可以有效、安全地展开传送工作制造优良环境。其次,经由应用网络加密技术,持续地完善、补充以及订正网络信息安全的保护机制,保证网络信息的传送经由安全认证,进而强化网络信息的保密程度和完整程度。最后,应当应用信息加密的手段,压缩以及加密网络信息,进而防止黑客窃取网络信息,进一步有效地强化网络信息的安全程度。

2.2 防火墙的技术

经由在网络信息安全管理工作的过程中强化防火墙技术的运用,也能够切实地保护网络信息。防火墙技术的运用主要可以从如下角度展开:如识别异常信息、监测信息情况、代理协议服务等,不过,防火墙技术同样具备一定程度上的缺陷以及局限,一旦黑客应用高科技绕开了防火墙技术,防火墙技术便无法为信息做出有效的防护。不过,伴随科学技术的迅速发展,新型防火墙技术开始得以应用,此类技术在展开运用时,能够确切地让病毒文件受到阻隔,应用安全过滤信息的手段,将全部网络信息进行全方位而又彻底的过滤,随即,经由应用协议以及服务的代理方式,持续提高系统的运行能力,进而确保网络信息安全以及完整。

2.3 身份验证技术

身份验证技术,指得便是全方位地识别以及验证来访者的身份信息,进一步对该对象是否具备访问的权限做出判断,达成确切地防止黑客对网络信息进行攻击以及侵入的目的,从而在最大程度上强化网络信息的安全程度以及保密程度。不过,因为运用身份验证技术会消耗一定的成本,所以,该项手段并未在市场中得以广泛地应用以及推广。

2.4 单机病毒防护

单机病毒防护的主要目的是阻止病毒进一步传播,在计算机的安全应用中具有重要意义。出于对外界威胁的防护,在对防护的全面性做出保证的同时,需要针对网络防护以及单机防护都采取相应的措施。这样对于还没有侵入系统的病毒来讲,两种措施都会直接地起到切实的作用;如果病毒已经对网络造成入侵,在进入计算机系统前,单机病毒防护就会作用在其身上,对其展开了清除工作,以避免对计算机造成影响。

从单机病毒防护的便利程度讲,为了保证单机病毒防护运作的实时化,需要能够保证病毒库具备自动更新的功能,随着科技水平的不断更新,病毒也在同步进行发展,所以病毒库能否保证更新的实时性某种程度决定了单机病毒防护手段面对新兴病毒能否具备发挥空间,在保证了病毒库的自动更新后,需定时对病毒展开搜索及清除。此外,对于病毒的检索与清除需要做到及时,此时需要保证单机病毒防护手段需要有多种触发机制,如,当需要对病毒进行查杀时,可以通过其他手段如手机APP等远程操控方式,使单机病毒防护在启动上具有一定的便捷性。

3 网络信息安全现阶段存在的问题

虽然互联网信息的处理技术不断进步,也为广大人民群众带来了极大的便利,不过在同一时间,更为繁杂的安全问题同样值得更为密切的重视以及更为有效的应对措施。现阶段,互联网信息的传递已然较此前更为无形化,同样互联网内的安全隐患也通常隐匿在难以察觉的地方。一旦信息并未得以全面地保护,便很轻易为黑客所取得,轻则使自身财产遭受损失,重则使国家机密遭到泄露[4]。

4 针对网络安全问题的解决措施

针对逐渐严峻的网络安全环境,可以采取如下措施对安全问题做出防范。第一,强化网络用户的安全知识,自身计算机设施配置防火墙,周期性对计算机展开病毒查杀。此外,对于公共设施,例如网吧中的计算机,尽量避免录入自身信息,以防信息遭到泄露。第二,强化网络安全意识的宣传工作,例如,可以在网站中弹出提示框,提醒用户不应随便录入自身信息,需要经过点击“确认”后方能展开下一步操作。第三,优化对应的法律规定,建设对应法律部门对各类互联网行为展开督查,同时逐渐推进网络实名制。第四,针对音频而言,其同样需防护手段,在计算机中配置对应的防护软件,避免遭受窃听。现阶段,各项防护技术也依旧在持续不断地研发,虽然已经具备相对成熟的技术能够为互联网的应用做出防护,不过依旧需要关注安全隐患,不应放下戒心。

5 结束语

综上所述,在互联网背景下,伴随计算机技术以及信息技术的不断发展以及应用,其在人们的生活中起到了非常关键的作用。为了在最大程度上防治计算机以及网络中的安全隐患,全面地发挥两者在运用上优势,应当从网络信息处理以及网络信息安全两个方面着手,为网络信息安全做出有效的管理。