云计算环境基于客体属性匹配的逆向混合访问控制方案

葛丽娜,胡雨谷,张桂芬,2,陈园园

(1.广西民族大学人工智能学院,南宁 530006;2.广西民族大学网络通信工程重点实验室,南宁 530006;3.广西混杂计算与集成电路设计分析重点实验室,南宁 530006)

(∗通信作者电子邮箱66436539@qq.com)

0 引言

云计算结合了网络新技术与分布式技术,提供超大规模计算、存储及软件等服务。本地数据脱离了数据所有者的束缚而被存储到云上,引起了数据拥有者对数据安全的忧虑。而作为数据大密度聚集、不分界限流动的云环境,也因自身开放共享资源的体量、设施与服务公有化、应用环境复杂多变等问题使得云安全边界难以区分。

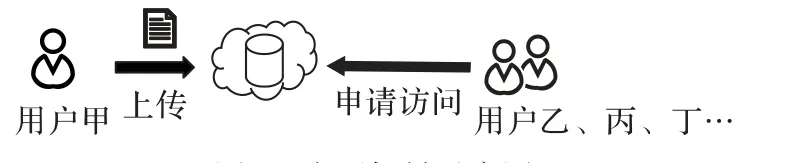

智慧城市、医疗、农业、金融等产生大量的数据,需要进行存储、使用和传播,而在应用数据过程中的安全问题尤为突出,比如云服务能为医院的病例管理提高效率和降低成本,但是也给患者带来了对云服务提供商安全保障的担忧。为了解决云服务环境下,访问控制中存在的数据安全性问题,本文提出了基于客体属性匹配的逆向混合访问控制方法,并以医疗健康数据应用为例,用以解决以下的应用场景:用户甲向云端服务器上传一份私人的医疗健康数据文件A(医学影像数据,心率数据、血液检查数据等等),乙、丙、丁等用户作为数据使用者可以向云端提出申请访问、使用数据文件A,如图1所示。

图1 应用场景示意图Fig.1 Schematic diagram of application scene

作为数据的拥有者和使用者通常会有如下顾虑:

1)数据拥有者甲担心其上传的医疗健康数据文件A包含的隐私数据被泄露;

2)甲对访问、使用数据的乙、丙、丁等的真实身份和其对数据操作行为是否恶意的担忧;

3)乙、丙、丁等如何确保云端数据文件A 等的真实性、可用性等。

以上场景,从用户甲(亦为“数据贡献者”)的角度出发,他考虑自身数据的隐私性、安全性能否得到保障。因此,保障数据贡献者共享数据的安全性、数据依照用户自身的意愿被使用、保障合法用户进行合理访问等是需要解决的问题。从使用数据的用户乙、丙、丁等(亦为“数据访问者”)的角度而言,保障所请求的数据的完整性、可用性等是主要关心的问题。

综上,本文设计了一种基于客体属性匹配的逆向混合访问控制方法,可用于解决多个自治域进行云计算环境数据共享的场景。

1 基本概念

1.1 基于角色的访问控制

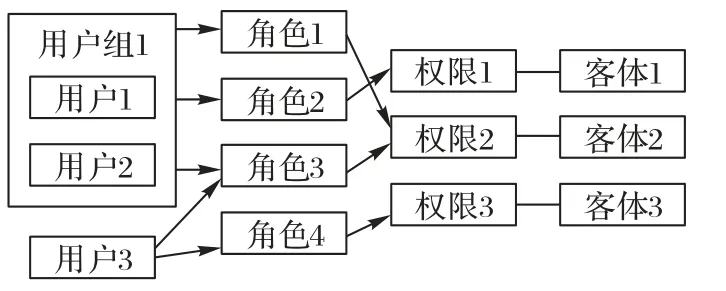

文献[1]在访问控制技术中引入了“角色”的概念,用于用户和访问权限之间的关联,提出了基于角色的访问控制(Role Based Access Control,RBAC)模型,每一种角色对应一组相应的权限,用户组、用户、角色、权限和客体这五者之间的关系结构如图2所示,“角色”的引入简化了授权,方便了系统管理。

图2 不同组成部分的关联图Fig.2 Association diagram of different components

Sandhu 等[2]对模型角色关系通过制定层次规则和会话约束进行管理改进;Bertino 等[3]提出引入触发器和时间控制的基于时间角色的访问控制(Temporal RBAC,TRBAC)模型,改进了权限间的管理;Joshi等[4]对文献[3]中依赖关系等不足进行改进,提出基于时间角色的通用访问控制(Generalized TRBAC,GTRBAC)模型;Crampton[5]基于责任与权力约束分离等扩展了RBAC 模型。这些方法应用于数据量较小、单一自治系统的环境,为复杂的云计算、多自治域访问控制奠定了基础。

RBAC 具有以下优点:1)简化了权限管理,只需将分配了特定权限的角色授权给相应用户;2)实现责权分离原则;3)支持最小特权原则;4)符合企业内部管理结构,方便实用。

随着应用场景的不断复杂,RBAC 的缺点显现出来,它无法做到对未知访问需求的权限设置,滥用角色导致虚无角色的“角色爆炸”问题,在超大规模的用户场景中,角色的管控、权限授予的复杂度也在呈指数级别的增长。此时,基于属性的访问控制(Attribute-Based Access Control,ABAC)为解决这些新问题提供了新的方法。

1.2 基于属性的访问控制

随着应用的发展,企业的数据应用与交互越来越复杂,应用边界越来越大甚至消失,传统的单个部门封闭应用环境的RBAC 面临着新的难题,需要细粒度的、易于理解、实现和控制运维的访问控制机制来适应新型复杂的业务场景,基于属性的访问控制ABAC为其带来了解决方案。

ABAC 通过对不同属性依据策略得出结果,判断一个用户是否能访问某项资源[6];通过定义一种访问控制范式,使用将属性组合在一起的策略,为不同用户提供动态、上下文感知和风险智能防护的访问权限。策略可使用各类属性,且允许简单的与非逻辑判别,例如:“IF 请求者是管理者,THEN 允许对敏感数据的读/写访问”。

如图3 所示,策略决策点(Policy Decision Point,PDP)与策略执行点(Policy Enforcement Point,PEP)便是访问控制机制的核心。ABAC 机制的核心是主体的请求发起后,联合主体的属性、客体的属性与环境状态作为输入,从PEP 获取规则,PDP计算,最后判定主体的请求是否合理予以执行。

图3 ABAC结构核心图Fig.3 Architecture core diagram of ABAC

文献[7]为ABAC 设计了动态移动授权策略,其结合上下文信息的捕捉,使其适应动态的移动环境的访问控制。

ABAC应用在复杂场景下有如下的优点:1)比RBAC更细粒度授权管理;2)访问控制管理成本较低;3)属性易于集中化管理;4)动态的总体控制。

但是,面对过于繁杂的应用场景,ABAC 仍然会存在着一些不足:1)主客体之间的关系在权限的定义时无法直接看出;2)过于复杂或设计混乱的规则,增加系统管理员对策略库的管理成本;3)过多的主客体以及环境属性的增加导致规则数量的不断增加,从而引起策略冲突的问题;4)过多的规则会导致需要实时执行的权限判断性能受限,难以保证系统的安全性与稳定性;5)权限判断的执行效率的降低,延长了授予与回收权限时间。

1.3 基于属性和角色的访问控制RBAC-A

RBAC 访问控制与授权方法便于管理但难以应付复杂的控制场景;而基于属性的访问控制(ABAC)与授权方法易于实现,但难以对用户权限进行审计。但是无论哪种方式,使用最少数量的过滤器来构建安全环境是非常重要的。将两者进行结合,分层次地使用,即由前者确定谁有权访问资源,后者确定使用资源进行什么操作,以满足复杂应用环境访问控制管理的需要[8]。

Kuhn 等[9]根据主次的关系,给出了三种侧重点不同的基于角色和属性混合的访问控制(Attributes with Role Based Access Control,RBAC-A)方法,包括了:1)“以属性为中心”,以属性为主,角色作为一种属性的访问控制;2)“以角色为中心”,以角色为主,属性被添加到角色中限制权限的访问控制;3)“动态角色”,属性被用于确定受试者的作用,让属性决定用户哪些角色应该被激活,实现用户-角色与权限-角色管理的访问控制。

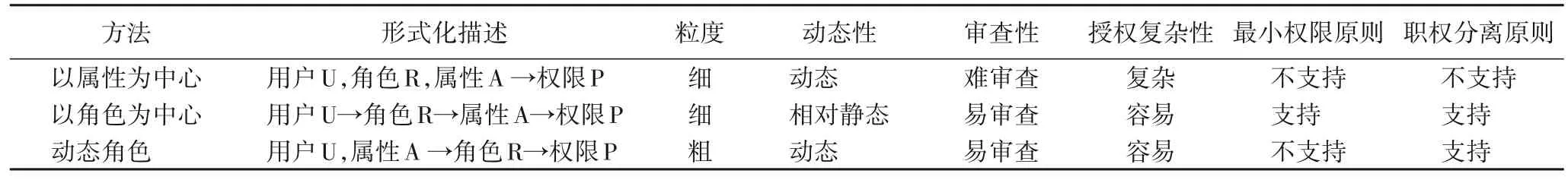

三者诸方面特征的比较如表1所示。

表1 RBAC-A的三种访问控制模型特征比较Tab.1 Characteristic comparison of three access control models of RBAC-A

随着云计算的应用,其数据的访问控制问题逐渐获得关注:文献[10]引入以角色层次映射表示属性偏序关系模型,来解决云服务中存在的访问控制兼容性问题;文献[11]以角色为中心、限制权限、缩减会话等策略缓解了角色爆炸问题;文献[12]结合角色、属性对访问控制进行优化,缩短系统响应时间,提高系统效率;文献[13]采用动态角色策略,优化权限分配,使得系统能灵活适应用户的改变;文献[14]提出基于角色和属性的云计算数据访问控制模型,该模型引入实体的属性元素,用户能够通过自身和所在租户的属性及当前的状态分配角色,来访问不同属性的数据;文献[15]实现了个人数据的一对多的安全传输和数据的细粒度访问控制;文献[16]根据用户的行为设计了一种云计算访问控制模型,其添加了用户行为管理模块,考虑了用户的角色、时态、环境等属性对用户的资源服务请求进行访问控制。这些方案为解决云计算访问控制的某些局部问题提出了解决方案,但均未能从数据贡献者的角度出发,未能体现数据贡献者对数据的控制权。

2 基于客体属性匹配的逆向混合访问控制

本文提出了一种基于客体属性匹配的逆向混合访问控制(Object Attributes Matching Based Reverse Access Control,OAMBRAC)方法,以解决图1中云环境下数据贡献者、数据访问者及共享数据的访问控制的问题。OAMBRAC 是基于下一代访问控制(Next Generation Access Control,NGAC)[17]的体系结构进行设计,结合了基于属性和角色的访问控制方法,针对本文应用场景进行改进,成为一种适合多自治域、互联企业、分布式、云计算环境的形式。

2.1 OAMBRAC的功能架构

OAMBRAC 设计主体上分为以下三个部分:1)对数据访问者自身的访问控制;2)数据访问者对客体资源请求的访问控制;3)客体资源自身权限的访问控制。

下面对这三个部分分别进行详细的描述,后文中的所有信息流描述都假定在经过身份验证的用户与属性点之间建立会话,并且功能体系结构中的所有交互实体都已建立通信,彼此进行了身份验证。

2.2 对数据访问者自身的访问控制

OAMBRAC 系统中存在一些不同类别的数据访问者:卫生行政部门(例如卫生局管理人员)、高校或科研院所(例如:从事健康数据研究的研究员)、医疗机构(例如:医院的医生)、商业机构(例如:保险公司、保健品公司)、个人用户(例如:对健康数据感兴趣的人)等。

系统在对外部访问控制(External Access Control,EAC)进行设计时,采用以属性为中心的RBAC-A 访问控制,把用户的角色作为一种属性,来表达用户的一种权限。

由于外部各个不同的机构、不同类别的数据访问者,属于跨域的数据访问,OAMBRAC 系统对外来的访问者提供统一的外部接口,在其所在的机构系统中,如若已经存在访问控制机制(无论是自主访问控制(Discretionary Access Control,DAC)、强制访问控制(Mandatory Aces Control,MAC)、RBAC,还是ABAC 或其他的访问控制机制),在统一外部接口处对其所拥有的权限通过EAC 部分进行转化表示后,转入等级授权表(Level Management Table,LMT)中,对用户的属性值进行权限ID比对与分配。

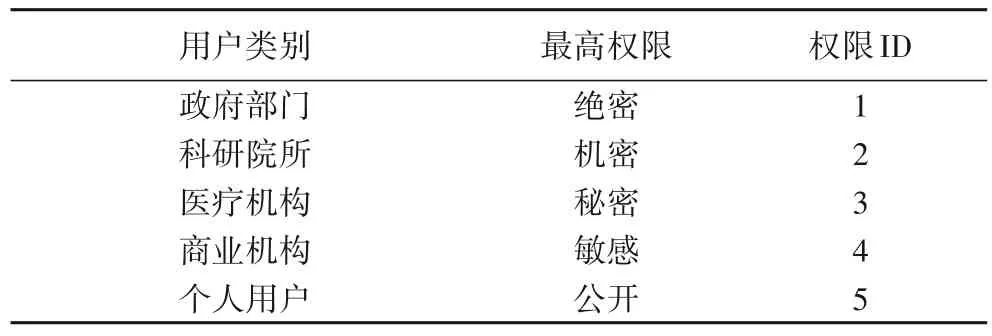

将文件访问权限设置为“绝密”“机密”“秘密”“敏感”“公开”五个类别。其中,“绝密”级别为权限最高,“机密”“秘密”“敏感”的权限依次递减。并写入LMT 中。等级授权表设定如表2所示。

表2 等级授权设定示例Tab.2 Examples of level authorization set

文件访问权限有包含性,若某用户拥有“绝密”文件访问权限,即权限ID=1,则其有权访问“机密”“秘密”“敏感”和“公开”四个类别的文件;同样,用户拥有“机密”文件访问权限,即权限ID=2 时,有权访问“秘密”“敏感”和“公开”三个类别的文件。

如果某用户要跨越访问,则该用户需要利用自身域内的访问控制机制获取其个人对应的权限最高不超过机构所能获得访问权限的最高级别。用户在其域内所具有的权限设定不在本文的讨论范围之内。

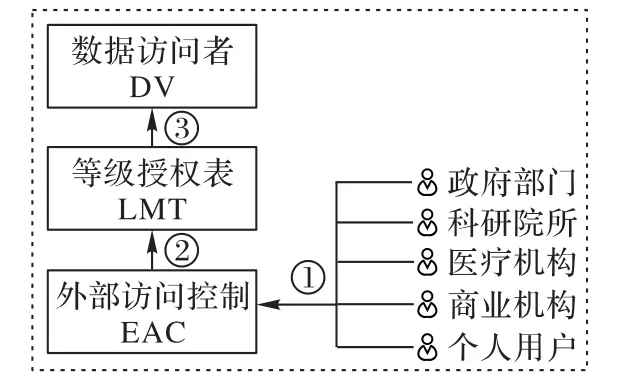

OAMBRAC 第一部分(对数据访问者自身的访问控制)功能架构中的资源访问信息流如图4所示。

图4 中的数字标签指代步骤编号,其资源访问信息流如下:

图4 OAMBRAC第一部分功能架构示意图Fig.4 Schematic diagram of functional architecture of OAMBRAC’s first part

①访问者通过其域内的访问控制系统获取相应权限,并通过外部访问控制(External Access Control,EAC)模块接入OAMBRAC系统接口;

②EAC 把用户的权限进行格式化处理,生成统一格式的文件,发送给等级授权表(Level Management Table,LMT);

③LMT 根据文件中的属性权限进行比对,将结果即访问者对应的权限告知访问者,并且为访问者生成唯一的ID,写入权限文件中。

2.3 数据访问者对客体资源的请求访问控制

访问者对客体资源请求的访问控制是OAMBRAC 结构的核心功能。本部分在NGAC[17]的思想基础上,根据本文的应用场景设计[18]。

1)基本概念定义。

首先对属性执行点(Attribute Enforcement Point,AEP)、属性管理点(Attribute Administration Point,AAP)、属性信息点(Attribute Information Point,AIP)、属性决策点(Attribute Decision Point,ADP)、客体访问点(Object Access Point,OAP)及其相关的术语进行定义。

定义1AEP,确保仅满足特定要求的那些访问请求才被授予对受保护资源的访问权限。

定义2AIP,保留实体数据结构的功能实体,这些数据结构代表构成属性的基本元素、容器和关系。

定义3AAP,提供访问和管理驻留在AIP 中属性信息的唯一方法的功能实体。

定义4ADP,评估与访问请求或事件响应有关属性的加权权限值计算的功能实体,作出访问决策。ADP 根据以下内容提供访问决策:a)访问请求具有所有必需的特权;b)不存在抵消任意特权的限制。如果同时满足a)和b),则ADP 会授予访问请求。所有其他可能性均拒绝访问请求。

AEP 发送查询给AAP,然后从AIP 检索与请求有关的授权信息以获得仲裁访问请求所必需的其他详细信息,最后AEP 将个人访问请求提交给ADP 进行裁决。通过强制执行ADP所提供的有关访问请求的访问决定来执行访问控制的功能实体。

定义5OAP,一种功能实体,提供访问某些受保护资源的唯一方法。如果访问请求被批准,则ADP 检索用于定位请求中标识的资源信息(即通过关联对象的标识符,在与指定OAP关联的指定位置转换为特定系统资源),并将该位置所获得的信息以及决策结果发送给接收请求的AEP。AEP与特定的OAP 通信,以对所标识的资源执行访问请求中指定的操作。一旦操作完成,AEP 随后将有关该操作的状态信息以及由此产生的数据(可选)返回给原始进程。

资源访问是用户获得OAMBRAC 中受保护资源的唯一途径。当用户创建尝试通过AEP 访问资源的过程时,资源访问即开始。进程在单个会话中代表特定用户运行,并且可以实例化其他进程。用户的每个进程都应使用用户已与其建立会话的AEP来请求访问受保护的资源。

2)资源访问信息流。

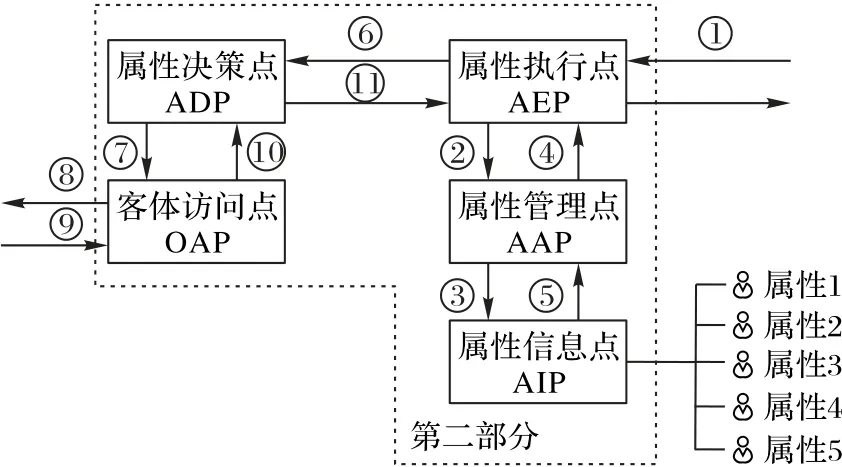

OAMBRAC 第二部分功能架构中的资源访问信息流如图5所示,数字标签指代步骤编号,资源访问信息流如下:

图5 OAMBRAC第二部分功能架构示意图Fig.5 Schematic diagram of functional architecture of OAMBRAC’s second part

①经由第一部分生成的含有用户角色属性的文件传入AEP;

②AEP 向AAP 查询AIP 有关信息,以备计算访问属性所需;

③AAP验证查询,向AIP发出一个或多个相应命令;

④AAP从AIP接收响应;

⑤AAP将查询结果送回AEP;

⑥AEP将查询结果向ADP发出访问请求裁决;

⑦ADP 向与资源相关联的OAP 发出指令以执行访问,该指令传达操作,资源定位符以及(如果需要)数据;

⑧OAP启动对资源的操作;

⑨接收返回的状态信息和数据(如果有);

⑩状态信息和数据(如果有)从OAP返回到ADP;

⑪状态信息和数据(如果有)从ADP 返回到AEP 进而返回到进程。

在RBAC-A 中,策略数量随着使用情况的复杂会带来的管理困难问题,为了解决该问题,现把基于策略的匹配改为更易于计算的基于权重加权的匹配机制,提出“二重变异系数权重赋值法”,简化匹配难度,提高匹配速度。

3)二重变异系数权重赋值法。

各个属性值的表示方式以及量纲方面存在差异,而又需要对这些属性值进行横向和纵向的评估比较,为了使得具有可比性,有必要对数据作无纲量化的归一化处理。

若已经处在[0,1]范围内的数值,则无需再作处理;而不在[0,1]范围内的数值,利用式(1)将其进行归一化,即:

其中:aij为原值;eij为量化后的值;(aij)max为原值最大值;(aij)min为原值最小值。

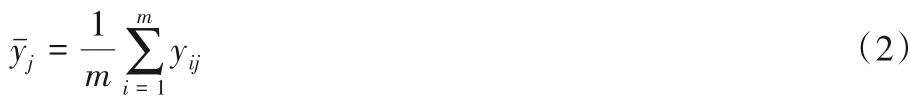

变异系数权重赋值法的权重是直接通过计算各个指标的信息后得到。在计算前为了消除各属性值的不同量纲之间差异,需要先对数据进行量化处理。假定量化处理后的数据矩阵为Y=(yij)m*n,m表示评价方案的数量,n表示指标个数,具体计算方法如下。

计算每列向量平均值为式(2):

计算每列向量标准差为式(3):

计算各指标变异系数为式(4):

计算各指标权重为式(5):

本文提出的二重变异系数权重赋值法通过对变异系数权重的两次计算,得到了各属性的权重;再结合访问者访问时候的属性数值,可以得出访问者的访问加权权限值。

首先,对各个部门(自治域)不同的访问等级角色权限A~E 分别计算相应的“属性-等级”的权重,从而得出每一个访问权限等级对应权限的权重。此处,m表示所有属性的数量,n表示所有角色的等级数量。

然后,通过上面计算得出的部门等级的权重值作为一种属性再次计算,计算出“属性-部门”之间的权重,此处的m表示所有访问者所属部门(自治域)的数量,n表示参考的属性数量,其中角色等级的权重值即为上面第一次的计算结果。

对于数据贡献者,规定其对数据文件的设定权限值的加权系数,由系统对各个属性计算进行配置,从而在数据贡献者设定属性权限后计算访问权限最小值。当某个访问者的访问加权权限值不低于数据贡献者设置的客体资源的访问权限的加权数值时,就可以获得访问的机会。

对于个人数据访问者,同样使用系统设定的默认权重进行处理。当数据访问者所在部门(自治域)的某一行为或者信誉等有所降低时,便直接影响部门内部分用户的使用,因此也同样能够激励数据访问者保持良好的行为和信誉。

OAMBRA 方法引入变异系数权重法,通过数值加权计算后,直接对数值数据进行比较,省去了策略检索匹配的所需的时间,虽然在管理的规则上OAMBRAC 比不上RBAC-A 的多元化的组合灵活,但是在很多较为复杂的应用场景,能够在很大程度上优化访问速度,节省管理成本,实现更高效的访问控制。

2.4 客体资源自身权限的访问控制

本文采用逆向筛选的方法实现数据贡献者的个性化隐私保护。一般的访问控制都是主体去寻找客体的主动过程,而OAMBRAC 的设计思想是,客体拥有者具有主管权限,能够“主动地”挑选数据访问者。这样很大程度上保证了用户对自身上传数据隐私的控制。

在上传数据文件之前,数据贡献者设置了文件访问权限级别,基于该访问权限级别计算出其加权数值,即允许访问者获取文件的最低加权数值,将该值存入文件中。

当有访问申请时,对数据访问者的申请访问权限加权计算结果与数据库中众多已经设置了被访问权限的文件计算出的加权权限值进行对比,筛选出满足数据访问者访问权限的数据文件。

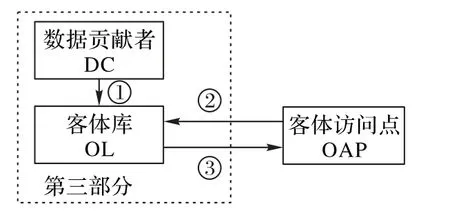

如图6 所示,描述该部分功能架构资源访问信息流如下。图6 中的数字标签指代步骤编号,第三部分的功能架构的资源访问信息流如下:

图6 OAMBRAC第三部分功能架构示意图Fig.6 Schematic diagram of functional architecture of OAMBRAC’s third part

①数据贡献者设置需要上传的数据可访问的最低权限值,计算出加权权限值后写入文件中,再把数据上传到客体库(Object Library,OL)中;

②接收来自第二部分的数据访问者的加权权限值,并也传入客体库OL中;

③客体库依照数据贡献者设定的权限阈值,对库进行查询筛选,把满足访问者权限的相关客体数据传给第二部分的客体访问点(Object Access Point,OAP)。

2.5 方案的安全性分析

OAMBRAC 方案分别实现了对跨域数据访问者的访问控制与授权、数据访问者对客体资源的请求访问控制、对客体资源权限的访问控制。

1)由于系统在对外部访问控制是采用以属性为中心的RBAC-A 访问控制,把用户的角色作为一种属性,来表达用户的一种权限。对各个不同机构、不同类别的跨域数据访问者,首先其授权操作由所在机构系统的访问控制系统完成授权,然后OAMBRAC 系统为他们提供统一的外部接口,在统一外部接口处对其所拥有的权限通过EAC 部分进行转化表示,转入等级授权表LMT中,对用户的属性值进行权限ID 比对与分配,实现了对跨域访问者的访问控制。即OAMBRAC 方案对跨域数据访问者实现了有效的访问控制与授权。

2)对跨域访问者获得权限并进行转化表示,转入等级授权表LMT中之后,AEP发送访问者的查询给AAP,根据AIP检索与该用户请求有关的授权信息,获得仲裁访问请求所必需的其他详细信息,返回给AEP,AEP 将个人访问请求提交给ADP 进行裁决。通过强制执行ADP 所提供的有关访问请求的访问决定来执行访问控制的功能实体,完成了将客体资源授权予访问者。这个过程采用了基于权重加权的匹配机制,即二重变异系数权重赋值法,当某个访问者的访问加权权限值不低于数据贡献者设置的客体资源的访问权限的加权数值时,才可以获得访问权限。即OAMBRAC 方案实现了对数据访问者请求客体资源时有效的访问控制。

3)OAMBRAC 方案对客体资源权限的访问控制方面,数据贡献者在上传数据文件之前,就设置了文件访问权限级别,基于该访问权限级别计算出其加权数值,即允许访问者获取文件的最低加权数值。当有访问申请时,OAMBRAC 对数据访问者的申请访问权限进行加权计算,将其结果与数据库中被访问权限的文件计算出的加权权限值进行对比,只有满足数据访问者访问权限的数据文件才授予访问者。即OAMBRAC方案对客体资源权限的访问控制与合法授权。

3 实验与结果分析

3.1 实验环境

实验的环境为:主频2.50 GHz 的4 核CPU,16 GB 内存,4 TB 硬盘;实验的软件采用CloudSim 仿真平台,实验的数据集通过编写2 000条数据访问者的访问请求以及4 000条数据贡献者贡献的数据进行实验。

实验中,数据贡献者的数据为个人心率数据,选取的心率数据取值范围限制在每分钟40~130次。

数据访问者的属性选取六种属性:时间、地点、身份、目的、操作以及信誉。例如:某数据访问者的属性数据为〈24,GZ,3,KY,R,1〉,即表示为他的申请数据使用时间为24 h,所在地为广州,身份等级为3 级,使用目的为科研,进行的操作为读操作,信誉为1。所有的这些属性值均会被经过各自对应的等级量化表处理以及归一化处理为0~1 的数值,用以进行加权权限值计算。

3.2 数据分析

1)访问成功率实验。

OAMBRAC 模型实验中,系统中云端存储有2 000 条数据贡献者所贡献的数据,实验采用200 条数据访问者的访问请求,对云端数据进行10次访问,如图7描述了检测匹配的成功率。可以看出,最终的访问成功率并不是1,原因是其中一些数据访问者存在恶意行为、权限不足(包括被降级等),或者是没有匹配资源等情况导致的;初始时访问成功率较高,是由于个体重复访问次数较少,对恶意行为、访问降级等行为的判断依据不足,从而访问失败的用户较少,成功率较高,并有一定的波动性;但随着访问次数的增多,对恶意行为、权限不足行为等的判断基准趋于稳定,检测能力越来越强,成功率便缓步下降到一个较为平稳的水平。通过实验有效地验证了所提出访问控制的可行性。

图7 数据访问者访问请求的成功率Fig.7 Success rate of data visitor access requests

2)变异系数加权对比实验。

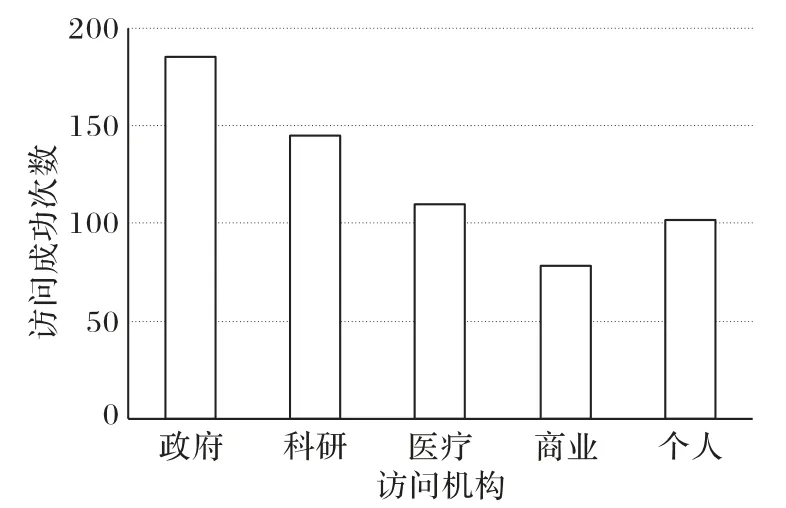

为了避免因策略量的激增而导致效率的降低,在对用户属性值的处理上,提出了变异系数加权的方法用以直接计算各属性的加权值。实验选取五个部门(自治域)各200 份的数据访问者属性值,计算出每个访问者的各属性权重以及各访问者最终的加权权限值;为了均匀采样,不同级别的角色权限分别取40 人,个人用户则直接采用系统设定的权重值,将属性约束在相同的种类中以便进行对比;选取50 份数据贡献者贡献的数据(包含较高权限设定、中等权限设定、较低权限设定以及最低权限设定),并依据系统设定的参考加权系数计算出客体资源的访问权限阈值,用以实验变异系数加权后对访问数据成功率的影响,实验结果如图8 所示。从图8 可以看出,机构所拥有的各个属性的值越高,其访问成功率也越高,但是当机构的属性值所处水平不高时,经过变异系数加权处理后反而会降低匹配率,而个人用户由于直接使用与数据贡献者设置权限相同的加权系数,其匹配率反而较机构更高;为了更好地调节访问匹配的合理性,可以通过对系统设定的默认权限加权系数进行不定期的纠正与更新,使得加权结果更加可靠。

图8 变异系数加权对访问成功率的影响Fig.8 Influence of variation coefficient weighting on access success rate

3)访问时间对比实验。

相较于RBAC-A,本文的OAMBRAC 取消了以属性为中心的RBAC-A 中策略规则匹配的过程,采用已知属性的加权匹配,并把数据贡献者对数据文件设定的加权权限值定为数据访问者被允许访问的阈值。实验选取了4 000 条数据贡献者共享的数据,2 000 条数据访问者的访问请求;同时编写同样属性数目(用以模拟数据访问者的自身不同属性的情况)的访问控制策略规则(每条策略包含数个到数十个不等的属性谓词对)用于以属性为中心的RBAC-A的访问控制中。

如图9 展示了OAMBRAC 与RBAC-A 访问时间消耗的对比。实验数据表明:初始时,由于用户请求量较少,基于RBAC-A 访问策略数也较少,其策略的匹配时间相较于需要进行加权计算和文件筛选排序的OAMBRAC 的时间消耗更少;但是随着访问用户的不断增加,基于RBAC-A 需要匹配的策略规则的条数不断增多,RBAC-A 的请求决策匹配时间消耗也随之变长,而OAMBRAC 的请求决策时间则更少且稳定,在一定时间之后,OAMBRAC 的时间消耗比RBAC-A 更少。由此可见,OAMBRAC 访问控制方法在用户访问数量较大的环境下相较传统的访问控制方法能够实现更高的决策效率。

图9 决策时间消耗与策略规则数目的关系Fig.9 Relationship between decision time consumption and number of policy rules

4 结语

本文结合了基于角色访问控制与基于属性访问控制,采用权限数值化计算的方式,提出了一种基于客体属性匹配的逆向混合访问控制方法OAMBRAC,该方法基于下一代访问控制NGAC 的体系结构进行设计,便于在云计算场景中安全地进行数据共享与数据挖掘。该方法还实现了对访问控制功能的完善,通过对数据贡献者和数据访问者之间的属性权限值进行匹配的方法来实现更可靠的访问控制管理。为了实现访问者身份和相关隐私信息的包含,下一步将研究匿名可溯源的逆向混合访问控制方案。