基于攻击模式识别的高校网络安全态势评估方法

王代远 宋伟奇

【摘 要】本文论述基于攻击模式识别的高校网络安全态势评估方法,阐述高校互联网安全状态评价的基础,找出隐藏的互联网安全问题,提出要解决互联网安全问题,需根据计算机弊端与配置信息评价互联网安全状态;通过建立模型,根据侵犯次数与频率进一步预测互联网安全,使其能够更准确地反映侵犯情况,整理出互联网安全状况预测结果,提高预测的准确性。

【关键词】侵犯形式;互联网安全;情况;评定

【中图分类号】G;【文献标识码】A

【文章编号】0450-9889(2020)01C-0191-02

互联网在给高校带来便利的同时,也埋下了一定的安全隐患。为了更好地评价互联网安全状况,我们需要结合互联网告警数值的因果分析来确定侵犯意图与当前侵犯到达的阶段。本文试阐述高校互联网安全状态评价的基础,并找出隐藏的互联网安全问题。要解决互联网安全问题,需要根据计算机弊端与配置信息评价互联网安全状态。同时,通过建立模型,根据侵犯次数与频率进一步预测互联网安全,使其能够更准确地反映侵犯情况,整理出互联网安全状况预测结果,提高预测的准确性。

一、互联网安全状况评价

近年来网络攻击行为逐渐呈现出大规模、协同、多阶段等特点,网络攻击不再是一个个孤立事件。根据国家计算机网络应急技术处理协调中心的年度网络安全工作报告中对攻击按类型进行统计的结果,大部分攻击尤其是危害巨大的攻击几乎都是多步攻击。高校的互联网侵犯已经成为一个问题。在互联网安全的情况下,还存在不同类型的弊端,并且在互联网操作期间很容易生成错误消息。根据分类,它可能包括非安全策略、防火墙配置错误、设备访问设置错误等。相关人员有必要统计互联网中的这些弊端,然后根据IP地址收集信息,通过弊端分析可能的危害,然后系统地描述整个互联网中的弊端。拓扑是评价互联网安全性的重要因素。拓扑是指计算机在互联网进程中传递的物理结构,可以用无向图表示。其中N是计算机中的收集点,E是接连节点之间的边缘。

互联网接连是互联网安全评价中不可忽视的问题。互联网接连是指计算机之间的通信关系。在接连过程中,为了确保互联网性能的安全性,管理员需要通过一系列操作来限制访问者,这可能使一些外部计算机无法访问内部互联网,或者它们只能作为一部分与端口通信协议。在某种程度上,这种行为可以保护互联网安全。在此过程中,可以使用三元组(id,time,sip,dip......)来解释互联网接连,然后通過双方的接连完成关系。原子侵犯事件是指侵犯者在整个互联网运行过程中进行的侵犯。它主要是通过服务器中的许多弊端,并以八进制系统为代表。其中,id是此次侵犯的主要对象。除了时间、地址与侵犯者的源端口外,还需要结合安全事件的实际情况分析整个事件中的侵犯类型,然后分析其原因、影响与攻击的可能性。

在互联网安全的保护中,需要考虑侵犯状态转换图。在侵犯状态转换图中,S表示一组状态节点。在状态节点集合中,考虑设定点中的子节点。侵犯状态中的转换图也可以由二进制组分组。在整个安全事件中,完成状态可以作为二进制组中所需的原子侵犯事件转移到二进制组,使用二进制组(si,di)来表示侵犯之间的依赖关系,然后按顺序确定它们侵犯类型集。在这种情况下,集合中侵犯状态的节点必须完全成功,以确保它在侵犯阶段实现,然后确定依赖关系是并行关系。例如,最近的勒索软件事件是多步侵犯下的互联网安全事件。在这种情况下,通过状态节点集合找到地址,然后分析登录行为。在侵犯中,互联网检测扫描与包含文件列表的登录操作。

二、互联网安全情况流程

基于测试结果与互联网操作中的数值,收集的信息被标准化以获得互联网安全状态评价的一组元素。在分析互联网安全的要素集时,当收集这些数值时,在收集一些互联网信息的过程中,它们在很大程度上被忽略,然后使用拓扑来计算它们并使用防火墙过滤掉不可靠的信息。计算机信息位于系统运行时,某些软件易受弊端侵犯,需要进一步补充,确定互联网侵犯的阶段。在这个阶段,应该系统地收集数值,然后根据侵犯的原因进行分析。只有这样才能对侵犯者的行为进行分类,允许将现有的侵犯信息集合到多个事件中,然后根据每个事件之间的关系预测侵犯者的侵犯轨迹。我们可以通过比较实际侵犯与侵犯者执行整个侵犯的方式来获得侵犯阶段,合理分析互联网安全。互联网安全状态的评价应基于侵犯阶段的结果,以便可以整合信息,并且可以基于相应的定量指标评价互联网安全的整体状态。

三、完善互联网安全战略

为了确保互联网安全,有必要建立一个模型来评价它。建立互联网安全形势评价模型时,应考虑侵犯概率。侵犯概率是指由于忘记检测组合数值而导致侵犯的概率。在侵犯阶段,有必要根据支持概率进行分析,找出在某一阶段发生侵犯的可能性。还要考虑侵犯阶段的转移概率。转换概率是从侵犯阶段转移到下一阶段的概率。同时,侵犯的威胁,即侵犯过程的影响,然后根据侵犯的性质分析情况。

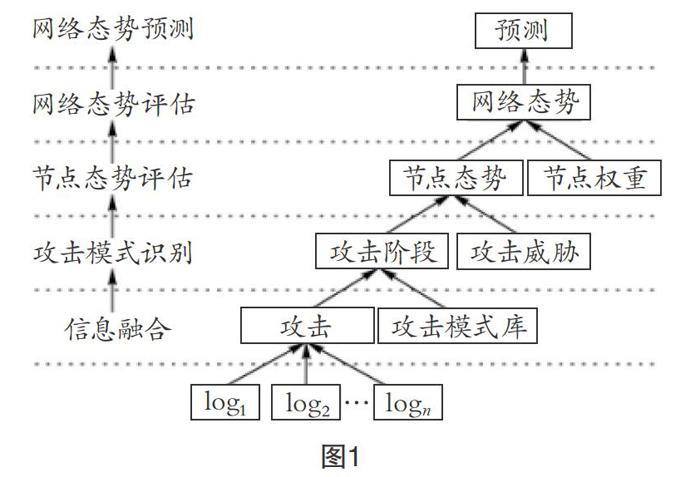

为了建立互联网安全形势评价模型,必须将数值集合到互联网中,通过集合数值分析可以发现侵犯者的思维与侵犯过程。然后我们应该关注互联网安全形势分析的侵犯阶段。在评价过程中,可以从底部到顶部,从部分到整体进行预测。然后根据评价模型,根据侵犯形式分析,给出具体的互联网安全状况评价办法。将告警数值集合到互联网中后,可以减少误报,提高侵犯防治概率。然后在侵犯阶段进行研究筛选,根据获得的数值进一步分析,获得侵犯阶段的概率。根据节点的评价,基于侵犯阶段的侵犯威胁计算节点的安全性,可以评价互联网的整体安全性。根据实际数值,合成节点情况,最终得到互联网安全状况。根据互联网状况与侵犯状态的相变,根据节点的弊端信息与弊端信息,侵犯意图转换的概率,进而准确预测互联网安全状况。面对侵犯,有必要建立完善的数值融合平台,以减少对互联网安全的威胁。首先,互联网中的数值集合体现在很多方面,然后根据数值融合分析,鉴别出侵犯意图与当前侵犯阶段。侵犯阶段是评价整个安全互联网状态的重要因素。此办法自下而上起作用。到第一整体它有助于从整体互联网安全状况的角度来看待问题。其次,在侵犯阶段,可以通过传输找到系统中缺少信息等问题,然后可以根据之前的策略鉴别侵犯者可以执行的下一个目标。这样,就可以准确地计算出互联网安全的发展趋势。为了理解互联网安全的趋势,我们可以建立一个模型来收集侵犯期间的一些数值。联合侵犯的成功取决于侵犯技术与入侵互联网的环境配置与弊端信息,然后分析这些数值的成功率。联合侵犯的频率与可能性考虑到安全问题的可能性。最后,根据侵犯阶段的数值采集,利用现代互联网技术进一步分析平台上的数值,选择可能对互联网安全构成威胁的因素,进一步完善互联网机制。基于侵犯形式鉴别的互联网安全形势评价模型如图1所示。

图1

为了提高互联网安全性能,有必要建立互联网安全预警机制。虽然互联网不受时间与空间的限制,但互联网中有许多病毒。侵犯者通常会通过侵犯防火墙闯入人们的计算机。由于互联网上的信息混杂,建立互联网安全预警机制可以随时发现这些不良信息,如系统日志报警信息、防火墙、入侵检测系统等,可以解释互联网安全问题,但有无法逐一实施侵犯形式。主要原因是不同的产品有不同的报警办法,因此报警信息处理过程中存在很多混淆,这会引发一些安全问题,继而可能影响警告信息的传输,如误报。因此,我们必须学会过滤信息收集,以确保警告相互补充并获得一些证据。然后,可以更准确地使用警告消息。首先,收集并处理警告信息。根据数值类型对它们进行分类,并建立一些过滤系统,处理其中一些不符合要求的信息。例如,如果存在超出指定数值的不正确数值,则可以将警告信息视为不合格,直接过滤掉。其次,为了便于将来的报警信息处理,可以建立统一的数值格式,然后扩展到市场语言,例如通用数值模型。当遇到更多警告信息时,他们将及时面对警告。这将减轻信息集合的负担,减少信息过载,并提高信息质量。这将有助于管理人员及时了解最新信息。当根据分类N处理信息时,可以处理一些重复或类似的警告信息与相同的警告信息。最后,合并分类的警告信息以减少某些数值的延迟与误报。这样可以提高信息安全性能,减少安全报警信息的数量。将告警信息与传感器的侵犯频率相结合,然后通过计算机与手机发送告警信息,以获得更准确的侵犯频率。

综上所述,本文主要描述高校互联网安全侵犯形式的鉴别,然后通过对互联网安全形势评价的分析建立模型,选择不同的互联网办法进行一定的预测与综合互联网安全状态评价,最后根据互联网的特点,建立改善互联网安全状况的策略。

【参考文献】

[1]唐赞宇,刘红.多级大规模互联网侵犯下互联网安全形势评价办法研究[J].计算机科学,2018(1)

[2]沉元.基于时空维数的多源互联网安全形势感知办法研究[D].西安:西北大学,2017

[3]王燕.互联网安全形势要素的获取与评价办法研究[D].重庆:重庆邮电大学,2016

[4]张少帅.无线传感器互联网形势感知模型研究[D].北京:北京林业大学,2016

[5]王坤,秋晖,杨浩普.基于侵犯形式鉴别的互联网安全形势评价办法[J].计算机应用,2016(1)

[6]吴建泰,刘光杰,刘偉伟,等.基于相关分析与HMM的互联网安全形势评价办法[J].计算机与现代化,2018(6)

[7]吴建泰,乔一峰,朱赛凡,等.基于HMM的互联网安全形势评价与预测办法[J].导航与控制,2008(2)

【基金项目】2019年广西中青年教师基础能力提升项目“基于隶属云的网络安全态势评估方法研究”(2019KY1613)阶段性成果;2017年度柳州城市职业学院科学技术研究项目“基于隶属云的网络安全态势评估方法研究”(2017B012006)阶段性成果

【作者简介】王代远(1974— ),男,瑶族,硕士,广西生态工程职业技术学院工程师,研究方向:计算机软件工程、计算机应用技术研究;宋伟奇(1976— ),男,河北张家口人,柳州城市职业学院副教授,硕士,研究方向:计算机网络应用、网络工程。

(责编 何田田)