医疗网络安全监控平台的设计与实现

金 宪 珊

(树兰(杭州)医院 浙江 杭州 310011)

0 引 言

医院联网的医疗设备包含输液泵、核磁共振设备、X光机、CT、超声设备、葡萄糖测定仪、心电监护仪、血气分析仪等,研究发现医疗设备充斥各种可能被网络罪犯以不同方式利用的漏洞。一般的电脑和服务器通常运行杀毒和其他安全软件,而医疗设备由于其特殊性和局限性不能采取通用电脑或服务器那样的解决方案。当恶意软件植入到医疗设备中,就可以盗窃医疗信息,医疗设备被入侵,病患的健康、安全和隐私都面临巨大的风险。传统的安全解决方案是建立在已知恶意软件的特性和行为基础之上的,保护的是性质相同的IT网络。对于日益增长、类型复杂、缺乏标准化医疗网络,传统被动防御方法并不奏效,需要一种医疗网络的安全监控平台,主动识别医疗网络中存在的风险,解决医疗网络的安全隐患。安全监控平台通过对医疗网络上传输的数据进行分析,根据这些网络传输数据确定在线医疗设备的正常行为模式,一旦在网络传输指令中发现异常的控制指令或信息,立即存档并生成告警信息发送至医疗安全监控网络管理平台。实现方法需要的设备有:安全监视设备,处理网络流量提取有用信息;远程服务器,分析来自安全监视设备的数据并利用机器学习算法发现识别医疗网络上的设备,根据采集的信息对设备进行分类,确定每一台设备正确的行为模式,检测异常行为以及完成对异常行为的后处理。

1 医疗网络安全监控平台组成

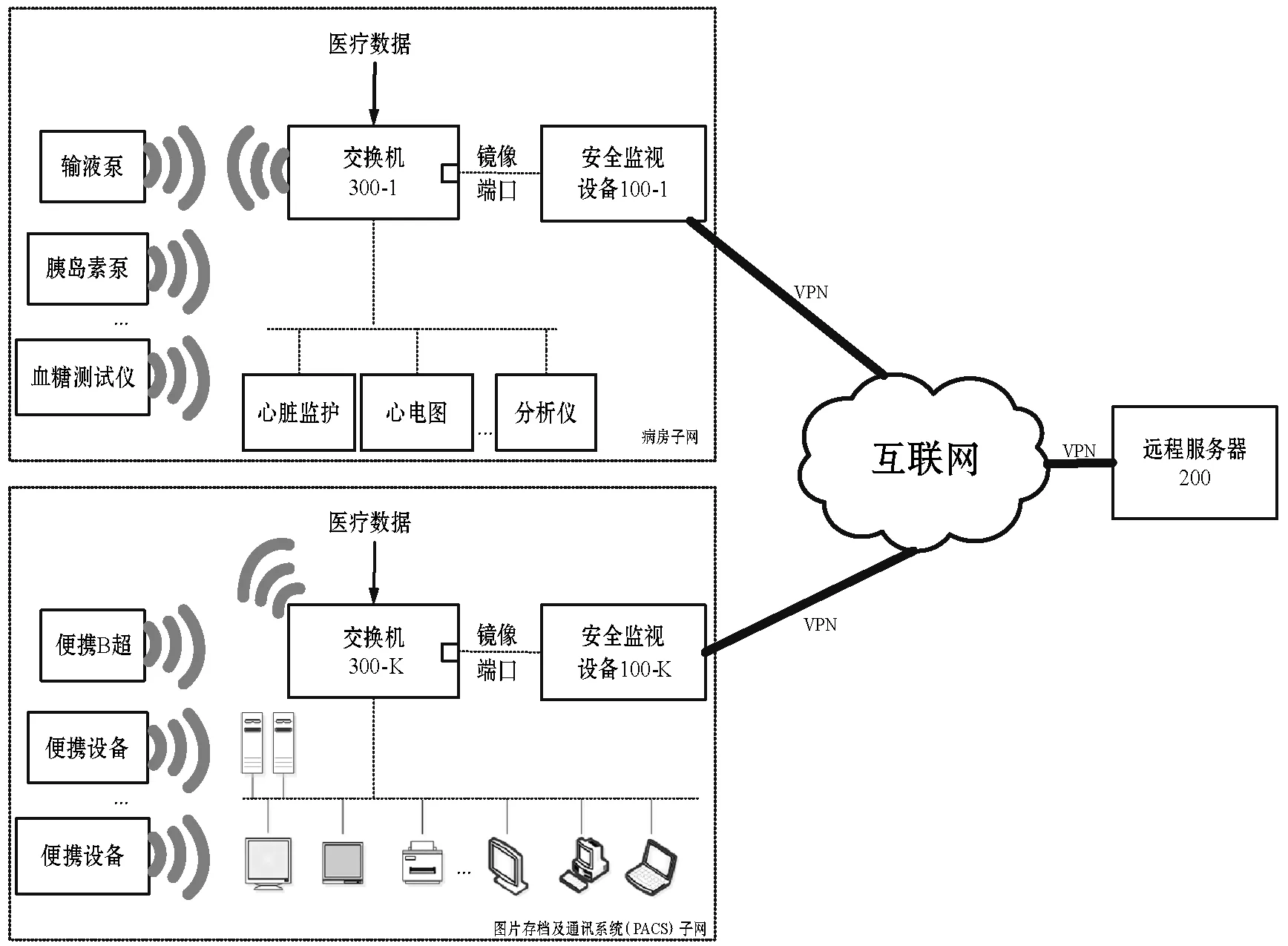

医疗网络安全监控平台的组成如图1所示。一个医疗网络由各医疗子网、图像存档及通信系统PACS和其他医疗子网例如检验信息系统LIS、放射信息系统RIS、临床信息系统CIS等组成。每个医疗子网中可能包括了若干以有线或无线方式连接的医疗设备、工作站和服务器,所有设备通过以太网上的工传输方式进行消息和数据的交换。所有医疗子网包括一台网络交换机300完成所有子网的网络数据交换,通过网络交换机300的设置,将包括有线和无线连接的所有网络通信映射到子网交换机的镜像端口上,每个医疗子网交换机300的镜像端口与安全监视设备100相连,该安全监视设备对全网的所有数据进行监视。各个医疗子网的安全监视设备通过等加密通道和互联网与远程服务器200相连。

图1 医疗网络

1.1 安全监视设备

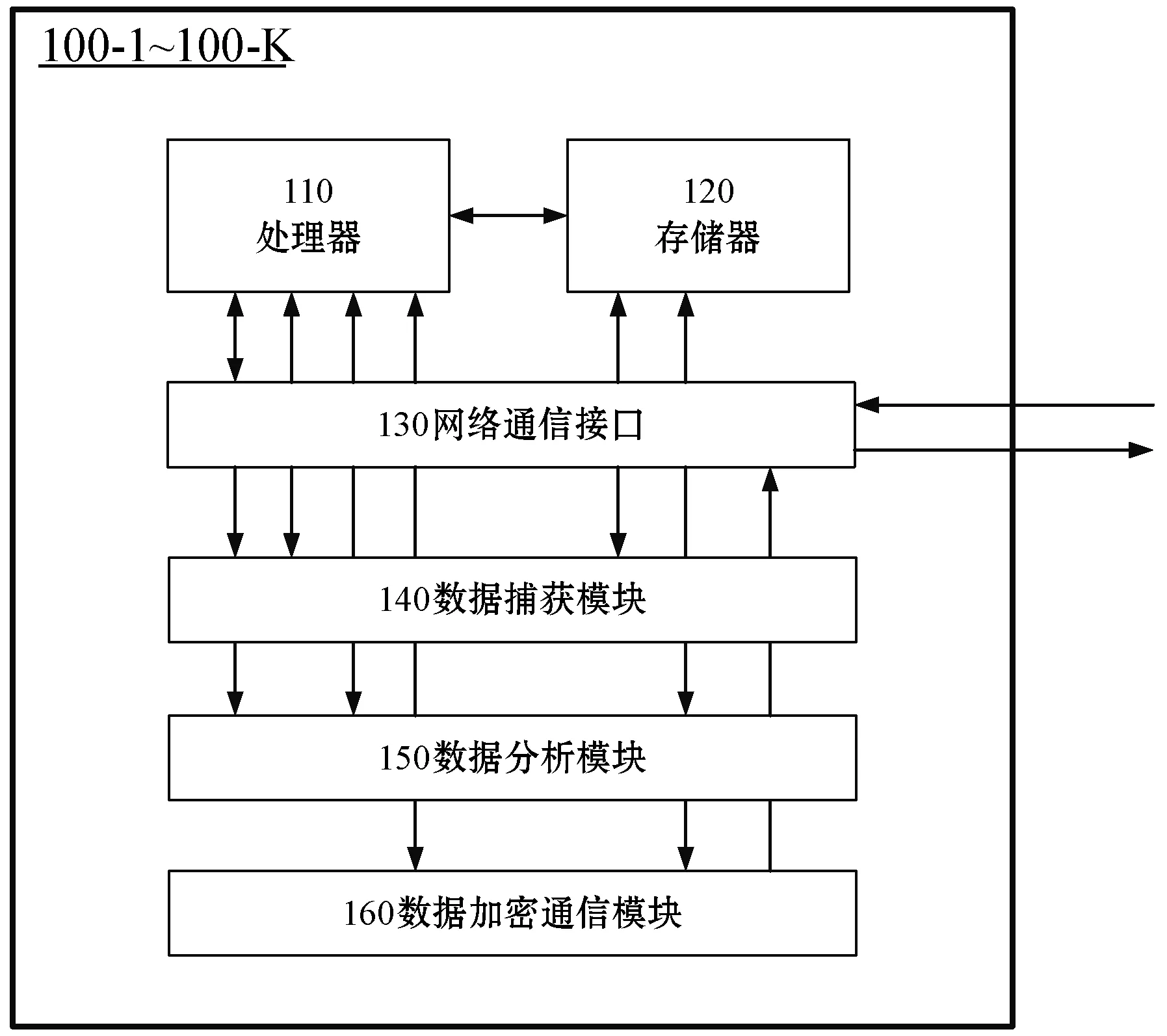

安全监视设备100的系统组成如图2所示。安全监视设备根据网络通信协议对医疗子网的所有网络通信数据进行深度包解析,得到包括数据源地址和目的地址、数据包类型、数据类型等信息。医疗设备标准协议是DICOM通信协议,当医疗网络使用DICOM通信协议时,安全监视设备在获得了网络交易数据的源IP地址、目的IP地址后,根据端口确定上层是DICOM服务,根据不同服务的不同参数,对DICOM消息或DICOM协议数据单元PDU进行解析,并将这些解析后的信息通过加密通道发送至远程服务器200进行进一步的分析和处理,确保安全监视设备在网络中通信的安全。

图2 安全监视设备结构

在DICOM中,标签由组标记和元标记组成,可以理解为组标记为影像信息做大的分类,元标记在大类中分小类。总之标签的功能是区分每个信息并分类,这种包括标签、长度和数据的信息被成为元素,有时元素中可以包括类型定义,用来标记该元素的数据类型。实际上,DICOM文件就是由不同元素组成的,这些元素的组合叫做数据集。DICOM协议中,传输和存储的内容都是数据集,要执行不同的服务,需要使用不同的数据集。例如定义影像,我们可以把它先分为病人信息、诊断信息、序列信息和影像信息,其中病人信息可以包括姓名、编号、性别、年龄等,同样诊断信息、序列信息、影像信息也可以再细化。在DICOM中,这种可以细化分类的对象叫做信息对象,每个信息对象有多个数据元素组成。DICOM标准已经定义了不同的信息对象,因此要定义数据集,只需要找到该数据集包括的信息对象,然后把各个信息对象包括的元素找出来,最后对元素按标签顺序排序,就可以得到需要的数据集,如链表一样。但是,有的数据元素可以包括一个或多个数据集,因此可以把DICOM数据集看作二叉树结构。

处理器110负责所有设备的计算和管理,作为安全监视设备的核心。存储器120存储所有需要保留的数据和信息,主要包括设备型号信息、设备行为历史数据等。网络通信接口130与交换机的镜像端口相连,接收医疗子网的网络数据。数据加密通信模块160将通信数据加密后通过网络接口130发送给远程服务器200,这样能够保证数据和信息传递的安全可靠。

安全监视设备还包括数据捕获模块140和数据分析模块150。数据捕获模块140通过所在网络中的交换机的镜像端口获得所有所在网络的通信数据,这些数据包括设备行为数据、设备自身型号数据和设备采集的数据等。数据分析模块150根据正在使用的网络通信协议解析有效载荷中的信息,获得元数据。

安全监视设备将采集并分析后的元数据发送给远程服务器,安全监视设备通过数据加密通信模块160向远程服务器200发送元数据。安全监视设备通过网络通信接口将解析出与医疗设备相关的元数据和与之相关的IP地址发送到远程服务器进行进一步的分析。安全监视设备的网络通信接口120和远程服务器200网络通信接口之间的通信通过虚拟私有网络进行数据传输,这里所说的虚拟私有网络是指使用公开网络架设一条安全的私有网络。

1.2 远程服务器

远程服务器200从各个安全监视设备接收到已经分解的元数据进行进一步分析,每一个数据交换都生成一个记录,针对相同IP地址的记录就形成了该IP地址对应医疗设备的历史记录。通过对同一IP地址的数据作进一步的数据包和数据类型的分析,远程服务器得到该IP地址对应的医疗设备的配置信息,最终确定该IP地址对应的医疗设备类型和具体配置。例如,一台血压测试设备的使用记录、设备型号等信息,能够与其IP地址对应。通过这个方法,远程服务器可以确定所有在线的医疗设备的类型和配置。

远程服务器根据累积的历史记录、医疗设备的配置资料和现有医疗网络所使用的网络通信协议(例如DICOM),通过机器学习的算法建立和更新医疗设备的正常行为模式,所述正常行为模式可以是规定的医疗设备进行数据的采集的时间、数据采集的顺序、控制指令的来源、控制指令的格式等,这些信息都存储在数据库中。当远程服务器接收到安全监视设备获得的相关控制指令与现有的正常行为模式不符时,所述的与正常行为不符,包括但不限于控制信息来源于未知主机、控制指令数据为非法数据、在规定的时间以外的指令等,则远程服务器记录该异常信息,自动生成告警数据并通过网络向现有医疗网络管理平台报告。

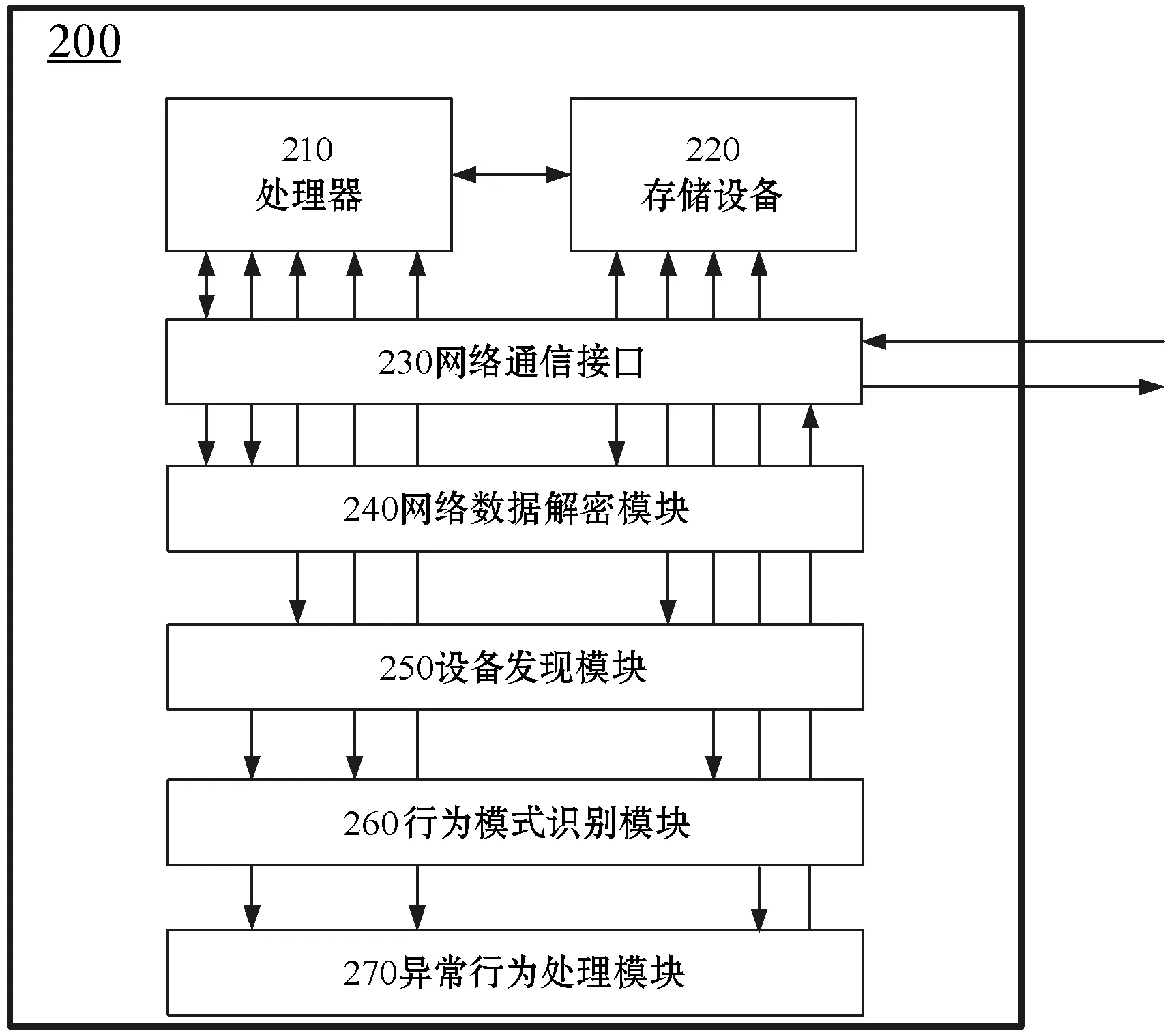

远程服务器200的系统组成如图3所示。处理器210负责所有设备的计算和管理。存储器220存储所有需要保留的数据和信息。网络通信接口230负责接收来自各个医疗子网加密的元数据,同时也发送告警信息到医疗网络管理平台。网络数据解密模块240将来自医疗子网的数据解密获得元数据,发送至设备发现模块250并存储至存储模块220。设备发现模块250从元数据中获得与医疗设备相关的源IP地址、目的IP地址、数据包类型、数据类型和其他的信息,并根据这些信息分析后生成或更新事件记录、访问记录和系统记录,并为涉及的医疗设备生成或更新历史记录。进一步地,设备发现模块250利用机器学习,根据已有的历史记录和当前信息进行聚类分析,当信息足够确定相关医疗设备的类型和配置时,为该医疗设备建立包括具体配置的资料档案,并存储在存储器220上。医疗设备行为模式识别模块260是根据特定的医疗设备的具体资料结合历史数据,通过机器学习的方法创建该医疗设备的正常行为模式,并存储下来用于异常行为处理模块270对后续网络流量的判断。异常行为处理模块270根据医疗设备的正常行为模式和配置资料通过机器学习的算法判定当前的网络数据流量是否符合正常行为模式,例如是否来源于可信主机、控制指令是否符合正常使用的规律、控制指令数据是否合法等。如果发现任何一项异常,异常行为处理模块270在生成事件记录之后,自动产生告警信息,并将告警信息封装为可以传输的数据包发送到网络通信接口230,进一步由网络通信接口230发送至现有的医疗网络管理平台。如图3所示,处理器210同时与存储设备220、网络通信接口230、网络数据解密模块240、设备发现模块250、行为模式识别模块260和异常行为处理模块270连接;存储设备还与网络数据解密模块240、设备发现模块250、行为模式识别模块260和异常行为处理模块270连接;网络通信接口230同时与网络数据解密模块240和行为模式识别模块连接260;设备发现模块250与行为模式识别模块260连接;行为模式识别模块260与异常行为处理模块270连接。

图3 远程服务器系统组成

1.3 网络数据处理流程

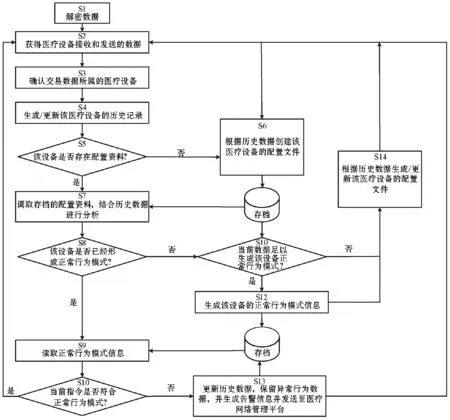

图4是远程服务器在处理医疗子网的网络数据时的流程。

图4 网络数据处理流程

步骤1将一条来自安全监视设备经过加密的网络交易数据进行解密。

步骤2获得解密后的网络交易元数据。

步骤3根据源IP地址和目的IP地址确定该交易数据所属的医疗设备。

步骤4生成该医疗设备的事件记录,若已经存在针对相同IP地址的事件记录,则更新该医疗设备的历史记录,否则生成该IP地址的历史记录。

步骤5检查该交易数据关联的医疗设备是否存在配置档案资料。

步骤6若步骤5中判断没有该交易数据关联的医疗设备配置档案存档,则创建该医疗设备的配置文件,并存档。

步骤7若步骤5中判断有该交易数据关联的医疗设备配置档案存档,则调取相关配置资料,结合历史数据对当前网络数据为下一步进行行为分析做准备。

步骤8检查当前数据涉及的医疗设备是否已经由正常行为模式存档,若没有,执行步骤10,若已有正常行为模式存档,执行步骤9。

步骤9读取网络交易数据相关的医疗设备的正常行为模式。

步骤10判断当前网络交易数据和历史记录是否足以生成该医疗设备的正常行为模式,若可以,执行步骤12,否则执行步骤4。

步骤11根据相关的医疗设备正常行为模式判断当前网络数据表达的行为是否符合正常的行为模式,符合则返回步骤2接收下一条解密后的网络交易元数据,否则,执行步骤13。

步骤12根据当前数据和历史记录生成相关医疗设备的正常行为模式,存档并执行步骤14。

步骤13发现医疗设备异常行为,更新历史数据,保留异常行为数据,并生成告警信息并发送至现有医疗网络管理平台,然后返回步骤2,接收下一条网络交易数据。

步骤14根据历史数据生成/更新该医疗设备的配置文件。

2 结 语

以色列本·古里安大学(Ben-Gurion University)和索卡大学医学中心比尔-舍瓦的一组研究人员已经证明,黑客可以修改3D医学扫描结果,可以从中添加或删除包括动脉瘤、心脏病、血块、感染、关节炎、软骨问题、韧带撕裂以及大脑、心脏或脊柱的肿瘤等各种疾病。专家发现,大约有2 700台PACS和DICOM服务器的信息在网上泄露,医疗网络安全监控的应用迫在眉睫。本平台无需对现有的医疗设备作任何修改,不需要在医疗设备上加装代理软件,是一种积极的安全措施。该医疗网络的安全监控平台能够自动识别医疗网络上连接的所有设备和设备类型,能够对医疗网络上在线医疗设备数量和类型一目了然,并提供实时的运行状态。对医疗网络上的每台设备数据交换进行跟踪,分析确定每个连接设备的正常行为模式,实时分析判断异常的控制指令,根据需要实时隔离威胁并发送告警信息到网络管理平台,提升医疗网络的安全防护能力,有效提升医疗网络安全监控的效果,平台在医疗系统的应用前景很大。