面向隐式类型化资源的安全防护*

段玉聪,张欣悦,周长兵,黄梦醒,曹春杰,周晓谊

1.海南大学 计算机与网络空间安全学院,海口 570228

2.中国地质大学 信息工程学院,北京 100083

1 引言

理想情况下,软件需求的形成过程有3个迭代阶段:个体用案例和一些规范的形式来表达它们期望的功能[1-2];将单独的需求描述合并到设计模型中以解决不一致性;设计人员在初始的设计模型上执行优化操作,以减少系统中功能性需求的抽象类冗余问题。只要在将完整的软件需求从单独表达的自然语言规范转换为集成的设计模型之前识别出缺失的内容,这3个阶段就能够被利益相关者重复使用。本文提出基于DIKW[3]架构,上述过程的自动化有两个层次。

(1)个体描述的需求案例包含个体认为的完整情景,数据、信息和知识可以被识别为与预期系统的功能进行的交互内容。随后的设计过程通常基于各种各样的语言,在过去的几年里,自动化方面的工作取得了巨大的进步,可以把离散的内容进行集成,并在设计模型中进行自动的应用逻辑推理。

(2)层面(1)实际上是假定了个体在功能方面和质量方面都能很好地理解系统的本质。然而,对于大规模或者复杂的系统来说,这种假设很少成立。大量的功能和质量问题以及模块之间的大规模互动和依赖关系轻易就超越了人类优化的能力范围。在这个层面上进行优化所需要的优化能力将难以避免会超越现有的设施以及人力资源的智能水平。

为了在层面(2)上的资源安全建模和设计,本文将安全资源分类为数据安全、信息安全和知识安全,提出在由数据图谱、信息图谱和知识图谱组成的三层架构中保护类型化安全资源。对于单个安全保护目标,它可能在DIKW图谱[3]的各个层次中具有各种具体的组成[4]。例如,数据可能显式地作为观察到的离散的时空对象或特定数据结构存在于数据图谱中,或者可能需要将隐式的形式[5-6]表示为一系列在信息图谱中的行为关系或者时态轨迹。对安全目标资源进行保护操作的过程可能与其他安全目标资源的操作过程相互交织,因此对安全目标的操作变得更加复杂。

本文第2章介绍相关工作;第3章给出资源类型及图谱的定义;第4章描述DIKW中类型化资源的转换及处理;第5章给出DIKW中显式隐式安全资源的保护框架;第6章描述DIKW中显式隐式安全资源的具体保护情形;第7章用仿真实验证明本安全保护方法的可行性;第8章总结全文。

2 相关工作

知识图谱已经成为用带有标记的有向图的形式来表示知识的强大工具,并能赋予文本信息语义。知识图谱是以节点的形式将项目、实体或用户表示出来,以边的形式将相互作用的节点链接起来构造的图形,边可以表示任何语义关系。知识库包含一组概念、实例和关系[7]。刘峤等将知识图谱的构建按照知识获取的过程分为信息抽取、知识融合和知识加工3个层次,定义知识图谱是一个具有属性的实体通过关系链接而成的网状知识库[8]。Sekine等提出了一种包含150种实体的命名实体分类体系[9]。Zins提出了数据、信息和知识的定义概念[10],构成数据、信息、知识和智慧的层次模型通常以金字塔形式表示[11]。Duan等人分别从数据、信息、知识和智慧方面分别阐明知识图谱的架构[12],并提出通过构建数据图谱、信息图谱和知识图谱的架构回答5W 问题[13]。由于被安全保护数据目标可能显式存在也可能被隐式[14]表示为信息图谱中的一系列与直接被观察的数据形态存在不同的语义关系。由此安全目标的实施也可能与其他安全目标的实施相互交织,使实施变得更加复杂。本文把安全资源分类为数据安全、信息安全和知识安全,建议在由数据图谱、信息图谱和知识图谱组成的三层架构中保护安全资源。计算资源和存储资源的动态重构不仅提高了资源的利用率,而且简化了管理。Duan 等提出基于数据图谱、信息图谱和知识图谱的价值取得的服务设计方法,将设计工件的修改以数据、信息和知识资源改变的形态与商业价值策略联系起来[15]。Guerra 等提出了一种符合成本效益的方法来满足性能要求,同时将动态功耗降至最低[16]。Huang 等通过降低计算和通信成本[17],提出了提高成本效益的数据共享,并提高了前向安全性,提高了效率。Zhang等建议为特定工作负载提供I/O 资源,同时尽量减少总运营成本[18]。本文在客户的期望/投资和安全提供商的期望之间进行权衡,提出了交互代价驱动的安全保护方法。

3 资源类型和图谱的定义

3.1 DIKW图谱的模式

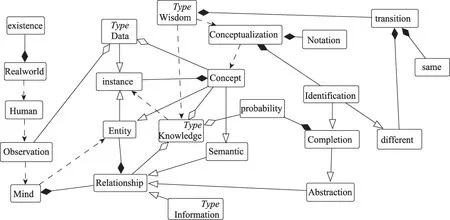

进行DIKW 图谱资源处理时需要在不同类型的数据、信息和知识之间协同资源的双向可行转换。本文提出并非所有的双向转换都被认为是有意义和实用的,并以此来限制转换的范围。概念模式(Schema)被康德提出通过逻辑推理和时间维度的具体化来认知对象/经验[19]。本文借用这个术语来表达资源之间的概念关联。图1为本研究工作的类型化DIKW资源元素的语义关联模型。

“数据资源(数据,信息)”模式:数据由外部世界的观察者通过观察得到或对内部结构化或非结构化资源的归类而得到。它们被赋予作为概念体的独立存在意义或者语义,从而被当作一个认识对象实体即数据。或者可以通过抽象时态或者其他管理关系而形成抽象实体数据。脱离被观察状态或者被观察背景的对被观察对象的存在认知的唯一性语义来源于对这个对象的“相等”或者“相同”语义的判断。由于资源元素可以向上抽象或向下分解,因此基于特定的资源图表达形态的表达式,可以获取的语义可能重叠交织在一起。提出基于组成元素获取的语义存在的自上向下的依赖关系。理想情况下限定当一定的概念体系已经构建起来以后,新观察或认识到的数据的识别过程将完全基于已经被类型化的数据概念进行,进而新观察到的数据语义完全由多维度的发生关联的其他类型的关系所定义,称之为类型化数据。在类型化数据构成的图谱上,对应具有认知判断相同存在的数据,其可获取的直接语义将完全由发生关联的其他类型上的频度数值或数值概率以及其组合决定。

Fig.1 Model of typed DIKW resources图1 类型化DIKW资源模型

“知识资源(数据,信息,知识)”模式:类型化信息代表依赖于类型化数据的存在而标记的关联的多于一个的类型化数据。类型化知识指基于概率统计出的经验,或者基于直接观察类型化资源或间接推理类型化资源中抽象出的类别推理。这两种知识形式的共同特点是,无论作为相关类别概念化基础的实际目标资源是有限或无限的,它们都要求基于完整性的语义标识。类型化知识支持归纳、演绎和推理。特别的将知识迁移看作基于将新的应用场景纳入该知识原先所定义处理范围的完整性范围后的演绎处理。对于构建“智慧”相关模式,采用Schopenhauer的直觉[20],取智慧作为推理和意志之间的平衡,以优化人类的长期目标。这里省略对智慧图谱的讨论。

3.2 类型化资源和图谱的定义

定义1(类型化资源)

TRDIK:=<DDIK,IDIK,KDIK>

类型化资源(typed resources,TRDIK)的生命周期分为收集、存储、使用、传输、转让、披露和废弃等阶段。数据(data,DDIK)是通过观察获得的数字或其他类型信息的基本个体项目,但是在没有上下文语境的情况下,它们本身没有意义。信息(information,IDIK)代表人类直接或间接观察到或进行交互的DDIK或IDIK。知识(knowledge,KDIK)代表抽象的DDIK、IDIK和KDIK,这些DDIK、IDIK和KDIK是作为一个整体以有限或无限的完整方式进行的。

定义2(DIKWGraph)在三层数据图谱(data,graph,DGDIK)、信息图谱(information graph,IGDIK)和知识图谱(knowledge graph,KGDIK)中明确了常用的知识图谱的概念。

DIKWGraph:=<(DGDIK),(IGDIK),(KGDIK)>

定义3(DGDIK)

DGDIK:=collection{array,list,stack,queue,tree,graph}

DGDIK是各种数据结构包括数组(array)、链表(list)、栈(stack)、队列(queue)、树(tree)和图(graph)等的集合(collection)。DGDIK能记录DDIK出现的频度,包括结构、时间和空间3个层次的频度。结构频度为DDIK出现在不同数据结构中的次数,时间频度为DDIK的时间轨迹,空间频度为DDIK的空间轨迹。DGDIK只能对图谱上表示的DDIK进行静态分析,无法分析和预测DDIK的动态变化。

定义4(IGDIK)

IGDIK:=compositiontime{DDIK}

IGDIK包含了特定场景下的数据安全资源所具有的时间关系。IGDIK通过关系数据库来表达。在IGDIK上进行数据清洗,消除冗余数据,根据节点之间的交互度进行初步抽象,提高设计的内聚性。IGDIK以有向图的形式表示信息安全资源之间的交互关系和转换。IGDIK可以记录实体之间的交互,这种交互关系包括直接交互关系和间接交互关系。

定义5(KGDIK)

KGDIK:=consistent{RulesStatisticORLogical}category

KGDIK是抽象以概率统计出的经验,通过包含节点和节点之间关系的有向图来表达的。概率统计的经验是以潜在的基本要素的类别表示的。KGDIK蕴含各种语义关系,在KGDIK上能进行信息推理和实体链接。将资源看作实体,这些实体分为个体实体和关联实体,在实体之上有定义好的操作,操作包括公共操作和特殊操作,公共操作指创建、读取、更新和删除。除此之外,对资源在DDIK、IDIK和KDIK层面上建模,借助从DGDIK上以实体综合频度计算为核心的分析到IGDIK和KGDIK上的自适应的自动抽象的资源优化过程支持兼容经验知识引入和高效自动语义分析。

4 DIKW中类型化资源转换及处理

定义6(类型化资源转换)

Tran:=<TranD-D,TranD-I,TranI-D,TranI-I,TranI-K,TranK-I,TranK-K>

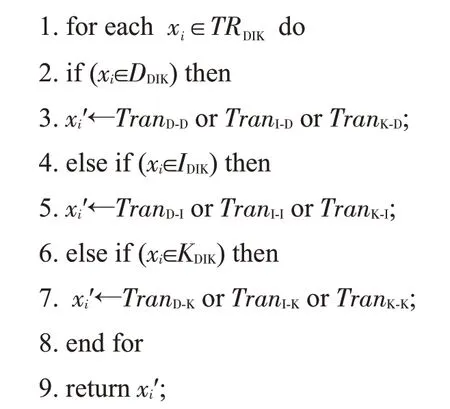

类型化资源转换(transformation of typed resources,Tran)包括7种转换情形,图2所示为类型化资源转换的状态图。

Fig.2 Transformation state diagram of typed resources图2 类型化资源转换状态图

针对Tran 中的每一种情形,给出了相应的处理方法。处理方法如算法1所示。

算法1类型化资源的转换处理算法

输入:TRDIK={x1,x2,…,xn}。

输出:转换后的TRDIK′={x1′,x2′,…,xn′}。

4.1 类型化数据资源转换为数据资源

DDIK转换到DDIK(transformation fromDDIKtoDDIK,TranD-D):在没有上下文背景的情况下DDIK没有语义,将DDIK进行重组和分类,重组后的DDIK集合在特定的上下文背景下转换为DDIK。例如:

{DDIK1=“成员A”},{DDIK2=“学生食堂”}AND

{DDIK1∪DDIK2∪TranD-D}→

DDIK=“成员A的身份”∈“学生”

4.2 类型化数据资源转换为信息资源

DDIK转换到IDIK(transformation fromDDIKtoIDIK,TranD-I):通过概念映射和聚类对DDIK进行处理,将DDIK进行重组和分类,重组后的DDIK集合对应不同的类或者概念,由此得到IDIK。例如:

{DDIK1=“9月1日11:00”,DDIK2=“椰林”,DDIK3=“北纬N20°02′45.97″东经E110°11′38.39″”,DDIK=“A同学拍的照片”} AND {DDIK1∈DDIK,DDIK2∈DDIK,DDIK3∈DDIK}AND{DDIK∪TranD-I}→

IDIK=“A同学9月1日11:00在海口”

4.3 类型化信息资源转换为信息资源

IDIK转换到IDIK(transformation fromIDIKtoIDIK,TranI-I):IDIK表达了实体之间的动态交互和协作,观察实体对象在某一时刻的静态状态得到DDIK,再通过此背景下的DDIK转化为充足分类得到IDIK。例如:

{IDIK1=“A 每天7:00准时从家里出发,8:00准时到达律师事务所”}AND{IDIK1∪TranI-I}→

IDIK2=“A在律师事务所工作”

4.4 类型化信息资源转换为数据资源

IDIK转换到DDIK(transformation fromIDIKtoDDIK,TranI-D):IDIK到DDIK的转换过程是从概念集合到资源实例的转换。IDIK表达了实体之间的动态交互和协作,观察实体对象在某一时刻的静态状态得到DDIK。例如已知不具备人脸识别功能的机器人A,让A判断面前100个人的DDIK=“性别”,召集此100人到操场上进行跑步训练:

{IDIK1=“800米的轨迹”,IDIK2=“跑800米时间长短”}AND{IDIK1∪IDIK2∪TranI-D}→

DDIK=“性别”∈“男or女”

4.5 类型化信息资源转换为知识资源

IDIK转换到KDIK(transformation fromIDIKtoKDIK,TranI-K):IDIK用来表达实体之间的交互和协作,通过分类和抽象交互记录或行为记录得到有关实体动态行为的统计规则,即KDIK。例如:

{IDIK=“男性平均每分钟心跳为80次”,IDIK2=“女性平均每分钟心跳为72次”}AND{IDIK1∪IDIK2∪TranI-K}→

KDIK=“女性心跳比男性心跳慢”

4.6 类型化知识资源转换为知识资源

KDIK转换到KDIK(transformation fromKDIKtoKDIK,TranK-K):KDIK可以从已知的KDIK通过逻辑推理挖掘隐式存在的资源中推断得出。例如:

{KDIK1=“通常情况下,女性体型比男性小,但二者肠道一样长”}AND{KDIK1∪TranK-K}→

KDIK2=“女性更易产生饱腹感”

4.7 类型化知识资源转换为信息资源

KDIK转换到IDIK(transformation fromKDIKtoIDIK,TranK-I):由已知的KDIK通过逻辑推理挖掘隐式存在的资源,知识图谱的无结构特征使得其可以链接和利用更丰富的知识库帮助用户做决策,从知识检索到知识创造的过程中得到IDIK。例如已知兔子从A 门进,经过B门,要预测它接下来往C门还是D门跑动,此时C门上挂着一根胡萝卜,D门上什么都没有:

{KDIK=“兔子爱吃胡萝卜”∪TranK-I}→

IDIK=“兔子往C门跑动”

5 DIKW中显式隐式安全资源的保护框架

5.1 显式和隐式安全资源的定义

安全资源指使用频率高,具有公共特征,即有广泛影响力的资源。保护安全资源指保护使用频率高的、有公共特征的,即影响广泛的资源,使静态安全资源不被破坏,动态安全资源正确执行。在遍历所有类型化资源后,基于获得的完整资源分布求得资源的影响,资源的影响力越大,说明此资源越是公共,越是类型化安全资源。资源的影响力(influence of security resources,FSR)公式如下:

其中,f(TRDIK,t)表示使用频率函数,该函数学习使用类型化资源TRDIK和使用时的时间t的关系得到目标安全资源的使用频率及预期使用频率。g(Atr,Op)是公共特征计算函数,分析类型化资源实体的属性(attribution,Atr)和操作(operation,Op)之间的相似度,判断目标类型化资源之间的公共特征。

定义7(类型化安全资源)

SRDIK:=<SRType,SRScale>

类型化安全资源(typed security resources,SRDIK)包括资源类型(type of typed security resources,SRType)和资源规模大小(scale of typed security resources,SRScale)。SRType包括数据安全资源(security data resource,SDDIK)、信息安全资源(security information resource,SIDIK)、知识安全资源(security knowldge resource,SKDIK),SRType:={SDDIK,SIDIK,SKDIK}。SRScale代表了每一种类型化资源的规格。

SIDIK表示安全实体之间的交互关系和协作关系。通过对与安全实体动态行为相关的交互记录或行为记录进行分类抽象,以统计规则的形式获得SKDIK。从已知资源中推断出SKDIK,并通过适当的技术(如实验、调查等)在推理过程中收集必要的SIDIK。从SIDIK到SDDIK的转换,既可以作为从关系到实体的概念化过程,也可以作为一种抽象,将包含SIDIK的相关元素有选择地映射到SDDIK目标元素结构中的元素。通过观察一个静态的特定时间的物体来获得SDDIK。SKDIK元素或者与它们的类别中的底层细粒度实例(例如子属性或子操作)相关联,或者通过纯逻辑原因或数学计算连接。从SKDIK到SIDIK和SDDIK的自上而下的影响是通过在时间上创造性地将SKDIK的内容分解为SIDIK和SDDIK实现的。进一步将数据、信息和知识的目标安全资源按照其在搜索空间中的存在分类为显式和隐式的情形。显式资源指通过遍历能直接搜索到的资源,隐式资源指直接遍历不到,需要结合其他资源,例如知识规则进行推理后才能得到的资源。显式和隐式安全资源定义如表1所示。显式和隐式安全资源分为显式数据安全资源(explicit data security resource,)、隐式数据安全资源(implicit data security resource,)、显式信息安全资源(explicit information security resource)、隐式信息安全资源(implicit information security resource,)、显式知识安全资源(explicit knowledge security resource,)、隐式知识安全资源(implicit knowledge security resource,)。

Table 1 Definition of explicit and implicit SRDIK表1 显式和隐式类型化安全资源定义表

5.2 交互代价驱动的安全保护方法

交互代价驱动的安全保护方法(cost-driven interactive protection for security resources,CICP):CICP=(INF,Find,CountTran,CountCom,Compare),包含5个算法,具体如下:

(1)INF(SRType)→M[INFSR1,INFSR2,…,INFSRn]:影响力计算函数(function of influence,INF),在输入不同类型的安全资源SRType后,计算出每个节点的影响力大小,并将影响力计算结果(value of influence,INFSRn)按从大到小的顺序存入数组M;INFSRn计算如式(2)所示:

其中,deg+代表节点的出度,deg-代表节点的入度。

(2)Find(M)→XGDIKni:寻找路径函数(function of finding trajectory,Find)在通过INF函数得到数组M后,依次对M中的INFSRn进行路径寻找,寻找到的路径条数为i,每条路径存入XGDIKni数组,XGDIK代表DGDIK、IGDIK和KGDIK中的任意一个图谱上的类型化资源;在信息图谱上有一条,已知C的节点影响力最大,可以推得C的路径有IGDIK上的(ABC)和(ABFGC)两条,且还可以根据DGDIK上的得到,于是i为3,且将3条路径分别存入数组IGDIKn1、IGDIKn2和DGDIKn3。

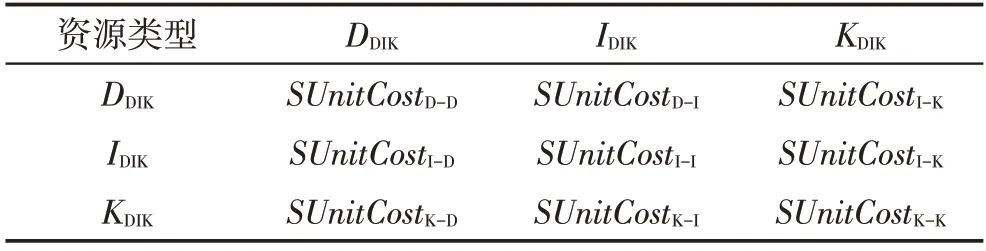

(3)CountTrans(M,XGDIKni)→CostTrans:转换代价计算函数(function of calculating transforming cost,CountTrans)根据INF函数得到的数组M和Find函数得到的XGDIKni,对类型化资源的转换代价进行计算,得到转换代价(cost of transforming,CostTrans);CostTrans的计算如式(3)所示:

其中,SUnitCostSRTypei-SRTypej是类型化资源转换的原子代价,具体如表2所示;根据M到XGDIKni的转换数量i计算得到总的转换代价。

Table 2 Atomic conversion cost of typed resources表2 类型化资源转换的原子代价

(4)CountCom(M)→CostCom:保护代价计算函数(function of calculating protection cost,CountCom)由破坏节点的代价和搜索代价组成,计算如式(4)所示:

其中,Perdes是破坏的单位代价,PerSe是搜索的单位代价。

(5)Compare(CostA,CostTrans,CostCom,CostP)→Finalni:交互代价驱动函数(function of cost-driven interactive protection,Compare)在输入CostTrans和CostCom后,计算出类型化资源总的代价CostTot,CostTot=CostTrans+CostCom。对CostTot与攻击者预期攻击代价CostA进行比较,有两种情况:

情况1当CostTot>CostA,且用户预期投入CostP<CostTot时,选择保护M中的下一个类型化资源;当CostP≥CostTot时,取CostTot最小的转换方案。

情况2当CostTot≤CostA时,选取其他转换方案,直到出现情况1。

6 DIKW中显式隐式安全资源的保护情形

在此仅讨论显式和隐式的数据安全资源及信息安全资源及在以上4种安全资源情况下的保护情形。表3为后文所有图标解释表。

Table 3 Descriptions of terms表3 本文图标解释表

6.1 显式数据安全资源及其保护情形

在一个校园监控系统中,需要保护100个学生的性别数据,遍历数据图谱后直接获得他们的DDIK={性别,男生},则这100个学生的性别数据为对的保护情形如图3所示。

对图3(a)中能在图3(b)DGDIK上直接遍历获得的,需要保护的目标,采取交互代价驱动的安全保护方法进行保护。如图3(c)所示,根据影响力大小按先后顺序对类型化资源进行转换,后存储到安全空间中。在安全空间中的类型化资源不会遭到使用、篡改、丢失和销毁。

6.2 隐式数据安全资源及其保护情形

Fig.3 Processing of protecting 图3 的保护情形

假设需要保护100个学生的性别数据,如图4所示,当在DGDIK上遍历不到图4(a)所示数据结构SDDIK={100个,学生,性别}时,遍历IGDIK,得到一条如图4(b)所示的动态的SIDIK={100个学生,暑期活动,参加夏令营}和如图4(c)所示的静态的信息资源SIDIK={夏令营,参营性别,男}。

再结合KGDIK上的知识规则SKDIK={参加男性夏令营的学生性别,是,男生},推理得到这100个学生的性别为男,即SDDIK={100个,学生,男},此SDDIK即为。

6.3 显式信息安全资源及其保护情形

假设需要保护男生的兴趣爱好信息,直接遍历后,在IGDIK上得到SIDIK={男生,喜欢,踢足球},则SIDIK为。的保护情形如图6所示。对需要保护的={A,B,C,D,E},采取交互代价驱动的安全保护方法,遍历后选择出CostTot最小的转换方案,将转换为其他类型化资源。

Fig.4 Example of 图4 的案例情形

6.4 隐式信息安全资源及其保护情形

假设需要保护男生的兴趣爱好信息,如图7所示,在IGDIK上无法遍历到此信息,得知图7(a)中所示SIDIK={世界杯的男生宿舍收视率}和SIDIK={女生宿舍收看率}(α>β),图7(b)中所示SIDIK={在足球场上踢球的男生数量γ}和SIDIK={在足球场上踢球的女生数量δ}(γ>δ)。

再结合KGDIK上的“大小比较”知识规则,推理得到SKDIK={世界杯的收看率最高的宿舍,都是,男生宿舍},SKDIK={在足球场上踢球的,全是,男生},再用KGDIK上的知识规则进行概率推理,得到图7(c)所示的={男生,喜欢,踢足球}。的保护情形如图8所示,对需要保护的图8(a)中所示的={A,B,C,D,E},采取交互代价驱动的安全保护方法。

通过DGDIK上的SDDIK结合KGDIK上的知识规则SKDIK推理得到,于是遍历后选择出CostTot最小的转换方案,将转换为最小转换方案对应的其他类型化资源后存入图8(b)所示的安全空间。

7 仿真实验

Fig.5 Processing of protecting 图5 的保护情形

Fig.6 Processing of protecting 图6 的保护情形

Fig.7 Example of 图7 的案例情形

Fig.8 Processing of protecting 图8 的保护情形

在仿真中,将提出的类型化隐式数据和信息安全资源保护方案应用于校园监控系统中。通过两个具体案例的仿真实验,证明类型化隐式资源安全保护方法的可行性。对于隐式数据资源安全,保护参加一个会议的所有成员的身份。假设此身份为DGDIK所存在的数据结构中={教师}节点。此节点拥有最大INF,率先进行保护,此身份有3种转换方案:方案1,根据DGDIK上={卡,教师卡};方案2,IGDIK上={成员用餐地点,员工食堂};方案3,IGDIK上={会议地点,办公室},每种转换方案需结合KGDIK上的SKDIK。将转换的原子代价按表4进行赋值。

Fig.9 Comparison of converted method图9 转换方案比较图

Table 4 Atomic conversion cost of TRDIKin simulation表4 仿真实验类型化资源转换的原子代价实例

在进行赋值后,对每一种方案的CostTot进行计算,如图9所示。方案1的CostTot=11,方案2的CostTot=15,方案3的CostTot=7。攻击者的CostA=8,用户预期CostP=12,选择方案1对进行转换。对于隐式信息资源安全,保护学校新生军训运动轨迹。={北门,公园,海边,东门},此时INF(公园)=2,先转换公园节点。转换方案有3种:方案1,在DGDIK上存在动态={北门左转};方案2,在DGDIK上存在动态={北门右转左转};方案3,在IGDIK上存在={北门,(10 min)学生餐厅,(20 min)公园},将转换的原子代价按表4进行赋值。图10给出了转换方案的比较图,方案1的CostTot=7,方案2的CostTot=8.5,方案3的CostTot=10。攻击者的CostA=8,用户预期CostP=9,选择方案2对目标进行转换。

Fig.10 Comparison of converted method图10 转换方案比较图

8 总结

将安全资源分类为DIKW层次结构中的数据、信息和知识等类型化资源,这些类型化资源组成了数据图谱、信息图谱和知识图谱。将类型化安全资源分别映射到隐式与显式的场景中,对于细化的隐式和显式类型化安全资源使用交互代价驱动保护方法进行保护,使静态安全资源不被增删改查,动态安全资源不被破坏。正在进一步验证为大规模数据提供安全保护。