基于安全威胁预测的5G网络切片功能迁移策略

何赞园 王凯 牛犇 游伟 汤红波

摘 要:随着虚拟化技术的发展,同驻攻击成为窃取用户敏感信息的重要攻击手段。针对现有虚拟机动态迁移方法对同驻攻击反应的滞后性,在5G网络切片背景下,提出了一种基于安全威胁预测的虚拟网络功能迁移策略。首先,通过隐马尔可夫模型(HMM)对网络切片运行安全进行建模,利用多源异构数据信息对网络安全威胁进行威胁预测;然后,根据安全预测结果,采用相应的虚拟网络功能迁移策略迁移以使迁移开销最小。仿真实验结果表明:利用HMM能对安全威胁进行有效的预测,同时该迁移策略能够有效减少迁移开销与信息泄漏时间,具有较好的同驻攻击防御效果。

关键词:网络切片;安全威胁;迁移;同驻攻击

中图分类号: TN915.81

文献标志码:A

Abstract: With the development of virtualization technology, co-resident attack becomes a common means to steal sensitive information from users. Aiming at the hysteresis of existing virtual machine dynamic migration method reacting to co-resident attacks, a virtual network function migration strategy based on security threat prediction in the context of 5G network slicing was proposed. Firstly, network slicing operation security was modeled based on Hidden Markov Model (HMM), and the network security threats were predicted by multi-source heterogeneous data. Then according to the security prediction results, the migration cost was minimized by adopting the corresponding virtual network function migration strategy. Simulation experimental results show that the proposed strategy can effectively predict the security threats and effectively reduce the migration overhead and information leakage time by using HMM, which has a better defense effect against co-resident attack.

Key words: network slicing; security threat; migration;co-resident attack

0 引言

隨着移动通信网络的发展,爆炸式的流量增长以及多样化业务需求的出现,现行的网络架构EPC(Evolved Packet Core)难以满足多样化的应用场景,第五代移动通信(5G)应运而生。网络切片技术是5G中解决多样化应用场景的关键技术之一,是在网络功能虚拟化技术的基础上,将多个虚拟网络功能(Virtual Network Function, VNF)根据用户需求进行动态裁剪、编排并部署,形成相互独立的虚拟网络,进而为用户提供定制化的网络服务[1-2]。网络功能虚拟化技术可有效增强5G网络的灵活性和弹性,有效降低资本支出和运营成本,但由于不同的网络切片共享相同的网络基础设施,导致网络切片容易受到嗅探攻击[3]、跨虚拟机攻击[4]和侧信道攻击[5-7]等同驻攻击的威胁,从而引发用户敏感信息泄露等问题。

面对虚拟化中的同驻攻击威胁,一般的应对策略有三种:1)修改物理主机硬件,将CPU、内存等资源单独使用,实现物理隔离。这种方式从根本上解决了同驻攻击的威胁,但由于物理隔离使资源不再共享,违背了虚拟化的初衷,同时导致大量的资源浪费和网络僵化等问题。2)通过设置超级管理者防御、操作系统防御等方法[8-9]来防御和消除侧信道攻击等安全威胁。文献[10-11]中提出了对侧信道攻击威胁的消除方法,但这些方法需要对当前云平台进行修改,无法立即部署,并且往往只能防御特定类型的侧信道攻击。3)利用移动目标防御的思想,将虚拟网络功能或虚拟机(Virtual Machine, VM)进行迁移。文献[12]中证明,利用虚拟机迁移可以有效对同驻攻击进行防御,同时增加攻击者进行同驻攻击的难度。

目前在云计算和互联网中,针对虚拟机安全的迁移方法主要有:通过动态迁移虚拟机来减少虚拟机共存时间,减少攻击者可能窃取的信息量,使攻击者无法成功获取目标的完整信息[9];迁移前对虚拟机设置安全等级,在发生安全问题时,只对高安全和中安全等级的虚拟机进行迁移,可以有效减少虚拟机迁移数量,降低虚拟机迁移算法的收敛时间和迁移开销[13];通过计算虚拟机受到侧信道攻击的可能性,提出一种虚拟机受攻击可能性最低的部署策略,以实现虚拟机对侧信道攻击的防御[14]。现有的虚拟机动态迁移方法虽然在一定程度上能对同驻攻击进行防御,但都是在安全攻击发生后对虚拟机进行迁移,这种对安全威胁反应的滞后性,往往造成被攻击对象的部分信息已被窃取,防御效果不理想。针对现有方法的局限性,本文在5G网络切片中提出一种基于安全威胁预测的虚拟网络功能迁移策略,该方法通过对网络切片的运行安全状态进行预测,在攻击到来之前及时对虚拟网络功能进行迁移,有效避免了由于同驻攻击带来的信息泄露的问题,与其他动态迁移策略相比具有更高的安全性和前瞻性。

1 網络模型与问题描述

1.1 网络模型

基于软件定义网络和网络功能虚拟化的5G网络架构,将原EPC架构中的网元功能进一步细化拆分,并以软件化的形式运行在通用服务器之上,有效地提高了网络的灵活性,同时降低了运维成本。本文主要研究虚拟网络功能迁移的数学问题,在不失一般性的前提下,将底层网络抽象为物理节点资源和链路资源。

1.2 迁移问题描述

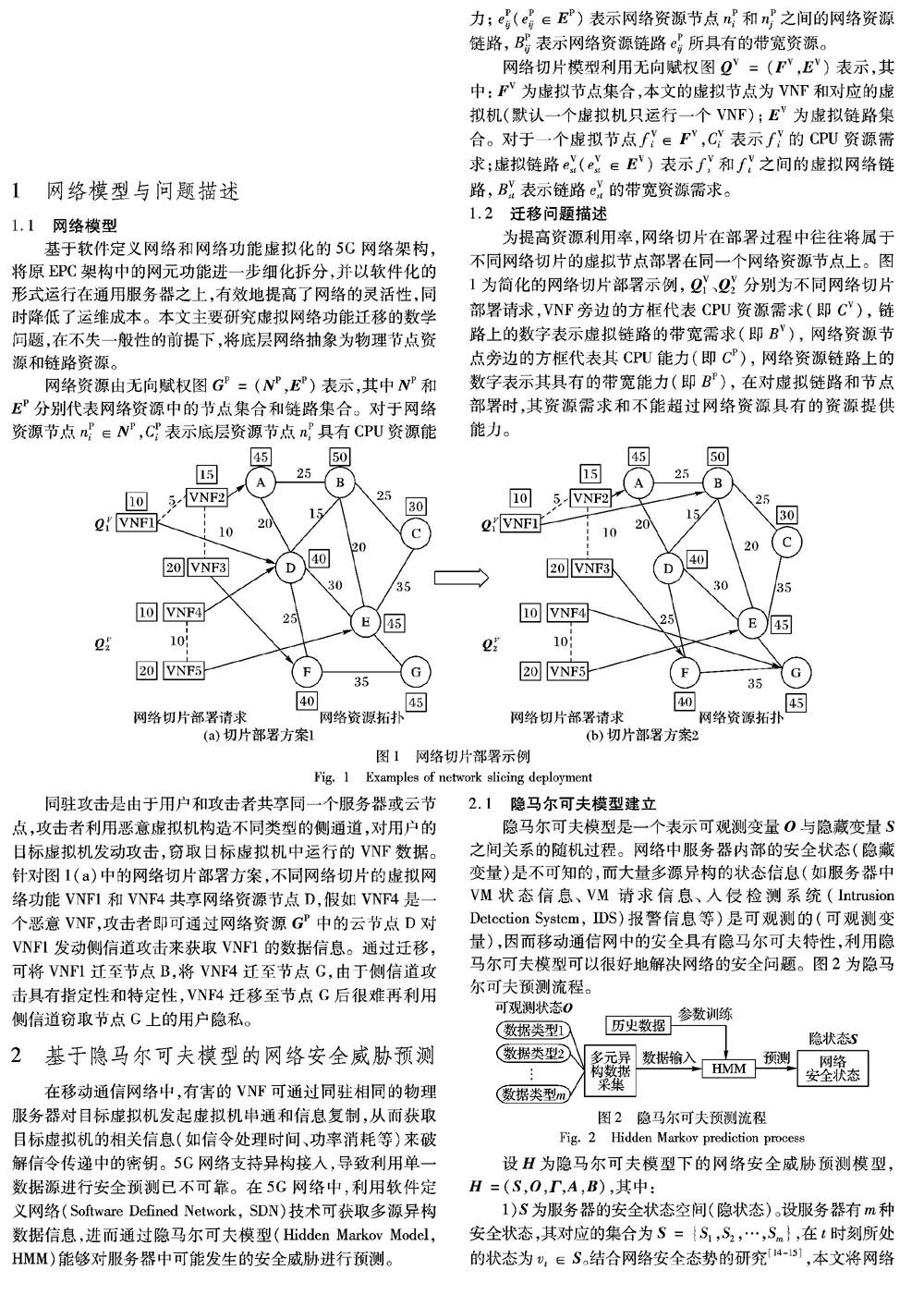

为提高资源利用率,网络切片在部署过程中往往将属于不同网络切片的虚拟节点部署在同一个网络资源节点上。图1为简化的网络切片部署示例,QV1、QV2分别为不同网络切片部署请求,VNF旁边的方框代表CPU资源需求(即CV),链路上的数字表示虚拟链路的带宽需求(即BV),网络资源节点旁边的方框代表其CPU能力(即CP),网络资源链路上的数字表示其具有的带宽能力(即BP),在对虚拟链路和节点部署时,其资源需求和不能超过网络资源具有的资源提供能力。

同驻攻击是由于用户和攻击者共享同一个服务器或云节点,攻击者利用恶意虚拟机构造不同类型的侧通道,对用户的目标虚拟机发动攻击,窃取目标虚拟机中运行的VNF数据。针对图1(a)中的网络切片部署方案,不同网络切片的虚拟网络功能VNF1和VNF4共享网络资源节点D,假如VNF4是一个恶意VNF,攻击者即可通过网络资源GP中的云节点D对VNF1发动侧信道攻击来获取VNF1的数据信息。通过迁移,可将VNF1迁至节点B,将VNF4迁至节点G,由于侧信道攻击具有指定性和特定性,VNF4迁移至节点G后很难再利用侧信道窃取节点G上的用户隐私。

2 基于隐马尔可夫模型的网络安全威胁预测

在移动通信网络中,有害的VNF可通过同驻相同的物理服务器对目标虚拟机发起虚拟机串通和信息复制,从而获取目标虚拟机的相关信息(如信令处理时间、功率消耗等)来破解信令传递中的密钥。5G网络支持异构接入,导致利用单一数据源进行安全预测已不可靠。在5G网络中,利用软件定义网络(Software Defined Network, SDN)技术可获取多源异构数据信息,进而通过隐马尔可夫模型(Hidden Markov Model, HMM)能够对服务器中可能发生的安全威胁进行预测。

2.1 隐马尔可夫模型建立

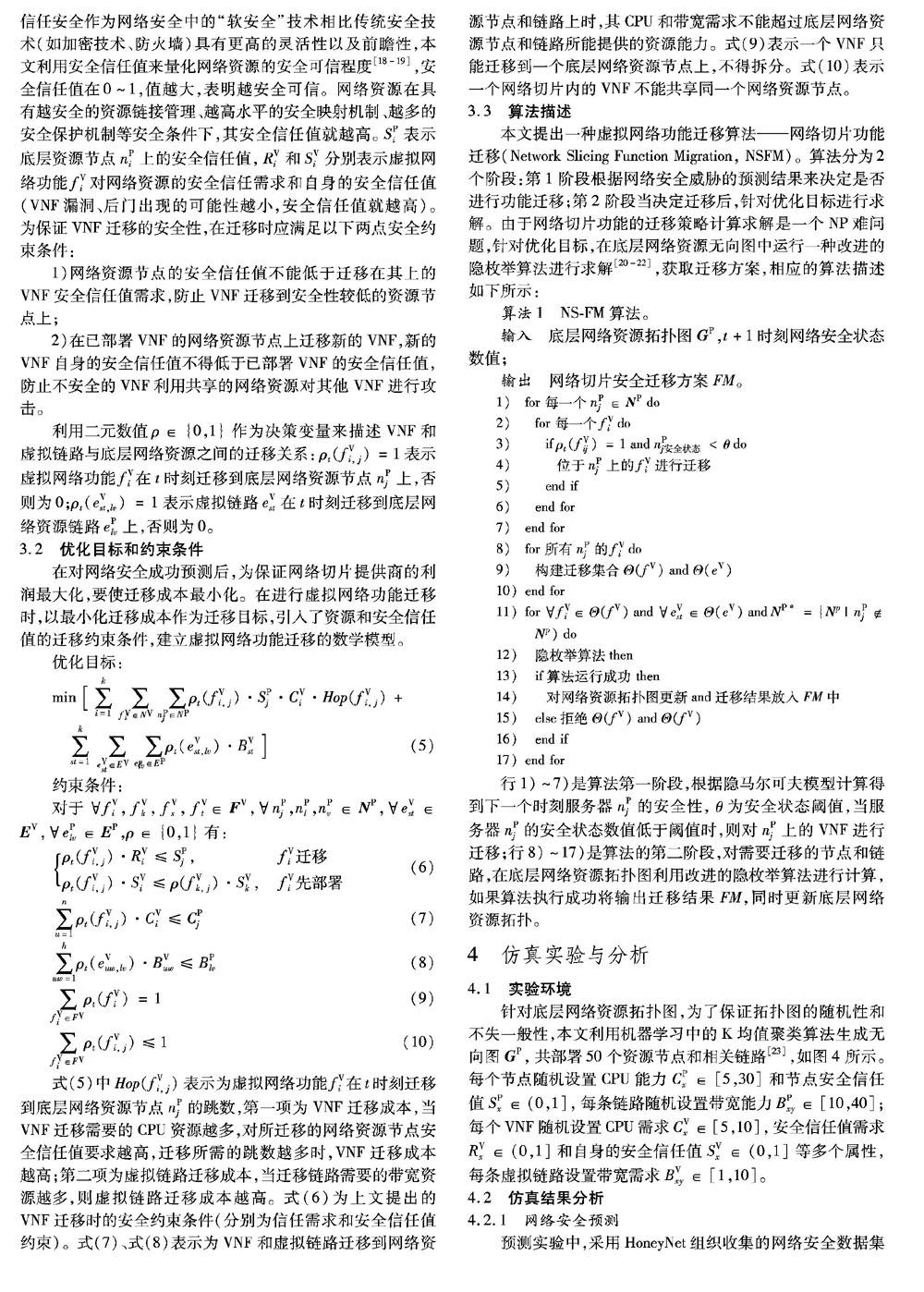

隐马尔可夫模型是一个表示可观测变量O与隐藏变量S之间关系的随机过程。网络中服务器内部的安全状态(隐藏变量)是不可知的,而大量多源异构的状态信息(如服务器中VM状态信息、VM请求信息、入侵检测系统(Intrusion Detection System, IDS)报警信息等)是可观测的(可观测变量),因而移动通信网中的安全具有隐马尔可夫特性,利用隐马尔可夫模型可以很好地解决网络的安全问题。图2为隐马尔可夫预测流程。

3 基于安全威胁预测的网络功能迁移算法

3.1 迁移说明

为保证网络切片的虚拟网络功能迁移后的安全性,防止频繁地进行功能迁移,在迁移中引入安全信任值[17]的概念。信任安全作为网络安全中的“软安全”技术相比传统安全技术(如加密技术、防火墙)具有更高的灵活性以及前瞻性,本文利用安全信任值来量化网络资源的安全可信程度[18-19],安全信任值在0~1,值越大,表明越安全可信。网络资源在具有越安全的资源链接管理、越高水平的安全映射机制、越多的安全保护机制等安全条件下,其安全信任值就越高。SPi表示底层资源节点nPi上的安全信任值,RVi和SVi分别表示虚拟网络功能fVi对网络资源的安全信任需求和自身的安全信任值(VNF漏洞、后门出现的可能性越小,安全信任值就越高)。为保证VNF迁移的安全性,在迁移时应满足以下两点安全约束条件:

1)网络资源节点的安全信任值不能低于迁移在其上的VNF安全信任值需求,防止VNF迁移到安全性较低的资源节点上;

2)在已部署VNF的网络资源节点上迁移新的VNF,新的VNF自身的安全信任值不得低于已部署VNF的安全信任值,防止不安全的VNF利用共享的网络资源对其他VNF进行攻击。

利用二元数值ρ∈{0,1}作为决策变量来描述VNF和虚拟链路与底层网络资源之间的迁移关系:ρt(fVi, j)=1表示虚拟网络功能fVi在t时刻迁移到底层网络资源节点nPj上,否则为0;ρt(eVst,lv)=1表示虚拟链路eVst在t时刻迁移到底层网络资源链路ePlv上,否则为0。

3.2 优化目标和约束条件

在对网络安全成功预测后,为保证网络切片提供商的利润最大化,要使迁移成本最小化。在进行虚拟网络功能迁移时,以最小化迁移成本作为迁移目标,引入了资源和安全信任值的迁移约束条件,建立虚拟网络功能迁移的数学模型。

5 结语

在5G网络切片背景下,针对现有的虚拟机动态迁移方法对同驻攻击防御的滞后性,提出了一种基于安全威胁预测的虚拟网络功能迁移策略。该迁移策略首先利用隐马尔可夫模型对网络切片运行进行预测建模,通过可观测的多源异构信息对网络切片安全进行有效预测。通过安全威胁预测后,以最小化迁移成本作为优化目标建立了虚拟网络功能迁移模型,同时设计了一种NSFM算法进行求解。仿真实验结果表明,所提的隐马尔可夫模型能有效预测网络切片的安全状态;NSFM算法相比其他算法,能提前对虚拟网络功能进行迁移,同时在保证安全的前提下,能有效降低迁移开销,具有较好的同驻攻击防御效果。此外,实际应用的结果表明,本文提出的迁移策略能够满足电信级的指标要求,且能够满足未来5G的相关指标要求。

参考文献:

[1] FOUKAS X, PATOUNAS G, ELMOKASHFI A, et al. Network slicing in 5G: survey and challenges [J]. IEEE Communications Magazine, 2017, 55(5): 94-100.

[2] ORDONEZ-LUCENA J, AMEIGEIRAS P, LOPEZ D, et al. Network slicing for 5G with SDN/NFV: concepts, architectures, and challenges [J]. IEEE Communications Magazine, 2017, 55(5): 80-87.

[3] FISCHER A, de MEER H. Position paper: secure virtual network embedding [J]. Praxis der Informationsverarbeitung und Kommunikation, 2011, 34(4): 190-193.

[4] ALJUHANI A, ALHARBI T. Virtualized network functions security attacks and vulnerabilities [C]// Proceedings of the 2017 IEEE 7th Annual Computing and Communication Workshop and Conference. Piscataway, NJ: IEEE, 2017: 1-4.

[5] IRAZOQUI G, EISENBARTH T, SUNAR B. SMYMA: a shared cache attack that works across cores and defies VM sandboxing — and its application to AES [C]// Proceedings of the 2015 IEEE Symposium on Security and Privacy. Piscataway, NJ: IEEE, 2015: 591-604.【未查到

[6] LIU F, YAROM Y, GE Q, et al. Last-level cache side-channel attacks are practical [C]// Proceedings of the 2015 IEEE Symposium on Security and Privacy. Piscataway, NJ IEEE, 2015: 605-622.

DOI: 10.1109/SP.2015.43

[7] NAHAPETIAN A. Side-channel attacks on mobile and wearable systems [C]// Proceedings of the 2016 IEEE 13th Consumer Communications & Networking Conference. Piscataway, NJ: IEEE, 2016: 243-247.

[8] VARADARAJAN V, RISTENPART T, SWIFT M. Scheduler-based defenses against cross-VM side-channels [C]// Proceedings of the 23rd USENIX Conference on Security Symposium. Berkeley, CA: USENIX Association, 2014: 687-702.

[9] MOON S-J, SEKAR V, REITER M K. NOMAD: mitigating arbitrary cloud side channels via provider-assisted migration [C]// Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security. New York: ACM, 2015: 1595-1606.

[10] VATTIKONDA B C, DAS S, SHACHAM H. Eliminating fine grained timers in Xen [C]// Proceedings of the 3rd ACM Workshop on Cloud Computing Security Workshop. New York: ACM, 2011: 41-46.

[11] WU J, DING L, LIN Y, et al. XenPump: a new method to mitigate timing channel in cloud computing [C]// Proceedings of the 2012 IEEE Fifth International Conference on Cloud Computing. Washington, DC: IEEE Computer Society, 2012: 678-685.

[12] HAN Y, CHAN J, ALPCAN T, et al. Using virtual machine allocation policies to defend against co-resident attacks in cloud computing [J]. IEEE Transactions on Dependable & Secure Computing, 2017, 14(1): 95-108.

[13] 趙硕,季新生,毛宇星,等.基于安全等级的虚拟机动态迁移方法[J].通信学报,2017,38(7):165-174. (ZHAO S, JI X S, MAO Y X, et al. Research on dynamic migration of virtual machine based on security level [J]. Journal on Communications, 2017, 38(7): 165-174.)

[14] BASS T. Intrusion detection systems and multisensor data fusion [J]. Communications of the ACM, 2000, 43(4): 99-105.

[15] 龚正虎,卓莹.网络态势感知研究[J].软件学报,2010,21(7):1605-1619. (GONG Z H, ZHUO Y. Research on cyberspace situational awareness [J]. Journal of Software, 2010, 21(7): 1605-1619.)

[16] HUO Q, CHAN C, LEE C H. Bayesian adaptive learning of the parameters of hidden Markov model for speech recognition [J]. IEEE Transactions on Speech and Audio Processing, 1995, 3(5): 334-345.

[17] 牛犇,游伟,汤洪波.基于安全信任的网络切片部署策略研究[J/OL].计算机应用研究,2019 [2018-04-06]. http://www.arocmag.com/article/02-2019-02-043.html. (NIU B, YOU W, TANG H B. Research on network slicing deployment strategy based on security trust [J/OL]. Application Research of Computers, 2009 [2018-04-06]. http://www.arocmag.com/article/02-2019-02-043.html.

[18] 汪京培,孫斌,钮心忻,等.基于可信建模过程的信任模型评估算法[J].清华大学学报(自然科学版),2013,53(12):1699-1707. (WANG J P, SUN B, NIU X X, et al. A trust model evaluation algorithm based on trusted modeling process [J]. Journal of Tsinghua University (Science and Technology), 2013, 53(12): 1699-1707.

[19] 孟顺梅.云计算环境下可信服务组合及其关键技术研究[D].南京:南京大学,2016:20-43. (MENG S M. Trusted service composition and its key technologies in cloud environment [D]. Nanjing: Nanjing University, 2016: 20-43.)

[20] SHAO W, HU W, HUANG X. A new implicit enumeration method for linear 0-1 programming [C]// Proceedings of the 2008 International Workshop on Modelling, Simulation and Optimization. Washington, DC: IEEE Computer Society, 2008: 298-301.

[21] GEOFFRION A M. An improved implicit enumeration approach for integer programming [J]. Operations Research, 1969, 17(3):437-454.

[22] 王军,李端.多项式0-1规划中隐枚举算法的改进及应用[J].系统工程理论与实践,2007,27(3):21-27. (WANG J, LI D. A new implicit enumeration method for polynomial 0-1 programming and applications [J]. System Engineering — Theory & Practice, 2007, 27(3): 21-27.)

[23] HARRINGTON P. Machine learning in Action [M]. Greenwich, CT: Manning Publications Co., 2012: 15-31.

[24] ZHAO Y M, LO S, ZEGURA E, et al. Virtual network migration on the GENI wide-area SDN-enabled infrastructure [C]// Proceedings of the 2017 IEEE Conference on Computer Communications Workshops. Piscataway, NJ: IEEE, 2017:265-270.