基于零信任架构的边缘计算接入安全体系研究

◆靳起朝 任 超

基于零信任架构的边缘计算接入安全体系研究

◆靳起朝 任 超

(邢台市公安局科信处 河北 054000)

边缘计算作为一种新型计算架构,已开始在国计民生的诸多领域应用,但网络安全问题已成为制约其大规模应用推广的瓶颈。本文充分调研了边缘计算的架构、特点,深入分析了其面临的安全风险,基于可信计算、零信任安全等先进理念和技术,针对性地设计了网络接入层面的安全防护体系,不仅能防御当前的种种攻击,而且符合我国等级保护制度的相关要求。

边缘计算;零信任安全;可信计算

0 前言

随着物联网和大数据技术的深入发展和广泛应用,越来越多的行业被驱动创新,出现了智慧交通、智慧医疗、智慧校园等一系列的惠民应用。然而,随着接入网络的设备数量激增,网络中传输的数据也在呈几何式增长,传统的云计算中心已无法满足低时延、密集化的网络接入和服务需求。因此,在网络边缘利用分散的计算、存储资源,执行数据分布式处理任务,缓解云计算中心的负载,将成为物联网发展的关键。边缘计算正是为满足这种计算需求而被提出,是在靠近物或数据源头的网络边缘侧,融合网络、计算、存储、应用核心能力的分布式开放平台,就近提供边缘智能服务,满足行业数字化在敏捷联接、实时业务、数据优化、应用智能、安全与隐私保护等方面的关键需求[1]。边缘计算将云计算的服务资源扩展到了网络的边缘,解决了云计算中心计算负载过重、网络传输带宽压力过大、网络传输时延过高等问题,是连接物理世界和数字世界的媒介。

然而,边缘计算兴起的同时也给网络中的用户、数据、计算节点的安全防护带来了新的挑战。2016年10月21日,大量部署在互联网中的智能设备遭受Mirai【2】病毒入侵,从而将其作为“肉鸡”发起网络攻击,使得美国西海岸遭受400G左右的DDoS攻击,造成大面积网络瘫痪。2017年10月,一个名为“IoTroop”【3】的新型僵尸网络出现,该僵尸网络利用路由器、摄像头等设备的漏洞,将僵尸程序传播到互联网,感染并控制了多达200万台在线设备。上述都是典型的针对边缘计算的网络攻击事件。

近期,针对边缘计算的网络攻击事件呈增多趋势,是因为边缘计算网络中的智能设备、网络通信技术在设计之初都对考虑安全不足。边缘计算所联接物理对象的计算、存储资源都较为有限,因此在设计之初更优先考虑业务功能的正确、可靠实现,而忽略网络安全的威胁;边缘计算联接物理对象所采用的网络通信技术多种多样,如BlueTooth、ZigBee、Wi-Fi、NB-IoT甚至Profibus、Ethercat等总线,在网络安全方面都存在诸多缺陷。

综上所述,边缘计算作为一种新型的计算架构,已逐步渗透到各个领域,在我们生活中扮演越来越重要的角色,但是边缘计算的安全问题,尤其是物理对象的接入安全还未得到有效改善,一旦被黑客利用,就可能泄露我们的隐私信息、影响社会秩序稳定,甚至威胁国家安全。因此,边缘计算的安全问题亟待解决。

1 边缘计算部署架构及安全风险分析

1.1 边缘计算部署架构

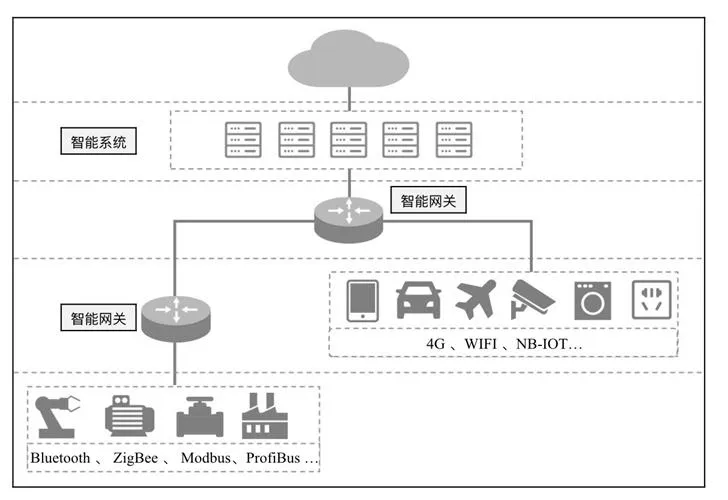

从软硬件设备的逻辑部署角度看,边缘计算可以分为四层:智能设备、智能网关、智能系统、云计算中心。智能设备包括智能手机、智能汽车、智能摄像头、智能开关等,通过BlueTooth、ZigBee、Modbus、Profibus等通信协议与智能网关进行短距离通信,或者通过Wi-Fi、45G、NB-IoT等协议与智能网关进行远距离通信。智能设备主要承担对物理世界的感知任务,然后将感知结果汇聚到智能网关。智能网关具备一定的计算和存储能力,能够对智能设备上传的感知数据进行实时分析、处理和存储。根据业务场景的需要,智能网关可将实时处理完的感知结果上报智能系统进行更复杂的处理,同时将非实时数据聚合后送到云端进行存储或处理。

从软硬件设备所处物理环境角度看,边缘计算的智能设备、智能网关一般部署在开放的物理环境下,如城市道路、野外环境等,地理位置分散且无人值守。智能系统及云计算中心一般部署在运营使用单位的数据中心中。智能网关和智能系统或者云计算中心通过运营商网络进行数据交换。

图1 边缘计算部署架构

1.2 边缘计算安全风险分析

从边缘计算部署架构可以看出,边缘计算的最上层是云计算中心,因此云计算【4】所面临的安全风险在边缘计算中依然存在;智能系统部署于数据中心中,分析和处理智能网关汇聚的数据,其面临的安全风险和传统信息系统相同。智能设备和智能网关所在物理环境恶劣、所处理的数据及协议复杂,其面临更多新的安全风险,如下:

1)固件篡改:因为智能设备和智能网关处于无人值守的开放物理环境中,攻击者很容易直接接触物理设备,进而对设备固件进行逆向分析,通过篡改固件,增加攻击代码或关闭设备的安全机制等。

2)闲置接口利用:为了调试或设备管理方便,有些智能设备和智能网关会保留UART、COM等外设接口,而攻击者物理接触设备后,可以利用这些未被关闭的闲置接口进行攻击。

3)暴力破解:智能设备大多使用嵌入式linux系统,系统账户一般以文件形式保存,攻击者拿到这个文件就可以进行系统密码破解,也可搜集常用的弱口令列表,通过机器尝试的方式获取系统相关服务的认证口令。

4)管理界面漏洞利用:攻击者利用智能设备或智能网关管理界面上的SQL注入、上传、远程代码执行等漏洞,获取设备管理权限,从而进行攻击。

5)应用漏洞利用:基于业务的需要,智能设备或智能网关都会开放诸多应用服务,攻击者可以利用应用服务的漏洞,对设备进行攻击。

6)网络窃听:智能设备和智能网关可以基于ZigBee、BlueTooth、Modbus等多种网络协议进行通信,而这些协议在设计之初,几乎没有考虑通信的保密性,因此基于这些协议进行通信,容易出现数据泄露的风险。

综上所述,对边缘计算而言,智能设备、智能网关侧新增加的安全风险更加突出,是其安全防护体系设计的重点。

2 边缘计算接入安全体系设计思路

2.1 相关技术

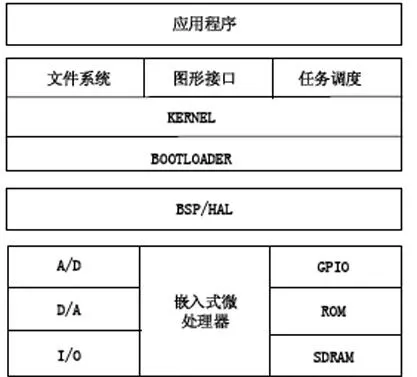

(1)嵌入式设备架构

嵌入式设备主要由嵌入式微处理器、相关支撑硬件、固件和嵌入式系统软件组成,是集软硬件于一体的可独立工作的“器件”。嵌入式微处理器主要由一个单片机或微控制器 (MCU)组成。相关支撑硬件包括AD转换、存储介质(ROM、SDRAM等)、通讯设备等。嵌入式系统软件包括与硬件相关的底层软件、操作系统、图形接口、通讯协议、文件系统、和应用程序等,如图2所示。

图2 嵌入式设备架构

嵌入式设备具有如下特点:1)应用固化:一般面向特定应用需求开发,可扩展性较差,嵌入式设备一旦进入市场,在较长生命周期内不会更新;2)资源有限:为了节约成本,嵌入式设备的计算和存储资源都和应用需求相匹配,冗余的能力较为有限,无法完成较为复杂的、应用需求之外的任务。

(2)零信任安全

零信任安全【5】最早由著名研究机构Forrester的首席分析师John Kindervag在2010年提出。其核心思想是:默认情况下不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权机制,重构网络安全的信任基础。零信任安全摒弃了传统网络安全的防护架构:默认内网是安全的,安全就是构筑企业的数字护城河,通过防火墙、WAF、IPS等边界安全产品对企业网络出口进行重重防护,而忽略企业内网的安全。

边缘计算地理位置分散、无人值守,难以划清其网络边界,因此,在设计边缘计算接入安全体系时,应假设任何设备都是不可信任的,都可能已经被攻击者入侵。

2.2 设计思路

本文将基于可信计算【6、7】、态势感知等先进技术手段,为边缘计算构建符合零信任架构的接入安全防护体系。具体思路如下:

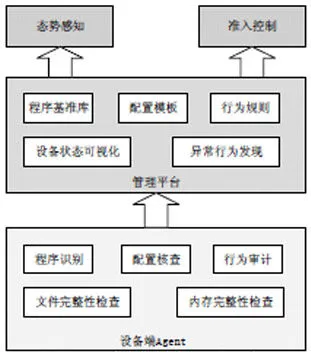

1)白盒管理:构建统一的安全管理平台,实时监控边缘设备的软硬件配置,使得设备上的程序、配置及行为都一目了然,及时发现异常行为。

2)可信控制:基于可信计算思想,增加可信根,构建可信链,实现对固件、操作系统以及应用程序的可信验证,阻止未通过验证的程序执行。

3)可信接入:利用可信网络连接机制,在设备接入网络时对其身份和可信状态进行验证,并在数据传输时,确保数据的保密性。

3 基于零信任架构的边缘计算接入安全体系

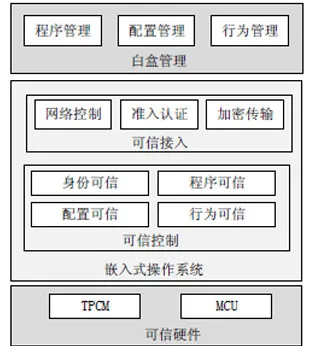

依据上文所述的设计思路,为边缘计算接入安全构建了图3的防护体系:

图3 边缘计算接入安全防护架构

白盒管理是本接入安全体系的基础。边缘计算网络中智能设备和网关都是嵌入式设备,依据嵌入式设备应用固化的特点,本安全体系采用白盒管理的思想构建管理平台,采集边缘设备的资产属性,包括程序、软硬件配置、应用行为、文件完整性状态、系统内存状态等信息,并实现可视化展示,使得边缘设备的运行状态一目了然。在此基础上,构建程序基准库、配置模板、行为规则库等知识图谱,对边缘设备的运行状态进行分析,及时发现异常状态。

图4 白盒管理框架

可信控制是本接入安全体系的核心。依据嵌入式设备应用固化、资源有限的特点,本安全体系采用可信计算的技术确保边缘设备可信。通过增加TPCM,实现不可篡改的信任根,作为信任的源头;对边缘设备进行改造,增加内核级的可信基础软件,实现对用户、程序等主体的可信检查和权限控制;从而实现如下功能:1)身份可信:提供暴力破解防护和弱口令检查功能,可对系统无效用户、普通用户、超级用户的登录次数和频率限制,减少用户名口令尝试次数。同时对设备的账户提供弱口令安全检测,提高账户口令要求。2)程序可信:采用白名单方式固化边缘设备中能够运行的程序,对执行程序进行可信检测,确保恶意程序或与业务无关的程序无法在设备中运行。3)配置可信:定期对系统、软件的重要安全配置进行可信性检查,发现不可信的配置,及时进行修复。4)行为可信:对应用服务的程序行为进行可信性检查,及时发现和阻断违规行为。

可信接入是本接入安全架构的保障。在智能设备和智能网关进行通信,以及智能网关和智能系统进行数据交换时,验证通信双方的身份及可信状态,只有可信设备之间才能建立网络连接,并基于IPSEC、SSL等协议实现端到端的加密传输,规避Modbus、Profibus等网络协议固有的安全缺陷。

4 总结

本文广泛调研了边缘计算的架构和特点,并且深入分析了其面临的安全风险,然后针对边缘计算的特点,结合可信计算、零信任安全等先进理念和技术,给出了其接入安全防护体系。

本文给出的接入安全体系设计合理,不仅能够极大提升边缘计算的安全性,同时还符合我国等级保护制度的相关安全要求。

[1]边缘计算参考架构2.0 [EB/OL]. http://www.ecconsortium.org/Uploads/file/20171128/1511871147942955.pdf.

[2]Kolias C,Kambourakis G,Stavrou A,et al.DDoS in the IoT:Mirai and Other Botnets[J]. Computer,2017,50(7):80-84.

[3]Checkpoint: IoTroop Botnet: the full investigation [EB/OL]. https://research.checkpoint.com/iotroop-botnet-full-investigation/.

[4]Zhang YQ, Wang XF, Liu XF, Liu L.Survey on cloud computing security[J].Journal of Software, 2016,27(6):1328-1348.

[5]No More Chewy Centers: The Zero Trust Model Of Information Security[EB/OL].http://crystaltechnologies.com/wp-content/uploads/2017/12/forrester-zero-trust-model-information-security.pdf.

[6]沈昌祥, 张焕国, 王怀民,等. 可信计算的研究与发展[J]. 中国科学:信息科学, 2010(2):139-166.

[7]沈昌祥. 用可信计算3.0筑牢网络安全防线[J]. 信息通信技术, 2017, 3(3):290-298.

本文受湖南省自然科学基金项目(批准号:07JJ3129),湖南省青年骨干教师培养基金资助项目资助。