一种安全可行的数字水印协议

展 虎,毛 力

(江南大学物联网工程学院,江苏 无锡 214122)

0 引 言

随着数字化技术与网络信息技术的高速发展,数字化版权维护问题成为人们日益关注与讨论的焦点。而传统的密码学技术对数字化产品的保护存在诸多问题,因此数字水印技术成为数字化产品的重要保护方法。然而在数字版权维护的过程中,仅含有可行的数字水印算法是不完善的,还需要一个依赖相关技术实现的数字水印协议。

现如今,国内外相关学者对数字水印协议做了许多研究,文献[1]采用了Agent技术并结合数字水印算法解决多水印嵌入、版权维护等相关协议问题,但未考虑到未绑定以及网络负担过重的问题。文献[2]提出了一种基于公钥基础设施的数字水印协议,该协议通过对每种数字化产品生成水印池的方法保护水印协议的安全性。虽然该协议减轻了内容服务器的负担,但却产生买方过多参与的问题。文献[3]引入基于EL Gamal加密算法与机器指纹的交易模式,虽利用EL Gamal算法对水印进行加密嵌入以及对交易信息的加密保护,但容易引起卖方恶意盗版问题。文献[4]引入代理签名机制防止卖方恶意伪造盗版商品,但该协议的实现耗时过多。文献[5] 提出的水印协议基于DCT变换与同态加密算法,虽保护了买方的权益却没有注意模糊攻击问题。文献[6]提出一种由受信任的第三方将水印嵌入数字产品的水印协议,虽解决了未绑定问题,但却容易引起争论问题。文献[7]提出的数字水印协议利用离散小波变换的水印算法增强了所嵌水印的鲁棒性,但却未考虑到卖方与第三方共谋的问题。

通过对上述协议的分析,本文设计的数字水印协议利用具有同态性的Paillier加密算法完成水印在加密条件下的嵌入,以及对买方购买商品与相关信息的加解密,可防止恶意的卖方非法获取买方购买信息及非法复制买方所购买的数字商品来诬陷买方盗版,同时引入虹膜识别技术提取买方的虹膜信息用于绑定买方真实的身份信息以及作为嵌入到所购买数字产品的水印。同时买方只需通过交易应用程序完成购买以及消息传递操作,无需买方进行信息加密以及对数字产品解密,使得协议既增强了整个交易的安全性与实用性,又进一步简化消费者操作,保护了消费者合法利益。

1 背景知识

1.1 Paillier加密算法

设参与方A的加密算法为EA,明文信息记为m1,m2,当该加密算法满足EA(m1)×EA(m2)=EA(m1+m2)时,则说明该加密算法满足加法同态性[8]。

具有同态性质的加密技术是数字水印协议的基础,Paillier加密算法密码体制[9]如下:

1)选择2个随机独立的较大素数p和q,令n=p×q,模n2的乘法群记为G,即G={y|y∈Z*},在从Z*中随即选取一非零整数x,则公钥记为(n,x),私钥记为(a,b),并记a(n)=lcm(p-1,q-1),其中lcm(e,f)表示用于计算e,f的最小公倍数的函数,b=L(xa(n)mod n2)-1mod n, L(t)=(t-1)/n。

2)加密形式。利用公钥(n,x)从Z*选择任意的质数r,记任意的明文m,密文为c,则对m加密得c=xmrnmod n2。

3)解密形式。利用相应的私钥(a,b),对c进行解密得m=L(ca(n)mod n2)b mod n。

记存在任意的明文j,k∈Z*,则对明文利用上述的加密方式进行加密得EP(j),EP(k)。其中E()为加密方式,P为公钥。Paillier加密算法的加法同态性为EP(j)×EP(k)=(xjr1n)mod n2×(xkr2n)mod n2=(xj+k×(r1r2)n)mod n2=EP(j+k)。

1.2 虹膜识别技术

虹膜识别是识别精度较高的生物识别技术[10],通过提取分析虹膜信息可以快速锁定与之关联的重要信息,具有唯一性、高精确度、稳定性与防伪性的特点[11],因此被广泛应用到安保、国防以及电子商务领域中。

买方真实身份信息的确认一直是水印协议中仲裁阶段的关键,利用人眼虹膜唯一性的特征在水印协议中作为追踪盗版者身份信息的有效搜索证据。同时可利用提取的虹膜信息图像作为卖方嵌入数字商品中的水印,无需卖方或第三方生成水印,并在加密的形式下完成水印嵌入。因此既可以精确追踪到盗版者的个人信息,又可以保护消费者的利益。

本文协议中买方通过移动端下载的安全可靠交易应用程序[12]收集自身的人眼虹膜信息,一旦收集成功,买方将无法进行非法修改,并由交易应用程序将虹膜信息与真实身份信息传给完全可信任的个人身份认证权威中心,同时利用虹膜信息图片匿名参与交易,无需再向相关认证方申请匿名认证。因此虹膜技术的应用,在保证消费者匿名参与交易的同时,简化买方的操作。

2 协议设计

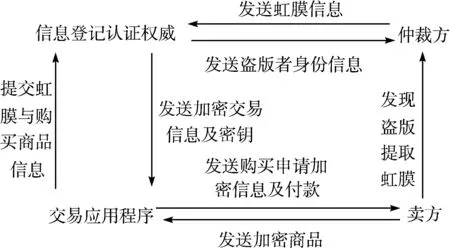

本协议中参与方有:完全可信的买方信息认证权威ICA,完全可信的仲裁方J,买方B,买方使用的交易应用程序APP,卖方S。其中协议中所涉及各参与方主要的职能如表1所示,符号及其表达意义如表2所示。整个协议分为3个子协议:买方身份信息注册认证子协议、买卖方交易子协议、仲裁子协议。协议中各参与方之间的通信过程如图1所示。协议中各方之间的网络通信基于SSL安全套接字层连接以保证通信信息数据的安全性与完整性。

表1 协议中各方的主要职能

B购买销售者所售卖的数字商品S向消费者销售数字商品APP用于发送接收信息与付款ICA储存买方虹膜与真实身份信息,并为消费者相关购买信息加密,提供数字商品加解密的密钥对。J确认揭发盗版者身份信息,只有在仲裁阶段有权访问ICA

图1 协议主要消息传递过程

表2 协议中涉及的符号及其意义

ID买方真实身份信息P所选购的数字商品CP商品的版权说明IR买方虹膜信息(PKS,SKS)卖方生成的密钥对BP买方购买商品的相关信息(PKICA,SKICA)ICA生成交易密钥对(PK*ICA,SK*ICA)ICA生成用于加解密商品的密钥对E(|)Paillier加密算法D(|)Paillier解密算法HICAICA生成的哈希算法SIICAICA生成的数字签名算法VB标记买方已购买商品的标识符VSS生成标记买方虹膜信息的标识符PIR嵌有IR信息的数字商品⊕水印嵌入算法+连接符Y数字商品盗版物YVBY中疑似VB的标识符YVSY中疑似VS的标识符YIRY中疑似IR的虹膜信息

2.1 身份信息注册子协议

1)B→ICA:B先通过移动端下载安全可靠的APP,再通过APP提取自身的虹膜信息IR,将IR与真实身份信息ID提交给ICA。

2)ICA→B:ICA确认来自B的信息后,将IR与ID绑定并存储到买方信息库中,并发送买方身份信息已登记的反馈信息到B的APP上。

2.2 买卖交易子协议

在此阶段,B利用IR作为假名与S通信。

1)B→S:B通过APP浏览S所售卖的相关数字化商品,确认所需购买的商品后,随即利用APP向S发送购买该商品的请求以及IR。

2)S→B:S确认B发来的信息后,生成商品的版权说明CP与本次交易的密钥对(PKS,SKS),同时对CP加密即RS=E(CP|PKS),将CP,RS以及付款信息发送到B的APP上。

3)B→ICA:B在APP上查看来自S的消息后,仔细阅读了商品版权说明CP,在确认购买后,将CP,RS及购买商品的相关信息BP通过APP发送到ICA。

2.3 仲裁子协议

4)J:若J收到数据验证不正确的反馈消息,则取消卖方S的诉讼。否则再进一步验证YVB与VB相似后,揭露盗版者的身份信息ID。

3 虹膜图像分析对比实验

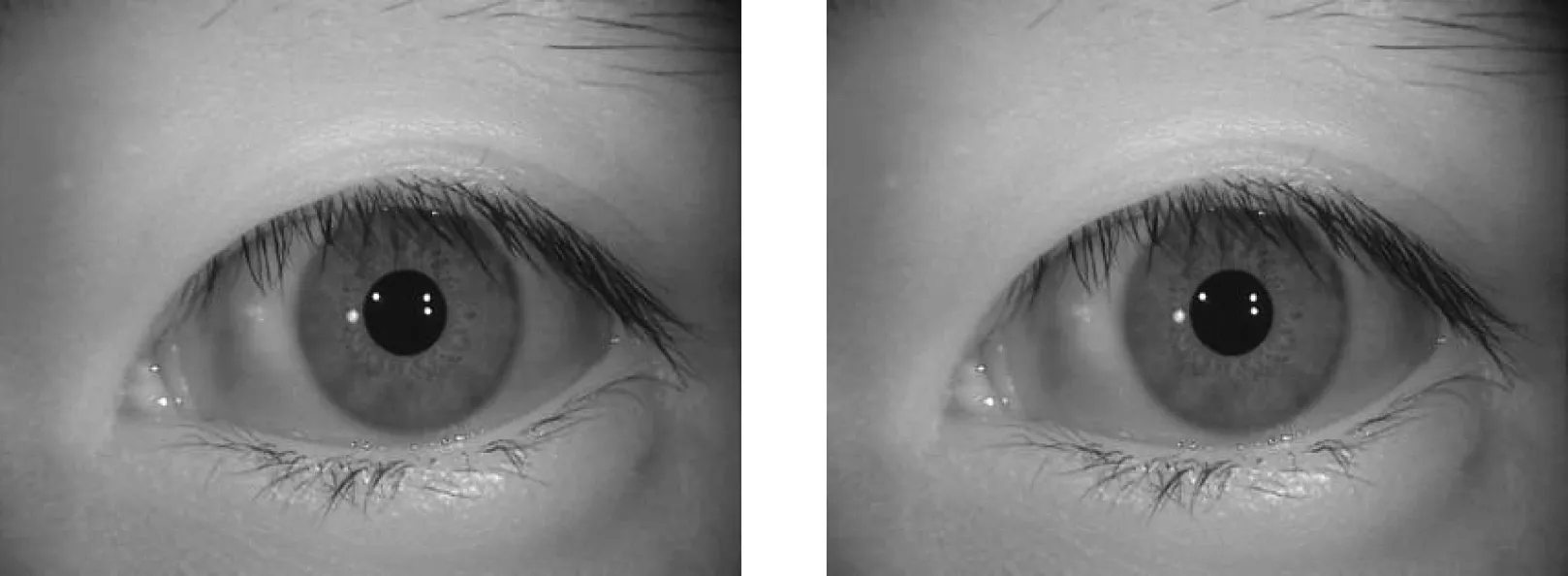

本协议中虹膜图像的选取来自Biometrics Ideal Test标准虹膜数据库,其中所有虹膜图像的大小均为640×480,虹膜测试图像与原始虹膜图像如图2(a)~图2(e)所示。虹膜实验分析对比的过程主要包括分割人眼虹膜、预处理虹膜图像、虹膜匹配[13]。

(a) 虹膜测试图像

(b) 虹膜图像1 (c) 虹膜图像2

(d) 虹膜图像3 (e) 虹膜图像4

3.1 分割虹膜

该部分的目的是将眼睛部分图像与虹膜区域分离,通过Canny算子边缘检测获取边缘图,然后利用Hough变换搜寻定位瞳孔与虹膜的区域位置[14],再分离睫毛区域。分割效果如图3(a)和图3(b)所示。

(a) 定位虹膜与瞳孔区域 (b) 分离睫毛区域 图3 分离确定虹膜区域

3.2 归一化虹膜

该部分主要应用Daugman橡胶片模型[15]找出新的虹膜区域作为均匀尺寸模板。归一化效果如图4所示。

图4 归一化虹膜

3.3 匹配虹膜图像

该部分主要匹配虹膜信息库中的虹膜图像与测试图像是否属于同一人。当确定尺寸模板后,利用Log-Gabor滤波[16]对所确定虹膜区域进行编码,将二维模式信号转换为一维信号,再通过计算海明距离[17]值来确定不同虹膜相似程度,当海明距离值接近0时,则2个虹膜图像极为相似。同一个人的相同虹膜图像如图5所示。

图5 同一人的相同虹膜图像

4 协议安全性与可行性分析

4.1 安全性分析

1)盗版追踪问题。

本协议中,买方通过交易应用程序APP收集自己的虹膜图像,一旦收集成功,买方将无法恶意更改。并由交易应用程序APP将买方虹膜图像与真实的身份信息上传到信息认证中心ICA。同时将虹膜图像作为水印嵌入到数字商品中,若市场上出现盗版,由卖方提取出嵌在数字商品中虹膜图像并发送给仲裁方J,再由J将提取出的虹膜图像发送给ICA,ICA利用识别精度高的人眼虹膜识别技术将提取出的虹膜图像与存储在买方信息库中的虹膜图像集进行匹配,待匹配出相同的虹膜图像后,找出与之绑定的盗版者真实身份信息,并交给仲裁方J揭露。

2)消费者与销售者权益保护问题。

3)未绑定问题。

4)争论问题。

本协议中,当发现存在非法盗版物时,可以准确地锁定盗版者的真实身份信息而无需盗版者提供“辩解”证据。买方的真实身份信息由完全可信的ICA存储而购买数字商品的加密信息也由ICA生成,而加密信息中包含着买方详细的购买数字商品的记录。在仲裁阶段,卖方将搜索到的与盗版者相关的加密购买信息传给J,J再将其发送给ICA,待ICA解密并验证信息均准确无误后,由ICA向J提供盗版者真实的身份信息,而整个仲裁过程无需盗版者提供证明。

5)共谋问题。

本协议中,买方只通过交易应用程序APP与第三方ICA通信,在本协议中ICA是完全受信任的,不可能协助恶意的买方编造虚假的身份信息以达到非法盗版而逃避制裁的目的。而卖方在整个交易阶段没有与ICA接触,也无权访问ICA,因此不存在卖方与ICA勾结共同诬陷买方的可能。

6)匿名问题。

买方在整个交易过程中采用虹膜图像作为交易假名,卖方虽可以得到买方的虹膜图像,但卖方在整个协议中无权接触到可信任的ICA,因此也就无法根据买方的虹膜图像获取买方真实的信息,所以买方可以通过匿名方式安全地参与整个买卖交易过程。

7)过多第三方参与问题。

过多第三方的引入不仅会导致协议难以实现,而且也会增加网络通信开销。本文协议中,第三方只包含完全受信任信息认证中心ICA与仲裁方J,ICA仅负责买方身份信息的存储、检索以及为买方交易信息进行加解密,而J只参与仲裁阶段,负责揭开盗版者身份信息,虹膜图像由买方提供,而虹膜图像的嵌入也只需卖方操作,无需第三方协助。因此本文协议中网络通信负担少,更易于实现。

4.2 可行性分析

买方在协议中只通过交易应用程序APP与其他方通信,加密与解密密钥均由ICA生成,最终获得的数字商品也通过APP解密完成,买方在交易过程只需提交虹膜图像与真实身份信息而无需执行加密解密操作,仲裁阶段也不需要买方参与,因此本文的协议简化了买方的操作,改善了买方的交易体验。

协议中买方的虹膜图像既可以作为交易假名实现匿名交易,又可以当作水印嵌入数字商品中,而无需相关第三方提供匿名认证,也不需要卖方提供水印图像,从而减少第三方与卖方的负担。同时通过虹膜对比实验的分析可知虹膜识别技术具有匹配区域小,精度高的特点,因此引入到数字水印协议中可以更好地为买方提供匿名保护以及解决盗版追踪问题。表3对不同协议的安全性进行了比较。

表3 不同协议的安全性比较

已解决问题文献[3]协议文献[6]协议文献[7]协议本文协议匿名购买无有有有盗版追踪有有有有买方权益保护无有有有卖方权益保护无无无有未绑定有有有有共谋诬陷有有无有仲裁争论有无有有过多第三方有无有有

5 结束语

数字水印协议中引入生物信息识别技术已成为现代数字化版权保护发展的趋势。本文协议利用具有同态性的Paillier加密算法与虹膜识别技术解决了现有的数字水印协议中存在的相关安全性问题,协议的设计贴近现实的买卖交易模式,同时又兼顾保护买卖双方的合法利益。协议下一步研究方向主要是水印嵌入算法以提高数字水印的鲁棒性与不可见性,达到协议与数字水印算法的有效结合,实现一个更高效、实用、安全的数字水印版权维护体系。

[1] 朱大立,陈晓苏. 基于Agent技术的数字水印协议框架[J]. 计算机工程与设计, 2007,28(11):2693-2695.

[2] 王非,陈虹,肖振久. 基于买方卖方的安全数字水印协议[J]. 计算机应用, 2011,31(5):1288-1290.

[3] 闫丽霞,肖明波. 基于El Gamal算法的数字水印协议[J]. 计算机应用, 2013,33(9):2529-2531.

[4] Eslami Z, Kazemnasabhaji M, Mirehi N. Proxy signatures and buyer-seller watermarking protocols for the protection of multimedia content[J]. Multimedia Tools and Applications, 2014,72(3):2723-2740.

[5] Seong T Y, Kwon K C, Lee S H, et al. DCT and homomorphic encryption based watermarking scheme in buyer-seller watermarking protocol[J]. Journal of Korea Multimedia Society, 2014,17(12):1402-1411.

[6] Cui Xinchun, Sheng Gang, Li Fengyin, et al. An efficient and impartial buyer-seller watermarking protocol[J]. Journal of Communications, 2015,10(5):339-344.

[7] Kumar A, Ghrera S P, Tyagi V. Modified buyer seller watermarking protocol based on discrete wavelet transform and principal component analysis[J]. Indian Journal of Science and Technology, 2015,8(35):1-9.

[8] Kuang Liwei, Yang L, Feng Jun, et al. Secure tensor decomposition using fully homomorphic encryption scheme[J]. IEEE Transactions on Cloud Computing, 2015(99):1.

[9] Penn G M, Ptzelsberger G, Rohde M, et al. Customisation of Paillier homomorphic encryption for efficient binary biometric feature vector matching[C]// 2014 International Conference of the Biometrics Special Interest Group (BIOSIG). 2014:133-144.

[10] Abdullah M A M, Dlay S S, Woo W L, et al. A framework for iris biometrics protection: A marriage between watermarking and visual cryptography[J]. IEEE Access, 2016,4:10180-10193.

[11] Naseem I, Aleem A, Togneri R, et al. Iris recognition using class-specific dictionaries[J]. Computers & Electrical Engineering, 2016,62:178-193.

[12] Nandy P G, Agrawal N, Nambiar M. Evaluation of a trading application using a high performance messaging framework[C]// 2014 International Conference on Computing, Communication and Networking Technologies (ICCCNT). 2014:1-7.

[13] Bokslag W, Lukas K A Y, Zijlstra A. Analysis of the effects of higher bits-per-cell iris recognition[J]. University of Twente Students Journal of Biometrics and Computer Vision, 2016.

[14] Wu Xiaomeng, Kawanishi T, Mori M, et al. Edited film alignment via selective hough transform and accurate template matching[C]// 2017 IEEE International Conference on Acoustics, Speech and Signal Processing (ICASSP). 2017:1707-1711.

[15] Cruz F R G, Hortinela C C, Redosendo B E, et al. Iris recognition using daugman algorithm on raspberry pi[C]// 2016 IEEE Region 10 Conference (TENCON). 2016:2126-2129.

[16] Mehta N, Jadhav S. Facial emotion recognition using log gabor filter and PCA[C]// 2016 International Conference on Computing Communication Control and Automation (ICCUBEA). 2016:1-5.

[17] Jung Yujin, Kim D, Son B, et al. An eye detection method robust to eyeglasses for mobile iris recognition[J]. Expert Systems with Applications, 2017,67(C):178-188.