网络行为异常检测研究综述

张 雁, 刘才铭, 敬思远, 张贵红

(乐山师范学院 计算机科学学院,四川 乐山 614000)

0 引言

网络行为(Network Behavior)[1]表现为具体的网络活动及网络运行的动态变化规律[2]。中国互联网络信息中心(CNNIC)报告指出,当前的互联网行为主要体现在搜索引擎、社交网站、电商应用、网络视频、网络游戏、移动互联网等六个方面。随着互联网业务的不断扩展和用户规模的快速增长,网络行为的种类逐渐增多,网络行为的数量呈大规模上升趋势。

2013年8月,国务院发布《关于促进信息消费扩大内需的若干意见》,该意见的出台进一步促使了我国超大规模互联网用户网络活动频率的迅速上升,从而致使互联网的网络行为规模急剧加大[3]。2017年1月,CNNIC发布《第39次中国互联网络发展状况统计报告》,据该报告统计,2016年,我国有70.5%的网民遭遇过网络安全问题,我国个人互联网使用的安全状况不容乐观[4]。

残酷的互联网安全现状表明,在正常网络行为背后,还隐藏着大量的异常网络行为,这些大规模异常网络行为带来后果的严重性从权威机构发布的报告中可见端倪。国家互联网应急中心(CNCERT/CC)抽样监测显示,2015年,我国共发现10.5万余个木马和僵尸网络控制端,控制了我国境内1978万余台主机,CNCERT/CC捕获及通过厂商交换获得的移动互联网恶意程序样本数量多达147万余个,我国境内被篡改网站数量达2万余个[5]。

异常网络行为给网络安全管理带来了巨大的难题,如何从千变万化的网络行为中发现异常信息,成为了网络安全管理研究的热点。网络行为模式错综复杂、瞬息万变,对大规模网络行为的监测难度也日渐加大,网络行为监测工作已引起了政府[6]、学术研究机构[7]、网络安全工业界[8]的高度重视。网络行为异常检测可以发现互联网中异常网络行为的活动规律,在当前严峻的网络安全形势下,建立有效的网络行为分析及异常检测技术显得格外迫切,为了遏制异常网络行为带来的网络危害,工业界和学术界对网络行为的异常检测展开了相关的研究工作[9],以便为主动的网络安全管理提供科学的依据。

本文分析了异常网络行为的产生原因,介绍了几种典型的异常网络行为的根源,梳理了网络行为异常检测的研究进展,介绍了与之紧密相关的几个研究领域,分析了当前网络行为异常检测的研究难点,并对未来的研究方向进行了展望。

1 异常网络行为的根源

网络行为的根源来自于网络活动,正常的网络行为符合网络设计的初衷,它产生的网络活动满足网络管理的预期,异常的网络行为产生于网络设计的缺陷和网络管理的漏洞,其根源在于恶意的网络活动、或非恶意的网络设计缺陷和管理疏忽带来的网络活动。但无论异常网络行为是否恶意,都会给网络的正常运行带来问题。按照异常网络行为产生的主观性,将网络行为分为非恶意和恶意,非恶意异常网络行为的根源有网络管理不当、网络用户误操作和使用不正常网络服务等,恶意异常网络行为的根源有网络攻击、恶意软件等,下面列举几个典型的异常网络行为根源。

1.1 网络管理不当

网络管理可以监督、组织和控制网络通信服务[10],从而让网络在设计的规则下正常地运行。理论上讲,在科学的网络管理下进行的网络活动,都会产生正常的网络行为。但是,很多网络在管理上都存在着漏洞,造成网络管理不当,例如,网络管理制度不健全、网络配置存在疏忽、网络安全设备缺失、不重视网络系统日志、对网络用户的安全引导不到位等。网络管理不当的后果是网络中将存在大量的异常甚至非法网络活动,其带来的异常网络行为危害巨大,让整个网络都处于网络安全风险之中。

1.2 网络用户误操作

用户在使用互联网时,在正常的键盘或鼠标操作过程中,可能会由于疏忽进行一些误操作[11],从而产生一些不可预期的网络行为,这些异常网络行为有时甚至可以对网络的运行产生威胁。例如,不小心发出大面积的网络扫描指令,可能造成突发性的网络数据拥堵,这种网络扫描活动带来的网络行为具有显著的异常性特征。另一个例子是,用户安装程序时,时常会遇到“未签名内容”提示,用户在不经意间,可能点击允许了不被认可的软件,这就可能导致不正常的网络活动。

1.3 使用不正常网络服务

互联网里接入了千奇百怪的资源,让网络用户想不断地去探寻新的信息。用户受好奇心驱使,或者抱着尝试的态度,或者受到诱骗,往往会使用一些不正常的网络服务,例如下载并安装带木马的软件、浏览钓鱼网站、访问非法赌博网站等。一般地,用户对这些不正常的网络服务并不知情,但这些网络活动产生的异常网络行为,会给用户带来损失,例如隐私暴露、数据外泄、资金损失等。

1.4 网络攻击

网络攻击(Network Attack)通过互联网非法入侵受害者的系统,以达到破坏网络正常运行、窃取私密信息、破坏关键数据等目的。完成一次网络攻击,就构成了一个完整的网络行为。网络攻击行为产生的网络活动数据,利用了网络设计的缺陷,在互联网上得以传输,它利用受害者系统的漏洞,从而规避网络安全防御措施。网络攻击产生的网络行为表面上正常,但通过科学有效的数据分析,会发现其异常性特征,例如数据传输频度、数据传输数量、访问网络习惯等。

1.5 恶意软件

恶意软件(Malware)是危害网络安全的主要威胁之一,它在未经授权的情况下,在系统中进行安装、执行,以达到不正当的目的[5]。在互联网深入到各个领域的当今,恶意软件也通过网络进行传播、感染和破坏,造成信息失窃、数据破坏、带宽消耗等危害。恶意软件通过网络达到其目的时,将产生一系列有潜在规律的网络活动,其设计者尽力掩盖其形成的网络行为,但无论如何这些网络行为都带有异常性特征。

2 研究进展

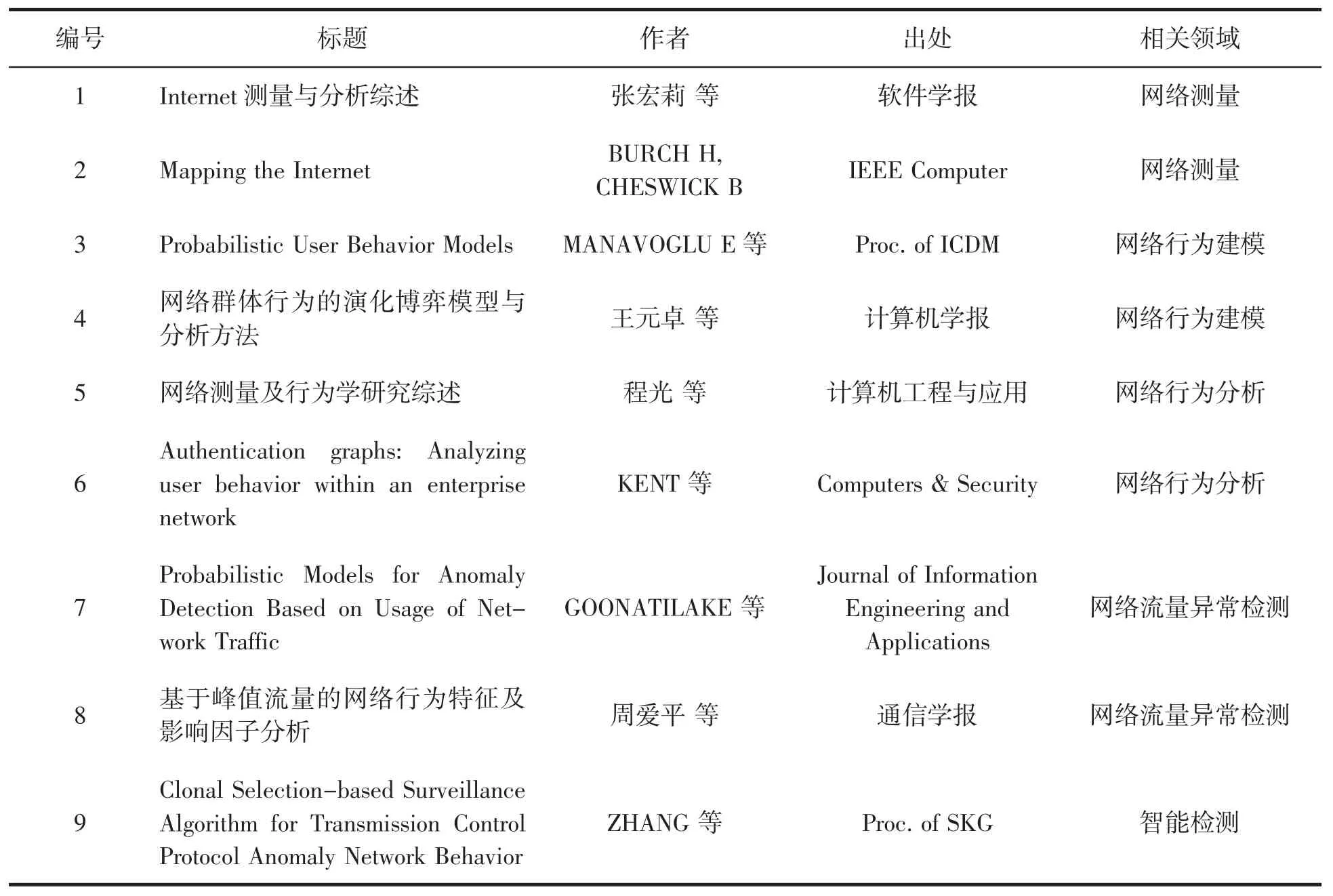

在互联网环境下,海量的网络活动构成了数量庞大的网络行为,而异常网络行为就隐藏在其中。为了解决异常网络行为的检测问题,研究人员对网络行为异常检测相关的技术开展了广泛的研究,目前这些研究主要集中在网络测量[12]、网络行为建模[13]、网络行为分析[14]、网络流量异常检测[15]等方面。表1列举了网络行为异常检测相关研究领域的主要文献。

表1 主要研究文献

下面结合相关研究文献,对网络行为异常检测相关的主要领域进行介绍。

2.1 网络测量

网络测量为网络行为异常检测提供了数据分析的基础,它也是早期网络行为测量的重要前提。网络测量通过捕获网络活动数据,分析网络流量的变化规律,达到动态描述网络及其结构和行为的目的,其测量的结果可以用于优化网络的性能[1],其获得的网络数据变化规律,为网络行为的异常检测提供了重要的依据。网络测量分为主动测量和被动测量,它们的区别在于是否向被测试网络发送了数据。主动测量通过向网络发送流量,再获取网络的各项参数,并观察网络活动情况。被动测量通过捕获被测网络中的传输数据,再分析网络流量的传输规律[16]。

贝尔实验室(Bell Labs)在1998年夏天启动了互联网测绘项目(The Internet Mapping Project),该项目的目标是经过一段时间的测量,获取互联网的拓扑数据[17]。互联网测绘项目是早期开展互联网测量的研究之一,根据1998年9月中旬收集的互联网拓扑数据,该项目团队绘制了一系列网络地图,这些地图包含了10万个网络节点的信息,该系列地图发表于1998年12月的Wired Magazine杂志。根据互联网测绘项目的研究成果,该项目研究人员BURCH和CHESWICK撰写了论文Mapping the Internet,并将其发表在1999年的IEEE Computer上[18]。

加州大学圣地亚哥分校(UCSD)所属SDSC(San Diego Supercomputer Center)的CAIDA(Center for Applied Internet Data Analysis),也开展了网络拓扑结构发现、网络性能监测等网络测量方面的研究工作,并于1999年在Nature上发表互联网拓扑结构论文成果[19]。CAIDA还开发了一系列网络测量工具软件,并在不断进行更新,供大家研究使用[20]。DODGE和KITCHIN在1997-2004年开展了网络空间地理学(Cybergeography Re search)研究项目[21],并于2000年出版了著作Mapping Cyberspace,该项目研究了互联网的大量地理学特征,并根据地球的实际地理位置和网络空间的抽象概念绘制了一系列网络地图。

另外,还有其他研究人员或机构也在开展网络测量及其相关领域的研究工作,例如,LYON领导的The Opte Project项目组研究了互联网地图的绘制工作[22],并发布了网络地图生成软件LGL(Large Graph Layout),ACETO等[23]提出了一种网络测量的统一架构,实现了测量策略的自动管理,该研究成果可用作端到端可用带宽测量工具,YUAN等[24]根据应用需求或网络流量状况定义的流序列,提出了一种可编程测量架构ProgME,该架构能够实时分析和统计网络流量。

在国内,据相关文献报道,哈尔滨工业大学[1]、东南大学[16]、清华大学网络行为研究所[7]等高校和研究机构也对网络测量分析、网络测量在网络行为中的应用研究领域开展了相关的研究。

2.2 网络行为建模

网络行为建模旨在归纳网络活动、网络流量或数据传输的规律,通过构建某种数学模型,以发现网络行为模式。网络行为异常检测就是在目标网络的网络行为模式中,识别出异常的网络行为,因此,网络行为建模为网络行为异常检测提供了数据基础。

网络行为建模可以从互联网用户、网络节点、网络流量等方面着手构建发现网络行为模式的数学模型。文献[25]从用户行为的角度,概述了互联网用户行为的建模方法,它将互联网用户行为定义为用户与互联网环境及服务交互产生的一系列活动,该文献认为,网络用户行为分类为用户个体行为[26]和群体行为[27],它介绍了三种互联网用户个体行为建模方法:基于个人历史行为的概率序列模型、基于网络结构的条件随机场模型、基于主题模型的行为预测模型;同时介绍了三种互联网用户群体行为的建模方法:基于随机模型的用户群体行为建模、基于时间序列模型的用户群体行为建模、基于智能体的用户群体行为建模。文献[28]从网络节点的角度,提出了一种基于信任的群体异常行为发现模型,该模型将网络空间中的节点与节点在交互行为上所表现出的主观性判断定义为网络信任,建立网络节点间的信任矩阵,并通过信任度的量化来建立网络行为的构建模型。文献[13]从网络流量的角度,提出了一种构建互联网骨干网流量行为模式的通用方法,该方法归纳终端主机和服务的通信模式,采用数据挖掘和信息论技术,可以对通用网络流量模式进行分类。

2.3 网络行为分析

网络行为分析以网络行为建模阶段构建的网络行为模式为基础,从某一方面的网络活动属性着手,发现网络行为的潜在规律,为网络行为的异常检测提供检测分析方法基础。目前,针对网络行为分析的方法有流量行为分析、端至端行为分析等。流量行为分析方法采用网络流量特征构建网络行为,通过发现网络流量的活动规律来分析网络行为。端至端行为分析方法通过在端主机向网络发送流量数据,再获取并分析网络响应数据的延迟情况,这是一种主动的网络行为构建和分析方法[16]。

目前,网络行为分析的研究成果较多,已有大量文献进行了报道。KENT等[28]等针对大规模网络的认证数据,构建了认证图,对网络用户行为进行分析。ALBANESE等[30]针对不能采用已有模型进行识别的网络安全事件,提出了一种评估其发生概率的框架,通过分析网络流量的规律,用于识别未知网络行为。WANG等[31]以清华大学校园网为研究对象,利用基于网络数据流的预测和推导技术,分析了输入网络数据流的特征,并通过对用户上网行为的分析,得出了用户对上网服务定价策略的倾向。TAN等[32]提出了一种基于SVM(Support Vector Machine)的TCP(Transmission Control Protocol)和UDP(User Datagram Protocol)网络数据流的分类方法,并采用GA(Genetic Algorithm)算法和PSO(Particle Swarm Optimization)技术提高了网络数据流的识别率。DU等[33]集成了端口分类技术、深层包检测技术和统计学方法,提出了一种多级网络数据流分类方法,该方法具有较好的网络数据流实时识别率。

2.4 网络流量异常检测

网络流量异常检测从网络流量规律的角度来检测异常网络行为,虽然只识别了异常网络行为的一个侧面,但却为网络行为的异常检测提供了一种可行的方法。

在网络流量异常检测方面,GOONATILAKE等[34]采用概率学方法和统计学模型,并基于网络数据流的用途,提出了一种网络数据流的异常检测模型。LIU等[35]对目标函数和距离函数进行了改进,在保持FCM(Fuzzy C-means Clustering)聚类准确率的同时,降低了其计算复杂度,并结合FCM和GMM(Gaussian Mixture Model)聚类技术,提出了一种网络数据流异常检测技术。周爱平等[36]基于网络流量的突发性特性提出峰值流量测度,建立了一种评价网络运行状况和规划容量的方法,该方法能够对新建校园网的接入带宽进行准确评估。董晓梅等[37]结合入侵检测技术和数据流挖掘技术提出了一种大规模网络数据流频繁模式挖掘和检测算法,该算法可以检测出网络流量异常。

2.5 智能检测

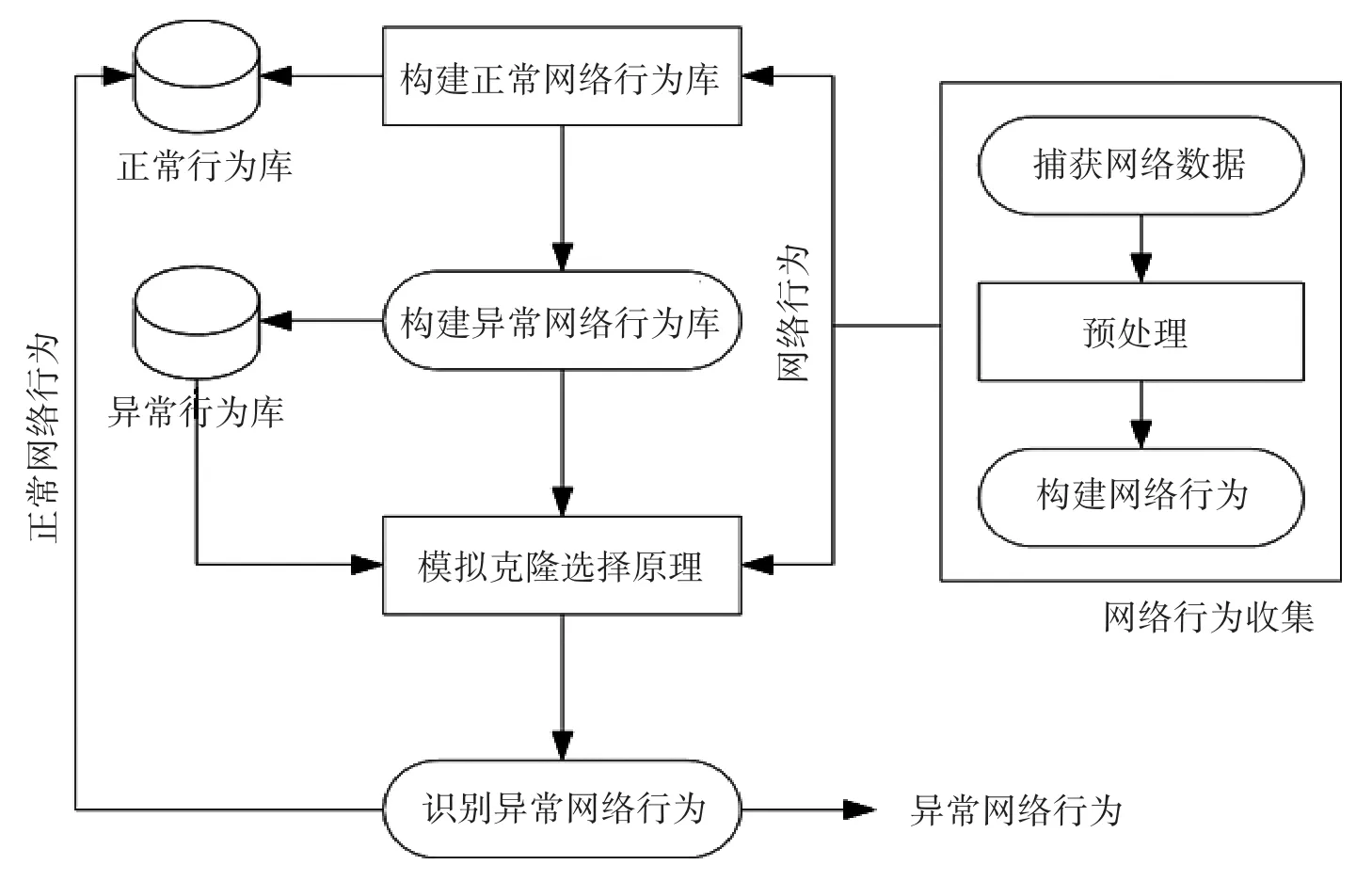

为了提高网络行为的异常检测性能,研究人员将计算智能方法(Computational Intelligence)引入到其中,对于提高异常网络行为的检测质量起到了一定的作用。文献[38]提出了一种基于克隆选择原理(Clonal Selection)[39]的异常网络行为监测方法,对TCP协议下的异常网络行为进行了监测。克隆选择原理是人工免疫系统(Artificial Immune System)[40]的关键算法,它具有较好的智能特性,有助于提高网络行为异常检测方法的适应性。

文献[38]构建的异常网络行为监测方法流程如图1所示,该方法构建了收集网络行为、构建正常网络行为模式库、构建异常网络行为模式库、模拟克隆选择原理、识别异常网络行为等过程。

文献[38]提出的异常网络行为监测方法通过多接入点并行捕获TCP流量,抽取网络数据的关键特征,分析网络操作的共性,并以此为基础构建网络行为模式。该方法既利用传统的网络行为专家库,也利用克隆选择原理的动态演化机制,学习出能够识别异常网络行为的监测要素。该方法模拟了克隆选择原理的亲和力成熟和动态适应性机制,让识别网络行为的监测要素能够在网络环境中进行进化,具有智能特性。

图1 基于克隆选择原理的异常网络行为监测方法

3 研究展望

网络行为的大规模特性,给网络行为的异常检测带来了巨大的难度。首先,要从海量的网络行为中识别出概率很小的异常网络行为,需要精确的数据分析技术,这要求网络行为异常检测方法能够适应大数据背景下的互联网环境。其次,网络行为的异常检测技术还需要具有实时性,才能更好地为动态的网络管理提供科学的参考,而要在潮水般的网络活动中实时地识别出异常网络行为,这对网络行为异常检测技术提出了更高的要求。

互联网规模庞大、结构复杂,这导致网络行为模式复杂多变,传统的检测理论和技术对千变万化的网络环境适应性不强,其对异常网络行为进行检测的局限性越来越明显。针对网络行为异常检测的研究,需要综合运用网络测量、网络行为建模、网络行为分析和网络流量异常检测的最新研究成果,除此之外,还需要分析最新的网络态势,利用前沿的数据分析技术,大力提高检测的质量和效率。

4 结束语

网络行为异常检测能够识别异常网络行为的活动规律,其检测结果可以为网络安全管理提供科学的依据,它对于维护网络的正常运行具有重要的意义。当前,网络行为异常检测研究主要集中在网络测量、网络行为建模、网络行为分析、网络流量异常检测等相关研究领域,它们为检测异常网络行为奠定了理论和方法基础。但是,网络行为的大规模特性,使得异常网络行为检测的质量和效率还有待提高,这促使现有的网络行为异常检测技术尚需进一步改进。

[1]张宏莉,方滨兴,胡铭曾,等.Internet测量与分析综述[J].软件学报,2003,14(1):110-116.

[2]王继龙,吴建平.Internet网络行为学[EB/OL].http://wenku.baidu.com/link?url=6LXb8IWY7WaAs1vDc7jGAz0XRjqpjuV2diRnwz0MZEW4 5vcLHcbtCm6bJ62IDZtxJsloZRm0RkH8he_FkerBgEYAAdL0HmVyHbcQCwNlx1O.

[3]中国国务院.关于促进信息消费扩大内需的若干意见:国发〔2013〕32号[A/OL].2013-08-04[2017-03-20].gov.cn/zwgk/2013-08-14-content-2466856 htm.

[4]CNNIC.第 39次中国互联网络发展状况统计报告 [EB/OL].[2017-04-20].http://www.cnnic.cn/hlwfzyj/hlwxzbg/hlwtjbg/201701/ P020170123364672657408.pdf,2017.1.

[5]CNCERT/CC.2015年中国互联网络安全报告[EB/OL].[2017-04-20].http://www.cert.org.cn/publish/main/upload/File/2015annualreport. pdf,2016.6.

[6]中国国务院.关于大力推进信息化发展和切实保障信息安全的若干意见:国发〔2012〕23号[A/OL].2012-07-07[2017-03-20].gov.cn/ zwgk/2012-07/17-content-2184979.htm.

[7]清华大学网络行为研究所本所介绍.[EB/OL].http://thu-iib.org/.

[8]McAfee Network User Behavior Analysis[EB/OL].[2017-05-20].http://www.mcafee.com/us/product s/network-uba.aspx.

[9]郭莉,牛温佳,GANG L.《网络安全行为分析》专辑前言[G].计算机学报,2014,37(1):I0001-I0002.

[10]徐建华,张英,万发仁.影响网络安全的因素及防控措施[J].农业网络信息,2008(8):80-82.

[11]张润莲,武小年,周胜源,等.一种基于实体行为风险评估的信任模型[J].计算机学报,2009(4):688-698.

[12]COSTA L F,RODRIGUES F A,TRAVIESO G,et al.Characterization of complex networks:A survey of measurements[J].Advances in Physics,2007,56(1):167-242.

[13]XU K,ZHANG Z L,BHATTACHARYYA S.Profiling internet backbone traffic:behavior models and applications[J].ACM SIGCOMM Computer Communication Review,2005,35(4):169-180.

[14]PAXSON V.End-to-End routing behavior in the Internet[J].IEEE/ACM Transactions on Networking,1997,5(5):601-615.

[15]THOTTAN M,JI C.Anomaly detection in IP networks[J].IEEE Transactions on Signal Processing,2003,51(8):2191-2204.

[16]程光,龚俭,丁伟.网络测量及行为学研究综述[J].计算机工程与应用,2004,27:1-8.

[17]The Internet Mapping Project.http://www.cheswick.com/ches/map/.

[18]BURCH H,CHESWICK B.Mapping the Internet[J].IEEE Computer,1999,32(4):97-98.

[19]CLAFFY K,MONK T E,MCROBB D.Internet tomography[J/OL].Nature,1999,January 7.http://www.nature.com/nature/webmatters/tomog/tomog.html.

[20]CAIDA Tools.http://www.caida.org/tools/[EB].

[21]Cybergeography Research[EB/OL].[2017-04-20].http://personalpages.manchester.ac.uk/staff/m.dodge/cybergeography/.

[22]He Opte Project[EB/OL].[2017-04-20].http://www.opte.org.

[23]ACETO G,BOTTA A,PESCAPé A,et al.Unified architecture for network measurement:The case of available bandwidth[J].Journal of Network and Computer Applications,2012,35(5):1402-1414.

[24]YUAN L H,CHUAH C N,MOHAPATRA P.ProgME:Towards Programmable Network Measurement[J].IEEE/ACM Transactions on Networking,2011,19(1):115-128.

[25]孔庆超,毛文吉.互联网用户行为的建模与预测[J].中国自动化学会通讯,2012,33(3):27-30.

[26]MANAVOGLU E,PAVLOV D,GILES C L.Probabilistic User Behavior Models[C].Proc.of the 3rd IEEE International Conference on Data

Mining(ICDM).Melbourne,IEEE,2003,pp.203-210.

[27]王元卓,于建业,等.网络群体行为的演化博弈模型与分析方法[J].计算机学报,2015(2):282-300.

[28]李乔,何慧,方滨兴,等.基于信任的网络群体异常行为发现[J].计算机学报,2014,37(1):1-14.

[29]KENT A D,LIEBROCK L M,NEIL J C.Authentication graphs:Analyzing user behavior within an enterprise network[J].Computers&Security,2015,(48):150-166.

[30]ALBANESE M,ERBACHER R F,JAJODIA S,et al.Recognizing Unexplained Behavior in Network Traf?c[J].Network Science and Cybersecurity Advances in Information Security,2014,55:39-62.

[31]WANG J H.,AN C Q,YANG J H.A study of traffic,user behavior and pricing policies in a large campus network[J].Computer Communications,2011,34(16):1922-1931.

[32]TAN J,CHEN X,DU M.An Internet Traffic Identification Approach Based on GA and PSO-SVM[J].Journal of Computers,2012,7(1):19-29.

[33]DU M,CHEN X,TAN J.Online Internet Traffic Identification Algorithm Based on Multistage Classifier[J].China Communications,2013,pp. 89-97.

[34]GOONATILAKE R,HERATH S,HERATH A.Probabilistic Models for Anomaly Detection Based on Usage of Network Traffic[J].Journal of Information Engineering and Applications,2013,3(9):28-40.

[35]LIU D,LUNG C H,LAMBADANS I,SEDDIGH N.Network traffic anomaly detection using clustering techniques and performance comparison[C].2013 26th Annual IEEE Canadian Conference on Electrical and Computer Engineering(CCECE),Regina,SK,pp.1-4,2013.

[36]周爱平,程光.基于峰值流量的网络行为特征及影响因子分析[J].通信学报,2012,33(10):117-125.

[37]董晓梅,于戈,田玥,等.大规模网络数据流异常检测方法研究[J/OL].中国科技论文在线,http://www.paper.edu.cn/releasepaper/ content/200610-319,2006.

[38]ZHANG Y,LIU C M,et al.Clonal Selection-based Surveillance Algorithm for Transmission Control Protocol Anomaly Network Behavior[C]. 2015 11th International Conference on Semantics,Knowledge and Grids(SKG 2015),Aug.19-21,2015,Beijing,China,pp.168-173.

[39]KIM J,BENTLEY P J.Towards an artificial immune system for network intrusion detection:an investigation of dynamic clonal selection[C]. Proc.of the Congress on Evolutionary Computation,pp.1015-1020,2002.

[40]DE CASTRO L N,TIMMIS J I.Artificial immune systems:a novel computational intelligence approach[M].London:Springer-Verlag,2002.