基于分块的DWT和PCA图像水印算法

夏维伟,陈家琪

(上海理工大学 光电信息与计算机工程学院,上海 200093)

基于分块的DWT和PCA图像水印算法

夏维伟,陈家琪

(上海理工大学 光电信息与计算机工程学院,上海 200093)

针对传统DWT水印算法抵抗几何攻击鲁棒性差,文中提出一种基于分块的离散小波变换(DWT)和主成分分析(PCA)相结合的水印算法。通过对载体图像进行三阶小波分解,在第3层分解的低频逼近子图上用主成分分析提取出主成分系数,将水印嵌入到提取的主成分系数中。实验结果表明,相对于传统DWT算法该算法在抵抗各类攻击均表现出良好的鲁棒性。

图像水印;分块;离散小波DWT;主成分分析PCA;鲁棒性

随着互联网的快速发展,数字信息广泛传播,为解决版权保护、数字信息被篡改、数字信息正确传播等日益严重的安全问题,数字水印已成为国内外学者研究的热点[1-2]。数字水印是指将版权信息、所有者信息和授权信息等嵌入到数字载体中的技术。图像水印算法分为两类:一类是基于空域的水印技术,将水印嵌入到载体图像中,直接改变载体图像像素点的灰度值,但水印易被几何变形等操作破坏;另一类是将水印嵌入到载体图像的频域中,将水印嵌入到载体图像的离散小波变换(DWT)等变换系数中,该类算法鲁棒性强[3]。主成分分析[4](PCA)是统计学中的经典算法,可降维复杂数据,提取互不相关的特征向量。因此,可用PCA提取图像中能量最大[5]的主成分,将水印嵌入其中,能有效抵抗攻击,提高算法的鲁棒性。本文主要研究DWT和PCA相结合的图像水印算法,算法包括水印置乱、水印嵌入、水印提取,通过Matlab仿真实现,将实验所得结果与基于DWT的水印算法对比,比较提取的水印与原始水印相似度。

1 基于DWT域的多分辨率分析

多分辨率分析[6](Multire Solution Analysis,MRA)从空间上说明了小波的多分辨率特性,随尺度由大到小,可在各尺度上由粗到细观察图像不同的特征。大尺度观察图像轮廓,在小尺度空间里,可观察图像的细节。

基于Mallat算法对载体图像进行三阶小波[7-8]分解,一阶离散小波变换将图片分解成4个大小相等的子图:水平子图、垂直子图、高频子图和包含图像基本信息的低频子图,第二层小波分解是对第一层小波分解的低频子图进行分解,以此类推,Lena图像的三阶DWT分解如图1所示。

图1 Lena图像的三阶DWT分解

结合人类视觉系统(Human Visual System,HVS)原理分析,图像大部分能量集中于第3层低频子带上,可在该位置嵌入水印。

2 主成分分析

主成分分析(Principal Component Analysis,PCA)是一种统计方法。通过正交变换将一组可能存在相关性的变量转换为一组线性不相关的变量[9-11]。设原始数据n个样品xi=(xi1,xi2,…,xip)T,i=1,2,…,n,n>p,主成分的基本计算过程:

(1)对样本阵元标准化

(5)

(2)对标准化矩阵Z求相关系数矩阵

(6)

(4)指标变量转换主成分

(7)

其中,U1为第1主成分;U2为第2主成分;…;Um为第m主成分。

3 基于分块的DWT和PCA图像水印算法

3.1 置乱

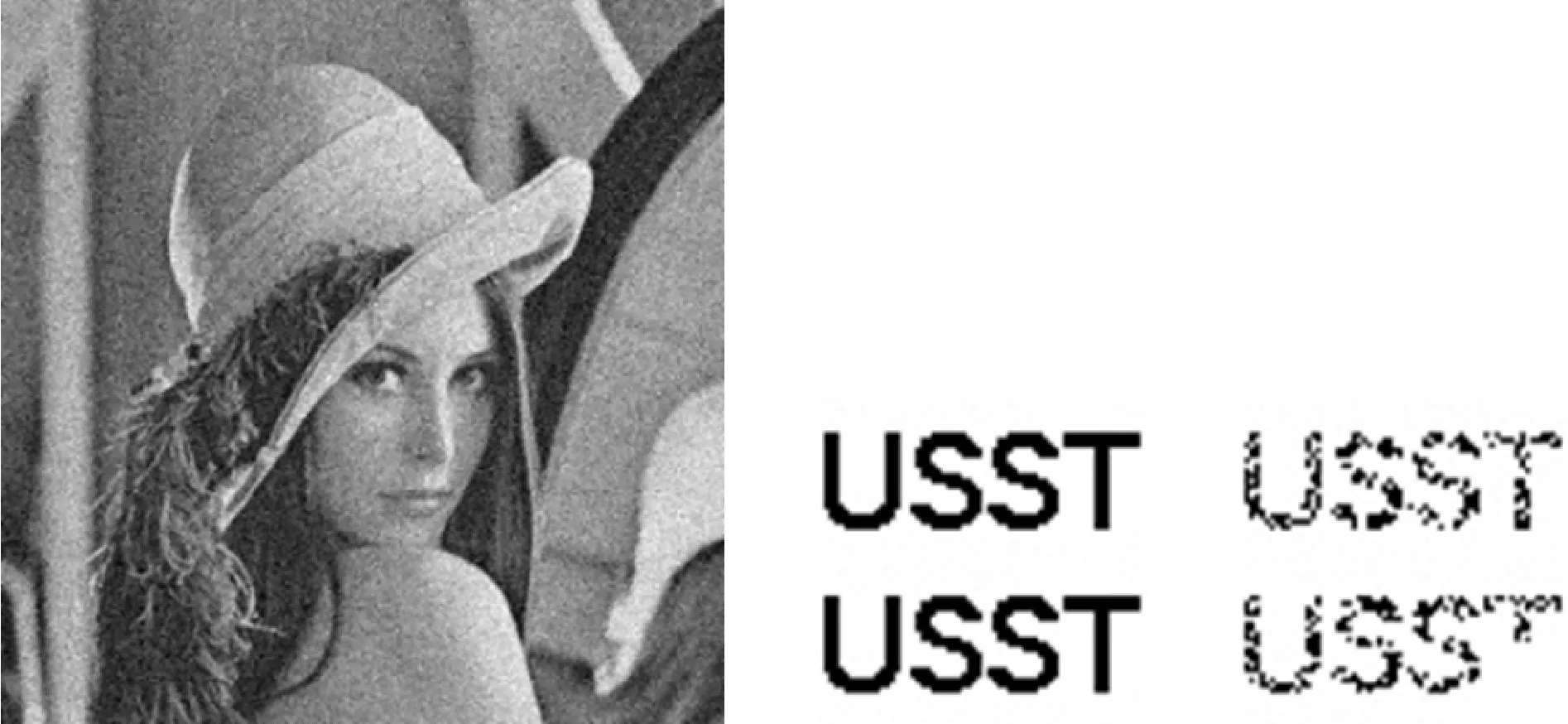

Arnold置乱,变换简单、置乱效果显著且有周期性。采用Arnold置乱,可增加水印安全性,也可降低水印像素之间的相关性[12]。原始水印和取密钥key=0.234 5置乱后的水印图像如图2所示。

图2 原始水印和置乱水印图像

3.2 水印嵌入算法

设原始载体图像I,原始水印图像W。

(1)原始水印图像置乱得到加密后的水印图像W′;

(4)求Z(i,j)的相关系数矩阵R(i,j);

(5)求矩阵R的p个特征根,按顺序排列,λ1≥λ2≥…≥λp,并求出对应的特征向量ei(i=1,2,…,p);

(8)

(7)水印嵌入

U=u+aw

(9)

其中,a为嵌入水印的强度;u是嵌入前的主成分系数;U是嵌入后的主成分系数。将嵌入后的主成分系数U按照逆嵌入过程生成矩阵,由DWT重构函数重新生成含水印的载体图像IW。

3.3 水印提取

根据置乱密钥key和水印嵌入强度a即可完成整个水印的提取。对含有水印的图像同加密过程进行分块、三阶DWT变换并选取第3层低频逼近子图做主成分分析,根据式(9)由嵌入强度a提取加密水印w′,,由密钥key变换w′,得水印w。

本文采用PCA对三阶小波变换的逼近子图进行主成分分析,提取的系数表示图像的主要成分,主成分包含逼近子图的主要特征,包括低频部分和高频部分[13]。而传统的频域变换DCT和DWT只对低频部分或者只对高频部分做变换,对于不同的攻击,表现出不同的鲁棒性,如DWT对几何攻击的鲁棒性差。将水印嵌入到主成分中能有效地避免传统频域算法对不同攻击表现出不同的鲁棒性。

选择不同的嵌入强度,会影响水印的鲁棒性和不可见性,当嵌入强度a越大,鲁棒性越好,但不可见性差,本文综合考虑各方面因素选取a为0.03。

4 实验及分析

4.1 图像的评价标准

4.1.1 峰值信噪比

峰值信噪比是评价图像的客观标准,可作为原图像与处理图像之间劣化程度的客观评价,评价结果以dB为单位表示。两个图像间,PSNR(Peak Signal to Noise Ratio)越大,则越趋于无劣化。一般地,当PSNR>33 dB时,人眼视觉就无法区分两张图的差别,认为两张图一样。PSNR的计算公式为

(11)

其中,I为原始图像数据;I′为嵌入水印图像数据;M和N表示图像的大小。

4.1.2 归一化相关系数

归一化相关系数也叫相似度量,即计算个体间的相似程度。归一化相关系数越小,说明个体间相似度越小,差异越大。对于图像水印,衡量提取水印与原始水印的归一化相关系数,数值越大,说明相似度越大,差异越小,算法对抵抗攻击的鲁棒性越好

(12)

其中,w(i)是原始水印信息;w′(i)代表提取水印信息;L表示水印长度。

4.2 实验结果分析

原始载体图像和嵌入水印后的图像如图3所示,经计算原始载体图像与嵌入水印后图像峰值信噪比是40.100 6。

图3 原始载体图像和嵌入水印后图像

分别对本文中提出的算法进行无攻击、剪裁攻击、旋转45°攻击、高斯噪声攻击(μ=0,σ2=0.04)、椒盐噪声攻击(SNR=0.04)、增亮攻击、变暗攻击、直方图均衡化攻击、增加对比度攻击以及降低对比度攻击。

裁剪攻击后的图像和原始水印与攻击后提取的水印对比如图4所示,高斯噪声攻击后的图像和原始水印与攻击后提取的水印对比如图5所示,增亮攻击后的图像和原始水印与攻击后提取的水印对比如图6所示,根据HVS观察水印没有受到致命的损伤,仍然能提供隐藏的信息,且NC分别为0.990 8、0.935 3和0.950 2并优于文献[14]的算法给出的0.968 7、0.879 7和0.759 5,与原始水印相似度很大,差异很小,可有效抵抗裁剪攻击、高斯噪声攻击和增亮攻击。

图4 裁剪攻击(原始水印与攻击后水印对比)

图5 高斯噪声攻击(原始水印与攻击后水印对比)

图6 增亮攻击(原始水印与攻击后水印对比)

与文献[14]提出的算法对比结果如表1所示,可以看出在抵抗旋转攻击、高斯噪声攻击、椒盐噪声攻击、图像增亮攻击、降低对比度攻击,本文算法有着明显的优势,归一化系数远大于文献[14]中的算法,根据HVS观察,经过攻击后提取的水印仍然能提供隐藏的信息,算法鲁棒性较好。

表1 受各类攻击后提取水印的归一化系数

5 结束语

本文提出基于分块的DWT和PCA相结合的图像水印算法,将置乱后的水印嵌入到三阶DWT变换的第3层低频逼近子图的主成分中。在DWT变换的第3层低频逼近子图中,不仅包含了高频部分,也包含低频部分,将水印嵌入到既代表高频部分又代表低频部分的主成分系数中,可以有效提高算法的鲁棒性。实验结果表明,与传统DWT水印算法相比,该算法对于旋转攻击、高斯噪声攻击、椒盐噪声攻击、图像增亮攻击、降低对比度攻击等具有明显的抗攻击优势。算法可在保护数字信息不被篡改,版权保护等方面应用到实际中。本文提出的算法也有不足之处,三阶DWT变换复杂、PCA时间效率不高等,这些问题都有待解决。

[1] 胡亚军,陈青.图像水印技术在电力系统中的应用[J].电子科技,2015,28(4):149-153.

[2] 万志银,唐国红,李桂林.基于HVS和DWT的双彩色数字图像水印技术[J]. 电子科技,2016,29(1):145-148.

[3] Singh S,Arya R K,Sharma H.A robust deinterlacing multiple image watermarking technique in DWT[C].UT,USA:International Conference on Computational Techniques in Information and Communication Technologies,2016.

[4] Leigh S.A user’s guide to principal components[M].New York:Wiley-Interscience,1993.

[5] Sun J.A note on principal component analysis for multi-dimensional data[J].Statistics & Probability Letters,2000,46(1):69-73.

[6] Barni M,Bartolini F,Piva A.Improved wavelet-based watermarking through pixel-wise masking[J].IEEE Transactions on Image Processing A Publication of the IEEE Signal Processing Society,2001,10(5):783-791.

[7] Lee T Y,Lin S D.Dual watermark for image tamper detection and recovery[J].Pattern Recognition,2008,41(11):3497-3506.

[8] Yang C H.Inverted pattern approach to improve image quality of information hiding by LSB substitution[J].Pattern Recognition,2008,41(8):2674-2683.

[9] Yan D,Yang R,Yu Y,et al.Blind digital image watermarking technique based on intermediate significant bit and discrete wavelet transform[C].Yangzhou:International Conference on Computational Intelligence and Software Engineering,2009.

[10] 穆新亮,武亚静.基于双向主成分分析和压缩感知的人脸识别算法[J].电子科技,2014,27(1):45-48.

[11] Reyes R,Cruz C,Nakano-Miyatake M,et al.Digital video watermarking in DWT domain using chaotic mixtures[J].IEEE Latin America Transactions,2010,8(3):304-310.

[12] Cedillo-Hernandez M,Garcia-Ugalde F J,Nakano-Miyatake M,et al.DFT-based watermarking method for medical images[C].UK:IEEE Ninth Electronics,Robotics and Automotive Mechanics Conference,IEEE Computer Society,2012.

[13] Luo L G,Chu P L.Optical secure communications with chaotic erbium-doped fiber lasers[J]. Journal of the Optical Society of America B,1998,15(10):2524-2530.

[14] Hana O,Hela M,Kamel H. A robust multiple watermarking scheme based on the DWT[C]. International Multi-Conference on Systems,Signals & Devices,2013.

Block-Based Image Watermarking Method With DWT and PCA

XIA Weiwei,CHEN Jiaqi

(School of Optical-Electrical and Computer Engineering,University of Shanghai for Science and Technology,Shanghai 200093,China)

A new watermarking algorithm based on discrete wavelet transform(DWT) and principle component analysis(PCA) is proposed to overcome the weakly robustness of traditional watermarking algorithm against geometric attacks. The third-order wavelet decomposition is applied to the original image,which principal component coefficients are extracted by the principal component analysis on the low-frequency approximation subgraph of the third layer decomposition. The watermark is embedded in principal component coefficients. The results show that the proposed algorithm has better robust against various attacks compared with traditional DWT algorithms.

image watermarking;block;discrete wavelet transform;principal component analysis;robust

TP309.7

A

1007-7820(2017)11-096-04

2016- 12- 05

夏维伟(1992 -),男,硕士研究生。研究方向:图像处理。

10.16180/j.cnki.issn1007-7820.2017.11.026