基于信任机制的无线电环境地图重构*

朱 江,刘亚利

(重庆邮电大学 移动通信技术重庆市重点实验室,重庆 400065)

基于信任机制的无线电环境地图重构*

朱 江,刘亚利**

(重庆邮电大学 移动通信技术重庆市重点实验室,重庆 400065)

无线电环境地图系统中的感知节点被俘获后会受迫地向数据中心发送伪造数据,导致无线电环境地图精度降低。针对该问题,提出了基于信任机制的空间插值算法改进方案,并阐述了感知节点信任值更新策略。该方案通过改变感知节点的信任度来降低恶意节点的数据在空间插值算法中的权重,经过信任值的多次更新而最终隔离恶意节点。实验仿真中,均方根误差(RMSE)和误警区域率-正确检测区域率(FAZR-CDZR1)两种性能指标均表明所提方案能够有效遏制恶意节点的篡改数据攻击,保障了无线电环境地图的精确度。

无线传感器网络;无线电环境地图;空间插值算法;信任值更新

1 引 言

无线电环境地图(Radio Environment Map,REM)动态地包含特定的地理区域内无线电网络中各频段在空间和时间上的占用情况、主用户的位置信息[1]和信号传播模式、频谱管理规则以及历史信息等,被认为是应用前景十分广阔的技术[2-3]。次用户可以根据其通信需求,询问REM关于授权频段占用情况的信息,若其处于空间频谱空洞中,则可以在不干扰主用户正常通信的同时实现与主用户在授权频段的空间复用[4],进而提高授权频段的利用率[5-6]。目前,针对REM的主要研究点为无线电频谱层无线电环境地图[7],即为本文后续中提到的REM。

空间插值算法中的反距离加权[8-9](Inverse Distance Weighted,IDW)与普通克里金算法[9-10](Ordinary Kriging,OK)为直接插值算法,仅需要感知节点位置及其接收信号强度(Received Signal Strength,RSS)即可完成REM构建。相比于文献[11]提出的LIvE等间接法,直接法具备不需要额外的主用户信息,对感知节点要求较低等特点,使用最为广泛。

无线传感器网络(Wireless Sensor Network,WSN)具有分布范围广、自组织的特点[12],因此,本文采用WSN中的传感器来感知主用户在授权频段上的信号强度。文中提到的感知数据均为此处传感器的RSS,后面的2.1节对感知数据的类型作了详细说明。目前,REM重构方法的相关研究很少考虑感知数据的可靠性问题,而是直接把感知节点数据作为无线电环境的真实数据[7,9-11],然而在现实开放性环境中,网络的某些感知节点可能被敌方俘获而向融合中心发送篡改后的感知数据成为恶意节点[12-13]。文献[14-15]均采用了基于节点信任的思路来处理恶意节点问题,受此启发,本文将节点信任的概念引入到REM重构的研究中,提出了相应的节点信任值获取方法和更新准则。仿真结果表明改进后的空间插值算法能够有效地抵抗数据篡改攻击,避免了采用基本方法时的REM准确度的下降。

2 系统模型

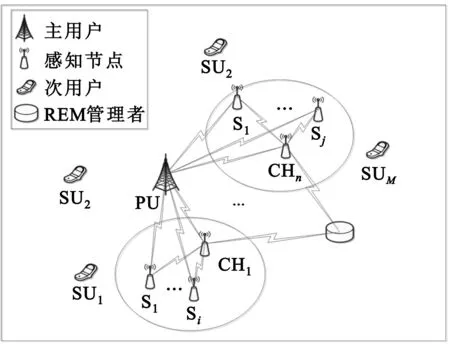

本文采用基于均匀网格结构的感知节点区域划分,该结构能够有效地进行数据交互和数据聚合[14]。图1所示为系统模型逻辑图,每个簇表示一个网格。区域A=L×L范围内存在1个主用户、M个次用户,N个感知节点随机分布在整个区域内且部分感知节点可能受到敌方的俘获而发送篡改后的数据,(xi,yi)为感知节点Ni在感兴趣区域内的空间位置坐标。

图1 系统模型逻辑图

图中每簇的所有感知节点将频谱感知结果分别传送到各自所属的簇头(Cluster Head,CH),然后,CH把感知节点数据发送至REM管理者,REM管理者通过重构方法即可得到该主用户覆盖区域内的无线电环境地图。次用户在有通信需要的情况下可以通过询问REM管理者来确认其是否拥有接入授权频段进行数据传输的机会。本文采用专用的感知节点[5]网络来获取感知数据,而次用户不必参与到RSS感知和RSS传送过程中,其原因在于次用户只有在自身有通信需求的情况下才进行频谱感知且各个次用户间可能因通信制式不同而不能很好地协同工作,而专用无线传感器网络却能够为构建REM提供大量实时的RSS数据。

2.1 感知节点获取的数据类型

我们选择对数阴影衰落信道[11]作为主用户信号在空间传播的大尺度衰落信道模型。当在对数阴影衰落信道中传播时,主用户信号能量以dBm为单位时服从正态分布,所以为了便于分析本文感知节点数据转换为以dB尺度下形式。第i个感知节点在对数阴影衰落影响下的RSS取值Z(xi,yi)的数学表达式为

(1)

2.2 恶意节点攻击类型

参与对授权频段占用情况进行感知的恶意节点会受迫于控制方意图而发送篡改后的数据。根据恶意节点发送的感知数据类型,将其攻击分为三大类[15]:

(1)自私型攻击(Selfish Attack,SFA),是指恶意节点不考虑本地感知数据而持续性地向数据中心发送较高的感知结果;

(2)干扰型攻击(Interference Attack,IFA),表示恶意节点不考虑本地感知数据而始终向数据中心发送较低的感知结果;

(3)随机型攻击(Random Attack,RDA),不同于上述两种情形,恶意节点发送随机大小的数据作为本地感知结果。

3 基于信任的REM重构方案

如前所述,空间插值算法在REM重构过程中因仅需要各感知节点的空间位置以及其RSS而被广泛使用。然而,由于WSN中恶意节点的存在,部分篡改后的RSS将成为攻击数据,如果不能有效减少攻击数据的影响,重构得到的REM可能会与真实REM相去甚远。为了达到减小恶意节点攻击成功概率、保障构建REM准确性的目的,本文应用感知节点的信任值对空间插值算法进行改进,并根据恶意节点攻击特点针对性地提出了感知节点信任值的更新及应用方案。

3.1 基于信任机制的空间插值算法改进

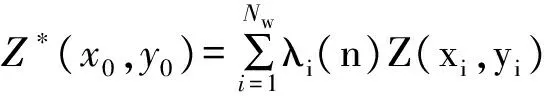

REM管理者获得感知节点数据之后,通过使用空间插值算法可以得到感兴趣区域内未布置感知节点的位置处RSS的估计值。空间插值算法的通用公式[8]为

(2)

式中:Z*(x0,y0)表示待估计位置(x0,y0)处的空间变量值,Z(xi,yi)为已知位置(xi,yi)处的RSS,λi(n)为Z(xi,yi)在时刻n的待定加权系数,Nw则表示滑动窗口中测量值个数。对于不同的空间插值算法,如IDW1、IDW2、OK,λi(n)的求取方法不尽相同。

公式(2)中所采用的加权系数λi(n)是在将Z(xi,yi)作为采样点处的真实RSS的前提下得到的。因此,在恶意节点存在的情况下,需对加权系数修正,尽可能地减小恶意节点数据对结果的影响。于是,在考虑感知节点可信度之后,采用空间插值算法估测其他位置处的主用户信号强度时,各感知节点数据的权重系数需要同时考虑感知节点的空间位置和可信程度。

本文使用信任度这一概念用于表示感知节点数据的可信程度。信任度ti(n)表示第i个感知节点在时刻n的可信程度,其中0≤ti(n)≤1。若ti(n)=0,说明第i个感知节点的数据完全不可信;而ti(n)=1,则表示第i个感知节点的数据完全可信。为了保证REM估计的准确性,设定感知节点信任阈值为Δthr,若ti(n)<Δthr,则认为该节点为恶意节点,在当前轮次的REM构建过程中隔离其传送的数据。需要特别指出的是,针对OK算法中实验变异函数[8]的求解过程中需要感知数据的参与,因此,为了尽可能地提升高可信度数据的影响,仅使用当前信任度不小于前一轮动作时的感知节点数据参与到计算中。最终,空间插值运算时各感知节点数据的权重可以表示为

(3)

式中:Nt为滑动窗口内算法所判定的非恶意节点数目。此时,公式(2)可以表示为

(4)

由以上内容可知,引入节点信任度之后,可以通过改变节点的信任值来达到影响节点数据在REM构建时所占比重的目的;同时,可以根据节点信任度来判断感知节点是否为恶意节点,达到隔离恶意节点,降低恶意节点攻击成功概率的目标。IDW1、IDW2与OK经过改进之后,分别称为T-IDW1(Trust-based IDW1)、T-IDW2(Trust- based IDW2)和T-OK(Trust-based OK)。

3.2 感知节点的信任值获取及更新方案

主用户正常通信时,其信号强度在其周围具有一定的空间连贯性和相关性[10]。因此,感知节点的可信度可以通过其发送数据大小同其周围的感知节点数据关系来确定。

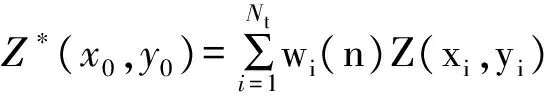

如图2所示,A、B、C、D是感兴趣区域中的4个相邻网格,若干具备频谱感知能力的感知节点随机分布于网格内。单个网格A中的感知节点构成集合SA={s1,s2,…,sm},相应的感知节点数据组成的集合为DA(n)={d1(n),d2(n),…,dm(n)},其中si和di分别为第i个感知节点及其在时刻n的感知数据。

图2 网格边界附近的节点示意图

下面以网格C中的感知节点为例阐述节点信任值的获取及更新步骤。

(1)由网格中各个感知节点的数据组成集合DC(n)={d1(n),d2(n),…,dm(n)},初始化感知节点的信任值t1(1)=t2(1)=,…,=tm(1)=tini。此步骤仅出现于系统初次开始工作时。

(2)求取DC(n)的中位数,用dmed(n)表示。

ti(n)=ti(n)+Δt 。

(5)

te(n)=θ×te(n) 。

(6)

(5)考虑到系统中各节点工作在时间上的延续性,本文引入历史信任度ti(n-1)和信任学习因子μ,初始时刻各感知节点的历史信任度为0。信任学习因子越小表明节点越依赖当前节点信任值。那么,感知节点的综合信任度表达式为

ti(n)=(1-μ)×ti(n)+μ×ti(n-1)。

(7)

ti(n)=β×ti(n)。

(8)

方案采用中位数作为节点信任值判定的基数而不是选用平均数的原因是:感知节点中可能存在恶意节点,使得感知数据的平均数受到少数攻击数据的影响而上下浮动较大,因而平均数不宜作为判断网格中节点信任的基数[14];而当可信感知节点数目占节点总数一半以上时,中位数均能够保证算法的可靠性。第3步和第4步可以达到减小IFA节点和SFA节点的信任值的目的,而第6步则可以在系统运行一段时间后发现RDA节点并削弱其影响。

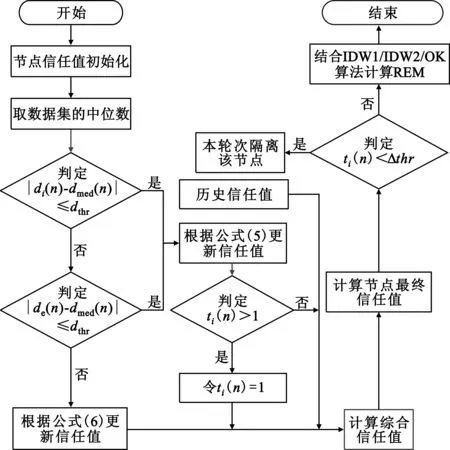

3.3 方案流程图

以上详细介绍了本文方案的算法过程。感知节点的信任值在每次REM重构前都要进行更新并应用于基本插值算法的改进中,图3的流程图对所提方案每轮次的工作过程进行了清晰描述。

图3 算法流程图

4 方案性能分析与仿真

本文将感知节点的信任值作为改进基本空间插值算法的出发点,通过对感知节点数据的处理进行信任值更新来达到抵抗常见攻击以保障REM精确度的目的。本节将对本文方案进行算法分析与实验仿真。

4.1 复杂度分析

信任机制的引入势必增加系统的计算量,所提方案中运算量的增加源于两个部分:感知节点的信任值更新及信任值与插值算法的结合运算,且两者均为线性运算。表1列出了未考虑感知节点信任的基本算法与本文方案构建REM的复杂度比较。其中,N为感知节点数目,M为待估位置的数目。

表1 算法复杂度比较Tab.1 Complexity comparison among algorithms

4.2 仿真分析

本文实验仿真的参数设置如表2所示。

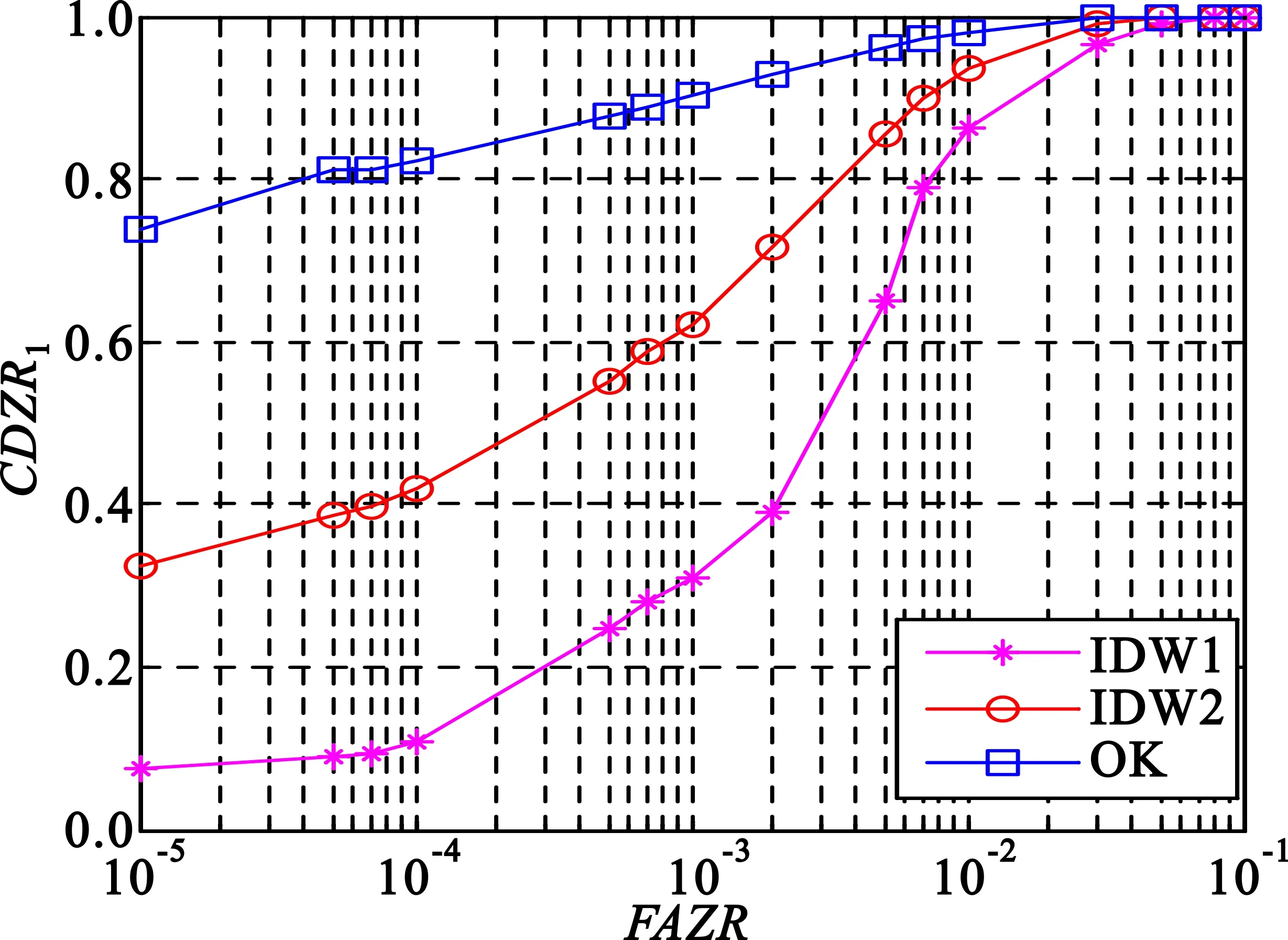

首先,假设400个感知节点均为可信节点,上传的数据均为实际电磁环境数据,并分别采用IDW1、IDW2以及OK算法对数据进行处理,将此时所得估计REM的均方根误差(Root Mean Squared Error,RMSE)以及文献[10]提出的FAZR-CDZR1曲线作为后续仿真结果的参照,其中FAZR为误警区域率(False Alarm Zone Ratio),CDZR1为正确检测区域率(Correct Detection Zone Ratio)。

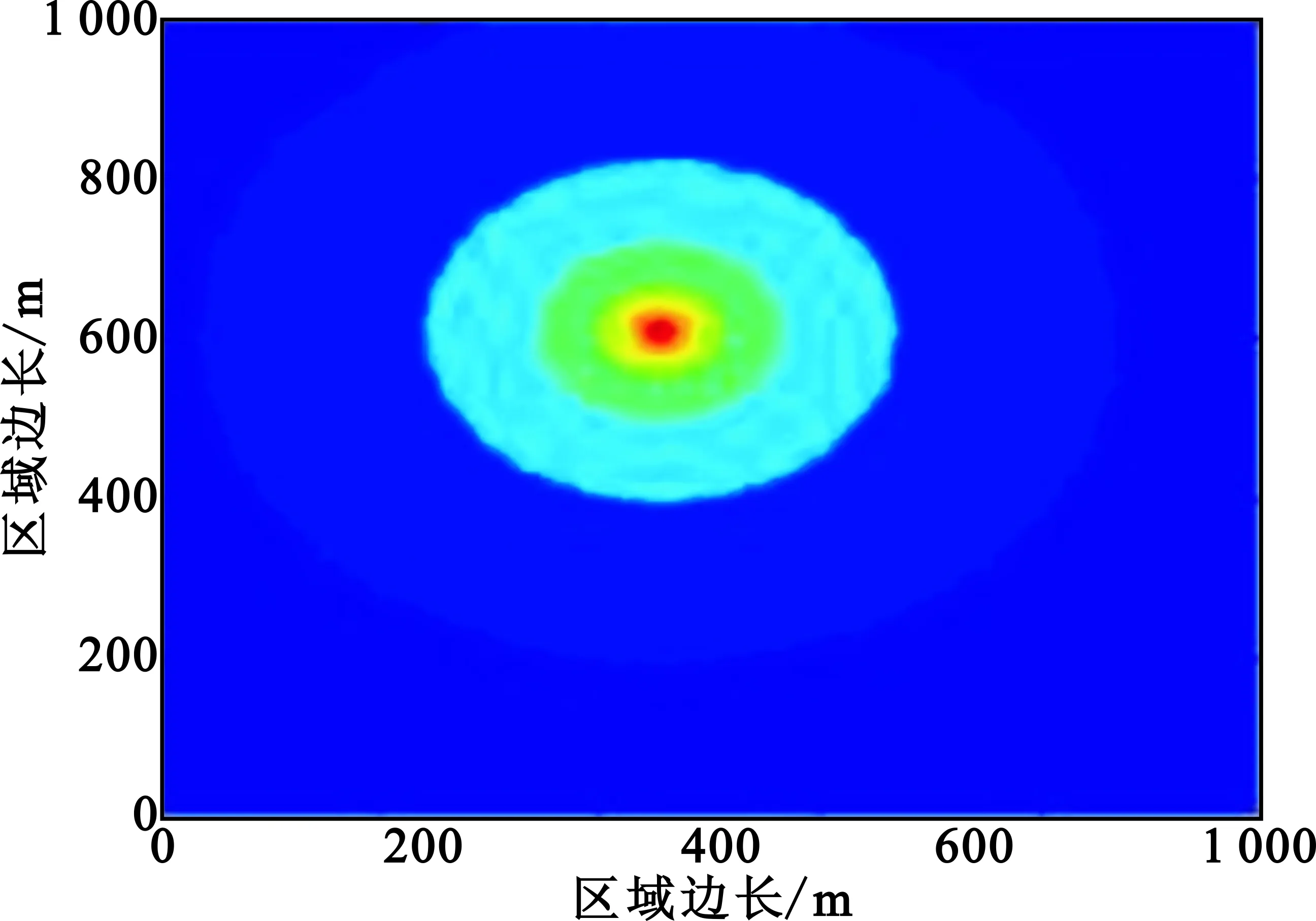

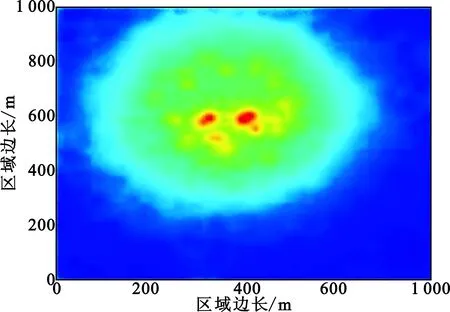

图4为感兴趣空间区域内各位置真实RSS分布的鸟瞰图以及采用IDW1、IDW2和OK算法得出的估计REM,此时计算得出3种方法的RMSE分别为6.333、3.762和1.281。RMSE越小,表明通过空间插值算法求得的REM与感兴趣区域内真实RSS分布越接近,说明采用的插值算法性能越好。

(a)实际REM

(b)IDW1估计REM

(c)IDW2估计REM

(d)OK估计REM

图5为3种算法进行REM估计得出的ROC曲线。从图中可以看出,当FAZR为0.002时,IDW1、IDW2与OK算法下的CDZR1分别为0.39、0.72和0.93。FAZR值越大,表明将主用户信号能量在设定阈值以下的区域错误地检测为主用户存在区域的面积越大,导致次用户接入系统的可能性越小,更容易造成频谱资源浪费。相应地,CDZR1值越大,表明估计REM越接近主用户信号能量的实际空间分布情况,使得次用户根据REM信息接入系统时对主用户通信干扰的程度越低。从图4、图5以及RMSE和FAZR-CDZR1两种性能指标均可看出OK算法在准确度方面优于反向距离加权法。

图5 无攻击时不同插值算法下的ROC曲线

图6中3条连接线是在引入全部感知节点数目20%恶意节点的前提下正常节点和恶意节点的信任值变化情况。其中,针对SFA和IFA攻击两种节点,在满足本文的假设前提和检测策略的情况下,两者的信任值变化服从同一曲线。对于RDA节点,若其上报数据与周围正常节点数据的差距未超过本文设定阈值,则被认为是正常节点,此时其信任值为正增长;反之,其信任值将减小。正因如此,本文采用的信任值更新策略在考虑延续性的同时,引入了信任值慢增长快恢复的思想[15],使得系统在运行一定时间后可以很大程度上使RDA节点信任值处于较低状态。例如:本文中取θ=0.5、Δt=0.1、μ=0.3时,一个信任值为1的节点在被检测出上传数据为篡改数据后,需要连续7次上传非篡改数据其信任值才可以恢复到之前的水平。

图6 3种节点的可信度变化曲线

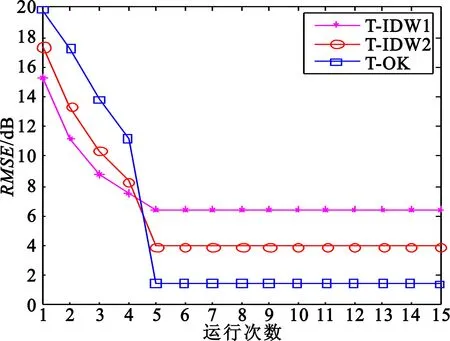

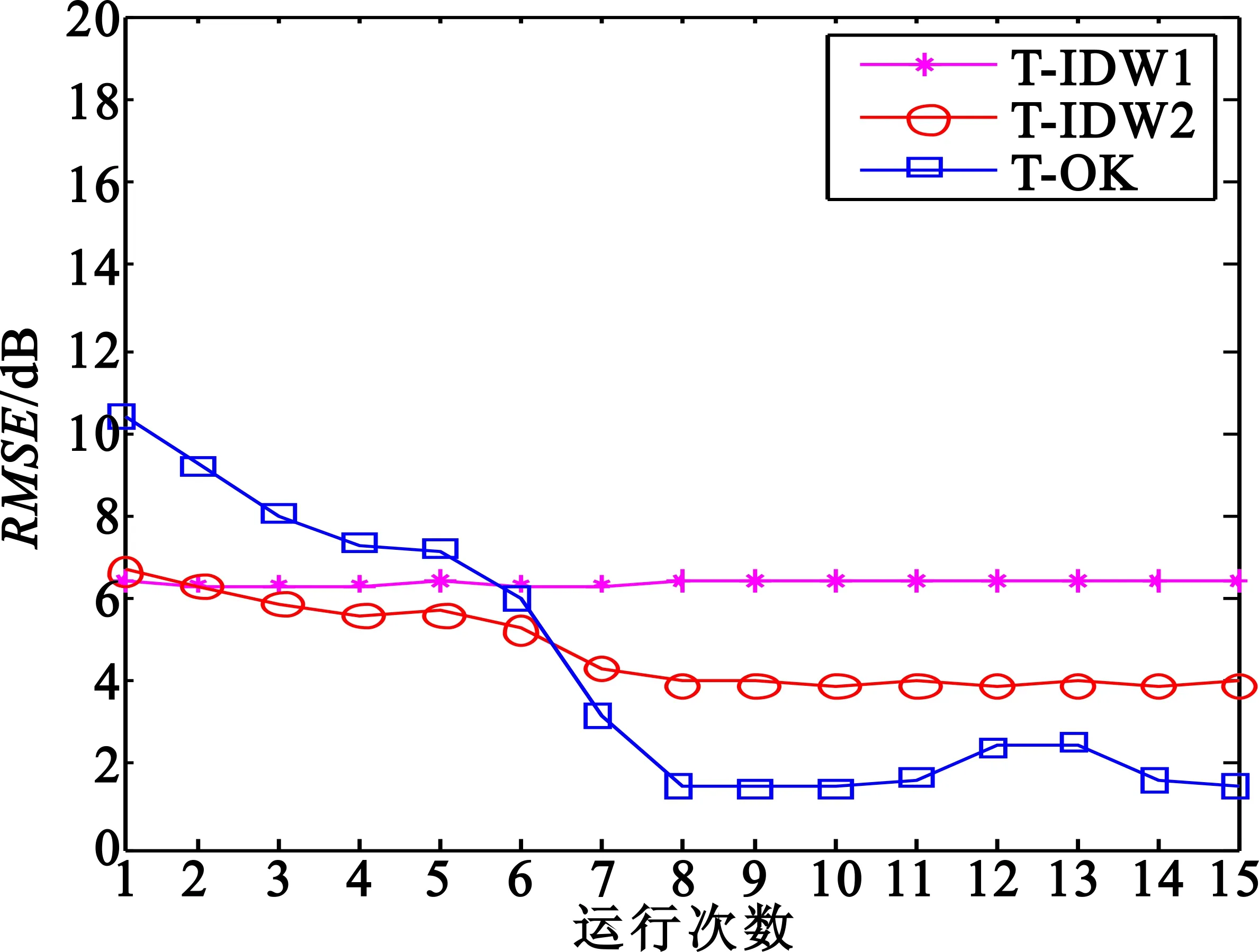

图7为系统中存在80个恶意感知节点的情况下,采用T-IDW1、T-IDW2、T-OK算法在15个轮次进行REM重构时的均方根误差曲线。系统初始化时各感知节点信任值相同,因此第一次运行时各感知节点均被认为是正常节点,此时系统误差最大。

(a)SFA(20%)

(b)IFA(20%)

(c)RDA(20%)

图7中,在SFA(20%)和IFA(20%)情况下,从系统初始化到第4个运行轮次,由于恶意节点信任度降低,因此其对系统性能的影响能力逐渐减小,得到的REM的RMSE逐渐下降;从第5个轮次开始系统对于REM的估计误差趋于平稳,原因在于这两种恶意感知节点的信任值降低到了系统设定阈值以下,进行REM重构时攻击数据被隔离于正常数据之外。当RDA(20%)时,在T-IDW2与T-OK算法下REM估计误差总体趋于减小,并伴随一定的波动;对于IDW1算法采用本文改进策略似乎对于系统性能没有影响。其原因在于:当恶意节点信任度降低,在对其周围待估计位置进行预测时,篡改后的数据对周围的影响逐渐减小,均方根误差亦相应变化;而对于IDW1算法,一方面,自身性能不及IDW2与OK;另一方面,RMSE是针对整体估计精度的性能指标,当恶意节点对系统的影响减小,使得IDW1算法估计的REM在局部提升了精确度,但RESE却没有明显变化。

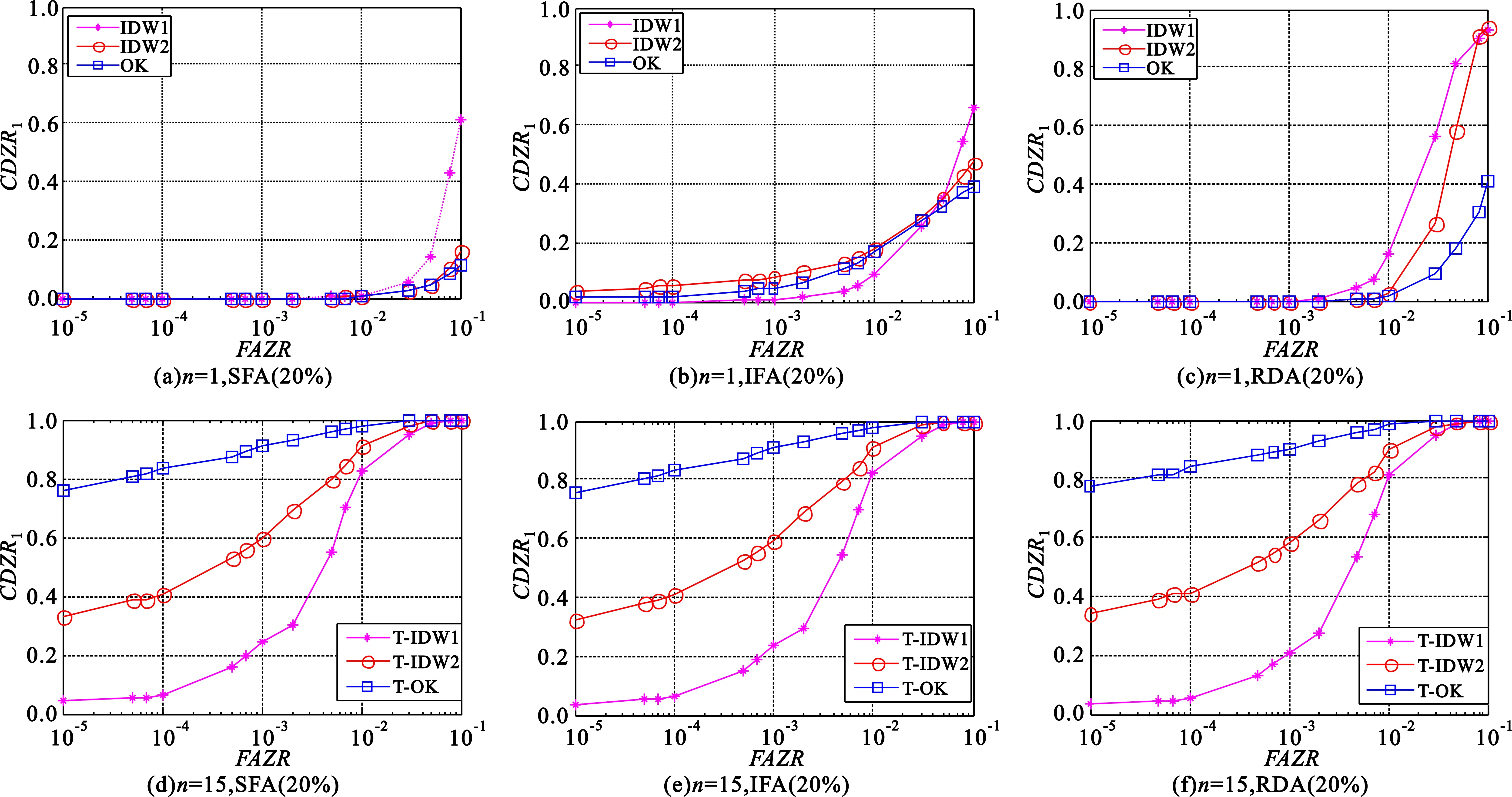

图8中,当n=1时,系统初始化,所有感知节点都处于被信任状态且信任值相等,同图5相比可以看出20%恶意节点的引入极大地恶化了系统性能。当n=15时,为系统采用本文基于信任值改进的各算法运行的第15个轮次,此时系统比较成功地抑制了恶意节点的影响,使得估计REM的ROC特性曲线基本恢复到了图5中的水平,表明了本文方案的有效性。此外,参照图8与图7中当RDA(20%)时的3幅子图中T-IDW1算法下的曲线并结合上文对图7的分析时关于RMSE的论述可以得出,在本文问题中采用FAZR-CDZR1作为性能评价指标优于RMSE,也更为科学,为今后的相关研究提供了参考。

图8 3种类型攻击下采用本文方案前后的系统ROC曲线

5 结束语

本文分析了在重构REM过程中面临的感知数据可靠性问题,针对参与感知主用户工作状态的无线传感器节点存在被俘获后上报异常数据而导致构建REM性能降低这一现象,提出了基于感知节点信任体系改进的空间插值算法进行REM重构,并阐述了感知节点信任更新策略以及信任值在算法中的作用模式。仿真数据表明本文所提方案在应对SFA、IFA、RDA 3种攻击方面可以降低其攻击成功概率,较好地保障了REM准确性。在未来的工作中,作者将对文中提出的信任值更新机制做进一步研究,并继续探索包括空间插值算法在内的REM重构方法。

[1] LIN W,WANG Y,NI W. Cluster-based cooperative spectrum sensing in two-layer hierarchical cognitive radio networks[C]//Proceedings of 2013 IEEE Global Communications Conference(GLOBECOM 2013). Atlanta,GA,USA:IEEE,2013:1082-1087.

[2] LIU J,HUI H,CHEN C,et al.Distributed estimation for radio environment map in cognitive radio networks[C]//Proceedings of 2014 3rd Chinese Control Conference.Nanjing:IEEE,2014:476-481.

[3] ZHAO Y,MORALES L,GAEDDERT J,et al.Applying radio environment maps to cognitive wireless regional area networks[C]//Proceedings of 2007 IEEE International Symposium on New Frontiers in Dynamic Spectrum Access Networks.Dublin,Ireland:IEEE,2007:115-118.

[4] 刘颖,穆晓敏,师光强. 空间复用认知无线电系统信道选择优化[J].电讯技术,2015,55(8):854 -859. LIU Ying,MU Xiaomin,SHI Guangqiang. Channel selection optimization in cognitive radio system with spatial reuse[J].Telecommunication Engineering,2015,55(8):854-859.(in Chinese)

[5] YILMAZ H B,TUGCU T,ALAGOZ F,et al.Radio environment map as enabler for practical cognitive radio networks[J].IEEE Communications Magazine,2013,51(12):162-169.

[6] PEREZ-ROMERO J,ZALONIS A,BOUKHATEM L,et al.On the use of radio environment maps for interference management in heterogeneous networks[J].IEEE Communications Magazine,2015,53(8):184-191.

[7] PESKO M,JAVORNIK T,VIDMAR L,et al.The indirect self-tuning method for constructing radio environment map using omnidirectional or directional transmitter antenna[J].Eurasip Journal on Wireless Communications & Networking,2015(1):1-12.

[8] LI J. A review of spatial interpolation methods for environmental scientists[M].Canberra,Australia:Geoscience Australia:2008:3-23.

[9] PESKO M,JAVORNIK T,KOSIR A,et al.Radio environment maps:the survey of construction methods[J].KSII Transactions on Internet & Information Systems,2014,8(11):123-130.

[10] BOCCOLINI G,HERNANDEZ-PENALOZA G,BEFERULL-LOZANO B. Wireless sensor network for spectrum cartography based on kriging interpolation[C]//Proceedings of 2012 IEEE 23rd International Symposium on Personal Indoor and Mobile Radio Communications(PIMRC). Sydney,Australia:IEEE,2012:1565-1570.

[11] BIRKAN Y H,TUNA T. Location estimation-based radio environment map construction in fading channels[J].Wireless Communications & Mobile Computing,2013,15(3):561-570.

[12] IZADI D,ABAWAJY J H,GHANAVATI S,et al.A data fusion method in wireless sensor networks[J].Sensors,2015,15(2):2964-2979.

[13] SHIN M C,CHOI Y H. Malicious node detection using confidence level evaluation in a grid-based wireless sensor network[J].Wireless Sensor Network,2013,5(3):52-60.

[14] LI F,NIE Y,LIU F,et al.Event-centric situation trust data aggregation mechanism in distributed wireless network[J].International Journal of Distributed Sensor Networks,2014(4):1-11.

[15] 王小毛,黄传河,吕怡龙,等.模拟人群信任和决策机制的协作频谱感知方法[J].通信学报,2014(3):94-108. WANG Xiaomao,HUANG Chuanghe,LYU Yilong,et al.Cooperative spectrum sensing scheme based on crowd trust and decision-making mechanism[J].Journal on Communications,2014(3):94-108.(in Chinese)

Radio Environment Map Reconstruction Based on Trust Mechanism

ZHU Jiang,LIU Yali,SONG Yonghui,LI Junyao

(Chongqing Key Laboratory of Mobile Communications Technology,Chongqing University ofPosts and Telecommunications,Chongqing 400065,China)

The sensing nodes in the radio environment map system will be forced to transmit fake data to the data center after being captured,which leads to reduction of the accuracy of radio environment map.For this problem,an improved scheme of spatial interpolation algorithm based on the trust mechanism is proposed and the updating strategy of the trust value about the sensor is elaborated. The scheme reduces the weight of the malicious node's data in the spatial interpolation algorithm by changing the trust level of the nodes and after several times updating of the trust value the malicious node will be isolated in the end. In the experiment both Root Mean Squared Error(RMSE) and False Alarm Zone Ratio-Correct Detection Zone Ratio(FAZR-CDZR1) performance indexes demonstrate that the proposed scheme can prevent malicious nodes’ data falsification attack effectively,and guarantee the accuracy of the radio environment map.

Key words:wireless sensor network;radio environment map;spatial interpolation algorithm;trust value updating

10.3969/j.issn.1001-893x.2017.06.013

朱江,刘亚利,宋永辉,等.基于信任机制的无线电环境地图重构[J].电讯技术,2017,57(6):690-697.[ZHU Jiang,LIU Yali,SONG Yonghui,et al.Radio environment map reconstruction based on trust mechanism[J].Telecommunication Engineering,2017,57(6):690-697.]

2016-09-09;

2016-12-05 Received date:2016-09-09;Revised date:2016-12-05

国家自然科学基金资助项目(61271260);重庆市科委自然科学基金资助项目(cstc2015jcyjA40050)

TN929.5

A

1001-893X(2017)06-0690-08

朱 江(1977—),男,湖北人,2009年于电子科技大学获博士学位,现为副教授,主要研究方向为认知无线电、移动通信;

Email:zhujiang@cqupt.edu.cn

刘亚利(1989—),男,河南商丘人,硕士研究生,主要研究方向为认知无线电;

Email:liuyl900@163.com

宋永辉(1991—),男,河北人,硕士研究生,主要研究方向为认知无线电、网络优化;

李俊瑶(1993—),男,江苏连云港人,硕士研究生,主要研究方向为网络安全。

**通信作者:liuyl900@163.com Corresponding author:liuyl900@163.com,宋永辉,李俊瑶