企业无线安全风险分析与防护研究

叶水勇,朱 兵,宋浩杰,唐 波,汪愚非,郭忠英

(国网黄山供电公司,安徽 黄山 245000)

企业无线安全风险分析与防护研究

叶水勇,朱兵,宋浩杰,唐波,汪愚非,郭忠英

(国网黄山供电公司,安徽 黄山245000)

无线技术的发展为人们的生活带来极大的便利,在企业中的应用也越来越广泛。但同时,无线环境下也存在着传统网络所没有的安全隐患,对企业网络安全防护提出了新的挑战。针对企业网络目前常见的无线应用环境,通过对企业网络在无线条件下的攻击及防护手段进行研究,进而提出一系列无线安全防护方法,最后形成企业网络无线安全防护标准。

无线加密;破解技术;会话劫持

随着智能手机和便携式设备的广泛应用,Wi-Fi已经逐渐成为工作生活中不可或缺的一部分,智能电网的部分业务也依赖Wi-Fi进行近距离数据传输。但是目前企业网络对于Wi-Fi的使用没有明确的安全防护规范,使得生产和办公环境下的Wi-Fi使用存在一定的安全风险。为了规范企业网络的Wi-Fi使用,保障企业网络信息系统安全,拟制订企业网络Wi-Fi安全防护规范,确保企业网络的业务系统在Wi-Fi环境下的使用得到安全技术保证。

1 现状描述

目前企业网络对无线网络的应用主要在两个方面:一方面,为了方便应用,部分企业网络信息外网采用Wi-Fi组网,小到一个办公室、大到整栋办公楼使用Wi-Fi接入企业网络信息外网;另一方面,无线射频卡广泛应用于门禁卡、饭卡,部分机房也采用无线射频卡进行主机的备案工作。

针对Wi-Fi应用,如果外部攻击者尝试进行密码破解攻击,则可能接入企业网络信息外网,结合ARP攻击和会话劫持技术,攻击者可以轻易的劫持企业网络人员的各种帐号信息。针对无线射频卡RFID的攻击主要分两种:ID卡复制和IC卡破解。针对只记录了一串ID的射频卡,通过简单的复制就可以起到身份伪造的作用,例如门禁卡丢失,则可以轻易的复制一张同样的射频卡,从而获得进入机房的权限。如果是射频IC卡,存储了一定的信息,则可以通过一些已知漏洞或者暴力破解的方法对IC卡进行破解,然后篡改卡内的数据,常见的应用场景如饭卡伪造充值。

随着物联网技术的发展,Wi-Fi应用和无线射频卡技术会被越来越多的应用于设备的管理和日常维护之中[1],但是目前企业网络尚无针对无线安全的相关标准。为了保障企业网络的无线应用安全,对Wi-Fi和RFID应用中可能遭受的攻击手段和防护措施进行研究,形成相关成果,并最终制定企业标准,将其应用在企业网络信息日常安全运维中。

2 关键技术研究

2.1无线加密技术

2.1.1WEP

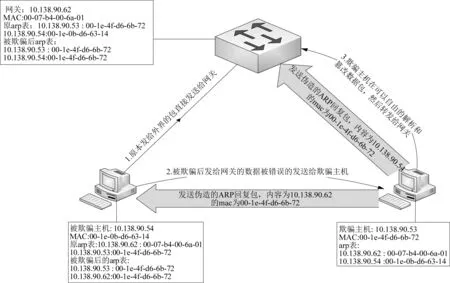

图1 会话劫持技术模型图

有线等效保密协议WEP(Wired Equivalent Privacy)是在两台设备间无线传输的数据加密方式,用于防止非法用户窃听或者侵入无线网络[2]。相比无线网络,传统局域网更加安全,因为LAN的物理结构对其有所保护,可以从物理层面上避免外界访问。为了在无线环境下提供和有线网络同等的安全服务,1999年9月通过的802.11标准中提出了WEP协议,使用RC4串流加密技术达到机密性,并使用CRC-32进行数据校验。

WEP协议分为开放式系统认证和共有键认证,前者不需要密钥验证就可以连接,后者需要使用一个预存的密钥对接入点发送的挑战进行加密,接入点通过对比加密结果是否一致来决定是否接受客户端的接入请求。

2001年Fluhrer发表了针对WEP的密码分析,利用RC4加密的特征,通过监听正常的流量包可以分析出密钥。目前针对WEP的破解技术已经非常成熟,著名渗透测试工具合集Kali Linux(前身是BackTrack)中aircrack-ng套件可以在数秒内破解WEP密码。因此,对于具备一定攻击能力的黑客来说,WEP加密完全形同虚设,该方法目前也被主流操作系统所摈弃,仅仅在一些早期的网络设备中尚存在。

2.1.2WPA2

为了替代不安全的WEP协议,2004年6月通过的802.11i标准中定义了新的加密手段,WPA(Wi-Fi Protected Access)协议作为过渡协议实现了大部分的功能,WPA2实现了完整的标准。

WPA2使用TKIP(Temporary Key Integrity Protocol)协议,使用AES加密算法代替RC4,用CCMP讯息认证码代替CRC进行校验[3]。有两种认证模式:WPA2企业版或者802.1x认证;WPA2个人版或者PSK(pre-shared key)认证。

尽管尚未有黑客真正公布WPA2协议被完全破解,但是通过监听WPA2的握手验证过程,配合字典攻击,攻击者仍然可以在可接受的时间内对WPA2密码进行猜解。Aircrack-ng套件同样可以对WPA2密码进行字典攻击或者暴力破解,只要攻击者拥有足够的时间和资源,WPA2密码同样不是不可攻破的。

2.2会话劫持技术

对于攻击者来说,入侵企业网络的信息网络只是第一步,为了获得更有价值的数据,通常需要进行会话劫持来获得正常用户的流量,最常见的会话劫持方法是利用ARP欺骗。

计算机在通信时,拥有两个地址:IP和MAC地址,前者是实际通信使用的地址,通常是临时分配的;MAC地址是绑定在每个网卡上,通常是不会改变的。为了能够正确的在IP地址和MAC地址之间转换,采用ARP协议进行地址解析。由于ARP协议是一个早期协议,设计的时候没有过多的考虑安全问题,因此利用协议的漏洞可以轻易的进行ARP欺骗,将受害者的流量完全劫持到攻击者的机器上。结合嗅探技术、中间人攻击MITM(Man In The Middle)等手段,可以盗取受害者帐号、篡改受害者发送的信息等。由于局域网内的安全防护级别十分低,利用Wi-Fi组网存在巨大的安全隐患。

攻击者通过发送两个ARP包给受害者和网关,即可以欺骗受害者将所有的流量通过攻击者再转发给网关[4],如图1所示。这样受害者所发出和接受的所有数据流量在攻击者那里都一览无余,如果采用http等明文传输的协议,则受害者所有的操作内容都可以被攻击者查看。通过修改返回的数据包,攻击者还可以轻易地完成钓鱼攻击等操作,而且这种钓鱼手段在受害者方几乎无法察觉。

目前会话劫持工具已经十分完善,甚至在android系统的手机上就可以安装。一旦Wi-Fi被破解,攻击者接入企业网络信息网络,可以轻易地获取企业网络的机密信息。

2.3射频卡技术

射频卡(RFID)分为ID卡和IC卡,前者只记录一串ID号码,常用于门禁和饭卡,其作用类似于身份证,仅仅告知拥有者的身份信息。通常ID卡的使用都要联网使用,读卡器读取用户的ID号,在数据库中查询响应的信息,决定用户的权限,如是否允许开门、饭卡内有多少余额等。

相比ID卡,IC卡要复杂很多,目前最常用的IC卡是飞利浦公司的M1 S50。S50卡分为16个扇区,每个扇区有64个区域块,每个扇区有独立的一对密码keyA和keyB负责控制每个扇区的读写操作,其记录在每个扇区的第四块中。IC卡中可以存储很多数据,由于采用加密技术存储,IC卡中的数据可以认为是可信赖的,因此使用环境可以是非联网环境,金额等数据可以存储在IC卡本地。

针对ID卡的攻击方法十分简单,由于其本身只是一个身份标志,只要采用特种卡复制其ID号,就可以获得正常卡的权限。复制射频卡的设备现在已经十分小巧,甚至在公交地铁上,通过接近被害者挂在身上的射频卡,就可以完成其数据读取过程,从而进行复制。

针对IC卡的攻击,通常的目标是篡改内部存储的数据,例如修改饭卡的余额。最简单的攻击方法是利用IC卡的默认密码进行尝试;如果存储信息的扇区密码被修改,而其他扇区存在默认口令,则可以利用nested authentication攻击分析出其密码。如果所有的扇区都不存在默认密码,则需要使用协议的漏洞导致的darkside攻击进行尝试。目前针对这些攻击也都有成熟的工具,针对nested authentication的mfoc和mfocgui,针对darkside攻击的mfcuk等。虽然针对所有扇区都设置密码的情况下不是100%能够进行破解,但是对射频IC卡的安全也构成了相当大的威胁。

3 研究内容和实施方案

本次主要划分两部分内容,针对无线网络Wi-Fi 的破解研究及其防护方法,针对射频卡RFID的破解方法及防护。

3.1无线网络加密破解及防护

3.1.1研究步骤

(1) 根据802.11协议的描述,结合wireshark等监听工具对wep、wpa、wpa2协议的认证过程进行研究分析,了解协议中可能存在的漏洞。使用kali linux中的aircrack套件对wep、wpa、wpa2协议进行破解尝试,了解其攻击原理,掌握攻击方法。

(2) 对黄山供电公司目前使用的Wi-Fi网络进行安全审计,查找是否存在能够被破解的无线网络。如果能够破解无线网络,则进一步尝试会话劫持,在不破坏信息系统的情况下查看攻击者能够造成的危害影响。最后形成企业网络Wi-Fi网络安全审计报告,表明目前网络环境下可能存在的安全风险。

(3) 针对目前的主要攻击手段,建立一套企业网络无线网络安全防护措施,避免外部用户通过破解密码的方式接入企业网络信息网络并进一步的破坏,相关的研究成果形成专利和论文。

(4) 将研究成果应用在黄山公司Wi-Fi环境中,再次进行无线安全审计,查看安全加固效果。

(5) 相关研究成果整理为体系标准,申报企业网络Wi-Fi安全加固标准。

3.1.2设备配置

利用4台高性能笔记本,安装kali linux系统进行无线安全审计,由于kali linux系统本身是开源的,不存在软件使用费。

购买目前常见型号的无线路由器,测试其无线解密功能是否能够被破解。

3.1.3Wi-Fi破解方案

目前Wi-Fi使用的加密方式通常有Wep和WPA两类,目前针对他们的破解方式在本质上有所区别。针对Wep的破解为利用加密体制缺陷,通过收集足够的数据包,利用分析算法还原出密码;针对wpa算法目前尚无可以利用的缺陷,其破解的本质还是利用字典攻击进行密码猜测。

Wep的加密方法是,使用CRC32来进行数据校验,使用RC4加密算法来保证数据的保密性[5]。Wep加密算法实际上是利用RC4流密码算法作为伪随机数发生器,利用初始矢量IV和Wep密码组合成的种子生产Wep密钥来,再由密钥流与Wep帧数据负载进行异或来完成加密过程,初始向量IV是以明文传输的,攻击者可以将其截获。Fluhrer等人的研究证明:利用已知的初始向量IV和第一个字节密钥流输出,结合RC4密钥方案的特点,攻击者可以确定WEP密钥。

为了替代不安全的Wep协议,WPA和WPA2协议目前是主流的Wi-Fi加密算法。WPA协议使用TKIP作为加密算法,MIC进行数据校验;WPA2使用AES加密,CCMP进行数据校验。目前尚没有针对wpa协议漏洞的攻击方式,常见的针对wpa的攻击方法是,截获链接建立时的四次握手信息,利用字典进行密码尝试,如果计算出握手信息的校验码与实际发送的一致,则说明尝试到了正确的密码。如果使用了强密码,则wpa协议被破解的可能性微乎其微,而弱口令往往会被字典攻击所攻破。

3.2射频卡加密破解及防护

3.2.1研究步骤

(1) 购买射频卡读写设备和普通射频卡、UID可写空白卡,使用Libnfc等工具对IC卡进行读写操作,熟悉射频卡信息交互模式。

(2) 使用mfoc等工具进行nested authentication攻击尝试,使用PM3的Mfcuk等工具进行darkside攻击尝试,理解并研究其攻击原理。

(3) 针对黄山供电公司目前使用的机房射频卡进行攻击尝试,可以尝试的攻击包括门禁卡复制、射频IC卡信息篡改等,相关测试结果形成测试报告,可以表明当前射频卡使用中存在的风险。

(4) 基于以上试验,研制射频卡安全加固手段,避免射频卡使用过程中存在的安全风险。

(5) 将研究成果应用在黄山公司的射频卡应用中,再次进行安全审计,查看安全加固效果。

(6) 整理相关加固方案,申报企业网络射频卡使用安全加固标准。

3.2.2设备配置

(1) 射频卡读写设备、空白的射频卡、可改UID射频卡。

(2) Proxmark3套件、高性能笔记本安装mfoc进行破解攻击。

3.2.3射频卡破解方案

普通的ID卡的攻击手段十分简单,使用特种卡进行ID复制,即可仿造普通卡的身份。下面主要介绍针对IC卡的破解方法。

IC卡有16个扇区,每个扇区有独立的密码用来控制读写,可以使用默认密码进行尝试。如果需要读写的扇区密码已经被修改,而部分扇区存在弱口令,则可以使用验证漏洞攻击来进行攻击尝试。验证漏洞攻击并非是将加密算法破解,只是使得猜解密码的时间变短,使得猜解密码成为可能。

IC卡与读卡器交互的过程首先要进行双方身份的认证:IC卡首先发送一个随机字符串nt给读卡器,读卡器利用已知的密码对该字符串进行加密得到ar,然后和一个新的随机字符串nr发送给IC卡;IC卡对比读卡器发送来的ar和自己加密的结果,如果一致说明读卡器拥有正确的密码,之后的数据全部采用加密传输。

如果读卡器没有密码,则在第一次挑战发出后,读卡器没能发送正确的加密信息,则IC卡不会再继续回应。如果不能从IC卡获得加密后的数据,则无法进行密码的破解或者猜测。验证漏洞攻击的原理就是通过一个扇区的默认密码与IC卡进行验证交互,在完成验证之后的所有数据流都是采用加密传输。然后读卡器尝试读取需要破解的扇区,在此情况下,发出的挑战数据是采用该扇区的密码进行加密,从而就可以获得一段使用需要破解的密码加密的数据,进而进行密码破解。

如果所有扇区的密码都是未知的,按照如上的方法会在第一次挑战失败后就结束会话,无法从IC卡获得加密后的数据。但是射频卡存在一个漏洞,当读卡器发送的加密数据中的某8bit全部正确的时候会发送一个加密的4bit数据回复NACK,这样就获得了利用密码加密的数据进而可以进行破解,这种攻击方式被称作darkside攻击。

4 结语

无线安全的研究可以保障企业网络信息系统、采集系统的安全运行,保护客户机密数据,保障企业网络的企业形象,针对门禁卡、仓促管理的射频卡的安全研究可以保护企业网络资产免受侵害。通过完善企业网络无线安全防护体系,可以将无线应用更加广泛的应用于企业网络信息系统之中,从而带来更多的便捷性和灵活性,提高生产工作效率,从而达到一定的经济效益。

[1]孙树峰,陈作聪. 无线局域网安全风险分析与入侵研究[J]. 郧阳师范高等专科学校学报,2005,25(3):24-28.

SUN Shu-feng, CHEN Zuo-cong. Research on security risk and intrusion of wireless LAN[J].Journal of Yunyang Teachers College,2005,25(3):24-28.

[2]朱会东,黄艳,黄永丽. 无线局域网中的入侵检测研究与设计[J]. 计算机技术与发展,2007(06):173-175.

ZHU Hui-dong, HUANG Yan, HUANG Yong-li. Research and design of intrusion detection in WLAN[J]. Computer Technology and Development,2007,17(6):173-175.

[3]张银霞,李育芳. 802.11无线局域网入侵检测技术的研究与应用[J]. 《电脑开发与应用》,2010,23(11):46-49.

ZHANG Yin-xia, LI Yu-fang. Research and application of intrusion detection on 802.11 wireless local area network[J].Computer Development & Applications,2010,23 (11):46-49.

[4]蒋武,胡昌振 无线局域网环境中分布式入侵检测系统研究[J]. 计算机安全,2006(1):13-16.

[5]黎喜权,李肯立,李仁发. 无线局域网中的入侵检测系统研究[J]. 科学技术与工程,2006,6(11):1495-1499.

LI Xi-quan, LI Ken-li, LI Ren-fa. The research of intrusion detection system based on WLAN[J]. Science Technology and Engineering,2006,6(11):1495-1499.

(本文编辑:赵艳粉)

Risk Analysis and Protection of Enterprise Wireless Security

YE Shui-yong, ZHU Bing, SONG Hao-jie, TANG Bo, WANG Yu-fei, GUO Zhong-ying

(State Grid Huangshan Power Supply Company, Huangshan 245000, China)

The development of wireless technology brings great convenience for people′s life, and has been more and more widely applied in enterprises. But at the same time, but there exist more hidden dangers in the wireless environment than traditional network, thus posing a new challenge to the enterprise network security protection. In view of the common enterprise wireless application environment, this paper researches attack and protection method of enterprise network under the wireless condition, puts forward a series of wireless security protection methods, and finally formulates the enterprise wireless network security protection standards.

wireless encryption; cracking techniques; session hijacking

10.11973/dlyny201604024

叶水勇(1964),男,高级工程师,从事电力行业信息化研究、开发和应用工作。

TM725.93

A

2095-1256(2016)04-0511-05

2016-03-15