抗连续辅助输入泄漏的属性基加密方案

马海英 曾国荪 包志华 陈建平 王金华 王占君

1(南通大学计算机科学与技术学院 江苏南通 226019)2(同济大学计算机科学与技术系 上海 201804)3(南通大学电子信息学院 江苏南通 226019)4 (南通大学理学院 江苏南通 226019)

抗连续辅助输入泄漏的属性基加密方案

马海英1曾国荪2包志华3陈建平1王金华4王占君4

1(南通大学计算机科学与技术学院江苏南通226019)2(同济大学计算机科学与技术系上海201804)3(南通大学电子信息学院江苏南通226019)4(南通大学理学院江苏南通226019)

(m_hying@163.com)

针对属性基加密(attribute-basedencryption,ABE)机制中边信道攻击下的密钥泄漏问题,现有的解决方案仅允许密钥的有界泄漏. 将连续辅助输入泄漏模型和双系统加密相结合,通过合理设计主密钥和用户私钥的生成过程,提出了一种抗连续辅助输入泄漏的ABE方案. 基于合数阶群的子群判定假设和域GF(q)上Goldreich-Levin定理,在标准模型下,证明该方案在攻击者获知辅助输入密钥泄漏信息的情况下仍具有自适应安全性. 该方案实现了主密钥和用户私钥的连续无界泄漏,在密钥更新询问时无需假定旧密钥必须从内存中彻底清除,且具有较好的合成性质. 与相关的解决方案相比,该方案不仅具有最好的抗泄漏容忍性,而且具有较短的密钥长度.

属性基加密;连续辅助输入泄漏;双系统加密;Goldreich-Levin定理;可证明安全性

现代密码学假定所有攻击者均不能获知保密密钥的任何信息,但在实际应用中,攻击者可以通过边信道攻击[1-3],利用密码算法运行时的物理特征信息(例如时间、能耗、音频等)和内存泄漏[4],获知关于密钥和系统内部秘密状态的部分信息.针对边信道攻击下的密钥泄漏问题,抗泄漏密码机制[5-11]在允许攻击者获知密钥和系统保密状态泄漏信息的前提下,仍然能够保障密码系统的安全性.为了模拟密钥泄漏的程度,该机制定义了作用在密钥和系统内部秘密状态上的可计算泄漏函数,并将该泄漏函数的输出结果作为密钥泄漏信息,显然,必要的限制是泄漏函数不能完全暴露密钥.2010年,Dodis等人[7]提出了抗泄漏密码机制中的一个重要公开难题“允许密钥的连续(和整体无界)泄漏,且不限制密钥泄漏的类型”.

近年来,学者们提出了许多抗密钥泄漏模型[6-11],逐步减少对泄漏函数的限制.2009年Akavia等人[6]在密码学理论会议(theoryofcryptographyconference,TCC)上首先提出了相对泄漏模型,要求泄漏函数输出信息的总长度不能超过预定上界值,该上界值必须小于密钥长度.2010年,Alwen等人[8]提出了有界检索泄漏模型,减少了对泄漏函数限制,允许攻击者获知更多的泄漏信息.Dodis等人[9]在TCC会议上提出了辅助输入泄漏模型,该模型对泄漏函数的唯一限制是,任意攻击者利用泄漏信息计算出保密密钥的概率都是可以忽略的.因此,辅助输入泄漏模型能够考虑泄漏能力更强的泄漏函数,进一步减少了对泄漏函数的限制.上述研究方案[5-9]仅考虑了密钥在其整个生命周期中的泄漏问题.Brakerski等人[10]提出连续泄漏模型,允许密钥进行更新,并限制在相邻两次更新之间密钥泄漏信息不能超过预定上界值,但在系统的整个生命周期中密钥泄漏的总量是整体无界的,解决了上述公开难题的第1部分.Yuen等人[11]将连续泄漏模型和辅助输入泄漏模型相结合,提出了抗连续辅助泄漏的身份基加密机制,有效解决了身份基加密中抗密钥泄漏的公开难题,但极大地增加了主密钥和用户私钥的长度及相应的计算开销.

在2005年欧洲密码学会议上,Sahai和Waters[12]提出了属性基加密机制(attribute-basedencryption,ABE)的概念.在该ABE方案[12]中,可信授权机构根据用户的属性集合为其颁发私钥,密文和属性集合相关,当私钥属性集合与密文属性集合的匹配度满足系统的门限策略时,用户才能正确解密密文.为了在密文中表达更灵活的访问控制策略,2007年Bethencourt等人[13]提出了“密文策略”的ABE机制(ciphertextpolicyABE,CP-ABE),将访问控制策略嵌入在密文中,密钥与属性集合相关联,只有密钥的属性满足密文的访问策略时,才能正确恢复明文.然而,该CP-ABE方案仅满足选择安全性.Lewko等人[14]采用双系统加密技术[15]实现了自适应安全的CP-ABE机制.由于ABE以属性为公钥,能够表示灵活的访问控制策略,显著减少加密节点的处理开销和传输共享数据的网络带宽,从而使它在细粒度访问控制[16-18]、单向广播[16]、群密钥管理[19-20]、隐私保护[17,21-22]等领域具有广泛的应用前景.此外,针对ABE机制中存在的密钥撤销开销大、密钥滥用、密钥托管和密钥盗版进化等问题[23],学者们提出了不少好的研究成果[24-29].然而,目前解决ABE中边信道攻击下的密钥泄漏问题的研究还不多见.

针对ABE中存在边信道攻击下的密钥泄漏问题,2011年Lewko等人[30]在TCC年会上将双系统加密和有界泄漏模型相结合,提出一种自适应安全的抗连续内存泄漏的ABE方案,同时支持主密钥和用户属性私钥的泄漏,但仅允许密钥的有界泄漏,且要求在密钥更新时旧密钥必须从内存中安全删除.到目前为止,属性基加密机制中的抗密钥泄漏的公开难题尚未完全解决.

为了探索解决ABE中抗密钥泄漏的公开问题,本文将CP-ABE[14]方案和连续辅助输入泄漏模型[11]相结合,提出抗连续辅助输入泄漏的ABE模型.1)该模型具有较好的合成性质,即可以将ABE的属性私钥应用到签名、认证等密码方案中,只要这些方案在无泄漏情况下是可证明安全的,则它们的合成方案在该泄漏模型下依然是安全的.由于ABE的密钥构造方法种类繁多,使得ABE较容易与其他密码系统结合使用.2)该模型允许主密钥和用户属性私钥的连续无界泄漏,不限制密钥泄漏的位数,且无需标识密钥的版本号.3)每次密钥更新时不需要将旧版本密钥从内存中完全清除,即允许泄漏旧密钥的信息.因此,本文试图解决了ABE中的抗密钥泄漏的公开难题,即允许密钥的连续和整体无界泄漏,且不限制泄漏类型.

借鉴BHHO方案[9]中主密钥和用户私钥的构造思想,本文通过修改CP-ABE[14]方案,将系统主密钥扩展成一个m维向量,构造出m个CP-ABE子系统,并在保证安全性的前提下,通过共用m个子系统主密钥中的关键盲化因子和m个子系统的属性公钥,大大缩减了主密钥和系统公钥的长度.为了证明文中方案的安全性,需要将方案中的正常密文和正常密钥转化成半功能密文和半功能密钥,正常密钥可以解密正常密文和半功能密文,但半功能密钥只能解密正常密文.在证明过程中采用混合证明方法,首先将正常密文转化成半功能的;然后,将用户私钥逐个转变成半功能的,为了使攻击者可以询问主密钥和解密私钥的泄漏信息,需要使用修改的Goldreich-Levin定理[9]将半功能密钥的盲化因子限制为λ位(λ为方案的安全参数),基于合数阶群上的静态假设,可以确保攻击者不能感知这些转变过程,从而证明该方案在攻击者获知辅助输入密钥泄漏信息的情况下仍具有自适应安全性.该方案允许主密钥和属性私钥的连续无界泄漏,每次密钥更新时无需将旧密钥从内存中完全清除,且具有较好的合成性质.

1 预备知识

1.1符号说明

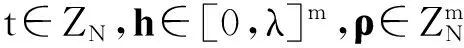

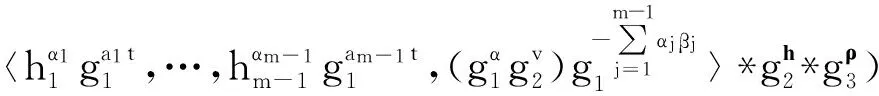

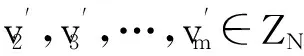

本文中,符号x←ZN表示在ZN中随机选取元素x;x,y,z←ZN表示在ZN中独立且均匀地随机选取元素x,y,z.令negl(n):→表示一个对n可忽略的函数,即对任意c>0,有negl(n)≤n-c.令|x|表示项x二进位的个数,N和m是正整数,G是N阶循环群,·表示向量的内积或群元素的乘积,*表示向量之间对应分量的乘积.对任意向量v=〈v1,v2,…,vm〉∈Gm,u∈G,b∈ZN,a=a1,a2,…,am,定义ua〈ua1,ua2,…,uam〉,vb〉.

1.2合数阶双线性群和困难性假设

一个合数阶双线性群可以用一个四元组(N=p1p2p3,G,GT,e)来描述,其中p1,p2,p3是3个互不相等素数, G和GT均是N阶循环群,映射e:G×G→GT满足:1)双线性.∀g,h∈G;a,b∈ZN;e(ga,hb)=e(g,h)a b.2)非退化性.∃u∈G,使得e(u,u)在GT中的阶为N.3)可计算性.群G和GT上的运算和双线性映射e在多项式时间内可以完成计算.

为了证明文中方案的安全性,下面给出合数阶群上子群判定假设,该假设在文献[14]中已进行详细介绍.在这些假设中,令λ是系统的安全参数, Pr是概率函数,PPT算法表示一个概率多项式时间算法.

1.3访问结构和线性秘密共享方案(LSSS)

定义1. 访问结构[24].设P={P1,P2,…,Pn}是n个属性的集合,由P的某些非空子集构成的集族⊆2P∅称为访问结构.如果对任意属性集合B,C,满足:若B∈且B⊆C,则C∈,那么称访问结构是单调的.中的所有属性集合称为授权集,不在中的属性集合称为非授权集.

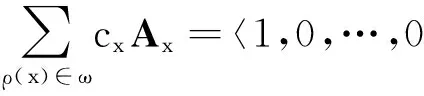

定义2.LSSS[24].称属性集合P={P1,P2,…,Pn}上的一个秘密共享方案Π是线性的,如果满足:1)将属性的秘密分享值构造成Zp上的一个向量;2) 对于方案Π,存在一个秘密份额生成矩阵An1×n2和行标号函数ρ:{1,2,…,n1}→P,令s∈Zp是待共享的秘密值,随机选择r2,r3,…,rn2∈Zp,构成向量v=〈s,r2,…,rn2〉,令vT为v的转置,则AvT是n1个秘密份额构成的向量,利用标号函数,将秘密份额λi=(AvT)i(1≤i≤n1)分配给属性ρ(i).

LSSS的可重构性质:假定Π是访问结构的线性秘密共享方案,令S∈是授权集,定义I={i:ρ(i)∈S}⊆{1,2,…,n1},则存在多项式时间算法计算{ci∈Zp}i∈I,使得对于秘密共享值s的任意有效份额{λi}i∈{1,2,…,n1},满足Σi∈Iciλi=s.

1.4域GF(q)上Goldreich-Levin定理

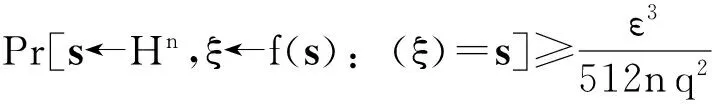

定理1. 域GF(q)上的Goldreich-Levin定理[9].令q是一个大素数,H是GF(q)的任意子集,n是一个正整数,任意函数f:Hn→{0,1}*.令s←Hn,ξ←f(s),r←GF(q)n,如果存在区分器D在时间t内使得|Pr[D(ξ,r,(r·s))=1]-Pr[ζ←GF(q):D(ξ,r,ζ)=1]|=ε,则存在一个可逆器A,在t′=t ·poly(n,|H|,1ε)时间内求得s的概率为

2 抗连续辅助输入泄漏ABE及其安全模型

2.1抗连续辅助输入泄漏ABE的定义

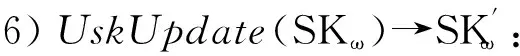

一个抗连续辅助输入泄漏的ABE方案由以下6个算法构成:初始化(Setup)、加密(Enc)、私钥生成(Keygen)、解密(Dec)、主密钥更新(MskUpdate)、用户私钥更新(UskUpdate).

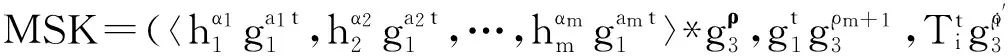

1)Setup(λ,U)→(PK,MSK).该概率多项式时间(PPT)初始化算法输入系统安全参数λ和系统的属性全集U,输出系统主密钥MSK和公钥PK.

2)Enc(M,,PK)→C.该PPT加密算法输入一个待加密消息M、一个访问结构(A,ρ)和系统公钥PK,输出密文C.

3)KeyGen(ω,MSK)→SKω.该PPT私钥生成算法输入用户的属性集合ω、主密钥MSK,输出用户私钥SKω.

4)Dec(SKω,C)→M.解密算法输入用户私钥SKω和在(A,ρ)下加密的密文C,仅当ω满足访问结构(A,ρ)时,用户才能解密密文,否则,解密失败.

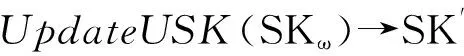

5)MskUpdate(MSK)→MSK′.主密钥更新算法输入当前主密钥MSK,输出更新后的主密钥MSK′.

除了在成品中添加Nisin抑制微生物生长外,也可在发酵过程中加入,这优于化学防腐剂的特性。如在白酒发酵过程中加入Nisin,可有效降低白酒总酸,抑制白酒发酵中乳酸菌的生长繁殖,控制白酒醪液中乳酸、乳酸乙酯的生成,提高白酒品质[12];而酱油等调味品由多菌种天然酿造而成,发酵过程中添加Nisin也可抑制特定菌种或杂菌对品质的影响。

2.2安全性模型

定义3. 本文方案的安全模型可以通过攻击者A和挑战者C之间的交互游戏进行定义如下:

1) 初始化阶段.挑战者C运行方案中的Setup算法,生成系统当前主密钥MSK和公钥PK,将PK发送给攻击者A,创建列表LMSK,用于保存主密钥MSK的所有版本,包括每个时间段更新前的MSK和当前最新MSK.挑战者C创建列表LUSK,并将其置为空集∅.

2) 询问阶段1.A可以向C多次询问下面3类预言机:①私钥生成预言机KGO(·).A提交一个属性集合ω⊆U给C,C运行KeyGen(MSK,ω)算法,输出私钥SKω,并将其保存到列表LUSK.然后,C将SKω发送给A.②泄漏预言机MLO(·).给定一个概率多项式时间可计算的函数族F,A输入一个多项式时间可计算函数f∈F,计算f(LMSK,∅,MSK,∅,PK,∅),获知关于主密钥MSK的泄漏信息.③主密钥更新预言机UMO(·).C运行UpdateMSK(MSK),输出更新后的主密钥MSK′,并设置MSK←MSK′.

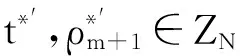

4) 询问阶段2.A可以向C多次询问下面4类预言机:①私钥生成预言机KGO(·).与询问阶段1相同.②泄漏预言机MLO(·).A输入一个多项式时间可计算函数f∈F,计算f(LMSK,L,MSK,SKω*,PK,*),获知关于主密钥MSK和解密私钥SKω*的泄漏信息.③主密钥更新预言机UMO(·).与询问阶段1相同.④用户私钥更新预言机UUO(·).C运行UpdateUSK(SKω*)算法,生成一个新的用户私钥,设置.

6) 询问阶段3.A仅能询问KGO(·),且要求这

7) 猜测阶段.A依据密文C*给出一个猜测值b′.

当b′=b,且在询问阶段1,2,3中,攻击者A没有询问满足访问结构*的用户私钥,称A赢得这个游戏,且定义A在该游戏中的优势为|Pr[b′=b]-12|.

借鉴Yuen等人[11]提出的抗连续辅助输入泄漏模型,给出在CP-ABE中连续辅助输入函数族的定义.令LMSK为CP-ABE中系统主密钥MSK的集合,S*表示所有满足挑战访问结构*的私钥集合,S表示其他私钥集合,使得S*∩S=∅.假设L表示满足挑战访问结构*的一些私钥集合,即L⊆S*,MSK和SKω*分别表示当前主密钥和当前满足挑战访问结构的私钥,k为私钥SKω*的长度.

定义4. 连续辅助输入函数族F(χ(k))是一类概率多项式时间(PPT)可计算的函数族f:{0,1}*→{0,1}*,使得对所有的PK,*,S,f(LMSK,L,MSK,SKω*,PK,*),任意PPT算法输出一个SKω*∈S*的概率均不超过χ(k),其中,困难参数χ(k)≥2-k,且MSK,PK,SKω*,S,LMSK,L和*都是随机生成的.

定义5. 如果对于任意概率多项式时间的攻击者A在上述安全模型游戏中的优势均是可忽略的,且安全模型中的F是连续辅助输入函数族F(χ(k)),则称该ABE方案在F(χ(k))下是IND-CPA安全的,记作χ(k)-CAI-CPA安全性,其中,χ(k)≥2-k.

3 抗连续辅助输入泄漏的ABE方案

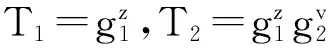

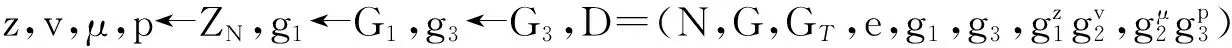

令G,GT是阶为N=p1p2p3的循环群,其中,p1,p2,p3是3个互不相同的素数,e:G×G→GT是双线性映射,Gi是群G的阶为pi的子群,Gi,j是群G的阶为pipj的子群(i≠j).U为系统全体属性的集合.

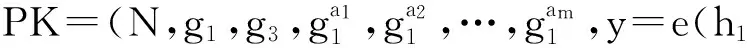

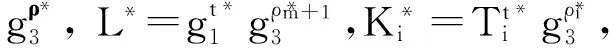

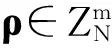

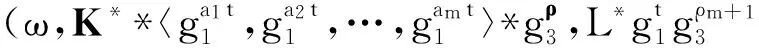

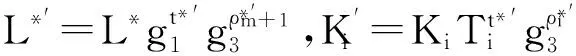

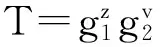

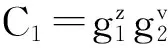

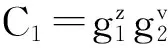

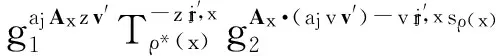

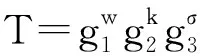

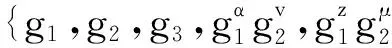

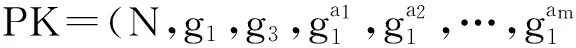

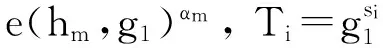

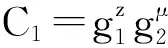

1)Setup(λ,U).令0<ε<1,m=(3×lbp2),初始化算法选择随机向量和,选择随机生成元g1,h1,h2,…,hm∈G1,g3∈G3.对每个属性i∈U,随机选取si∈ZN和一个G3部分随机数.该算法随机选取和G3部分随机向量,计算并输出系统公钥PK和主密钥MSK如下:

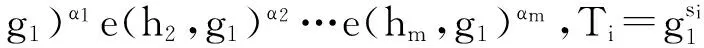

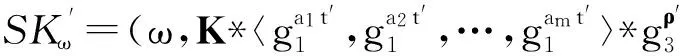

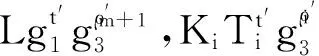

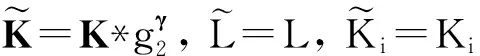

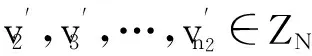

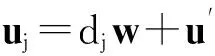

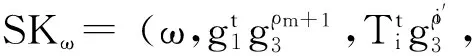

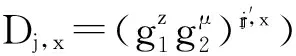

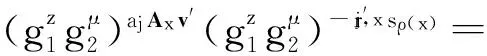

SKω=(ω,K=〈k1,k2,…,km〉,L,Ki,∀i∈ω)=

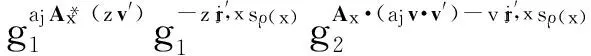

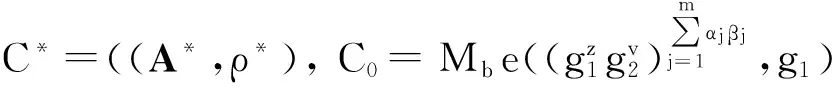

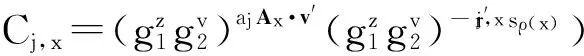

3)Enc(M,(A,ρ))→C.访问结构(A,ρ)由一个n1×n2矩阵A和一个映射ρ:{1,2,…,n1}→U组成,加密算法随机选取一个向量v=s,v2,…,vn2.对矩阵A的每一行Ax和j=1,2,…,m,随机选择rj,x∈ZN,计算密文为

恢复消息M=C0ys.

4 安全性证明和泄漏性能分析

4.1安全性证明

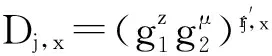

为了证明本文抗连续辅助输入泄漏ABE的安全性,需要构造半功能私钥和半功能密文,半功能私钥分为Ⅰ型半功能私钥和Ⅱ型半功能私钥.为了生成半功能私钥和密文,对每个属性i∈U,随机选择qi∈ZN,半功能密文和半功能私钥定义如下:

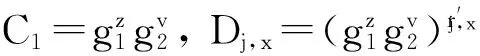

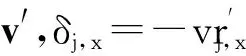

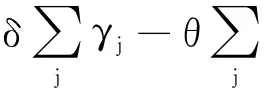

定义6.KeygenSF1(MSK,ω).该Ⅰ型半功能私钥生成算法随机选择θ∈ZN,随机向量γ=〈γ1,γ2,…,γm〉∈[0,λ]m,利用正常私钥SKω=(ω,K,L,Ki,∀i∈ω),计算Ⅰ型半功能私钥SKω-Ⅰ如下:

定义7.KeygenSF2(MSK,ω).该Ⅱ型半功能私钥生成算法选择随机向量γ=〈γ1,γ2,…,γm〉∈[0,λ]m,利用正常私钥,计算Ⅱ型半功能私钥SKω-Ⅱ如下:

注意:与Ⅰ型半功能私钥不同的是,该Ⅱ型半功能私钥中的θ=0.

定义8.EncSF(M,(A,ρ)).该半功能密文生成算法随机选择δ∈ZN,对访问矩阵A的每一行Ax和j=1,2,…,m,随机选择δj,x∈ZN,随机向量,利用正常密文,计算半功能密文C-SF如下:

C-SF=((A,ρ),C0=M,∀).

基于合数阶群上的子群判定假设,采用混合争论技术,借助一系列相邻游戏(GameReal,Game0,Game1,1,Game1,2,…,Gamek-1,2,Gamek,1,Gamek,2,…,GameQ-1,2,GameQ,1,GameQ,2,GameFinal)的不可区分性,证明本文方案的安全性,其中,Q表示在安全性游戏中询问KGO(·)预言机的次数.

1) GameReal:真实的安全性游戏,私钥和密文都是正常的.

2) Game0:与GameReal类似,除了挑战密文是半功能密文.

3) Gamek,1:挑战密文是半功能密文,前k-1次询问的私钥是Ⅱ型半功能的,第k次询问私钥是Ⅰ型半功能的,剩余的私钥是正常的.

4) Gamek,2:与Gamek,1类似,除了第k次询问的私钥是Ⅱ型半功能的.

5) GameFinal:在这个安全性游戏中,所有询问私钥都是Ⅱ型半功能的,且挑战密文是对一个随机明文加密生成的半功能密文.

引理1. 若假设1成立,对于任意PPT攻击者A,则A区分GameReal和Game0的优势均是可以忽略的.

证明. 假定存在一个PPT攻击者A以不可忽略的优势区分GameReal和Game0,则可以构造一个PPT算法B,B能以不可忽略的优势打破假设1.B接收到假设1的条件{g1,g3,T},能够模拟GameReal或Game0.B执行初始化算法,令m=(3×lbp2),选择随机向量,计算,∀j∈[1,m].对每个属性i∈U,随机选择si∈ZN.B生成系统公钥∀i∈U),并将其发送给A,其中,N,g1,g3由假设1给定.

1) 询问阶段1.由于已知 〈α1,α2,…,αm〉,B执行初始化算法,生成系统正常主密钥MSK,可以回答攻击者A的所有私钥生成询问、主密钥泄漏和更新询问.

3) 询问阶段2.与询问阶段1类似,此外,B可以回答A对私钥SKω*的所有泄漏信息和更新信息.

5) 询问阶段3.与询问阶段1相同,除了A只能进行私钥生成询问.

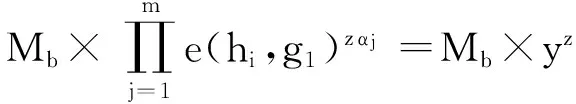

Mb(e(h1,g1)α1e(h2,g1)α2…e(hm,g1)αm)z,

因此,如果A能以不可忽略的优势区分GameReal和Game0,则B可以相同的优势打破假设1.

证毕.

引理2. 如果假设2成立,对于任意PPT攻击者A,则A区分Gamek-1,2和Gamek,1的优势均是可忽略的.

3) 询问阶段2.与询问阶段1类似,此外,B可以回答A的所有私钥SKω*的泄漏信息.

该密文是半功能的,其中

当挑战私钥是Ⅰ型半功能私钥时,私钥和挑战密文中的其余半功能参数如下:

私钥γ=θ′〈a1,a2,…,am〉,θ=θ′.

注意uj的第1个分量总是等于ajv,而攻击者可以从γ的第j个分量和δ分别获知aj和v模p2的值,γ中的κ可从θ获知.若第k个私钥的属性满足挑战访问结构时,且

0modp2,

则该私钥是名义半功能私钥.

由安全性定义可知,A只能对该解密钥进行泄漏询问,而不能进行解密钥生成询问.使用下面引理3证明:当挑战私钥的属性集合满足挑战密文的访问策略时,攻击者A区分第k个挑战私钥是名义半功能的或真正半功能的优势是可以忽略的.

证毕.

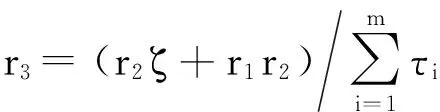

引理3. 若域GF(p2)上的Goldreich-Levin定理成立,对任意PPT攻击者A,则A区分第k个挑战私钥是名义半功能的或真正半功能的优势是可忽略的.

证明.Goldreich-Levin定理的挑战者C选取Γ∈[0,λ]m,ξ=f(Γ),1=〈1,1,…,1〉∈GF(p2)m,随机数ζ∈GF(p2).

B和A模拟Gamek,1,B设置m=(3×lbp2),选择随机向量.对每个属性i∈U,随机选择计算:

由于B已知系统主密钥和所有子群的生成元,它既可以生成正常私钥也能生成半功能私钥.因此,B可以回答询问阶段1中A的所有私钥生成询问.

1) 挑战阶段1.攻击者A提交一个挑战访问结构(A*,ρ*),A*是一个n1×n2的矩阵,B选择一个属性集合ω*,使得ω*满足A*.注意:由安全性定义可知,A不能得到与ω*对应的私钥,仅能获得该私钥的泄漏信息.

2) 询问阶段2.B不生成与ω*对应挑战私钥,而是将A对挑战私钥的泄漏询问编码成定义域为[0,λ]m的一元PPT函数.通过固定其他私钥的所有值和固定挑战私钥的非半功能参数可以实现这种泄漏,具体过程如下:B收到一个实例(f(Γ),1,ζ ),其中,1=〈1,1,…,1〉,ζ=Γ·1或是随机值.B用f(Γ)来回答A关于挑战私钥的泄漏询问,并隐式地定义解密私钥.

3) 挑战阶段2.A提交2个等长消息M0和M1给B,B用向量ui和δ=r2∈Zp2构造挑战密文,其中ui,1=τi.如果ζ=Γ·1,则:

此时,挑战私钥是名义半功能私钥.如果ζ≠Γ·1,则挑战私钥是真正半功能的,且是均匀分布的.

4) 询问阶段3.B可以回答A的所有询问.

5) 猜测阶段.B可用A的输出区分(f(Γ),1,Γ·1)和(f(Γ),1,ζ).由Goldreich-Levin定理可知,若A能以Δ的优势区分上述的2个元组,B能以至少

的概率输出Γ,与泄漏函数f是不可逆函数矛盾,因此,A不能区分该挑战私钥是名义半功能或真正半功能的.

当挑战私钥的属性不满足挑战访问结构时,A可以询问该私钥.由于文中限制在访问结构中每个属性只能使用一次,我们可以断定uj,1= ajvmodp2在信息理论上是隐藏的.

6) 询问阶段3.与询问阶段1相同,除了A不能询问泄漏预言机.

基于假设2,B完美模拟了Gamek-1,2或者以几乎为1的概率模拟Gamek,1.因此,如果存在一个攻击者A能以不可忽略的优势区分Gamek-1,2和Gamek,1,则B能以几乎相同的优势打破假设2.

证毕.

引理4. 如果假设2成立,则任意PPT攻击者A区分Gamek,1和Gamek,2的优势是可以忽略的.

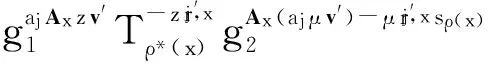

γ=k〈a1,a2,…,am〉+μh,θ=k,δ=v,uj=ajv·v′.

证毕.

引理5. 如果假设3成立,则任意PPT攻击者A区分GameQ,2和GameFinal的优势是可以忽略的.

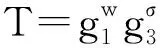

1) 初始化阶段.B设置m=(3×lbp2),选择随机向量,对每个属性i∈U,随机选择,隐式设置:

计算公钥PK并发送给A,其中,N,g1,g3是由B给定.

3) 挑战阶段1.攻击者A提交一个挑战访问结构(A*,ρ*),A*是一个n1×n2的矩阵,B选择一个属性集合ω*,使得ω*满足A*,并使用询问阶段1相同的方法,为其生成一个Ⅱ型半功能挑战私钥.

4) 询问阶段2.与询问阶段1相同,此外,A还可以询问解密私钥的泄漏信息.

6) 询问阶段3.与询问阶段1相同,除了A不能询问泄漏预言机.

如果T=e(g1,g1)α z,挑战密文为消息Mb的半功能密文.否则,挑战密文是随机消息的半功能密文.因此,B可以利用A的输出攻破假设3.

证毕.

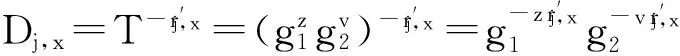

定理2. 如果假设1,2,3成立,则文中抗连续辅助输入泄漏的属性基加密方案是2-mε-CAI-CPA安全的.

证明. 由引理1~5可知,GameReal和GameFinal是不可区分的.在GameFinal中由于挑战密文是随机消息的密文,因此,攻击者A在GameFinal的优势是0.综上所述,A在GameReal的优势是可以忽略的.

证毕.

4.2泄漏性能和密钥长度对比

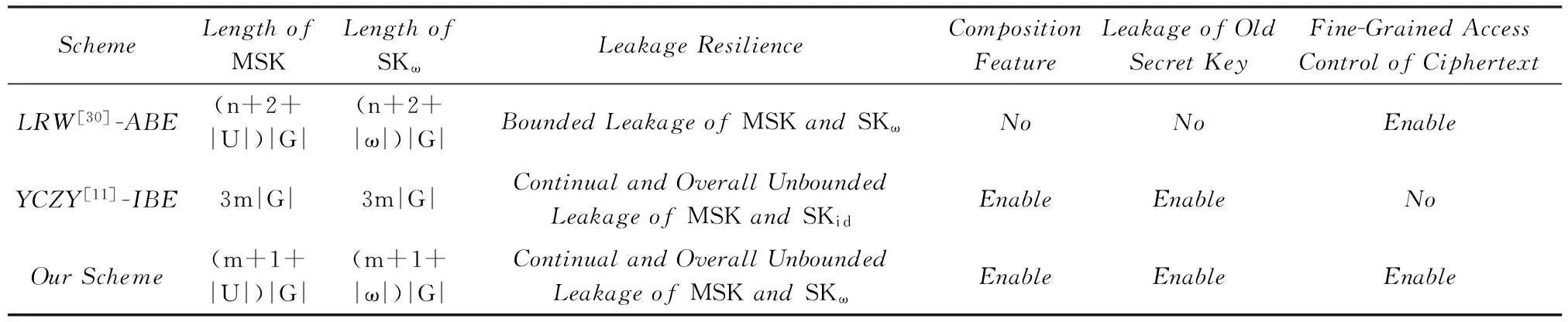

抗密钥泄漏的容忍程度是衡量一种密码机制安全性的重要指标.总的来说,抗泄漏密码机制的主要目标是尽可能预防和抵抗更多不同类型的边信道攻击,使系统在实际应用中的安全性得到可靠的保障.本节对比本文方案和相关的2个知名方案在抗泄漏容忍程度、主密钥长度和用户私钥长度等方面的性能,表明了本文方案不仅具有最好的抗泄漏容忍性,而且具有较短的主密钥长度和用户私钥长度.

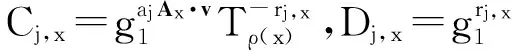

表1将本文方案和相关的2个知名方案在密钥泄漏容忍程度、主密钥长度和用户私钥长度方面进行详细比较,其中,n≥2,|U|表示系统全体属性U的个数,|ω|表示用户属性集合ω中属性的个数,|G|表示群G或GT中元素的长度,0<ε<1,YCZY[11]方案中的m=(3λ),p2是群G2阶,本文方案令m=(3×lbp2).

Table 1 Performance Comparison表1 性能比较

根据表1可以看出,LRW方案[30]提出了一种自适应安全的抗密钥连续泄漏的ABE方案,仅允许主密钥和用户属性私钥的有界泄漏,且要求旧版本的密钥必须从内存中完全清除.此外,该方案不能与其他密码学方案组合使用.与该方案相比,本文方案允许主密钥和用户属性私钥的连续无界泄漏,每次密钥更新时允许泄漏旧密钥信息,且可以与其他密码方案组合应用.虽然本文方案适当增加了主密钥和用户私钥的长度,但具有更强的抗密钥泄漏安全性.与YCZY-IBE方案[11]相比,在具有相同抗泄漏容忍性的前提下,本文方案的主密钥和用户私钥长度显著减少,且能实现加密数据的细粒度共享访问控制.

5 结 论

针对属性基加密机制中边信道攻击下的密钥泄漏问题,本文将连续辅助输入泄漏模型[11]和双系统加密[15]相结合,通过合理设计主密钥和用户私钥的生成过程,提出一种抗连续辅助输入泄漏的ABE方案,一定程度上解决了ABE中的抗密钥泄漏的公开难题.基于合理假设,证明本文方案在攻击者获知辅助输入密钥泄漏信息的情况下仍具有自适应安全性.本文方案的主要贡献有3个方面:1)允许主密钥和用户属性私钥的连续无界泄漏;2)允许ABE的属性私钥应用到其他密码系统中,具有较好的合成性质;3)每次密钥更新时无需假定将旧版本密钥从内存中完全清除,允许泄漏旧版本密钥的信息.与相关的2个知名方案相比,本文方案不仅具有最好的抗泄漏容忍性,而且具有相对较短的主密钥长度和用户私钥长度.

尽管本文方案在一定程度上解决了ABE抵制边信道攻击下密钥泄漏的难题,显著增强了ABE系统的安全性,但与原来的CP-ABE方案[14]相比,系统的密文、主密钥和用户私钥的长度增加较大,且加解密效率较低.因此,如何减少本文方案中的系统主密钥、用户私钥和密文长度,提高加解密的计算效率,将是我们未来研究工作的重要方向.

[1]KocherPC.TimingattacksonimplementationsofDiffie-Hellman,RSA,DSS,andothersystems[G] //LNCS1109:Procofthe16thAnnualIntCryptologyConf.Berlin:Springer, 1996: 104-113

[2]BonehD,DeMilloRA,LiptonRJ.Ontheimportanceofcheckingcryptographicprotocolsforfaults[G] //LNCS1233:ProcoftheIntConfontheTheoryandApplicationofCryptographicTechniques.Berlin:Springer, 1997: 37-51

[3]KocherPC,JaffeJ,JunB.Differentialpoweranalysis[G] //LNCS1666:Procofthe19thAnnualIntCryptologyConf.Berlin:Springer, 1999: 388-397

[4]HaldermanA,SchoenS,HeningerN,etal.Lestweremember:Coldbootattacksonencryptionkeys[C] //Procofthe17thUSENIXSecuritySymp.Berkeley,CA:USENIXAssociation, 2008: 45-60

[5]NaorM,SegevG.Public-keycryptosystemsresilienttokeyleakage[G] //LNCS5677:Procofthe29thIntCryptologyConf.Berlin:Springer, 2009: 18-35

[6]AkaviaA,GoldwasserS,VaikuntanathanV.Simultaneoushardcorebitsandcryptographyagainstmemoryattacks[G] //LNCS5444:Procofthe29thIntCryptologyConf.Berlin:Springer, 2009: 474-495

[7]DodisY,HaralambievK,L’opez-AltA,etal.Cryptographyagainstcontinuousmemoryattacks[C] //Procofthe51stAnnualSymponFoundationsofComputerScience.LosAlamitos,CA:IEEEComputerSociety, 2010: 511-520

[8]AlwenJ,DodisY,NaorM,etal.Public-Keyencryptioninthebounded-retrievalmodel[G] //LNCS6110:Procofthe29thAnnualIntConfontheTheoryandApplicationofCryptographicTechniques.Berlin:Springer, 2010: 113-134

[9]DodisY,GoldwasserS,KalaiYT,etal.Public-keyencryptionschemeswithauxiliaryinputs[G] //LNCS5978:ProcoftheTheoryofCryptographyConf.Berlin:Springer, 2010: 361-381

[10]BrakerskiZ,KalaiYT,KatzJ,etal.Overcomingtheholeinthebucket:Public-keycryptographyresilienttocontinualmemoryleakage[C] //Procofthe51stAnnualSymponFoundationsofComputerScience.LosAlamitos,CA:IEEEComputerSociety, 2010: 511-520

[11]YuenTH,ChowSSM,ZhangY,etal.Identity-basedencryptionresilienttocontinualauxiliaryleakage[G] //LNCS7237:Procofthe31stAnnualIntConfontheTheoryandApplicationofCryptographicTechniques.Berlin:Springer, 2012: 117-134

[12]SahaiA,WatersB.Fuzzyidentitybasedencryption[G] //LNCS3494:ProcoftheEUROCRYPT2005.Berlin:Springer, 2005: 457-473

[13]BethencourtJ,SahaiA,WatersB.Ciphertext-policyattribute-basedencryption[C] //Procofthe2007IEEESymponSecurityandPrivacy.LosAlamitos,CA:IEEEComputerSociety, 2007: 321-334

[14]LewkoA,OkamotoT,SahaiA,etal.Fullysecurefunctionalencryption:Attribute-Basedencryptionand(hierarchical)innerproductencryption[G] //LNCS6110:ProcoftheEUROCRYPT2010.Berlin:Springer, 2010: 62-91

[15]WatersB.Dualsystemencryption:Realizingfullysecureibeandhibeundersimpleassumptions[G] //LNCS5677:Procofthe29thIntCryptologyConf.Berlin:Springer, 2009: 619-636

[16]GoyalV,PandeyO,SahaiA,etal.Attribute-Basedencryptionforfine-grainedaccesscontrolofencrypteddata[C] //Procofthe13thACMConfonComputerandCommunicationsSecurity.NewYork:ACM, 2006: 89-98

[17]YuSC,RenK,LouWJ.Attribute-basedcontentdistributionwithhiddenpolicy[C] //Procofthe4thWorkshoponSecureNetworkProtocols(NPSec).LosAlamitos,CA:IEEEComputerSociety, 2008: 39-44

[18]TraynorP,ButlerK,EnckW,etal.Realizingmassive-scaleconditionalaccesssystemsthroughattribute-basedcryptosystems[C] //Procofthe15thAnnualNetworkandDistributedSystemSecuritySymp.LosAlamitos,CA:IEEEComputerSociety, 2008: 1-13

[19]CheungL,NewportC.ProvablysecureciphertextpolicyABE[C] //ProcoftheACMConfonComputerandCommunicationsSecurity.NewYork,ACM, 2007: 456-465

[20]CheungL,CooleyJA,KhazanR,etal.Collusion-Resistantgroupkeymanagementusingattribute-basedencryption[OL].[2014-06-15].http://eprint.iacr.org//2007//161.pdf

[21]YuSC,RenK,LouWJ.Attribute-basedon-demandmulticastgroupsetupwithmembershipanonymity[J].ComputerNetworks, 2010, 54(3): 377-386

[22]BadenR,BenderA,SpringN,etal.Persona:Anonlinesocialnetworkwithuser-definedprivacy[C] //ProcoftheACMSIGCOMM2009ConfonDataCommunication.NewYork:ACM, 2009: 135-146

[23]SuJinshu,CaoDan,WangXiaofeng,etal.Attribute-basedencryptionschemes[J].JournalofSoftware, 2011, 22(6): 1299-1315 (inChinese)

(苏金树, 曹丹, 王小峰. 等. 属性基加密机制[J]. 软件学报, 2011, 22(6): 1299-1315)

[24]YuSC,RenK,LouWJ,etal.DefendingagainstkeyabuseattacksinKP-ABEenabledbroadcastsystem[C] //ProcoftheSecurityandPrivacyinCommunicationNetworks.NewYork:ACM, 2009: 311-329

[25]LiJ,RenK,ZhuB,etal.Privacy-awareattribute-basedencryptionwithuseraccountability[G] //LNCS5735:ProcoftheInformationSecurityConf.Berlin:Springer, 2009: 347-362

[26]WangYT,ChenKF,ChenJH.Attribute-basedtraitortracing[J].JournalofInformationScienceandEngineering, 2011, 27(1): 181-195

[27]BoldyrevaA,GoyalV,KumarV.Identity-basedencryptionwithefficientrevocation[C] //Procofthe14thACMConfonComputerandCommunicationSecurity.NewYork:ACM, 2008: 417-426

[28]LiuZ,CaoZF,WongDCS.BlackboxtraceableCP-ABE:Howtocatchpeopleleakingtheirkeysbysellingdecryptiondevicesonebay[C] //Procofthe20thACMConfonComputerandCommunicationsSecurity.NewYork:ACM, 2013: 475-486

[29]MaHaiying,ZengGuosun.Anattribute-basedencryptionschemefortraitortracingandrevocationtogether[J].ChineseJournalofComputers, 2012, 35(9): 1845-1855 (inChinese)

(马海英, 曾国荪. 可追踪并撤销叛徒的属性基加密方案[J]. 计算机学报, 2012, 35(9): 1845-1855)

[30]LewkoA,RouselakisY,WatersB.AchievingLeakageresiliencethroughdualsystemencryption[C] //Procofthe8thTheoryofCryptographyConf.NewYork:ACM, 2011: 70-88

MaHaiying,bornin1977.PhD,associateprofessorinNantongUniversity.MemberofChinaComputerFederation.Hermainresearchinterestsincludepublickeycryptographyandnetworksecurity.

ZengGuosun,bornin1964.ProfessorandPhDsupervisorinTongjiUniversity.Hismainresearchinterestsincludeinformationsecurityandparallelcomputing.

BaoZhihua,bornin1955.ProfessorinNantongUniversity.Hismainresearchinterestsincludemoderncommunicationtheoryandtechnology,communications-specificintegratedcircuitdesigns.

ChenJianping,bornin1960.ProfessorinNantongUniversity.Hismainresearchinterestsincludeinformationsecurityandnumericcomputation.

WangJinhua,bornin1963.PhD,professor,PhDsupervisor.Hismainresearchinterestsincludecombinatorialdesigntheory,combinedcodingtheory,cryptography,andtheirintersectionalfields.

WangZhanjun,bornin1978.ReceivedhismasterdegreefromHenanNormalUniversity.Hismaincurrentresearchinterestsincludepublickeycryptosystemandalgebra.

Attribute-BasedEncryptionSchemeResilientAgainstContinuousAuxiliary-InputsLeakage

MaHaiying1,ZengGuosun2,BaoZhihua3,ChenJianping1,WangJinhua4,andWangZhanjun4

1(School of Computer Science and Technology, Nantong University, Nantong, Jiangsu 226019)2(Department of Computer Science and Technology, Tongji University, Shanghai 201804)3(School of Electronics and Information, Nantong University, Nantong, Jiangsu 226019)4(School of Science, Nantong University, Nantong, Jiangsu 226019)

Fortheleakageofsecretkeyingmaterialunderside-channelattacksinattribute-basedencryption,theseexistingsolutionsonlyallowattackerstogetlength-boundedleakageonthesecretkey.Firstofall,wecombinethemodelofcontinuousauxiliary-inputsleakagewithdualsystemencryptiontoachievestrongleakageresilience.Secondly,wereasonablydesignthegenerationofsecretkeytoreduceitssize,andthendevisethefirstattribute-basedencryptionthatremainssecureeveniftheattackercanobtaintheleakageofcontinuousauxiliaryinputs.Intheend,ourschemeisprovedfullysecureinthestandardmodelbasedonreasonableassumptions,eveniftheattackergetstheleakageofthesecretkeyfromanauxiliary-inputfunction.Ourschemeachievesthecontinuousandunboundedleakageofboththemasterkeyandtheprivatekey,anddoesnotassumefullyerasureofoldsecretkeysduringthekey-updatequery.Inaddition,ithasadesirablecompositionfeature.Comparedwithrelevantsolutions,thisschemenotonlybenefitsthebestleakageresilience,butalsohasshorterlengthofmasterkeysandprivatekeys.

attribute-basedencryption;continuousauxiliary-inputsleakages;dualsystemencryption;Goldreich-Levintheorem;provablesecurity

2014-08-28;

2015-04-16

国家自然科学基金项目(61402244,61371111,11371207,61272107,61273103);南通大学博士科研启动基金项目(15B10);南通大学校级自然科学基金项目(15z06)

TP309

ThisworkwassupportedbytheNationalNaturalScienceFundationofChina(61402244, 61371111, 11371207, 61272107, 61273103),theDoctoralStart-upScientificResearchFoundationofNantongUniversity(15B10),andtheNaturalScienceFoundationofNantongUniversity(15z06).