水下无线通信网络安全问题研究*

王 巍,章国强

(中国电子科技集团公司第三十六研究所,浙江 嘉兴 314033)

水下无线通信网络安全问题研究*

王 巍,章国强

(中国电子科技集团公司第三十六研究所,浙江 嘉兴 314033)

水下无线通信网络(UWCN)因具有传输速率低、误码率高、高延时和信道窄等缺陷,特别容易遭受恶意攻击。水下声学通信信道具有独特特性,水下通信网络与相应的陆基网络之间存在差异,因此必须开发有效、可靠的安全机制。主要讨论了水下无线通信网络的特性和安全弱点,介绍了水下无线通信网络的安全威胁种类,分析了水下无线通信网络的安全需求,以及国外水下无线通信网络安全的研究进展,并指出尚待解决的一些安全问题。

水下无线通信网络;特性;安全

0 引 言

水下无线通信是对海洋数据进行快速、采集、存储、处理以及实时传输的理想手段,随着水下无线通信技术的快速发展,及其在海洋资源勘探与开发、海洋环境监测以及军事斗争等领域的广泛应用,各海洋大国近年来越来越重视对水下无线通信网络(UWCN)关键技术的研究。水下无线通信网络因具有传输速率低、误码率高、高延迟、信道窄等缺陷,特别容易遭受恶意攻击。但目前对水下无线通信网络的研究焦点普遍集中在如何节省能耗以及增加网络寿命等方面,在一定程度上忽视了对安全问题的研究。

对于水下无线通信网络研究来说,保证网络安全是一个不容忽视的重要问题,特别在军事应用方面,保证通信和网络安全更是需要首先考虑的问题。尽管目前针对水下无线通信网络安全问题的研究仍处于起步阶段,但越来越多的研究人员意识到安全问题的重要性,开展了相应的研究工作。

1 水下无线通信网络的特性和安全弱点

水下无线通信网络是通过将大量由低成本、携带微小型声、磁、海洋生化等多种传感器形成的通信节点部署到指定海域中,并将通信节点与水下潜航器(自主巡航器(AUV)、无人潜航器(UUV)、潜艇)通过水声无线通信方式自组形成分布式无线通信网络。网络中的节点相互协作来完成环境监测、数据采集等工作,采集到的数据经过融合等处理后,传送给水下汇聚接收节点或者水面基站,然后再通过射频通信方式或有线通信方式发送给用户[1]。

由于水下环境和水声信道的复杂性,水下无线通信网络与陆地无线通信网络相比,存在很大不同[2]:(1)现有水下无线通信系统一般基于具有大传播延迟的声学链路。声学信号在水中的传播速度(约为1 500 m/s)比无线电波在自由空间中的传播速度低5个数量级,水声传输延迟可以达到0.67 s/km;(2)因为声学信号的带宽窄,所以水下通信链路质量很容易受到多径、衰落和声学信道折射特性的影响,导致声学链路的比特误码率比较高,失去连通性的概率很大;(3)因为自主巡航器具有机动性,传感器也会随着水流移动,所以在自主巡航器之间以及传感器和自主巡航器之间实现可靠通信特别困难;(4)相比陆地通信系统,声学通信要消耗更多功率,并且水下无线通信网络中的传输距离更远(因为水下硬件价格昂贵,所以水下传感器布置得比较稀疏),因此,为保证通信覆盖范围,水下无线通信网络需要更高的发射功率。水声信道和水下通信网络的这些特性导致了水下无线通信网络存在着难以克服的传输速率低、误码率高、高延迟、功耗大等缺陷。

由上面提及的水下无线通信网络的特性,可以推论出水下无线通信网络具有以下一些安全弱点:(1)高比特误码率会导致信息包误差,因此可能会丢失关键安全信息包;(2)无线水下信道可能被窃听;(3)攻击者可能截获传输的信息,并尝试修改或丢掉信息包;(4)恶意节点能通过水面上的快速无线电和有线链路生成被称为“蛀洞”的带外连接;(5)传感器是移动的,它们之间的相对距离随时间而变化;(6)水下传感器网络的动态拓扑结构不仅会推动“蛀洞”的产生,而且还会使“蛀洞”的探测变得更加困难;(7)水下通信消耗的功率比陆地无线电通信消耗的功率高,并且水下传感器分布比较稀疏,通过耗尽节点电池的耗能攻击对网络寿命会造成严重威胁。

2 水下无线通信网络安全威胁分类

水下无线通信网络面临的安全威胁可分为以下几类[3]:针对传输数据的攻击,针对特定协议的攻击,物理攻击和拒绝服务(DoS)攻击。

图1 水下无线通信网络安全威胁分类

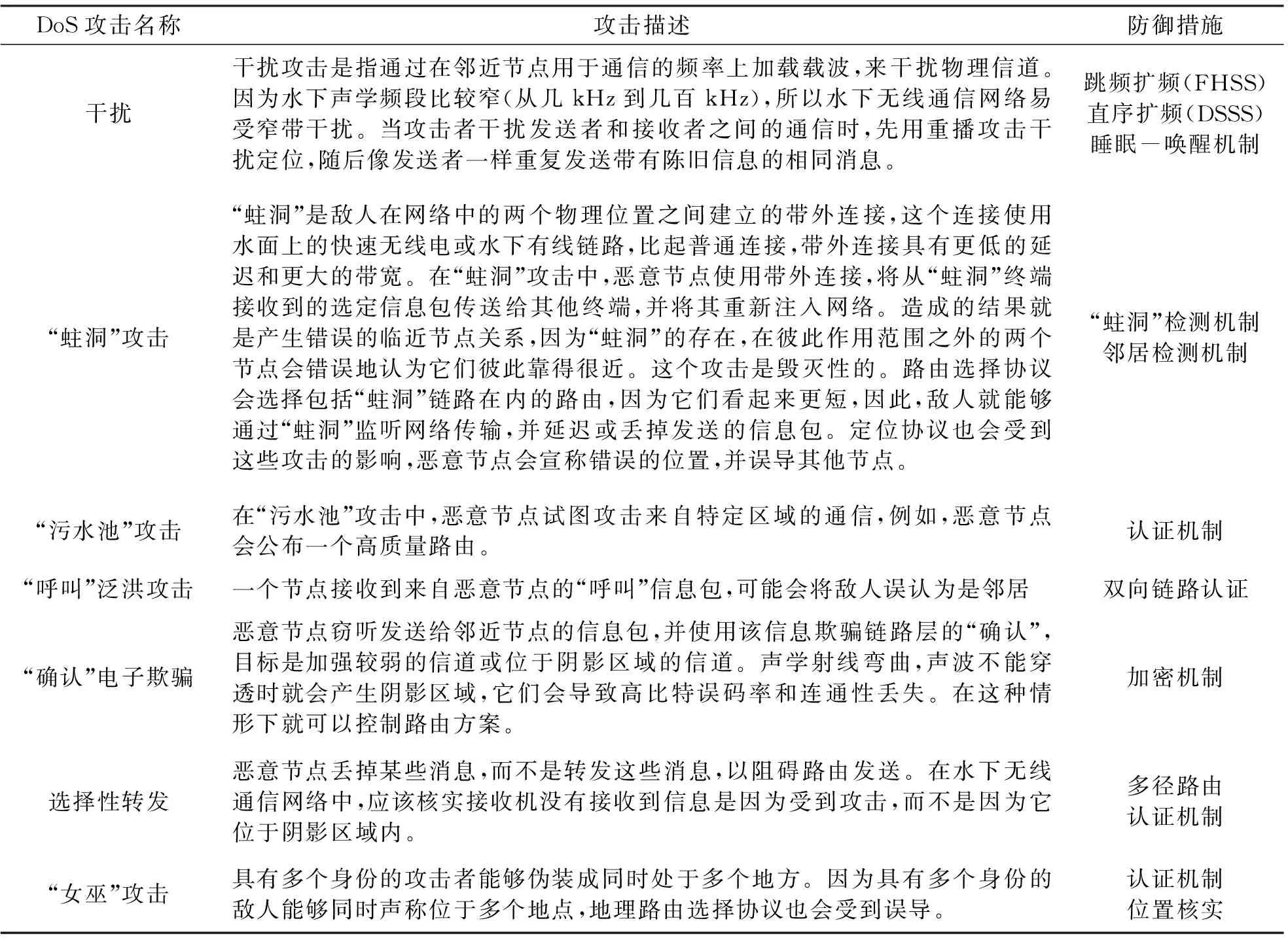

DoS攻击能够有效破坏水下通信节点间的协作和服务,降低网络的可用性,减短网络生存期。与其它攻击方式相比,DoS攻击具有成本低、隐蔽性好、危害性高的特点。文献[4]概述了典型的拒绝服务攻击,评估了它们的危险性,并指出了相应的防御措施。

3 水下无线通信网路的安全需求

水下无线通信网络的安全需求与陆地无线通信网络有相似之处,但也有不同之处,它需要考虑以下安全需求[4]:

(1)身份认证:水声信道具有开放性,攻击者很容易就能够侵入并发送恶意消息,因此接收节点必须要对数据来源的合法性进行认证。

(2)数据机密性:数据机密性是对网络中传输数据进行保护,避免非法用户对数据进行窃取和修改,特别是军事应用应该重点考虑机密性的问题。

(3)数据完整性:数据的完整性是要确保数据未被篡改。用于环境保护的许多水下传感器应用,如水质监测等,都依赖于数据的完整性。

(4)数据有效性:数据有效性是指确保授权用户获得有效的数据,避免受到拒绝服务攻击(DoS)后影响有时效性要求的水中探测应用,如海啸预测等。

4 国外水下无线通信网络安全研究进展

安全问题对于水下无线通信网络来说,是一个不容忽视的重要问题,特别在军事应用方面,保证通信和网络安全是需要首先考虑的问题。尽管目前水下无线通信网络关键技术的研究焦点并不在安全方面,但越来越多的研究人员认识到其重要性,开展了相应的研究工作。目前国外对水下无线通信网络的安全问题研究主要集中在安全时间同步、安全定位和安全路由等方面。

表1 典型的拒绝服务攻击和防御措施

4.1 安全时钟同步

时钟同步对水下无线通信网络极为重要,同步的精度影响网络的性能。由于水下无线通信网络存在传输速率低和高延迟特点,使得水下时钟同步成为一个难点。而且陆基传感器网络所使用的时钟同步机制并不适用于水下无线通信网络,必须提出新的机制。不少专家[5][6][7]提出了适用于水下无线通信网络的时钟同步机制,但都没有考虑安全性。

伪装、重播和消息处理攻击会破坏时钟同步,这些问题可以使用密码技术来解决。但是,对付延迟(故意延迟时钟同步消息的发送)和拒绝服务等攻击需要使用其他方法。Song Hui等[8]提出了陆基传感器网络应对延迟攻击的对策,但不适用于水下无线通信网络。这些方法基于异常值检测(恶意时间补偿),但它们无法区分由于蓄意更改和长时间多变的传播延迟或节点移动性引起的异常值。此外,它们不支持多跳传感器网络中的全球同步。

Hu Fei等[9]提出了用于水质监测系统的基于相关性的安全模型,以检查内部攻击引起的异常值时间戳。证明了位于邻近深度层的两个传感器之间的声学传播延迟满足近似的正态分布,这意味着它们之间的时间戳应该是相关的。但是,如果一个被捕获的内部节点发送伪造的时间戳,就会失去这种相关性。适当地设计一种时间戳滑动窗口方案,就能够监测内部攻击。每个传感器必须从多个传感器中获得时间戳读数,并计算每个邻近时间戳的相关系数,从而获得窗口系数。如果窗口系数的数据低于一个阈值,那么它就是一个异常值。如果一个窗口的异常数据百分率(异常值百分比)一直(连续10个窗口)比预定阈值高,那么相应的邻居就被标记为产生内部攻击的恶意节点。但是,识别邻近节点是否为恶意节点很困难,因为有时时间戳可能因为由信道引起的非蓄意生成的传播延迟变化而受到破坏。因为波动,信号多径成分经历了时间变化传播延迟。由于水流引起的节点移动也会改变传播延迟。为了更好地区别无意和恶意的时间戳改变,Erol M等[10]改进了已有方案,通过使用统计学评价和可信模型作为第二步,来检测异常值时间戳,并识别产生内部攻击的节点。这种方法基于定量测量,并假定内部攻击者需要长时间的行为观察。

4.2 安全定位

在定位阶段,水下传感器获得移动信标和邻居节点的位置和速度信息,路由协议再使用移动信标的位置和运动信息来为节点传送数据选择最好的中继路径[11]。陆基传感器网络使用的定位方法并不适用于水下网络,主要原因有:(1)水下很长的传播延迟、多普勒效应、多径和衰减会导致声学信道发生变化;(2)带宽限制、节点机动性和水下节点的稀疏布置会影响定位估计;(3)不均匀的声学信号传播会导致接收信号强度发生显著变化。因此不推荐将基于接收信号强度(RSS)的陆地定位方法用于水下无线通信网络。

水下无线通信网络的定位方法可以分为基于测距和基于非测距定位两种,但这些定位方法都没有考虑安全性。前面提到的一些攻击手段,例如重播攻击、“女巫”攻击、“蛀洞”攻击等都是针对定位的攻击,会不同程度地影响定位精度,甚至影响整个网络的正常通信。安全定位对于水下无线通信网络极为重要,然而目前针对安全定位问题的研究并不多。

4.3 安全路由

水下无线通信网络中的路由设计很有挑战性,因为针对水下传播高延迟、低带宽、水下传感器具有电池充电困难和动态拓扑结构等特点,必须设计具有能量检测能力的、鲁棒的、可缩放的、自适应的路由协议。

业内已经提出许多用于水下无线传感器网络的路由协议。但是,这些协议都没有将安全性作为一个设计目标。路由攻击可能会导致整个网络瘫痪。电子欺骗、更改或重播路由信息都会影响路由选择。前文也描述了选择性转发、“污水池”攻击、“女巫”攻击、“蛀洞”攻击、呼叫泛洪攻击、确认电子欺骗等重要的路由攻击。尽管在水下无线通信网络中对路由的攻击与陆基传感器网络相同,但是用于陆基传感器网络的对策却不能直接用于水下无线通信网络,因为它们之间存在不同的特性。目前已经提出的安全路由技术都存在缺陷,例如广播认证方法会在水下无线通信网络中产生很高的通信开销和延迟,多径路由会导致高通信开销等[4]。

4.4 其他安全问题的研究进展

国外专家针对一些特定攻击提出了一些解决方法,例如,Wang Weichao等[12]提出了一种分布式蛀洞可视化(Dis-VoW)系统,用于在三维水下传感器网络中检测“蛀洞”攻击。在分布式蛀洞可视化系统中,每个传感器利用声学信号的往返时间来估计到其邻居节点的距离,每个传感器将这些距离播送给它的邻居节点之后,每个节点就能够在两跳内利用多维定标(MDS)建立一个本地网络拓扑(虚拟布局)。“蛀洞”在某些区域缩小了虚拟布局,某些距离很远的节点看起来成为邻居,通过目测虚拟布局就能够察觉这些矛盾。定义一个可变的“蛀洞”指示器,来计算角度上的失真,边缘长度的失真是通过邻近传感器之间的测量距离和重建连接的长度之间的差值来计算的。Zhang Yanchao等[13]提出了一组协议,能够以很高概率在水下传感器网络中发现“蛀洞”弹性安全邻居。这种方法基于声学信号的到达方向(DOA)估计,到达方向估计基于信号发射机和接收机之间的相对位置,不会被控制。

密钥可以用于执行认证功能,设计适应水下信道特性的密钥能够更好地提高水下无线通信网络的安全性。Cheng Wei等[11]提出了一种仅需要一个阈值探测器、少量计算和通信成本的密钥生成系统。它利用互易性、强衰落(强破坏性干扰)、随机析取器和鲁棒的安全模糊信息调和器。在这种情况下,密钥利用水下通信信道的特性生成,并可以安全对抗敌人,因为敌人只知道强衰落信道的数量,但不知道它们的位置。

5 尚待解决的水下无线通信网络安全问题

对于安全时钟同步来说,以下研究问题尚待解决:(1)针对水下无线通信网络高且多变的传播延迟,需要研究估算同步节点所需时间的方法;(2)针对延迟和“蛀洞”攻击,需要设计仅需少量计算和通信成本的有效和安全的时间同步方案。

对于安全定位来说,以下研究问题尚待解决:(1)针对在水下无线通信网络中注入错误定位信息的攻击,需要开发有效的加密算法;(2)必需设计能够在出现“女巫”攻击和“蛀洞”攻击时确定传感器位置的弹性算法;(3)需要开发识别恶意或危害锚节点的技术,以避免对这些节点的错误检测;(4)需要设计能够在水下无线通信网络中解决节点移动性问题的安全定位机制。

对于安全路由来说,以下研究问题尚待解决:(1)需要开发基于声誉的系统来分析邻居的行为,并拒绝包含非协作自私节点的路由路径;(2)需要设计对付外部入侵者的快速而强大的加密和认证机制;(3)应该开发对付选择性转发、“女巫”攻击、呼叫泛洪攻击和确认电子欺骗等内部攻击的先进机制;(4)有必要开发对付“污水池”攻击和“蛀洞”攻击的新技术,并提高现有技术,因为利用分布式蛀洞可视化系统,蛀洞攻击仍然能够通过控制距离估计信息包的缓冲时间来实现隐藏,而蛀洞弹性邻居节点发现方法会受到传感器之间方向误差的影响。

6 结 语

水下无线通信网络近年来在海洋资源勘探与开发、海洋环境监测以及军事斗争等领域获得了广泛应用,促使各海洋大国越来越重视对其关键技术的研究。水下无线通信网络受自身特性限制和水下通信环境的制约,对外部攻击抵抗较差,面临各种威胁和攻击,但是现有研究多以节省能耗、延长网络寿命为出发点,一定程度上忽视了对安全问题的研究。因此,研究水下无线通信网络存在的安全弱点,并针对其面临的安全威胁,设计、研发适用于水下无线通信网络的安全技术和安全机制具有重要的意义。

[1] 杨光. 水下无线通信网络安全关键技术研究[D]. 中国青岛:中国海洋大学,2012.5. YANG Guang. Underwater Wireless Communication Network Security Key Technology Research[D]. Qingdao: Ocean University of China, 2012.5.

[2] 王毅凡,周 密,宋志慧. 水下无线通信技术发展研究[J]. 通信技术,2014(6):589-594. WANG Yi-fan, ZHOU Mi, SONG Zhi-hui. Underwater Wireless Communications Technology Development Research[J]. Communications technology,2014(6):589-594.

[3] 张春. 有关水下无线通信网络安全主要技术探析[J]. 军民两用技术与产品,2014(7)下:63-65. ZHANG Cun.Technical Analysis of the Underwater Wireless Communication Network Security[J]. Military and Civilian Dual-Use Technology and Products, 2014(7)Lower Volume:63-65.

[4] DOMINGO M C. Securing Underwater wireless Communication Network[J]. IEEE Wireless Communications, 2011(2):22-28.

[5] TIAN Chen, JIANG Hong-bo, LIU Xue,et al. Tri-Message: A Lightweight Time Synchronization Protocol for High Latency and Resource-Constrained Networks[M]. IEEE ICC, 2009.

[6] TIAN Chen, LIU Wen-yu, JIN Jiang,et al. Localization and Synchronization for 3D Underwater Acoustic Sensor Networks Ubiquitous[J]. Intelligence and Computing, LNCS, 2007:622-631.

[7] Chirdchoo N, Soh W S, Chua K. MU-Sync: A Time Synchronization Protocol for Underwater Mobile Networks[M]. WUWNet, 2008.

[8] SONG Hui, ZHU Sencun, CAO Guo-hong. Attack-Resilient Time Synchronization for Wireless Sensor Networks[J]. Ad Hoc Networks, 2007(5):112-125.

[9] HU Fei, Malkawi Yamin, Kumar Sunil,et al. Vertical and Horizontal Synchronization Services with Outlier Detection in Underwater Acoustic Networks[J]. Wireless Communications and Mobile Computing, November 2008: 1165-1181.

[10] Erol M, Oktug S. A Localization and Routing Framework for Mobile Underwater Sensor Networks[M]. IEEE INFOCOM, 2008.

[11] CHENG Wei, Teymorian Amin Y, Ma Liran,et al. Underwater Localization in Sparse 3D Acoustic Sensor Networks[M]. IEEE INFOCOM, 2008.

[12] WANG Wei-chao, Kong Jiejun, Bhargava Bharat,et al. Visualization of Wormholes in Underwater Sensor Networks: A Distributed Approach[J]. Security and Networks, Vol. 3, No. 1, 2008:10-23.

[13] ZHANG Yan-chao. Wormhole-Resilient Secure Neighbor Discovery in Underwater Acoustic Networks[M]. IEEE INFOCOM,2010.

Security Issues of UWCN Network

WHANG Wei,ZHANG Guo-qiang

(No.36 Institute of CETC,Jiaxing Zhejiang 314033,China)

UWCN (Underwater Wireless Communications Network), due to its defects of low transmission rate, high bit error rate, high-latency and narrow channel, are particularly vulnerable to malicious attacks. For the unique characteristics of underwater acoustic communication channels, and the difference of between UWCN and the corresponding land-based network, it is necessary to develop an effective and reliable security mechanism. This paper comprehensively discusses the characteristics and vulnerabilities of UWCN network,describes its security threat classification,lists its security requrements, gives its research progress both at home and abroad, and finally presents some security problems demanding prompt solution.

UWCN; characteristics; security

date:2014-12-23;Revised date:2015-02-11

E967

A

1002-0802(2015)04-0458-05

王 巍(1984—),女,工程师,主要研究方向为海军通信装备和技术情报研究;

章国强(1980—),男,工程师,主要研究方向为信息安全与软件开发。

10.3969/j.issn.1002-0802.2015.04.015

2014-12-23;

2015-02-11