浅谈基于IEEE802.1X协议的不安全因素

李江灵

摘要:近年来随着网络的普及与深入发展,网络给人类的生存和生活来了历史性的变化。但随之而来的网络安全问题却在困扰着普通人士的生活,也为专业人士提出了新的挑战。因此,本文以IEEE802.1X协议的体系结构及三大组成部分和在实际应用中的工作机制为重点,系统地分析了IEEE802.1X协议的不安全因素。

关键词:IEEE802.1X协议 工作机制 不安全因素

1 IEEE802.1X协议诞生背景

在20世纪90年代后期,为解决无线网络安全问题,IEEE802委员会提出了IEEE802.1X协议,要求通过对连接到局域网的用户进行授权和认证的方式保护网络安全。随后,该协议作为一种网络端口接入机制被广泛应用于以太网当中,取得了一定的成效。IEEE802.1X标准提供了一种独立于网络服务类型的基于网络端口访问接入控制(Port-based Access Control)的標准,用于基于以太网的局域网、广域网和无线网等用户和用户设备的接入认证。在实际应用中,IEEE802.1X虽然能克服一系列局域网接入中的安全漏洞,但也存在一些安全隐患。

2 IEEE802.1X三大组成部分及工作机制

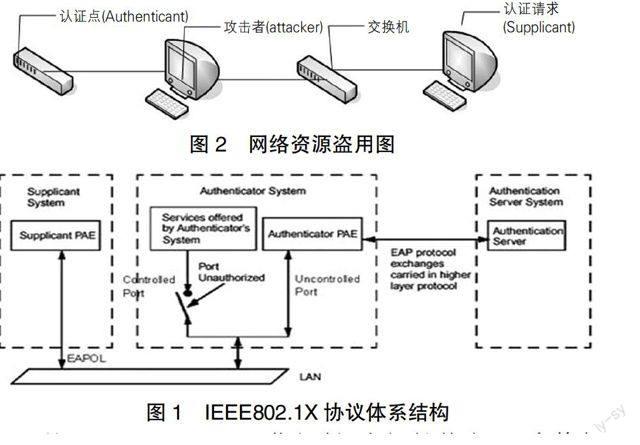

第一:IEEE802.1X三大组成部分:IEEE802.1X协议由三部分组成,客户端请求、认证系统和认证服务器。只要客户端装有EAPoE客户端软件,就可以实现对交换机端口的接入控制。一般情况下,用户可以启动客户端软件进行IEEE802.1X协议认证。

第二:IEEE802.1X工作机制:在初始状态下,交换机上的所有端口都处于关闭状态,只有IEEE802.1X数据流才能通过,比如DHCP(动态主机配置协议)、HTTP(超文本传输协议),FTP(文件传输协议)、SMTP(简单文件传输协议),POP3(邮局协议)等都被禁止。当用户通过EAPoE登陆交换机时,交换机将用户提供的“用户名、口令”传输到后台的RADIUS认证服务器上,如果通过验证,则相应的受控口打开,允许用户访问。

3 IEEE802.1X的不安全因素分析

IEEE802.1X协议是一种基于Client/Server的认证和访问控制协议,它可以有效地限制那些未经授权的用户或设备接入端口,保障了局域网和正常接入用户的安全。在获得交换机或办理各种LAN提供的业务之前,IEEE802.1X会对端口接入用户或设备进行认证。而在认证未通过之前,IEEE802.1X一般只允许通过认证的设备连接端口。待认证通过之后,所有正确的数据均可以通过以太网连接至端口。

根据以太网各个物理端口的性质,我们可以将其分为受控逻辑端口和不受控逻辑端口。其中,物理端口负责将接收到的各个帧分送至受控和不受控端口。通过功能来看,不受控端口主要用于认真信息传输,通常处于双向连通状态,而受控端口的状态主要取决于端口的授权情况。由于IEEE802.1X协议的不对称性,其只提供了认证点对认证请求者的身份验证,却没有认证请求者对认证点的验证,使伪造EAPOL-Start、EAPOL-Logoff消息变得很方便,这就容易导致中间人攻击,从而窃取用户信息,或是抢占网络资源。

定义Supplicant为认证请求者,Authenticator为认证点,Attacker为攻击人。Attacker通过配置两块网卡,将自己伪装成为接入认证点。当Supplicant请求接入网络时,由于Attacker比Supplicant更接近认证点Authenticator,Supplicant将所有的认证请求通过Attacker传给Authenticator。Authenticator会把Attacker误认为是普通接入者,对其进行认证和授权。此后,Supplicant的报文都会传给Attacker,Attacker甚至能在真正的认证结束前,通过伪造EAP-Success消息,误导Supplicant发送报文。

4 总结

IEEE802.1X认证协议虽然适合网络安全接入,但是还不算完整的准入机制,一个完整而安全的接入访问控制除了具有基于端口的访问控制功能外,还应该具有完整的访问控制,严格禁止不安全端口和不安全地址的访问控制,一套完整的防伪隔离技术及补救措施。

参考文献:

[1]杨威,王杏元.网络工程设计与安装(第三版)[M].电子工业出版社,2012.5.

[2]赵安军,等.网络安全技术与应用[M].人民邮电出版社,2007.

[3]车世安,贺全荣.局域网组建、管理及维护实用教程[M].北京:清华大学出版社,2009.