图像源辨识反攻击算法的简化与分析*

胡永健 关华 赵静 刘琲贝

(华南理工大学 电子与信息学院,广东 广州 510640)

近年来,数字图像取证已成为数字图像处理与信息安全交叉领域的一个新研究热点,其中一个主要分支为数字图像设备源辨识,即研究如何从图像中提取拍摄设备残留的痕迹,依此辨别拍摄该图像的设备类型、品牌或个体.成像传感器的光响应非均匀性噪声(PRNU)被认为是能区分不同设备个体的设备指纹,也称为模式噪声,现已用于数字相机来源辨识[1-8].然而最近的研究表明,与信息安全领域的其他技术一样,数字图像设备源辨识方法的安全性和可靠性面临来自攻击者的考验.文献[9]构建了一个标准图像库,用于客观评价数字图像取证工具的有效性.文献[10]是探讨数字图像取证安全性和可靠性的早期论文之一,其作者提出了从图像中移除真实模式噪声和添加伪造模式噪声的方法,实验结果表明确实可达到阻碍或误导辨识结果的目的.文献[11]广泛地探讨了现有各种数字图像取证技术的潜在攻击(或称反取证)方法,其中针对伪造设备模式噪声的攻击得出了与文献[10]相似的研究结果.文献[12]则从另外一个角度研究数字图像源辨识的攻击问题,通过引入博弈理论,讨论在面对潜在攻击时如何能够得出最佳的源辨识决策.文献[13]具体分析了几种反取证策略,并提出一种反取证的伪装技术(反-反取证技术);该文作者先用中值滤波扰乱取证数据的提取,然后提出一种掩盖中值滤波操作痕迹的方法;该算法在保证图像视觉质量的前提下能够阻碍最新取证工具的检测,不足之处是只能处理未经压缩(例如JPEG)的图像.总体来说,目前关于数字图像设备源辨识的安全性研究非常有限,并且主要都是针对攻击方法的研究,对反攻击方法的研究则极为缺乏.可以预计,随着数字图像取证研究的深入,取证和反取证问题均会相应地得到更多关注.

针对源辨识算法,攻击的目的主要集中在阻止正确源辨识和伪造图像源两个方面,前者可通过设备指纹移除实现,后者可通过设备指纹复制添加实现,即将一台设备的指纹提取后添加到另一台设备拍摄的图像中.文献[10]使用平场操作压缩原传感器模式噪声,再通过逆平场操作添加目标传感器模式噪声到被攻击图像中.对于伪造的设备指纹,基于相关性阈值检测的方法是无法区分的[1].针对上述设备指纹复制攻击,Fridrich 等[14]提出一种反攻击策略,称为三角测试法,通过计算实际相关系数和估测相关系数之间的差值来判断是否有恶意伪造.

三角测试法是一种新型的反攻击策略,目前尚未见到对其性能的全面分析.三角测试法的主要问题是计算较繁琐.为此,文中直接对文献[14]中的经典反攻击算法进行改进,首先在一系列数据分析的基础上提出一种简化的三角测试法,然后从模式噪声添加方式、图像内容特征、模式噪声提取方式以及盗用图片数目四方面对此反攻击算法的性能进行分析,找出一组影响反攻击算法检测准确性的因素.同时,也指出如何提高设备指纹复制攻击的成功率.研究攻击的目的是找出现有取证算法的弱点,以便评估和改善取证算法的可信赖程度[12].而研究反攻击则是进一步揭示在设计取证算法时需要考虑的不利因素.指纹复制算法并不总是用于恶意攻击,某些场合也具有正面作用,例如,在匿名举报时,可用于隐藏或保护证据图像的来源.因此,文中关于攻击与反攻击两个过程的研究结果均具有积极意义.

1 三角测试反攻击算法及存在的问题

1.1 三角测试反攻击算法原理

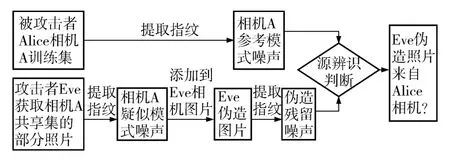

三角测试算法是针对设备指纹复制攻击的一种反攻击算法,本小节先对其作简单描述.图1 示出了设备指纹复制攻击的典型过程.攻击者Eve 利用了被陷害者Alice 上传至网络的图像,从中提取出Alice相机的设备指纹并将其添加到自己相机所拍摄的图像中,从而实现对图像来源的伪造.

图1 设备指纹复制攻击典型过程Fig.1 Typical procedure for fingerprint-copy attack

Eve 添加Alice 的相机传感器模式噪声时可采用乘性添加和加性添加两种方式,分别如下两式所示:

式中:[]代表取整操作;J 为伪造前Eve 相机所拍摄的图像;J'为伪造后的图像;Y 为Alice 相机A 的传感器模式噪声,即相机A 的设备指纹;α 为添加强度因子.α 太大会使添加痕迹明显,太小则容易伪造失败.文献[14]给出了一种确定最佳添加强度的方法,将伪造图片J'输入相机指纹的相关性预测器,求得相关性的估计值,将此估计值与伪造照片J'和相机A 指纹之间的实际相关值进行比较,通过反复调节α 的大小,使二者相等,此时所对应的指纹强度因子最佳,称为自然强度因子.需要注意的是,估计相关性值的过程要逐块进行,文献[2]对此给出了详细描述.考虑到自然图像上各像素点的分布并不平稳,但在一小块区域中各点的分布可看成是近似平稳,故相关性预测器逐块构造,其特征向量包括图像亮度、纹理、平坦、纹理-亮度这4 个特征以及它们二次项的线性组合,共计15 个特征.文献[14]建立的相关性预测器使用的训练集图片数为20 张,训练图片不能被Alice 或Eve 用于其他用途,且要求图片内容尽可能多样化,以使预测器能更好地拟合相机的特征参数.

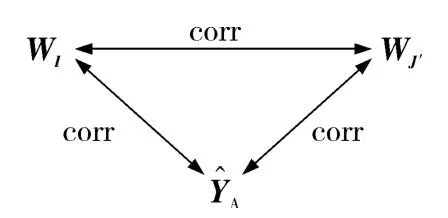

文献[14]提出了辨别上述伪造图像来源的方法,并称其为三角测试法,其模型如图2 所示.

图2 三角测试法模型[14]Fig.2 Triangle test model[14]

三角测试法的前提是Alice 能够获取被Eve 使用的图像集.由于Alice 知道自己上传了哪些图像到网络,因此这个假设是成立的,但Alice 无法确定Eve 盗用了其中的哪些图片用于提取指纹.若Eve实际用来估计Alice 相机指纹的图像数为N,Alice怀疑被Eve 使用的图像数为NC,则有NC≥N.

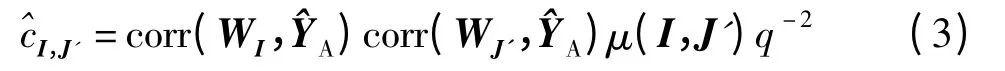

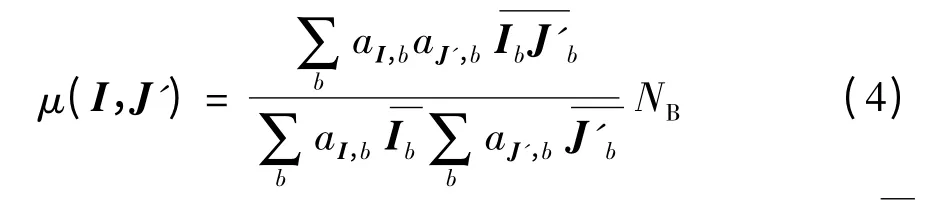

真实值cI,J'=corr(WI,WJ')与由式(3)求得的估计值之间存在cI,J'= ^cI,J'+η 的线性拟合关系.式中:μ(I,J')是内容互相关因子;q 是质量因子,多数情况下q 可置为1;线性比 和直线截距η 可通过线性拟合求取.文献[10]中将图像分为NB个小块,分块求图像I 和J'的内容互相关因子:

式中,下标(I,b)代表图像I 的第b 个子块,符号X表示求矩阵X 的均值,系数aI,b、aJ',b与图像内容有关,由式(5)和(6)求得.

为找出被Eve 盗用的图像,可对疑似图像集中的每一幅图像I 进行复合二元假设检验:

式中,fJ'(x)表示图像I 没有用于J'篡改的分布.根据奈曼-皮尔逊(Neyman-Pearson)准则,利用学生t分布拟合,可以得到给定虚警率PFA下的判决阈值T.这里,若受害者Alice 拍摄的某幅图片未被攻击者Eve 盗用,而三角测试法将其判定为被Eve 盗用,则称为虚假报警.虚警报警出现的概率则定义为虚警率.若实际值与线性拟合值之间的差值大于阈值T,则可判断图像I 被Eve 盗用,进而证明图像J'是伪造图像.定义正检率为

式中,φ1为检测到的被使用的图片数目,φ2为实际被使用的图片数目.PD越大,三角测试法越有效,Alice 判定Eve 伪造设备指纹的正确率越高.

1.2 三角测试反攻击存在的问题

通常三角测试法可成功辨识Eve 的攻击,但仍存在一些问题和不足:①分块估计^cI,J'的计算量较大,一定程度上影响了辨识的效率;②没有探讨攻击过程中加性添加模式噪声和乘性添加模式噪声给检测结果带来的影响,而模式噪声的添加方式是攻击过程的重要内容;③没有讨论伪造图像的内容对检测结果的影响;④没有讨论设备指纹提取方式对三角测试法性能的影响.

2 简化与实验分析

本节将针对上述问题进行分析和讨论,并给出相应的实验结果.实验所用图像均来自文献[9]的标准图像库.为提高伪造成功率,攻击者Eve 会尽量选择用与Alice 相机同型号的相机来拍摄.为此,本实验采用两台型号同为Sony-H50 的相机A 和相机E,分别代表被攻击者Alice 和攻击者Eve 所用相机.

从相机A 的图像集中随机抽取100 张纹理图像,采用文献[1]求噪声残差平均值的方法求出相机A 的设备指纹A.再从相机A 的图像集中另外随机取100 幅图像作为疑似图像集,攻击者Eve 将从中选取N(除2.4 节外,文中均采用N=20)幅用于计算相机A 的设备指纹,并将其添加至从相机E 的图像集中随机抽取的100 幅图像中,构成伪造图像集.实验中均使用从照片中心剪切的1024 ×1024 大小的图像块.

图3 示出了其中6 幅伪造图示例,分别命名为伪造图1 -6,依次按照平坦程度升序排列.平坦程度由图像子块(本实验中取64 ×64)的方差均值衡量,方差越小,图像越平坦.平坦程度也可用文献[2]的平坦度因子来衡量,结果类似.

图3 来自相机E 的6 张伪造图像1024 ×1024 中心块Fig.3 Central blocks of size 1 024 ×1 024 from six different forgery images by using Camera E

2.1 三角测试反攻击算法的简化

如前所述,三角测试法的计算较繁琐,文中提出一种方法,可在不影响原算法总体性能的前提下简化计算.对100 张伪造图片和100 张疑似图片分别按式(5)、(6)计算图像各块的衰减因子aJ',b和aI,b并求出每幅图像中衰减因子的方差.计算得到aJ',b方差的最大值、最小值和平均值分别为19.32 ×10-10、3.76×10-10和10.75 ×10-10;aI,b方差的最大值、最小值和平均值分别为123.84 ×10-10、3.19 ×10-10和15.62 ×10-10.从上面的计算结果可以看出这两个因子最大方差数量级仅为10-8,平均方差数量级均为10-9,这说明同一幅伪造图像或疑似图像中不同子块间的衰减因子变化很小.因此,为了简化计算,可将各子块的衰减因子aI,b和aJ',b近似为相同的常数因子aI和aJ'.设NA表示每一子块内像素点的数目,(i,j)表示图像的像素点,则式(4)可简化为

式中,NT表示图像I、J'的总像素数.假定q=1,估测的相关值可表示为

按式(10)计算估测相关值的方法即为文中提出的简化三角测试法.三角测试法的判定主要依赖真实相关值cI,J'与估计相关值^cI,J'之间的关系.对比实验说明,所提出的简化运算在大幅减少运算时间的同时对三角测试法准确率的影响很小.对图3 中的6 幅伪造图分别用简化三角测试法和原始三角测试法计算其与100 幅疑似图像的真实相关值和估计相关值,观察两者之间的对应关系.如图4 所示,十字点代表疑似图像集中未被Eve 盗用的图像,圆圈代表被Eve 盗用来估计Alice 相机指纹的图像.可以看出用原始三角测试法和简化三角测试法得到的结果差距很小,其变化的趋势基本一致.除了上述6 幅图像,还对其他伪造图像作了同样的对比实验,均与上述结果类似.由此可见文中简化算法和原始算法的性能相近.

图4 真实相关值cI,J'与估计相关值I,J'的关系Fig.4 Relationship between the true correlation cI,J'and the estimated correlationI,J'

表1 原算法与简化算法对检验统计量 的计算结果对比(以6 幅伪造图像为例)Table 1 Comparison of the test statistic values obtained by using the original algorithm and the simplified algorithm on six sample forgery images

2.2 模式噪声添加方式对结果的影响

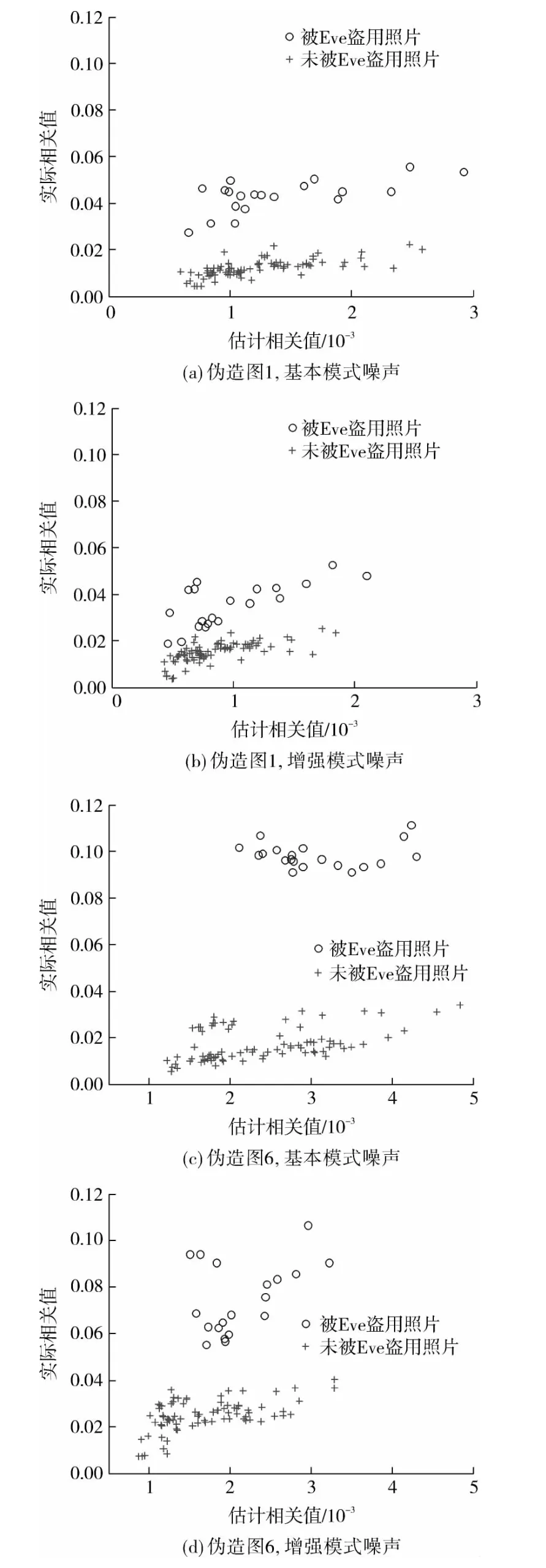

根据式(1)和式(2),分别以乘性和加性方式将Alice 相机的模式噪声添加至Eve 相机所拍摄的照片中,然后观察三角测试法对两种噪声添加方式的检测效果.实验结果表明,对于内容平坦程度较低的图像,加性添加方式比乘性添加方式更容易被三角测试法检测出来.以纹理较为丰富的伪造图1 为例,从图5(a)和图5(b)的对比可见,采用加性添加方式时,三角测试法能更好地辨识出被攻击者Eve 所盗用的图像.这是因为乘性添加方式更符合传感器模式噪声的特性.

值得注意的是,实验中发现随着图片平坦度的提升,加性添加和乘性添加两种方式之间的差距越来越小.以内容平坦的伪造图6 为例,由图5(c)和5(d)可见,三角测试法对于两种添加方式的辨识能力几乎是一致的.这是因为平坦图像各点像素值比较相似,整幅图像可近似看作一个常数矩阵e·1.对于某平坦图像J,若Alice 相机的模式噪声为YA,则用加性添加方式得到的伪造图像可表示为J'=J +α'YA≈e+α'YA,用乘性添加方式得到的伪造图像可表示为J″=J(1 +α″YA)≈e(1 +α″YA).可见对于平坦图像,通过选取不同的添加强度因子取值,加性伪造图和乘性伪造图可达近似相等;这是三角测试法此时对于两种添加方式辨识能力相近的原因.

2.3 篡改图像内容对结果的影响

通过观察三角测试法对不同内容类型伪造图像的检测效果发现,内容平坦的伪造图像比纹理丰富的伪造图像更容易被三角测试法检测出来.由于篇幅有限,图6 示出了伪造图1、2、5、6 与疑似图片集的真实相关值cI,J'与估计相关值的关系.可以看出,随着伪造图像平坦程度的提升,疑似图片集中被盗用和未被盗用两种图片的区分度越来越高.

形成这种结果的原因主要在于计算图像噪声残差的环节.为求得图像I 的噪声残差WI,通常对I应用去噪滤波器来获得去噪图像I',将原图像与去噪图像(即近似不含模式噪声的真实图像)的差作为噪声残差,即WI=I - I'.对若干幅来自同一相机的图像的噪声残差求均值,即获得了该相机的模式噪声.因此对于伪造图像J',其噪声残差中应包含有一定比例的所盗用图像I 的噪声残差.由于噪声的高频性质,平坦图像比纹理图像的噪声残差更为“纯净”,即所残留的图像内容痕迹更少,所含的相机模式噪声比例更大,因此更容易被三角测试法检测出来.

图5 对伪造图1 和伪造图6 采用加性添加和乘性添加方式的三角测试法实验结果对比Fig.5 Results of forgery images 1 and 6 respectively by using multiplicative addition and additive addition

图6 4 张伪造图与疑似图片集实际相关值cI,J 和估计相关值I,J的关系Fig.6 Relationship between the true correlation cI,J and estimated correlation I,J of four forgery images

2.4 增强传感器模式噪声攻击

如前文所介绍,攻击者Eve 从Alice 所拍摄的N幅图像中提取Alice 相机的模式噪声YA,并嵌入自己所拍摄的图像中形成伪造图像J'.笔者研究发现,在计算YA时采用增强的相机模式噪声提取算法可提升伪造效果,降低三角测试法的辨识能力.Li[15]认为传感器模式噪声中幅值越大的部分越有可能掺杂了图像的内容信息,因此提出对大幅值分量进行抑制的模式噪声增强模型.式(11)是文献[15]提出的一种增强函数:

式中,ne表示增强的模式噪声,n(i,j)表示像素点(i,j)的原始模式噪声,β 为阈值.

仍以伪造图1 和6 为例,实验图片与前面完全一样,将经过增强的Alice 相机模式噪声嵌入其中,再运行三角测试法,观察两者与疑似图片集的相关值情况,如图7 所示.可以看出,无论是纹理较丰富的伪造图1 还是内容平坦的伪造图6,嵌入增强的模式噪声均能降低三角测试法的辨识度,这说明攻击者在移植别人相机的模式噪声时,若采用文献[15]中的增强模型改善模式噪声的质量,就可降低被三角测试法检测出来的机率,提高攻击的成功率.

2.5 盗用图片数对结果的影响

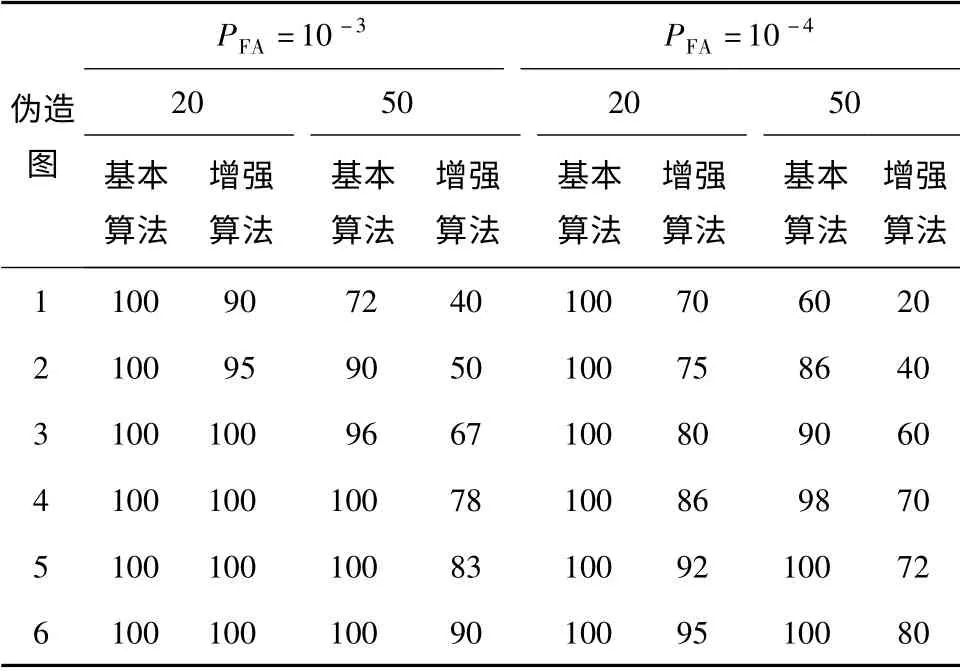

一般而言,用于提取传感器模式噪声的训练集图片数越多,图像内容影响被抑制的程度就越厉害,所提取的传感器模式噪声的质量也就越高.这是因为训练集中不同的图片内容影响相互抵消,而共同的模式噪声得到加强.根据三角测试法的检测原理,当Eve 用于估计Alice 相机模式噪声的图片数增加时,所得的模式噪声YA中包含的各幅被盗用图像的内容噪声减弱,被三角测试法检测出来的机率相应就低.针对伪造图1 -6,将盗用图片数从前面所使用的20 幅增加至50 幅,再与前文结果进行对比.表2 给出了不同虚警率PFA下的正确检测率PD.

图7 两个伪造图采用基本模式噪声和增强模式噪声的实际相关值cI,J和估计相关值I,J对比Fig.7 Comparison of the true correlation cI,J and estimated correlation I,J of two forgery images with basic pattern noise or enhanced pattern noise

表2 不同盗用图片数下两种算法的正确检测率对比Table 2 Comparison of true positive rates of two algorithms for different illegally-used images %

表2 中的基本算法和增强算法指Eve 提取Alice相机模式噪声所用的方法.结果显示,无论是采用基本的模式噪声提取方法,还是采用2.4 节所述的增强模式噪声提取方法,当盗用图片数增加时,三角测试法的检测能力均有显著下降,从而验证了前文的理论分析.

3 结论

针对源辨识中的设备指纹复制攻击,文中对现有的三角测试反攻击方法进行了简化,并从模式噪声添加方式、伪造图像内容、模式噪声提取过程等方面对典型的攻击和反攻击过程进行了分析,得出的结论主要有:

(1)攻击时采用乘性噪声添加方式比加性噪声添加方式更容易“瞒过”三角测试法这种反攻击手段,但是当图像内容平坦程度提高时,两种添加方式之间的差别缩小.

(2)与纹理丰富的伪造图像相比,三角测试法对内容平坦的伪造图像有更高的辨识能力.

(3)攻击时,采用增强的模式噪声提取方法或利用更多的盗用图像,均能降低反攻击的成功率,即降低三角测试法的辨识力.

据笔者所知,文献中类似的讨论和分析较少,文中结论对于研究设备指纹复制攻击与反攻击之间的博弈有一定的指导意义.从更深层次来看,可为设计更有效的取证算法提供相关的技术依据.

[1]Lukáš J,Fridrich J,Goljan M.Digital camera identification from sensor pattern noise[J].IEEE Transations on Infor-mation Forensics and Security,2006,1(2):205-214.

[2]Chen M,Fridrich J,Goljan M,et al.Determining image origin and integrity using sensor noise [J].IEEE Transactions on Information Forensics and Security,2008,3(1):74-90.

[3]Lukáš J,Fridrich J,Goljan M.Detecting digital image forgeries using sensor pattern noise [C]∥Proceedings of Conference on Security,Steganography and Watermarking of Multimedia Contents VIII.San Jose:SPIE,2006:362-372.

[4]Hu Yongjian,Yu Binghua,Jian Chao.Source camera identification using large components of sensor pattern noise[C]∥Proceedings of International Conference on Computer Science and Its Applications.Jeju:CSA,2009:1-5.

[5]Goljan M,Fridrich J.Camera identification from cropped and scaled images[C]∥Proceedings of Security,Forensics,Steganography,and Watermarking of Multimedia Contents X.San Jose:SPIE,2008.

[6]Goljan M,Fridrich J,Filler T.Large scale test of sensor fingerprint camera identification [C]∥Proceedings of Conference on Electronic Imaging,Media Forensics and Security XI.San Jose:SPIE,2009:7254/0I 1-0I 12.

[7]Bayram S,Sencar H T,Memon N.Efficient techniques for sensor fingerprint matching in large image and video databases[C]∥Proceedings of Media Forensics and Security II.San Jose:SPIE,2010:7541/91-98.

[8]Kang Xiangui,Li Yinxiang,Qu Zhenhua,et al.Enhancing source camera identification performance with a camera reference phase sensor pattern noise[J].IEEE Transactions on Information Forensics and Security,2012,7(2):393-402.

[9]Gloe T,Böhme R.The Dresden image database for benchmarking digital image forensics[C]∥Proceedings of ACM Symposium on Applied Computing.New York:ACM,2010:1585-1591.

[10]Gloe T,Kirchner M,Winkler A.Can we trust digital image forensics [C]∥Proceedings of the 15th International Conference on Multimedia.Aursburg:ACM,2007:78-86.

[11]Böhme R,Kirchner M.Digital image forensics[M].Husrev Taha Sencar,Nasir Memon.New York:Springer-Verlag,2012:327-366.

[12]Barni M,Tondi B.The source identification game:an information-theoretic perspective[J].IEEE Transactions on Information Forensics and Security,2013,3(8):450-463.

[13]Dang-Nguyen D T,Gebru I D,Conotter V Baoto,et al.Counter-forensics of median filtering[C]∥Proceedings of IEEE 15th International Workshop on Multimedia Signal Processing.Pula:IEEE,2013:260-265.

[14]Fridrich J,Goljan M,Mo Chen.Defending against fingerprint-copy attack in sensor-based camera identification[J].IEEE Transactions on Information Forensics and Security,2011,6(1):227-236.

[15]Li C-T.Source camera identification using enhanced sensor pattern noise[J].IEEE Transactions on Information Forensics and Security,2010,5(2):280-287.