一种新型云平台信息整体安全保护体系

曾立志

(长城信息产业股份有限公司 湖南 410028)

0 引言

当下,云平台面临的最严峻的问题是信息安全问题,云计算的起源公司Google也频发安全事故[1]。要确保企业使用云平台的安全性,放心将自己的计算数据交给云平台,必须建立可靠安全的保护技术体系[2][3]。现各提供云计算服务的公司都是利用自己的优势,遵循自己的安全解决方案,多是针对某一方面的安全,缺乏统一的整体安全解决方案,无法满足现有云环境的安全要求[4]。本文从整体的角度分析了云平台信息安全的整体保护技术,并提出相应的全局保护方案,对提升云平台信息安全的水平有着重要的现实意义[5]。

1 云计算安全风险特点概述

云计算的概念一经提出,云计算服务系统便迅速发展,同时需要的云平台的信息安全保护措施的也越来越先进[6]。尽管云计算已经在业务模型等方面发生了重大的变革,但应用系统本身和用户的访问行为并无明显的变化[7]。像用户访问云系统过程的安全防护、服务器业务系统的安全交付、网络本身对DDOS/CC等流量攻击防护、黑客病毒、木马程序和钓鱼网站等安全威胁仍然存在,需要针对这些风险采取相应的保护措施[8]。因此,对于信息安全保护技术的研究已是大势所趋,方案可行才可为云计算服务有序、健康发展提供保障。

云平台的计算安全防护最先考虑的应是怎么对常见的那些安全问题进行防护,每个计算过程都可能会出现安全问题,主要有安全防护方面的问题、云平台信息安全与现有的安全体系冲突方便的问题、安全监管方面问题[9]。基于云计算环境下的用户数据,多通过动态方式和共享方式予以保存,这给数据的安全性埋下了隐患。一旦出现云计算服务提供商访问数据不被限制的情况,用户的数据便存在被云计算服务提供商随意处置的可能性,甚者还会出现用户数据被倒卖现象[10]。在这种情况下,除了通过技术的手段加强数据操作的日志审计之外,严格的管理制度和不定期的安全检查十分必要。云计算可以提供给用户以更具强大性的存储和计算等能力,但从实际状况分析,云服务商对用户行为目的并不能了解和掌控到位,使得用户对云服务的要求是否合理合法便无从考证,从而致使某些非法用户会进行非法请求,这对于云平台安全体系来说,也较难以应付[11]。

2 建立云平台安全体系的要求

云平台若能安全正常运行,需要有一个清晰的脉络和构架、专业的技术和经验依托、强有力的资金保障以及具有开放性且合作性特征的系统[12]。

2.1 清晰的脉络和构架

清晰的脉络和构架,可提高云平台对木马、病毒以及其它非法行为的灵敏度,以确保针对这些问题用最专业化和成熟化的技术进行针对性处理。

2.2 专业的技术和经验依托

云平台的正常安全运行,离不开相关安全配置策略、反病毒技术研究等经验依托。大量智能主动防御、虚拟机、专利技术以及大规模并行运算等技术的综合运用,可以促使云平台安全系统对上报的海量信息的处理及其处理结果,在第一时间共享给该系统的所有成员。

2.3 强有力的资金保障

充足的资金是维护云平台信息整体安全的动力支持,也是不可或缺的。源于云安全的环境较之于常规安全环境,其本身具有的复杂性是格外显著的,云系统规模强大,相关软件和安全设备性能要求极高且覆盖面相对广泛。

2.4 具有开放性且合作性特征的系统

云系统面对的用户群体数量相当之庞大,同时是一个具有开放性的系统,它可以达到与各类软件的完美兼容,这样广大用户在使用功能迥异的软件时,才可以充分享受到云安全系统的成果,这就使得合作的商家越多,其覆盖功能和范围便会越发强大和广泛。

3 构建云平台信息整体安全保护体系

基于云计算安全风险特点,提出了云平台信息安全的构想策略:随着用户的群体的扩充,力求达到每位用户信息安全最大化,而日渐庞大的用户群,为互联网的全面覆盖提供了基础,一旦网站出现新木马病毒或挂马,则立即截获。用户对云平台的理解,是将其作为一个整体来看待的,因此,需要的是行之有效且针对云平台信息安全整体的一套保护技术方案[13]。

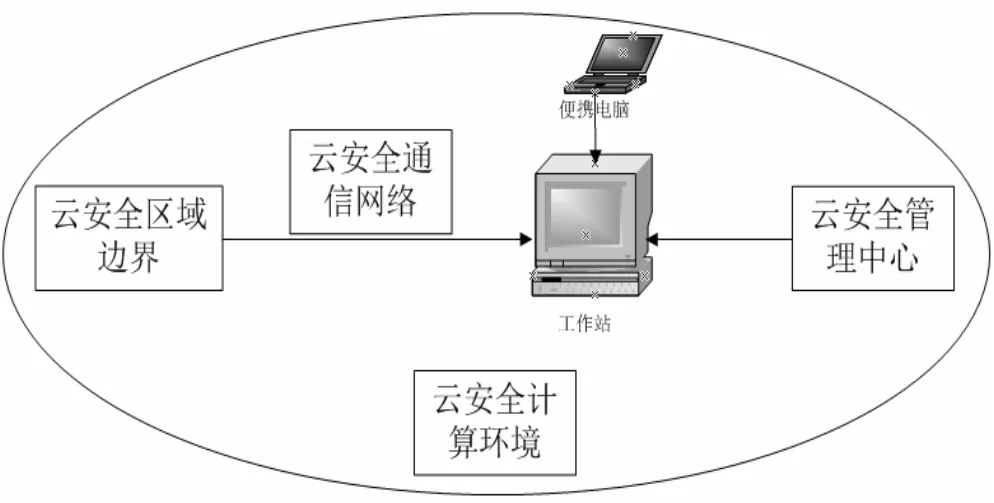

安全云平台的建立要遵循“一个核心、三个基本点”的原则,一个核心指的是以云安全管理中心核心;三个基本点指的是以云计算环境安全、云区域边界安全以及云通信网络安全为基本点,如图1所示。实现对网络软件的异常监测,恶意程序、互联网木马和其他非法行为的获取,并将其推送到服务端,自动进行分析和处理,再按照不同问题的不同解决方案,将其分发到相应客户端上,促使整个平台的安全顺利运行。

云平台信息安全整体保护体系以满足云计算的要求为建设目标,涵盖云计算基础设施、业务内容、维护管理、安全保障以及智能服务五项内容,此外,还应体现等级保护原则和思想。现将云平台信息安全整体保护体系分为云安全计算环境部分、云安全区域边界部分、云安全通信网络部分以及云安全管理中心部分,提出了一套技术方案。

图1 云平台信息安全整体保护体系

3.1 云安全计算环境的要求

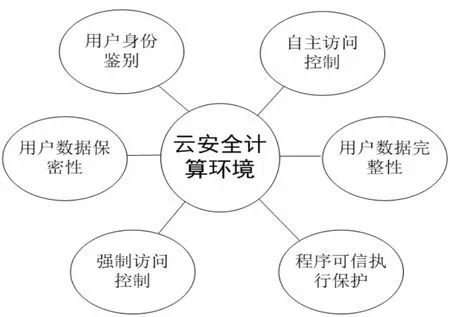

云安全计算环境要求有多种:用户身份识别,确保用户身份标识具有唯一性,严格按照口令、数字证书、令牌等进行认证;自主访问控制,访问操作和权限客体达到可读可写、可删可改等;标记和强制访问,为安全管理中心提供安全接口,确保特定事件的预警等;用户数据完整性,提供密码保护技术,完善校验机制,数据受损时可恢复等;程序可信执行保护,组建信任连,引入可信计算技术,防范恶意代码等攻击,如图2所示。

图2 云安全计算环境要求

3.2 云安全区域边界的要求

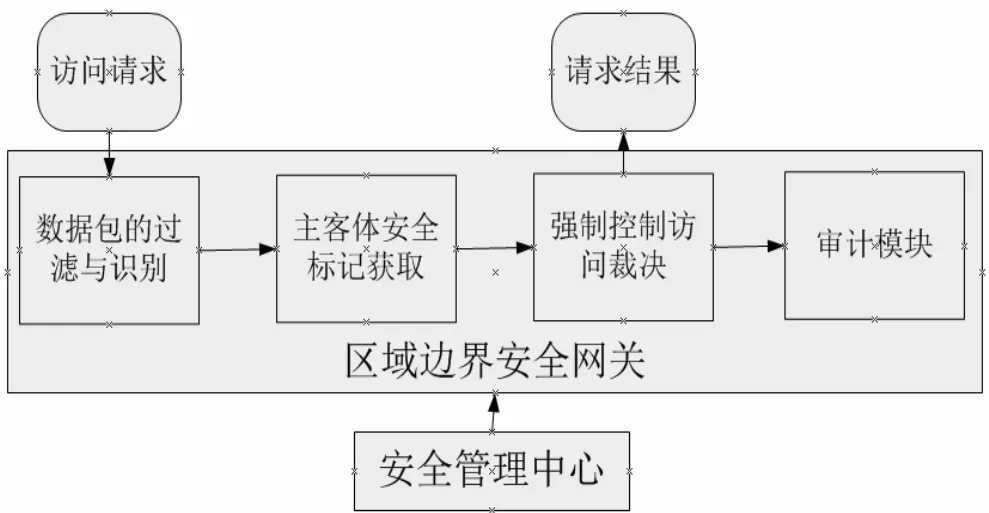

区域边界访问控制,设置强制和自主访问机制,对非授权访问进行阻止,如图3所示;区域边界包过滤,检查数据包地址、请求服务、传输协议等;区域边界安全审计,有安全管理中心管理,对非正常行为及时报警;区域边界完整性保护,探测软件(外接),并对探测到的非法行为,及时上报安全管理中心[14]。

图3 区域边界访问控制示意图

3.3 云安全通信网络的要求

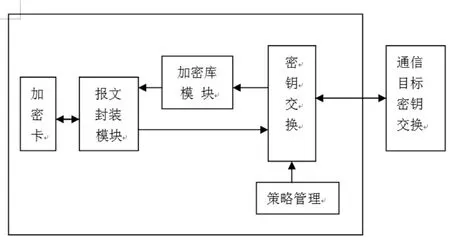

保护通信网络数据传输完整度,采用完整度密码校验技术[15];数据传输保密性,完善密码技术等保护机制,实现传输过程的保密性最大化;保护通信网络可信接入,采用密码支持的可信检验,对接入设备的可信度进行检验,禁止设备非法接入,如图4所示。

图4 云安全通信网络的要求

3.4 云安全管理中心的要求

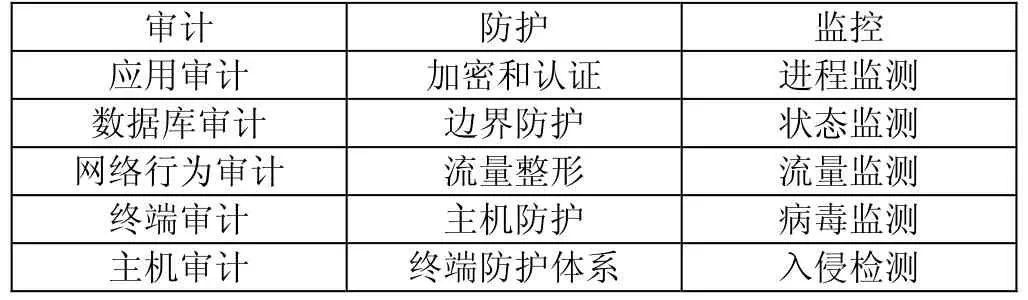

云平台与其提供的云服务并不是以一对一形式存在的,而是一个云平台会对应多种云计算服务,云安全管理中心要对云计算环境下的主机、通信网络、应用软件情况、用户行为的监督和预警、网络流量等内容进行记录,并加以保存[16];对安全审计、补丁升级、恶意代码以及设备状态等与安全有关的事项予以集中式管理;对存在的可疑行为,要组织人员对其进行定期监测,从而对监测内容和报警记录进行统一有效的分析、处理和审计,使之形成一个系统报告,并针对实际情况采取相应的举措。具体的分类划分情况如表1所示。

表1 安全管理中心的三个方面

基于网络,通过对成本较低的计算实体进行整合,形成一个计算能力极强的系统,相对于传统计算环境来说更具复杂性,客户端提供出最终的方便且强大的云计算服务,并在完成既定服务或工作后,完成后的成果要有安全的传输途径保障,同样以客户端的形式展现。云计算环境下的通信网络部件,要同时保证客户端与云计算环境、云计算环境之间信息传输互通有无和安全策略实施。云计算环境和云通信网络安全策略的实施与边界连接的实现依靠的则是区域边界。云计算环境在实际意义上具有可控性,只有遵循标准规范,才能够确保认证用户的使用和管理,进而达到云计算环境的区域安全。只有通过有效的安全管理,云计算环境内部各系统才能顺利工作,云内数据得以安全传输和区域边界安全机制顺利的得到实施。云服务的使用和操作过程中,务必要严格遵照相关规章制度。云计算环境安全管理在一定意义上可以表述为实现云计算环境内部与边界环境安全机制的有效统一管理,进而实现云计算服务的科学合理操作、使用和控制。只有四个部分有机的结合在一起,整体上建立保护体系,才会提升云平台信息安全的水平。

4 结论

云计算环境下具有强大的计算功能,并通过与传统计算机的服务器进行连接,实现了数据存储等的便捷性和高效性。云计算模式的研发和应用,为商业计算能力和科学计算机计算能力的提高提供了基础,并凭借其低廉的成本优势,在未来的市场应用系统中的占比会日渐加大。

本文根据云计算安全风险特点,结合云平台安全体系的要求,把云平台划分为云计算环境,云区域边界,云通信网络和云安全管理中心四个部分,提出一套从整体的角度进行云平台信息安全整体保护技术的体系。

[1]D.Zissis,D.Lekkas.Addressing cloud computing security issues[J],Future Generation Computer Systems,2012,28(3):583-592.

[2]Tharam Dillon,Chen Wu,Elizabeth Chang,2010 24th IEEE International Conference on Advanced Information Networking and Applications,“Cloud computing:issues and challenges”.

[3]John W.Ritting house,James F.Ransome.Cloud computing:Implementation,Management,and Security[M].CRC Press,2009.

[4]M.Jensen,J.Schwenk,N.Gruschka,L.L.Iacono,On Technical Security Issues in Cloud Computing,IEEE International Conference on Cloud Computing,Bangalore,India,September 21-25,2009.

[5]李程远,范红,李海涛,韩煜.云平台信息安全整体保护技术研究[J].信息安全与技术,2011.9:65-70.

[6]Dimitrios Zissis,Dimitrios Lekkas.Securing E-Government and E-Voting with an Open Cloud Computing Architecture[J].Goverment Information Quarterly,2011,28:239-251.

[7]鲍凌云,刘文云.云计算在电子政务系统中的应用研究[J].计算机应用,2011,28(4):170-173.

[8]P.Goyal,“ Enterprise Usability of Cloud Computing Environments:Issues and Challenges,”Proceedings of the 19th IEEE International Workshops on Enabling Technologies:Infrastructures for Collaborative Enterprises(WETICE’10),Larissa,28-30 June 2012,pp.54-59.

[9]宁家骏.云计算时代加强信息安全保护问题的若干思考[J].微计算机信息,2012,2:88-92.

[10]H.Chang and E.Choi,“Challenges and Security in Cl oud Computing,”Communication and Networking,Comm u-nications in Computer and Information Science,Vol.12 0,2010,pp.214-217.

[11]G.L.Myoungand N.Crespi,“Shaping Future Service En-vironments with the Cloud and Internet of Things:Networking Challenges and Service Evolution,”Proceedings of the 4th International Conference on Leveraging Applications of Formal Methods,Verification,and Validation,Amirandes,18-20 October 2010,pp.399-410.

[12]陈庆.基于云计算技术的应用安全服务[J].通信安全与通信保密,2012,8:122-125.

[13]黎春武,巫建文.基于等级保护的信息系统综合监控及评估系统设计[J].信息网络安全,2012,5:92-95.

[14]秦超,面向等保体系的边界访问控制及实现技术研究[J],信息网络安全,2012,Z1:106-108.

[15]于海林.信息网络安全防护系统中云计算应用[J].信息与电脑(理论版),2011,06:45.

[16]D.E.Bell,L.LaPadula.ecure Computer Systems:A Mathematical Model[C].MITRE Technical Report 2547,Vol.II;1973.