基于企业网络信息安全的防火墙技术应用

金 朝

(广州工程总承包集团有限公司 广东 510310)

1 防火墙在网络中的应用

1.1 企业自身业务类型和风险分析

企业信息管理人员在部署防火墙之前,必须对企业自身的业务流程进行详尽的分析和研究,制定网络安全的目标;对企业网络的构架和业务信息流程进行风险评估和威胁评估;对企业中各种资源进行风险级别和信息安全级别的分类和定义。这个过程对实现整个企业的信息安全是至关重要的。这里涉及的风险级别的高低与信息安全性的高低概念不同,风险级别标明资源的易受攻击程度;安全性级别根据企业资源的重要性划分,并逐一设定应对和保护措施。

1.2 安全策略的设立及审计

在对企业的各个业务应用系统和信息资源进行了详尽的分析之后,可以针对各个信息资源制定不同的安全策略。例如:这时要明确对于各个信息资源的维护者是谁?使用者是谁?或为了完成企业的某个业务应用,要使用到那些信息资源,而这些信息资源的风险级别和信息安全级别是什么样的。之后,企业的信息管理人员要制定企业自身的保密策略、信息访问策略、认证策略、各个信息资源维护人员的职责以及信息访问申请审批流程。

最后,企业信息管理人员要对整个安全策略的实施进行审计和监控,以此为基础进一步完善企业的安全策略。

2 应用实例

2.1 对于简单业务型企业网络

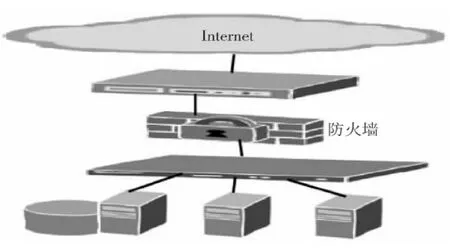

简单业务类型并不是企业规模小而是指被保护的企业信息比较单一,而这类信息通常不会被企业的大多数应用系统所使用。对于这类信息,我们通常的做法是在此类信息数据库之前,放置防火墙设备(见图1)。根据之前对企业各个信息系统和企业信息流的分析和分类,企业信息管理人员可以清楚地知道都有哪些企业应用会用到要保护的信息。再根据企业整体的IP地址规划,企业信息管理人员可以方便的制定安全策略。具体做法是:逐一列出与要保护信息资源有关的各个应用系统的子网或主机地址,以及他们都会通过何种方式访问要保护的信息资源。将以上的需求列表逐条按防火墙的语法规则写入防火墙设备。除了允许的访问,一切其他的服务都应该被禁止。

图1 简单业务型企业网络防火墙的配置

2.2 对于中等复杂业务型企业网络

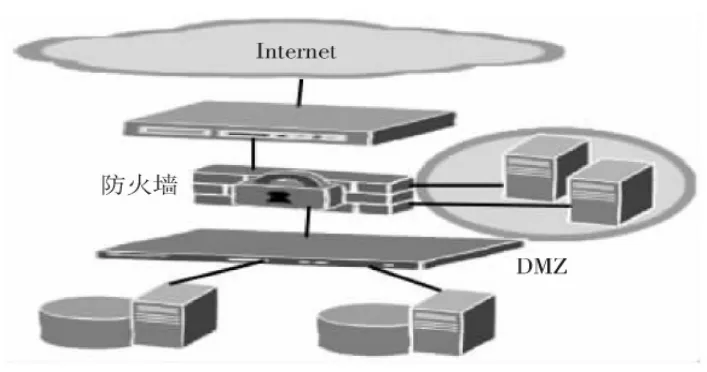

在企业中还有一类信息访问,它们作为企业的信息发布平台需要企业外部人员可以方便的访问,同时这个信息发布平台需要从企业内部信息系统中获取必要的数据信息。例如企业的门户网站。对于这样的业务应用类型,我们通常会用防火墙将企业内部系统和企业的Web服务器以及真正的Internet访问用户分开,并给每部分的连接设定安全等级。通常来连接企业内部系统的部分安全级别最高,企业的Web服务器所在区域的安全级别次之,而连接Internet部分的安全级别最低(见图2)。

图2 中等复杂业务型企业网络防火墙的配置

这样管理人员可以通过设定安全策略只允许企业的 Web服务器通过防火墙访问特定的企业内部信息;同时禁止Internet用户直接访问企业的内部信息,Internet用户只能通过防火墙访问企业的Web服务。这样就可以实现企业对外的信息发布,又可以对企业内部信息进行有效保护。

2.3 对于大型企业信息中心的网络

对于一些大型企业为了实现对企业信息的集中管理,会建立企业数据中心。通常对于数据中心包括各个业务部门的数据信息,这样仍可以按不同的业务部门将各自的数据信息分开,这样在数据中心内实际上被划分成了多个以业务为单位的区域,每个业务单位的数据是既独立又可以方便的相互共享。

对于这样的网络应用,可以对每个业务部门的数据信息都用各自的防火墙进行保护。如图3所示,在企业数据中心中有3个业务部门的数据信息分别用不同的颜色加以区分。每个业务部门的数据信息都有内外两层防火墙进行保护,这两层防火墙分别对来自分公司用户或INTERNET用户的访问进行控制,以及对来自企业内部的用户对相应数据信息的访问进行控制。

图3 大型企业信息中心型网络防火墙的配置

3 防火墙未来发展

3.1 防火墙将继续向集成化方向发展

面对复杂多变的网络攻击,具有单一功能的传统防火墙已经被证明不适合新的安全需求。从UTM到NGFW,云计算、SSL代理、防病毒、VPN、NAC、IPS/IDS、URL 过滤等越来越多的安全功能被整合到防火墙里。“同平台,多功能”的模式已经被众多的防火墙研发厂商所接受,防火墙已经由独立化逐渐步入到集成化的时代。

3.2 防火墙防护性能和高速处理能力要求越来越高

随着防火墙技术的发展,稳定性和可靠性成为人们关注的焦点。NGFW 诞生后,超高性能和高可管理性一直是研发厂商追求的目标。除了应用的识别和管控技术被进一步深化,NGFW的处理能力也在不断地被提升。例如,SonicWALL 旗下的SuperMassive E10000系列的应用识别与控制能力可达到30Gbps、IPS 处理能力可达到30Gbps、反恶意软件处理能力可达到 12Gbps、IPSec VPN 性能可达到20Gbps。

3.3 内部数据安全防护问题将会受到更多关注

从传统防火墙到 NGFW,防火墙厂商一直更多关注的是从“外”向“内”的攻击防护,对内部数据安全的关注稍显不足。随着数据泄漏问题的日趋增多,防火墙厂商也开始力图在防火墙中提供对数据泄漏问题的解决方案或措施。

4 结束语

对于企业用户而言,其数据信息面临着来自多方面的威胁,要全面提高整体安全性,就必须从制度和技术两方面进行管理。制度方面,首先企业领导要对数据信息安全给以高度的重视,事先制定好安全规则,目标和策略;企业信息管理人员要对本企业的各个业务应用系统,业务信息流程进行细致的分析,并以此为根据构建安全模型,制定具体的安全访问控制策略;并对整个安全系统进行监控和审计,找出不足之处和新的漏洞,及时加以完善。技术方面,企业的信息管理人员要根据本企业各个业务应用系统的特点,选择适合本企业,本系统的安全产品。除了安装防火墙,为了应对蠕虫泛滥、垃圾邮件、病毒传播以及拒绝服务等侵扰还要将防火墙,入侵检测系统和防病毒系统结合在一起,提高整个数据信息的安全。

[1]宋国华.某企业计算机网络安全系统设计与实现[D].电子科技大学,2012.

[2]郑伟.基于防火墙的网络安全技术的研究[D].吉林大学,2012.

[3]刘松立.基于设计策略和安全策略的企业防火墙构建[J].科技创新导报,2010,26:34.

[4]杨在华.中小型企业网络防火墙设计与实现[J].科技信息,2011,15:98.