P2P网络中基于模糊评判的推荐信任模型

廖列法,刘朝阳

(江西理工大学信息工程学院,江西赣州341000)

0 引 言

P2P(peer-to-peer)网络有着数以亿计的用户,它在互联网中有着举足轻重的地位,也越来越受到重视。同时也伴随着它的安全问题,比如,大量的不合法资源在网络中被肆意传播,大量节点对自己交易的对象是一无所知,很难评估他们的可信度,这些问题给用户带来了诸多困扰。如何更好描述P2P网络中节点之间的信任关系,减轻网络中的不诚实行为带来的影响,决定了网络的可用程度。

P2P网络中节点具有自治性、匿名性[1],而且网络中没有一个可信的权威中心来对用户身份进行验证、评判,节点间的交互完全依赖于交易双方的相互信任。这就给网络中潜在的恶意节点进行欺诈、共谋行为提供了方便。网络中的恶意行为包括掩蔽攻击(eclipse attack)、“搭便车”(free rider)、传播恶意数据、共谋等。为了解决上述问题,人们模仿现实生活中人际关系的特征,在P2P网络中引入了多种信任模型,根据侧重点的不同又可分为基于凭证的信任模型和基于声誉的信任模型。例如,eBay和Amazon这样的大型电子商务网站采用了基于声誉的信任模型,但这些模型采用的是精确的数学模型,并没有在信任的模糊特性方面进行足够的研究。因此,在信任的建模计算中需要找到一个能够充分展现信任模糊性的描述方法。

为了更真实客观的反映现实世界的信任关系,充分挖掘信任的模糊特性,本文提出了一种基于模糊综合评判的推荐信任方法,并给出了该模型的相关描述和仿真实验。

1 相关工作

1996年,M.Blaze[2]等首次提出了信任管理的概念,认为系统的安全信息并不完整,因此需要引入一个可靠的第三方来确保系统的可用性。它是一种基于策略的信任方法,但这种方法采用了精确的数学方法来描述信任关系,实际上是将信任的主观性和不确定性等同于随机性,无法反映信任的真实状况。

随后,国内外众多学者对信任进行了诸多方面的研究,例如基于公开密钥基础设施(PKI)的信任模型,该系统需要依赖一个可信的第三方,存在单点失效问题;基于声誉的信任模型,例如Jsang等人提出的信任模型,该模型加入了主观逻辑运算子,并引入事实空间和观念空间来描述信任关系;经验信任模型,例如T.Beth等人提出的信任模型,该模型根据肯定和否定经验来计算信任值,并利用概念分布的方法描述了信任的主观性和不确定性,但是对信任度的计算采用平均值处理,不能抵御恶意节点的欺诈攻击行为[3]。

在模糊信任方面,Song等人提出了Fuzzy Trust模型,该模型基于模糊逻辑方法来确定信任的模糊推理规则,还考虑了信任的动态更新策略,具有较高的恶意结点检测率。唐文等人运用模糊集合理论构造了一个主观信任模型,该信任机制运用模糊化表示方法和模糊推导规则来进行信任度量,有效提高了度量准确性。

总的来说,无论是基于凭证的信任模型、还是基于概率经验的信任模型,都缺乏对信任主观性、模糊性的认识,而现有的模糊信任模型[4]中大多数都是利用模糊逻辑推理知识来计算节点信任值,缺乏对抗共谋的有效机制,且并没有给出在实际应用中模糊评判的详细过程描述。出于完善模糊综合评价在具体实例中的方法过程的目的,本文提出了基于模糊综合评判的推荐信任模型,它有如下几个特点:

(1)二层模糊评判可以更深入的挖掘P2P网络交易行为的模糊性,采用模糊层次分析法比传统的层次分析法在实际应用中可行性更高;

(2)以往的综合评判的权重都是经过专家评议,然后整合得出,本文的二层综合评判以交易金额和交易时间因子[5]作为权重,更能准确的描述实际情况,减小人为经验的误差,同时也能避免小交易诚实大交易欺骗的行为;

(3)大部分信任模型把节点的信任值等同于推荐可信度,具有不合理性,本文给出推荐可信度的具体计算方法。

由于P2P网络中存在诸多恶意节点,例如共谋攻击,即多个恶意节点组成共谋团体后对其他节点或者团体内的节点进行不诚实评价的行为。在推荐信任模型中,共谋节点通过对某一节点的不诚实推荐,可迅速提高或降低该节点的推荐信任值,很大程度上破坏了推荐信任模型的稳定性。因此,本模型通过交易密度和共谋推荐检测来计算节点的推荐可信度。

2 基于模糊综合评判的推荐信任模型

模糊综合评判是在模糊数学的基础上,将影响事物的多种因素进行分析量化,从而得出对该事物客观评价的一种多因素决策方法。用模糊理论来研究节点之间的信任关系,可以充分体现信任的主观性和模糊性。为了更直观的理解该模型的计算过程,我们以电子商务为例来说明。首先给出如下定义:

定义1 (直接信任值)节点i对节点j的直接信任值D(I,j)指的是节点i根据与节点j的直接交易历史记录,而得出的对节点j的信任主体A根据与主体B的直接交易历史记录,而得出的对节点j的满意度评价。本文将通过二层模糊综合评价法可求得其直接信任值,详见2.1节。

定义2 (推荐信任值)节点i对节点j的推荐信任值是综合与节点j有过直接交易的节点对节点j的满意度评价得出的对节点j的可信度预估。

定义3 (推荐可信度)节点i对节点j的推荐可信度指的是节点i对节点j提供的推荐信息的真实、准确程度的度量。引入推荐可信度,就避免了将节点信任值与推荐可信度等同的做法,因为具有较高信任值的节点也可能进行自私的推荐。

2.1 二层模糊综合评判

由于两个节点的直接信任值要综合双方的多次交易进行计算,这多次交易可以看成是综合评判的若干因素,而每一次交易又由多个指标进行评价,因此本文通过二层模糊综合评价来计算直接信任值,可以较好的考虑到信任的主观模型特性。

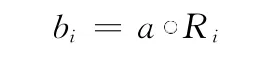

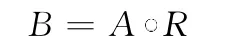

设对于每一次交易而言,对交易的满意度需要从“售前服务”、“交易速度”、“产品质量”、“售后服务”几个方面进行评价,我们将这几个交易因子作为模糊评判的因素集;评价集V={v1,v2,v3,v4,v5},分别表示“非常满意”、“满意”、“一般”、“不满意”、“极不满意”;权重a的分配通过模糊层次分析法来获得;交易因子在对评价子集进行衡量,即确定从单因素来看被评事物对等级模糊子集的隶属度,从而得到因素评判矩阵R。这样就可以求得一级综合评判

其中,bi表示第i次交易的满意度向量。

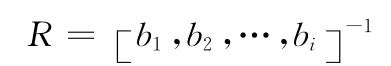

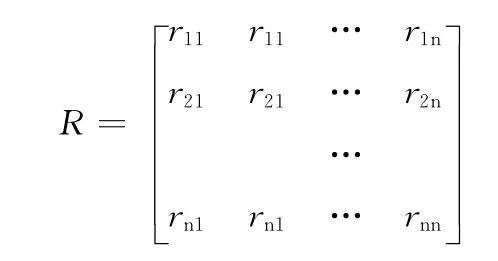

假设节点i和节点j共进行了k次直接交易,确定因素集U={U1,U2,…Uk},Ui指交易双方的第i次交易,评价集仍然是V={非常满意,满意,一般,不满意,极不满意},评判矩阵R为k次交易满意度向量的集合

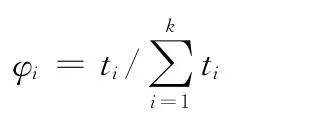

二层综合评判的权重A={A1,A2,…,Ak},Ai表示第i次交易在k次交易中所占的比重。由交易金额和时间因子来确定。交易金额越大,交易时间越近,交易满意度评价的可借鉴价值也就越大,交易权重也就越大。第i次交易的权重用Ai表示

其中,mi表示第i次交易的交易额,k是总共的交易次数。假设两个节点段时间内共进行了10次交易,其中9次交易金额都是1元,1次交易的金额是100元,这样大金额交易的权重就远远大于小金额交易权重,有效防止恶意节点通过小金额交易成功大金额交易失败来进行震荡欺骗。φi是时间衰减因子,计算方法如下

其中,ti为第一次交易到第i次交易间隔的时间。

这样,我们就可以得到二层评判向量

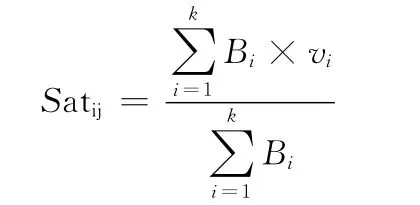

由于B为一个模糊向量,而我们需要的是节点i对节点j的直接交易满意度Satij,因此我们采用反模糊方法[6]来将模糊向量B进行转化,从而得到一个具体的满意度值

2.2 模糊层次分析法

层次分析法AHP是20实际70年代由美国运筹学教授T.L.Saaty提出,是确定权重的行之有效的方法。但是在Saaty的层次分析法中,判断矩阵的一致性检测非常困难,对不具有一致性的矩阵调整过程相对繁琐,在本文中采用模糊层次分析法(FAHP)。

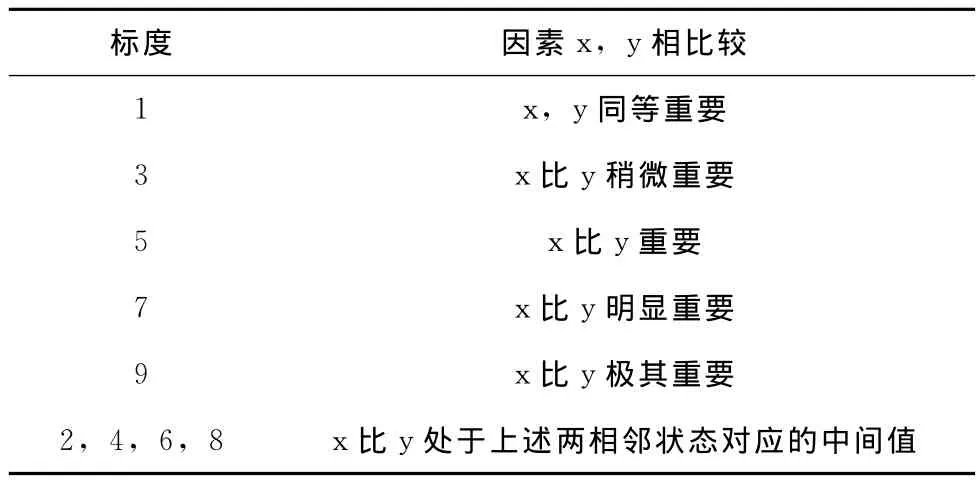

层次分析法标度设置,见表1。

表1 层次分析法标度设置

根据对因素的两两比较得出判断矩阵

其中0≤rij≤1,rii=0.5。rij表示因素ui比uj重要的隶属度。

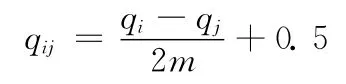

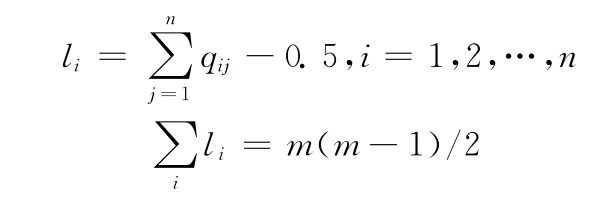

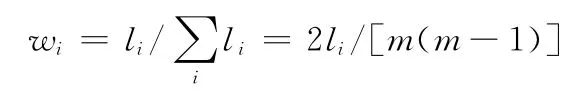

利用和行归一法得到权重向量(li表示第i行除自身以外元素的和)

再对li进行归一化即可得到各因素的权重

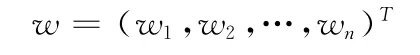

则权重向量

2.3 推荐信任模型

文献[8]认为,节点间的交互越频繁,评分行为一致性越强,则节点间的反馈可信度越高。但是按照评分行为一致性的算法,很多情况下找到节点i与节点j的公共交互节点集合很小甚至为空,导致行为一致性检测失效,也就不能给出可靠的推荐可信度。在此,本文将通过交易密度函数和共谋检测来评判其推荐可信度。

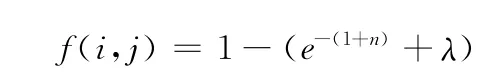

我们用f(i,j)来描述两个节点交易的频繁度[9],f(i,j)越大则两个节点交易越密切,其对交易的反馈也就更可信

其中,n为交易次数,λ为调节因子。

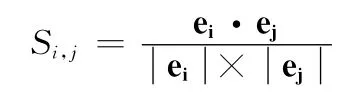

用Ncdd表示参与共谋推荐的节点个数,我们通过计算两个节点的余弦相似度[10]来计算,过程描述如下:

首先计算节点i与节点j的相似度Sij,若Sij大于设定的相似度阈值w,则为潜在的共谋节点。取节点i和节点j共同交易过的节点集合,ei和ej分别表示两个节点对共同交易节点的评价向量,则有

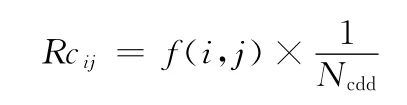

将N个潜在的共谋节点组成一个矩阵S,矩阵中任意两个元素之间的相似度都大于w,再通过对矩阵进行等价变换,可得出共谋团体节点集合,也就得到共谋团体的节点个数Ncdd

其中,Rcij表示推荐可信度,f(i,j)为交易密度函数,Ncdd为共谋节点个数。

推荐信任值[11]为

其中,C为与节点j进行交易过的节点集合

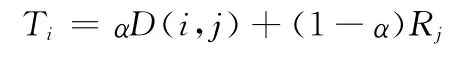

那么全局信任值Ti可以表示为

其中,α为直接信任和推荐信任的权重因子,一般情况下,节点更相信自己的交易经验,因此直接信任的权重会更大一些。

3 实验与分析

为了验证本模型的准确性和可靠性,我们将通过模拟交易来测试。本文的仿真硬件环境为:CPU为AMD 1.8GHZ,内存2GB,Windows XP平台,仿真软件为MATLAB 2010b。

在P2P系统中我们设有3种类型的节点:①诚信节点,能提供诚信交易,在系统中具有良好的行为,其信任度和交易成功率都比较高;②普通恶意节点,在电子商务系统中进行不诚实交易、振荡欺骗等不良行为,其信任度和交易成功率都较低;③共谋节点,对共谋团体内的节点进行一致性好评,对团体外的某些节点进行一致性差评,极大的破坏系统的可用性,且行为比较隐蔽。假设在该P2P网络中共有500个节点,节点之间随机进行交易。设置普通恶意节点以0.5的概率进行欺骗行为,共谋团体规模为10,节点初始信任值为0.5。

仿真环境初始参数设置见表2。

表2 仿真环境初始参数设置

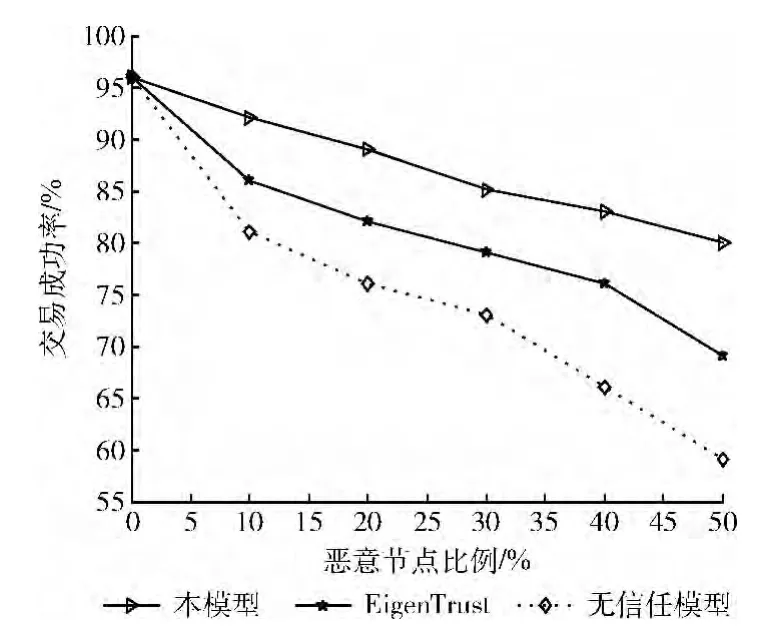

为了验证本模型的健壮性,我们设置了在恶意节点占不同比例的情况下,本信任模型与Eigen Trust信任模型、无信任模型情况下的交易成功率对比。

由图1可知,当系统中恶意节点很少时,几种信任模型的交易成功率都很高,但是随着恶意节点比例的逐渐增多,交易成功率就会出现很大的不同。本文提出的信任模型要明显优与Eigen Trust,因此可以得出结论:本模型在抵御恶意节点方面有很好的效果,特别是在恶意节点比例较大时,依然能较好的保证交易的正常进行。

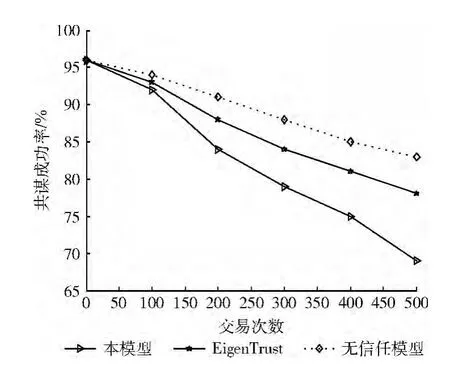

在P2P系统中,一些攻击行为具有很好的隐蔽性,例如通过不诚实推荐的方式来破坏系统的稳定性,而在推荐中的共谋行为具有更大的破坏力。在本模型中,通过引入推荐共谋检测来抵御节点的恶意推荐行为,图2给出了随着交易次数的增加,共谋节点的交易成功率变化图。

图1 不同恶意节点比例下的交易成功率对比

图2 随着交易次数的变化共谋成功率的对比

由图2可知,Eigen Trust信任模型无论是在交易初期还是进行了大规模交易之后都不能有效的对抗共谋推荐,共谋行为没有显著减少,这是由于Eigen Trust缺乏有效的共谋检测机制和惩罚机制。而本文的信任模型在交易次数越多,共谋行为的检测效果越明显,课件本模型对共谋行为的识别机制有比较理想的效果,并较好遏制了共谋行为带来的不良影响。

4 结束语

通过对已有信任模型的分析归纳,本文提出了一个基于模糊综合评判的推荐信任模型,引入了交易时间和交易金额,使得对每次交易权重的有较好的实际意义,通过引入模糊层次分析法,使得综合评判的过程更加完善。在推荐信任的计算中,引入交易密度函数来确定推荐的可信度,还加入了针对共谋的检测有效抵御共谋团体的一致性攻击行为,保证了模型的健壮性。仿真结果表明,该模型可以有效抵御恶意节点的攻击,在对抗共谋行为方面效果明显,很好地保证了系统的稳定性。

[1]Wang Y,Vassileva J.Trust and reputation model in peer-to-peer networks[C]//Proceedings of the 3th International Conference on Peer-to-Peer Computing,2003:150-159.

[2]Blaze M,Feigenbaum J,Lacy J.Decentralized trust management[C]//Proceedings of the 17th Symposiumon Security and Privacy.Oakland,CA:IEEE Computer Society Press,1996:164-173.

[3]QUAN Yining,HU Yupu,SUN Penggang.A trust model based on L-fuzzy sets in the P2P networks[J].Journal of Northwest University(Natural Science Edition),2009,39(6):968-973(in Chinese).[权义宁,胡予濮,孙鹏岗.P2P网络中基于L-模糊集的信任模型[J].西北大学学报(自然科学版),2009,39(6):968-973.]

[4]ZHANG Jing'an,ZHAO Huiqin.Research on fuzzy trust model for P2P networks[J].Microel Ectronics &Computer,2009,26(8):158-162(in Chinese).[张景安,赵慧勤.P2P网络中模糊信任模型研究[J].微电子学与计算机,2009,26(8):158-162.]

[5]RAO Shen,WANG Yong.Dynamic fuzzy comprehensive trust model based on P2P network[J].Journal of Computer Applications,2011,31(1):139-142(in Chinese).[饶屾,王勇.基于P2P网络的动态模糊综合信任模型[J].计算机应用,2011,31(1):139-142.]

[6]ZHANG Guoping,ZHANG Guohua.Oil terminal safety evaluation based on fuzzy comprehensive evaluation[J].China Water Transport,2011,11(1):28-29(in Chinese).[张国平,张国华.基于模糊综合评判的油码头安全性评价[J].中国水运,2011,11(1):28-29.]

[7]LI Xiaoyan.An exploration of low-carbon economy of provinces based on fuzzy analytic hierarchy process(FAHP)[J].East China Economic Management,2010,24(2):24-27(in Chinese).[李晓燕.基于模糊层次分析法的省区低碳经济评价探索[J].华东经济管理,2010,24(2):24-27.]

[8]HU Jianli,WU Quanyuan,ZHOU Bin,et al.Robust feedback credibility-based distributed P2P trust model[J].Journal of Software,2009,20(10):2885-2898(in Chinese).[胡建理,吴泉源,周斌,等.一种基于反馈可信度的分布式P2P信任模型[J].软件学报,2009,20(10):2885-2898.]

[9]QU Yonghua,DOU Wanfeng,LIU Chao.Research on distributed system recommendation trust model[J].Computer Engineering and Applications,2012,48(2):109-112(in Chinese).[曲永花,窦万峰,刘超.分布式系统推荐信任模型研究[J].计算机工程与应用,2012,48(2):109-112.]

[10]MIAO Guangsheng,FENG Dengguo,SU Purui.Colluding clique detector based on activity similarity in P2P trust model[J].Journal on Communications,2009,30(8):9-20(in Chinese).[苗光胜,冯登国,苏璞睿.P2P信任模型中基于行为相似度的共谋团体识别模型[J].通信学报,2009,30(8):9-20.]

[11]DAI Zhanfeng,WEN Qiaoyan,LI Xiaobiao.Recommendation trust model scheme for P2P network environment[J].Journal of Beijing University of Posts and Telecommunications,2009,32(3):68-72(in Chinese).[代战锋,温巧燕,李小标.P2P网络环境下的推荐信任模型方案[J].北京邮电大学学报,2009,32(3):68-72.]

———山西教育信息化工作讨论会