基于LSBMR图像边缘自适应隐写的检测

张 艳,叶学义,汪云路,鲁国鹏

(杭州电子科技大学模式识别与信息安全实验室,杭州 310018)

1 概述

隐写技术是一种利用载体(如图像、视频等)进行信息隐藏从而实现秘密信息传输的隐蔽通信技术,是信息安全的一个重要分支。隐写分析技术则是针对隐写术的攻击技术,其目的是检测秘密信息的存在与否,进而采取应对措施来阻止非法隐蔽通信。隐写分析是解决非法使用隐写术问题的关键技术,也是衡量隐写安全性的一个重要手段[1]。

LSB 隐写算法在图像空域隐写算法中较为流行且应用广泛[2-3]。简单LSB 替换算法虽然仅对载体图像进行微小的修改,但仍会因在最低位平面产生某些异常特性如成对灰度值的像素数趋于相等而容易被识别出来[4]。避免这种统计异常性的最简单方法就是LSB 匹配算法(LSB Matching algorithm,LSBM):当嵌入的比特与像素值最低位相同时,像素值不变;不同时随机选择+1 或-1。在达到最大嵌入率时,LSB 替换、LSBM 的像素改变率均为0.5 比特/像素。文献[5]提出LSB 匹配改进算法(LSB Matching Revisited algorithm,LSBMR),该算法将像素对作为一个嵌入单元进行秘密信息嵌入,像素对中的第一个像素的LSB 携带一个比特秘密信息,2 个像素之间的函数关系(奇偶)携带另一比特秘密信息。在达到最大嵌入率时,LSBMR 的像素改变率为0.375 比特/像素。LSBMR 既能克服LSB 替换引起的不对称现象,在相同嵌入率条件下对载体的改动也较小,安全性也较高。

同时,可以发现这些隐写算法在嵌入信息的过程中,通常认为图像最低有效位是0 和1 均匀随机分布的,且载体图像中秘密信息嵌入位置的选择主要依靠伪随机序列发生器决定而不考虑图像本身内容和嵌入信息的长度[2]。然而,图像最低有效位并不总是0 和1 均匀随机分布,特别是在像素值相等或像素值差值较小的区域,在这些图像平坦区域图像最低有效位呈现与内容相关的结构,随机地选择嵌入位置隐写会破坏这种结构[4]。针对该问题,文献[2]提出了基于LSBMR 的边缘自适应图像隐写算法,结合LSBMR 和自适应隐写术的优点,根据所要求嵌入的秘密信息的长度和嵌入单元中像素差值的大小来选择秘密信息的嵌入位置。在嵌入率低时,仅对像素对中差值较大(图像边缘区域)的像素对做隐写处理,而图像平坦区域未被破坏,在一定程度上提高了隐写的安全性。

自适应隐写具有良好的感官不可觉察性和难检测性,开展相应的检测和分析技术研究具有重要的理论价值和现实意义[6]。在自适应隐写方法中,隐写尽量不在平坦区域嵌入,优先在图像纹理复杂区域进行信息的嵌入,从而引入了信息嵌入过程与载体间的相关性[6],这种相关性的引入打破了很多隐写分析算法的前提假设,使得自适应隐写算法具有较强的抗检测能力。针对EALSBMR 隐写算法其秘密信息嵌入位置的选择仅由某个方向上的像素对的差值决定,而没有考虑该像素与其邻域内其他像素的差值变化的特点,以及对隐写前后图像的八方向差分直方图[7]的分析比较,本文提出一种能有效检测EALSBMR 隐写的分析算法。该算法首先计算图像的八方向绝对差分直方图,选取绝对差分值在0~10 范围内的频数来构建出11 维特征向量,输入SVM 以完成隐写检测。实验利用Bossbase[8]图像库,针对EALSBMR 较低嵌入率(≤0.5 bpp)下进行检测,并将本文算法与目前典的型隐写分析算法[9-10]进行比较。

2 边缘自适应LSBMR 的隐写机制

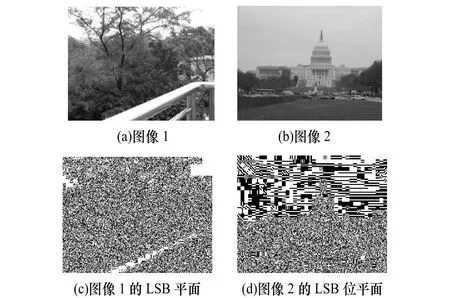

多数隐写算法通常认为,自然图像的LSB 位平面是随机分布的。但这种假设并不是都成立的,特别是对于有很多平坦区域的图像[2],如图1 所示。

图1 原图和LSB 位平面

与平坦区域相比,位于边缘区域的像素LSB 随机性强,且边缘区域与图像自身内容相关,在这些区域进行信息的嵌入更加不容易被检测。EALSBMR 将2 个相邻像素值的绝对差分作为选择嵌入区域的标准,使隐写优先发生在图像的边缘区域。

根据嵌入秘密信息的长度和图像内容自适应地调节阈值T ,具体的嵌入算法如下:

步骤1 将m×n的载体图像分成Bz×Bz的非重叠的像素块,对于每个小块随机地旋转0,90,180,2 70}°,将处理后的图像排成一行得到行向量V。然后将V 分成非重叠的嵌入单元(xi,xi+1)。

步骤2 EU (t)记为像素差值大于等于参数t 的像素对的集合,如式(1)所示。对于LSBMR 来说,每个嵌入单元嵌入2 bit 信息。那么对于给定的秘密信息M,阈值T 可以通过式(2)计算得到。

其中,| M| 为秘密信息M 的长度;|EU (t)| 为集合EU (t)中元素的总数。当T=0 时,边缘自适应LSBMR 与常规的LSBMR 一样。

步骤3 在满足上述阈值条件的像素对中采用LSBMR隐写算法进行信息隐藏。信息嵌入后,对于超出[0,255]的像素以及嵌入后像素差值小于等于T 的像素对,在保证改变量最小的条件下,对像素进行重新调整。

步骤4 嵌入完成后,按照步骤1 反向调整图像。将参数(T,Bz)嵌入到预先设置的区域。

在文献[2]中,Bz随机地从{1,4,8,12}中选取。对图2(a)采用EALSBMR 嵌入0.1 bpp 秘密信息后生成隐秘图像(图2(b)),图2(c)为载体图像与隐秘图像的差值图像,其中白色像素为隐写后改动的像素。从图2(c)中可以看出,EALSBMR 对载体图像的改动发生在边缘区域,也就是像素差值较大的地方。而对于天空那部分平坦的区域,隐写后并未发生变化。

图2 载体图像嵌入前后及其差值图像

3 隐写特征提取

EALSBMR 结合了LSBMR 和自适应隐写术的优点,其在嵌入时对图像的改动并不完全与图像独立,而是选择图像中边缘丰富、锐利的区域进行嵌入,从而引入了信息嵌入过程与载体间的相关性,这种相关性的引入打破了很多隐写分析算法的前提假设,使得EALSBMR 具有较强的抗检测能力。这一点可以从上述分析和文献[2]中的实验以及本文第4 节中的对比实验得到验证。

与常规 LSBMR 随机选择嵌入位置不同的是,EALSBMR 由图像自身内容和所要求嵌入的秘密信息的长度决定信息的嵌入位置。具体的选择标准是嵌入单元像素对中像素的绝对差值大小 |xij-xi,j+1|。值得注意的是,这里的差分仅考虑到像素与某个方向(预处理中对图像做了旋转操作,所以这里不一定是水平方向或者垂直方向)相邻像素的绝对差分,而没有考虑像素与其邻域上其他像素的关系,如图3 所示。

图3 像素与其邻域内像素关系

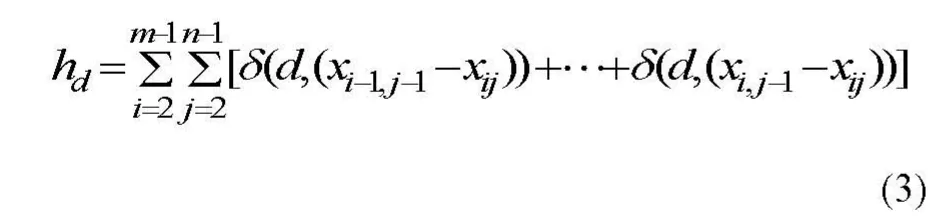

可以看出,在考虑嵌入单元像素对是否适合嵌入时,仅考虑了|xij-xi,j+1|,也就是说忽略了 xij与其邻域周围剩下7 个像素的关系。对于具体的m×n的图像X ,第i 行第j 列的像素值为 xij,定义八方向差分直方图中的频数hd(d =-2 55,-2 54,…,255)为图像在如图3 所示8 个方向上所有相邻像素差值等于d 的总的像素对数,如式(3)所示:

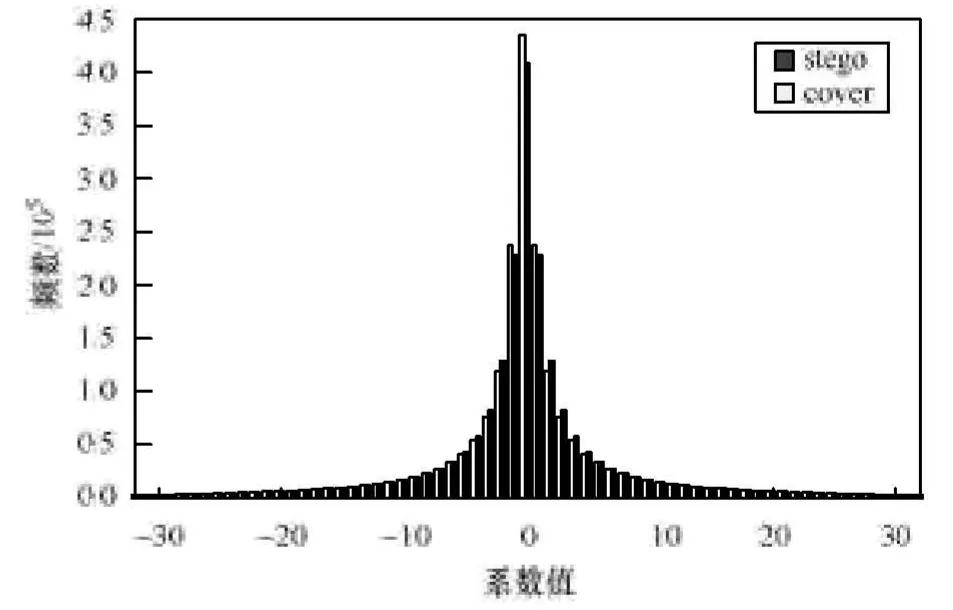

从Bossbase 图像库中随机挑选一张图像(22.pgm),采用EALSBMR 嵌入0.4 bpp 秘密信息,嵌入前后图像八方向差分直方图如图4 所示,其中,stego 为信息嵌入后的隐秘图像;cover 为原始载体图像。可以看出,信息嵌入前后图像的八方向差分直方图有明显不同,特别是在差值为0 的附近;位于0 左右两边的频数隐写前后的变化接近对称;大于10 左右和小于-10 左右,载体图像和隐秘图像的直方图的分布几乎吻合。但是,对于均匀纹理图像实验,上述分析不成立。在隐写中由于均匀纹理图像的特殊性,很少选用均匀纹理图像作为载体图像。

图4 图像嵌入0.4 bpp 信息前后的八方向差分直方图

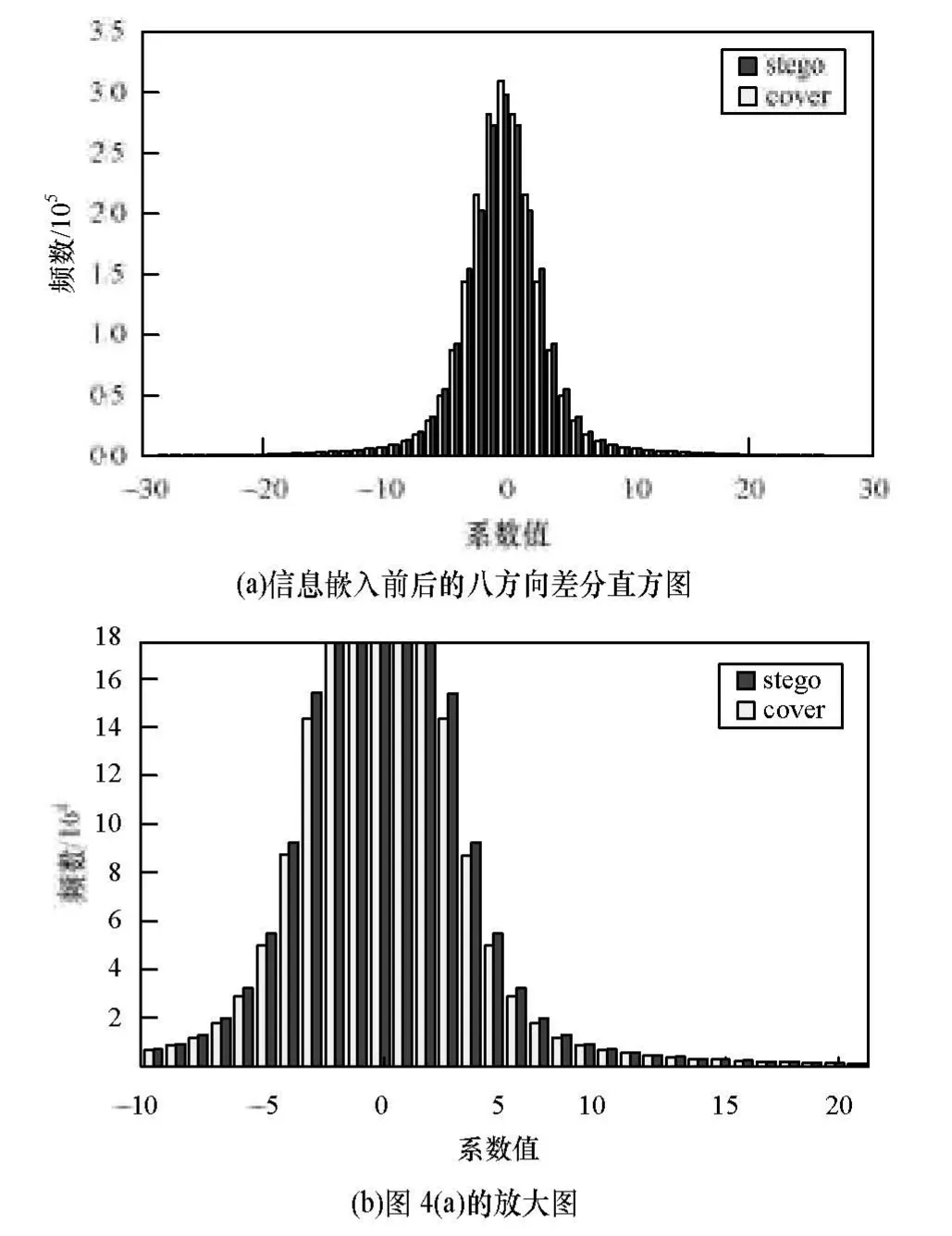

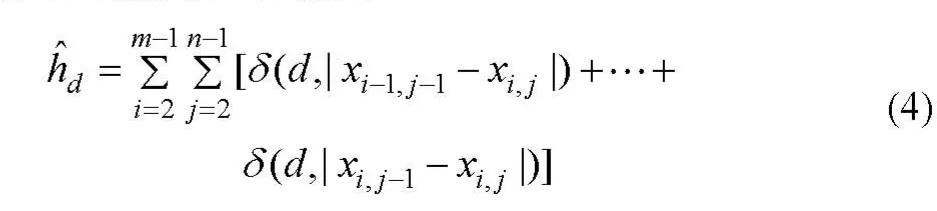

为说明对于一般自然图像(均匀纹理图像除外)上述分析的普遍性以及在更低嵌入率时的有效性,对Bossbase 图像库中的所有图像隐写前后求八方向差分平均直方图,此时嵌入0.4 bpp 信息,嵌入前后图像库的直方图如图5 所示。

图5 信息嵌入前后的八方向差分平均直方图

从图5 中可以看出信息嵌入前后图像直方图变化的对称性,即可以直接从图像的八方向绝对差分直方图来分析隐写前后变化。这里定义ˆdh (0,1,,255 d =… )为图像X 在如图3 所示8 个方向上所有相邻像素绝对差值等于d 的总的像素对数,如式(4)所示。

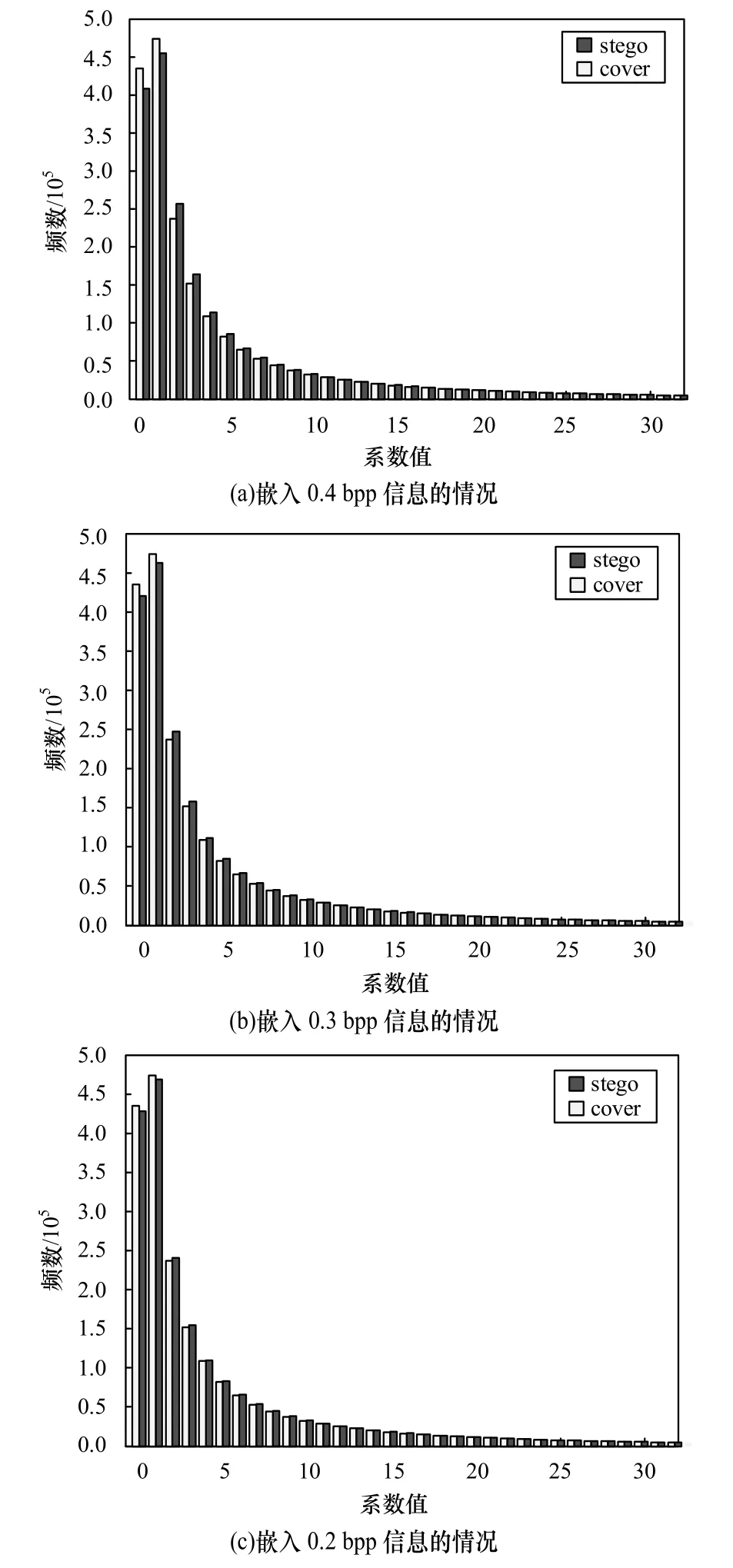

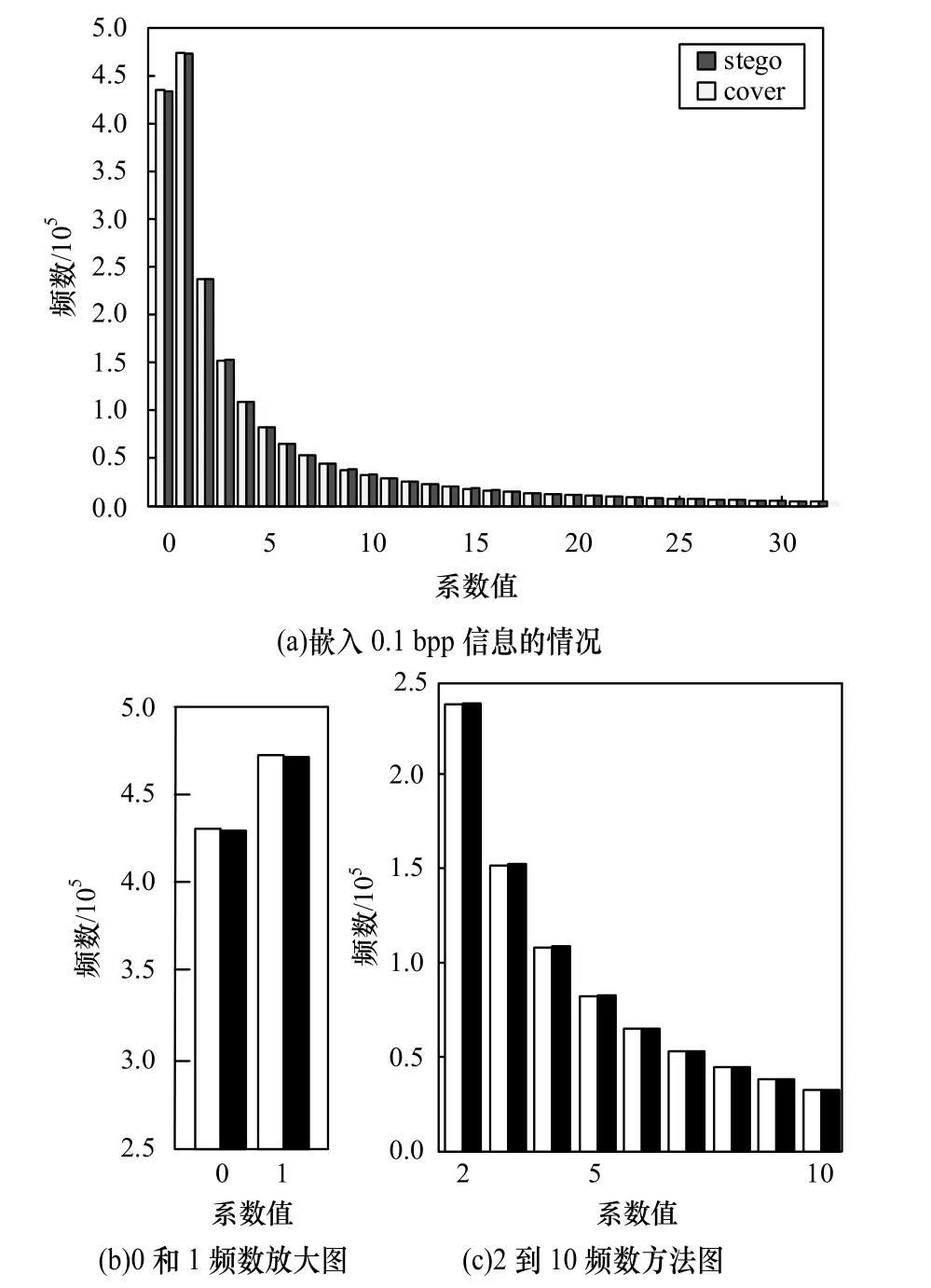

分别对0.4 bpp、0.3 bpp、0.2 bpp、0.1 bpp 嵌入率下的Bossbase 图像库进行分析,如图6、图7 所示。图7 中隐秘图像和载体图像的八方向绝对差分平均直方图虽然在变化强度上不及图6 明显(嵌入率越低,对载体图像的改动越少),但是依然能反映出隐写前后图像的变化,可以得出:嵌入前后图像的八方向绝对差分直方图在0、1 处频数明显不同,嵌入后图像的频数减小;而大于2 后,嵌入前图像的频数小于嵌入后;大于10 左右后嵌入前后图像的统计分布几乎吻合。EALSBMR 选择某个方向上像素差值较大的区域进行嵌入,尽量保持了差分直方图中差值较小的统计分布,但是由于这里考虑的是八方向的差值变化,相当于放大了隐写产生的变化。EALSBMR 会在一定程度上改变图像的ˆdh 直方图分布,差值较小处的频数减少,差值较大的频数增加,且在0~10 范围内变化明显。

图6 信息嵌入前后的八方向绝对差分平均直方图

图7 0.1 bpp 嵌入前后图像库的八方向绝对差分平均直方图

其中,i=1,2,…,11,d= 0,…10且i = d+ 1。得出11 维特征向量,输入SVM 以完成隐写检测。

4 实验与结果分析

在实验中,对EALSBMR,特别是低嵌入率(≤0.5 bpp)时进行检测,并将检测结果与目前典型的隐写分析算法进行比较。在Bossbase 图像库中,分别对嵌入率为0.1 bpp、0.2 bpp、0.3 bpp、0.4 bpp、0.5 bpp 的EALSBMR 进行检测,对于每一种嵌入率,作用于实验数据库后均生成同样数目的隐秘图片(stego),于是产生9074 对图像(嵌入秘密信息前、后)。每次随机地从9074 对图像中选取其中的50%用作训练,剩下的50%用作测试。特征集的检测效果通过测试集上得到的准确率来评价,这里采用隐秘图像检测为隐秘图像的正确率(TP)、原始载体图像检测为原始载体图像的正确率(TN)和TN 和TP 的平均值(AR)。

考虑到文献[9-10]是最近出现的且均是利用SVM 实现检测,将本文算法的检测结果与文献[9]中的NIP 616d 特征、文献[10]SPAM 686d 隐写分析算法进行比较,采用Libsvm[11]工具箱、RBF 核函数构建分类器,检测结果如表1 所示。图8 为不同嵌入率下3 种检测算法的平均检测率曲线。

表1 对EALSBMR 的检测结果

图8 不同嵌入率下3 种检测算法的平均检测率曲线

对于上述对比实验的结果分析如下:

(1)上述的任一种隐写分析算法在隐写算法嵌入率越高的时候检测效果越好。嵌入率越高,对图像的改动越大,也就越容易检测;反之,在低嵌入率条件下,检测率都会降低。

(2)从图像八方向差分直方图提取出的特征对于EALSBMR 的检测效果优于SPAM 特征以及2011 年提出的NIP 特征。在嵌入率为0.5 bpp 时,八方向直方图的特征检测率可以达到97.12365%。这有可能是由于在NIP 以及SPAM 特征的提取过程中都存在阈值的操作,将差值限定在一个很小的范围内。而EALSBMR 首先选取差值较大的区域进行嵌入。所以,NIP、SPAM 这2 种隐写分析算法在检测EALSBMR 时效果不理想。

(3)在0.1 bpp 嵌入率条件下,3 种隐写分析算法均未达到较好的检测效果。因此,极低嵌入率时的隐写对于隐写分析来说仍是挑战。

5 结束语

本文提出一种能有效地检测EALSBMR 隐写的分析算法。该算法首先计算图像的八方向绝对差分直方图,然后提取直方图中隐写前后变化较为明显的频数用来构建特征向量,最后使用支持向量机完成检测。该算法提取用于分析的特征维数少,计算复杂度低;并且对较低嵌入率下(≤0.5 bpp)的EALSBMR 隐写图像进行检测,和目前典型的隐写分析算法对比,实验数据结果表明了该算法的检测优势。

[1]杨晓元,赵世为,潘晓中. 基于像素相关性的数字图像隐写分析[J]. 计算机应用研究,2011,28(6): 2221-2223.

[2]Luo Weiqi,Huang Fangjun,Huang Jiwu. Edge Adaptive Image Steganography Based on LSB Matching Revisited[J].IEEE Transactions on Information Forensics and Security,2010,5(2): 201-214.

[3]秦姣华,孙星明,程小艳. 基于相邻像素统计特性的LSB隐写分析技术[J]. 系统仿真学报,2007,19(24): 5856-5860.

[4]王朔中,张新鹏,张卫明. 以数字图像为载体的隐写分析研究进展[J]. 计算机学报,2009,32(7): 1247-1263.

[5]Mielikainen J. LSB Matching Revisited[J]. IEEE Signal Processing Letters,2006,13(5): 285-287.

[6]罗向阳,刘粉林,杨春芳,等. 一类自适应隐写的更改比率估计[J]. 中国科学: 信息科学,2011,41(3): 297- 310.

[7]Kodovsky J,Fridrich J. On Dangers of Overtraining Steganography to Incomplete Cover Model[C]//Proceedings of the 13th ACM Multimedia Workshop on Multimedia and Security.New York,USA: [s. n.],2011.

[8]BOSSbase[EB/OL]. (2011-05-10). http://boss.gipsa-lab.grenobleinp.fr/.

[9]Guan Qingxiao,Dong Jing,Tan Tieniu. An Effective Image Steganalysis Method Based on Neighborhood Information of Pixels[C]//Proc. of the 18th IEEE International Conference on Image Processing. Brussels,Belgium: [s. n.],2011: 2721-2724.

[10] Pevny T,Bas P,Fridrich J. Steganalysis by Subtractive Pixel Adjacency Matrix[J]. IEEE Transactions on Information Forensics and Security,2010,5(2): 215-224.

[11] Lin Chih-Jen. LIBSVM Tools[EB/OL]. (2011-09-10). http://www.csie.ntu.edu.tw/~cjlin/libsvmtools/.