铁路物流信息系统安全等级评价方法的研究

张国平,张伯驹,董 伟,吕 煊

(北京慧源集运信息技术有限公司,北京 100070)

铁路企业以不同形式开展物流业务,物流信息系统基于互联网搭建,直接面向客户,提供业务咨询、物流费用计算、货物追踪查询、投诉与理赔以及网上下单等物流信息服务,已经成为铁路物流企业正常业务运作的支撑系统。

铁路物流信息系统处于何种级别的安全防范等级,如何进行定量评价,是铁路物流企业比较关心的问题。论文基于专家打分法、层次分析法、模糊综合评价方法和模型,研究提出一套铁路物流信息系统安全等级定量评价的方法和模型。

1 信息安全指标的选取分析

1.1 实体与环境安全指标

实体与环境指信息系统运行所依赖的软硬件环境,包括计算机机房及局域网、互联网接入、服务器及存储、网络设备、不间断电源、精密空调、强电设施,以及信息系统维护人员值班的办公场所。这些设备设施,必须满足信息系统安全稳定运行的需要,提供系统安全监控手段和应急处理条件。可从防护措施、备用电源和自备发电机、监控系统等方面进行评估。

1.2 访问控制指标

访问控制是网络安全防范和保护的主要策略,其任务是保证网络资源不被非法使用和非法访问。铁路物流信息系统建立在互联网通道上,具有开放性特征,可以与企业外部信息系统对接,改变过去信息孤岛和信息不能共享的问题。伴随着开放性的特征,如何提高系统的安全访问水平,成为构建在互联网通道上信息系统的共同问题。铁路物流信息系统同样面临着非法访问和网络攻击等问题,如何防范非法访问,确保正当访问是同类系统需要解决的关键问题。访问控制主要包括入网访问控制、网络权限控制、目录级安全控制、属性安全控制以及服务器安全控制等因素。

1.3 安全技术指标

铁路物流信息系统中存储的最重要资源就是各类业务数据和客户资料,信息安全防范的一个重要方面就是控制系统数据不被非法修改、破坏和删除等恶意攻击行为,数据的安全防范是信息系统安全防范的重要工作。安全技术指标包括:灾难恢复技术、数据加密技术以及防病毒系统等。

2 基于模糊综合评价法的安全性评价方法

模糊综合评价是通过构造等级模糊子集把反映被评事物的模糊指标进行量化(即确定隶属度),然后利用模糊变换原理对各指标综合。

2.1 确定评价对象的因素论域

P个评价指标,因素论域u={u1, u2,…,up}。

2.2 确定评语等级论域

评语等级论域v={v1, v2,…,vp},即等级集合。每一个等级可对应一个模糊子集。

2.3 建立模糊关系矩阵

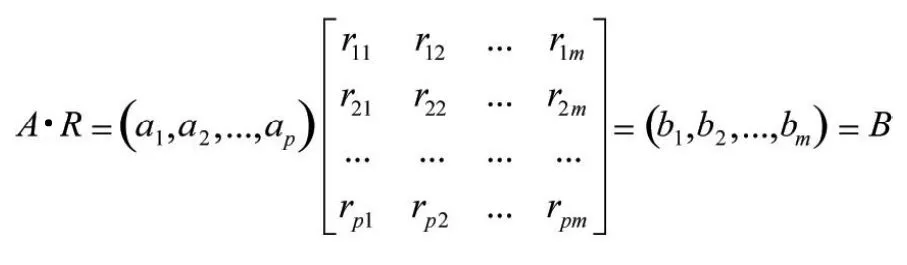

在构造了等级模糊子集后,要逐个对被评事物从每个因素ui(i=1,2,…, p)上进行量化,即确定从单因素来看被评事物对等级模糊子集的隶属度(R|ui),进而得到模糊关系矩阵R:

矩阵R中第i行第j列元素rij,表示某个被评事物从因素ui来看对vj等级模糊子集的隶属度。一个被评事物在某个因素ui方面的表现,是通过模糊向量(R|ui)={ri1,ri2,…,rim}来刻画的,而在其他评价方法中多是由一个指标实际值来刻画的,因此,从这个角度讲模糊综合评价要求更多的信息。

2.4 确定评价因素的权向量

在模糊综合评价中,确定评价因素的权向量:A={a1, a2,…,ap}。权向量A中的元素a1本质上是因素ui对{对被评为事物重要的因素}模糊子集的隶属度。本文使用层次分析法来确定评价指标间的相对重要性次序。从而确定权系数,并且在合成之前归一化。即,ai≥0,i=1,2,…, n。

2.5 合成模糊综合评价结果向量

利用合适的算子将A与各被评事物的R进行合成,得到各被评事物的模糊综合评价结果向量B。即:

其中b1是由A与R的第j列运算得到的,它表示被评事物从整体上看对vj等级模糊子集的隶属程度。

利用评价结果向量对各方案进行择优选择。

3 模型的应用研究

3.1 评价指标的选择

论文选取的铁路物流信息系统安全影响因素包括实体与环境、访问控制、安全技术等3项指标。

3.2 权重的计算

应用层次分析法,通过信息专家评分的方式对铁路物流信息系统安全评价模型中各个指标进行评价。对评价结果利用Matlab软件进行计算,最终得出各指标权重如表1。

表1 安全评价模型指标权重表

通过计算可知,在整个系统中,监控系统是所有实体与环境安全措施中权重最大者(0.325 1),也就是该技术对于铁路物流信息系统的安全性具有重要的地位,数据加密技术则是仅次于此的技术。当然,信息系统的安全侧重点不同,最终得出的总的优先向量也会有所不同。

3.3 建立模糊判断矩阵

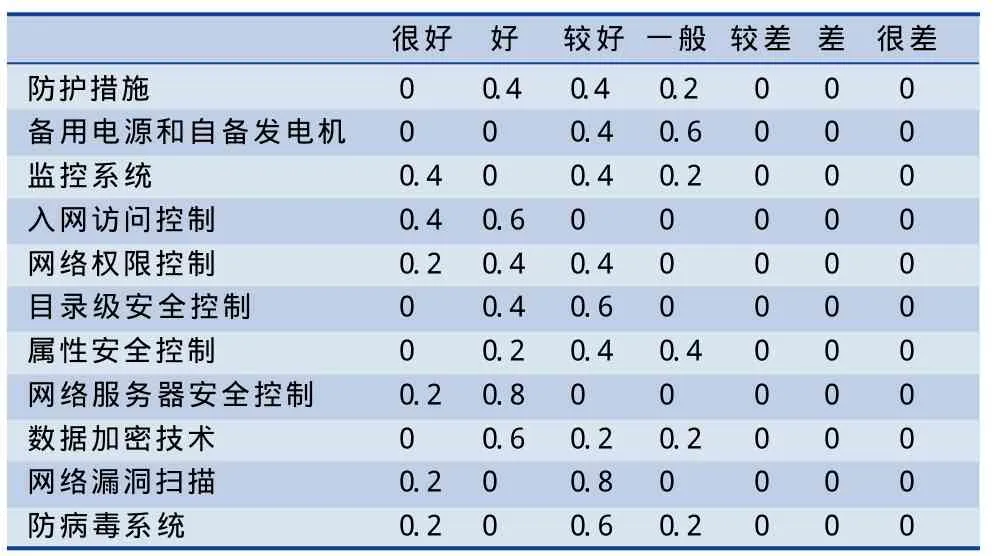

论文选择中铁快运公司物流信息系统进行安全等级评价,请5位专家进行评价,得到模糊判断矩阵R,如表2。

表2 安全评价模型模糊判断矩阵表

通过模糊判断矩阵与权重的乘积,计算出该铁路物流信息系统的安全等级模糊评价结果B为(0.236 04,0.151 76,0.380 14,0.232 06,0,0,0)。

3.4 计算铁路物流信息系统安全评价最终得分

论文选取的评价集为{100,85,70,60,50,30,0},计算出该铁路物流信息系统的安全等级得分为77.037,处于第2档85分(好)与第3档70分(较好)之间,该系统安全状况较好。

4 结束语

论文提出了铁路物流信息系统评价指标体系和基于模糊综合评价法的安全评价模型,将其应用在中铁快运物流信息系统的安全等级评价中,应用结果证明,该评价模型选取的指标因素和各指标权重比较合理,符合中铁快运物流信息系统的实际情况,对其他铁路物流企业的物流信息系统安全等级评价具有一定的参考价值。

[1]石淑华.计算机网络安全技术[M]. 北京:人民邮电出版社,2008,12:201-203.

[2]张吉军. 模糊层次分析法(FAHP)[J]. 模糊系统与数学,2000(2).