物联网安全关键技术研究

唐尧华,黄 欢

(1.河北科技学院河北保定 071000;2.中国移动内蒙古有限公司鄂尔多斯市分公司内蒙古鄂尔多斯 017000)

物联网安全关键技术研究

唐尧华1,黄 欢2

(1.河北科技学院河北保定 071000;2.中国移动内蒙古有限公司鄂尔多斯市分公司内蒙古鄂尔多斯 017000)

通过分析物联网的组网特点及安全需求,对物联网面临的安全威胁进行分类总结,并提出物联网安全问题解决方案;最后探讨在安全方案实现过程中尚未解决的问题,并指出今后研究的重要方向。

物联网;网络安全;传感器;安全机制

物联网是通过RFID(Radio Frequency identification,射频识别)装置、红外感应器、全球定位系统、激光扫描器传感器节点等信息传感设备,按约定的协议,把任何物品与互联网相连接,进行信息交换和通信,以实现智能化识别、定位、跟踪、监控和管理等功能的一种网络[1]。因而,物联网最重要的特征是全面感知、可靠传输及智能处理。与传统的互联网、移动通信网、传感器网络相比,物联网有着更特殊的安全需求:a)全面感知安全:感知节点海量化并呈现多源异构性,感知网络多种多样;b)可靠传输安全:物联网主要通过无线网络传输,现有通信网络的安全架构是从人通信角度设计;c)智能处理安全:特有的智能处理平台以及云计算机技术都需要可靠的安全保障;d)隐私保护:物联网的应用具有较强的行业性,如金融系统,交通系统,国家安全系统等,若这些行业信息的隐私性和机密性遭到破坏,将会给个人和国家造成严重危害。

1 物联网安全威胁

根据物联网的特征,从全面感知、可靠传输、智能处理以及隐私四个层面对物联网安全问题进行分类讨论。

1.1 全面感知的安全威胁

物联网的全面感知是通过传感设备、RFID、智能卡、摄像头、GPS等来实现,把这些实现感知的设备统称为感知节点。对全面感知的破坏可通过控制感知节点来完成。主要是对感知节点的干扰、窃听、篡改以及拒绝服务攻击。

1.1.1 干扰、窃听、篡改

物联网应用可以取代人来完成某些复杂、危险的工作,其多数设备安装在无人监管的公共环境中,攻击者可以轻易接触到设备,如感知节点。攻击者利用非法信号对感知节点接收及采集数据进行干扰,使感知节点无法准确快速获取有用信息,最终使节点失效;同时感知信息常常通过无线网络收发,很容易被窃听。攻击者窃听所需信息使得信息机密性遭到破坏,如金融系统个人账户信息等;攻击者还可以通过控制感知节点篡改感知信息,使得感知节点无法获取准确信息,进而影响整个网络的正常运行。

1.1.2 拒绝服务攻击

拒绝服务攻击[2]是一切阻止合法感知节点无法正常接入或感知进程延迟的攻击。攻击者可以是恶意或故障节点,可以采取任何方式使得正常节点无法运行。广义上说攻击者可以利用干扰、篡改等手段导致拒绝服务的后果。攻击者还可以向被攻击节点发送海量垃圾信息,致使被攻击节点无法正常获取信息,最终节点失效。

1.2 可靠传输的安全威胁

物联网的传输主要通过传统互联网、移动通信网、广播电视网、传感器网络等多种异构网络融合实现。影响物联网可靠传输的因素除传统网络固有的安全问题外,还有由于异构网络的融合带来的新挑战。

1.2.1 跨异构网络的攻击

物联网的实现需要多种传统网络深入融合,在跨异构网络通信时会遇到认证、访问控制等安全问题。攻击者可以通过某一网络实现其身份合法性,在传输过程中利用另一异构网络来实施攻击,这种攻击具有极强的隐蔽性。由于目前还没有形成统一的跨异构网络安全体系,这种针对跨异构网络的攻击一旦实施,可能导致整个网络的瘫痪。

1.2.2 三网融合通信平台的攻击

三网融合的推进为物联网的发展奠定了基础。物联网的部署必将利用三网融合通信平台来实现。针对三网融合通信平台的攻击势必给物联网的可靠传输造成威胁。攻击者可对三网融合通信平台利用各种措施实施攻击,如假冒攻击、中间人攻击、重放攻击等,使三网融合通信平台失去可靠性。

1.3 智能处理的安全威胁

物联网的智能处理是利用云计算,模糊识别等各种智能计算技术,对海量的数据和信息进行分析和处理,对物体实施智能化的控制。针对智能处理的安全威胁主要集中在云计算安全问题上。作为一种新兴技术,云计算技术必然存在许多安全隐患。云计算的访问权限控制,攻击者可以利用虚假信息获得合法的访问权限以实现对资源的占用,降低智能处理的运行效率,使智能处理平台无法正常处理有用数据,浪费网络资源;云计算的存储、运行、传输都应具有私密性。攻击者通过控制存储器、操作系统等软硬件来实施攻击,使信息泄露。这些攻击行为破坏了智能处理平台的持久可用性,同时降低其访问和运行速度,最终导致数据的丢失,无法正常工作,同时云计算平台还缺乏个体隐私的保护机制。

1.4 隐私问题

未来物联网的应用还集中在智能家庭、智能交通等环境,这些应用与人们的生活息息相关。大量应用数据涉及个人隐私,如个人出行路线、消费习惯、个体位置信息、健康状况等[3,4]。攻击者可以通过以上任何一种攻击形式对物联网实施攻击,获取个人隐私信息,这会对个人生命和财产安全造成严重威胁。隐私问题中涉及盗取和篡改个人信息。攻击者可以利用盗用信息实施各种不利行为,或篡改个人隐私信息,被攻击者个人隐私信息泄露,却毫不知情。

2 物联网安全解决方案

物联网安全解决方案的研究是一项重要课题,但是目前还没有形成系统的物联网安全机制。本文将现有的安全解决方案从密码学、安全路由、入侵检测三个方面进行分析。最后提出物联网安全管理平台机制。

2.1 基于密码学的主动防御机制

通过密码学技术将存在于物联网中的安全威胁首先排除于网络之外,因而这种方式具有主动防御性。

2.1.1 加密机制

采用加密机制解决RFID的安全问题已成为业界研究的热点,其主要研究内容是利用各种成熟的密码方案和机制来设计和实现符合RFID安全需求的密码协议,从而实现感知信息的安全性。讨论较多的RFID安全协议有Hash Lock协议、随机化Hash Lock协议、Hash链协议、基于杂凑的ID变化协议、David数字图书馆RFID协议、分布式RFID询问-响应认证协议、LCAP协议、再次加密机制等[5-7]。文献[8]讨论了在RFID系统中数据传输的密码算法问题,采用IC卡中的逻辑加密模块进行信息的加密。

2.1.2 认证机制

网络中的认证机制分为消息认证和身份认证。身份认证是为了对用户身份的合法性进行鉴别,防止非法用户进入网络实施攻击。消息认证是确认消息来源,即消息发送者的身份是否是接收者所要的。认证机制可防御假冒攻击、中间人攻击、重放攻击等。文献[9]研究了适用于分布式传感器网络的广播认证方式,感知节点通过多级加密实现对广播消息的认证。物联网的认证机制可借鉴传感器网络认证机制来设计,并做出相应的修改和完善。身份认证可嵌入在身份验证程序中实现。

2.2 安全路由协议

物联网的组网跨越多层异构网络,其路由也跨越多层网络,有基于TCP/IP的互联网路由协议,有基于标识的移动通信网以及传感器网络路由协议。因而在极为复杂的网络环境下确保网络路由安全尤为重要。多网融合的路由安全是物联网安全的研究热点。然而目前对安全路由协议的研究还主要集中在无线传感器网络的安全路由协议[10-12]。物联网安全路由协议研究可借鉴传感器网络安全路由协议研究,同时考虑物联网的组网特征及其应用性。

2.3 入侵检测机制

入侵检测机制是当网络遭遇攻击时,能够快速、高效地做出响应,使网络性能尽快恢复,并对攻击者实施相应处理(如判断、惩罚等)。文献[13]中介绍了一种分布式入侵检测通过设置自治Agent:入侵检测Agent(IDA)、通信服务Agent(TSA)和状态检查Agent(SDA)来实现对网络数据的入侵检测。由于物联网的网络特点以及其特有的安全需求,分布开放式的入侵检测方式较适用于物联网。从而在物联网中设置可信节点较为重要。可信节点的设置又依赖于可信模型的建立。在多种异构网络,多种应用的环境下建立可信模型是物联网入侵检测机制实现的难点。

2.4 物联网安全管理平台

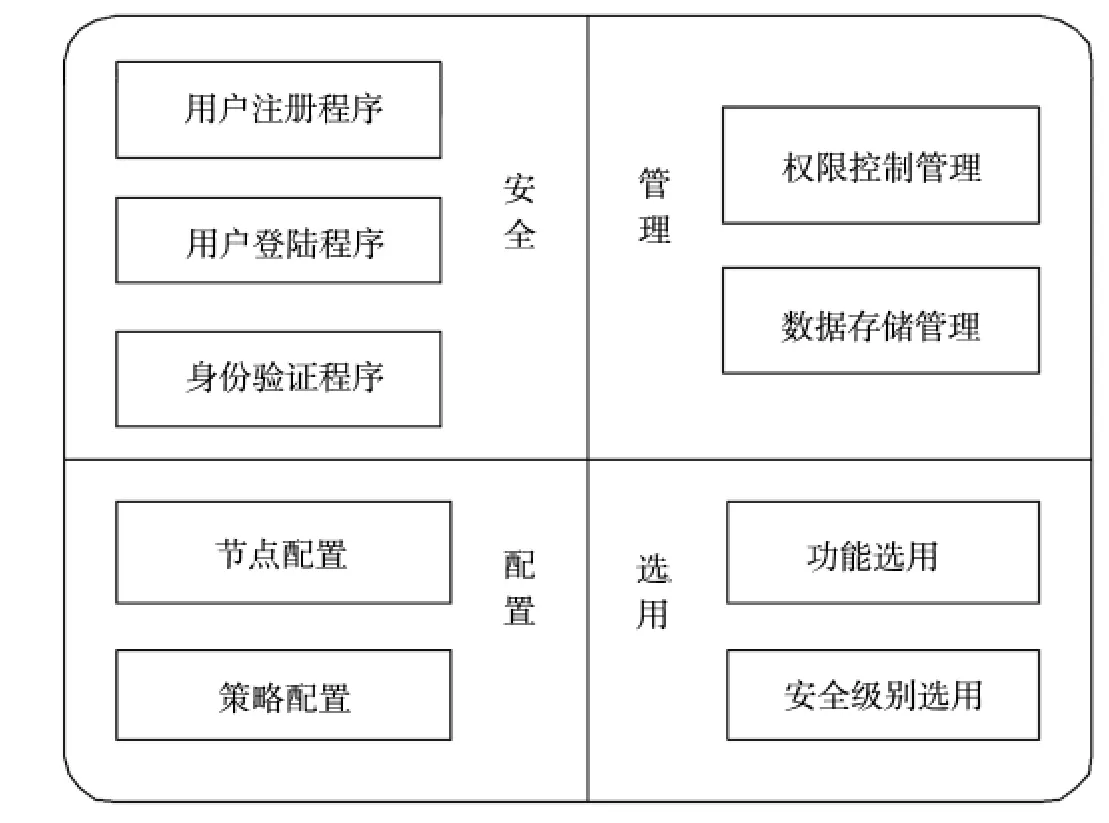

构建物联网安全管理平台对保证物联网安全以及其他安全方案的正常运行尤为重要。该平台由四组模块组成:安全、管理、配置、选用。安全模块包括网络感知节点的注册,用户登陆控制,节点的身份验证;管理模块包括权限管理,节点信息的汇总与收集即数据存储管理,配置模块包括节点配置,策略配置和实施,主要完成对网络节点的功能配置;选用模块属于辅助性模块,主要完成对节点功能的选择,安全级别的选用设置。物联网安全管理平台架构如图1所示。从图1中可看出,物联网安全管理平台有9部分组成。用户注册程序控制验证用户的合法性,合法用户通过用户登陆程序进入网络,身份验证程序可以对进入网络的用户二次验证,通过身份的验证以确定该用户在网络中的操作权限,可进入策略配置控制。这一系列操作所存储的数据通过分布式存储、数据备份等方式来保证数据存储的安全性。同时根据不同的用户权限和级别可对节点功能进行设置,以及安全性级别的选择。物联网安全管理平台中的功能模块可根据需求增减,是一个开放性、可扩展的平台系统。

3 结束语

互联网、移动通信网、传感器网络等的快速发展将推动物联网的商用进程。因而设计出适用于物联网的安全体系结构尤为重要。未来物联网安全的研究和问题主要集中在以下几个方面:

(1)跨异构网络的认证与访问控制:设计出适用于跨异构网络的统一的认证机制以及访问控制。

(2)安全路由协议:物联网的路由协议跨越多层网络结构,如何在多种网络层次间找到一种策略实现安全路由方案。

(3)隐私保护:虽然目前有很多对隐私保护的研究方案[4,14-15],但是如何建立一套完整、合理、高效的隐私保护机制依然是物联网的研究热点。

(4)物联网安全体系结构:各种安全机制组成一套完整的安全体系结构,如何结合实际工程建立合理、开放、可扩展的物联网安全体系结构。

图1 物联网安全管理平台

[1]ITU Internet Report 2005:The Internet of Things[EB/OL].

[2]臧劲松.物联网安全性能分析[J].计算机安全,2010,(6):51-55.

[3]凡菊,姜元春,张结魁.网络隐私问题研究综述[J].情报理论与实践,2008,(1):110-111.

[4]WEBER R H,Internet of Things New securiy and privacy challenges[J].Computer Law &Security Review,2010,(26):23-30.

[5]SAVRY O,VACHERAND F.Security and Privacy Protection o f Contac less Devices[M]//the Internet of Things:20th Tyrrhenian Workshop on Digital Communications,New York:Springer New York,2010:409-418.

[6]GUNTH ER O.Security challenges of the EPC global network Ben jam in Fabian[J].Communications of the ACM,2009,7(52):121-125.

[7]周永彬,冯登国.RFID安全协议的设计与分析[J].计算机学报,2006,29(4):583-584.

[8]王小妮,魏桂英.物联网RF ID系统数据传输中密码算法研究[J].北京信息科技大学学报:自然科学版,2009,24(4):75-78.

[9]LIU D,NING P.Multi-level u TESLA:A broadcast authentication system for distributed sensor networks[J].ACM Transactions on Embedded(TECS),2004,3(4):800-836.

[10]ADRIAN PERRIG,Robert S,TYGAR J D,et al.SPINS:security Protocols for Sensor Networks[J].Wireless Networks,2002,(8):521-534.

[11]JING DENG,RICHARD HAN,SHIVAKANT M.INSENS:Intrusion-Tolerant Routing for wireless Sensor Networks[C].Computer Communications 29(2006):216-230.

[12]HENINZELNM W,CHANDRAKASAN A,BALAKRISHNAN H.Energy Efficient Communication Protocol for Wireless Microsensor Networks[C]//Proc of the 33rd Annual Hawaii Int’l Conf.on System Sciences,Maui:IEEE Computer Society,2000,3005-3014.

[13]马恒太,蒋建春,陈伟锋,卿斯汉.基于Agent的分布式入侵检测系统模型[J].软件学报,2000,11(10):1312-1319.

[14]宁焕生,张瑜,刘芳丽等.中国物联网信息服务系统研究[J].电子学报,2006,34(12):2514-2517.

[15]HAMAD F,SMALOV L,J AMES A.Energy-aware security in M-Commerce and the Internet of Things[J].IETE,Technical review,2009,26(5):357-362.

Research on key technology of security problem of Internet of things

TANG Yao-hua1,HUANG Huan2

(1.HebeiCollegeofScienceandTechnology,BaodingHebei071000,China;2.ChinaMobileOrdosBranchofInnerMongoliaCo.,LTDOrdosofEerduosi,Eerdcosi,InnerMongolia017000,China)

In this paper,networking features and security requirements of Internet of Things are analyzed,and summarized the security threats of Internet of Things.Secondly it presented the solutions to security problems of Internet of Things.Finally it probed into the unresolved problems in the implementation process of security solutions and showed the further research directions.

Internet of Things;Network security;Sensor;Securityscheme

TP393.08

:A

1001-9383(2011)04-0049-04

2011-06-30