基于身份的强指定验证者代理签名方案

何琪芬,褚晶晶

(杭州师范大学理学院,浙江 杭州310036)

基于身份的强指定验证者代理签名方案

何琪芬,褚晶晶

(杭州师范大学理学院,浙江 杭州310036)

在有些情况下,需要将验证者限定为某一个人,文章利用双线性对性质,基于强指定验证人签名和代理签名的思想,提出了一个新的基于身份的强指定验证者代理签名方案。

基于身份的密码系统;强指定验证者签名;代理签名

0 引 言

1984年,Shamir[1]提出了基于身份的密码系统,这种密码系统的主要思想是系统中的每个成员都有自己唯一的身份信息如E-mail地址,用户的公钥可以通过他的身份标识来计算.利用双线性映射可以高效实现密码学上基于身份的加密、签名等应用[2-3].

在现实生活中,人们往往将自己的某些特权委托给可靠的代理人,让代理人代表本人去行使这些权利.1996年,Mambo等[4]首先引入代理签名的概念,代理签名是指原始签名者将其签名权力委托给代理签名者,那么代理签名者就可以代表原始签名者进行签名,当验证者验证一个代理签名时,需要同时验证签名与原始签名者的授权协议.然而,代理签名者代理原始签名者进行签名时,其签名可以被任意第三方验证.在有些情况下,并不希望任何人都能验证代理签名,而只有指定的验证人才能验证代理签名.这在实际中也有很多的应用,如电子商务中的电子投标、电子投票等等.

1996年,Jakobsson等[5]首先提出了指定验证人签名的概念.指定验证人签名将验证者限定为某一个人,在许多领域(如电子现金、电子选举)中有着重要的作用.Saeednia等[6]将指定验证人的私钥应用到验证等式中,提出了强指定验证人签名.强指定验证人签名是指只有指定的验证人才能验证签名的有效性,但是他对签名的验证不能使第三方相信此签名是由谁生成的,因为强指定验证者最后能模拟原始签名者生成一个相同的副本,而且只有强指定验证者可以验证签名.Lal等[7]提出一个基于身份的强指定验证者代理签名方案,Kang等[8]指出文献[7]中的方案不满足指定验证者签名的强的性质,并提出一个新的基于身份的强指定验证者代理签名方案.秦志光等[9]指出文献[8]中的代理签名方案不满足强指定验证者签名所有的性质,其签名权是可授权的.

因为强指定验证者代理签名是一种特殊的代理签名,一类安全的强指定验证者代理签名方案必须同时符合代理签名和强指定验证者签名的安全性要求10.

1)可验证性:在强指定验证者代理签名中,一个签名者生成的签名一定可以被验证者的验证算法所接受.

2)强不可伪造性:在没有代理签名私钥或指定验证者的私钥的情况下,原始签名者和任意第三方不能产生能被指定验证者所验证的强指定验证者代理签名.

3)强可识别性:指定验证者能够从强指定验证者代理签名中确定相应的代理签名者的身份.

4)防止代理权滥用:代理签名者除了产生一个有效的强指定验证者代理签名外不能将其代理私钥用于其它目的.

5)签名者身份的匿名性:给定一个消息及其强指定验证者的签名,若没有指定验证者或者代理签名者的私钥,要确定产生签名的签名密钥在计算上是困难的.

6)非传递性:给定一个消息及其指定验证者的代理签名,其他第三方要确定是代理签名者还是指定验证者产生的签名是不可行的.

该文结合基于身份、代理签名和强指定验证者签名的思想,提出了一个基于身份的强指定验证者代理签名方案.该方案实现了代理签名只能被指定验证人才能验证的特性.

1 预备知识

1.1 双线性对

设G1由P生成的循环加法群,其阶为素数q,G2是一个阶为q的循环乘法群,具有以下性质的映射e称为双线性映射G1×G1→G2:

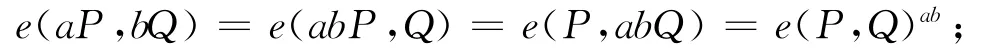

1)双线性性,对所有的P,Q∈G1和

2)非退化性,存在一个P∈G1,满足e(P,P)≠1;

3)可计算性,对P,Q∈G1,存在一个有效的算法计算e(P,Q).

1.2 几个困难性假设

2)给定(P,aP,bP,cP)判断c是否等于ab称为判定Diffie-Hellman难题(DDHP);

3)给定(P,aP,bP)计算abP 称为计算Diffie-Hellman难题(CDHP);

4)如果在多项式时间内存在一个概率算法能解决DDHP而不能解决CDHP称为间隙Diffie-Hellman难题(GDHP);

2 基于身份的强指定验证者代理签名方案

2.1 系统设置

设(G1,+)和(G2,×)是阶为大素数q的循环群.P为G1的生成元,设在群G1,G2中离散对数问题是困难的.定义G1上的一个双线性映射e:G1×G1→G2,其满足双线性性、非退化性和可计算性,同时定义密码学上3个强无碰撞安全单向Hash函数:最后密钥生成中心PKG选择系统主密钥,并私钥计算系统公钥Ppub=sp,将s秘密保存,公开其系统参数:{G1,G2,e,q,p,ppub,H1,H2,H3}.

在地铁工程建筑施工的过程中,由于项目规模比较大,施工现场安全管理专业人员比较少,不能满足实际的施工现场需求,另外有些安全管理人员没有相关的工作经验,组织协调能力低,这样就会使安全管理人员的整体水平不同。因此相关安全管理人员在管理地铁建筑施工的过程中,要求相关安全管理人员具备一定专业的知识和工作经验以及处理能力,长时间以来,就会影响地铁建筑工程的安全风险管理水平,不但起不到安全监督检查的作用,还不能完成安全隐患排查等工作,很多的安全管理人员自己就会意识到不能胜任这项工作。

2.2 密钥提取

原始签名人A,代理签名人B,指定验证人C分别将各自的身份信息IDA,IDB,IDC提交给PKG,PKG作为私钥,并通过安全信道将它们分别发送给A,B,C.

2.3 代理密钥的生成

原始签名人A利用私钥对mw(包括原始签名人A和代理签名人B的身份,签名授权的有效期限,需要签名的信息范围,原始签名人A和代理签名人B的公钥等)进行签名,原始签名人A任取,计算R发送给代理签名人B.

B收到(mw,T,W)后,验证是否成立.若等式不成立,则签名无效;若等式成立,则签名有效,代理签名者B计算代理密钥

2.4 代理签名

2.5 验证签名

指定验证人C收到(mw,m,U,V,σ)后,首先检查一下消息m是否包含在代理授权证书mw中,A和B是否真正的原始签名人和代理签名人.另外计算h=H3(m‖U‖V),然后验证下式是否成立:

2.6 代理签名模拟阶段

指定验证人C任取a,b∈Z*q,计算然后验证是否成立.

3 安全性分析

3.1 可验证性

3.2 强不可伪造性

攻击者想伪造关于消息m的签名σ,就必须知道代理签名密钥Sp或者指定验证人C的私钥SIDC.因为,由于r是任取的,所以R=是原始签名人A和代理签名人B的私钥,求解将会面临离散对数问题(DLP)或计算CDHP.

但求解e(P,P)ax与e(P,P)d(c+hs)将会面临双线性Diffie-Hellman问题,并且确定a,b,c,s将会面临离散对数问题.因此,攻击者不可能从验证式中求出

3.3 强可识别性

因为签名过程中使用了代理授权证书mw,记录了原始签名人A和代理签名人B的身份及其公钥.因此,指定验证者可以确定原始签名人A和代理签名人B的身份.

3.4 防止代理权滥用

因为签名过程中使用了代理授权证书mw,证书中明确规定了代理签名人所签消息的具体内容、代理终止时间等信息,所以代理签名人B不能滥用自己的签名权力任意对消息签名.

3.5 签名者身份的匿名性

3.6 隐私非传递性

由方案知,验证者可以产生一个与代理签名相同的副本,由3.5知根据最终的强指定验证者的代理签名及验证公式,我们是无法确定这个签名到底是代理签名者生成的还是强指定验证者产生的,也就满足隐私的非传递性.

4 结 语

基于身份的强指定验证者代理签名方案在电子商务等方面有着广泛的应用,该文在张慧[11]的研究基础上,加上强指定验证者签名方案的思想,提出了一类新的基于身份的强指定验证者代理签名方案.该方案实现了基于身份、强指定验证者及代理签名的共同优点,更具安全性.

[1]Shamir A.Identity-based cryptosystems and signature schemes[C]//Advances in Croptology-Crypto'84.Berlin:Springer-Verlag,1984:47-53.

[2]Boneh D,Franklin M.Identity-based encryption from the weil pairing[C]//Proc.of Crypto’01.Berlin:Springer-Verlag,2001:213-229.

[3]Boneh D,Lynn B,Shacham H.Short signature from the weil pairing[J].Journal of Cryptology,2004,17(4):297-319.

[4]Mambo M,Usuda K,Okamoto E.Proxy signatures for delegating signing operation[C]//Proc 3rd ACM Conference on Computer and Communications Security.New York:ACM Press,1996:48-57.

[5]Jakobsson M,Sako K,Mpagliazzo R.Designated verifiers proofs and their applications[C]//Lecture Notes in Computer Science 1070:Advances in Cryptology-Eurocrypt’96.Berlin:Springer-Verlag,1996:143-154.

[6]Saeednia S,Kramer S,Markowitch O.An efficient strong designated verifier signature scheme[C]//Proc of the 6th International Conference on Information Security and Cryptology’03.Berlin:Springer-Verlag,2003:40-54.

[7]Lal S,Verma V.Identity base strong designated verifier proxy signature schemes:cryptography eprint archive,report 2006/394[R/OL].(2006-11-07)[2010-08-05].http://eprint.iacr.org/2006/394.pdf.

[8]Kang B Y,Boyd C,Dawson E.Identity-based strong designated verifer signature schemes:attacks and new construction[J].Computers and Electrical Engineering,2009,35:49-53.

[9]秦志光,廖永建.基于身份的强指定验证者签名的安全分析[J].电子科技大学学报,2009,38(5):712-715.

[10]Wang Qin,Cao Zhenfu.An identity-based strong designated verifier proxy signature scheme[J].Wuhan University Journal of Natural Sciences,2006,11(6):1633-1635.

[11]张慧.基于身份的指定验证人代理签名方案[J].杭州师范大学学报:自然科学版,2010,9(1):30-32.

Abstract:In some circumstance,the verifier should be specified.By the bilinear pairing,and the ideas of strong designated verifier signature scheme and proxy signature scheme,the paper proposed a new ID-based strong designated verifier proxy signature scheme.

Key words:identity-based cryptosystem;strong designated verifier signature;proxy signature

An Identity-Based Strong Designated Verifier Proxy Signature Scheme

HE Qi-fen,CHU Jing-jing

(College of Science,Hangzhou Normal University,Hangzhou 310036,China)

TP309 MSC2010:96A30

A

1674-232X(2011)01-0048-04

10.3969/j.issn.1674-232X.2011.01.009

2010-08-10

何琪芬(1985—),女,浙江宁波人,应用数学专业硕士研究生,主要从事数论及其应用研究.E-mail:marcia1111@sina.com