无线传感器网络簇状分层密钥管理方案设计*

武宗涛 陈海燕 宋 峰

(92723部队1) 北京 100841)(92403部队2) 福州 350007)(68310部队3) 西安 710600)

1 引言

无线传感器网络是由大量微型、廉价、低功耗的传感器节点组成,通过无线通信方式形成的自组织的网络系统,用以采集和处理网络覆盖区域内特定数据的信息[1]。目前,无线传感器网络凭借其部署便捷等优点而广泛应用到涵盖了从环境监测,医疗乃至战场态势感知等诸多领域。在战场态势监测等一些重要的应用中,如何实现网络中数据的机密性、节点的鉴别性以及相关的密钥管理机制,一直是广大设计者十分关注的问题。本文以无线传感器网络安全需求为目标,分析现有无线传感器网络的密钥使用及密钥管理体制技术特点,针对分层簇集网络结构下数据通信的特点,提出一种适合的密钥使用和密钥管理策略。

2 相关研究

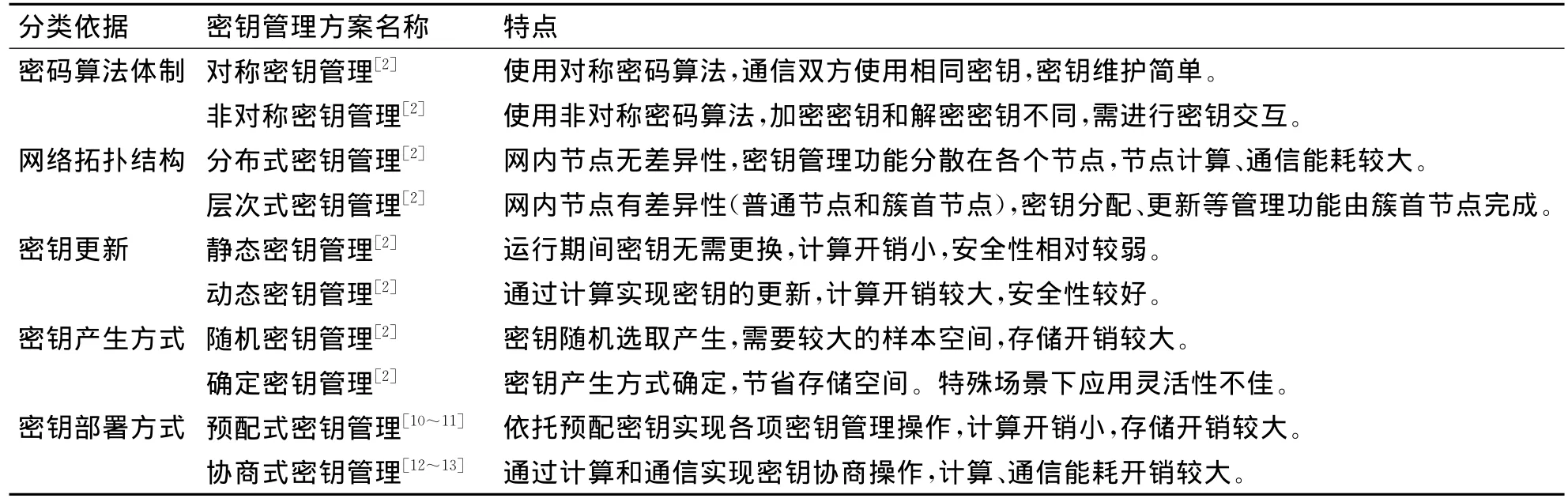

目前,针对无线传感器网络密钥管理方面的研究已经产生了很多成果[1~14],表1以列表方式对各类密钥管理方案进行简要介绍。

在簇状层次型网络中,网络按照节点距离基站远近被分为若干层次,即分层。同时,节点按照就近聚合的原则,形成簇。簇中普通节点负责数据收集工作,簇首节点负责完成上报数据聚合、报文路由转发功能和簇密钥生成、分发等密钥管理工作。其密钥的使用和管理的需求可以概括为以下几点。

·密钥使用:数据传输过程中使用的密钥应能提供可靠的机密性;

·密钥产生:密钥的产生、配用采用层次性部署;

·密钥安全:节点使用的密钥应当具有一定的独立性,减小个别节点的俘获而造成对整个网络密钥的威胁。密钥在分发、更新过程中应当具有保护措施。

·网络安全:密钥管理方案设计过程中应当考虑网络攻击等威胁,在保证自身安全的前提下为网络提供相应的抗攻击能力。

表1 密钥管理分类

在Kalpana Sharma最近发表的无线传感器网络簇状分层安全模型[14]中,作者提出了一种适合簇状层次型网络机构的密钥使用和密钥管理机制。文中密钥分层部署使用、数据传输协议设计等内容较为新颖,但在密钥强度、密钥更换、抗网络攻击能力等方面仍有值得商榷之处。

3 簇状层次密钥管理方案设计

根据簇状层次型网络对于密钥管理方案的需求,本文从密钥产生和配用、密钥分发和更新及抗网络攻击等角度进行密钥管理方案设计。

3.1 密钥产生和配用

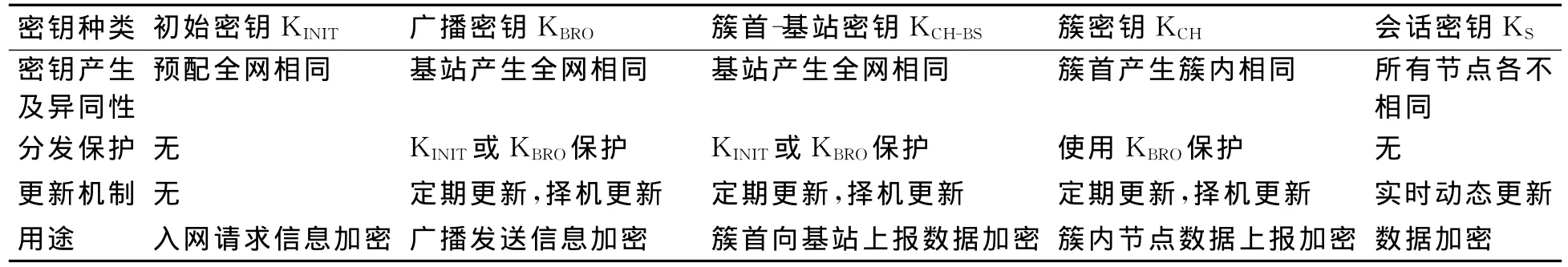

针对簇状层次网络结构对密钥使用的要求,综合考虑密钥强度、密钥安全性和节点计算、存储密钥的开销等因素,本文提出的密钥管理方案中设计有五类密钥,用于完成普通节点至簇首节点,簇首节点至基站等不同阶段数据传输加密功能。其中密钥的产生源头分为三级:普通节点、簇首节点和基站。密钥的使用采用会话密钥KS与配发密钥(基站配发和簇首节点配发)的混合使用机制,以提高数据的机密性。具体信息见表2。图1简要说明了簇状层次网络结构中数据流向及部分密钥的使用情况。

表2 密钥信息描述

图1 簇状层次网络结构及数据加密密钥使用

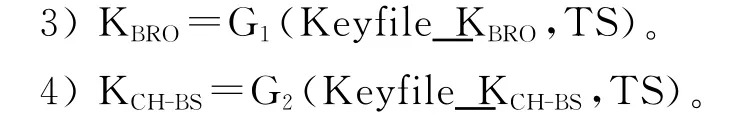

其中,网内计算产生密钥由部署在各节点的专用密钥生成模块计算完成,基站计算产生的密钥由专用密钥生成模块从密钥文件中选取计算生成。密钥生成可用下列函数表示。

1)KS=f1(节点id,KBRO,TS),TS(TimeS-tamp)为时戳,用于保证密钥不重用。

2)KCH=f2(能级id,簇首节点id,KBRO,TS),簇内KCH相同,簇间KCH不同。

3.2 密钥分发和更新

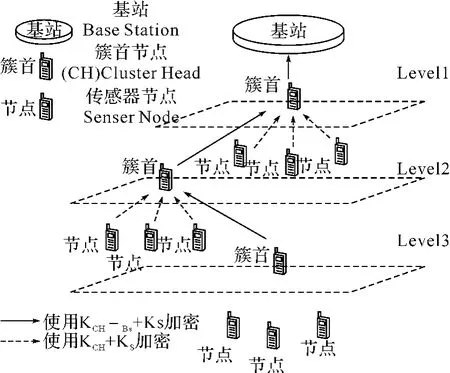

本文提出的方案中,所有通过信道分发的密钥,均采用加密保护和密钥更新的方式来提高密钥的安全性。密钥分发、更新和使用流程见图2。其中KBRO密钥和KCH-BS密钥的更新原则如下。

· 有节点退网时适时更新:当基站检测到某一传感器节点失效退网时,基站即开启密钥更新操作,将新的KBRO和KCH-BS密钥利用旧的KBRO加密后,下发至各个传感器节点。

· 定时更新:在网络正常运行过程中,基站按照设置定时进行密钥更新操作,对在网节点的KBRO和 KCH-BS密钥进行更新。

图2 密钥分发及使用流程

3.3 抗网络攻击设计

为提高整个网络应对冒充攻击、Dos攻击等网络威胁,本方案设计了节点入网机制和退网机制,以提高密钥管理和网络的安全性。目前,本方案设计的节点入网机制和退网机制,对于一次性部署使用的无线传感器网络而言,具有较好的适用性。

·入网注册:新的节点申请入网络时,节点根据其ID和基站KINIT计算入网认证码,并将该认证码会同其节点ID,KINIT等信息加密发送至基站进行入网登记。基站在成功完成请求解密和认证码的验证操作后,将该节点记录到“入网节点列表”中,从而完成节点入网注册流程。

·在网及退网监控:在基站处理节点上报数据信息时,同时刷新“入网节点列表”中各节点状态。对于超过规定时限未进行刷新的节点,基站自动认为其已失效或退出网络,而将该节点列入“失效节点列表”。同时基站将“失效节点列表”中的节点ID通知到所有节点,以后将不再处理该节点上报的数据。

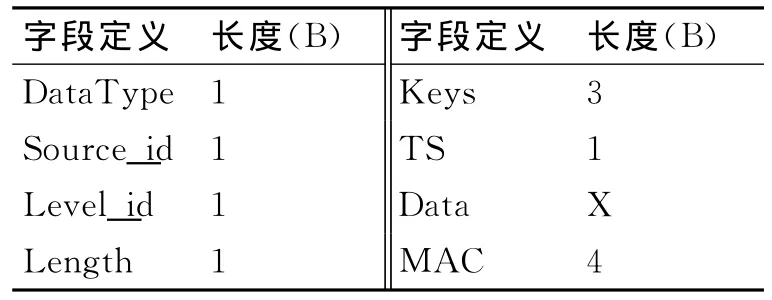

3.4 数据传输协议格式设计

在无线传感器网络通信过程中,数据传输协议头越短,其造成的通信开销和能耗越小。本着缩短数据传输协议头在整个数据包中所占比重的原则,在研究 TinySec[3]、Triple-keys[5]及 Kalpana Sharma无线传感器网络簇状分层安全模型[14]等文献中对于数据传输协议设计的相关内容基础上,本方案设计的数据传输协议格式如表3所示。

表3 数据传输协议格式

4 性能分析

4.1 计算开销

在本文提出的密钥管理方案中,普通节点涉及到的密钥计算主要是会话密钥KS的计算。簇首节点在密钥计算上的开销相对较大,需要完成簇密钥KCH的计算、下发以及数据汇聚上报过程中所需会话密钥KS的计算。虽然在会话密钥计算上会导致能耗增加,但本方案多种密钥组合使用和会话密钥更新的数据加密机制则在可接受的能量开销范围提高了数据的机密性。

4.2 存储开销

在本文提出的密钥管理方案中,节点的存储开销主要体现在密钥和“失效节点列表”两个方面。节点需要在内存中维护 KCH,KBRO,KCH-BS,KS等密钥的存储。按照每种密钥64字节计算,则节点所需的密钥存储空间仅为256字节。“失效节点列表”的存储开销大小取决于簇内节点的最大容量。如果设定“失效节点列表”的存储开销为256字节,则密钥和节点列表总的存储开销为512字节,这样的存储开销对于当前市场主流处理器硬件配置来说是可以接受的。

4.3 通信开销

本文密钥管理方案数据传输格式中,数据报头长度总计8个字节,与TinySec协议[3](加密且认证时报头长度为8字节)相同,因而在相同长度的数据载荷条件下,本方案的通信开销与TinySec协议的通信开销基本持平,优于Triple-keys协议[5](报头长度为10字节)和Kalpana Sharma无线传感器网络簇状分层安全模型[14]中数据传输协议(报头长度为11字节)。

4.4 安全性分析

·数据机密性:通过采用多种密钥组合使用和会话密钥更新机制,可以有效地提高密钥的随机性,避免因密钥重用而造成对数据机密性的威胁。

·密钥安全性:协议综合采用了预配密钥,基站分发密钥、簇首分发密钥等多种密钥配用方式,从密钥产生源头、使用范围等角度提高了密钥的安全性,避免了由于节点被捕获而造成对整个网络密钥的威胁。

·抗网络攻击能力:协议设计的节点入网和退网机制,使得节点被捕获退网后,再次进入网络时将无法完成入网认证而得到簇首节点和基站的认可,从而可以实现从数据汇聚源头避免敌方对网络实施的冒充攻击和DoS攻击。

5 结语

在本文提出的簇状层次密钥管理方案中,综合应用了多种密钥配用机制、周期性密钥更新机制和节点入网认证机制,在一定程度上提高了数据和密钥的安全性和网络应对网络攻击的能力。目前,本方案的可扩展性尚需改进,后续的研究将围绕提高方案的可扩展性、降低节点密钥计算能耗、简化密钥管理流程等方面展开。

[1]Perrig A,Stankovic J,Wagner D.Security in wireless sensor networks[C]//ACM International Conference on Computer and Communications Security(Special Issue on Wireless Sensor Networks),2004,47(6):53~57

[2]苏忠,林闯,封富君.无线传感器网络密钥管理的方案和协议[J].软件学报,2008,18(5):1218~1231

[3]Chris Karlof,Naveen Sastry,David Wagner.TinySec:a link layer security architecture for wireless sensor networks[C]//ACM International Conference on Embedded Networked Sensor Systems.New York:ACM Press,2004:162~175

[4]Gaubatz G,Kaps J,Sunar B.Public keys cryptography in sensor networks—Revisited [C]//1st European Workshop on Security in Ad-Hoc and Sensor Networks(ESAS).New York:ACM Press,2004:2~18

[5]Zia T A,Zomaya A Y.A secure triple-key management scheme for wireless sensor networks[C]//IEEE INFOCOM 2006Students Workshop.Piscataway:IEEE Communication Societ,2006:62~69

[6]Eschenauer L,Gligor V.A key management scheme for distributed sensor networks[C]//ACM International Conference on Computer and Communications Security.New York:ACM Press,2002:41~47

[7]Du W,Deng J,Han YS,et al.A key management scheme for wireless sensor networks using deployment Kcbowledge[C]//IEEE INFOCOM.Piscataway:IEEE Press,2004:586~597

[8]Moharrum MA,Eltoweissy M.A study of static versus dynamic keying schemes in sensor networks[C]//2nd ACM Int'l Workshop on Performance Evaluation of Wireless Ad Hoc,Sensor,and Ubiquitous Networks.New York:ACM Press,2005:122~129

[9]Chan H,Perrig A.PIKE:Peer intermediaries for key establishment in sensor networks[C]//IEEE INFOCOM 2005.Piscataway:IEEE Communication Society,2005:524~535

[10]Du W,Deng J,Han YS,et al.A pairwise key predistribution scheme for wireless sensor networks[C]//ACM International Conference on Computer and Communications Security.New York:ACM Press,2003:42~51

[11]杨少春,郎为民,谭珂科.基于密钥预分配的传感器网络加密方案[J].信息工程大学学报,2005,6(4):11~14

[12]郭江鸿,李兴华,武坚强.一个新的基于身份的无线传感器网络密钥协商方案[J].计算机科学,2011,38(3):127~131

[13]杨庚,程宏兵.一种有效的无线传感器网络密钥协商方案[J].电子学报,2008(7):193~195

[14]Kalpana Sharma,M.K.Ghose.Security Model for Hierarchical Clustered Wireless Sensor Networks[J].International Journal of Computer Science and Security(IJCSS),2011(5):85~97